Bezpieczne korzystanie z danych za pomocą witryny Azure AI Foundry Portal

Skorzystaj z tego artykułu, aby dowiedzieć się, jak bezpiecznie używać czatu platformy Azure Foundry na placu zabaw na danych. W poniższych sekcjach przedstawiono zalecaną konfigurację w celu ochrony danych i zasobów przy użyciu kontroli dostępu opartej na rolach identyfikatora firmy Microsoft, sieci zarządzanej i prywatnych punktów końcowych. Zalecamy wyłączenie dostępu do sieci publicznej dla zasobów usługi Azure OpenAI, zasobów usługi Azure AI Search i kont magazynu. Używanie wybranych sieci z regułami adresów IP nie jest obsługiwane, ponieważ adresy IP usług są dynamiczne.

Uwaga

Zarządzane ustawienia sieci wirtualnej usługi Azure AI Foundry mają zastosowanie tylko do zarządzanych zasobów obliczeniowych usługi Azure AI Foundry, a nie usług paaS,takich jak Azure OpenAI lub Azure AI Search. W przypadku korzystania z usług PaaS nie ma ryzyka eksfiltracji danych, ponieważ usługi są zarządzane przez firmę Microsoft.

Poniższa tabela zawiera podsumowanie zmian wprowadzonych w tym artykule:

| Konfiguracje | Wartość domyślna | Zabezpieczanie | Uwagi |

|---|---|---|---|

| Dane wysyłane między usługami | Wysłane za pośrednictwem sieci publicznej | Wysłane za pośrednictwem sieci prywatnej | Dane są wysyłane zaszyfrowane przy użyciu protokołu HTTPS nawet za pośrednictwem sieci publicznej. |

| Uwierzytelnianie usługi | Klucze interfejsu API | Microsoft Entra ID | Każda osoba z kluczem interfejsu API może uwierzytelnić się w usłudze. Identyfikator entra firmy Microsoft zapewnia bardziej szczegółowe i niezawodne uwierzytelnianie. |

| Uprawnienia usługi | Klucze interfejsu API | Kontrola dostępu oparta na rolach | Klucze interfejsu API zapewniają pełny dostęp do usługi. Kontrola dostępu oparta na rolach zapewnia szczegółowy dostęp do usługi. |

| Dostęp do sieci | Publiczne | Prywatny | Korzystanie z sieci prywatnej uniemożliwia jednostki spoza sieci prywatnej uzyskiwanie dostępu do zasobów zabezpieczonych przez nią. |

Wymagania wstępne

Upewnij się, że centrum Azure AI Foundry zostało wdrożone przy użyciu ustawienia dostępu opartego na tożsamości dla konta magazynu. Ta konfiguracja jest wymagana do prawidłowej kontroli dostępu i zabezpieczeń centrum azure AI Foundry Hub. Tę konfigurację można zweryfikować przy użyciu jednej z następujących metod:

- W witrynie Azure Portal wybierz centrum, a następnie wybierz pozycję Ustawienia, Właściwości i Opcje. W dolnej części strony sprawdź, czy typ dostępu do konta magazynu jest ustawiony na dostęp oparty na tożsamościach.

- W przypadku wdrażania przy użyciu szablonów usługi Azure Resource Manager lub szablonów Bicep dołącz

systemDatastoresAuthMode: 'identity'właściwość do szablonu wdrożenia. - Aby przypisywać role do zasobów i użytkowników, musisz zapoznać się z używaniem kontroli dostępu opartej na rolach identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji, odwiedź artykuł Kontrola dostępu oparta na rolach.

Konfigurowanie usługi Azure AI Hub izolowanej sieci

Jeśli tworzysz nowe centrum usługi Azure AI Foundry, użyj jednego z następujących dokumentów, aby utworzyć centrum z izolacją sieci:

- Tworzenie bezpiecznego centrum usługi Azure AI Foundry w witrynie Azure Portal

- Tworzenie bezpiecznego centrum usługi Azure AI Foundry przy użyciu zestawu SDK języka Python lub interfejsu wiersza polecenia platformy Azure

Jeśli masz istniejące centrum usługi Azure AI Foundry, które nie jest skonfigurowane do korzystania z sieci zarządzanej, wykonaj następujące kroki, aby skonfigurować je do użycia:

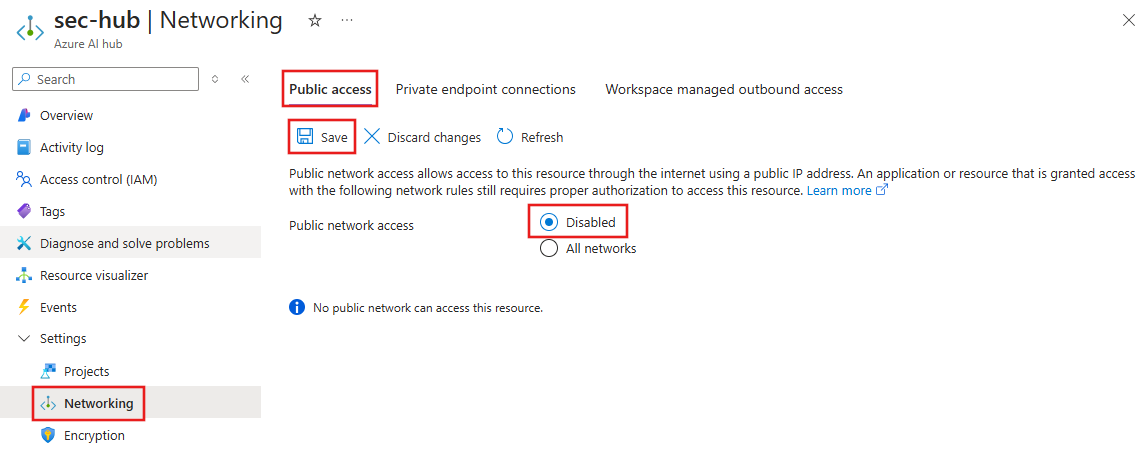

W witrynie Azure Portal wybierz centrum, a następnie wybierz pozycję Ustawienia, Sieć, Dostęp publiczny.

Aby wyłączyć dostęp do sieci publicznej dla centrum, ustaw opcję Dostęp do sieci publicznej na wartość Wyłączone. Wybierz Zapisz, aby zastosować zmiany.

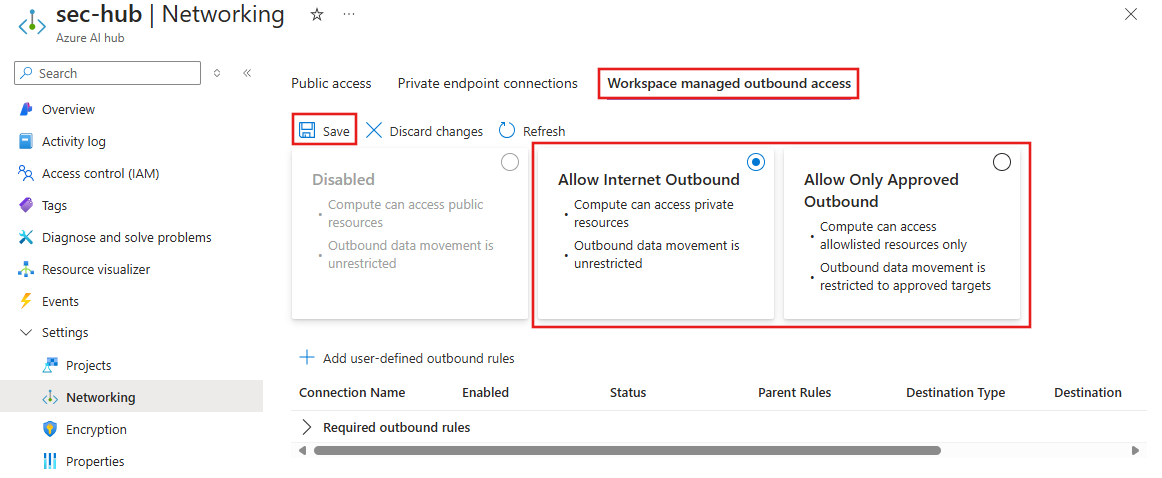

Wybierz pozycję Wybierz pozycję Obszar roboczy zarządzany dostęp wychodzący, a następnie wybierz tryb izolacji sieciowej Zezwalaj na ruch wychodzący z Internetu lub Zezwalaj tylko na zatwierdzone tryby izolacji sieci wychodzącej . Wybierz Zapisz, aby zastosować zmiany.

Konfigurowanie zasobu usług Azure AI

W zależności od konfiguracji możesz użyć zasobu usług Azure AI, który obejmuje również usługę Azure OpenAI lub autonomiczny zasób usługi Azure OpenAI. Kroki opisane w tej sekcji umożliwiają skonfigurowanie zasobu usług sztucznej inteligencji. Te same kroki dotyczą zasobu usługi Azure OpenAI.

Jeśli nie masz istniejącego zasobu usług Azure AI dla centrum Azure AI Foundry, utwórz go.

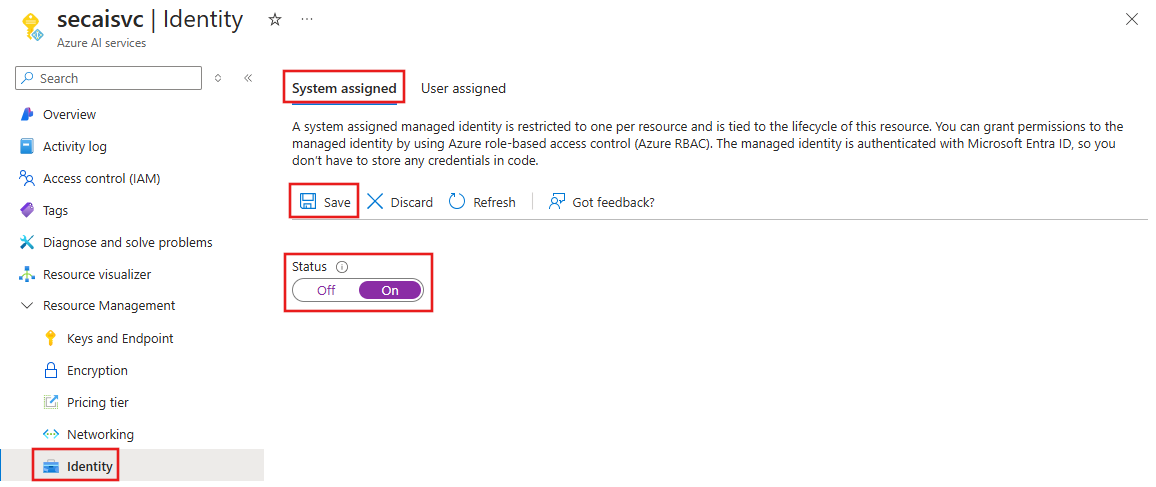

W witrynie Azure Portal wybierz zasób usług sztucznej inteligencji, a następnie wybierz pozycję __Resource Zarządzanie, tożsamość i przypisany system.

Aby utworzyć tożsamość zarządzaną dla zasobu usług sztucznej inteligencji, ustaw wartość Stan na Wł. Wybierz Zapisz, aby zastosować zmiany.

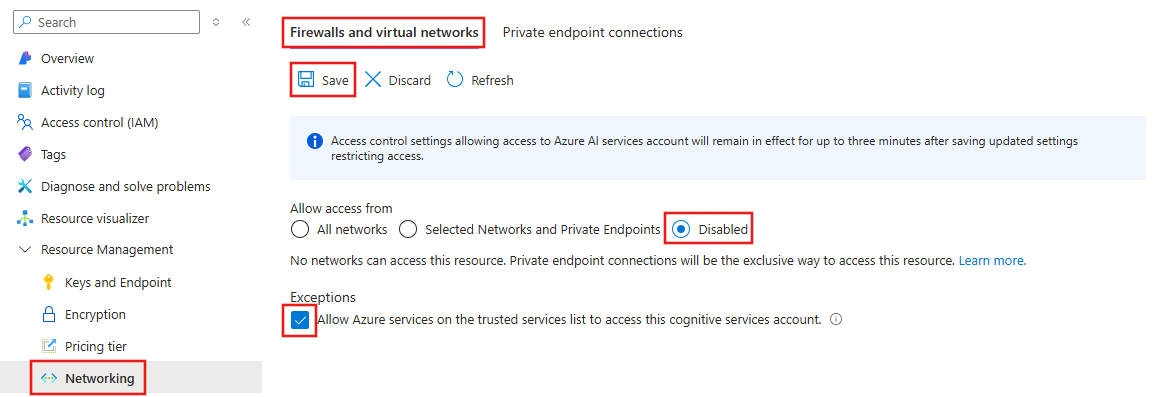

Aby wyłączyć dostęp do sieci publicznej, wybierz pozycję Sieć, Zapory i sieci wirtualne, a następnie ustaw opcję Zezwalaj na dostęp z pozycji Wyłączone. W obszarze Wyjątki upewnij się, że opcja Zezwalaj na usługi platformy Azure na liście zaufanych usług jest włączona. Wybierz Zapisz, aby zastosować zmiany.

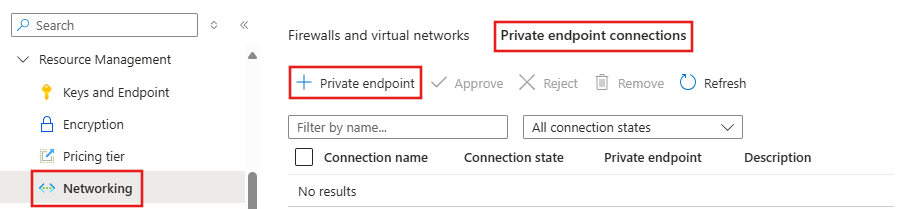

Aby utworzyć prywatny punkt końcowy dla zasobu usług sztucznej inteligencji, wybierz pozycję Sieć, połączenia prywatnego punktu końcowego, a następnie wybierz pozycję + Prywatny punkt końcowy. Ten prywatny punkt końcowy służy do umożliwienia klientom w sieci wirtualnej platformy Azure bezpiecznego komunikowania się z zasobem usług sztucznej inteligencji. Aby uzyskać więcej informacji na temat korzystania z prywatnych punktów końcowych z usługami Azure AI, zobacz artykuł Korzystanie z prywatnych punktów końcowych .

- Na karcie Podstawy wprowadź unikatową nazwę prywatnego punktu końcowego, interfejsu sieciowego i wybierz region, w którym chcesz utworzyć prywatny punkt końcowy.

- Na karcie Zasób zaakceptuj docelowe podźródło konta.

- Na karcie Sieć wirtualna wybierz sieć wirtualną platformy Azure, z którą łączy się prywatny punkt końcowy. Ta sieć powinna być taka sama, z którą klienci nawiązują połączenie, i że centrum azure AI Foundry ma połączenie prywatnego punktu końcowego.

- Na karcie DNS wybierz wartości domyślne ustawień DNS.

- Przejdź do karty Przeglądanie i tworzenie , a następnie wybierz pozycję Utwórz , aby utworzyć prywatny punkt końcowy.

Obecnie nie można wyłączyć uwierzytelniania lokalnego (klucza współużytkowanego) w usługach azure AI za pośrednictwem witryny Azure Portal. Zamiast tego możesz użyć następującego polecenia cmdlet programu Azure PowerShell :

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $trueAby uzyskać więcej informacji, zobacz artykuł Wyłączanie uwierzytelniania lokalnego w usługach Azure AI.

Konfigurowanie usługi Azure AI Search

Warto rozważyć użycie indeksu usługi Azure AI Search, jeśli chcesz:

- Dostosuj proces tworzenia indeksu.

- Użyj ponownie indeksu utworzonego wcześniej przez pozyskiwanie danych z innych źródeł danych.

Aby użyć istniejącego indeksu, musi mieć co najmniej jedno pole z możliwością wyszukiwania. Upewnij się, że co najmniej jedna prawidłowa kolumna wektorów jest mapowana podczas korzystania z wyszukiwania wektorowego.

Ważne

Informacje w tej sekcji dotyczą tylko zabezpieczania zasobu usługi Azure AI Search do użycia z usługą Azure AI Foundry. Jeśli używasz usługi Azure AI Search do innych celów, może być konieczne skonfigurowanie dodatkowych ustawień. Aby uzyskać powiązane informacje na temat konfigurowania usługi Azure AI Search, odwiedź następujące artykuły:

Jeśli nie masz istniejącego zasobu usługi Azure AI Search dla centrum usługi Azure AI Foundry, utwórz go.

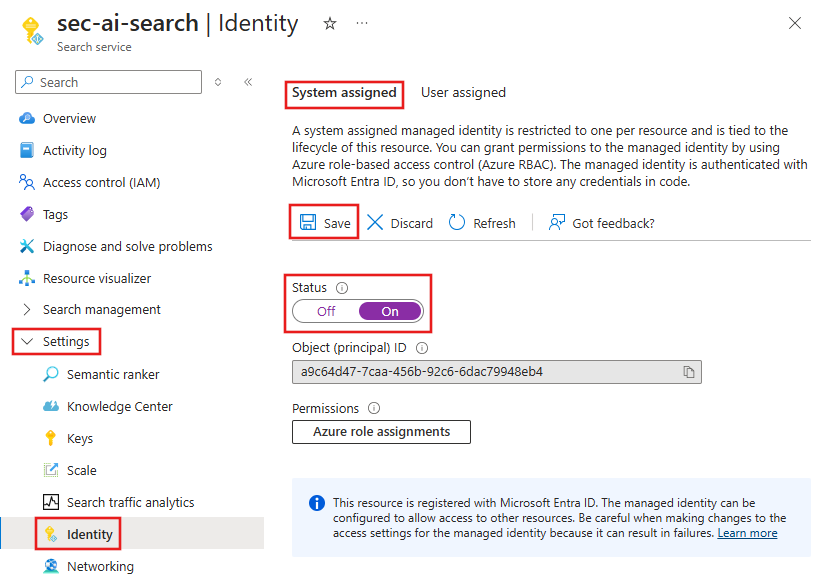

W witrynie Azure Portal wybierz zasób wyszukiwania sztucznej inteligencji, a następnie wybierz pozycję Ustawienia, Tożsamość i Przypisany system.

Aby utworzyć tożsamość zarządzaną dla zasobu wyszukiwania sztucznej inteligencji, ustaw wartość Stan na Wł. Wybierz Zapisz, aby zastosować zmiany.

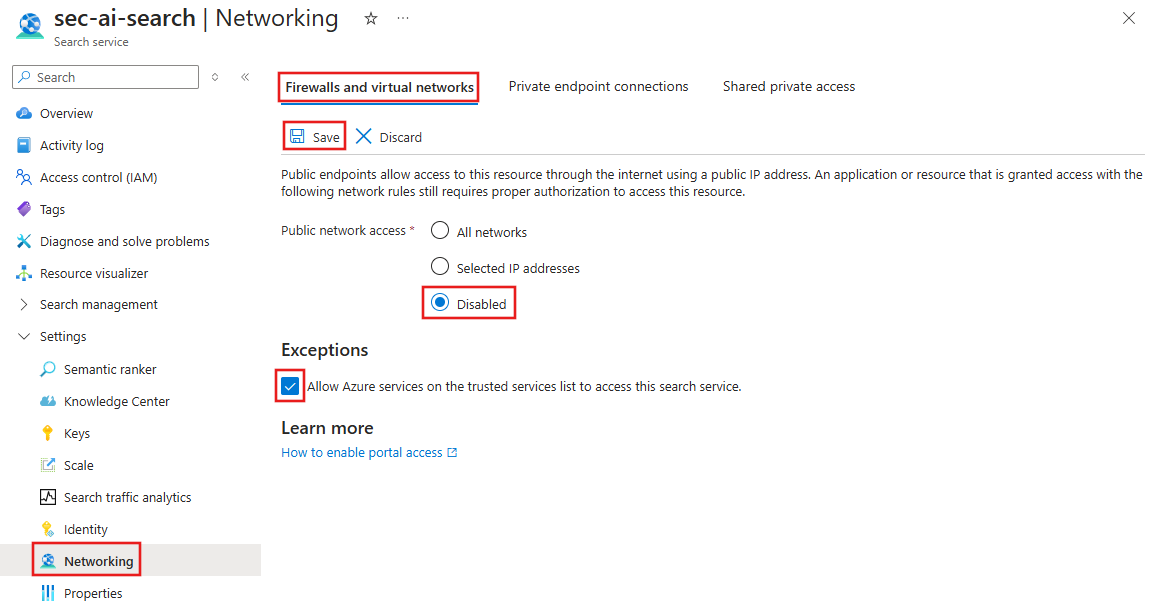

Aby wyłączyć dostęp do sieci publicznej, wybierz pozycję Ustawienia, Sieć i Zapory i sieci wirtualne. Ustaw pozycję Dostęp do sieci publicznej na wartość Wyłączone. W obszarze Wyjątki upewnij się, że opcja Zezwalaj na usługi platformy Azure na liście zaufanych usług jest włączona. Wybierz Zapisz, aby zastosować zmiany.

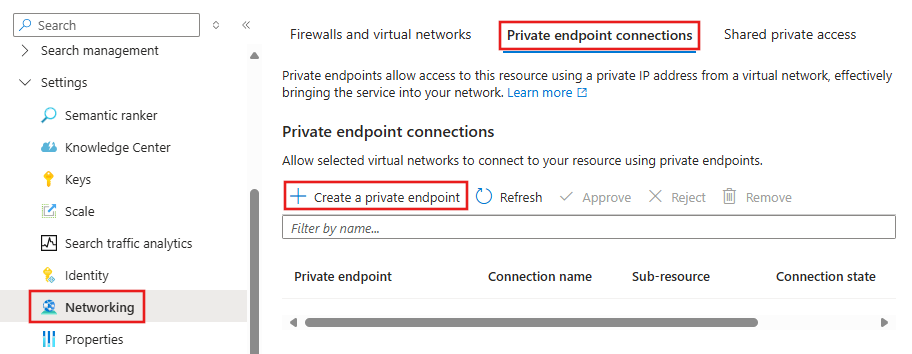

Aby utworzyć prywatny punkt końcowy dla zasobu wyszukiwania sztucznej inteligencji, wybierz pozycję Sieć, połączenia prywatnego punktu końcowego, a następnie wybierz pozycję + Utwórz prywatny punkt końcowy.

- Na karcie Podstawy wprowadź unikatową nazwę prywatnego punktu końcowego, interfejsu sieciowego i wybierz region, w którym chcesz utworzyć prywatny punkt końcowy.

- Na karcie Zasób wybierz subskrypcję zawierającą zasób, ustaw typ zasobu na Microsoft.Search/searchServices, a następnie wybierz zasób azure AI Search. Jedynym dostępnym podźródle jest searchService.

- Na karcie Sieć wirtualna wybierz sieć wirtualną platformy Azure, z którą łączy się prywatny punkt końcowy. Ta sieć powinna być taka sama, z którą klienci nawiązują połączenie, i że centrum azure AI Foundry ma połączenie prywatnego punktu końcowego.

- Na karcie DNS wybierz wartości domyślne ustawień DNS.

- Przejdź do karty Przeglądanie i tworzenie , a następnie wybierz pozycję Utwórz , aby utworzyć prywatny punkt końcowy.

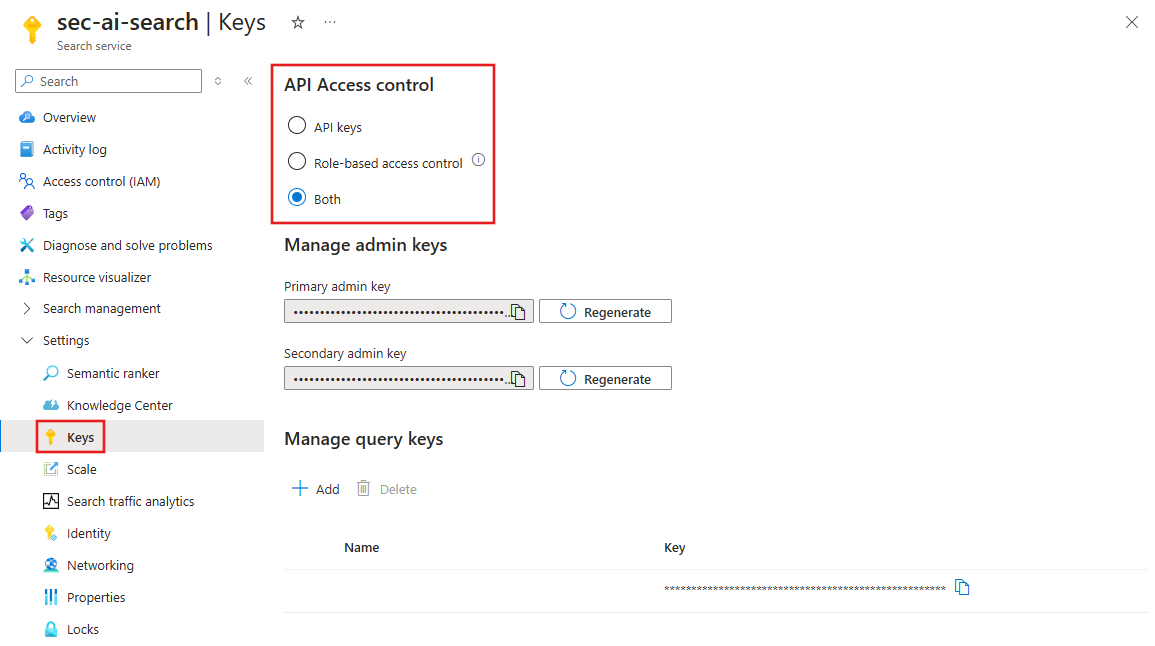

Aby włączyć dostęp do interfejsu API na podstawie kontroli dostępu opartej na rolach, wybierz pozycję Ustawienia, Klucze, a następnie ustaw opcję Kontrola dostępu interfejsu API na kontrolę dostępu opartą na rolach lub Oba. Wybierz pozycję _Tak , aby zastosować zmiany.

Uwaga

Wybierz pozycję Oba , jeśli masz inne usługi korzystające z klucza w celu uzyskania dostępu do usługi Azure AI Search. Wybierz pozycję Kontrola dostępu oparta na rolach, aby wyłączyć dostęp oparty na kluczach.

Konfigurowanie usługi Azure Storage (tylko pozyskiwanie)

Jeśli używasz usługi Azure Storage na potrzeby scenariusza pozyskiwania danych w portalu Azure AI Foundry, musisz skonfigurować konto usługi Azure Storage.

Tworzenie zasobu konta magazynu

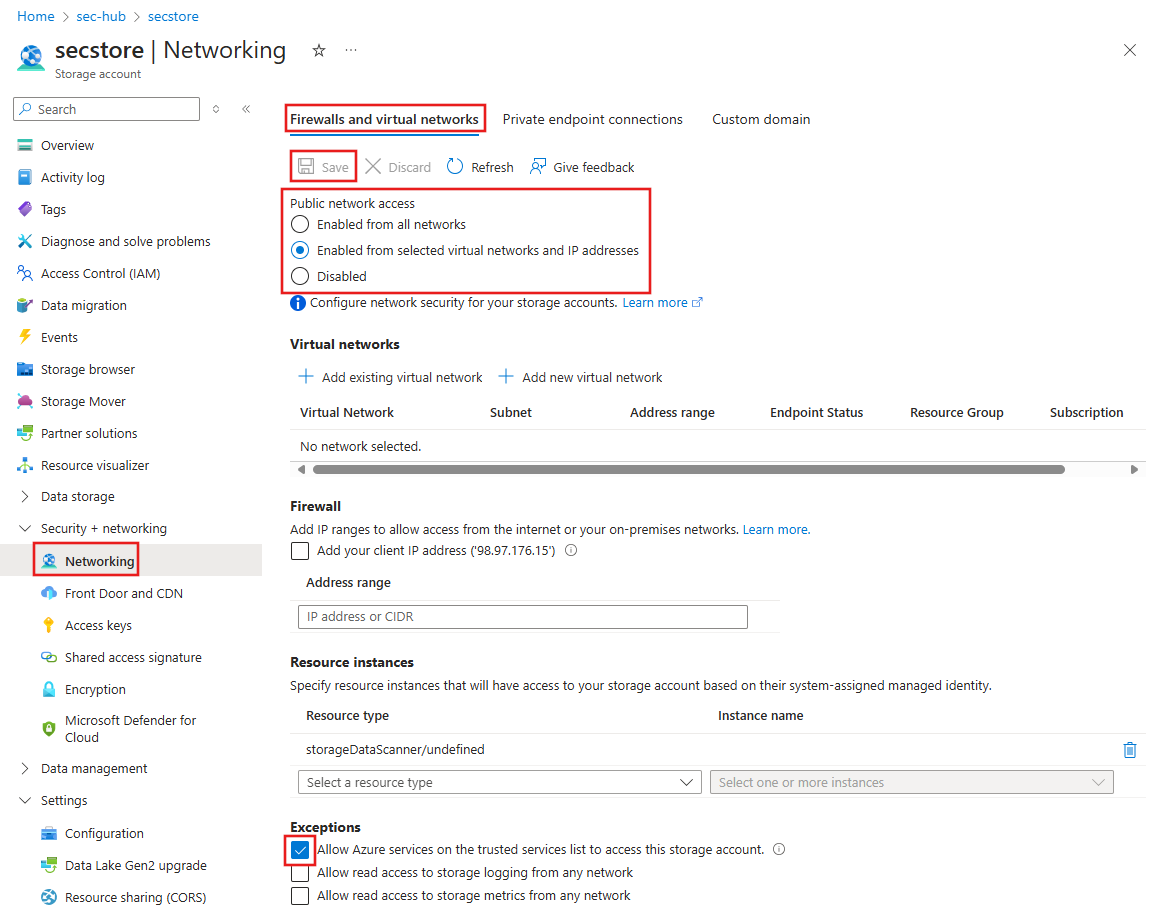

W witrynie Azure Portal wybierz zasób konta magazynu, a następnie wybierz pozycję Zabezpieczenia i sieć, Sieć oraz Zapory i sieci wirtualne.

Aby wyłączyć dostęp do sieci publicznej i zezwolić na dostęp z zaufanych usług, ustaw opcję Dostęp do sieci publicznej na wartość Włączone z wybranych sieci wirtualnych i adresów IP. W obszarze Wyjątki upewnij się, że opcja Zezwalaj na usługi platformy Azure na liście zaufanych usług jest włączona.

Ustaw opcję Dostęp do sieci publicznej na Wyłączone , a następnie wybierz pozycję Zapisz , aby zastosować zmiany. Konfiguracja zezwalania na dostęp z zaufanych usług jest nadal włączona.

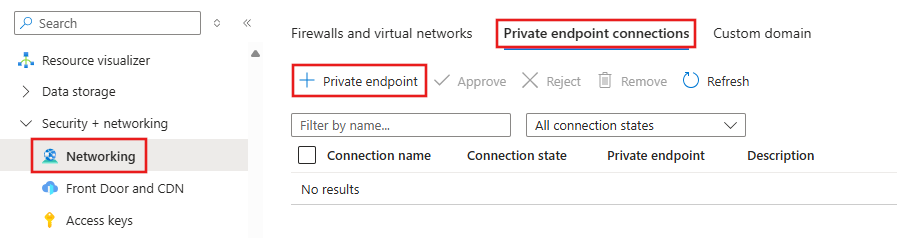

Aby utworzyć prywatny punkt końcowy dla usługi Azure Storage, wybierz pozycję Sieć, Połączenia prywatnego punktu końcowego, a następnie wybierz pozycję + Prywatny punkt końcowy.

- Na karcie Podstawy wprowadź unikatową nazwę prywatnego punktu końcowego, interfejsu sieciowego i wybierz region, w którym chcesz utworzyć prywatny punkt końcowy.

- Na karcie Zasób ustaw docelowy zasób podrzędny na obiekt blob.

- Na karcie Sieć wirtualna wybierz sieć wirtualną platformy Azure, z którą łączy się prywatny punkt końcowy. Ta sieć powinna być taka sama, z którą klienci nawiązują połączenie, i że centrum azure AI Foundry ma połączenie prywatnego punktu końcowego.

- Na karcie DNS wybierz wartości domyślne ustawień DNS.

- Przejdź do karty Przeglądanie i tworzenie , a następnie wybierz pozycję Utwórz , aby utworzyć prywatny punkt końcowy.

Powtórz poprzedni krok, aby utworzyć prywatny punkt końcowy, jednak tym razem ustaw docelowy zasób podrzędny na plik. Poprzedni prywatny punkt końcowy umożliwia bezpieczną komunikację z magazynem obiektów blob, a ten prywatny punkt końcowy umożliwia bezpieczną komunikację z magazynem plików.

Aby wyłączyć uwierzytelnianie lokalne (klucz współużytkowany) w magazynie, wybierz pozycję Konfiguracja w obszarze Ustawienia. Ustaw opcję Zezwalaj na dostęp klucza konta magazynu do pozycji Wyłączone, a następnie wybierz pozycję Zapisz , aby zastosować zmiany. Aby uzyskać więcej informacji, odwiedź artykuł Zapobieganie autoryzacji z kluczem udostępnionym.

Konfigurowanie usługi Azure Key Vault

Usługa Azure AI Foundry używa usługi Azure Key Vault do bezpiecznego przechowywania wpisów tajnych i zarządzania nimi. Aby zezwolić na dostęp do magazynu kluczy z zaufanych usług, wykonaj następujące kroki.

Uwaga

W tych krokach przyjęto założenie, że magazyn kluczy został już skonfigurowany do izolacji sieciowej podczas tworzenia centrum azure AI Foundry Hub.

- W witrynie Azure Portal wybierz zasób usługi Key Vault, a następnie wybierz pozycję Ustawienia, Sieć i Zapory i sieci wirtualne.

- W sekcji Wyjątek strony upewnij się, że opcja Zezwalaj na zaufane usługi firmy Microsoft pomijania zapory jest włączona.

Konfigurowanie połączeń do korzystania z identyfikatora Entra firmy Microsoft

Połączenia z usługi Azure AI Foundry do usług Azure AI i Azure AI Search powinny używać identyfikatora Entra firmy Microsoft do bezpiecznego dostępu. Połączenia są tworzone na podstawie rozwiązania Azure AI Foundry zamiast witryny Azure Portal.

Ważne

Używanie identyfikatora Entra firmy Microsoft z usługą Azure AI Search jest obecnie funkcją w wersji zapoznawczej. Aby uzyskać więcej informacji na temat połączeń, odwiedź artykuł Dodawanie połączeń .

- w usłudze Azure AI Foundry wybierz pozycję Połączenia. Jeśli masz istniejące połączenia z zasobami, możesz wybrać połączenie, a następnie wybrać ikonę ołówka w sekcji Szczegóły dostępu, aby zaktualizować połączenie. W polu Uwierzytelnianie ustaw wartość Microsoft Entra ID, a następnie wybierz pozycję Aktualizuj.

- Aby utworzyć nowe połączenie, wybierz pozycję + Nowe połączenie, a następnie wybierz typ zasobu. Wyszukaj zasób lub wprowadź wymagane informacje, a następnie ustaw wartość Uwierzytelnianie na Wartość Microsoft Entra ID. Wybierz pozycję Dodaj połączenie , aby utworzyć połączenie.

Powtórz te kroki dla każdego zasobu, z którym chcesz nawiązać połączenie przy użyciu identyfikatora Entra firmy Microsoft.

Przypisywanie ról do zasobów i użytkowników

Usługi muszą autoryzować się do uzyskiwania dostępu do połączonych zasobów. Administrator wykonujący konfigurację musi mieć rolę Właściciel dla tych zasobów, aby dodać przypisania ról. W poniższej tabeli wymieniono wymagane przypisania ról dla każdego zasobu. Kolumna Assignee odwołuje się do przypisanej przez system tożsamości zarządzanej wymienionego zasobu. Kolumna Zasób odwołuje się do zasobu, do którego osoba przypisana musi uzyskać dostęp. Na przykład usługa Azure AI Search ma tożsamość zarządzaną przypisaną przez system, która musi mieć przypisaną rolę Współautor danych obiektu blob usługi Storage dla konta usługi Azure Storage.

Aby uzyskać więcej informacji na temat przypisywania ról, zobacz Samouczek: udzielanie użytkownikowi dostępu do zasobów.

| Zasób | Rola | Cesjonariusza | opis |

|---|---|---|---|

| Wyszukiwanie AI platformy Azure | Współautor danych indeksu wyszukiwania | Usługi azure AI/OpenAI | Dostęp do odczytu i zapisu do zawartości w indeksach. Importowanie, odświeżanie lub wykonywanie zapytań względem kolekcji dokumentów indeksu. Używane tylko do pozyskiwania i wnioskowania scenariuszy. |

| Wyszukiwanie AI platformy Azure | Czytnik danych indeksu wyszukiwania | Usługi azure AI/OpenAI | Usługa wnioskowania wysyła zapytanie do danych z indeksu. Używane tylko w scenariuszach wnioskowania. |

| Wyszukiwanie AI platformy Azure | Współautor usługi wyszukiwania | Usługi azure AI/OpenAI | Dostęp do odczytu i zapisu do definicji obiektów (indeksy, aliasy, mapy synonimów, indeksatory, źródła danych i zestawy umiejętności). Usługa wnioskowania wysyła zapytanie do schematu indeksu na potrzeby automatycznego mapowania pól. Usługa pozyskiwania danych tworzy indeks, źródła danych, zestaw umiejętności, indeksator i wykonuje zapytania dotyczące stanu indeksatora. |

| Usługi azure AI/OpenAI | Współautor usług Cognitive Services | Wyszukiwanie AI platformy Azure | Zezwalaj usłudze Search na tworzenie, odczytywanie i aktualizowanie zasobu usług sztucznej inteligencji. |

| Usługi azure AI/OpenAI | Rola współautora usług Cognitive Services | Wyszukiwanie AI platformy Azure | Zezwalaj na dostosowywanie, wdrażanie i generowanie tekstu przez wyszukiwanie |

| Konto magazynu platformy Azure | Współautor danych w usłudze Blob Storage | Wyszukiwanie AI platformy Azure | Odczytuje obiekt blob i zapisuje magazyn wiedzy. |

| Konto magazynu platformy Azure | Współautor danych w usłudze Blob Storage | Usługi azure AI/OpenAI | Odczytuje z kontenera wejściowego i zapisuje wynik przetwarzania wstępnego do kontenera wyjściowego. |

| Prywatny punkt końcowy usługi Azure Blob Storage | Czytelnik | Projekt rozwiązania Azure AI Foundry | W przypadku projektu usługi Azure AI Foundry z włączoną siecią zarządzaną dostęp do usługi Blob Storage w środowisku z ograniczeniami sieci |

| Zasób usługi Azure OpenAI na potrzeby modelu czatu | Użytkownik OpenAI usług Cognitive Services | Zasób usługi Azure OpenAI na potrzeby osadzania modelu | [Opcjonalnie] Wymagane tylko w przypadku używania dwóch zasobów usługi Azure OpenAI do komunikowania się. |

Uwaga

Rola użytkownika openAI usług Cognitive Services jest wymagana tylko wtedy, gdy używasz dwóch zasobów usługi Azure OpenAI: jednej dla modelu czatu i jednego dla modelu osadzania. Jeśli ma to zastosowanie, włącz zaufane usługi i upewnij się, że dla modelu osadzania zasób usługi Azure OpenAI ma włączoną wartość EntraID.

Przypisywanie ról deweloperom

Aby umożliwić deweloperom używanie tych zasobów do tworzenia aplikacji, przypisz następujące role do tożsamości dewelopera w usłudze Microsoft Entra ID. Na przykład przypisz rolę Współautor usług wyszukiwania do identyfikatora Firmy Microsoft Firmy Microsoft dla zasobu usługi Azure AI Search.

Aby uzyskać więcej informacji na temat przypisywania ról, zobacz Samouczek: udzielanie użytkownikowi dostępu do zasobów.

| Zasób | Rola | Cesjonariusza | opis |

|---|---|---|---|

| Wyszukiwanie AI platformy Azure | Współautor usług wyszukiwania | Microsoft Entra ID dla deweloperów | Wyświetlanie listy kluczy interfejsu API do wyświetlania listy indeksów z poziomu programu Azure OpenAI Studio. |

| Wyszukiwanie AI platformy Azure | Współautor danych indeksu wyszukiwania | Microsoft Entra ID dla deweloperów | Wymagane w scenariuszu indeksowania. |

| Usługi azure AI/OpenAI | Rola współautora usług Cognitive Services | Microsoft Entra ID dla deweloperów | Wywoływanie publicznego interfejsu API pozyskiwania z usługi Azure OpenAI Studio. |

| Usługi azure AI/OpenAI | Współautor usług Cognitive Services | Microsoft Entra ID dla deweloperów | Wyświetlanie listy kluczy interfejsu API z poziomu programu Azure OpenAI Studio. |

| Usługi azure AI/OpenAI | Współautor | Microsoft Entra ID dla deweloperów | Umożliwia wywołania płaszczyzny sterowania. |

| Konto magazynu platformy Azure | Współautor | Microsoft Entra ID dla deweloperów | Wyświetlanie listy sygnatur dostępu współdzielonego konta w celu przekazania plików z programu Azure OpenAI Studio. |

| Konto magazynu platformy Azure | Współautor danych w usłudze Blob Storage | Microsoft Entra ID dla deweloperów | Wymagane dla deweloperów do odczytu i zapisu w magazynie obiektów blob. |

| Konto magazynu platformy Azure | Uprzywilejowany współautor danych plików magazynu | Microsoft Entra ID dla deweloperów | Wymagane do uzyskania dostępu do udziału plików w magazynie na potrzeby danych przepływu monitów. |

| Grupa zasobów lub subskrypcja platformy Azure, w której deweloper musi wdrożyć aplikację internetową | Współautor | Microsoft Entra ID dla deweloperów | Wdróż aplikację internetową w subskrypcji platformy Azure dewelopera. |

Korzystanie z danych w portalu usługi Azure AI Foundry

Teraz dane dodawane do usługi Azure AI Foundry są zabezpieczone w izolowanej sieci udostępnionej przez centrum i projekt usługi Azure AI Foundry. Przykład użycia danych można znaleźć w samouczku dotyczącym tworzenia pytania i odpowiedzi .

Wdrażanie aplikacji internetowych

Aby uzyskać informacje na temat konfigurowania wdrożeń aplikacji internetowych, odwiedź artykuł Bezpieczne używanie usługi Azure OpenAI na danych .

Ograniczenia

W przypadku korzystania z placu zabaw czatu w portalu Azure AI Foundry nie przechodzisz do innej karty w programie Studio. Jeśli przejdziesz do innej karty, po powrocie do karty Czat musisz usunąć dane, a następnie dodać je z powrotem.