Konfigurowanie reguł dostępu do sieci i zapory dla usługi Azure AI Search

W tym artykule wyjaśniono, jak ograniczyć dostęp sieciowy do publicznego punktu końcowego usługi wyszukiwania. Aby zablokować dostęp całej płaszczyzny danych do publicznego punktu końcowego, użyj prywatnych punktów końcowych i sieci wirtualnej platformy Azure.

W tym artykule założono, że witryna Azure Portal służy do konfigurowania opcji dostępu do sieci. Możesz również użyć interfejsu API REST zarządzania, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Wymagania wstępne

Usługa wyszukiwania, dowolny region w warstwie Podstawowa lub nowsza

Uprawnienia właściciela lub współautora

Kiedy skonfigurować dostęp sieciowy

Domyślnie usługa Azure AI Search jest skonfigurowana tak, aby zezwalała na połączenia za pośrednictwem publicznego punktu końcowego. Dostęp do usługi wyszukiwania za pośrednictwem publicznego punktu końcowego jest chroniony przez protokoły uwierzytelniania i autoryzacji, ale sam punkt końcowy jest otwarty dla Internetu w warstwie sieciowej na potrzeby żądań płaszczyzny danych.

Jeśli nie hostujesz publicznej witryny sieci Web, możesz skonfigurować dostęp sieciowy w celu automatycznego odrzucania żądań, chyba że pochodzą one z zatwierdzonego zestawu urządzeń i usług w chmurze.

Istnieją dwa mechanizmy ograniczania dostępu do publicznego punktu końcowego:

- Reguły ruchu przychodzącego zawierające listę adresów IP, zakresów lub podsieci, z których żądania są dopuszczone

- Wyjątki od reguł sieci, w przypadku których żądania są przyjmowane bez kontroli, o ile żądanie pochodzi z zaufanej usługi

Reguły sieci nie są wymagane, ale najlepszym rozwiązaniem jest dodanie ich w przypadku korzystania z usługi Azure AI Search w celu uzyskania prywatnej lub wewnętrznej zawartości firmowej.

Reguły sieci są ograniczone do operacji płaszczyzny danych względem publicznego punktu końcowego usługi wyszukiwania. Operacje płaszczyzny danych obejmują tworzenie indeksów lub wykonywanie zapytań oraz wszystkie inne akcje opisane przez interfejsy API REST wyszukiwania. Administracja usługi docelowej operacji płaszczyzny sterowania. Te operacje określają punkty końcowe dostawcy zasobów, które podlegają ochronie sieci obsługiwanej przez usługę Azure Resource Manager.

Ograniczenia

Istnieje kilka wad blokowania publicznego punktu końcowego.

Pełne zidentyfikowanie zakresów adresów IP i skonfigurowanie zapór zajmuje trochę czasu, a jeśli jesteś na wczesnym etapie testowania i badania koncepcji weryfikacji i badania oraz używania przykładowych danych, możesz odroczyć kontrole dostępu do sieci, dopóki nie będą one rzeczywiście potrzebne.

Niektóre przepływy pracy wymagają dostępu do publicznego punktu końcowego. W szczególności kreatory importu w witrynie Azure Portal łączą się z wbudowanymi (hostowanymi) przykładowymi danymi i osadzaniem modeli za pośrednictwem publicznego punktu końcowego. Możesz przełączyć się na kod lub skrypt, aby wykonać te same zadania, gdy zostaną wprowadzone reguły zapory, ale jeśli chcesz uruchomić kreatory, publiczny punkt końcowy musi być dostępny. Aby uzyskać więcej informacji, zobacz Bezpieczne połączenia w kreatorach importu.

Konfigurowanie dostępu do sieci w witrynie Azure Portal

Zaloguj się do witryny Azure Portal i znajdź usługę wyszukiwania.

W obszarze Ustawienia wybierz pozycję Sieć w okienku po lewej stronie. Jeśli ta opcja nie jest widoczna, sprawdź warstwę usługi. Opcje sieci są dostępne w warstwie Podstawowa i nowsze.

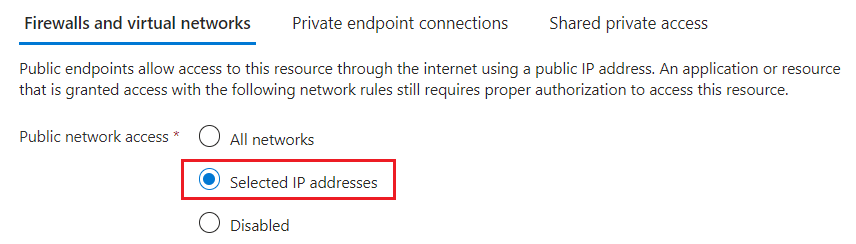

Wybierz pozycję Wybrane adresy IP. Unikaj opcji Wyłączone, chyba że konfigurujesz prywatny punkt końcowy.

Po wybraniu tej opcji więcej ustawień stanie się dostępnych.

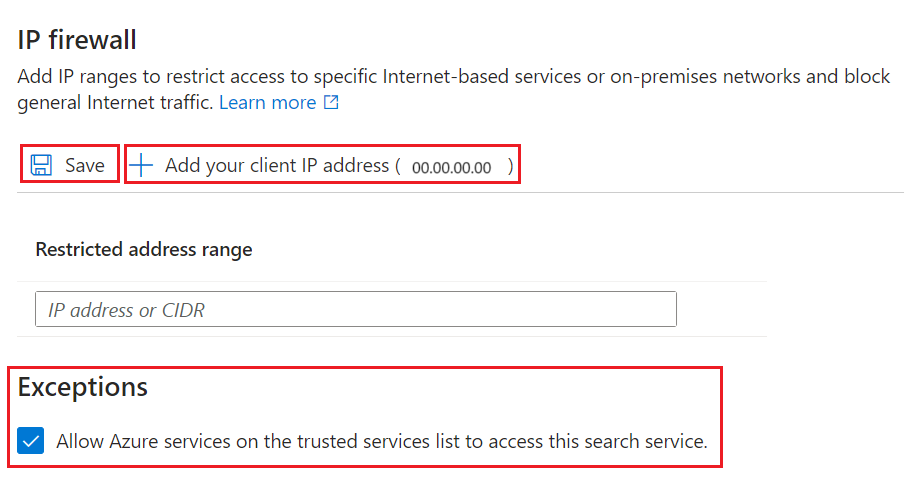

W obszarze Zapora adresów IP wybierz pozycję Dodaj adres IP klienta, aby utworzyć regułę ruchu przychodzącego dla publicznego adresu IP urządzenia osobistego. Aby uzyskać szczegółowe informacje, zobacz Zezwalaj na dostęp z adresu IP witryny Azure Portal.

Dodaj inne adresy IP klienta dla innych urządzeń i usług, które wysyłają żądania do usługi wyszukiwania.

Adresy IP i zakresy są w formacie CIDR. Przykładem notacji CIDR jest 8.8.8.0/24, która reprezentuje adresy IP z zakresu od 8.8.8.0 do 8.8.8.255.

Jeśli klient wyszukiwania jest statyczną aplikacją internetową na platformie Azure, zobacz Przychodzące i wychodzące adresy IP w usłudze aplikacja systemu Azure Service. W przypadku usługi Azure Functions zobacz Adresy IP w usłudze Azure Functions.

W obszarze Wyjątki wybierz pozycję Zezwalaj usługom platformy Azure na liście zaufanych usług, aby uzyskać dostęp do tej usługi wyszukiwania. Lista zaufanych usług zawiera następujące elementy:

-

Microsoft.CognitiveServicesdla usług Azure OpenAI i Azure AI -

Microsoft.MachineLearningServicesdla usługi Azure Machine Learning

Po włączeniu tego wyjątku należy podjąć zależność od uwierzytelniania identyfikatora Entra firmy Microsoft, tożsamości zarządzanych i przypisań ról. Każda funkcja usługi Azure AI lub AML, która ma prawidłowe przypisanie roli w usłudze wyszukiwania, może pominąć zaporę. Aby uzyskać więcej informacji, zobacz Udzielanie dostępu do zaufanych usług .

-

Zapisz swoje zmiany.

Po włączeniu zasad kontroli dostępu do adresów IP dla usługa wyszukiwania usługi Azure AI wszystkie żądania do płaszczyzny danych z maszyn spoza dozwolonej listy zakresów adresów IP zostaną odrzucone.

Gdy żądania pochodzą z adresów IP, które nie znajdują się na liście dozwolonych, zwracana jest ogólna odpowiedź 403 Zabronione bez innych szczegółów.

Ważne

Wprowadzenie zmian może potrwać kilka minut. Poczekaj co najmniej 15 minut przed rozwiązaniem wszelkich problemów związanych z konfiguracją sieci.

Zezwalaj na dostęp z adresu IP witryny Azure Portal

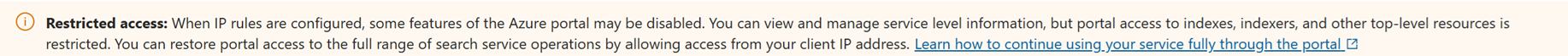

Po skonfigurowaniu reguł adresów IP niektóre funkcje witryny Azure Portal są wyłączone. Można wyświetlać informacje o poziomie usług i zarządzać nimi, ale dostęp do kreatorów importu, indeksów, indeksatorów i innych zasobów najwyższego poziomu jest ograniczony.

Dostęp portalu można przywrócić do pełnego zakresu operacji usługi wyszukiwania, dodając adres IP witryny Azure Portal.

Aby uzyskać adres IP witryny Azure Portal, wykonaj polecenie nslookup (lub ping) na:

-

stamp2.ext.search.windows.net, która jest domeną usługi Traffic Manager dla chmury publicznej platformy Azure. -

stamp2.ext.search.azure.usdla chmury platformy Azure Government.

W przypadku polecenia nslookup adres IP jest widoczny w części "Nieautorytatywna odpowiedź". W poniższym przykładzie adres IP, który należy skopiować, to 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Gdy usługi działają w różnych regionach, łączą się z różnymi menedżerami ruchu. Niezależnie od nazwy domeny adres IP zwracany z polecenia ping jest poprawny do użycia podczas definiowania reguły zapory dla ruchu przychodzącego dla witryny Azure Portal w twoim regionie.

W przypadku polecenia ping limit czasu żądania, ale adres IP jest widoczny w odpowiedzi. Na przykład w komunikacie "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]"adres IP to 52.252.175.48.

Baner informuje, że reguły adresów IP wpływają na środowisko witryny Azure Portal. Ten baner pozostaje widoczny nawet po dodaniu adresu IP witryny Azure Portal. Pamiętaj, aby przed rozpoczęciem testowania zaczekać kilka minut na zastosowanie reguł sieci.

Udzielanie dostępu do zaufanych usług platformy Azure

Czy wybrano wyjątek zaufanych usług? Jeśli tak, usługa wyszukiwania przyznaje żądania i odpowiedzi z zaufanego zasobu platformy Azure bez sprawdzania adresu IP. Zaufany zasób musi mieć tożsamość zarządzaną (system lub przypisany przez użytkownika, ale zazwyczaj system). Zaufany zasób musi mieć przypisanie roli w usłudze Azure AI Search, które daje mu uprawnienia do danych i operacji.

Lista zaufanych usług dla usługi Azure AI Search obejmuje:

-

Microsoft.CognitiveServicesdla usług Azure OpenAI i Azure AI -

Microsoft.MachineLearningServicesdla usługi Azure Machine Learning

Przepływy pracy dla tego wyjątku sieciowego to żądania pochodzące z usługi Azure AI Foundry lub innych funkcji AML do usługi Azure AI Search. Wyjątek zaufanych usług jest zwykle przeznaczony dla scenariuszy usługi Azure OpenAI On Your Data w przypadku pobierania rozszerzonej generacji (RAG) i środowisk zabaw.

Zaufane zasoby muszą mieć tożsamość zarządzaną

Aby skonfigurować tożsamości zarządzane dla usług Azure OpenAI i Azure Machine Learning:

- Jak skonfigurować usługę Azure OpenAI Przy użyciu tożsamości zarządzanych

- Jak skonfigurować uwierzytelnianie między usługą Azure Machine Learning i innymi usługami.

Aby skonfigurować tożsamość zarządzaną dla usługi Azure AI:

- Znajdź swoje konto wielousługowe.

- W okienku po lewej stronie w obszarze Zarządzanie zasobami wybierz pozycję Tożsamość.

- Ustaw wartość System przypisaną do wartości Włączone.

Zaufane zasoby muszą mieć przypisanie roli

Gdy zasób platformy Azure ma tożsamość zarządzaną, przypisz role w usłudze Azure AI Search, aby udzielić uprawnień do danych i operacji.

Zaufane usługi są używane do obciążeń wektoryzacji: generowania wektorów z zawartości tekstu i obrazu oraz wysyłania ładunków z powrotem do usługi wyszukiwania na potrzeby wykonywania zapytań lub indeksowania. Połączenia z zaufanej usługi są używane do dostarczania ładunków do wyszukiwania sztucznej inteligencji platformy Azure.

Znajdź usługę wyszukiwania.

W okienku po lewej stronie w obszarze Kontrola dostępu (Zarządzanie dostępem i tożsamościami) wybierz pozycję Tożsamość.

Wybierz pozycję Dodaj , a następnie wybierz pozycję Dodaj przypisanie roli.

Na stronie Role:

- Wybierz pozycję Współautor danych indeksu wyszukiwania, aby załadować indeks wyszukiwania z wektorami wygenerowanymi przez model osadzania. Wybierz tę rolę, jeśli zamierzasz używać zintegrowanej wektoryzacji podczas indeksowania.

- Możesz też wybrać pozycję Czytnik danych indeksu wyszukiwania, aby udostępnić zapytania zawierające wektor wygenerowany przez model osadzania w czasie zapytania. Osadzanie używane w zapytaniu nie jest zapisywane w indeksie, więc nie są wymagane żadne uprawnienia do zapisu.

Wybierz Dalej.

Na stronie Członkowie wybierz pozycję Tożsamość zarządzana i Wybierz członków.

Filtruj według tożsamości zarządzanej przez system, a następnie wybierz tożsamość zarządzaną konta wielousług usługi Azure AI.

Uwaga

W tym artykule opisano zaufany wyjątek dotyczący przyjmowania żądań do usługi wyszukiwania, ale usługa Azure AI Search jest sama na liście zaufanych usług innych zasobów platformy Azure. W szczególności możesz użyć wyjątku zaufanej usługi dla połączeń z usługi Azure AI Search do usługi Azure Storage.

Następne kroki

Gdy żądanie jest dozwolone za pośrednictwem zapory, musi być uwierzytelnione i autoryzowane. Dostępne są dwie opcje:

Uwierzytelnianie oparte na kluczach, w którym na żądanie jest udostępniany klucz interfejsu API administratora lub zapytania. Ta opcja jest domyślnie zaznaczona.

Kontrola dostępu oparta na rolach przy użyciu identyfikatora Entra firmy Microsoft, gdzie obiekt wywołujący jest członkiem roli zabezpieczeń w usłudze wyszukiwania. Jest to najbezpieczniejsza opcja. Używa ona identyfikatora Entra firmy Microsoft do uwierzytelniania i przypisań ról w usłudze Azure AI Search w celu uzyskania uprawnień do danych i operacji.