Konfigurowanie sieci wirtualnych usług Azure AI

Usługi Azure AI zapewniają model zabezpieczeń warstwowych. Ten model umożliwia zabezpieczenie kont usług Azure AI w określonym podzestawie sieci. Po skonfigurowaniu reguł sieci tylko aplikacje, które żądają danych za pośrednictwem określonego zestawu sieci, mogą uzyskiwać dostęp do konta. Dostęp do zasobów można ograniczyć za pomocą filtrowania żądań, co umożliwia wysyłanie żądań pochodzących tylko z określonych adresów IP, zakresów adresów IP lub z listy podsieci w sieciach wirtualnych platformy Azure.

Aplikacja, która uzyskuje dostęp do zasobu usług Azure AI, gdy reguły sieci są w mocy, wymaga autoryzacji. Autoryzacja jest obsługiwana przy użyciu poświadczeń identyfikatora Entra firmy Microsoft lub prawidłowego klucza interfejsu API.

Ważne

Włączenie reguł zapory dla konta usług Azure AI domyślnie blokuje przychodzące żądania dotyczące danych. Aby zezwolić na żądania za pośrednictwem, należy spełnić jeden z następujących warunków:

- Żądanie pochodzi z usługi działającej w ramach sieci wirtualnej platformy Azure na liście dozwolonych podsieci docelowego konta usług Azure AI. Żądanie punktu końcowego pochodzące z sieci wirtualnej musi być ustawione jako niestandardowa poddomena konta usług Azure AI.

- Żądanie pochodzi z listy dozwolonych adresów IP.

Żądania, które są zablokowane, obejmują te z innych usług platformy Azure, z witryny Azure Portal oraz z usług rejestrowania i metryk.

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Scenariusze

Aby zabezpieczyć zasób usług Azure AI, należy najpierw skonfigurować regułę w celu odmowy dostępu do ruchu ze wszystkich sieci, w tym ruchu internetowego, domyślnie. Następnie skonfiguruj reguły, które udzielają dostępu do ruchu z określonych sieci wirtualnych. Ta konfiguracja umożliwia utworzenie bezpiecznej granicy sieci dla aplikacji. Możesz również skonfigurować reguły udzielania dostępu do ruchu z wybranych zakresów publicznych adresów IP internetowych i włączać połączenia z określonych klientów internetowych lub lokalnych.

Reguły sieci są wymuszane na wszystkich protokołach sieciowych do usług azure AI, w tym REST i WebSocket. Aby uzyskać dostęp do danych przy użyciu narzędzi, takich jak konsole testowe platformy Azure, należy skonfigurować jawne reguły sieciowe. Reguły sieci można stosować do istniejących zasobów usług Azure AI lub podczas tworzenia nowych zasobów usług Azure AI. Po zastosowaniu reguł sieci są wymuszane dla wszystkich żądań.

Obsługiwane regiony i oferty obsługi

Sieci wirtualne są obsługiwane w regionach, w których są dostępne usługi Azure AI. Usługi Azure AI obsługują tagi usług dla konfiguracji reguł sieciowych. Wymienione tutaj usługi są uwzględnione w tagu CognitiveServicesManagement usługi.

- Narzędzie do wykrywania anomalii

- Azure OpenAI

- Content Moderator

- Custom Vision

- Rozpoznawanie twarzy

- Language Understanding (LUIS)

- Personalizacja

- Usługa rozpoznawania mowy

- Język

- QnA Maker

- Translator

Uwaga

Jeśli używasz usług Azure OpenAI, LUIS, Speech Services lub Language, CognitiveServicesManagement tag umożliwia korzystanie tylko z usługi przy użyciu zestawu SDK lub interfejsu API REST. Aby uzyskać dostęp do portalu usługi Azure AI Foundry, portal usługi LUIS, program Speech Studio lub program Language Studio z sieci wirtualnej i korzystać z niego, należy użyć następujących tagów:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Tylko program Speech Studio)

Aby uzyskać informacje na temat konfiguracji portalu usługi Azure AI Foundry, zobacz dokumentację usługi Azure AI Foundry.

Zmienianie domyślnej reguły dostępu do sieci

Domyślnie zasoby usług Azure AI akceptują połączenia od klientów w dowolnej sieci. Aby zawęzić dostęp do grupy wybranych sieci, należy najpierw zmienić akcję domyślną.

Ostrzeżenie

Wprowadzanie zmian w regułach sieciowych może mieć wpływ na możliwość łączenia aplikacji z usługami azure AI. Ustawienie domyślnej reguły sieciowej, aby zablokować cały dostęp do danych, chyba że zostaną zastosowane określone reguły sieciowe, które udzielają dostępu.

Przed zmianą reguły domyślnej w celu odmowy dostępu należy udzielić dostępu do dowolnych dozwolonych sieci przy użyciu reguł sieciowych. Jeśli zezwolisz na wyświetlanie listy adresów IP dla sieci lokalnej, pamiętaj, aby dodać wszystkie możliwe wychodzące publiczne adresy IP z sieci lokalnej.

Zarządzanie domyślnymi regułami dostępu sieciowego

Domyślne reguły dostępu do sieci dla zasobów usług Azure AI można zarządzać za pośrednictwem witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

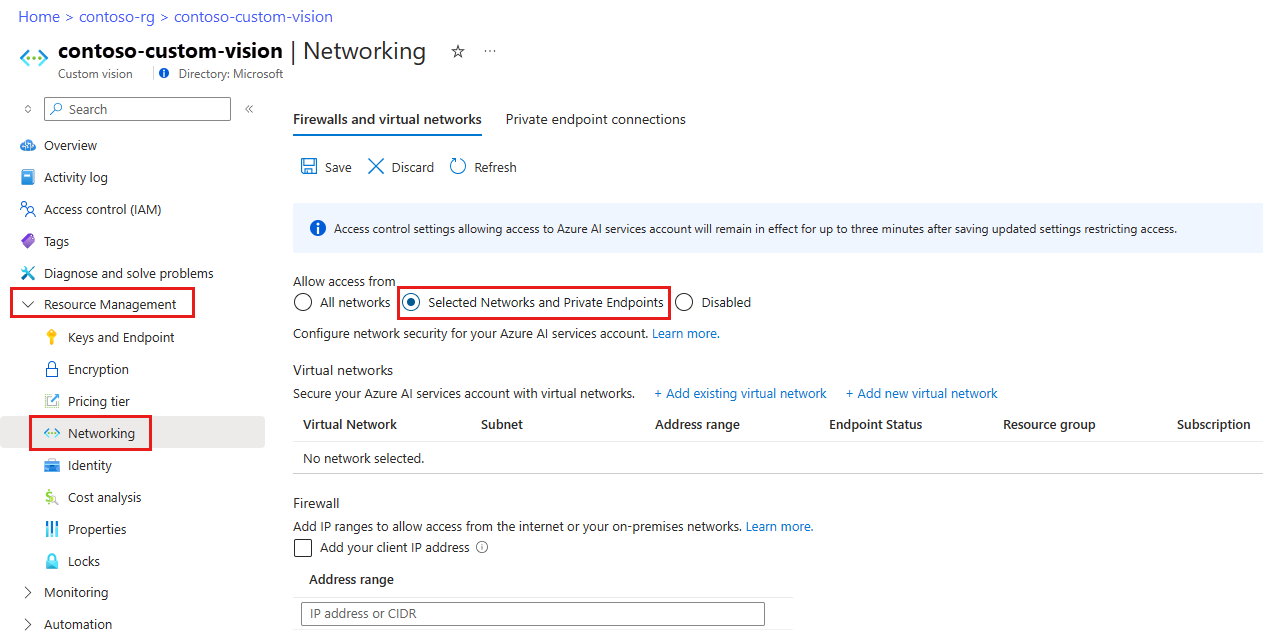

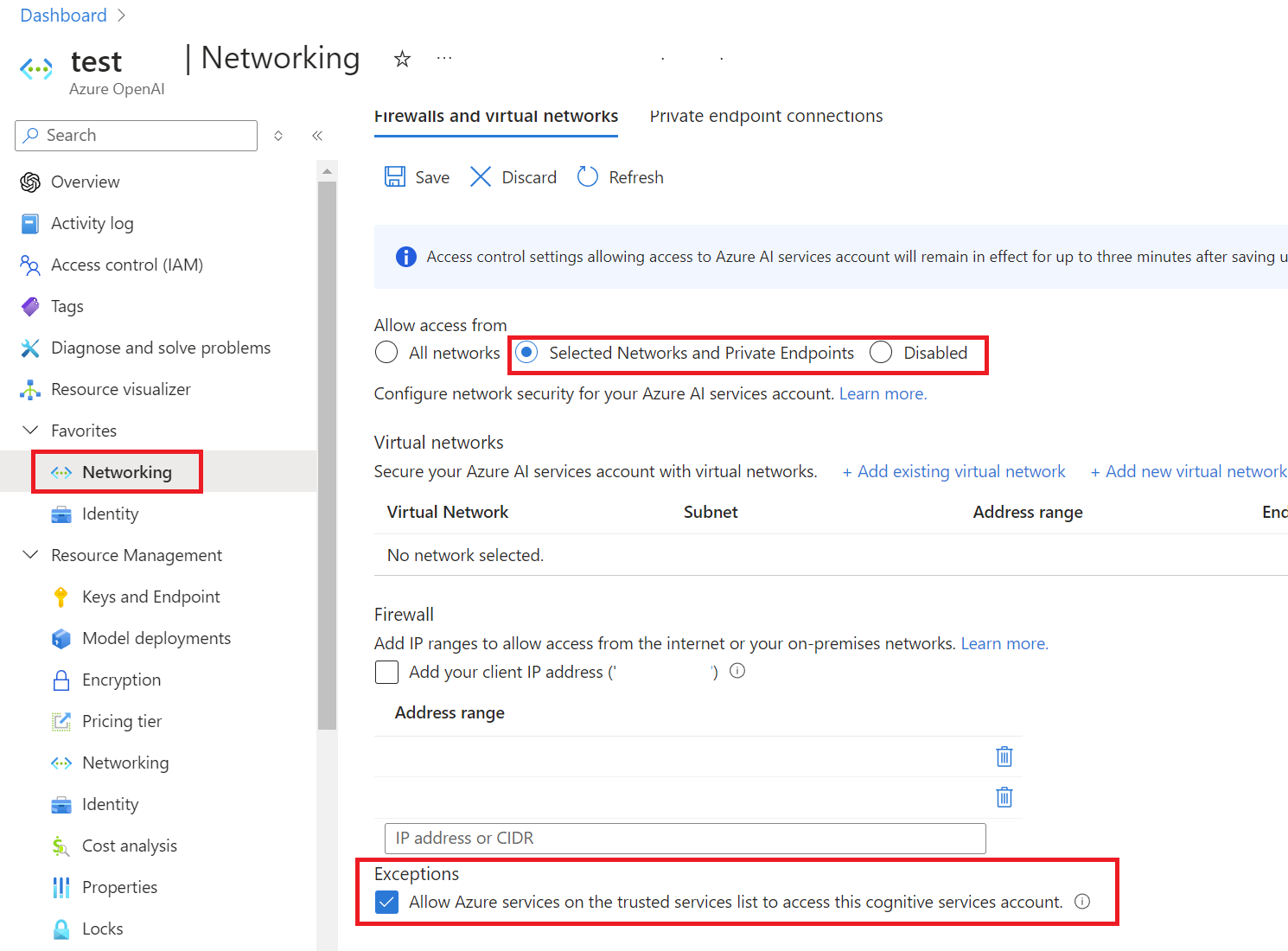

Przejdź do zasobu usług AI platformy Azure, który chcesz zabezpieczyć.

Wybierz pozycję Zarządzanie zasobami , aby ją rozwinąć, a następnie wybierz pozycję Sieć.

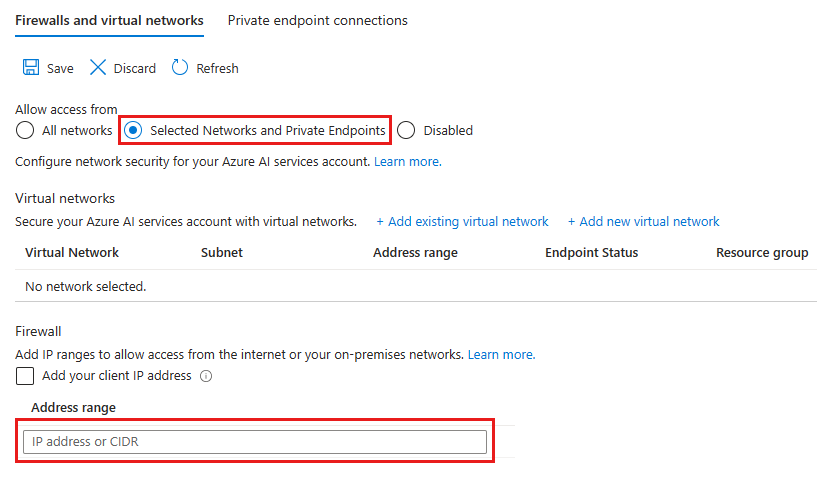

Aby domyślnie odmówić dostępu, w obszarze Zapory i sieci wirtualne wybierz pozycję Wybrane sieci i prywatne punkty końcowe.

W przypadku tego ustawienia samodzielnie, bez opieki skonfigurowane sieci wirtualne lub zakresy adresów, cały dostęp jest skutecznie blokowany. Gdy cały dostęp zostanie odrzucony, żądania, które próbują korzystać z zasobu usług Azure AI, nie są dozwolone. Witryna Azure Portal, program Azure PowerShell lub interfejs wiersza polecenia platformy Azure nadal może służyć do konfigurowania zasobu usług Azure AI.

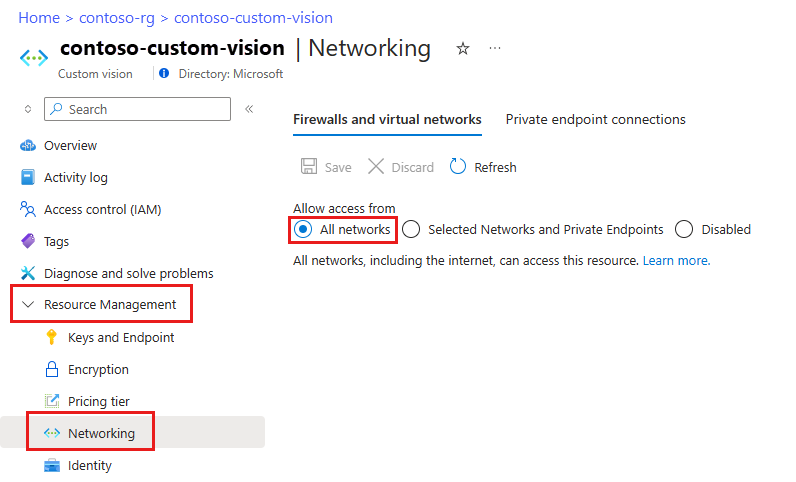

Aby zezwolić na ruch ze wszystkich sieci, wybierz pozycję Wszystkie sieci.

Wybierz pozycję Zapisz, aby zastosować zmiany.

Udzielanie dostępu z sieci wirtualnej

Zasoby usług Azure AI można skonfigurować tak, aby zezwalały na dostęp tylko z określonych podsieci. Dozwolone podsieci mogą należeć do sieci wirtualnej w tej samej subskrypcji lub w innej subskrypcji. Inna subskrypcja może należeć do innej dzierżawy firmy Microsoft Entra. Jeśli podsieć należy do innej subskrypcji, dostawca zasobów Microsoft.CognitiveServices musi być również zarejestrowany dla tej subskrypcji.

Włączanie punktu końcowego usługi dla usług azure AI w sieci wirtualnej. Punkt końcowy usługi kieruje ruch z sieci wirtualnej przez optymalną ścieżkę do usługi Azure AI. Aby uzyskać więcej informacji, zobacz Punkty końcowe usługi dla sieci wirtualnej.

Tożsamości podsieci i sieci wirtualnej są również przesyłane z każdym żądaniem. Administratorzy mogą następnie skonfigurować reguły sieci dla zasobu usług Azure AI, aby zezwolić na żądania z określonych podsieci w sieci wirtualnej. Klienci, którym udzielono dostępu przez te reguły sieciowe, muszą nadal spełniać wymagania autoryzacji zasobu usług Azure AI w celu uzyskania dostępu do danych.

Każdy zasób usług Azure AI obsługuje maksymalnie 100 reguł sieci wirtualnej, które można połączyć z regułami sieci IP. Aby uzyskać więcej informacji, zobacz Udzielanie dostępu z zakresu internetowych adresów IP w dalszej części tego artykułu.

Ustawianie wymaganych uprawnień

Aby zastosować regułę sieci wirtualnej do zasobu usług AI platformy Azure, należy dodać odpowiednie uprawnienia dla podsieci. Wymagane uprawnienie jest domyślną rolą Współautor lub Współautor usług Cognitive Services. Wymagane uprawnienia można również dodać do niestandardowych definicji ról.

Zasób usług azure AI i sieci wirtualne, którym udzielono dostępu, mogą znajdować się w różnych subskrypcjach, w tym subskrypcjach należących do innej dzierżawy firmy Microsoft Entra.

Uwaga

Konfiguracja reguł, które udzielają dostępu do podsieci w sieciach wirtualnych, które są częścią innej dzierżawy firmy Microsoft Entra, są obecnie obsługiwane tylko za pośrednictwem programu PowerShell, interfejsu wiersza polecenia platformy Azure i interfejsów API REST. Te reguły można wyświetlić w witrynie Azure Portal, ale nie można ich skonfigurować.

Konfigurowanie reguł sieci wirtualnej

Reguły sieci wirtualnej dla zasobów usług azure AI można zarządzać za pośrednictwem witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

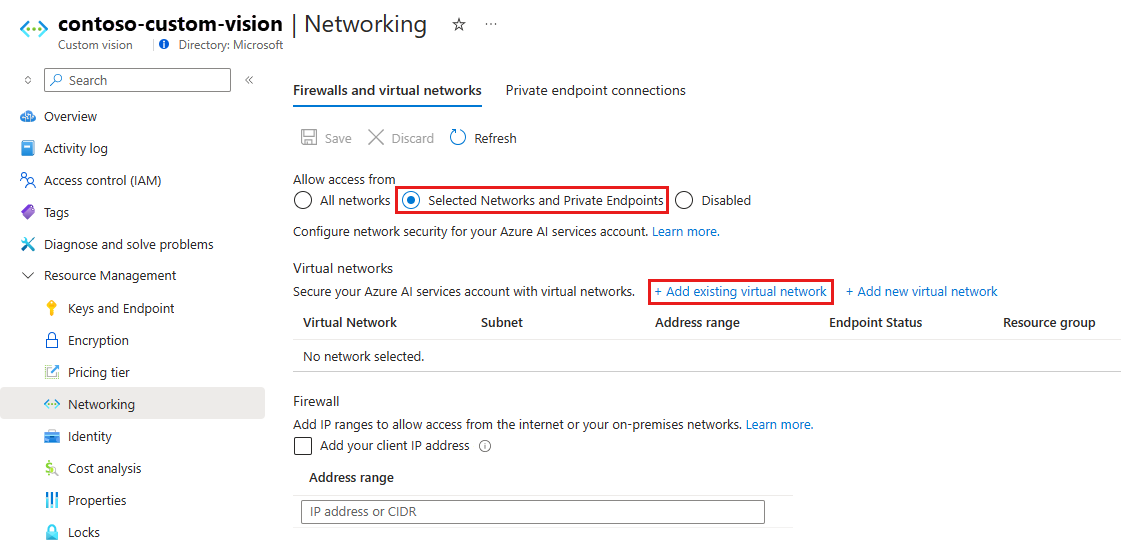

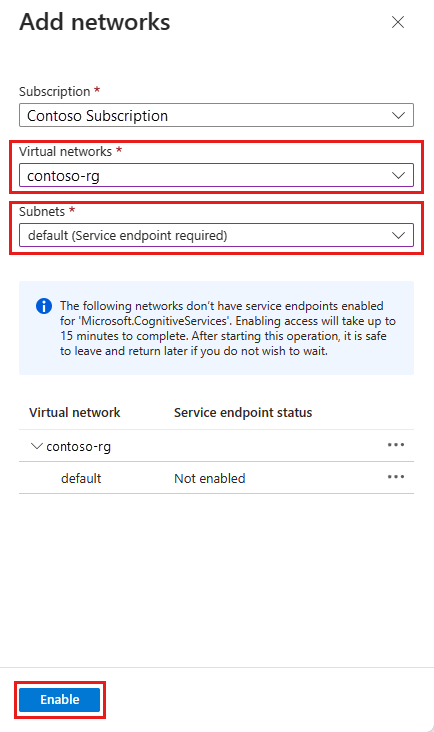

Aby udzielić dostępu do sieci wirtualnej przy użyciu istniejącej reguły sieci:

Przejdź do zasobu usług AI platformy Azure, który chcesz zabezpieczyć.

Wybierz pozycję Zarządzanie zasobami , aby ją rozwinąć, a następnie wybierz pozycję Sieć.

Upewnij się, że wybrano pozycję Wybrane sieci i prywatne punkty końcowe.

W obszarze Zezwalaj na dostęp wybierz pozycję Dodaj istniejącą sieć wirtualną.

Wybierz opcje Sieci wirtualne i podsieci, a następnie wybierz pozycję Włącz.

Uwaga

Jeśli punkt końcowy usługi dla usług Azure AI nie został wcześniej skonfigurowany dla wybranej sieci wirtualnej i podsieci, możesz ją skonfigurować w ramach tej operacji.

Obecnie do wyboru podczas tworzenia reguły są dostępne tylko sieci wirtualne należące do tej samej dzierżawy firmy Microsoft Entra. Aby udzielić dostępu do podsieci w sieci wirtualnej należącej do innej dzierżawy, użyj programu PowerShell, interfejsu wiersza polecenia platformy Azure lub interfejsów API REST.

Wybierz pozycję Zapisz, aby zastosować zmiany.

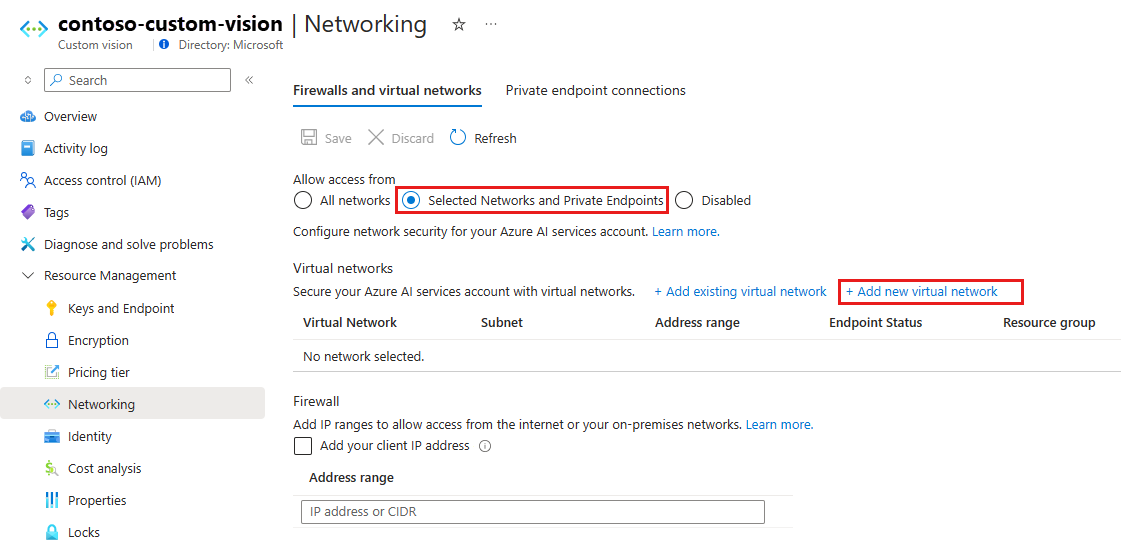

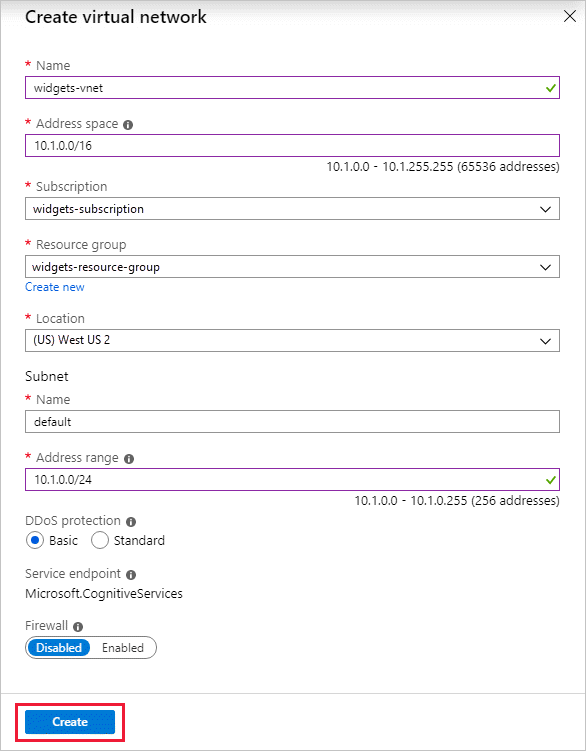

Aby utworzyć nową sieć wirtualną i przyznać jej dostęp:

Na tej samej stronie co poprzednia procedura wybierz pozycję Dodaj nową sieć wirtualną.

Podaj informacje niezbędne do utworzenia nowej sieci wirtualnej, a następnie wybierz pozycję Utwórz.

Wybierz pozycję Zapisz, aby zastosować zmiany.

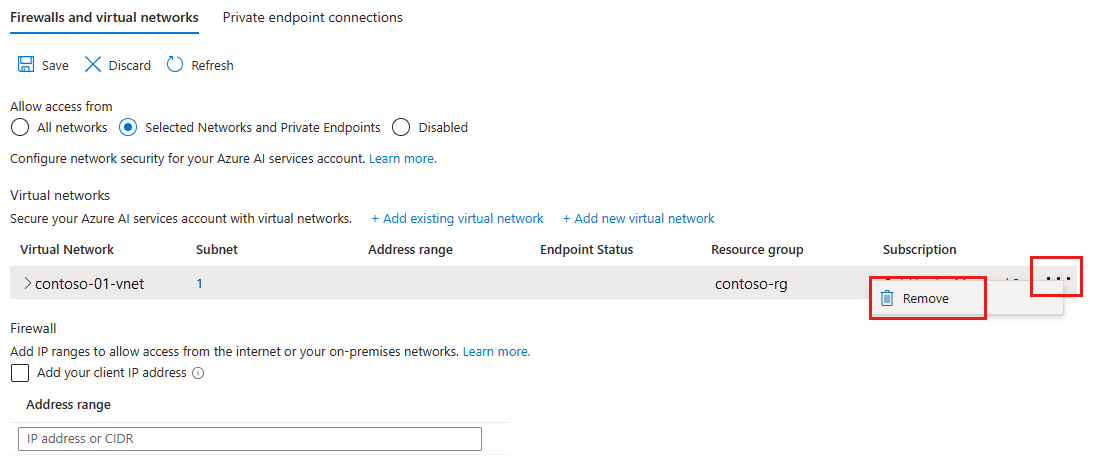

Aby usunąć sieć wirtualną lub regułę podsieci:

Ważne

Pamiętaj, aby ustawić regułę domyślną na odmowę lub reguły sieciowe nie mają wpływu.

Udzielanie dostępu z zakresu internetowych adresów IP

Zasoby usług Azure AI można skonfigurować tak, aby zezwalały na dostęp z określonych zakresów publicznych adresów IP internetowych. Ta konfiguracja zapewnia dostęp do określonych usług i sieci lokalnych, co skutecznie blokuje ogólny ruch internetowy.

Dozwolone zakresy adresów internetowych można określić przy użyciu formatu CIDR (RFC 4632) w formularzu 192.168.0.0/16 lub jako pojedynczych adresów IP, takich jak 192.168.0.1.

Napiwek

Małe zakresy adresów, które używają /31 lub /32 rozmiary prefiksów, nie są obsługiwane. Skonfiguruj te zakresy przy użyciu poszczególnych reguł adresów IP.

Reguły sieci IP są dozwolone tylko dla publicznych internetowych adresów IP. Zakresy adresów IP zarezerwowane dla sieci prywatnych nie są dozwolone w regułach adresów IP. Sieci prywatne obejmują adresy rozpoczynające się od 10.*,172.31.*172.16.* - i .192.168.* Aby uzyskać więcej informacji, zobacz Prywatna przestrzeń adresowa (RFC 1918).

Obecnie obsługiwane są tylko adresy IPv4. Każdy zasób usług Azure AI obsługuje maksymalnie 100 reguł sieci IP, które można łączyć z regułami sieci wirtualnej.

Konfigurowanie dostępu z sieci lokalnych

Aby udzielić dostępu z sieci lokalnych do zasobu usług Azure AI przy użyciu reguły sieci IP, zidentyfikuj adresy IP używane przez sieć. Skontaktuj się z administratorem sieci, aby uzyskać pomoc.

Jeśli używasz lokalnej usługi Azure ExpressRoute dla komunikacji równorzędnej firmy Microsoft, musisz zidentyfikować adresy IP translatora adresów sieciowych. Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure ExpressRoute.

W przypadku komunikacji równorzędnej firmy Microsoft używane adresy IP translatora adresów sieciowych są dostarczane przez klienta lub dostarczane przez dostawcę usług. Aby umożliwić dostęp do zasobów usługi, musisz zezwolić na te publiczne adresy IP w ustawieniu zapory adresu IP zasobu.

Zarządzanie regułami sieci IP

Reguły sieci ip dla zasobów usług Azure AI można zarządzać za pośrednictwem witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

Przejdź do zasobu usług AI platformy Azure, który chcesz zabezpieczyć.

Wybierz pozycję Zarządzanie zasobami , aby ją rozwinąć, a następnie wybierz pozycję Sieć.

Upewnij się, że wybrano pozycję Wybrane sieci i prywatne punkty końcowe.

W obszarze Zapory i sieci wirtualne znajdź opcję Zakres adresów. Aby udzielić dostępu do zakresu internetowych adresów IP, wprowadź adres IP lub zakres adresów (w formacie CIDR). Akceptowane są tylko prawidłowe publiczne adresy IP (bez zastrzeżeń).

Aby usunąć regułę sieci IP, wybierz ikonę kosza obok zakresu adresów.

Wybierz pozycję Zapisz, aby zastosować zmiany.

Ważne

Pamiętaj, aby ustawić regułę domyślną na odmowę lub reguły sieciowe nie mają wpływu.

Używanie prywatnych punktów końcowych

Możesz użyć prywatnych punktów końcowych dla zasobów usług Azure AI, aby umożliwić klientom w sieci wirtualnej bezpieczny dostęp do danych za pośrednictwem usługi Azure Private Link. Prywatny punkt końcowy używa adresu IP z przestrzeni adresowej sieci wirtualnej dla zasobu usług Azure AI. Ruch sieciowy między klientami w sieci wirtualnej a zasobem przechodzi przez sieć wirtualną i łącze prywatne w sieci szkieletowej platformy Microsoft Azure, co eliminuje narażenie z publicznego Internetu.

Prywatne punkty końcowe dla zasobów usług AI platformy Azure umożliwiają:

- Zabezpiecz zasób usług Azure AI, konfigurując zaporę w celu blokowania wszystkich połączeń w publicznym punkcie końcowym usługi Azure AI.

- Zwiększ bezpieczeństwo sieci wirtualnej, umożliwiając blokowanie eksfiltracji danych z sieci wirtualnej.

- Bezpiecznie nawiąż połączenie z zasobami usług azure AI z sieci lokalnych łączących się z siecią wirtualną przy użyciu usługi Azure VPN Gateway lub ExpressRoutes z prywatną komunikacją równorzędną.

Omówienie prywatnych punktów końcowych

Prywatny punkt końcowy to specjalny interfejs sieciowy dla zasobu platformy Azure w sieci wirtualnej. Utworzenie prywatnego punktu końcowego dla zasobu usług Azure AI zapewnia bezpieczną łączność między klientami w sieci wirtualnej a zasobem. Prywatny punkt końcowy ma przypisany adres IP z zakresu adresów IP sieci wirtualnej. Połączenie między prywatnym punktem końcowym a usługą Azure AI używa bezpiecznego łącza prywatnego.

Aplikacje w sieci wirtualnej mogą bezproblemowo łączyć się z usługą za pośrednictwem prywatnego punktu końcowego. Połączenia używają tych samych parametry połączenia i mechanizmów autoryzacji, które będą używane w przeciwnym razie. Wyjątkiem są usługi Mowa, które wymagają oddzielnego punktu końcowego. Aby uzyskać więcej informacji, zobacz Prywatne punkty końcowe z usługami Mowa w tym artykule. Prywatne punkty końcowe mogą być używane ze wszystkimi protokołami obsługiwanymi przez zasób usług Azure AI, w tym REST.

Prywatne punkty końcowe można tworzyć w podsieciach korzystających z punktów końcowych usługi. Klienci w podsieci mogą łączyć się z jednym zasobem usług Azure AI przy użyciu prywatnego punktu końcowego, a jednocześnie uzyskiwać dostęp do innych użytkowników za pomocą punktów końcowych usługi. Aby uzyskać więcej informacji, zobacz Punkty końcowe usługi dla sieci wirtualnej.

Podczas tworzenia prywatnego punktu końcowego dla zasobu usług Azure AI w sieci wirtualnej platforma Azure wysyła żądanie zgody do zatwierdzenia do właściciela zasobów usług AI platformy Azure. Jeśli użytkownik, który żąda utworzenia prywatnego punktu końcowego, jest również właścicielem zasobu, to żądanie zgody zostanie automatycznie zatwierdzone.

Właściciele zasobów usług Azure AI mogą zarządzać żądaniami zgody i prywatnymi punktami końcowymi za pomocą karty Połączenie prywatnego punktu końcowego dla zasobu usług Azure AI w witrynie Azure Portal.

Określanie prywatnych punktów końcowych

Podczas tworzenia prywatnego punktu końcowego określ zasób usług Azure AI, z którym się łączy. Aby uzyskać więcej informacji na temat tworzenia prywatnego punktu końcowego, zobacz:

- Tworzenie prywatnego punktu końcowego przy użyciu witryny Azure Portal

- Tworzenie prywatnego punktu końcowego przy użyciu programu Azure PowerShell

- Tworzenie prywatnego punktu końcowego przy użyciu interfejsu wiersza polecenia platformy Azure

Nawiązywanie połączenia z prywatnymi punktami końcowymi

Uwaga

Usługa Azure OpenAI używa innej prywatnej strefy DNS i publicznego usługi przesyłania dalej DNS niż inne usługi Azure AI. Aby uzyskać poprawne nazwy stref i usług przesyłania dalej, zobacz Konfiguracja strefy DNS usług platformy Azure.

Klienci w sieci wirtualnej korzystającej z prywatnego punktu końcowego używają tego samego parametry połączenia dla zasobu usług Azure AI, co klienci łączący się z publicznym punktem końcowym. Wyjątkiem jest usługa mowa, która wymaga oddzielnego punktu końcowego. Aby uzyskać więcej informacji, zobacz Używanie prywatnych punktów końcowych z usługą Mowa w tym artykule. Rozpoznawanie nazw DNS automatycznie kieruje połączenia z sieci wirtualnej do zasobu usług Azure AI za pośrednictwem łącza prywatnego.

Domyślnie platforma Azure tworzy prywatną strefę DNS dołączoną do sieci wirtualnej z niezbędnymi aktualizacjami dla prywatnych punktów końcowych. Jeśli używasz własnego serwera DNS, może być konieczne wprowadzenie większej liczby zmian w konfiguracji DNS. Aby uzyskać informacje o aktualizacjach, które mogą być wymagane w przypadku prywatnych punktów końcowych, zobacz Stosowanie zmian DNS dla prywatnych punktów końcowych w tym artykule.

Używanie prywatnych punktów końcowych z usługą Mowa

Zobacz Używanie usługi Mowa za pośrednictwem prywatnego punktu końcowego.

Stosowanie zmian DNS dla prywatnych punktów końcowych

Podczas tworzenia prywatnego punktu końcowego rekord zasobu DNS CNAME dla zasobu usług Azure AI jest aktualizowany do aliasu w poddomenie z prefiksem privatelink. Domyślnie platforma Azure tworzy również prywatną strefę DNS odpowiadającą privatelink poddomenie z rekordami zasobów DNS A dla prywatnych punktów końcowych. Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure Prywatna strefa DNS.

Po rozpoznaniu adresu URL punktu końcowego spoza sieci wirtualnej za pomocą prywatnego punktu końcowego zostanie rozpoznany publiczny punkt końcowy zasobu usług Azure AI. Po rozpoznaniu go z sieci wirtualnej obsługującej prywatny punkt końcowy adres URL punktu końcowego jest rozpoznawany jako adres IP prywatnego punktu końcowego.

Takie podejście umożliwia dostęp do zasobu usług azure AI przy użyciu tego samego parametry połączenia dla klientów w sieci wirtualnej hostujących prywatne punkty końcowe i klientów spoza sieci wirtualnej.

Jeśli używasz niestandardowego serwera DNS w sieci, klienci muszą mieć możliwość rozpoznawania w pełni kwalifikowanej nazwy domeny (FQDN) punktu końcowego zasobów usług Azure AI na prywatny adres IP punktu końcowego. Skonfiguruj serwer DNS, aby delegować poddomenę łącza prywatnego do prywatnej strefy DNS dla sieci wirtualnej.

Napiwek

W przypadku korzystania z niestandardowego lub lokalnego serwera DNS należy skonfigurować serwer DNS tak, aby rozpoznawał nazwę zasobu usług Azure AI w privatelink poddomenie na prywatny adres IP punktu końcowego. Delegowanie privatelink poddomeny do prywatnej strefy DNS sieci wirtualnej. Alternatywnie skonfiguruj strefę DNS na serwerze DNS i dodaj rekordy DNS A.

Aby uzyskać więcej informacji na temat konfigurowania własnego serwera DNS do obsługi prywatnych punktów końcowych, zobacz następujące zasoby:

Udzielanie dostępu do zaufanych usług platformy Azure dla usługi Azure OpenAI

Przy zachowaniu reguł sieciowych dla innych aplikacji można udzielić podzestawu zaufanych usług platformy Azure dostępu do usługi Azure OpenAI. Te zaufane usługi będą następnie używać tożsamości zarządzanej do uwierzytelniania usługi Azure OpenAI. W poniższej tabeli wymieniono usługi, które mogą uzyskiwać dostęp do usługi Azure OpenAI, jeśli tożsamość zarządzana tych usług ma odpowiednie przypisanie roli.

| Usługa | Nazwa dostawcy zasobów |

|---|---|

| Usługi platformy Azure AI | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Wyszukiwanie AI platformy Azure | Microsoft.Search |

Dostęp sieciowy do zaufanych usług platformy Azure można udzielić, tworząc wyjątek reguły sieci przy użyciu interfejsu API REST lub witryny Azure Portal:

Przy użyciu interfejsu wiersza polecenia platformy Azure

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

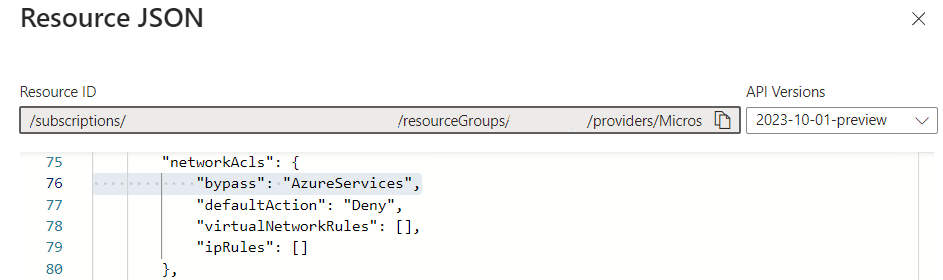

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Aby odwołać wyjątek, ustaw wartość networkAcls.bypass None.

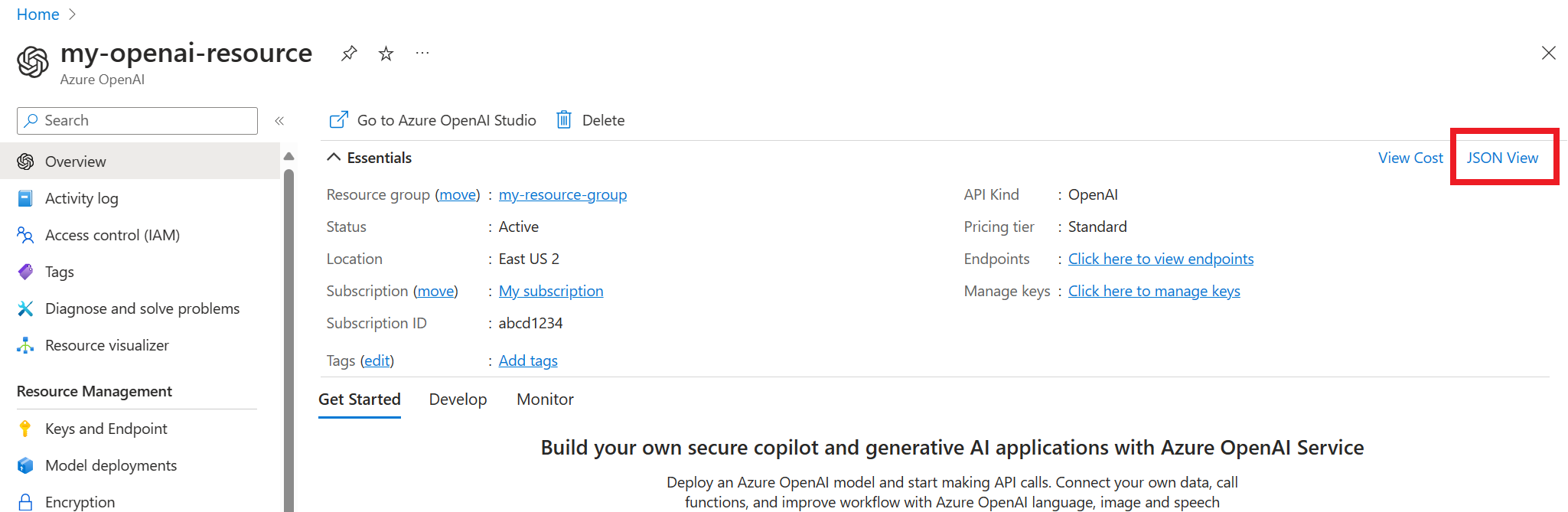

Aby sprawdzić, czy zaufana usługa została włączona w witrynie Azure Portal,

Korzystanie z widoku JSON na stronie przeglądu zasobu usługi Azure OpenAI

Wybierz najnowszą wersję interfejsu API w obszarze Wersje interfejsu API. Obsługiwana jest tylko najnowsza wersja interfejsu API.

2023-10-01-preview

Korzystanie z witryny Azure Portal

Przejdź do zasobu azure OpenAI i wybierz pozycję Sieć z menu nawigacji.

W obszarze Wyjątki wybierz pozycję Zezwalaj usługom platformy Azure na liście zaufanych usług, aby uzyskać dostęp do tego konta usług Cognitive Services.

Napiwek

Możesz wyświetlić opcję Wyjątki , wybierając pozycję Wybrane sieci i prywatne punkty końcowe lub Wyłączone w obszarze Zezwalaj na dostęp z.

Cennik

Aby uzyskać szczegółowe informacje o cenach, zobacz Cennik usługi Azure Private Link.

Następne kroki

- Eksplorowanie różnych usług azure AI

- Dowiedz się więcej o punktach końcowych usługi dla sieci wirtualnej