Samouczek dotyczący konfigurowania identyfikatorów za pomocą usługi Azure Active Directory B2C

W tym przykładowym samouczku udostępniamy wskazówki dotyczące integracji Azure AD B2C z IDology. IDology to dostawca weryfikacji tożsamości i weryfikacji z wieloma rozwiązaniami. W tym przykładzie omówimy rozwiązanie ExpectID według IDology.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

- Subskrypcja platformy Azure. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure.

Opis scenariusza

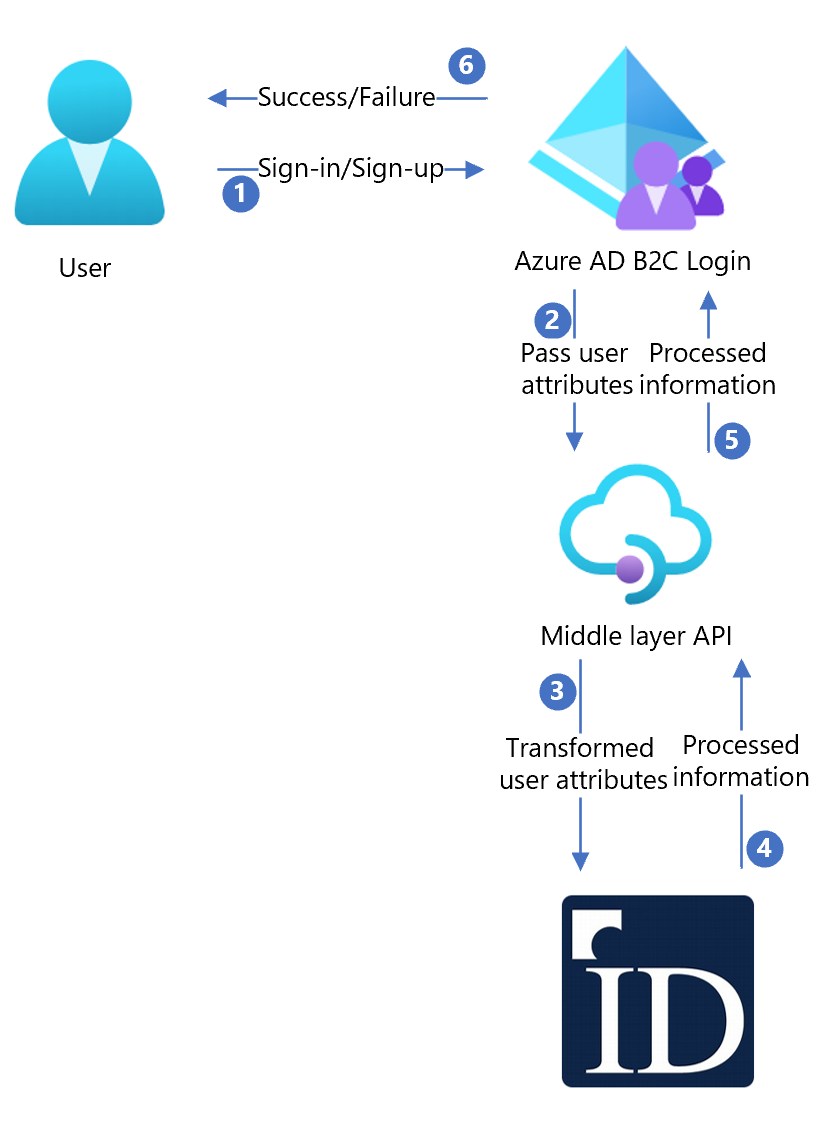

Integracja IDology obejmuje następujące składniki:

- Azure AD B2C — serwer autoryzacji odpowiedzialny za weryfikowanie poświadczeń użytkownika. Jest on również znany jako dostawca tożsamości.

- IDology — usługa IDology pobiera dane wejściowe dostarczone przez użytkownika i weryfikuje tożsamość użytkownika.

- Niestandardowy interfejs API REST — ten interfejs API implementuje integrację między identyfikatorem Microsoft Entra a usługą IDology.

Poniższy diagram architektury przedstawia implementację.

| Krok | Opis |

|---|---|

| 1 | Użytkownik zostanie dostarczony na stronę logowania. |

| 2 | Użytkownik wybiera opcję rejestracji, aby utworzyć nowe konto i wprowadzić informacje na stronie. Azure AD B2C zbiera atrybuty użytkownika. |

| 3 | Azure AD B2C wywołuje interfejs API warstwy środkowej i przekazuje atrybuty użytkownika. |

| 4 | Interfejs API warstwy środkowej zbiera atrybuty użytkownika i przekształca je w format, z którego interfejs API usługi IDOlogy może korzystać. Następnie wysyła informacje do IDology. |

| 5 | IDology używa informacji i przetwarza je, a następnie zwraca wynik do interfejsu API warstwy środkowej. |

| 6 | Interfejs API warstwy środkowej przetwarza informacje i wysyła odpowiednie informacje z powrotem do Azure AD B2C. |

| 7 | Azure AD B2C odbiera informacje z interfejsu API warstwy środkowej. Jeśli zostanie wyświetlona odpowiedź na błąd , użytkownikowi zostanie wyświetlony komunikat o błędzie. Jeśli zostanie wyświetlona odpowiedź Powodzenie , użytkownik zostanie uwierzytelniony i zapisany w katalogu. |

Uwaga

Azure AD B2C może również poprosić klienta o przeprowadzenie uwierzytelniania krokowego, ale ten scenariusz jest poza zakresem tego samouczka.

Dołączanie przy użyciu identyfikatorów

IDology oferuje różne rozwiązania, które można znaleźć tutaj. W tym przykładzie użyjemy identyfikatora ExpectID.

Aby utworzyć konto IDology, skontaktuj się z IDology.

Po utworzeniu konta otrzymasz informacje potrzebne do konfiguracji interfejsu API. W poniższych sekcjach opisano proces.

Integracja z usługą Azure AD B2C

Część 1 . Wdrażanie interfejsu API

Wdróż podany kod interfejsu API w usłudze platformy Azure. Kod można opublikować w programie Visual Studio, postępując zgodnie z tymi instrukcjami.

Aby skonfigurować identyfikator Microsoft Entra z wymaganymi ustawieniami, potrzebny będzie adres URL wdrożonej usługi.

Część 2 . Konfigurowanie interfejsu API

Ustawienia aplikacji można skonfigurować w App Service na platformie Azure. Dzięki tej metodzie ustawienia można bezpiecznie skonfigurować bez sprawdzania ich w repozytorium. Musisz podać następujące ustawienia interfejsu API REST:

| Ustawienia aplikacji | Element źródłowy | Uwagi |

|---|---|---|

| IdologySettings:ApiUsername | Konfiguracja konta IDology | |

| IdologySettings:ApiPassword | Konfiguracja konta IDology | |

| WebApiSettings:ApiUsername | Definiowanie nazwy użytkownika dla interfejsu API | Używany w konfiguracji ExtId |

| WebApiSettings:ApiPassword | Definiowanie hasła dla interfejsu API | Używany w konfiguracji ExtId |

Część 3 . Tworzenie kluczy zasad interfejsu API

Postępuj zgodnie z tym dokumentem , aby utworzyć dwa klucze zasad: jeden dla nazwy użytkownika interfejsu API i jeden dla hasła interfejsu API zdefiniowanego powyżej.

Przykładowe zasady używają następujących nazw kluczy:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Część 4 . Konfigurowanie zasad Azure AD B2C

Postępuj zgodnie z tym dokumentem, aby pobrać pakiet startowy LocalAccounts i skonfigurować zasady dla dzierżawy usługi Azure AD B2C. Postępuj zgodnie z instrukcjami, dopóki nie ukończysz sekcji Testowanie zasad niestandardowych .

Pobierz dwie przykładowe zasady tutaj.

Zaktualizuj dwie przykładowe zasady:

Otwórz obie zasady:

W sekcji

Idology-ExpectId-APIzaktualizujServiceUrlelement metadanych przy użyciu lokalizacji interfejsu API wdrożonego powyżej.Zastąp

yourtenantciąg nazwą dzierżawy usługi Azure AD B2C. Jeśli na przykład nazwa dzierżawy usługi Azure AD B2C tocontosotenant, zastąp wszystkie wystąpienia elementuyourtenant.onmicrosoft.comcontosotenant.onmicrosoft.com.

Otwórz plik TrustFrameworkExtensions.xml:

Znajdź element

<TechnicalProfile Id="login-NonInteractive">. Zastąp oba wystąpieniaIdentityExperienceFrameworkAppIdidentyfikatorem aplikacji IdentityExperienceFramework, która została utworzona wcześniej.Zastąp oba wystąpienia

ProxyIdentityExperienceFrameworkAppIdidentyfikatorem aplikacji ProxyIdentityExperienceFramework, która została utworzona wcześniej.

Zastąp SignInorSignUp.xml i TrustFrameworkExtensions.xml wcześniej przekazanymi do Azure AD B2C w kroku 1 zaktualizowanymi przykładowymi zasadami.

Uwaga

Najlepszym rozwiązaniem jest dodanie przez klientów powiadomienia o zgodzie na stronie kolekcji atrybutów. Powiadom użytkowników, że informacje zostaną wysłane do usług innych firm na potrzeby weryfikacji tożsamości.

Testowanie przepływu użytkownika

Otwórz dzierżawę usługi Azure AD B2C, a następnie w obszarze Zasady wybierz pozycję Przepływy użytkownika.

Wybierz wcześniej utworzony przepływ użytkownika.

Wybierz pozycję Uruchom przepływ użytkownika i wybierz ustawienia:

Aplikacja — wybierz zarejestrowaną aplikację (przykład to JWT).

Adres URL odpowiedzi — wybierz adres URL przekierowania.

Wybierz pozycję Uruchom przepływ użytkownika.

Przejdź przez przepływ rejestracji i utwórz konto.

Wyloguj się.

Przejdź przez przepływ logowania.

Układanka IDology pojawi się po wprowadzeniu dalej.

Następne kroki

Aby uzyskać dodatkowe informacje, zapoznaj się z następującymi artykułami: