Konfigurowanie klienta sieci VPN dla połączenia punkt-lokacja: RADIUS — uwierzytelnianie certyfikatu

Aby nawiązać połączenie z siecią wirtualną za pośrednictwem połączenia punkt-lokacja (P2S), należy skonfigurować urządzenie klienckie, z którego będziesz się łączyć. Ten artykuł ułatwia tworzenie i instalowanie konfiguracji klienta sieci VPN na potrzeby uwierzytelniania certyfikatu usługi RADIUS.

W przypadku korzystania z uwierzytelniania usługi RADIUS istnieje wiele instrukcji uwierzytelniania: uwierzytelnianie certyfikatu, uwierzytelnianie hasłem i inne metody uwierzytelniania i protokoły. Konfiguracja klienta sieci VPN jest inna dla każdego typu uwierzytelniania. Aby skonfigurować klienta sieci VPN, należy użyć plików konfiguracji klienta, które zawierają wymagane ustawienia.

Uwaga

Od 1 lipca 2018 r. z usługi Azure VPN Gateway zostanie usunięta obsługa techniczna protokołów TLS 1.0 i 1.1. Usługa VPN Gateway będzie obsługiwać tylko protokół TLS 1.2. Dotyczy to tylko połączeń punkt-lokacja; Nie będzie to miało wpływu na połączenia typu lokacja-lokacja. Jeśli używasz protokołu TLS dla sieci VPN typu punkt-lokacja na klientach z systemem Windows 10 lub nowszym, nie musisz podejmować żadnych działań. Jeśli używasz protokołu TLS dla połączeń punkt-lokacja na klientach z systemami Windows 7 i Windows 8, zapoznaj się z często zadawanymi pytaniami dotyczącymi usługi VPN Gateway, aby uzyskać instrukcje dotyczące aktualizacji.

Przepływ pracy

Przepływ pracy konfiguracji uwierzytelniania usługi RADIUS punkt-lokacja jest następujący:

Skonfiguruj bramę sieci VPN platformy Azure na potrzeby łączności punkt-lokacja.

Uzyskaj konfigurację klienta sieci VPN dla wybranej opcji uwierzytelniania i użyj jej do skonfigurowania klienta sieci VPN (w tym artykule).

Ważne

Jeśli po wygenerowaniu profilu konfiguracji klienta sieci VPN sieci VPN typu punkt-lokacja zostaną wprowadzone jakieś zmiany, takie jak typ protokołu sieci VPN lub typ uwierzytelniania, należy wygenerować i zainstalować nową konfigurację klienta sieci VPN na urządzeniach użytkowników.

Pliki konfiguracji klienta sieci VPN można utworzyć na potrzeby uwierzytelniania certyfikatu usługi RADIUS korzystającego z protokołu EAP-TLS. Zazwyczaj certyfikat wystawiony przez przedsiębiorstwo jest używany do uwierzytelniania użytkownika w sieci VPN. Upewnij się, że wszyscy łączący użytkowników mają zainstalowany na swoich urządzeniach certyfikat i że serwer RADIUS może zweryfikować certyfikat.

W poleceniach -AuthenticationMethod ma wartość EapTls. Podczas uwierzytelniania certyfikatu klient weryfikuje serwer RADIUS, weryfikując jego certyfikat. -RadiusRootCert to plik .cer zawierający certyfikat główny używany do sprawdzania poprawności serwera RADIUS.

Każde urządzenie klienckie sieci VPN wymaga zainstalowanego certyfikatu klienta. Czasami urządzenie z systemem Windows ma wiele certyfikatów klienta. Podczas uwierzytelniania może to spowodować wyświetlenie wyskakującego okna dialogowego zawierającego listę wszystkich certyfikatów. Użytkownik musi następnie wybrać certyfikat do użycia. Prawidłowy certyfikat można odfiltrować, określając certyfikat główny, do którego powinien zostać łańcuch certyfikatu klienta.

-ClientRootCert to plik .cer zawierający certyfikat główny. Jest to opcjonalny parametr. Jeśli urządzenie, z którego chcesz nawiązać połączenie, ma tylko jeden certyfikat klienta, nie musisz określać tego parametru.

Generowanie plików konfiguracji klienta sieci VPN

Pliki konfiguracji klienta sieci VPN można wygenerować przy użyciu witryny Azure Portal lub programu Azure PowerShell.

Azure Portal

Przejdź do bramy sieci wirtualnej.

Kliknij pozycję Konfiguracja punkt-lokacja.

Kliknij pozycję Pobierz klienta sieci VPN.

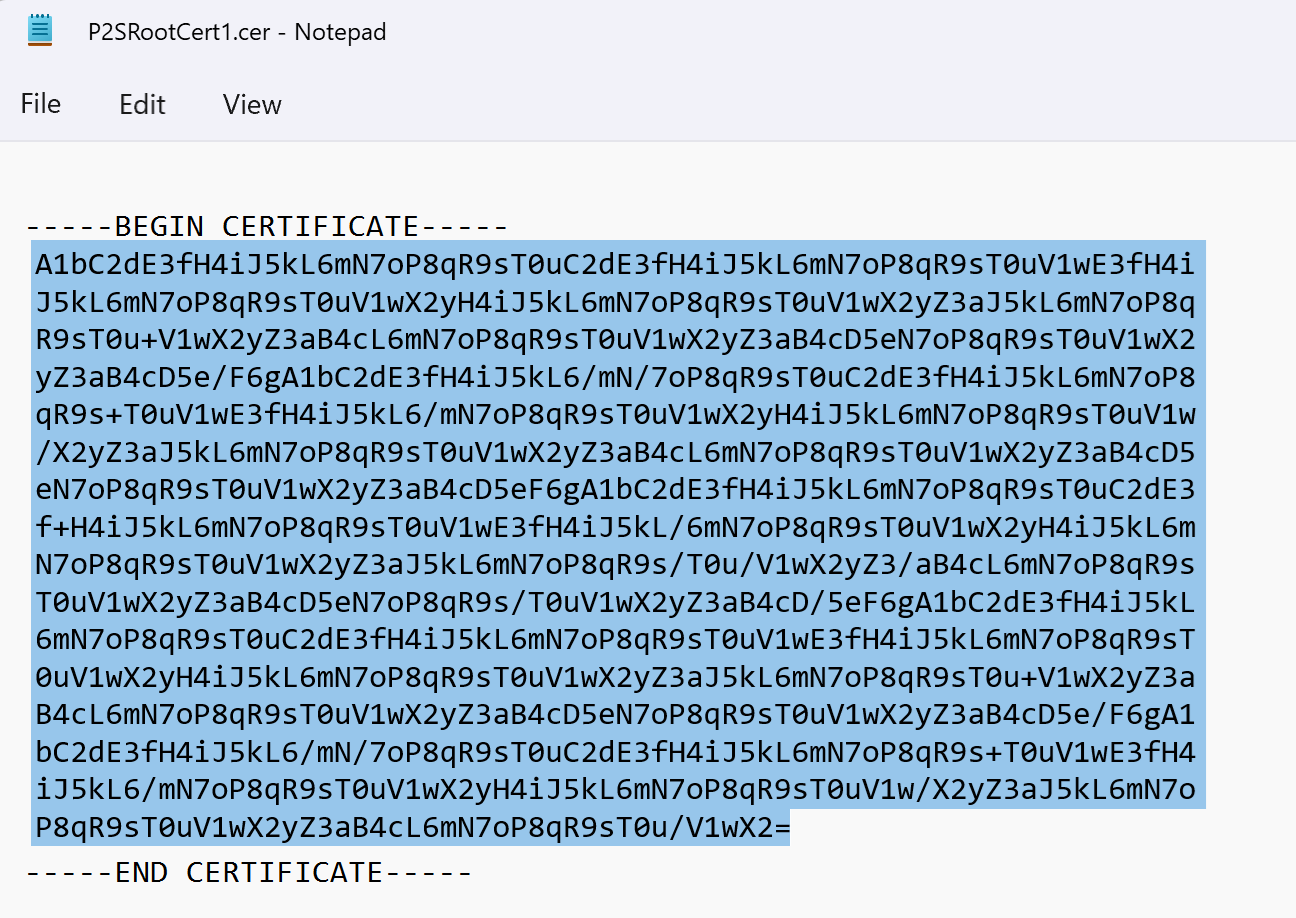

Wybierz klienta i wypełnij wszystkie żądane informacje. W zależności od konfiguracji może być wymagane przekazanie certyfikatu głównego usługi Radius do portalu. Wyeksportuj certyfikat w wymaganym algorytmie X.509 zakodowanym w formacie Base-64 (. Format CER) i otwórz go przy użyciu edytora tekstów, takiego jak Notatnik. Zobaczysz tekst podobny do poniższego przykładu. Sekcja wyróżniona na niebiesko zawiera informacje skopiowane i przekazane na platformę Azure.

Jeśli plik nie wygląda podobnie do przykładu, zazwyczaj oznacza to, że nie został wyeksportowany przy użyciu zakodowanego w formacie Base-64 X.509(. Format CER). Ponadto jeśli używasz edytora tekstów innego niż Notatnik, pamiętaj, że niektóre edytory mogą wprowadzać niezamierzone formatowanie w tle. Może to powodować problemy podczas przekazywania tekstu z tego certyfikatu na platformę Azure.

Kliknij przycisk Pobierz , aby wygenerować plik .zip.

Plik .zip jest zwykle pobierany do folderu Pobrane.

Azure PowerShell

Generowanie plików konfiguracji klienta sieci VPN do użycia z uwierzytelnianiem certyfikatu. Pliki konfiguracji klienta sieci VPN można wygenerować przy użyciu następującego polecenia:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Uruchomienie polecenia zwraca link. Skopiuj i wklej link do przeglądarki internetowej, aby pobrać VpnClientConfiguration.zip. Rozpakuj plik, aby wyświetlić następujące foldery:

- WindowsAmd64 i WindowsX86: te foldery zawierają odpowiednio pakiety instalatora 64-bitowego i 32-bitowego systemu Windows.

- GenericDevice: ten folder zawiera ogólne informacje używane do tworzenia własnej konfiguracji klienta sieci VPN.

Jeśli pliki konfiguracji klienta zostały już utworzone, możesz je pobrać przy użyciu Get-AzVpnClientConfiguration polecenia cmdlet . Jeśli jednak wprowadzisz jakiekolwiek zmiany w konfiguracji sieci VPN typu punkt-lokacja, takie jak typ protokołu sieci VPN lub typ uwierzytelniania, konfiguracja nie zostanie zaktualizowana automatycznie. Aby utworzyć nowe pobieranie konfiguracji, należy uruchomić New-AzVpnClientConfiguration polecenie cmdlet.

Aby pobrać wcześniej wygenerowane pliki konfiguracji klienta, użyj następującego polecenia:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Natywny klient sieci VPN systemu Windows

Jeśli skonfigurowano protokół IKEv2 lub SSTP, możesz użyć natywnego klienta sieci VPN.

Wybierz pakiet konfiguracji i zainstaluj go na urządzeniu klienckim. W przypadku architektury procesora 64-bitowego wybierz pakiet instalatora VpnClientSetupAmd64 . W przypadku architektury procesora 32-bitowego wybierz pakiet instalatora VpnClientSetupX86 . Jeśli zostanie wyświetlone okno podręczne Filtr SmartScreen, wybierz pozycję Więcej informacji>Uruchom mimo to. Możesz także zapisać pakiet w celu zainstalowania go na innych komputerach klienckich.

Każdy klient wymaga certyfikatu klienta do uwierzytelniania. Zainstaluj certyfikat klienta. Aby uzyskać informacje o certyfikatach klienta, zobacz Certyfikaty klienta dla połączenia punkt-lokacja. Aby zainstalować wygenerowany certyfikat, zobacz Instalowanie certyfikatu na klientach z systemem Windows.

Na komputerze klienckim przejdź do pozycji Ustawienia sieci i wybierz pozycję SIEĆ VPN. Połączenie z siecią VPN zawiera nazwę sieci wirtualnej, z którą jest nawiązywane połączenie.

Natywny klient sieci VPN dla komputerów Mac (macOS)

Musisz utworzyć oddzielny profil dla każdego urządzenia Mac, które łączy się z siecią wirtualną platformy Azure. Wynika to z faktu, że te urządzenia wymagają certyfikatu użytkownika w celu określenia uwierzytelniania w profilu. Ponadto można użyć natywnego klienta sieci VPN dla systemu macOS tylko wtedy, gdy w konfiguracji dołączono typ tunelu IKEv2. Folder Ogólny zawiera wszystkie informacje wymagane do utworzenia profilu:

- VpnSettings.xml zawiera ważne ustawienia, takie jak adres serwera i typ tunelu.

- VpnServerRoot.cer zawiera certyfikat główny wymagany do zweryfikowania bramy sieci VPN podczas konfigurowania połączenia punkt-lokacja.

- RadiusServerRoot.cer zawiera certyfikat główny wymagany do zweryfikowania serwera RADIUS podczas uwierzytelniania.

Wykonaj następujące kroki, aby skonfigurować natywnego klienta sieci VPN na komputerze Mac na potrzeby uwierzytelniania certyfikatu:

Zaimportuj certyfikaty główne VpnServerRoot i RadiusServerRoot na komputer Mac. Skopiuj każdy plik na komputer Mac, kliknij go dwukrotnie, a następnie wybierz pozycję Dodaj.

Każdy klient wymaga certyfikatu klienta do uwierzytelniania. Zainstaluj certyfikat klienta na urządzeniu klienckim.

Otwórz okno dialogowe Sieć w obszarze Preferencje sieciowe. Wybierz + , aby utworzyć nowy profil połączenia klienta sieci VPN dla połączenia punkt-lokacja z siecią wirtualną platformy Azure.

Wartość Interfejs to VPN, a wartość Typ sieci VPN to IKEv2. Określ nazwę profilu w polu Nazwa usługi, a następnie wybierz pozycję Utwórz , aby utworzyć profil połączenia klienta sieci VPN.

W folderze Generic z pliku VpnSettings.xml skopiuj wartość tagu VpnServer. Wklej tę wartość w polach Adres serwera i Identyfikator zdalny profilu. Pozostaw puste pole Identyfikator lokalny.

Wybierz pozycję Ustawienia uwierzytelniania i wybierz pozycję Certyfikat.

Kliknij pozycję Wybierz , aby wybrać certyfikat, którego chcesz użyć do uwierzytelniania.

Wybierz pozycję Tożsamość wyświetla listę certyfikatów do wyboru. Wybierz odpowiedni certyfikat, a następnie wybierz pozycję Kontynuuj.

W polu Identyfikator lokalny określ nazwę certyfikatu (z kroku 6). W tym przykładzie jest to ikev2Client.com. Następnie wybierz przycisk Zastosuj , aby zapisać zmiany.

W oknie dialogowym Sieć wybierz pozycję Zastosuj, aby zapisać wszystkie zmiany. Następnie wybierz pozycję Połącz , aby uruchomić połączenie punkt-lokacja z siecią wirtualną platformy Azure.

Następne kroki

Wróć do artykułu konfiguracji punkt-lokacja, aby zweryfikować połączenie.

Aby uzyskać informacje dotyczące rozwiązywania problemów typu punkt-lokacja, zobacz Rozwiązywanie problemów z połączeniami punkt-lokacja platformy Azure.