Sieci wirtualne i maszyny wirtualne na platformie Azure

Podczas tworzenia maszyny wirtualnej należy utworzyć sieć wirtualną lub użyć istniejącej. Zdecyduj, w jaki sposób maszyny wirtualne mają być dostępne w sieci wirtualnej. Ważne jest, aby zaplanować przed utworzeniem zasobów i upewnić się, że rozumiesz limity zasobów sieciowych.

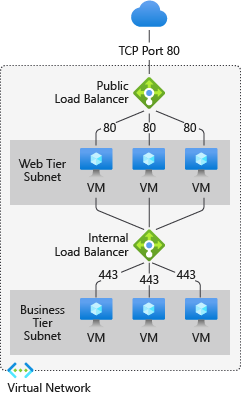

Na poniższym rysunku maszyny wirtualne są reprezentowane jako serwery internetowe i serwery aplikacji. Każdy zestaw maszyn wirtualnych jest przypisywany do oddzielnych podsieci w sieci wirtualnej.

Sieć wirtualną można utworzyć przed utworzeniem maszyny wirtualnej lub utworzyć sieć wirtualną podczas tworzenia maszyny wirtualnej.

Te zasoby są tworzone w celu obsługi komunikacji z maszyną wirtualną:

Interfejsy sieciowe

Adresy IP

Sieć wirtualna i podsieci

Ponadto rozważ następujące opcjonalne zasoby:

Sieciowe grupy zabezpieczeń

Moduły równoważenia obciążenia

Interfejsy sieciowe

Interfejs sieciowy (NIC) to połączenie między maszyną wirtualną a siecią wirtualną. Maszyna wirtualna musi mieć co najmniej jedną kartę sieciową. Maszyna wirtualna może mieć więcej niż jedną kartę sieciową, w zależności od rozmiaru tworzonej maszyny wirtualnej. Aby dowiedzieć się więcej o liczbie kart sieciowych, które obsługuje rozmiar każdej maszyny wirtualnej, zobacz Rozmiary maszyn wirtualnych.

W trakcie cyklu życia maszyny wirtualnej można utworzyć maszynę wirtualną z wieloma interfejsami sieciowymi oraz dodawać lub usuwać interfejsy sieciowe. Wiele kart sieciowych umożliwia maszynie wirtualnej łączenie się z różnymi podsieciami.

Wszystkie karty sieciowe dołączone do danej maszyny wirtualnej muszą znajdować się w tej samej lokalizacji i subskrypcji co maszyna wirtualna. Wszystkie karty sieciowe muszą być podłączone do sieci wirtualnej, która znajduje się w tej samej lokalizacji i subskrypcji platformy Azure co karta sieciowa. Możesz zmienić podsieć, z którą maszyna wirtualna jest połączona po jej utworzeniu. Nie można zmienić sieci wirtualnej. Każda karta sieciowa dołączona do maszyny wirtualnej ma przypisany adres MAC, który pozostaje stały do momentu usunięcia maszyny wirtualnej.

Poniższa tabela zawiera listę metod, których można użyć do utworzenia interfejsu sieciowego.

| Metoda | opis |

|---|---|

| Witryna Azure Portal | Podczas tworzenia maszyny wirtualnej w witrynie Azure Portal zostanie automatycznie utworzony interfejs sieciowy. Maszyna wirtualna utworzona w portalu może mieć tylko jedną kartę sieciową. Jeśli chcesz utworzyć maszynę wirtualną zawierającą więcej niż jedną kartę sieciową, musisz użyć innej metody. |

| Azure PowerShell | Użyj polecenia New-AzNetworkInterface z parametrem -PublicIpAddressId , aby podać identyfikator utworzonego wcześniej publicznego adresu IP. |

| Interfejs wiersza polecenia platformy Azure | Aby podać identyfikator utworzonego wcześniej publicznego adresu IP, użyj polecenia az network nic create z parametrem --public-ip-address . |

| Szablon | Aby uzyskać informacje na temat wdrażania interfejsu sieciowego przy użyciu szablonu, zobacz Interfejs sieciowy w sieci wirtualnej z publicznym adresem IP. |

Adresy IP

Te typy adresów IP można przypisać do interfejsu sieciowego na platformie Azure:

Publiczne adresy IP — służy do komunikowania ruchu przychodzącego i wychodzącego (bez translatora adresów sieciowych (NAT) z Internetem i innymi zasobami platformy Azure, które nie są połączone z siecią wirtualną. Przypisanie publicznego adresu IP do karty sieciowej jest opcjonalne. Publiczne adresy IP mają nominalną opłatę i istnieje maksymalna liczba, która może być używana na subskrypcję.

Prywatne adresy IP — używane do komunikacji w sieci wirtualnej, sieci lokalnej i Internetu (z translatorem adresów sieciowych). Co najmniej jeden prywatny adres IP musi być przypisany do maszyny wirtualnej. Aby dowiedzieć się więcej o użyciu translatora adresów sieciowych na platformie Azure, zapoznaj się z tematem Informacje o połączeniach wychodzących na platformie Azure.

Publiczne adresy IP można przypisać do:

Maszyny wirtualne

Publiczne moduły równoważenia obciążenia

Prywatny adres IP można przypisać do:

Maszyny wirtualne

Wewnętrzne moduły równoważenia obciążenia

Przypisywanie adresów IP do maszyn wirtualnych odbywa się przy użyciu interfejsu sieciowego.

Istnieją dwie metody, w których adres IP jest przydzielany zasobowi, dynamicznemu lub statycznego. Domyślna metoda, którą platforma Azure udostępnia adresom IP, jest dynamiczna. Adres IP nie jest podany podczas jego tworzenia. Zamiast tego adres IP jest podawany podczas tworzenia maszyny wirtualnej lub uruchamiania zatrzymanej maszyny wirtualnej. Adres IP jest zwalniany, gdy zatrzymujesz lub usuwasz maszynę wirtualną.

Aby mieć pewność, że adres IP maszyny wirtualnej pozostaje taki sam, ustaw metodę alokacji jawnie jako statyczną. W takim przypadku adres IP jest przypisywany natychmiast. Jest ona zwalniana tylko wtedy, gdy usuniesz maszynę wirtualną lub zmienisz jej metodę alokacji na dynamiczną.

Poniższa tabela zawiera listę metod, których można użyć do utworzenia adresu IP.

| Metoda | opis |

|---|---|

| Witryna Azure Portal | Domyślnie publiczne adresy IP są dynamiczne. Adres IP może ulec zmianie po zatrzymaniu lub usunięciu maszyny wirtualnej. Aby mieć pewność, że maszyna wirtualna zawsze używa tego samego publicznego adresu IP, utwórz statyczny publiczny adres IP. Domyślnie podczas tworzenia maszyny wirtualnej w portalu do karty sieciowej jest przypisywany dynamiczny prywatny adres IP. Ten adres IP można zmienić na statyczny po utworzeniu maszyny wirtualnej. |

| Azure PowerShell | Parametr New-AzPublicIpAddress -AllocationMethod jest używany jako dynamiczny lub statyczny. |

| Interfejs wiersza polecenia platformy Azure | Użyj polecenia az network public-ip create z parametrem --allocation-method Dynamic lub Static. |

| Szablon | Aby uzyskać więcej informacji na temat wdrażania publicznego adresu IP przy użyciu szablonu, zobacz Interfejs sieciowy w sieci wirtualnej z publicznym adresem IP. |

Po utworzeniu publicznego adresu IP można skojarzyć go z maszyną wirtualną, przypisując go do karty sieciowej.

Uwaga

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna jest umieszczana w puli zaplecza standardowego modułu równoważenia obciążenia z regułami ruchu wychodzącego lub bez tych reguł.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

Sieć wirtualna i podsieci

Podsieć to zakres adresów IP w sieci wirtualnej. Sieć wirtualną można podzielić na wiele podsieci dla organizacji i zabezpieczeń. Każda karta sieciowa na maszynie wirtualnej jest połączona z jedną podsiecią w jednej sieci wirtualnej. Karty sieciowe połączone z podsieciami (takie same lub różne) w sieci wirtualnej mogą komunikować się ze sobą bez konieczności dodatkowej konfiguracji.

Podczas konfigurowania sieci wirtualnej należy określić topologię, w tym dostępne przestrzenie adresowe i podsieci. Wybierz zakresy adresów, które nie nakładają się, jeśli sieć wirtualna jest połączona z innymi sieciami wirtualnymi lub sieciami lokalnymi. Adresy IP są prywatne i nie mogą być dostępne z Internetu. Platforma Azure traktuje dowolny zakres adresów w ramach przestrzeni adresowej IP prywatnej sieci wirtualnej. Zakres adresów jest osiągalny tylko w ramach sieci wirtualnej, w połączonych sieciach wirtualnych i z lokalizacji lokalnej.

Jeśli pracujesz w organizacji, w której ktoś inny jest odpowiedzialny za sieci wewnętrzne, skontaktuj się z daną osobą przed wybraniem przestrzeni adresowej. Upewnij się, że nie ma nakładania się przestrzeni adresowej. Przekaż im przestrzeń, której chcesz użyć, aby nie próbowała używać tego samego zakresu adresów IP.

Domyślnie między podsieciami nie istnieją granice zabezpieczeń. Maszyny wirtualne w każdej z tych podsieci mogą komunikować się. Jeśli wdrożenie wymaga granic zabezpieczeń, użyj sieciowych grup zabezpieczeń, które kontrolują przepływ ruchu do i z podsieci oraz do i z maszyn wirtualnych.

W tej tabeli wymieniono metody, których można użyć do utworzenia sieci wirtualnej i podsieci.

| Metoda | opis |

|---|---|

| Witryna Azure Portal | Jeśli zezwolisz platformie Azure na utworzenie sieci wirtualnej podczas tworzenia maszyny wirtualnej, nazwa jest kombinacją nazwy grupy zasobów zawierającej sieć wirtualną i -vnet. Przestrzeń adresowa to 10.0.0.0/24, wymagana nazwa podsieci to domyślna, a zakres adresów podsieci to 10.0.0.0/24. |

| Azure PowerShell | Aby utworzyć podsieć i sieć wirtualną, należy użyć polecenia New-AzVirtualNetwork i Polecenia New-AzVirtualNetwork . Możesz również użyć polecenia Add-AzVirtualNetworkSubnetConfig , aby dodać podsieć do istniejącej sieci wirtualnej. |

| Interfejs wiersza polecenia platformy Azure | Podsieć i sieć wirtualna są tworzone w tym samym czasie. --subnet-name Podaj parametr az network vnet create z nazwą podsieci. |

| Szablon | Aby uzyskać więcej informacji na temat tworzenia sieci wirtualnej i podsieci przy użyciu szablonu, zobacz Sieć wirtualna z dwiema podsieciami. |

Wiele prefiksów adresów w podsieci

Wiele prefiksów adresów w podsieci to funkcja, która umożliwia modyfikowanie przestrzeni adresów IP w podsieci. Dzięki temu rozwiązaniu klienci korzystający z maszyn wirtualnych i zestawów skalowania maszyn wirtualnych mogą dodawać i usuwać prefiksy adresów IP, aby spełnić wymagania dotyczące skalowania.

Ograniczenia:

Klienci mogą używać tylko jednej konfiguracji adresu klienta na kartę sieciową.

Klienci mogą używać tylko w podsieciach maszyn wirtualnych i zestawów skalowania maszyn wirtualnych. Delegowane podsieci nie są obsługiwane.

Cennik: w podsieci jest oferowanych bezpłatnie wiele prefiksów adresów.

Zapraszamy, aby podzielić się twoją opinią na temat tej funkcji w tej szybkiej ankiecie.

Ważne

Obsługa wielu prefiksów dla podsieci usługi Azure Virtual Network jest obecnie dostępna w publicznej wersji zapoznawczej. Ta wersja zapoznawcza nie jest objęta umową dotyczącą poziomu usług i nie zalecamy korzystania z niej w przypadku obciążeń produkcyjnych. Niektóre funkcje mogą być nieobsługiwane lub ograniczone. Aby uzyskać więcej informacji, zobacz Uzupełniające warunki korzystania z wersji zapoznawczych platformy Microsoft Azure.

Aby uzyskać więcej informacji na temat konfigurowania wielu prefiksów adresów w podsieci, zobacz Tworzenie wielu prefiksów dla podsieci.

Ważne

Istnieją dwie właściwości podsieci dla przestrzeni adresowej, AddressPrefix (ciąg) i AddressPrefixes (lista). Rozróżnienie i użycie zostało wyjaśnione w następujący sposób.

- Właściwość tablicy została wprowadzona dla podwójnego stosu. Właściwość jest również używana w scenariuszach z więcej niż jednym prefiksami podsieci, jak opisano wcześniej.

- W ramach aktualizacji środowiska klienta witryny Azure Portal prefiksy AddressPrefixes są domyślną właściwością przestrzeni adresowej podsieci podczas tworzenia podsieci za pośrednictwem portalu.

- Wszystkie nowe podsieci utworzone za pośrednictwem portalu będą domyślnie domyślnie parametrem listy AddressPrefixes .

- Jeśli klienci używają podwójnego stosu w swojej sieci wirtualnej lub mają więcej niż jeden prefiksy podsieci, zostaną zaktualizowane, aby użyć właściwości listy.

- W przypadku istniejących wdrożeń przy użyciu ciągu bieżące zachowanie jest zachowywane, chyba że w sieci wirtualnej istnieją jawne zmiany w celu użycia właściwości listy dla prefiksów adresów podsieci. Przykładem jest dodanie przestrzeni adresowej IPv6 lub innego prefiksu do podsieci.

- Zalecamy, aby klienci szukali obu właściwości w podsieci wszędzie tam, gdzie ma to zastosowanie.

Sieciowe grupy zabezpieczeń

Sieciowa grupa zabezpieczeń zawiera listę reguł listy kontroli dostępu (ACL), które blokują lub zezwalają na ruch sieciowy do podsieci i/lub kart sieciowych. Sieciowe grupy zabezpieczeń można kojarzyć z podsieciami lub poszczególnymi kartami sieciowymi połączonymi z podsiecią. Gdy sieciowa grupa zabezpieczeń jest skojarzona z podsiecią, reguły listy ACL dotyczą wszystkich maszyn wirtualnych w tej podsieci. Ruch do pojedynczej karty sieciowej można ograniczyć przez skojarzenie sieciowej grupy zabezpieczeń bezpośrednio z kartą sieciową.

Sieciowe grupy zabezpieczeń zawierają dwa zestawy reguł, ruch przychodzący i wychodzący. Priorytety reguł muszą być unikatowe w poszczególnych zestawach.

Każda reguła ma właściwości:

Protokół

Zakresy portów źródłowych i docelowych

Prefiksy adresów

Kierunek ruchu

Priorytet

Typ dostępu

Wszystkie sieciowe grupy zabezpieczeń zawierają zestaw reguł domyślnych. Nie można usunąć ani zastąpić tych reguł domyślnych, ponieważ mają najniższy priorytet i nie można zastąpić utworzonych reguł.

Po skojarzeniu sieciowej grupy zabezpieczeń z kartą sieciową reguły dostępu do sieci w sieciowej grupie zabezpieczeń są stosowane tylko do tej karty sieciowej. Jeśli sieciowa grupa zabezpieczeń jest stosowana do pojedynczej karty sieciowej na maszynie wirtualnej z wieloma kartami sieciowymi, nie ma to wpływu na ruch do innych kart sieciowych. Można skojarzyć różne sieciowe grupy zabezpieczeń z kartą sieciową (lub maszyną wirtualną, w zależności od modelu wdrażania) i podsiecią, z którą jest powiązana karta sieciowa albo maszyna wirtualna. Priorytet zależy od kierunku ruchu.

Pamiętaj, aby zaplanować sieciowe grupy zabezpieczeń podczas planowania maszyn wirtualnych i sieci wirtualnej.

Poniższa tabela zawiera listę metod, których można użyć do utworzenia sieciowej grupy zabezpieczeń.

| Metoda | opis |

|---|---|

| Witryna Azure Portal | Utworzenie maszyny wirtualnej w witrynie Azure Portal obejmuje automatyczne utworzenie sieciowej grupy zabezpieczeń i skojarzenie jej z kartą sieciową. Nazwa sieciowej grupy zabezpieczeń to kombinacja nazwy maszyny wirtualnej i -nsg. Ta sieciowa grupa zabezpieczeń zawiera jedną regułę ruchu przychodzącego: z priorytetem 1000. Usługa ustawiona na RDP. Protokół ustawiony na TCP. Port ustawiony na wartość 3389. Akcja ustawiona na Zezwalaj. Jeśli chcesz zezwolić na inny ruch przychodzący do maszyny wirtualnej, utwórz kolejną regułę lub reguły. |

| Azure PowerShell | Użyj polecenia New-AzNetworkSecurityRuleConfig i podaj wymagane informacje o regule. Użyj polecenia New-AzNetworkSecurityGroup , aby utworzyć sieciową grupę zabezpieczeń. Użyj polecenia Set-AzVirtualNetworkSubnetConfig , aby skonfigurować sieciową grupę zabezpieczeń dla podsieci. Użyj polecenia Set-AzVirtualNetwork , aby dodać sieciową grupę zabezpieczeń do sieci wirtualnej. |

| Interfejs wiersza polecenia platformy Azure | Użyj polecenia az network nsg create, aby utworzyć początkową sieciową grupę zabezpieczeń. Użyj polecenia az network nsg rule create, aby dodać reguły do sieciowej grupy zabezpieczeń. Użyj polecenia az network vnet subnet update, aby dodać sieciową grupę zabezpieczeń do podsieci. |

| Szablon | Przewodnik Tworzenie sieciowej grupy zabezpieczeń ułatwia wdrożenie sieciowej grupy zabezpieczeń przy użyciu szablonu. |

Moduły równoważenia obciążenia

Usługa Azure Load Balancer zapewnia aplikacjom wysoką dostępność i wydajność sieci. Moduł równoważenia obciążenia można skonfigurować pod kątem równoważenia przychodzącego ruchu internetowego do maszyn wirtualnych lub równoważenia ruchu między maszynami wirtualnymi w sieci wirtualnej. Moduł równoważenia obciążenia umożliwia również równoważenie ruchu między komputerami lokalnymi i maszynami wirtualnymi w sieci obejmującej różne lokalizacje oraz przekazywanie ruchu zewnętrznego do określonej maszyny wirtualnej.

Moduł równoważenia obciążenia mapuje ruch przychodzący i wychodzący między:

Publiczny adres IP i port modułu równoważenia obciążenia.

Prywatny adres IP i port maszyny wirtualnej.

Podczas tworzenia modułu równoważenia obciążenia należy również wziąć pod uwagę te elementy konfiguracji:

Konfiguracja adresu IP frontonu — moduł równoważenia obciążenia może zawierać co najmniej jeden adres IP frontonu. Te adresy IP są używane podczas transferu danych przychodzących.

Pula adresów zaplecza — adresy IP skojarzone z kartą sieciową, do której jest dystrybuowane obciążenie.

Przekazywanie portów — określa przepływ ruchu przychodzącego przez adres IP frontonu i dystrybuowany do adresu IP zaplecza przy użyciu reguł NAT dla ruchu przychodzącego.

Reguły modułu równoważenia obciążenia — mapują dany adres IP frontonu i kombinację portów na zestaw adresów IP zaplecza i kombinację portów. Pojedynczy moduł równoważenia obciążenia może mieć wiele reguł równoważenia obciążenia. Każda reguła zawiera kombinację adresu IP frontonu i portu oraz adresu IP zaplecza i portu, które są powiązane z maszynami wirtualnymi.

Sondy — monitorują kondycję maszyn wirtualnych. Jeśli sonda nie odpowiada, moduł równoważenia obciążenia zaprzestaje inicjowania nowych połączeń z maszyną wirtualną o złej kondycji. Nie ma to wpływu na istniejące połączenia, a nowe połączenia są wysyłane do maszyn wirtualnych w dobrej kondycji.

Reguły ruchu wychodzącego — reguła ruchu wychodzącego konfiguruje translator adresów sieciowych dla wszystkich maszyn wirtualnych lub wystąpień zidentyfikowanych przez pulę zaplecza usługa Load Balancer w warstwie Standardowa do tłumaczenia na fronton.

Poniższa tabela zawiera listę metod, których można użyć do utworzenia modułu równoważenia obciążenia dostępnego z Internetu.

| Metoda | opis |

|---|---|

| Azure Portal | Możesz równoważyć obciążenie ruchem internetowym do maszyn wirtualnych przy użyciu witryny Azure Portal. |

| Azure PowerShell | Aby podać identyfikator utworzonego wcześniej publicznego adresu IP, użyj polecenia New-AzLoadBalancerFrontendIpConfig z parametrem -PublicIpAddress . Użyj polecenia New-AzLoadBalancerBackendAddressPoolConfig , aby utworzyć konfigurację puli adresów zaplecza. Użyj polecenia New-AzLoadBalancerInboundNatRuleConfig , aby utworzyć reguły NAT dla ruchu przychodzącego skojarzone z utworzoną konfiguracją adresu IP frontonu. Użyj polecenia New-AzLoadBalancerProbeConfig , aby utworzyć potrzebne sondy. Użyj polecenia New-AzLoadBalancerRuleConfig , aby utworzyć konfigurację modułu równoważenia obciążenia. Użyj polecenia New-AzLoadBalancer , aby utworzyć moduł równoważenia obciążenia. |

| Interfejs wiersza polecenia platformy Azure | Użyj polecenia az network lb create, aby utworzyć początkową konfigurację modułu równoważenia obciążenia. Użyj polecenia az network lb frontend-ip create, aby dodać wcześniej utworzony publiczny adres IP. Użyj polecenia az network lb address-pool create, aby dodać konfigurację puli adresów zaplecza. Użyj polecenia az network lb inbound-nat-rule create, aby dodać reguły NAT. Użyj polecenia az network lb rule create, aby dodać reguły modułu równoważenia obciążenia. Użyj polecenia az network lb probe create, aby dodać sondy. |

| Szablon | Użyj 3 maszyn wirtualnych w module równoważenia obciążenia jako przewodnika dotyczącego wdrażania modułu równoważenia obciążenia przy użyciu szablonu. |

Poniższa tabela zawiera listę metod, których można użyć do utworzenia wewnętrznego modułu równoważenia obciążenia.

| Metoda | opis |

|---|---|

| Azure Portal | Obciążenie ruchu wewnętrznego można równoważyć za pomocą modułu równoważenia obciążenia w witrynie Azure Portal. |

| Azure PowerShell | Aby podać prywatny adres IP w podsieci sieciowej, użyj polecenia New-AzLoadBalancerFrontendIpConfig z parametrem -PrivateIpAddress . Użyj polecenia New-AzLoadBalancerBackendAddressPoolConfig , aby utworzyć konfigurację puli adresów zaplecza. Użyj polecenia New-AzLoadBalancerInboundNatRuleConfig , aby utworzyć reguły NAT dla ruchu przychodzącego skojarzone z utworzoną konfiguracją adresu IP frontonu. Użyj polecenia New-AzLoadBalancerProbeConfig , aby utworzyć potrzebne sondy. Użyj polecenia New-AzLoadBalancerRuleConfig , aby utworzyć konfigurację modułu równoważenia obciążenia. Użyj polecenia New-AzLoadBalancer , aby utworzyć moduł równoważenia obciążenia. |

| Interfejs wiersza polecenia platformy Azure | Użyj polecenia az network lb create, aby utworzyć początkową konfigurację modułu równoważenia obciążenia. Aby zdefiniować prywatny adres IP, użyj polecenia az network lb frontend-ip create z parametrem --private-ip-address . Użyj polecenia az network lb address-pool create, aby dodać konfigurację puli adresów zaplecza. Użyj polecenia az network lb inbound-nat-rule create, aby dodać reguły NAT. Użyj polecenia az network lb rule create, aby dodać reguły modułu równoważenia obciążenia. Użyj polecenia az network lb probe create, aby dodać sondy. |

| Szablon | Użyj 2 maszyn wirtualnych w module równoważenia obciążenia jako przewodnika dotyczącego wdrażania modułu równoważenia obciążenia przy użyciu szablonu. |

Maszyny wirtualne

Maszyny wirtualne można tworzyć w tej samej sieci wirtualnej i łączyć się ze sobą przy użyciu prywatnych adresów IP. Maszyny wirtualne mogą łączyć się, jeśli znajdują się w różnych podsieciach. Łączą się bez konieczności konfigurowania bramy lub używania publicznych adresów IP. Aby umieścić maszyny wirtualne w sieci wirtualnej, należy utworzyć sieć wirtualną. Podczas tworzenia każdej maszyny wirtualnej przypisujesz ją do sieci wirtualnej i podsieci. Maszyny wirtualne uzyskują ustawienia sieciowe podczas wdrażania lub uruchamiania.

Maszyny wirtualne są przypisywane do adresu IP po ich wdrożeniu. Podczas wdrażania wielu maszyn wirtualnych w sieci wirtualnej lub podsieci przypisywane są adresy IP podczas ich rozruchu. Możesz również przypisać statyczny adres IP do maszyny wirtualnej. Jeśli przypiszesz statyczny adres IP, rozważ użycie określonej podsieci, aby uniknąć przypadkowego ponownego użycia statycznego adresu IP dla innej maszyny wirtualnej.

Jeśli tworzysz maszynę wirtualną, a później chcesz ją zmigrować do sieci wirtualnej, nie jest to prosta zmiana konfiguracji. Ponownie wdróż maszynę wirtualną w sieci wirtualnej. Najprostszym sposobem ponownego wdrożenia jest usunięcie maszyny wirtualnej, ale nie żadnych dołączonych do niej dysków, a następnie ponowne utworzenie maszyny wirtualnej przy użyciu oryginalnych dysków w sieci wirtualnej.

Poniższa tabela zawiera listę metod, których można użyć do utworzenia maszyny wirtualnej w sieci wirtualnej.

| Metoda | opis |

|---|---|

| Witryna Azure Portal | Używane są domyślne ustawienia sieci, takie jak podczas tworzenia maszyny wirtualnej z jedną kartą sieciową. Aby utworzyć maszynę wirtualną z wieloma kartami sieciowymi, należy użyć innej metody. |

| Azure PowerShell | Obejmuje użycie polecenia Add-AzVMNetworkInterface w celu dodania wcześniej utworzonej karty sieciowej do konfiguracji maszyny wirtualnej. |

| Interfejs wiersza polecenia platformy Azure | Utwórz i połącz maszynę wirtualną z siecią wirtualną, podsiecią i kartą sieciową, która zostanie utworzona w ramach poszczególnych kroków. |

| Szablon | Przewodnik Bardzo proste wdrożenie maszyny wirtualnej z systemem Windows ułatwia wdrożenie maszyny wirtualnej przy użyciu szablonu. |

Brama translatora adresów sieciowych

Usługa Azure NAT Gateway upraszcza łączność internetową tylko dla ruchu wychodzącego dla sieci wirtualnych. Po skonfigurowaniu w podsieci wszystkie połączenia wychodzące używają określonych statycznych publicznych adresów IP. Łączność wychodząca jest możliwa bez modułu równoważenia obciążenia lub publicznych adresów IP bezpośrednio dołączonych do maszyn wirtualnych. Translator adresów sieciowych jest w pełni zarządzany i wysoce odporny.

Łączność wychodząca można zdefiniować dla każdej podsieci z translatorem adresów sieciowych. Wiele podsieci w tej samej sieci wirtualnej może mieć różne sieci dostępu do sieci. Podsieć jest konfigurowana przez określenie zasobu bramy translatora adresów sieciowych do użycia. Wszystkie przepływy wychodzące UDP i TCP z dowolnego wystąpienia maszyny wirtualnej używają bramy translatora adresów sieciowych. Translator adresów sieciowych jest zgodny ze standardowymi zasobami publicznego adresu IP jednostki SKU lub zasobami prefiksu publicznego adresu IP lub kombinacją obu tych elementów. Prefiksu publicznego adresu IP można użyć bezpośrednio lub można rozpowszechnić publiczne adresy IP prefiksu między wieloma zasobami bramy sieci NAT. Translator adresów sieciowych cały ruch do zakresu adresów IP prefiksu. Filtrowanie adresów IP wdrożeń jest łatwiejsze.

Brama translatora adresów sieciowych automatycznie przetwarza cały ruch wychodzący bez żadnej konfiguracji klienta. Trasy zdefiniowane przez użytkownika nie są niezbędne. Translator adresów sieciowych ma pierwszeństwo przed innymi scenariuszami ruchu wychodzącego i zastępuje domyślną docelową lokalizację internetową podsieci.

Zestawy skalowania maszyn wirtualnych, które tworzą maszyny wirtualne w trybie elastycznej orkiestracji, nie mają domyślnego dostępu wychodzącego. Usługa Azure NAT Gateway to zalecana metoda dostępu wychodzącego dla zestawów skalowania maszyn wirtualnych — tryb elastycznej aranżacji.

Aby uzyskać więcej informacji na temat usługi Azure NAT Gateway, zobacz Co to jest usługa Azure NAT Gateway?.

W tej tabeli wymieniono metody, których można użyć do utworzenia zasobu bramy translatora adresów sieciowych.

| Metoda | opis |

|---|---|

| Witryna Azure Portal | Tworzy sieć wirtualną, podsieć, publiczny adres IP, bramę translatora adresów sieciowych i maszynę wirtualną w celu przetestowania zasobu bramy translatora adresów sieciowych. |

| Azure PowerShell | Obejmuje użycie polecenia New-AzNatGateway do utworzenia zasobu bramy translatora adresów sieciowych. Tworzy sieć wirtualną, podsieć, publiczny adres IP, bramę translatora adresów sieciowych i maszynę wirtualną w celu przetestowania zasobu bramy translatora adresów sieciowych. |

| Interfejs wiersza polecenia platformy Azure | Obejmuje użycie polecenia az network nat gateway create do utworzenia zasobu bramy translatora adresów sieciowych. Tworzy sieć wirtualną, podsieć, publiczny adres IP, bramę translatora adresów sieciowych i maszynę wirtualną w celu przetestowania zasobu bramy translatora adresów sieciowych. |

| Szablon | Tworzy sieć wirtualną, podsieć, publiczny adres IP i zasób bramy translatora adresów sieciowych. |

Azure Bastion

Usługa Azure Bastion jest wdrażana w celu zapewnienia bezpiecznej łączności zarządzania z maszynami wirtualnymi w sieci wirtualnej. Usługa Azure Bastion umożliwia bezpieczne i bezproblemowe nawiązywanie połączeń RDP i SSH z maszynami wirtualnymi w sieci wirtualnej. Usługa Azure Bastion umożliwia nawiązywanie połączeń bez uwidaczniania publicznego adresu IP na maszynie wirtualnej. Połączenia są wykonywane bezpośrednio z witryny Azure Portal bez konieczności dodatkowego klienta/agenta lub oprogramowania. Usługa Azure Bastion obsługuje publiczne adresy IP jednostek SKU w warstwie Standardowa.

Ceny godzinowe zaczynają się od momentu wdrożenia usługi Bastion, niezależnie od użycia danych wychodzących. Aby uzyskać więcej informacji, zobacz Cennik i jednostki SKU. Jeśli wdrażasz usługę Bastion w ramach samouczka lub testu, zalecamy usunięcie tego zasobu po zakończeniu korzystania z niego.

Aby uzyskać więcej informacji na temat usługi Azure Bastion, zobacz Co to jest usługa Azure Bastion?.

W tej tabeli wymieniono metody, których można użyć do utworzenia wdrożenia usługi Azure Bastion.

| Metoda | opis |

|---|---|

| Witryna Azure Portal | Tworzy sieć wirtualną, podsieci, publiczny adres IP, host bastionu i maszyny wirtualne. |

| Azure PowerShell | Tworzy sieć wirtualną, podsieci, publiczny adres IP i host bastionu. Obejmuje użycie polecenia New-AzBastion do utworzenia hosta bastionu. |

| Interfejs wiersza polecenia platformy Azure | Tworzy sieć wirtualną, podsieci, publiczny adres IP i host bastionu. Obejmuje użycie polecenia az network bastion create do utworzenia hosta bastionu. |

| Szablon | Aby zapoznać się z przykładem wdrożenia szablonu integrującego hosta usługi Azure Bastion z przykładowym wdrożeniem, zobacz Szybki start: tworzenie publicznego modułu równoważenia obciążenia w celu równoważenia obciążenia maszyn wirtualnych przy użyciu szablonu usługi ARM. |

Następne kroki

Aby zapoznać się z instrukcjami dotyczącymi zarządzania sieciami wirtualnymi platformy Azure dla maszyn wirtualnych, zobacz samouczki dotyczące systemu Windows lub Linux .

Dostępne są również przewodniki Szybki start dotyczące równoważenia obciążenia maszyn wirtualnych i tworzenia aplikacji o wysokiej dostępności przy użyciu interfejsu wiersza polecenia lub programu PowerShell

Dowiedz się, jak skonfigurować połączenia między sieciami wirtualnymi.

Dowiedz się, jak rozwiązywać problemy z trasami.

Dowiedz się więcej o przepustowości sieci maszyny wirtualnej.