Ustawianie zewnętrznego źródła tożsamości dla programu vCenter Server

W usłudze Azure VMware Solution program VMware vCenter Server ma wbudowane konto użytkownika lokalnego o nazwie CloudAdmin , które ma przypisaną rolę CloudAdmin. Możesz skonfigurować użytkowników i grupy w usłudze Active Directory systemu Windows Server przy użyciu roli CloudAdmin dla chmury prywatnej. Ogólnie rzecz biorąc, rola CloudAdmin tworzy obciążenia w chmurze prywatnej i zarządza nimi. Jednak w usłudze Azure VMware Solution rola CloudAdmin ma uprawnienia serwera vCenter, które różnią się od innych rozwiązań w chmurze VMware i wdrożeń lokalnych.

Ważne

Lokalne konto użytkownika CloudAdmin powinno być używane jako konto dostępu awaryjnego dla scenariuszy "break glass" w chmurze prywatnej. Nie jest przeznaczona do codziennego działania administracyjnego ani do integracji z innymi usługami.

We wdrożeniu lokalnym programu vCenter Server i ESXi administrator ma dostęp do konta programu vCenter Server administrator@vsphere.local i konta głównego ESXi. Administrator może być również przypisany do większej liczby użytkowników i grup usługi Active Directory systemu Windows Server.

We wdrożeniu usługi Azure VMware Solution administrator nie ma dostępu do konta użytkownika Administrator ani konta głównego ESXi. Jednak administrator może przypisać użytkowników usługi Active Directory systemu Windows Server i grupować rolę CloudAdmin w programie vCenter Server. Rola CloudAdmin nie ma uprawnień do dodawania źródła tożsamości, takiego jak lokalny protokół LDAP (Lightweight Directory Access Protocol) lub serwer Secure LDAP (LDAPS) do serwera vCenter Server. Można jednak użyć poleceń Uruchom, aby dodać źródło tożsamości i przypisać rolę CloudAdmin do użytkowników i grup.

Konto użytkownika w chmurze prywatnej nie może uzyskać dostępu do określonych składników zarządzania, które firma Microsoft obsługuje i zarządza nimi. Przykłady obejmują klastry, hosty, magazyny danych i rozproszone przełączniki wirtualne.

Uwaga

W usłudze Azure VMware Solution domena logowania jednokrotnego vsphere.local jest udostępniana jako zasób zarządzany do obsługi operacji platformy. Nie można jej używać do tworzenia grup lokalnych i użytkowników ani zarządzania nimi z wyjątkiem tych, które są domyślnie udostępniane w chmurze prywatnej.

Serwer vCenter można skonfigurować tak, aby używał zewnętrznej usługi katalogowej LDAP (Lightweight Directory Access Protocol) do uwierzytelniania użytkowników. Użytkownik może się zalogować przy użyciu poświadczeń konta usługi Active Directory systemu Windows Server lub poświadczeń z serwera LDAP innej firmy. Następnie konto można przypisać rolę programu vCenter Server, na przykład w środowisku lokalnym, aby zapewnić dostęp oparty na rolach dla użytkowników programu vCenter Server.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Wyeksportuj certyfikat na potrzeby uwierzytelniania LDAPS. (Opcjonalne)

- Przekaż certyfikat LDAPS do magazynu obiektów blob i wygeneruj adres URL sygnatury dostępu współdzielonego (SAS). (Opcjonalne)

- Skonfiguruj serwer DNS NSX do rozpoznawania domeny usługi Active Directory systemu Windows Server.

- Dodaj usługę Active Directory systemu Windows Server przy użyciu protokołu LDAPS (secure) lub LDAP (niezabezpieczone).

- Dodaj istniejącą grupę usługi Active Directory systemu Windows Server do grupy CloudAdmin.

- Wyświetl listę wszystkich istniejących źródeł tożsamości zewnętrznych zintegrowanych z logowaniem jednokrotnym programu vCenter Server.

- Przypisz dodatkowe role programu vCenter Server do tożsamości usługi Active Directory systemu Windows Server.

- Usuń grupę usługi Active Directory systemu Windows Server z roli CloudAdmin.

- Usuń wszystkie istniejące źródła tożsamości zewnętrznych.

Uwaga

Kroki eksportowania certyfikatu na potrzeby uwierzytelniania LDAPS i przekazywania certyfikatu LDAPS do magazynu obiektów blob i generowania adresu URL sygnatury dostępu współdzielonego są opcjonalne.

SSLCertificatesSasUrlJeśli parametr nie zostanie podany, certyfikat zostanie pobrany z kontrolera domeny automatycznie za pośrednictwem parametrówPrimaryUrllubSecondaryUrl. Aby ręcznie wyeksportować i przekazać certyfikat, możesz podaćSSLCertificatesSasUrlparametr i wykonać opcjonalne kroki.Uruchamiaj polecenia pojedynczo w kolejności opisanej w artykule.

Wymagania wstępne

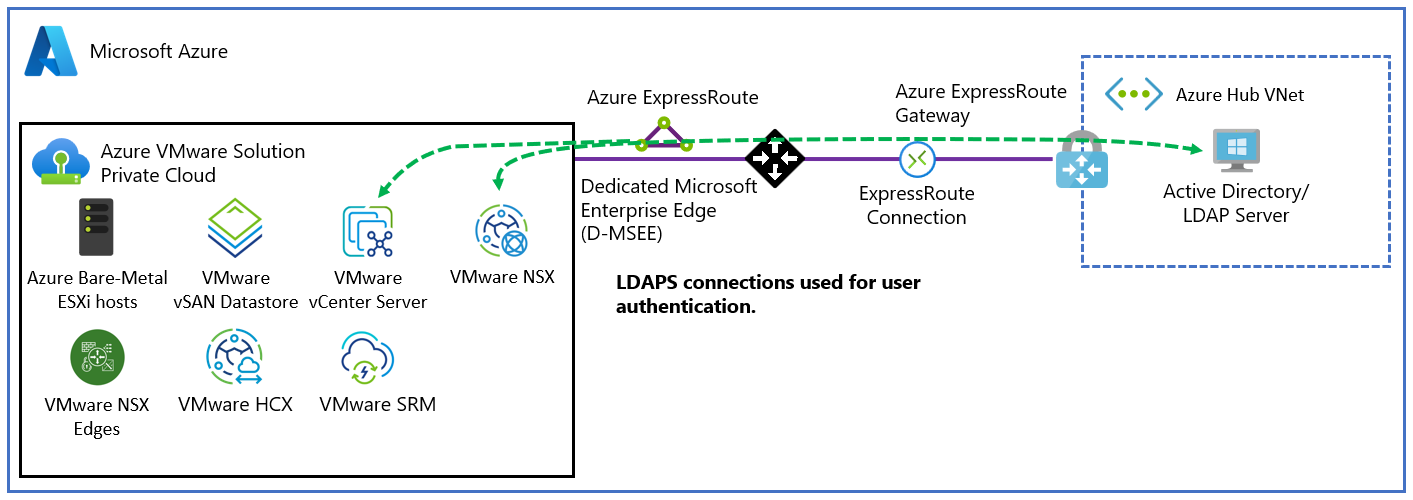

Upewnij się, że sieć usługi Active Directory systemu Windows Server jest połączona z chmurą prywatną rozwiązania Azure VMware.

W przypadku uwierzytelniania usługi Active Directory systemu Windows Server za pomocą protokołu LDAPS:

Uzyskaj dostęp do kontrolera domeny usługi Active Directory systemu Windows Server z uprawnieniami administratora.

Włącz protokół LDAPS na kontrolerach domeny usługi Active Directory systemu Windows Server przy użyciu prawidłowego certyfikatu. Certyfikat można uzyskać z urzędu certyfikacji usług certyfikatów Active Directory lub urzędu certyfikacji innej firmy lub publicznego urzędu certyfikacji.

Aby uzyskać prawidłowy certyfikat, wykonaj kroki opisane w temacie Tworzenie certyfikatu na potrzeby bezpiecznego protokołu LDAP. Upewnij się, że certyfikat spełnia wymienione wymagania.

Uwaga

Unikaj używania certyfikatów z podpisem własnym w środowiskach produkcyjnych.

Opcjonalnie: jeśli nie podasz parametru

SSLCertificatesSasUrl, certyfikat zostanie automatycznie pobrany z kontrolera domeny za pośrednictwem parametrówPrimaryUrllubSecondaryUrl. Alternatywnie możesz ręcznie wyeksportować certyfikat na potrzeby uwierzytelniania LDAPS i przekazać go na konto usługi Azure Storage jako magazyn obiektów blob. Następnie przyznaj dostęp do zasobów usługi Azure Storage przy użyciu sygnatury dostępu współdzielonego.

Skonfiguruj rozpoznawanie nazw DNS dla rozwiązania Azure VMware do lokalnej usługi Active Directory systemu Windows Server. Konfigurowanie usługi przesyłania dalej DNS w witrynie Azure Portal. Aby uzyskać więcej informacji, zobacz Konfigurowanie usługi przesyłania dalej DNS dla rozwiązania Azure VMware Solution.

Uwaga

Aby uzyskać więcej informacji na temat wystawiania protokołów LDAPS i certyfikatów, skontaktuj się z zespołem ds. zabezpieczeń lub zespołem zarządzania tożsamościami.

Eksportowanie certyfikatu na potrzeby uwierzytelniania LDAPS (opcjonalnie)

Najpierw sprawdź, czy certyfikat używany do obsługi protokołu LDAPS jest prawidłowy. Jeśli nie masz certyfikatu, przed kontynuowaniem wykonaj kroki tworzenia certyfikatu dla protokołu LDAPS .

Aby sprawdzić, czy certyfikat jest prawidłowy:

Zaloguj się do kontrolera domeny, na którym usługa LDAPS jest aktywna przy użyciu uprawnień administratora.

Otwórz narzędzie Uruchom, wprowadź mmc, a następnie wybierz przycisk OK.

Wybierz pozycję Plik>Dodaj/usuń przystawki.

Na liście przystawek wybierz pozycję Certyfikaty, a następnie wybierz pozycję Dodaj.

W okienku przystawki Certyfikaty wybierz pozycję Konto komputera, a następnie wybierz pozycję Dalej.

Pozostaw zaznaczony komputer lokalny, wybierz przycisk Zakończ, a następnie wybierz przycisk OK.

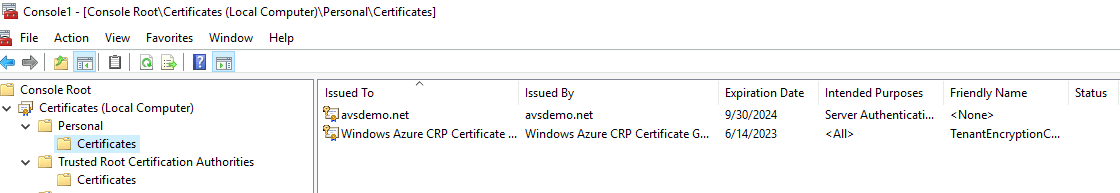

W konsoli zarządzania Certyfikaty (komputer lokalny) rozwiń folder Osobisty i wybierz folder Certyfikaty, aby wyświetlić zainstalowane certyfikaty.

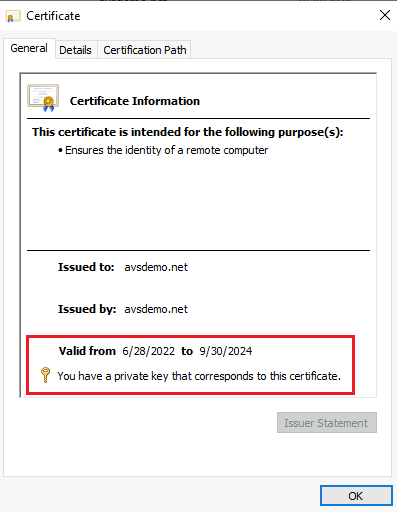

Kliknij dwukrotnie certyfikat dla protokołu LDAPS. Upewnij się, że data certyfikatu Jest prawidłowa od i Prawidłowa do jest bieżąca oraz że certyfikat ma klucz prywatny odpowiadający certyfikatowi.

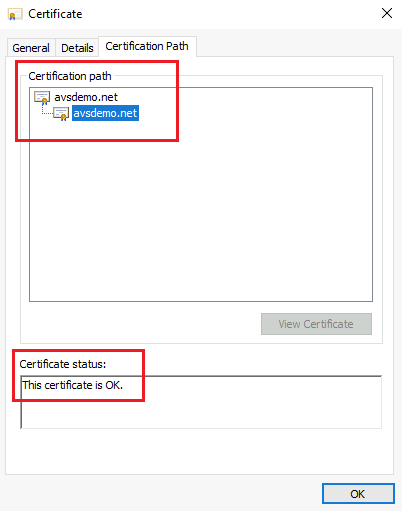

W tym samym oknie dialogowym wybierz kartę Ścieżka certyfikacji i sprawdź, czy wartość ścieżki certyfikacji jest prawidłowa. Powinien zawierać łańcuch certyfikatów głównego urzędu certyfikacji i opcjonalne certyfikaty pośrednie. Sprawdź, czy stan certyfikatu ma wartość OK.

Wybierz przycisk OK.

Aby wyeksportować certyfikat:

- W konsoli Certyfikaty kliknij prawym przyciskiem myszy certyfikat LDAPS i wybierz pozycję Wszystkie zadania>Eksportuj. Zostanie otwarty Kreator eksportu certyfikatów. Wybierz Dalej.

- W sekcji Eksportuj klucz prywatny wybierz pozycję Nie, nie eksportuj klucza prywatnego, a następnie wybierz przycisk Dalej.

- W sekcji Eksportowanie formatu pliku wybierz pozycję X.509 zakodowany w formacie Base-64(. CER), a następnie wybierz przycisk Dalej.

- W sekcji Plik do eksportu wybierz pozycję Przeglądaj. Wybierz lokalizację folderu, aby wyeksportować certyfikat, a następnie wprowadź nazwę. Następnie wybierz opcję Zapisz.

Uwaga

Jeśli więcej niż jeden kontroler domeny ma używać protokołu LDAPS, powtórz procedurę eksportowania dla każdego dodatkowego kontrolera domeny, aby wyeksportować odpowiednie certyfikaty. Należy pamiętać, że w narzędziu New-LDAPSIdentitySource Run można odwoływać się tylko do dwóch serwerów LDAPS. Jeśli certyfikat jest certyfikatem wieloznacznymi, takim jak .avsdemo.net, wyeksportuj certyfikat tylko z jednego z kontrolerów domeny.

Przekaż certyfikat LDAPS do magazynu obiektów blob i wygeneruj adres URL sygnatury dostępu współdzielonego (opcjonalnie)

Następnie przekaż plik certyfikatu (w formacie .cer ), który został wyeksportowany na konto usługi Azure Storage jako magazyn obiektów blob. Następnie przyznaj dostęp do zasobów usługi Azure Storage przy użyciu sygnatury dostępu współdzielonego.

Jeśli potrzebujesz wielu certyfikatów, przekaż poszczególne certyfikaty i wygeneruj adres URL sygnatury dostępu współdzielonego dla każdego certyfikatu.

Ważne

Pamiętaj, aby skopiować wszystkie ciągi adresu URL sygnatury dostępu współdzielonego. Ciągi nie są dostępne po opuszczeniu strony.

Napiwek

Alternatywna metoda konsolidacji certyfikatów obejmuje przechowywanie wszystkich łańcuchów certyfikatów w jednym pliku, zgodnie z opisem w artykule VMware baza wiedzy. Następnie wygeneruj pojedynczy adres URL sygnatury dostępu współdzielonego dla pliku zawierającego wszystkie certyfikaty.

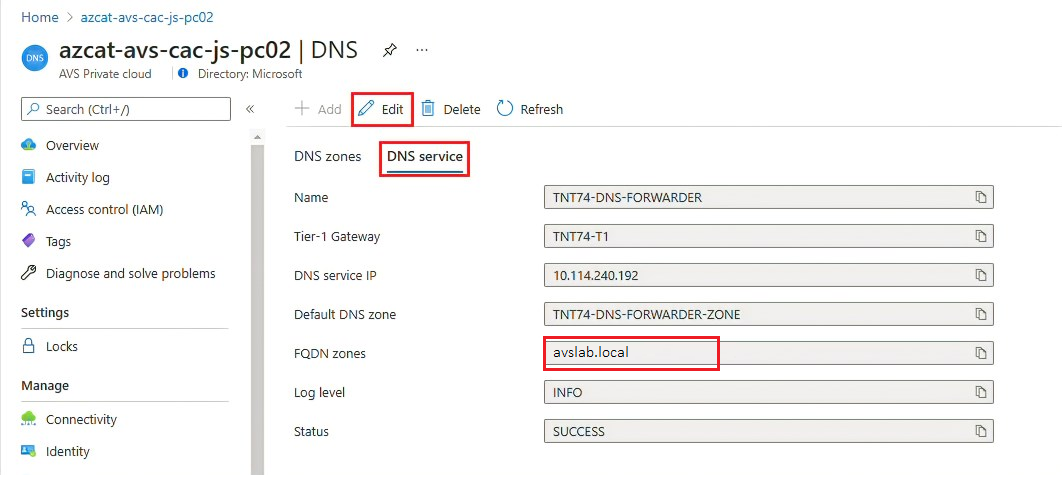

Konfigurowanie serwera NSX-T DNS dla rozpoznawania domeny usługi Active Directory systemu Windows Server

Utwórz strefę DNS i dodaj ją do usługi DNS. Wykonaj kroki opisane w temacie Konfigurowanie usługi przesyłania dalej DNS w witrynie Azure Portal.

Po wykonaniu tych kroków sprawdź, czy usługa DNS zawiera strefę DNS.

Chmura prywatna rozwiązania Azure VMware Solution powinna teraz prawidłowo rozpoznać lokalną nazwę domeny usługi Active Directory systemu Windows Server.

Dodawanie usługi Active Directory systemu Windows Server przy użyciu protokołu LDAP za pośrednictwem protokołu SSL

Aby dodać usługę Active Directory systemu Windows Server za pośrednictwem protokołu LDAP z protokołem SSL jako zewnętrznym źródłem tożsamości do użycia z logowaniem jednokrotnym do programu vCenter Server, uruchom polecenie cmdlet New-LDAPSIdentitySource.

Przejdź do chmury prywatnej usługi Azure VMware Solution i wybierz pozycję Uruchom pakiety>poleceń>New-LDAPSIdentitySource.

Podaj wymagane wartości lub zmodyfikuj wartości domyślne, a następnie wybierz pozycję Uruchom.

Nazwa/nazwisko opis Nazwa grupy Grupa w źródle tożsamości zewnętrznej, która udziela dostępu CloudAdmin. Na przykład avs-admins. SSLCertificatesSasUrl Ścieżka do ciągów sygnatur dostępu współdzielonego zawierających certyfikaty do uwierzytelniania w źródle usługi Active Directory systemu Windows Server. Oddzielaj wiele certyfikatów przecinkami. Na przykład pathtocert1,pathtocert2. Poświadczeń Nazwa użytkownika domeny i hasło do uwierzytelniania za pomocą źródła usługi Active Directory systemu Windows Server (a nie CloudAdmin). <username@avslab.local>Użyj formatu.Grupy BaseDN Lokalizacja do wyszukiwania grup. Na przykład CN=group1, DC=avsldap,DC=local. Podstawowa nazwa wyróżniająca jest wymagana do uwierzytelniania LDAP. BaseDNUsers Lokalizacja do wyszukiwania prawidłowych użytkowników. Na przykład CN=users,DC=avsldap,DC=local. Podstawowa nazwa wyróżniająca jest wymagana do uwierzytelniania LDAP. PrimaryUrl Podstawowy adres URL zewnętrznego źródła tożsamości. Na przykład ldaps://yourserver.avslab.local:636.SecondaryURL Pomocniczy adres URL rezerwowy, jeśli podstawowy zakończy się niepowodzeniem. Na przykład ldaps://yourbackupldapserver.avslab.local:636.DomainAlias W przypadku źródeł tożsamości usługi Active Directory systemu Windows Server nazwa NetBIOS domeny. Dodaj nazwę NetBIOS domeny usługi Active Directory systemu Windows Server jako alias źródła tożsamości, zazwyczaj w formacie avsldap\ . Nazwa domeny W pełni kwalifikowana nazwa domeny (FQDN) domeny. Na przykład avslab.local. Nazwa/nazwisko Nazwa zewnętrznego źródła tożsamości. Na przykład avslab.local. Zachowaj do Okres przechowywania danych wyjściowych polecenia cmdlet. Wartość domyślna to 60 dni. Określ nazwę wykonania Nazwa alfanumeryczna. Na przykład addExternalIdentity. Przekroczenie limitu czasu Okres, po którym polecenie cmdlet kończy działanie, jeśli nie zostało zakończone. Aby monitorować postęp i potwierdzić pomyślne zakończenie, sprawdź powiadomienia lub okienko Stan wykonywania przebiegu.

Ważne

Jeśli polecenie Uruchom New-LDAPSIdentitySource zakończy się niepowodzeniem, skorzystaj z polecenia Uruchom Debug-LDAPSIdentitySources , aby rozwiązać ten problem.

Dodawanie usługi Active Directory systemu Windows Server przy użyciu protokołu LDAP

Uwaga

Zalecamy użycie metody w celu dodania usługi Active Directory systemu Windows Server za pośrednictwem protokołu LDAP przy użyciu protokołu SSL.

Aby dodać usługę Active Directory systemu Windows Server za pośrednictwem protokołu LDAP jako zewnętrzne źródło tożsamości do użycia z logowaniem jednokrotnym do programu vCenter Server, uruchom polecenie cmdlet New-LDAPIdentitySource.

Wybierz pozycję Uruchom pakiety>poleceń>New-LDAPIdentitySource.

Podaj wymagane wartości lub zmodyfikuj wartości domyślne, a następnie wybierz pozycję Uruchom.

Nazwa/nazwisko Opis Nazwa/nazwisko Nazwa zewnętrznego źródła tożsamości. Na przykład avslab.local. Ta nazwa jest wyświetlana w programie vCenter Server. Nazwa domeny Nazwa FQDN domeny. Na przykład avslab.local. DomainAlias W przypadku źródeł tożsamości usługi Active Directory systemu Windows Server nazwa NetBIOS domeny. Dodaj nazwę NetBIOS domeny usługi Active Directory systemu Windows Server jako alias źródła tożsamości, zazwyczaj w formacie *avsldap* . PrimaryUrl Podstawowy adres URL zewnętrznego źródła tożsamości. Na przykład ldap://yourserver.avslab.local:389.SecondaryURL Pomocniczy adres URL rezerwowy, jeśli wystąpi błąd podstawowy. BaseDNUsers Lokalizacja do wyszukiwania prawidłowych użytkowników. Na przykład CN=users,DC=avslab,DC=local. Podstawowa nazwa wyróżniająca jest wymagana do uwierzytelniania LDAP. Grupy BaseDN Lokalizacja do wyszukiwania grup. Na przykład CN=group1, DC=avslab, DC=local. Podstawowa nazwa wyróżniająca jest wymagana do uwierzytelniania LDAP. Poświadczeń Nazwa użytkownika domeny i hasło do uwierzytelniania za pomocą źródła usługi Active Directory systemu Windows Server (a nie CloudAdmin). Użytkownik musi mieć <username@avslab.local>format.Nazwa grupy Grupa w źródle tożsamości zewnętrznej, która udziela dostępu CloudAdmin. Na przykład avs-admins. Zachowaj do Okres przechowywania danych wyjściowych polecenia cmdlet. Wartość domyślna to 60 dni. Określ nazwę wykonania Nazwa alfanumeryczna. Na przykład addExternalIdentity. Przekroczenie limitu czasu Okres, po którym polecenie cmdlet kończy działanie, jeśli nie zostało zakończone. Aby monitorować postęp, sprawdź powiadomienia lub okienko Stan wykonywania przebiegu.

Dodawanie istniejącej grupy usługi Active Directory systemu Windows Server do grupy CloudAdmin

Ważne

Zagnieżdżone grupy nie są obsługiwane. Użycie zagnieżdżonej grupy może spowodować utratę dostępu.

Użytkownicy w grupie CloudAdmin mają prawa użytkownika równe roli CloudAdmin (<cloudadmin@vsphere.local>), która jest zdefiniowana w programie vCenter Server SSO. Aby dodać istniejącą grupę usługi Active Directory systemu Windows Server do grupy CloudAdmin, uruchom polecenie cmdlet Add-GroupToCloudAdmins.

Wybierz pozycję Uruchom pakiety>poleceń>Add-GroupToCloudAdmins.

Wprowadź lub wybierz wymagane wartości, a następnie wybierz pozycję Uruchom.

Nazwa/nazwisko opis Nazwa grupy Nazwa grupy do dodania. Na przykład VcAdminGroup. Zachowaj do Okres przechowywania danych wyjściowych polecenia cmdlet. Wartość domyślna to 60 dni. Określ nazwę wykonania Nazwa alfanumeryczna. Na przykład addADgroup. Przekroczenie limitu czasu Okres, po którym polecenie cmdlet kończy działanie, jeśli nie zostało zakończone. Sprawdź powiadomienia lub okienko Stan wykonania przebiegu, aby zobaczyć postęp.

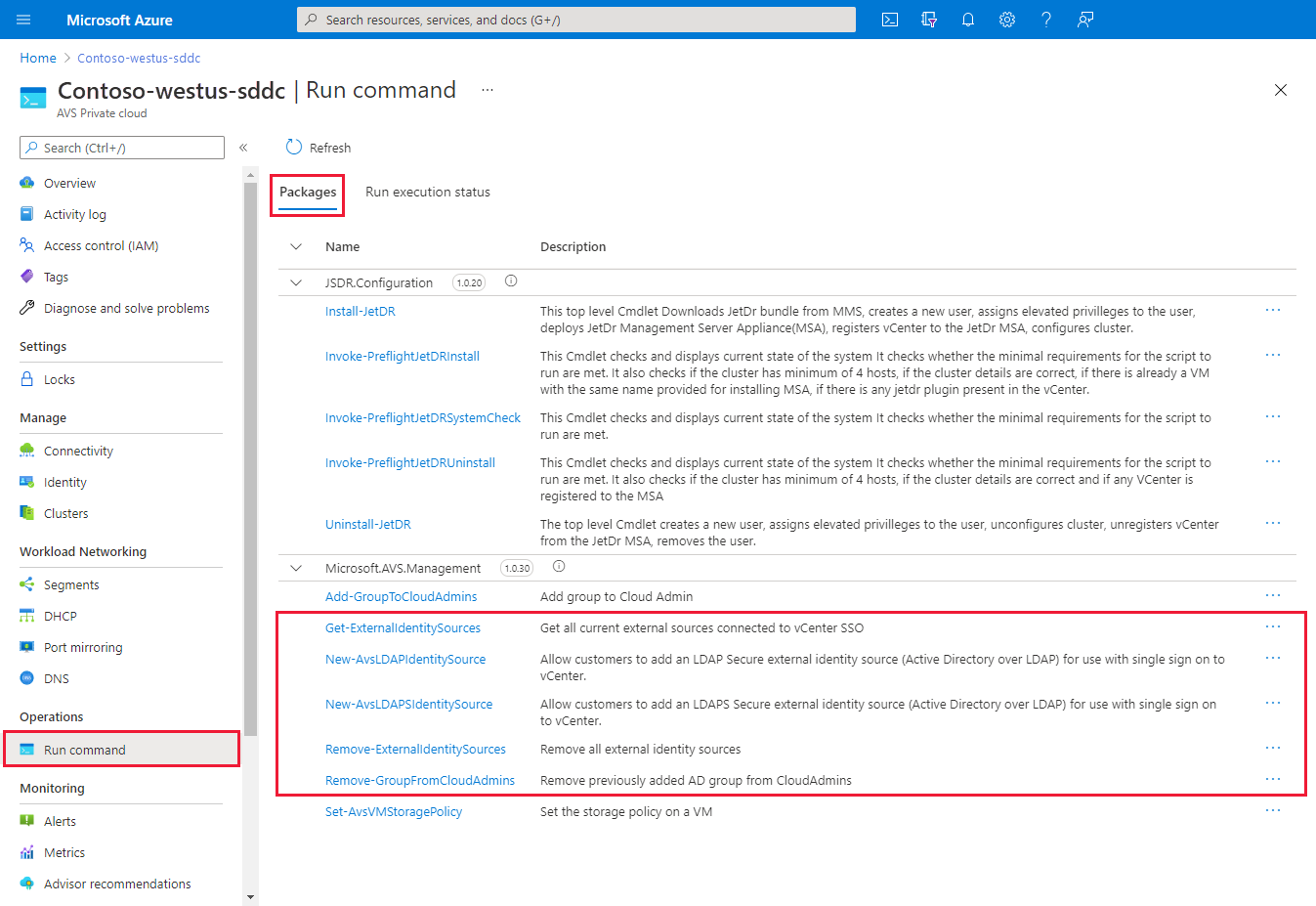

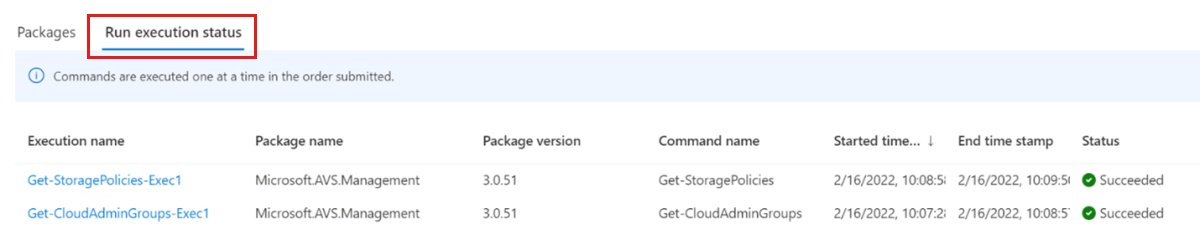

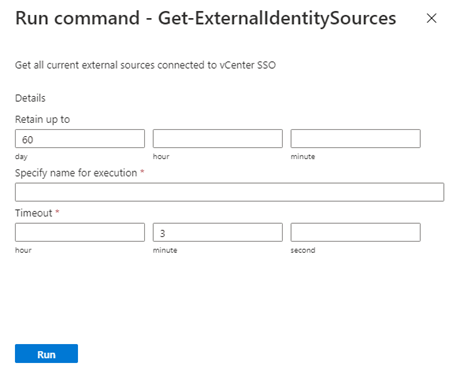

Wyświetlanie listy zewnętrznych źródeł tożsamości

Aby wyświetlić listę wszystkich zewnętrznych źródeł tożsamości, które są już zintegrowane z logowaniem jednokrotnym programu vCenter Server, uruchom polecenie cmdlet Get-ExternalIdentitySources.

Zaloguj się w witrynie Azure Portal.

Uwaga

Jeśli potrzebujesz dostępu do portalu Platformy Azure dla instytucji rządowych USA, przejdź do witryny

<https://portal.azure.us/>.Wybierz pozycję Uruchom pakiety>poleceń>Get-ExternalIdentitySources.

Wprowadź lub wybierz wymagane wartości, a następnie wybierz pozycję Uruchom.

Nazwa/nazwisko opis Zachowaj do Okres przechowywania danych wyjściowych polecenia cmdlet. Wartość domyślna to 60 dni. Określ nazwę wykonania Nazwa alfanumeryczna. Na przykład getExternalIdentity. Przekroczenie limitu czasu Okres, po którym polecenie cmdlet kończy działanie, jeśli nie zostało zakończone. Aby wyświetlić postęp, sprawdź powiadomienia lub okienko Stan wykonywania przebiegu.

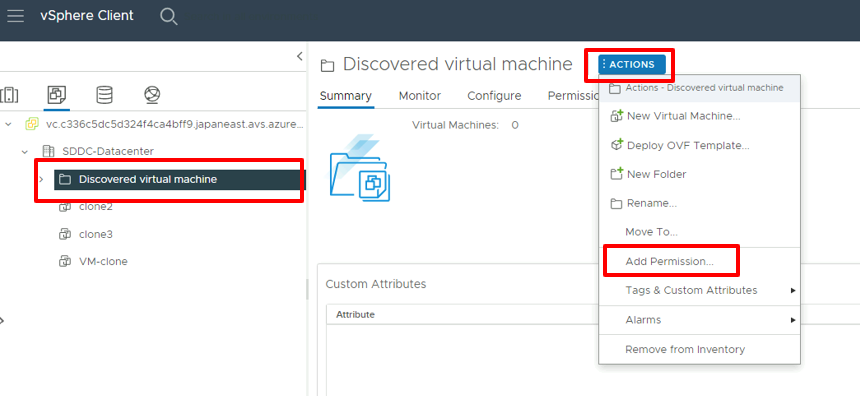

Przypisywanie większej liczby ról programu vCenter Server do tożsamości usługi Active Directory systemu Windows Server

Po dodaniu tożsamości zewnętrznej za pośrednictwem protokołu LDAP lub LDAPS można przypisać role programu vCenter Server do grup zabezpieczeń usługi Active Directory systemu Windows Server na podstawie mechanizmów kontroli zabezpieczeń organizacji.

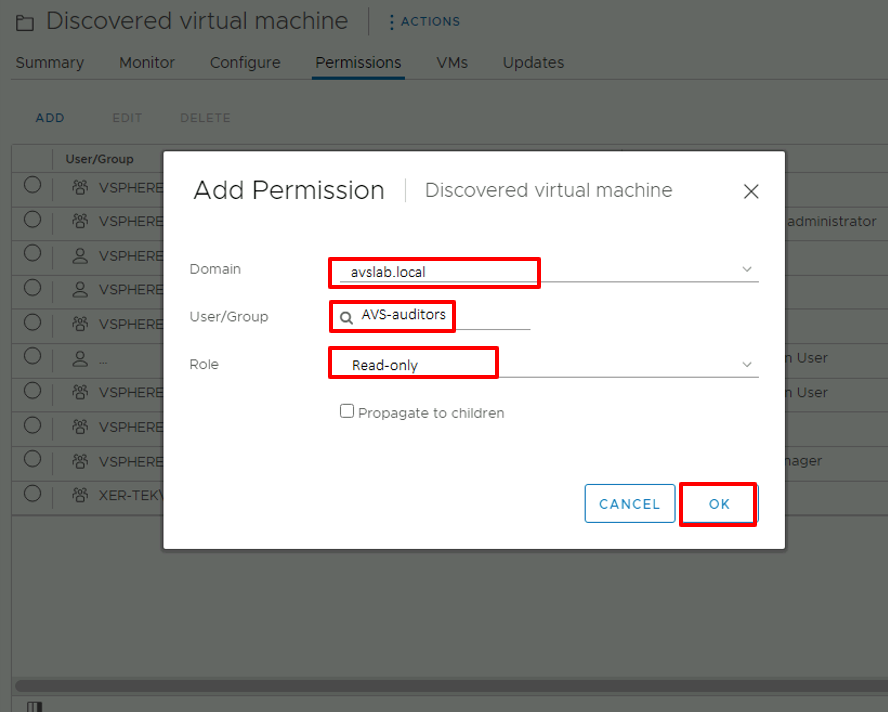

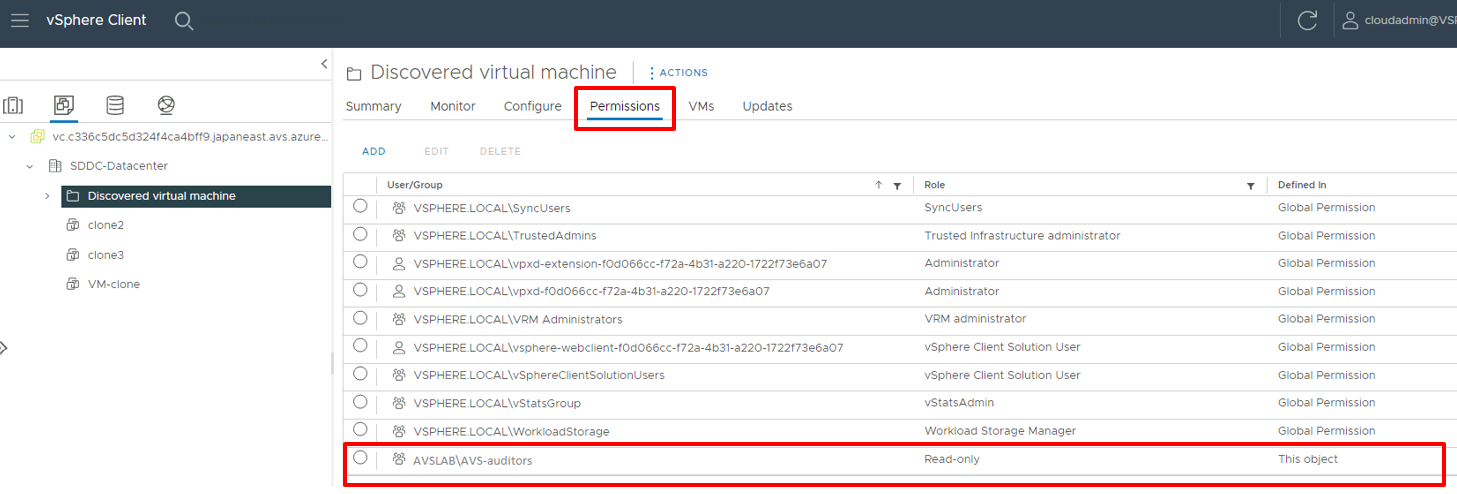

Zaloguj się do programu vCenter Server jako CloudAdmin, wybierz element ze spisu, wybierz menu Akcje , a następnie wybierz pozycję Dodaj uprawnienie.

W oknie dialogowym Dodawanie uprawnień:

- Domena: wybierz wcześniej dodane wystąpienie usługi Active Directory systemu Windows Server.

- Użytkownik/grupa: wprowadź nazwę użytkownika lub grupy, wyszukaj ją, a następnie wybierz ją.

- Rola: wybierz rolę do przypisania.

- Propagacja do elementów podrzędnych: opcjonalnie zaznacz pole wyboru, aby propagować uprawnienia do zasobów podrzędnych.

Wybierz kartę Uprawnienia i sprawdź, czy przypisanie uprawnień zostało dodane.

Użytkownicy mogą teraz logować się do programu vCenter Server przy użyciu poświadczeń usługi Active Directory systemu Windows Server.

Usuwanie grupy usługi Active Directory systemu Windows Server z roli CloudAdmin

Aby usunąć określoną grupę usługi Active Directory systemu Windows Server z roli CloudAdmin, uruchom polecenie cmdlet Remove-GroupFromCloudAdmins.

Wybierz pozycję Uruchom pakiety>poleceń>Remove-GroupFromCloudAdmins.

Wprowadź lub wybierz wymagane wartości, a następnie wybierz pozycję Uruchom.

Nazwa/nazwisko opis Nazwa grupy Nazwa grupy do usunięcia. Na przykład VcAdminGroup. Zachowaj do Okres przechowywania danych wyjściowych polecenia cmdlet. Wartość domyślna to 60 dni. Określ nazwę wykonania Nazwa alfanumeryczna. Na przykład removeADgroup. Przekroczenie limitu czasu Okres, po którym polecenie cmdlet kończy działanie, jeśli nie zostało zakończone. Aby wyświetlić postęp, sprawdź powiadomienia lub okienko Stan wykonywania przebiegu.

Usuwanie wszystkich istniejących źródeł tożsamości zewnętrznych

Aby usunąć wszystkie istniejące zewnętrzne źródła tożsamości jednocześnie, uruchom polecenie cmdlet Remove-ExternalIdentitySources.

Wybierz pozycję Uruchom pakiety>poleceń>Remove-ExternalIdentitySources.

Wprowadź lub wybierz wymagane wartości, a następnie wybierz pozycję Uruchom:

Nazwa/nazwisko opis Zachowaj do Okres przechowywania danych wyjściowych polecenia cmdlet. Wartość domyślna to 60 dni. Określ nazwę wykonania Nazwa alfanumeryczna. Na przykład remove_ExternalIdentity. Przekroczenie limitu czasu Okres, po którym polecenie cmdlet kończy działanie, jeśli nie zostało zakończone. Aby wyświetlić postęp, sprawdź powiadomienia lub okienko Stan wykonywania przebiegu.

Obracanie nazwy użytkownika lub hasła istniejącego konta źródłowego tożsamości zewnętrznej

Obróć hasło konta używanego do uwierzytelniania za pomocą źródła usługi Active Directory systemu Windows Server na kontrolerze domeny.

Wybierz pozycję Uruchom pakiety>poleceń>Update-IdentitySourceCredential.

Wprowadź lub wybierz wymagane wartości, a następnie wybierz pozycję Uruchom.

Nazwa/nazwisko opis Poświadczeń Nazwa użytkownika i hasło domeny używane do uwierzytelniania ze źródłem usługi Active Directory systemu Windows Server (a nie CloudAdmin). Użytkownik musi mieć <username@avslab.local>format.Nazwa domeny Nazwa FQDN domeny. Na przykład avslab.local. Aby wyświetlić postęp, sprawdź powiadomienia lub okienko Stan wykonywania przebiegu.

Ostrzeżenie

Jeśli nie podasz wartości DomainName, wszystkie zewnętrzne źródła tożsamości zostaną usunięte. Uruchom polecenie cmdlet Update-IdentitySourceCredential dopiero po rotacji hasła na kontrolerze domeny.

Odnawianie istniejących certyfikatów dla źródła tożsamości LDAPS

Odnów istniejące certyfikaty na kontrolerach domeny.

Opcjonalnie: jeśli certyfikaty są przechowywane na domyślnych kontrolerach domeny, ten krok jest opcjonalny. Pozostaw pusty parametr SSLCertificatesSasUrl, a nowe certyfikaty zostaną pobrane z domyślnych kontrolerów domeny i automatycznie zaktualizowane w programie vCenter. Jeśli zdecydujesz się nie używać domyślnego sposobu, wyeksportuj certyfikat na potrzeby uwierzytelniania LDAPS i przekaż certyfikat LDAPS do magazynu obiektów blob i wygeneruj adres URL sygnatury dostępu współdzielonego. Zapisz adres URL sygnatury dostępu współdzielonego w następnym kroku.

Wybierz pozycję Uruchom pakiety>poleceń>Update-IdentitySourceCertificates.

Podaj wymagane wartości i nowy adres URL sygnatury dostępu współdzielonego (opcjonalnie), a następnie wybierz pozycję Uruchom.

Pole Wartość Nazwa domeny* Nazwa FQDN domeny, na przykład avslab.local. SSLCertificatesSasUrl (opcjonalnie) Rozdzielana przecinkami lista identyfikatora URI ścieżki sygnatury dostępu współdzielonego do certyfikatów na potrzeby uwierzytelniania. Upewnij się, że uwzględniono uprawnienia do odczytu. Aby wygenerować, umieść certyfikaty w dowolnym obiekcie blob konta magazynu, a następnie kliknij prawym przyciskiem myszy certyfikat i wygeneruj sygnaturę dostępu współdzielonego. Jeśli wartość tego pola nie jest dostarczana przez użytkownika, certyfikaty zostaną pobrane z domyślnych kontrolerów domeny. Sprawdź powiadomienia lub okienko Stan wykonania przebiegu, aby zobaczyć postęp.