Ustawianie zewnętrznego źródła tożsamości dla oprogramowania VMware NSX

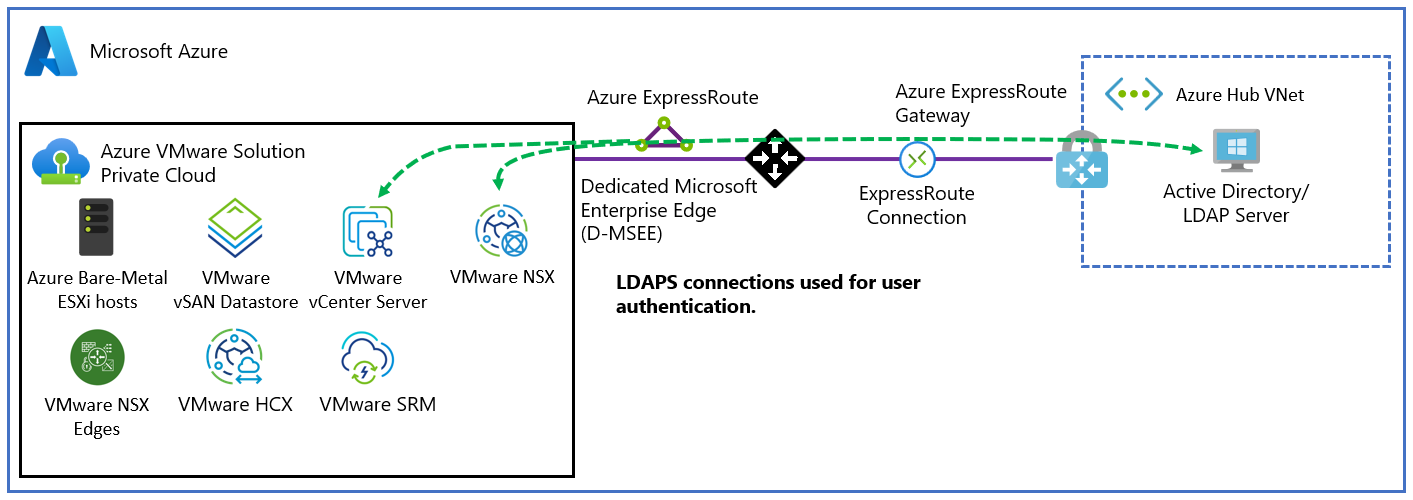

Z tego artykułu dowiesz się, jak skonfigurować zewnętrzne źródło tożsamości dla oprogramowania VMware NSX w wystąpieniu rozwiązania Azure VMware Solution.

Można skonfigurować serwer NSX do uwierzytelniania użytkowników przy użyciu zewnętrznej usługi katalogowej LDAP (Lightweight Directory Access Protocol). Użytkownik może się zalogować przy użyciu poświadczeń konta usługi Active Directory systemu Windows Server lub poświadczeń z serwera LDAP innej firmy. Następnie można przypisać rolę NSX, na przykład w środowisku lokalnym, aby zapewnić dostęp oparty na rolach dla użytkowników NSX.

Wymagania wstępne

Działające połączenie z sieci usługi Active Directory systemu Windows Server do chmury prywatnej usługi Azure VMware Solution.

Ścieżka sieciowa z serwera usługi Active Directory systemu Windows Server do sieci zarządzania wystąpienia rozwiązania Azure VMware Solution, w którym jest wdrożony serwer NSX.

Kontroler domeny usługi Active Directory systemu Windows Server z prawidłowym certyfikatem. Certyfikat może zostać wystawiony przez urząd certyfikacji usług certyfikatów Active Directory systemu Windows Server lub urząd certyfikacji innej firmy.

Zalecamy używanie dwóch kontrolerów domeny znajdujących się w tym samym regionie świadczenia usługi Azure co centrum danych zdefiniowanego programowo w usłudze Azure VMware Solution.

Uwaga

Certyfikaty z podpisem własnym nie są zalecane w środowiskach produkcyjnych.

Konto z uprawnieniami administratora.

Strefy DNS rozwiązania Azure VMware Solution i serwery DNS, które są poprawnie skonfigurowane. Aby uzyskać więcej informacji, zobacz Konfigurowanie serwera DNS NSX do rozpoznawania domeny usługi Active Directory systemu Windows Server i konfigurowanie usługi przesyłania dalej DNS.

Uwaga

Aby uzyskać więcej informacji na temat protokołu Secure LDAP (LDAPS) i wystawiania certyfikatów, skontaktuj się z zespołem ds. zabezpieczeń lub zespołem zarządzania tożsamościami.

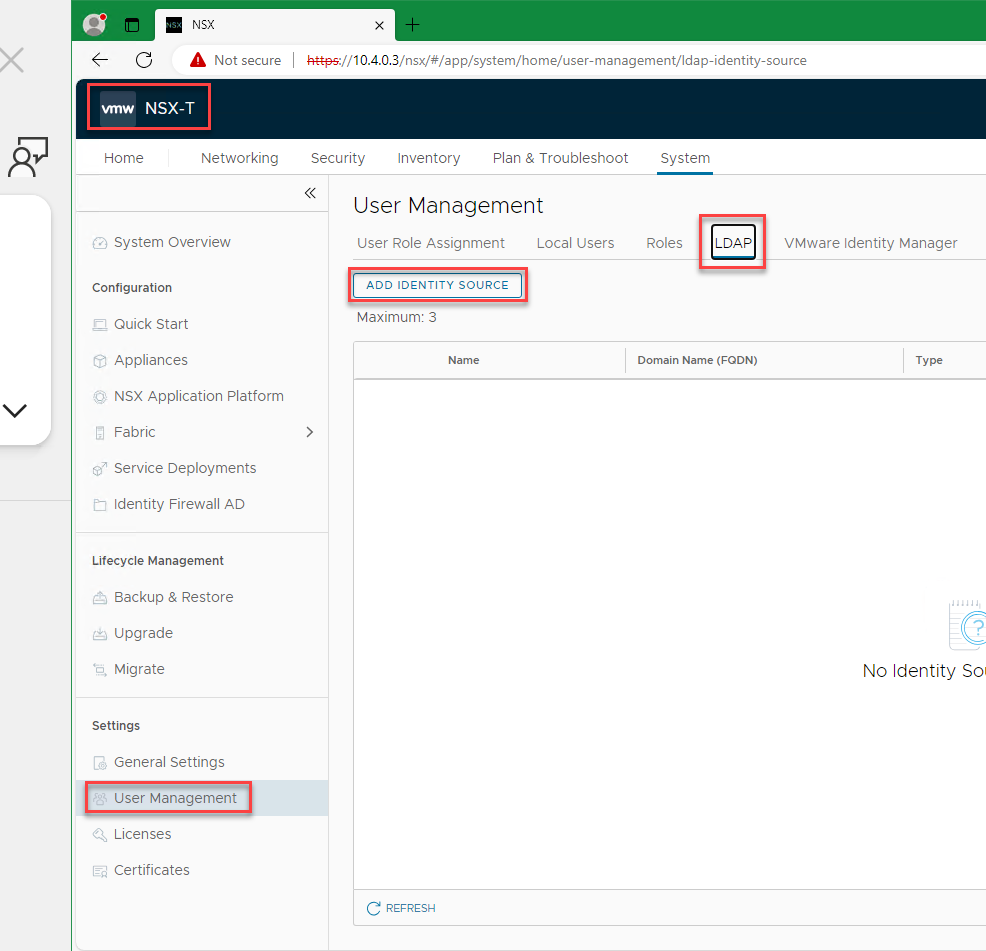

Używanie usługi Active Directory systemu Windows Server jako źródła tożsamości LDAPS

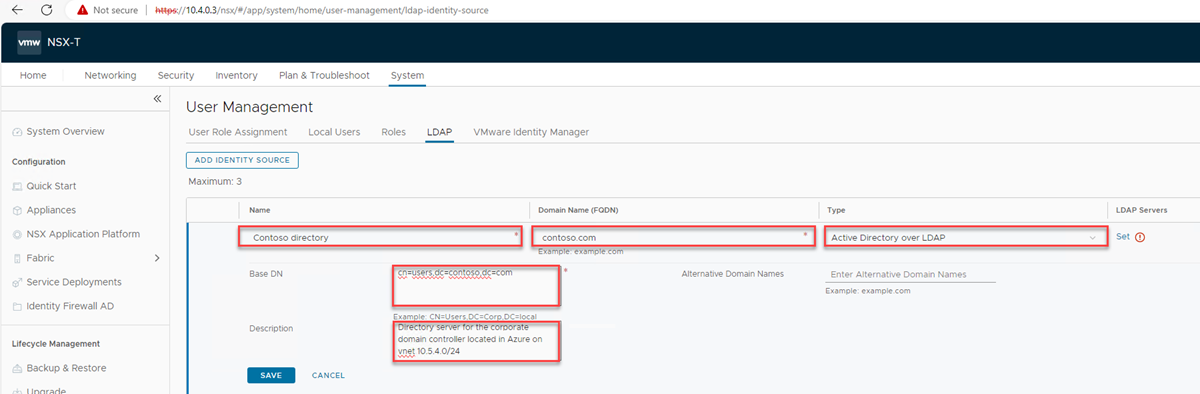

Zaloguj się do menedżera NSX, a następnie przejdź do pozycji Zarządzanie użytkownikami>systemu>LDAP>Dodaj źródło tożsamości.

Wprowadź wartości w polach Nazwa, Nazwa domeny (FQDN), Typ i Podstawowa nazwa wyróżniająca. Możesz dodać opis (opcjonalnie).

Podstawowa nazwa wyróżniająca to kontener, w którym są przechowywane konta użytkowników. Bazowa nazwa wyróżniająca to punkt początkowy używany przez serwer LDAP podczas wyszukiwania użytkowników w żądaniu uwierzytelniania. Na przykład CN=users,dc=azfta,dc=com.

Uwaga

Jako dostawcę LDAP można użyć więcej niż jednego katalogu. Przykład: jeśli masz wiele domen usługi Azure Directory systemu Windows Server i używasz rozwiązania Azure VMware Solution jako sposobu konsolidacji obciążeń.

Następnie w obszarze Serwery LDAP wybierz pozycję Ustaw , jak pokazano na poprzednim zrzucie ekranu.

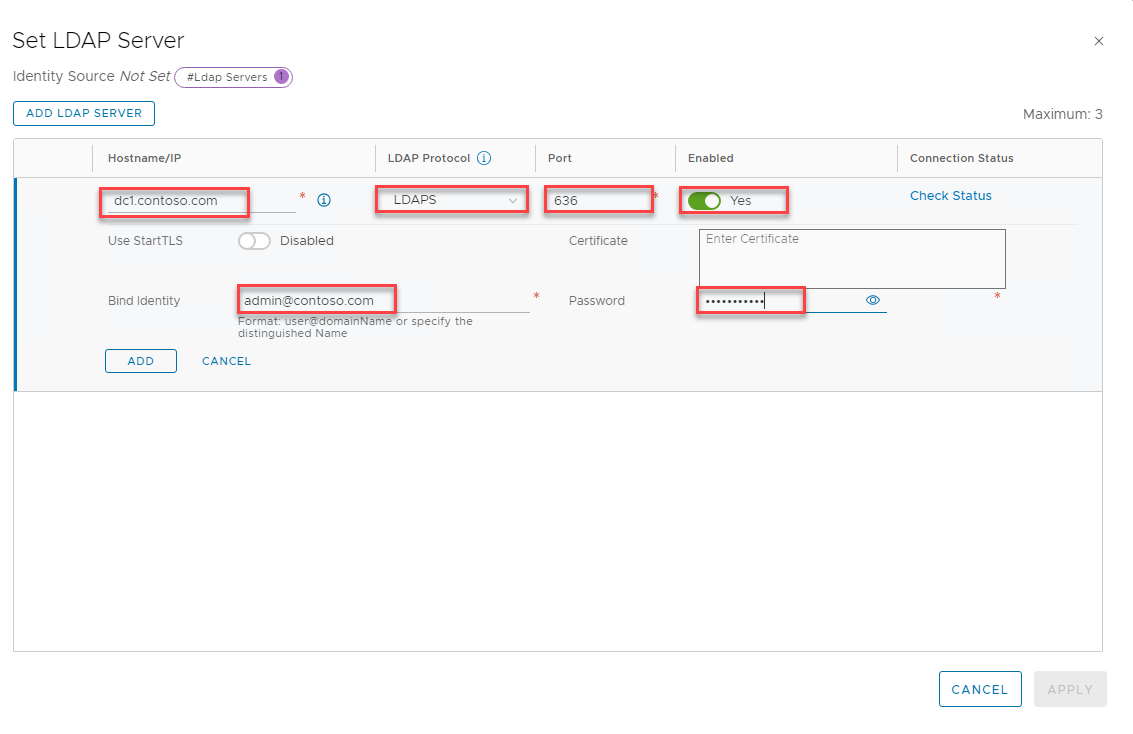

W obszarze Ustaw serwer LDAP wybierz pozycję Dodaj serwer LDAP, a następnie wprowadź lub wybierz wartości dla następujących elementów:

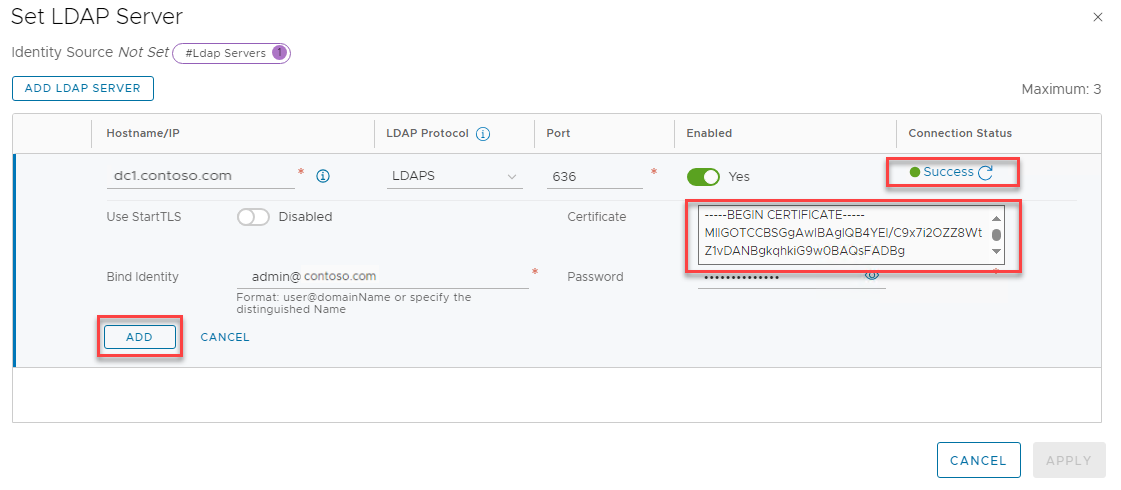

Nazwisko Akcja Nazwa hosta/adres IP Wprowadź nazwę FQDN lub adres IP serwera LDAP. Na przykład azfta-dc01.azfta.com lub 10.5.4.4. Protokół LDAP Wybierz pozycję LDAPS. Port Pozostaw domyślny bezpieczny port LDAP. Włączono Pozostaw wartość Tak. Korzystanie z opcji Uruchom protokół TLS Wymagane tylko w przypadku używania standardowego (niezabezpieczonego) protokołu LDAP. Powiązywanie tożsamości Użyj konta z uprawnieniami administratora domeny. Na przykład <admin@contoso.com>.Hasło Wprowadź hasło serwera LDAP. To hasło jest używane z przykładowym <admin@contoso.com>kontem.Certyfikat Pozostaw puste (zobacz krok 6).

Po zaktualizowaniu strony i wyświetleniu stanu połączenia wybierz pozycję Dodaj, a następnie wybierz pozycję Zastosuj.

W obszarze Zarządzanie użytkownikami wybierz pozycję Zapisz , aby ukończyć zmiany.

Aby dodać drugi kontroler domeny lub innego zewnętrznego dostawcę tożsamości, wróć do kroku 1.

Uwaga

Zalecaną praktyką jest posiadanie dwóch kontrolerów domeny do działania jako serwery LDAP. Serwery LDAP można również umieścić za modułem równoważenia obciążenia.

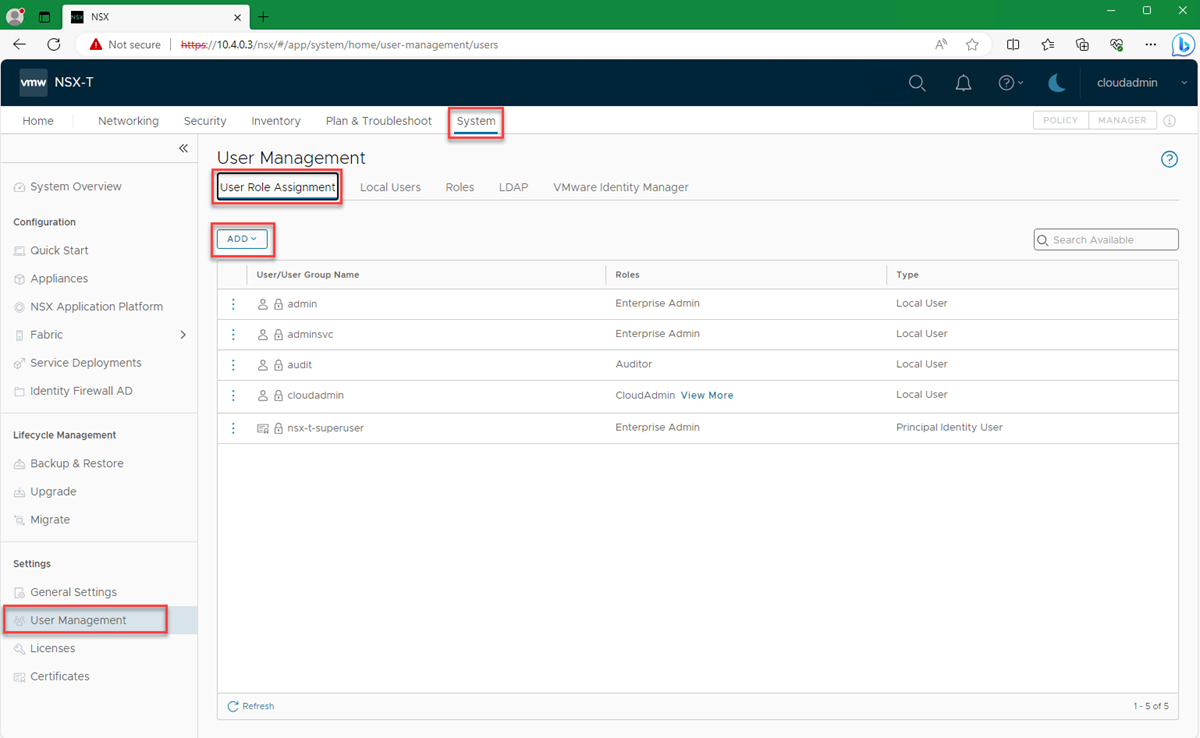

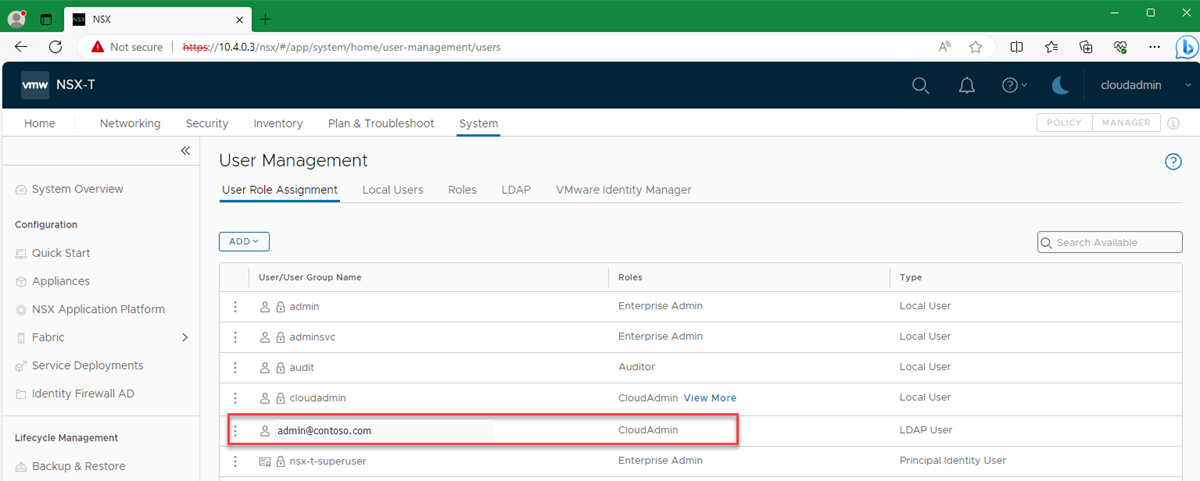

Przypisywanie ról do tożsamości usługi Active Directory systemu Windows Server

Po dodaniu tożsamości zewnętrznej można przypisać role NSX do grup zabezpieczeń usługi Active Directory systemu Windows Server na podstawie mechanizmów kontroli zabezpieczeń organizacji.

W Menedżerze NSX przejdź do pozycji Dodaj przypisanie> roli użytkownika do zarządzania użytkownikami>systemu.>

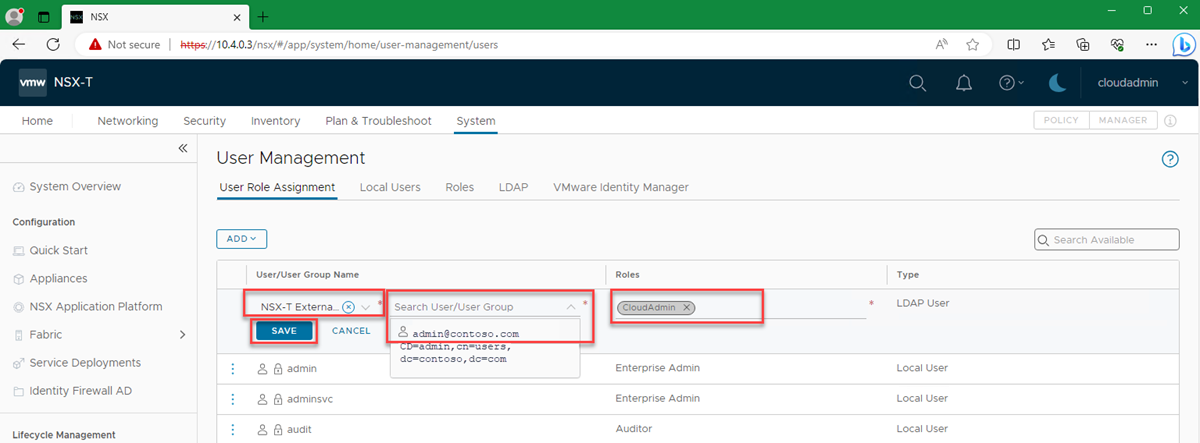

Wybierz pozycję Dodaj>przypisanie roli dla protokołu LDAP.

Wybierz zewnętrznego dostawcę tożsamości wybranego w kroku 3 w poprzedniej sekcji. Na przykład dostawca tożsamości zewnętrznej NSX.

Wprowadź kilka pierwszych znaków nazwy użytkownika, identyfikatora logowania użytkownika lub nazwę grupy, aby wyszukać katalog LDAP. Następnie wybierz użytkownika lub grupę z listy wyników.

Wybierz rolę. W tym przykładzie przypisz użytkownikowi FTAdmin rolę CloudAdmin.

Wybierz pozycję Zapisz.

W obszarze Przypisanie roli użytkownika sprawdź, czy jest wyświetlane przypisanie uprawnień.

Użytkownicy powinni teraz mieć możliwość logowania się do Menedżera NSX przy użyciu poświadczeń usługi Active Directory systemu Windows Server.