Tworzenie połączeń Active Directory dla usługi Azure NetApp Files i zarządzanie nimi

Kilka funkcji usługi Azure NetApp Files wymaga połączenia z usługą Active Directory. Na przykład musisz mieć połączenie z usługą Active Directory, aby można było utworzyć wolumin SMB, wolumin Kerberos NFSv4.1 lub wolumin z podwójnym protokołem. W tym artykule przedstawiono sposób tworzenia połączeń usługi Active Directory dla usługi Azure NetApp Files i zarządzania nimi.

Wymagania i zagadnienia dotyczące połączeń usługi Active Directory

Ważne

Należy postępować zgodnie z wytycznymi opisanymi w artykule Understand guidelines for domena usługi Active Directory Services site design and planning for Azure NetApp Files for domena usługi Active Directory Services (AD DS) or Microsoft Entra Domain Services used with Azure NetApp Files (Omówienie wytycznych dotyczących projektowania i planowania witryny usług Azure NetApp Files dla usług domena usługi Active Directory Services ) lub Microsoft Entra Domain Services używanych z usługą Azure NetApp Files.

Przed utworzeniem połączenia usługi AD zapoznaj się z tematem Modyfikowanie połączeń usługi Active Directory dla usługi Azure NetApp Files , aby zrozumieć wpływ wprowadzania zmian w opcjach konfiguracji połączenia usługi AD po utworzeniu połączenia z usługą AD. Zmiany opcji konfiguracji połączenia usługi AD są destrukcyjne dla dostępu klienta i niektórych opcji nie można w ogóle zmienić.

Konto usługi Azure NetApp Files musi zostać utworzone w regionie, w którym mają zostać wdrożone woluminy usługi Azure NetApp Files.

Domyślnie usługa Azure NetApp Files zezwala tylko na jedno połączenie usługi Active Directory (AD) na subskrypcję.

Możesz utworzyć jedno połączenie usługi Active Directory na konto usługi NetApp.

Przed zarejestrowaniem się w tej funkcji sprawdź pole Typ usługi Active Directory na stronie konta.

Konto administratora połączenia usługi Azure NetApp Files AD musi mieć następujące właściwości:

- Musi to być konto użytkownika domeny usług AD DS w tej samej domenie, w której są tworzone konta komputerów usługi Azure NetApp Files.

- Musi mieć uprawnienia do tworzenia kont komputerów (na przykład przyłączania do domeny usługi AD) w ścieżce jednostki organizacyjnej usług AD DS określonej w opcji Ścieżka jednostki organizacyjnej połączenia usługi AD.

- Nie może to być konto usługi zarządzane przez grupę.

Konto administratora połączenia usługi AD obsługuje typy szyfrowania Kerberos AES-128 i Kerberos AES-256 na potrzeby uwierzytelniania za pomocą usług AD DS na potrzeby tworzenia konta komputera usługi Azure NetApp Files (na przykład operacji przyłączania do domeny usługi AD).

Aby włączyć szyfrowanie AES na koncie administratora połączenia usługi Azure NetApp Files AD, należy użyć konta użytkownika domeny usługi AD, które jest członkiem jednej z następujących grup usług AD DS:

- Domain Admins

- Enterprise Admins

- Administratorzy

- Operatorzy kont

- Microsoft Entra Domain Services Administrators _ (Tylko microsoft Entra Domain Services)_

- Alternatywnie można użyć konta użytkownika domeny usługi AD z

msDS-SupportedEncryptionTypesuprawnieniami do zapisu na koncie administratora połączenia usługi AD, aby ustawić właściwość typu szyfrowania Kerberos na koncie administratora połączenia usługi AD.

Uwaga

Podczas modyfikowania ustawienia tak, aby włączyć usługę AES na koncie administratora połączenia usługi AD, najlepszym rozwiązaniem jest użycie konta użytkownika, które ma uprawnienia do zapisu do obiektu usługi AD, który nie jest administratorem usługi Azure NetApp Files AD. Możesz to zrobić przy użyciu innego konta administratora domeny lub przez delegowanie kontroli do konta. Aby uzyskać więcej informacji, zobacz Delegowanie administracji przy użyciu obiektów jednostki organizacyjnej.

W przypadku ustawienia zarówno szyfrowania AES-128, jak i AES-256 Kerberos na koncie administratora połączenia usługi AD, klient systemu Windows negocjuje najwyższy poziom szyfrowania obsługiwany przez usługi AD DS. Jeśli na przykład obsługiwane są zarówno rozwiązania AES-128, jak i AES-256, a klient obsługuje usługę AES-256, zostanie użyta wartość AES-256.

Aby włączyć obsługę szyfrowania AES dla konta administratora w połączeniu usługi AD, uruchom następujące polecenia programu PowerShell usługi Active Directory:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeto wielowartościowy parametr obsługujący wartości AES-128 i AES-256.Aby uzyskać więcej informacji, zapoznaj się z dokumentacją set-ADUser.

Jeśli wymagane jest włączenie i wyłączenie niektórych typów szyfrowania Kerberos dla kont komputerów usługi Active Directory dla hostów systemu Windows przyłączonych do domeny używanych z usługą Azure NetApp Files, należy użyć zasad

Network Security: Configure Encryption types allowed for Kerberosgrupy .Nie należy ustawiać klucza

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypesrejestru . Spowoduje to przerwanie uwierzytelniania Kerberos za pomocą usługi Azure NetApp Files dla hosta systemu Windows, na którym ten klucz rejestru został ustawiony ręcznie.Uwaga

Domyślne ustawienie zasad dla elementu

Network Security: Configure Encryption types allowed for KerberostoNot Defined. Jeśli to ustawienie zasad jest ustawione naNot Definedwartość , wszystkie typy szyfrowania z wyjątkiem DES będą dostępne dla szyfrowania Kerberos. Istnieje możliwość włączenia obsługi tylko niektórych typów szyfrowania Kerberos (na przykładAES128_HMAC_SHA1lubAES256_HMAC_SHA1). Jednak domyślne zasady powinny być wystarczające w większości przypadków podczas włączania obsługi szyfrowania AES w usłudze Azure NetApp Files.Aby uzyskać więcej informacji, zobacz Zabezpieczenia sieciowe: Konfigurowanie typów szyfrowania dozwolonych dla protokołu Kerberos lub Konfiguracji systemu Windows dla obsługiwanych typów szyfrowania Kerberos

Zapytania LDAP obowiązują tylko w domenie określonej w połączeniach usługi Active Directory ( pole Nazwa domeny DNS usługi AD). To zachowanie dotyczy woluminów NFS, SMB i podwójnych protokołów.

-

Domyślnie limit czasu zapytań LDAP jest przekroczony, jeśli nie można ich ukończyć w odpowiednim czasie. Jeśli zapytanie LDAP zakończy się niepowodzeniem z powodu przekroczenia limitu czasu, wyszukiwanie użytkownika i/lub grupy zakończy się niepowodzeniem i dostęp do woluminu usługi Azure NetApp Files może zostać odrzucony, w zależności od ustawień uprawnień woluminu.

Limity czasu zapytań mogą wystąpić w dużych środowiskach LDAP z wieloma obiektami użytkowników i grup, przez wolne połączenia sieci WAN i jeśli serwer LDAP jest nadmiernie wykorzystywany z żądaniami. Ustawienie limitu czasu usługi Azure NetApp Files dla zapytań LDAP jest ustawione na 10 sekund. Rozważ wykorzystanie funkcji nazwy wyróżniającej użytkownika i grupy w połączeniu usługi Active Directory dla serwera LDAP w celu filtrowania wyszukiwań, jeśli występują problemy z limitem czasu zapytania LDAP.

Konta usługi NetApp i typ usługi Active Directory

Aby potwierdzić typ konta usługi Active Directory, możesz użyć strony przeglądu konta usługi NetApp. Istnieją trzy wartości dla typu usługi AD:

- NA: Istniejące konto usługi NetApp, które obsługuje tylko jedną konfigurację usługi AD na subskrypcję i region. Konfiguracja usługi AD nie jest udostępniana innym kontom usługi NetApp w subskrypcji.

- Wiele usług AD: konto usługi NetApp obsługuje jedną konfigurację usługi AD na każdym koncie usługi NetApp w subskrypcji. Umożliwia to korzystanie z więcej niż jednego połączenia usługi AD na subskrypcję w przypadku korzystania z wielu kont usługi NetApp.

- Udostępniona usługa AD: konto usługi NetApp obsługuje tylko jedną konfigurację usługi AD na subskrypcję i region, ale konfiguracja jest współużytkowany na kontach usługi NetApp w subskrypcji i regionie.

Aby uzyskać więcej informacji na temat relacji między kontami usługi NetApp i subskrypcjami, zobacz Hierarchia magazynu usługi Azure NetApp Files.

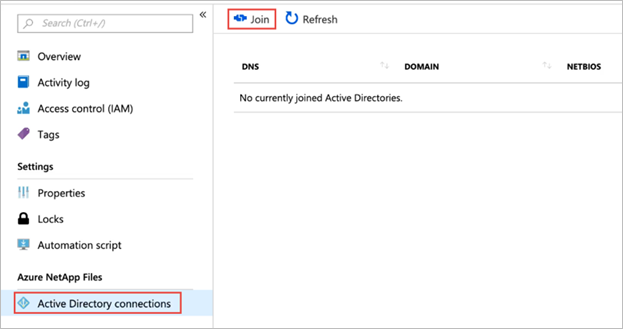

Tworzenie połączenia usługi Active Directory

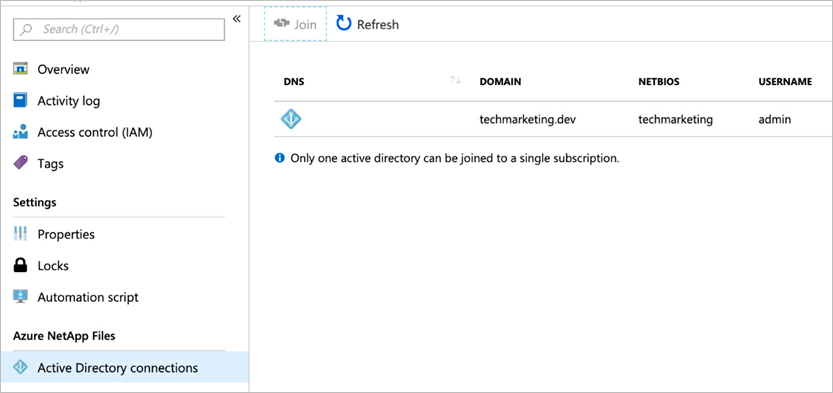

Na koncie usługi NetApp wybierz pozycję Połączenia usługi Active Directory, a następnie pozycję Dołącz.

Uwaga

Usługa Azure NetApp Files obsługuje tylko jedno połączenie usługi Active Directory w tym samym regionie i tej samej subskrypcji.

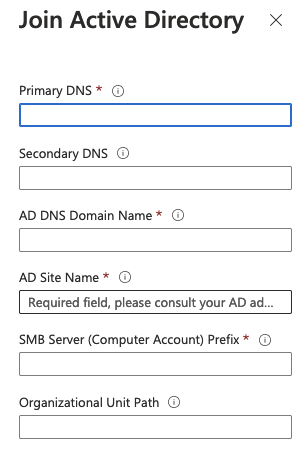

W oknie Dołączanie do usługi Active Directory podaj następujące informacje na podstawie usług domenowych, których chcesz użyć:

Podstawowy system DNS (wymagany)

Jest to adres IP podstawowego serwera DNS wymaganego do operacji przyłączania do domeny usługi Active Directory, uwierzytelniania SMB, protokołu Kerberos i operacji LDAP.Pomocnicza usługa DNS

Jest to adres IP pomocniczego serwera DNS wymaganego do operacji przyłączania do domeny usługi Active Directory, uwierzytelniania SMB, protokołu Kerberos i operacji LDAP.Uwaga

Zaleca się skonfigurowanie pomocniczego serwera DNS. Zobacz Understand guidelines for domena usługi Active Directory Services site design and planning for Azure NetApp Files (Omówienie wytycznych dotyczących projektowania i planowania lokacji usług domena usługi Active Directory Services dla usługi Azure NetApp Files). Upewnij się, że konfiguracja serwera DNS spełnia wymagania usługi Azure NetApp Files. W przeciwnym razie operacje usługi Azure NetApp Files, uwierzytelnianie SMB, Kerberos lub LDAP mogą zakończyć się niepowodzeniem.

Jeśli używasz usług Microsoft Entra Domain Services, użyj odpowiednio adresów IP kontrolerów domeny usług Microsoft Entra Domain Services dla podstawowej usługi DNS i pomocniczej usługi DNS.

Nazwa domeny DNS usługi AD (wymagana)

Jest to w pełni kwalifikowana nazwa domeny usług AD DS używana z usługą Azure NetApp Files (na przykładcontoso.com).Nazwa witryny usługi AD (wymagana)

Jest to nazwa lokacji usług AD DS używana przez usługę Azure NetApp Files na potrzeby odnajdywania kontrolera domeny.Domyślną nazwą witryny zarówno usług AD DS, jak i Microsoft Entra Domain Services jest

Default-First-Site-Name. Jeśli chcesz zmienić nazwę witryny, postępuj zgodnie z konwencjami nazewnictwa nazw witryn.Uwaga

Zobacz Understand guidelines for domena usługi Active Directory Services site design and planning for Azure NetApp Files (Omówienie wytycznych dotyczących projektowania i planowania lokacji usług domena usługi Active Directory Services dla usługi Azure NetApp Files). Upewnij się, że projekt i konfiguracja witryny usług AD DS spełniają wymagania usługi Azure NetApp Files. W przeciwnym razie operacje usługi Azure NetApp Files, uwierzytelnianie SMB, Kerberos lub LDAP mogą zakończyć się niepowodzeniem.

Prefiks serwera SMB (konto komputera) (wymagany)

Jest to prefiks nazewnictwa dla nowych kont komputerów utworzonych w usługach AD DS dla woluminów Protokołu SMB usługi Azure NetApp Files, dwóch protokołów i woluminów Kerberos NFSv4.1.Jeśli na przykład standard nazewnictwa używany przez organizację dla usług plików to

NAS-01,NAS-02itd., należy użyć goNASdo prefiksu.Usługa Azure NetApp Files utworzy dodatkowe konta komputerów w usługach AD DS zgodnie z potrzebami.

Ważne

Zmiana nazwy prefiksu serwera SMB po utworzeniu połączenia usługi Active Directory jest zakłócająca. Należy ponownie zainstalować istniejące udziały SMB po zmianie nazwy prefiksu serwera SMB.

Ścieżka jednostki organizacyjnej

Jest to ścieżka LDAP dla jednostki organizacyjnej , w której zostaną utworzone konta komputerów serwera SMB. Oznacza to,OU=second level, OU=first level. Jeśli na przykład chcesz użyć jednostki organizacyjnej o nazwieANFutworzonej w katalogu głównym domeny, wartość toOU=ANF.Jeśli nie podano żadnej wartości, usługa Azure NetApp Files używa kontenera

CN=Computers.Jeśli używasz usługi Azure NetApp Files z usługami Microsoft Entra Domain Services, ścieżka jednostki organizacyjnej to

OU=AADDC Computers

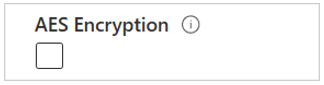

Szyfrowanie AES

Ta opcja umożliwia obsługę uwierzytelniania szyfrowania AES dla konta administratora połączenia usługi AD.

Aby uzyskać wymagania, zobacz Wymagania dotyczące połączeń usługi Active Directory.

-

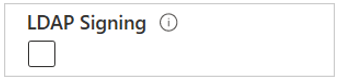

Ta opcja umożliwia podpisywanie LDAP. Ta funkcja umożliwia weryfikację integralności dla powiązań LDAP w warstwie Simple Authentication and Security Layer (SASL) z usługi Azure NetApp Files oraz kontrolerów domeny określonych przez użytkownika domena usługi Active Directory Services.

Usługa Azure NetApp Files obsługuje powiązanie kanału LDAP, jeśli opcje podpisywania LDAP i PROTOKOŁU LDAP za pośrednictwem protokołu TLS są włączone w połączeniu usługi Active Directory. Aby uzyskać więcej informacji, zobacz ADV190023 | Wskazówki firmy Microsoft dotyczące włączania powiązania kanału LDAP i podpisywania LDAP.

Uwaga

Rekordy PTR systemu DNS dla kont komputerów usług AD DS muszą być tworzone w jednostce organizacyjnej usług AD DS określonej w połączeniu usługi Azure NetApp Files AD na potrzeby podpisywania LDAP do pracy.

Zezwalaj lokalnym użytkownikom systemu plików NFS z protokołem LDAP Ta opcja umożliwia lokalnym użytkownikom klienta NFS dostęp do woluminów NFS. Ustawienie tej opcji powoduje wyłączenie grup rozszerzonych dla woluminów NFS, co ogranicza liczbę obsługiwanych grup dla użytkownika do 16. Po włączeniu grupy przekraczające limit 16 grup nie są uwzględniane w uprawnieniach dostępu. Aby uzyskać więcej informacji, zobacz Zezwalaj lokalnym użytkownikom systemu plików NFS z protokołem LDAP na dostęp do woluminu z podwójnym protokołem.

LDAP za pośrednictwem protokołu TLS

Ta opcja umożliwia protokół LDAP za pośrednictwem protokołu TLS na potrzeby bezpiecznej komunikacji między woluminem usługi Azure NetApp Files i serwerem LDAP usługi Active Directory. Można włączyć protokół LDAP za pośrednictwem protokołu TLS dla woluminów NFS, SMB i podwójnych protokołów usługi Azure NetApp Files.

Uwaga

Protokół LDAP za pośrednictwem protokołu TLS nie może być włączony, jeśli używasz usług Microsoft Entra Domain Services. Usługa Microsoft Entra Domain Services używa protokołu LDAPS (port 636) do zabezpieczania ruchu LDAP zamiast protokołu LDAP za pośrednictwem protokołu TLS (port 389).

Aby uzyskać więcej informacji, zobacz Włączanie uwierzytelniania LDAP usług domena usługi Active Directory Services (AD DS) dla woluminów NFS.

Certyfikat głównego urzędu certyfikacji serwera

Ta opcja przekazuje certyfikat urzędu certyfikacji używany z protokołem LDAP za pośrednictwem protokołu TLS.

Aby uzyskać więcej informacji, zobacz Włączanie uwierzytelniania LDAP usług domena usługi Active Directory Services (AD DS) dla woluminów NFS.

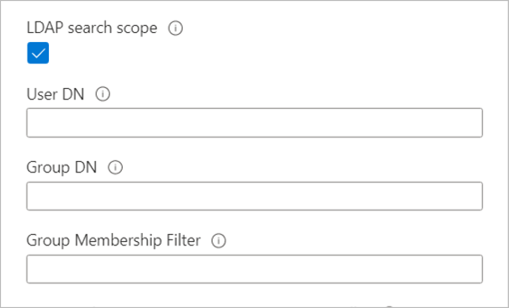

Zakres wyszukiwania LDAP, nazwa wyróżniająca użytkownika, nazwa wyróżniająca grupy i filtr członkostwa w grupie

Opcja zakresu wyszukiwania LDAP optymalizuje zapytania LDAP magazynu usługi Azure NetApp Files do użycia z dużymi topologiami usług AD DS i LDAP z rozszerzonymi grupami lub stylem zabezpieczeń systemu Unix z woluminem z podwójnym protokołem usługi Azure NetApp Files.

Opcje Nazwa wyróżniająca użytkownika i Nazwa wyróżniająca grupy umożliwiają ustawienie bazy wyszukiwania w usłudze AD DS LDAP. Te opcje ograniczają obszary wyszukiwania zapytań LDAP, skracając czas wyszukiwania i pomagając skrócić limity czasu zapytania LDAP.

Opcja Filtr członkostwa w grupie umożliwia utworzenie niestandardowego filtru wyszukiwania dla użytkowników, którzy są członkami określonych grup usług AD DS.

Aby uzyskać informacje o tych opcjach, zobacz Konfigurowanie protokołu LDAP usług AD DS z grupami rozszerzonymi na potrzeby dostępu do woluminu NFS.

Preferowany serwer dla klienta LDAP

Opcja Preferowany serwer dla klienta LDAP umożliwia przesyłanie adresów IP maksymalnie dwóch serwerów usługi AD jako listy rozdzielanej przecinkami. Zamiast sekwencyjnie kontaktować się ze wszystkimi odnalezionymi usługami AD dla domeny, klient LDAP najpierw skontaktuje się z określonymi serwerami.

Zaszyfrowane połączenia SMB z kontrolerem domeny

Szyfrowane połączenia SMB z kontrolerem domeny określają, czy szyfrowanie powinno być używane do komunikacji między serwerem SMB i kontrolerem domeny. Po włączeniu tylko protokół SMB3 będzie używany do szyfrowanych połączeń kontrolera domeny.

Ta funkcja jest aktualnie dostępna jako funkcja podglądu. Jeśli po raz pierwszy używasz szyfrowanych połączeń SMB z kontrolerem domeny, musisz go zarejestrować:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCSprawdź stan rejestracji funkcji:

Uwaga

Stan RegistrationState może być w

Registeringstanie do 60 minut przed zmianą naRegistered. Przed kontynuowaniem poczekaj, aż stan będzieRegisteredkontynuowany.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCMożesz również użyć poleceń interfejsu wiersza polecenia platformy

az feature registerAzure iaz feature showzarejestrować funkcję i wyświetlić stan rejestracji.Użytkownicy zasad kopii zapasowych Ta opcja zapewnia dodatkowe uprawnienia zabezpieczeń do użytkowników lub grup domeny usług AD DS, które wymagają podwyższonych uprawnień kopii zapasowej w celu obsługi kopii zapasowych, przywracania i migracji przepływów pracy w usłudze Azure NetApp Files. Określone konta lub grupy użytkowników usług AD DS będą miały podwyższony poziom uprawnień systemu plików NTFS na poziomie pliku lub folderu.

Podczas korzystania z ustawienia Zasad kopii zapasowej mają zastosowanie następujące uprawnienia:

Uprawnienie opis SeBackupPrivilegeWykonaj kopię zapasową plików i katalogów, przesłaniając wszystkie listy ACL. SeRestorePrivilegePrzywróć pliki i katalogi, przesłaniając wszystkie listy ACL.

Ustaw prawidłowy identyfikator SID użytkownika lub grupy jako właściciela pliku.SeChangeNotifyPrivilegePomijanie sprawdzania przechodzenia

Użytkownicy z tym uprawnieniem nie muszą mieć uprawnień przechodzenia (x) do przechodzenia folderów lub linków sympozjum.Użytkownicy z uprawnieniami zabezpieczeń

Ta opcja umożliwia przyznawanie uprawnień zabezpieczeń (SeSecurityPrivilege) użytkownikom lub grupom domeny usług AD DS, które wymagają podniesionych uprawnień w celu uzyskania dostępu do woluminów usługi Azure NetApp Files. Określeni użytkownicy lub grupy usług AD DS będą mogli wykonywać określone akcje w udziałach SMB, które wymagają uprawnień zabezpieczeń, które nie są domyślnie przypisane do użytkowników domeny.

Podczas korzystania z ustawienia Użytkownicy z uprawnieniami zabezpieczeń mają zastosowanie następujące uprawnienia:

Uprawnienie opis SeSecurityPrivilegeZarządzanie operacjami dziennika. Ta funkcja jest używana do instalowania programu SQL Server w niektórych scenariuszach, w których konto domeny usług AD DS nieadministratora musi tymczasowo mieć podwyższony poziom uprawnień zabezpieczeń.

Uwaga

Korzystanie z funkcji Użytkownicy z uprawnieniami zabezpieczeń opiera się na funkcji udziałów ciągłej dostępności protokołu SMB. Ciągła dostępność protokołu SMB nie jest obsługiwana w aplikacjach niestandardowych. Jest on obsługiwany tylko w przypadku obciążeń korzystających z warstwy aplikacji Citrix, kontenerów profilów użytkownika FSLogix i programu Microsoft SQL Server (nie systemu Linux SQL Server).

Ważne

Korzystanie z funkcji Użytkownicy uprawnień zabezpieczeń wymaga przesłania żądania listy oczekujących za pośrednictwem strony przesyłania listy oczekujących udziałów ciągłej dostępności SMB usługi Azure NetApp Files w publicznej wersji zapoznawczej. Przed użyciem tej funkcji poczekaj na oficjalną wiadomość e-mail z potwierdzeniem od zespołu usługi Azure NetApp Files.

Ta funkcja jest opcjonalna i obsługiwana tylko w przypadku programu SQL Server. Konto domeny usług AD DS używane do instalowania programu SQL Server musi już istnieć przed dodaniem go do opcji Użytkownicy uprawnień zabezpieczeń. Po dodaniu konta instalatora programu SQL Server do opcji Użytkownicy uprawnień zabezpieczeń usługa Azure NetApp Files może zweryfikować konto, kontaktując się z kontrolerem domeny usług AD DS. Ta akcja może zakończyć się niepowodzeniem, jeśli usługa Azure NetApp Files nie może skontaktować się z kontrolerem domeny usług AD DS.Aby uzyskać więcej informacji na temat

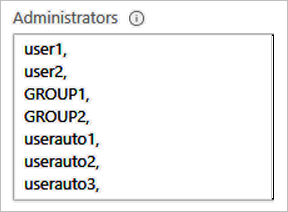

SeSecurityPrivilegeprogramu i programu SQL Server, zobacz Instalacja programu SQL Server kończy się niepowodzeniem, jeśli konto instalatora nie ma określonych praw użytkownika.Administratorzy uprzywilejowani użytkownicy

Ta opcja zapewnia dodatkowe uprawnienia zabezpieczeń użytkownikom lub grupom domeny usług AD DS, które wymagają podwyższonego poziomu uprawnień dostępu do woluminów usługi Azure NetApp Files. Określone konta będą miały podwyższony poziom uprawnień na poziomie pliku lub folderu.

Uwaga

Administratorzy domeny są automatycznie dodawani do grupy Administratorzy uprzywilejowani użytkownicy.

Uwaga

To uprawnienie jest przydatne w przypadku migracji danych.

Podczas korzystania z ustawienia Użytkownicy uprzywilejowani administratorzy mają zastosowanie następujące uprawnienia:

Uprawnienie opis SeBackupPrivilegeWykonaj kopię zapasową plików i katalogów, przesłaniając wszystkie listy ACL. SeRestorePrivilegePrzywróć pliki i katalogi, przesłaniając wszystkie listy ACL.

Ustaw prawidłowy identyfikator SID użytkownika lub grupy jako właściciela pliku.SeChangeNotifyPrivilegePomijanie sprawdzania przechodzenia

Użytkownicy z tym uprawnieniem nie muszą mieć uprawnień przechodzenia (x) do przechodzenia folderów lub linków sympozjum.SeTakeOwnershipPrivilegePrzejmij na własność pliki lub inne obiekty. SeSecurityPrivilegeZarządzanie operacjami dziennika. SeChangeNotifyPrivilegePomijanie sprawdzania przechodzenia

Użytkownicy z tym uprawnieniem nie muszą mieć uprawnień przechodzenia (x) do przechodzenia folderów lub linków sympozjum.Poświadczenia, w tym nazwa użytkownika i hasło

Ważne

Mimo że usługa Active Directory obsługuje 256-znakowe hasła, hasła usługi Active Directory z usługą Azure NetApp Files nie mogą przekraczać 64 znaków.

Wybierz Dołącz.

Zostanie wyświetlone utworzone połączenie usługi Active Directory.

Tworzenie jednego połączenia usługi Active Directory na konto usługi NetApp (wersja zapoznawcza)

Dzięki tej funkcji każde konto usługi NetApp w ramach subskrypcji platformy Azure może mieć własne połączenie usługi AD. Po skonfigurowaniu połączenie usługi AD konta usługi NetApp jest używane podczas tworzenia woluminu SMB, woluminu Kerberos NFSv4.1 lub woluminu z podwójnym protokołem. Oznacza to, że usługa Azure NetApp Files obsługuje więcej niż jedno połączenie usługi AD na subskrypcję platformy Azure, gdy są używane wiele kont usługi NetApp.

Uwaga

Jeśli subskrypcja ma zarówno tę, jak i włączoną funkcję udostępnionej usługi Active Directory , jej istniejące konta nadal współdzielą konfigurację usługi AD. Wszystkie nowe konta usługi NetApp utworzone w ramach subskrypcji mogą używać własnych konfiguracji usługi AD. Konfigurację możesz potwierdzić na stronie przeglądu konta w polu Typ usługi AD.

Kwestie wymagające rozważenia

- Zakres każdej konfiguracji usługi AD jest ograniczony do nadrzędnego konta usługi NetApp.

Rejestrowanie funkcji

Funkcja tworzenia jednego połączenia usługi AD na konto usługi NetApp jest obecnie dostępna w wersji zapoznawczej. Przed pierwszym użyciem tej funkcji należy ją zarejestrować. Po rejestracji funkcja jest włączona i działa w tle.

Rejestrowanie funkcji:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectorySprawdź stan rejestracji funkcji:

Uwaga

Stan RegistrationState może być w

Registeringstanie do 60 minut przed zmianą naRegistered. Przed kontynuowaniem poczekaj na zarejestrowanie stanu.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

Możesz również użyć poleceń interfejsu wiersza polecenia platformyaz feature register Azure i az feature show zarejestrować funkcję i wyświetlić stan rejestracji.

Mapuj wiele kont usługi NetApp w tej samej subskrypcji i regionie na jedno połączenie usługi AD (wersja zapoznawcza)

Funkcja udostępnionej usługi AD umożliwia wszystkim kontom usługi NetApp współużytkowania połączenia usługi AD utworzonego przez jedno z kont usługi NetApp należących do tej samej subskrypcji i tego samego regionu. Na przykład przy użyciu tej funkcji wszystkie konta usługi NetApp w tej samej subskrypcji i regionie mogą używać wspólnej konfiguracji usługi AD do tworzenia woluminu SMB, woluminu Kerberos NFSv4.1 lub woluminu z podwójnym protokołem. W przypadku korzystania z tej funkcji połączenie usługi AD jest widoczne na wszystkich kontach usługi NetApp, które znajdują się w tej samej subskrypcji i tym samym regionie.

Wraz z wprowadzeniem funkcji w celu utworzenia połączenia usługi AD dla konta usługi NetApp nowe rejestracje funkcji dla funkcji udostępnionej usługi AD nie są akceptowane.

Uwaga

Możesz zarejestrować się, aby użyć jednego połączenia usługi AD na konto usługi NetApp, jeśli masz już zarejestrowane w wersji zapoznawczej usługi AD udostępnionej. Jeśli obecnie spełniasz maksymalnie 10 kont NetApp na region platformy Azure na subskrypcję, musisz zainicjować wniosek o pomoc techniczną, aby zwiększyć limit. Konfigurację możesz potwierdzić na stronie przeglądu konta w polu Typ usługi AD.

Resetowanie hasła konta komputera usługi Active Directory

Jeśli przypadkowo zresetowasz hasło konta komputera usługi AD na serwerze usługi AD lub serwer usługi AD jest niedostępny, możesz bezpiecznie zresetować hasło konta komputera, aby zachować łączność z woluminami. Resetowanie wpływa na wszystkie woluminy na serwerze SMB.

Rejestrowanie funkcji

Funkcja resetowania hasła konta komputera usługi Active Directory jest obecnie dostępna w publicznej wersji zapoznawczej. Jeśli używasz tej funkcji po raz pierwszy, musisz najpierw zarejestrować funkcję.

- Zarejestruj funkcję resetowania hasła konta komputera usługi Active Directory:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Sprawdź stan rejestracji funkcji. Stan RegistrationState może być w

Registeringstanie do 60 minut przed zmianą naRegistered. Przed kontynuowaniem poczekaj, aż stan będzieRegisteredkontynuowany.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Możesz również użyć poleceń interfejsu wiersza polecenia platformyaz feature register Azure i az feature show zarejestrować funkcję i wyświetlić stan rejestracji.

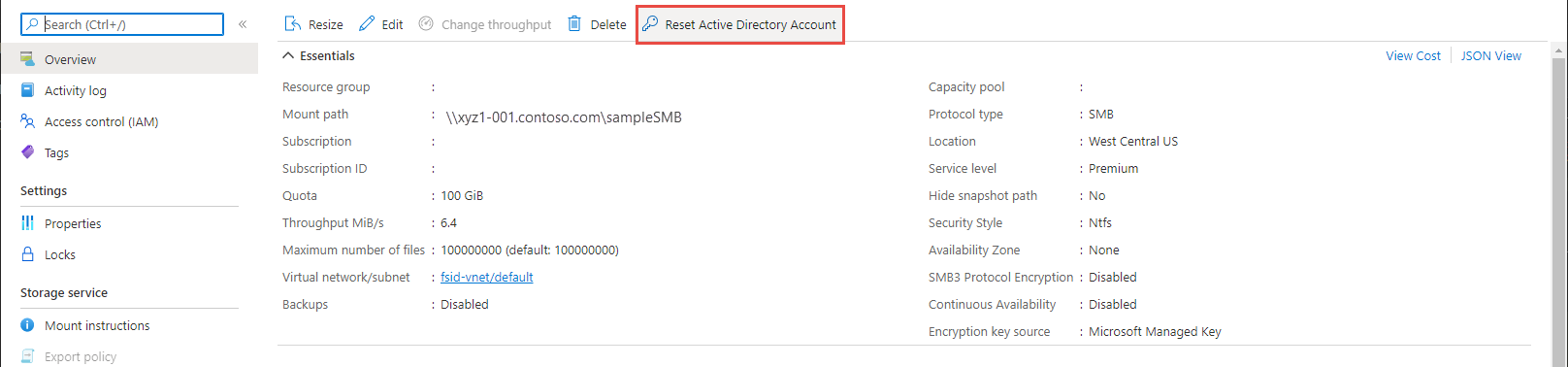

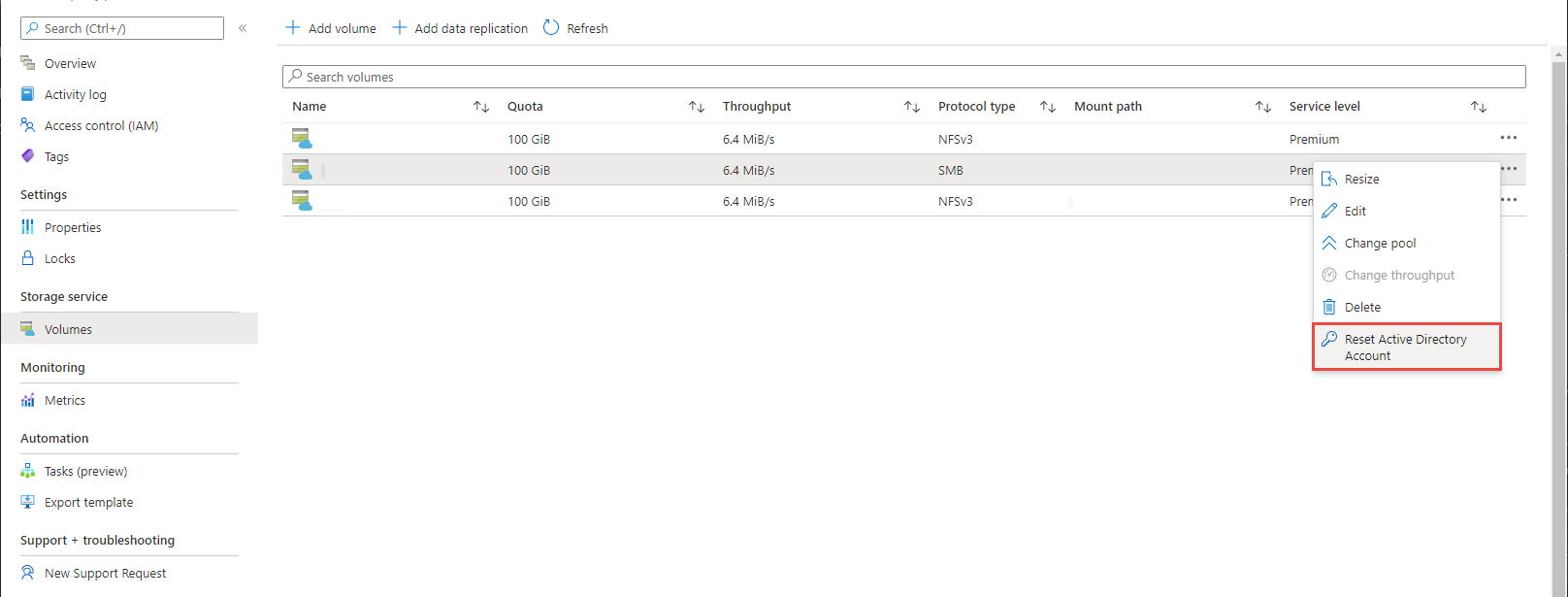

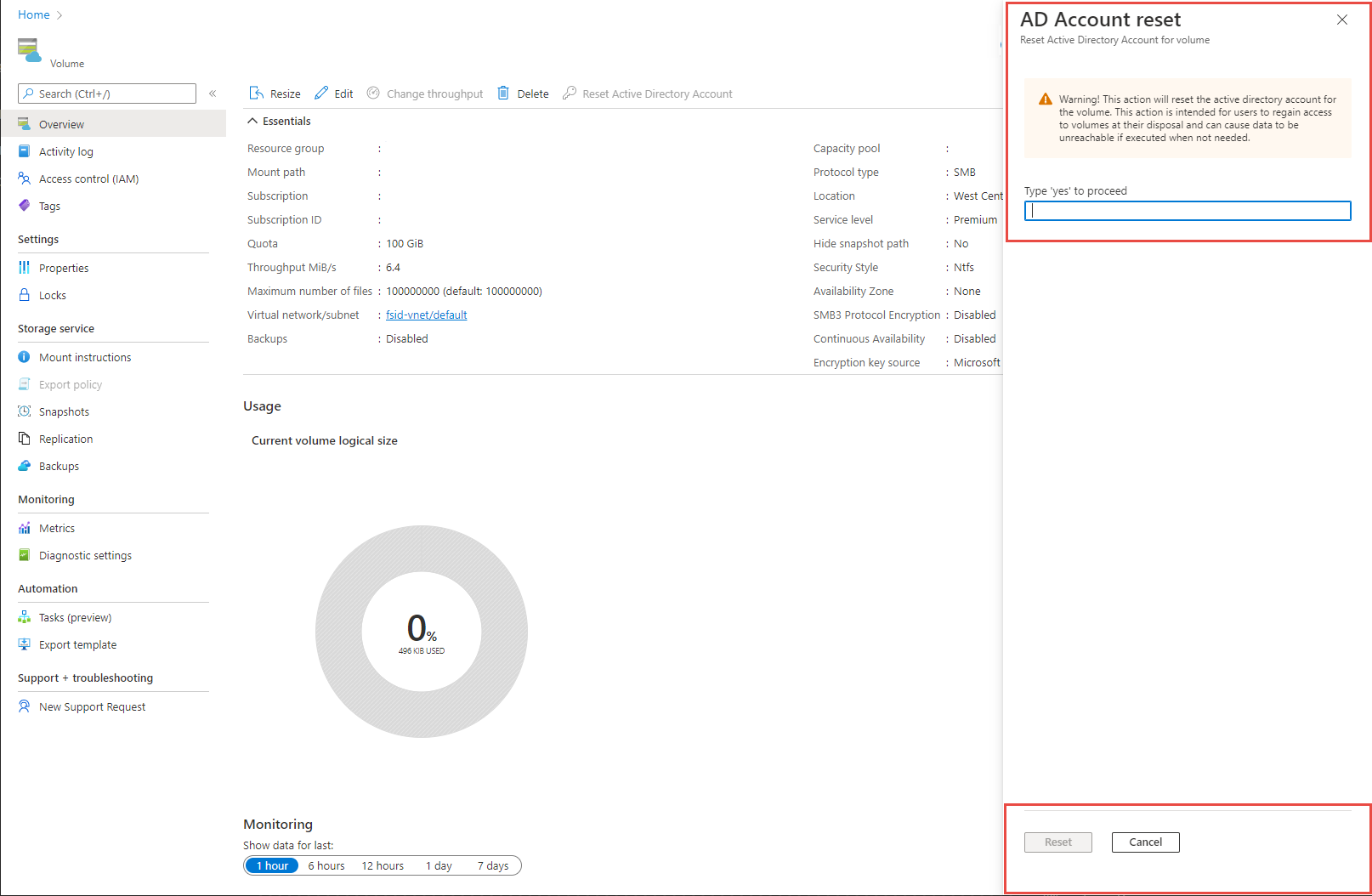

Kroki

- Przejdź do menu Przegląd woluminu. Wybierz pozycję Resetuj konto usługi Active Directory.

Alternatywnie przejdź do menu Woluminy . Zidentyfikuj wolumin, dla którego chcesz zresetować konto usługi Active Directory, i wybierz trzy kropki (

Alternatywnie przejdź do menu Woluminy . Zidentyfikuj wolumin, dla którego chcesz zresetować konto usługi Active Directory, i wybierz trzy kropki (...) na końcu wiersza. Wybierz pozycję Resetuj konto usługi Active Directory.

- Zostanie wyświetlony komunikat ostrzegawczy wyjaśniający implikacje tej akcji. Wpisz tak w polu tekstowym, aby kontynuować.

Następne kroki

- Omówienie wytycznych dotyczących projektowania i planowania lokacji usług domena usługi Active Directory Services dla usługi Azure NetApp Files

- Modyfikowanie połączeń usługi Active Directory

- Tworzenie woluminu SMB

- Tworzenie woluminu z podwójnym protokołem

- Konfigurowanie szyfrowania Kerberos w systemie plików NFSv4.1

- Instalowanie nowego lasu usługi Active Directory przy użyciu interfejsu wiersza polecenia platformy Azure

- Włączanie uwierzytelniania LDAP usług domena usługi Active Directory Services (AD DS) dla woluminów NFS

- Protokół LDAP usług AD DS z rozszerzonymi grupami na potrzeby dostępu do woluminu NFS