Konfigurowanie szyfrowania Kerberos w systemie plików NFS 4.1 dla usługi Azure NetApp Files

Usługa Azure NetApp Files obsługuje szyfrowanie klienta NFS w trybach kerberos (krb5, krb5i i krb5p) przy użyciu szyfrowania AES-256. W tym artykule opisano wymagane konfiguracje dotyczące używania woluminu NFSv4.1 z szyfrowaniem Kerberos.

Wymagania

Następujące wymagania dotyczą szyfrowania klienta NFSv4.1:

- domena usługi Active Directory Services (AD DS) lub połączenie usług Microsoft Entra Domain Services w celu ułatwienia obsługi biletów protokołu Kerberos

- Tworzenie rekordów DNS A/PTR dla klienta i adresów IP serwera NFS usługi Azure NetApp Files

- Klient systemu Linux: ten artykuł zawiera wskazówki dotyczące klientów RHEL i Ubuntu. Inni klienci będą pracować z podobnymi krokami konfiguracji.

- Dostęp do serwera NTP: można użyć jednego z najczęściej używanych kontrolerów domeny kontrolera domena usługi Active Directory (AD DC).

- Aby korzystać z uwierzytelniania użytkowników domeny lub protokołu LDAP, upewnij się, że woluminy NFSv4.1 są włączone dla protokołu LDAP. Zobacz Konfigurowanie protokołu ADDS LDAP z grupami rozszerzonymi.

- Upewnij się, że główne nazwy użytkowników dla kont użytkowników nie kończą się symbolem

$(na przykład user$@REALM.COM).

W przypadku kont usług zarządzanych przez grupę (gMSA) należy usunąć końcowy$ciąg z głównej nazwy użytkownika przed użyciem konta z funkcją Kerberos usługi Azure NetApp Files.

Tworzenie woluminu Kerberos systemu plików NFS

Wykonaj kroki opisane w temacie Tworzenie woluminu NFS dla usługi Azure NetApp Files , aby utworzyć wolumin NFSv4.1.

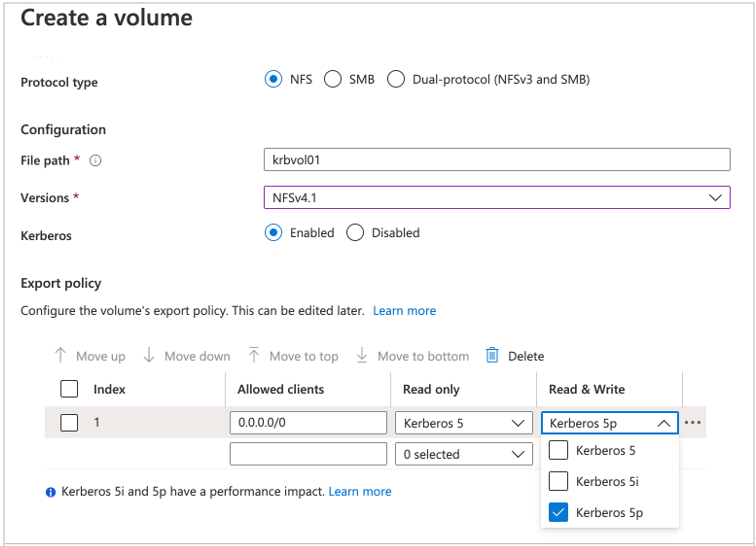

Na stronie Tworzenie woluminu ustaw NFS wersję NFS NFSv4.1 i ustaw wartość Kerberos na Włączone.

Ważne

Po utworzeniu woluminu nie można zmodyfikować wyboru włączania protokołu Kerberos.

Wybierz pozycję Eksportuj zasady , aby dopasować żądany poziom dostępu i zabezpieczeń (Kerberos 5, Kerberos 5i lub Kerberos 5p) dla woluminu.

Aby uzyskać wpływ na wydajność protokołu Kerberos, zobacz Wpływ protokołu Kerberos na wydajność systemu plików NFSv4.1.

Można również zmodyfikować metody zabezpieczeń protokołu Kerberos dla woluminu, klikając pozycję Eksportuj zasady w okienku nawigacji usługi Azure NetApp Files.

Kliknij pozycję Przejrzyj i utwórz , aby utworzyć wolumin NFSv4.1.

Konfigurowanie witryny Azure Portal

Postępuj zgodnie z instrukcjami w temacie Tworzenie połączenia usługi Active Directory.

Protokół Kerberos wymaga utworzenia co najmniej jednego konta komputera w usłudze Active Directory. Podane informacje o koncie służą do tworzenia kont zarówno dla woluminów Protokołu Kerberos protokołu SMB , jak i NFSv4.1. Ta maszyna jest tworzona automatycznie podczas tworzenia woluminu.

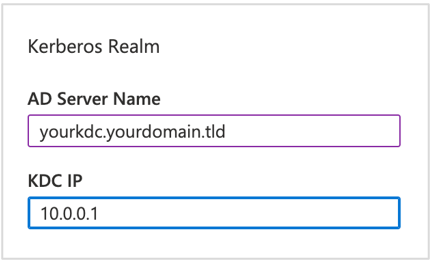

W obszarze Obszar kerberos wprowadź nazwę serwera usługi AD i adres IP centrum dystrybucji kluczy.

Serwer usług AD i adres IP centrum dystrybucji kluczy mogą być tym samym serwerem. Te informacje służą do tworzenia konta komputera spN używanego przez usługę Azure NetApp Files. Po utworzeniu konta komputera usługa Azure NetApp Files będzie używać rekordów serwera DNS do lokalizowania dodatkowych serwerów centrum dystrybucji kluczy zgodnie z potrzebami.

Kliknij pozycję Dołącz , aby zapisać konfigurację.

Konfigurowanie połączenia usługi Active Directory

Konfiguracja protokołu Kerberos systemu plików NFSv4.1 tworzy dwa konta komputerów w usłudze Active Directory:

- Konto komputera dla udziałów SMB

- Konto komputera dla systemu plików NFSv4.1-- To konto można zidentyfikować za pomocą prefiksu

NFS-.

Po utworzeniu pierwszego woluminu Kerberos NFSv4.1 ustaw typ szyfrowania dla konta komputera przy użyciu następującego polecenia programu PowerShell:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256

Konfigurowanie klienta NFS

Postępuj zgodnie z instrukcjami w temacie Konfigurowanie klienta NFS dla usługi Azure NetApp Files , aby skonfigurować klienta NFS.

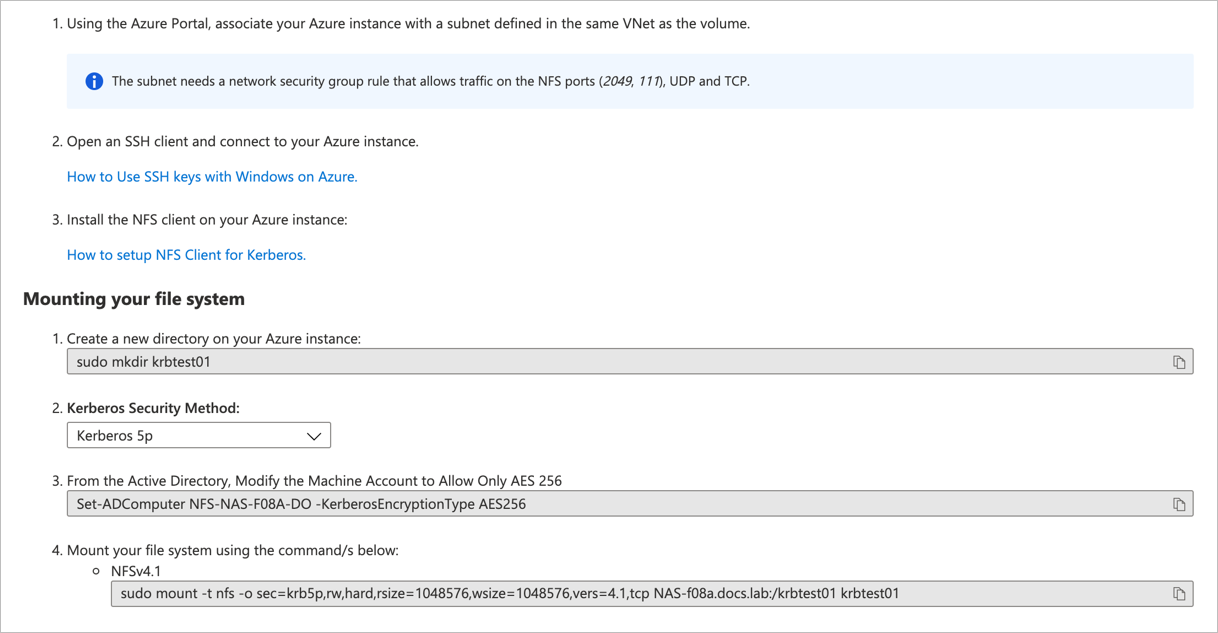

Instalowanie woluminu Kerberos systemu plików NFS

Na stronie Woluminy wybierz wolumin NFS, który chcesz zainstalować.

Wybierz pozycję Instrukcje instalacji z woluminu, aby wyświetlić instrukcje.

Na przykład:

Utwórz katalog (punkt instalacji) dla nowego woluminu.

Ustaw domyślny typ szyfrowania na AES 256 dla konta komputera:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- To polecenie należy uruchomić tylko raz dla każdego konta komputera.

- To polecenie można uruchomić z poziomu kontrolera domeny lub komputera z zainstalowanym narzędziem RSAT .

- Zmienna

$NFSCOMPUTERACCOUNTto konto komputera utworzone w usłudze Active Directory podczas wdrażania woluminu Kerberos. Jest to konto poprzedzone prefiksemNFS-. - Zmienna

$ANFSERVICEACCOUNTto nieuprzywilejowane konto użytkownika usługi Active Directory z delegowanymi kontrolkami w jednostce organizacyjnej, w której utworzono konto komputera.

Zainstaluj wolumin na hoście:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- Zmienna

$ANFEXPORTjest ścieżką znajdującąhost:/exportsię w instrukcjach instalacji. - Zmienna

$ANFMOUNTPOINTjest folderem utworzonym przez użytkownika na hoście systemu Linux.

- Zmienna

Wpływ protokołu Kerberos na wydajność systemu plików NFSv4.1

Należy zapoznać się z opcjami zabezpieczeń dostępnymi dla woluminów NFSv4.1, przetestowanymi wektorami wydajności i oczekiwanym wpływem wydajności protokołu Kerberos. Zobacz Wpływ protokołu Kerberos na wydajność woluminów NFSv4.1, aby uzyskać szczegółowe informacje.

Następne kroki

- Wpływ protokołu Kerberos na wydajność woluminów NFSv4.1

- Rozwiązywanie problemów z błędami woluminów dla usługi Azure NetApp Files

- Często zadawane pytania dotyczące systemu NFS

- Często zadawane pytania dotyczące wydajności

- Tworzenie woluminu NFS dla usługi Azure NetApp Files

- Tworzenie połączenia usługi Active Directory

- Konfigurowanie klienta sieciowego systemu plików dla usługi Azure NetApp Files

- Konfigurowanie protokołu ADDS LDAP z grupami rozszerzonymi na potrzeby dostępu do woluminu NFS