Projektowanie konfiguracji usługi Azure Monitor Private Link

Podczas tworzenia zakresu usługi Azure Monitor Private Link (AMPLS) ograniczasz dostęp do zasobów usługi Azure Monitor tylko do sieci połączonych z prywatnym punktem końcowym. Ten artykuł zawiera wskazówki dotyczące projektowania konfiguracji łącza prywatnego usługi Azure Monitor i innych zagadnień, które należy wziąć pod uwagę przed wdrożeniem go, korzystając ze wskazówek w artykule Konfigurowanie łącza prywatnego dla usługi Azure Monitor.

Limity AMPLS

Obiekty AMPLS mają następujące limity:

- Sieć wirtualna może łączyć się tylko z jednym obiektem AMPLS. Oznacza to, że obiekt AMPLS musi zapewnić dostęp do wszystkich zasobów usługi Azure Monitor, do których sieć wirtualna powinna mieć dostęp.

- Obiekt AMPLS może łączyć się z maksymalnie 300 obszarami roboczymi usługi Log Analytics i maksymalnie 1000 składników usługi Application Insights. Te limity wzrosną do 3000 obszarów roboczych usługi Log Analytics i 10 000 składników usługi Application Insights do końca lutego 2025 r.

- Zasób usługi Azure Monitor może łączyć się z maksymalnie 5 AMPLS. Ten limit wzrośnie do 100 AMPLS do końca lutego 2025 r.

- Obiekt AMPLS może łączyć się z maksymalnie 10 prywatnymi punktami końcowymi.

Planowanie według topologii sieci

W poniższych sekcjach opisano sposób planowania konfiguracji łącza prywatnego usługi Azure Monitor na podstawie topologii sieci.

Unikaj przesłonięć DNS przy użyciu pojedynczej biblioteki AMPLS

Niektóre sieci składają się z wielu sieci wirtualnych lub innych połączonych sieci. Jeśli te sieci współużytkują ten sam system DNS, skonfigurowanie łącza prywatnego na dowolnym z nich spowoduje zaktualizowanie systemu DNS i wpłynie na ruch we wszystkich sieciach.

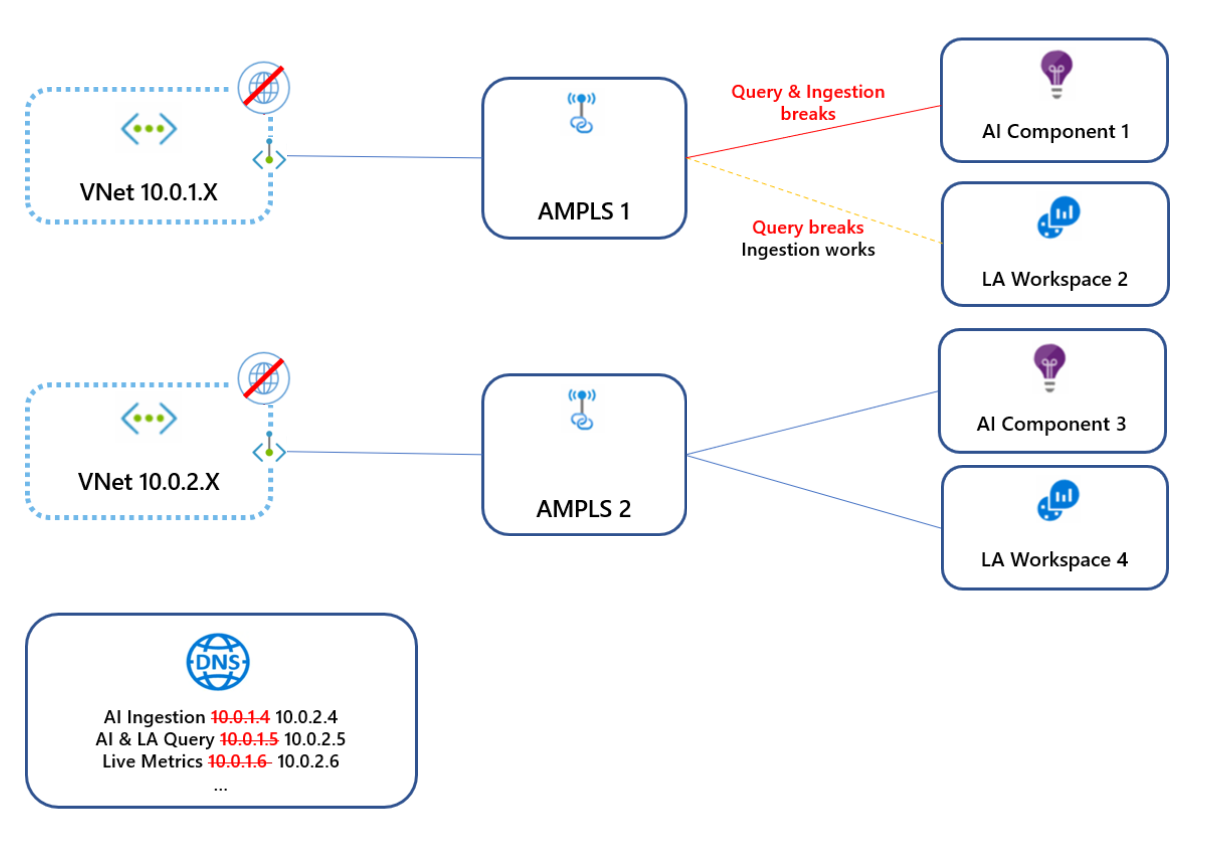

Na poniższym diagramie sieć wirtualna 10.0.1.x łączy się z usługą AMPLS1, która tworzy wpisy DNS mapujące punkty końcowe usługi Azure Monitor na adresy IP z zakresu 10.0.1.x. Później sieć wirtualna 10.0.2.x łączy się z usługą AMPLS2, która zastępuje te same wpisy DNS, mapując te same punkty końcowe globalne/regionalne na adresy IP z zakresu 10.0.2.x. Ponieważ te sieci wirtualne nie są równorzędne, pierwsza sieć wirtualna nie może teraz uzyskać dostępu do tych punktów końcowych. Aby uniknąć tego konfliktu, utwórz tylko jeden obiekt AMPLS na system DNS.

Sieci piasty i szprych

Sieci piasty i szprych powinny używać jednego połączenia łącza prywatnego ustawionego w sieci piasty (głównej), a nie w każdej sieci wirtualnej będącej szprychą.

Wolisz utworzyć oddzielne łącza prywatne dla sieci wirtualnych szprych, aby umożliwić każdemu sieciom wirtualnym dostęp do ograniczonego zestawu zasobów monitorowania. W takim przypadku można utworzyć dedykowany prywatny punkt końcowy i adres AMPLS dla każdej sieci wirtualnej. Należy również sprawdzić, czy nie współużytkują tych samych stref DNS, aby uniknąć przesłonięć DNS.

Sieci równorzędne

Dzięki komunikacji równorzędnej sieci sieci sieci mogą współużytkować adresy IP i najprawdopodobniej współużytkować ten sam system DNS. W takim przypadku utwórz pojedyncze łącze prywatne w sieci dostępnej dla innych sieci. Unikaj tworzenia wielu prywatnych punktów końcowych i obiektów AMPLS, ponieważ dotyczy tylko ostatniego zestawu w systemie DNS.

Izolowane sieci

Jeśli sieci nie są równorzędne, należy również oddzielić ich dns, aby korzystać z linków prywatnych. Następnie można utworzyć oddzielny prywatny punkt końcowy dla każdej sieci i oddzielny obiekt AMPLS. Obiekty AMPLS mogą łączyć się z tymi samymi obszarami roboczymi/składnikami lub różnymi.

Wybieranie trybu dostępu

Tryby dostępu do łącza prywatnego umożliwiają kontrolowanie wpływu łączy prywatnych na ruch sieciowy. Wybrana wartość ma kluczowe znaczenie dla zapewnienia ciągłego, nieprzerwanego ruchu sieciowego.

Tryby dostępu mogą być stosowane do wszystkich sieci połączonych z usługą AMPLS lub do określonych sieci połączonych z nią. Tryby dostępu są ustawiane oddzielnie na potrzeby pozyskiwania i zapytań. Można na przykład ustawić tryb tylko prywatny na potrzeby pozyskiwania i tryb otwierania zapytań.

Ważne

Pozyskiwanie usługi Log Analytics używa punktów końcowych specyficznych dla zasobów, więc nie jest zgodne z trybami dostępu AMPLS. Aby zapewnić, że żądania pozyskiwania usługi Log Analytics nie mogą uzyskać dostępu do obszarów roboczych poza systemem AMPLS, ustaw zaporę sieciową, aby zablokować ruch do publicznych punktów końcowych, niezależnie od trybów dostępu AMPLS.

Tryb dostępu tylko do prywatnego

Ten tryb umożliwia sieci wirtualnej dostęp tylko do zasobów łącza prywatnego w systemie AMPLS. Jest to najbezpieczniejsza opcja i uniemożliwia eksfiltrację danych, blokując ruch z zasobów AMPLS do zasobów usługi Azure Monitor.

Tryb otwierania dostępu

Ten tryb umożliwia sieci wirtualnej dostęp zarówno do zasobów łącza prywatnego, jak i zasobów, które nie są dostępne w systemie AMPLS (jeśli akceptują ruch z sieci publicznych). Tryb otwierania dostępu nie zapobiega eksfiltracji danych, ale nadal oferuje inne korzyści wynikające z linków prywatnych. Ruch do zasobów łącza prywatnego jest wysyłany za pośrednictwem prywatnych punktów końcowych, zanim zostanie zweryfikowany, a następnie wysłany przez sieć szkieletową firmy Microsoft. Tryb otwierania jest przydatny w trybie mieszanym, w którym niektóre zasoby są dostępne publicznie, a inne uzyskują dostęp za pośrednictwem łącza prywatnego. Może to być również przydatne podczas stopniowego procesu dołączania.

Ważne

Zachowaj ostrożność podczas wybierania trybu dostępu. Korzystanie z trybu dostępu tylko do prywatnego spowoduje zablokowanie ruchu do zasobów, które nie należą do listy AMPLS we wszystkich sieciach, które współużytkują ten sam system DNS niezależnie od subskrypcji lub dzierżawy. Jeśli nie możesz dodać wszystkich zasobów usługi Azure Monitor do listy AMPLS, zacznij od dodania wybranych zasobów i zastosowania trybu otwierania dostępu. Przełącz się do trybu Tylko prywatny dla maksymalnego poziomu zabezpieczeń dopiero po dodaniu wszystkich zasobów usługi Azure Monitor do usługi AMPLS.

Ustawianie trybów dostępu dla określonych sieci

Tryby dostępu ustawione na zasobie AMPLS mają wpływ na wszystkie sieci, ale można zastąpić te ustawienia dla określonych sieci.

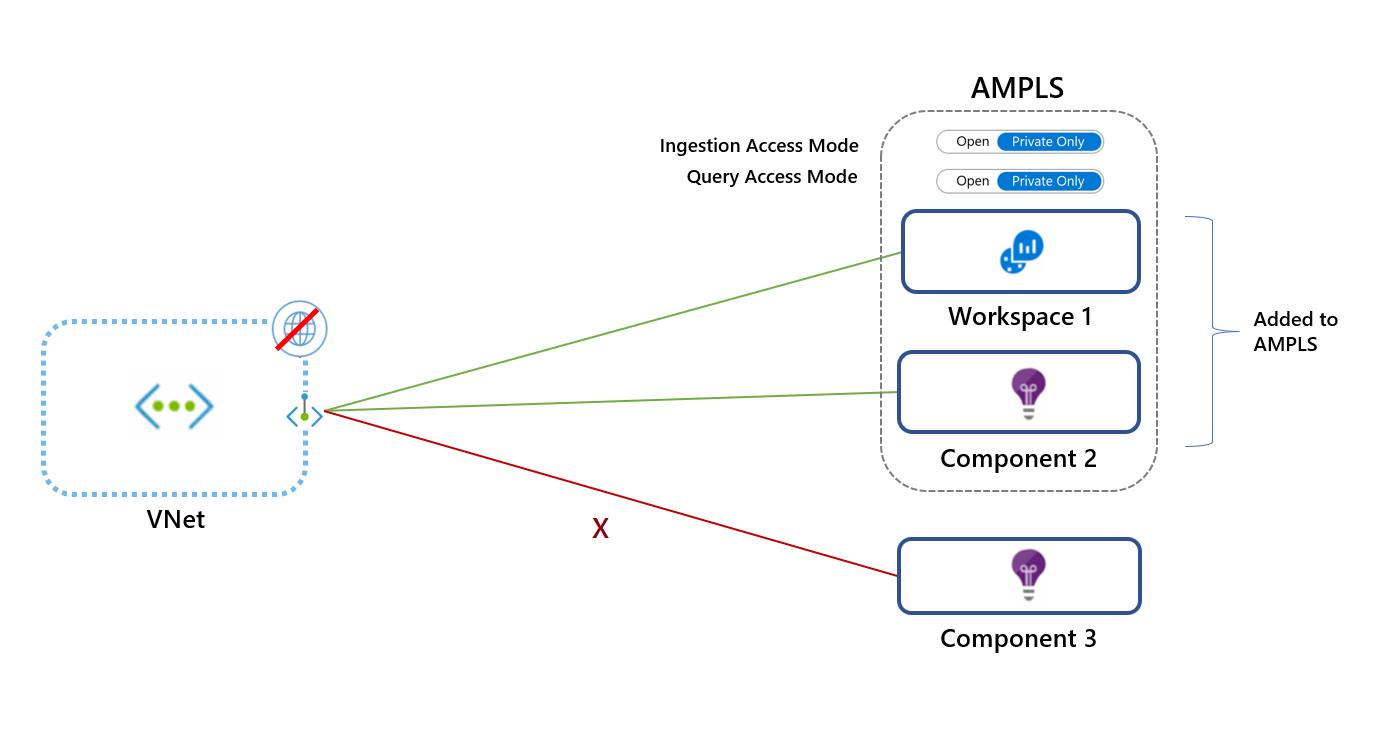

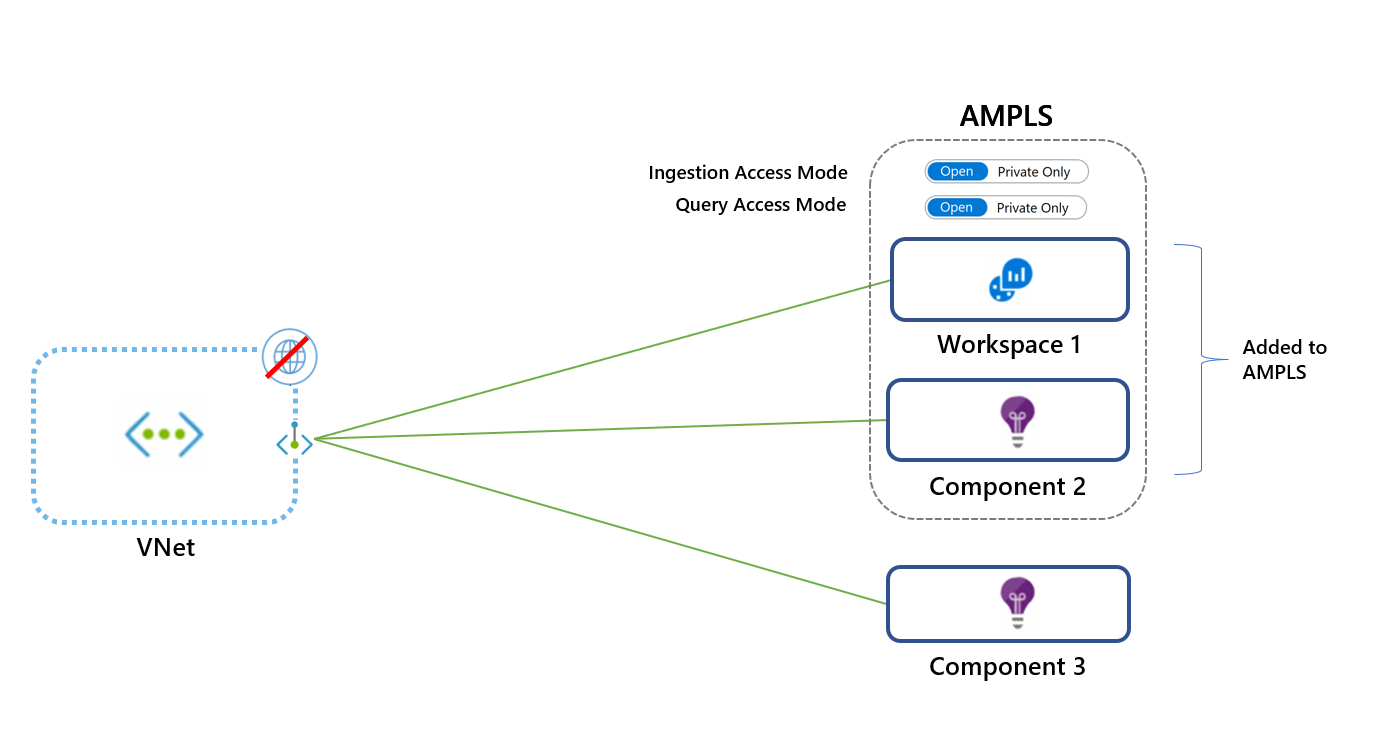

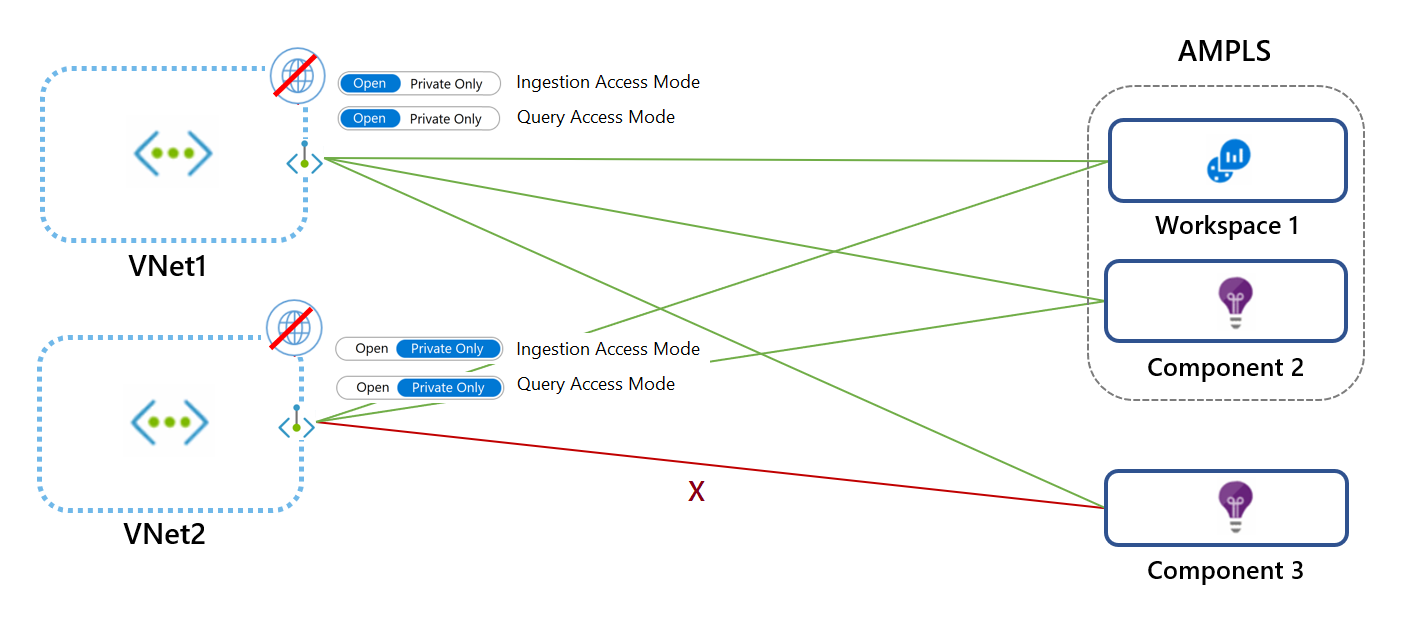

Na poniższym diagramie sieć VNet1 używa trybu otwierania, a sieć VNet2 używa trybu tylko prywatny. Żądania z sieci VNet1 mogą uzyskiwać dostęp do obszaru roboczego 1 i składnika 2 za pośrednictwem łącza prywatnego. Żądania mogą docierać do składnika Component 3 tylko wtedy, gdy akceptuje ruch z sieci publicznych. Żądania sieci VNet2 nie mogą nawiązać połączenia ze składnikiem 3.

Kontrolowanie dostępu sieciowego do zasobów AMPLS

Składniki usługi Azure Monitor można ustawić na:

- Akceptowanie lub blokowanie pozyskiwania z sieci publicznych (sieci nie są połączone z zasobem AMPLS).

- Akceptowanie lub blokowanie zapytań z sieci publicznych (sieci, które nie są połączone z zasobem AMPLS).

Ten stopień szczegółowości umożliwia ustawienie dostępu na obszar roboczy zgodnie z określonymi potrzebami. Na przykład możesz zaakceptować pozyskiwanie tylko za pośrednictwem sieci połączonych z łączami prywatnymi, ale nadal wybierać akceptowanie zapytań ze wszystkich sieci, publicznych i prywatnych.

Uwaga

Blokowanie zapytań z sieci publicznych oznacza, że klienci, tacy jak maszyny i zestawy SDK poza połączonymi zestawami AMPLS, nie mogą wykonywać zapytań dotyczących danych w zasobie. Te dane obejmują dzienniki, metryki i strumień metryk na żywo. Blokowanie zapytań z sieci publicznych ma wpływ na wszystkie środowiska, które uruchamiają te zapytania, takie jak skoroszyty, pulpity nawigacyjne, szczegółowe informacje w witrynie Azure Portal i zapytania są uruchamiane spoza witryny Azure Portal.

Poniżej przedstawiono wyjątki od tego dostępu do sieci:

- Dzienniki diagnostyczne. Dzienniki i metryki wysyłane do obszaru roboczego z ustawienia diagnostycznego są za pośrednictwem bezpiecznego prywatnego kanału firmy Microsoft i nie są kontrolowane przez te ustawienia.

- Metryki niestandardowe lub metryki gościa usługi Azure Monitor. Metryki niestandardowe wysyłane z agenta usługi Azure Monitor nie są kontrolowane przez kontrolery domeny i nie można ich skonfigurować za pośrednictwem łączy prywatnych.

Uwaga

Zapytania wysyłane za pośrednictwem interfejsu API usługi Resource Manager nie mogą używać linków prywatnych usługi Azure Monitor. Te zapytania mogą uzyskiwać dostęp tylko wtedy, gdy zasób docelowy zezwala na zapytania z sieci publicznych.

Znane są następujące środowiska uruchamiania zapytań za pośrednictwem interfejsu API usługi Resource Manager:

- Logika Łącznik aplikacji

- Update Management solution (Rozwiązanie Update Management)

- Rozwiązanie do śledzenia zmian

- Szczegółowe informacje o maszynie wirtualnej

- Szczegółowe informacje o kontenerze

- Okienko Podsumowanie obszaru roboczego usługi Log Analytics (przestarzałe) (które pokazuje pulpit nawigacyjny rozwiązań)

Specjalne uwagi

Szczegółowe dane dotyczące aplikacji

- Dodaj zasoby obsługujące monitorowane obciążenia do łącza prywatnego. Na przykład zobacz Używanie prywatnych punktów końcowych dla aplikacji internetowej platformy Azure.

- Środowiska użycia innych niż portal muszą być również uruchamiane w sieci wirtualnej połączonej prywatnie, która obejmuje monitorowane obciążenia.

- Podaj własne konto magazynu, aby obsługiwać linki prywatne dla profilera i debugera platformy .NET.

Uwaga

Aby w pełni zabezpieczyć usługę Application Insights opartą na obszarze roboczym, zablokuj dostęp do zasobu usługi Application Insights i bazowego obszaru roboczego usługi Log Analytics.

Zarządzane narzędzie Prometheus

- Ustawienia pozyskiwania usługi Private Link są wykonywane przy użyciu protokołu AMPLS i ustawień w punktach końcowych zbierania danych (DCE), które odwołują się do obszaru roboczego usługi Azure Monitor używanego do przechowywania metryk rozwiązania Prometheus.

- Ustawienia zapytań usługi Private Link są wykonywane bezpośrednio w obszarze roboczym usługi Azure Monitor używanym do przechowywania metryk rozwiązania Prometheus i nie są obsługiwane z usługą AMPLS.

Następne kroki

- Dowiedz się, jak skonfigurować link prywatny.

- Dowiedz się więcej o magazynie prywatnym na potrzeby dzienników niestandardowych i kluczy zarządzanych przez klienta.

- Dowiedz się więcej o usłudze Private Link dla usługi Automation.