HDInsight-beveiligingsgebieden beschrijven

Als gegevensarchitect die verantwoordelijk is voor bedrijfsbeveiliging van een HDInsight-cluster, moet u rekening houden met de verschillende bedreigingsvectoren en hoe aan elk van deze vereisten wordt voldaan.

Bedrijfsbeveiliging en het model voor gedeelde verantwoordelijkheid

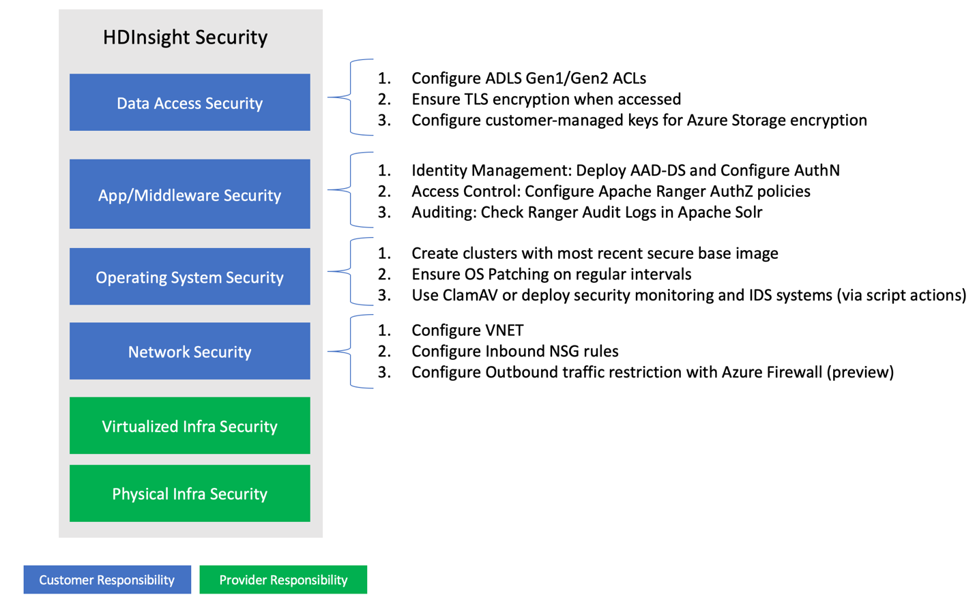

Beveiliging is een fundamentele eigenschap van Azure, die voorziet in meerdere lagen beveiliging die wordt geboden in fysieke datacenters, infrastructuur en bewerkingen met vele duizenden cyberbeveiligingsexperts die actief controleren om de gegevens en assets van klanten te beschermen. Voor meer informatie kunt u Azure Compliance-certificeringen verkennen. Beveiliging voor een Azure HDInsight-cluster is een gedeelde verantwoordelijkheid tussen Microsoft en de klant. Hieronder worden de verantwoordelijkheden per gebied weergegeven.

| Customer | Azure (HDInsight-serviceprovider) |

|---|---|

| Beveiliging van gegevenstoegang | Fysieke infrastructuur |

| Toepassings-/middlewarebeveiliging | Gevirtualiseerde infrastructuur |

| Beveiliging van besturingssysteem | |

| Netwerkbeveiliging |

In HDInsight, net als bij de meeste Azure-services, is Microsoft verantwoordelijk voor het leveren van de beveiliging van fysieke en gevirtualiseerde infra.

Beveiliging van fysieke infrastructuur verwijst naar beveiliging van de wereldwijd gedistribueerde datacenterinfrastructuur van Azure, die bevestigt met belangrijke industriestandaarden zoals ISO/IEC 27001:2013 en NIST SP 800-53. Er wordt een gelaagde benadering gebruikt om het risico op onbevoegde fysieke toegang tot datacentrumbronnen te minimaliseren. Sommige van deze lagen zijn

- Toegangsaanvraag en goedkeuring vóór aankomst.

- Bewakingsactiviteiten binnen de perimeter van de faciliteit.

- Tweeledige verificatie, waaronder biometrische gegevens voor het verifiëren van gebruikersidentiteiten.

- Beperkte, op basis van minimale toegang binnen datacenters. Als u meer wilt weten over de werking van Microsoft-datacenters en het fysiek beveiligen van klantassets, leest u de sectie fysieke beveiliging van het datacentrum.

Beveiliging van gevirtualiseerde infrastructuur bestaat uit beschikbaarheids-SLA's, netwerkarchitectuur, bewerkingen, bewaking, integriteit en gegevensbescherming. Ga naar azure Infrastructure Security-documentatie voor een uitgebreid inzicht in hoe Azure werkt om virtuele infrastructuurassets te beveiligen.

In volgende secties bespreken we ontwerpmethoden en adviseren we procedures voor beveiligingsgebieden waarvoor de klant verantwoordelijk is.