Azure-faciliteiten, -gebouwen en fysieke beveiliging

In dit artikel wordt beschreven wat Microsoft doet om de Azure-infrastructuur te beveiligen.

Datacenterinfrastructuur

Azure bestaat uit een wereldwijd gedistribueerde datacenterinfrastructuur die duizenden onlineservices ondersteunt en meer dan 100 uiterst veilige faciliteiten wereldwijd beslaat.

De infrastructuur is ontworpen om toepassingen dichter bij gebruikers over de hele wereld te brengen, gegevenslocatie te behouden en uitgebreide nalevings- en tolerantieopties te bieden voor klanten. Azure heeft meer dan 60 regio's wereldwijd en is beschikbaar in 140 landen/regio's.

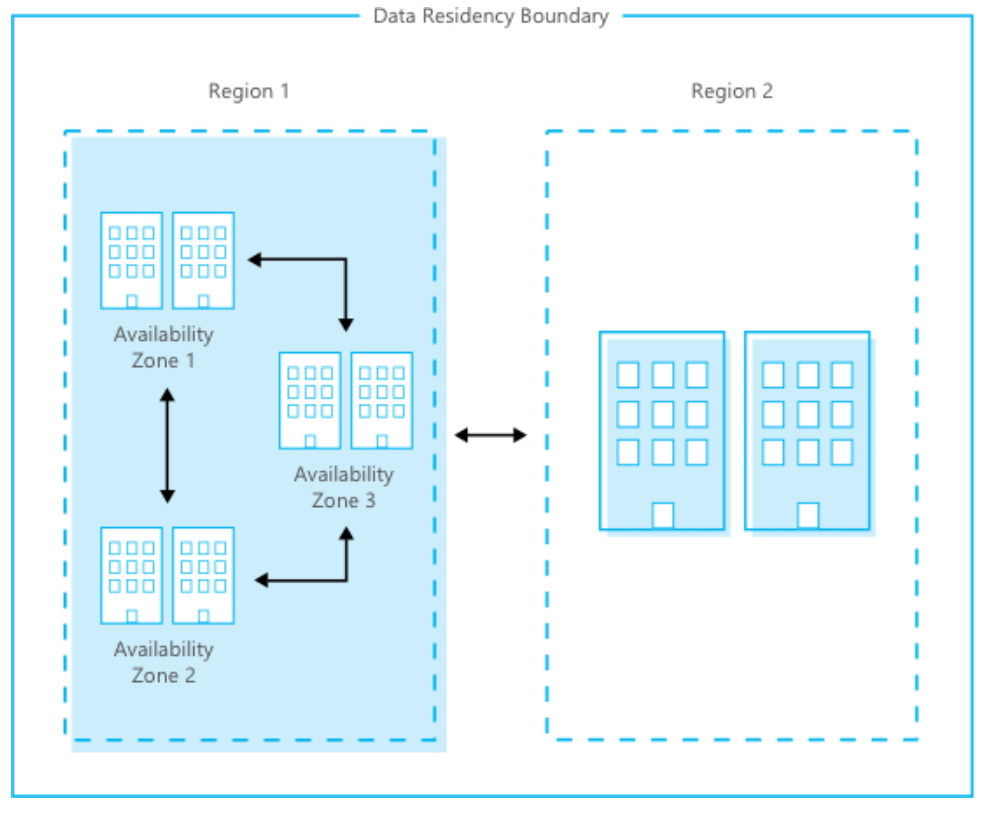

Een regio is een set datacenters die zijn verbonden via een enorm en tolerant netwerk. Het netwerk bevat standaard inhoudsdistributie, taakverdeling, redundantie en gegevenskoppelingslaagversleuteling voor al het Azure-verkeer binnen een regio of reizen tussen regio's. Met meer wereldwijde regio's dan elke andere cloudprovider biedt Azure u de flexibiliteit om toepassingen te implementeren waar u ze nodig hebt.

Azure-regio's zijn geordend in geografieën. Een Azure-geografie zorgt ervoor dat de vereisten binnen geografische grenzen met betrekking tot de gegevenslocatie, soevereiniteit, naleving en tolerantie in acht worden genomen.

Klanten met specifieke behoeften ten aanzien van gegevenslocatie en naleving, kunnen met geografische gebieden hun gegevens en toepassingen in de buurt houden. Geografische gebieden zijn fouttolerant om volledige regiofouten te weerstaan, via hun verbinding met de toegewezen netwerkinfrastructuur met hoge capaciteit.

Beschikbaarheidszones zijn fysiek gescheiden locaties binnen een Azure-regio. Elke beschikbaarheidszone bestaat uit een of meer datacenters die zijn uitgerust met onafhankelijke voeding, koeling en netwerken. Met beschikbaarheidszones kunt u bedrijfskritieke toepassingen uitvoeren met hoge beschikbaarheid en replicatie met lage latentie.

In de volgende afbeelding ziet u hoe de regio en beschikbaarheidszones van de globale infrastructuur van Azure binnen dezelfde gegevenslocatiegrens voor hoge beschikbaarheid, herstel na noodgevallen en back-up worden gekoppeld.

Geografisch gedistribueerde datacenters stelt Microsoft in staat om dicht bij klanten te zijn, om de netwerklatentie te verminderen en geografisch redundante back-up en failover mogelijk te maken.

Fysieke beveiliging

Microsoft ontwerpt, bouwt en beheert datacenters op een manier die de fysieke toegang strikt beheert tot de gebieden waar uw gegevens worden opgeslagen. Microsoft begrijpt het belang van het beveiligen van uw gegevens en doet er alles aan om de datacenters die uw gegevens bevatten te beveiligen. We hebben een hele afdeling van Microsoft voor het ontwerpen, bouwen en gebruiken van de fysieke faciliteiten die Azure ondersteunen. Dit team investeert in het onderhouden van state-of-the-art fysieke beveiliging.

Microsoft hanteert een gelaagde benadering van fysieke beveiliging om het risico te verminderen dat onbevoegde gebruikers fysieke toegang krijgen tot gegevens en de datacentrumbronnen. Datacenters die worden beheerd door Microsoft hebben uitgebreide beveiligingslagen: toegangsgoedkeuring op de perimeter van de faciliteit, op de perimeter van het gebouw, in het gebouw en op de datacentrumvloer. Fysieke beveiligingslagen zijn:

Toegangsaanvraag en goedkeuring. U moet toegang aanvragen voordat u bij het datacenter aankomt. U moet een geldige zakelijke reden opgeven voor uw bezoek, zoals nalevings- of controledoeleinden. Alle aanvragen worden goedgekeurd op basis van noodzaak tot toegang door Microsoft-werknemers. Een basis voor toegang tot de noodzaak zorgt ervoor dat het aantal personen dat nodig is om een taak in de datacentra te voltooien, tot het minimum beperkt blijft. Nadat Microsoft toestemming heeft verleend, heeft een persoon alleen toegang tot het discrete gebied van het vereiste datacenter, op basis van de goedgekeurde zakelijke rechtvaardiging. Machtigingen zijn beperkt tot een bepaalde periode en verlopen.

Bezoekerstoegang. Tijdelijke toegangsbadges worden opgeslagen in de toegangsbeheerde SOC en geïnventariseerd aan het begin en einde van elke dienst. Alle bezoekers die toegang tot het datacenter hebben goedgekeurd, worden alleen als escort aangewezen op hun badges en moeten altijd bij hun escorts blijven. Begeleide bezoekers hebben geen toegangsniveaus die aan hen zijn verleend en kunnen alleen reizen op de toegang van hun escorts. De escort is verantwoordelijk voor het beoordelen van de acties en toegang van hun bezoeker tijdens hun bezoek aan het datacenter. Microsoft vereist dat bezoekers badges overgeven bij vertrek vanuit een Microsoft-faciliteit. Alle bezoekersbadges hebben hun toegangsniveaus verwijderd voordat ze opnieuw worden gebruikt voor toekomstige bezoeken.

De perimeter van de faciliteit. Wanneer u bij een datacenter aankomt, moet u een goed gedefinieerd toegangspunt doorlopen. Meestal omvatten hoge hekken van staal en beton elke inch van de omtrek. Er zijn camera's in de datacenters, met een beveiligingsteam dat hun video's altijd bewaakt. Bewakingspatrouilles zorgen ervoor dat de toegang en uitgang beperkt zijn tot aangewezen gebieden. Bollards en andere maatregelen beschermen de buitenkant van het datacenter tegen mogelijke bedreigingen, waaronder onbevoegde toegang.

Ingang van gebouw. De ingang van het datacentrum is voorzien van professionele beveiligingsmedewerkers die strenge training en achtergrondcontroles hebben ondergaan. Deze beveiligingsfunctionarissen patrouilleert ook regelmatig het datacenter en bewaakt de video's van camera's in het datacenter.

In het gebouw. Nadat u het gebouw hebt ingevoerd, moet u tweeledige verificatie doorgeven met biometrische gegevens om door te gaan met het datacenter. Als uw identiteit is gevalideerd, kunt u alleen het gedeelte invoeren van het datacenter waartoe u toegang hebt goedgekeurd. U kunt er alleen blijven voor de duur van de goedgekeurde tijd.

Datacentervloer. Je mag alleen naar de vloer die je mag invoeren. Je moet een volledige body metal detectie screening doorgeven. Om het risico te beperken dat onbevoegde gegevens het datacenter binnenkomen of verlaten zonder onze kennis, kunnen alleen goedgekeurde apparaten op de datacentrumvloer terechtkomen. Daarnaast bewaken videocamera's de voor- en achterkant van elk serverrek. Wanneer u de datacentervloer verlaat, moet u opnieuw de volledige body metaldetectiescreening doorlopen. Als u het datacenter wilt verlaten, moet u een extra beveiligingsscan doorgeven.

Fysieke beveiligingsbeoordelingen

Regelmatig voeren we fysieke beveiligingsbeoordelingen van de faciliteiten uit om ervoor te zorgen dat de datacenters op de juiste wijze voldoen aan de beveiligingsvereisten van Azure. Het personeel van de hostingprovider van het datacenter biedt geen Azure-servicebeheer. Personeel kan zich niet aanmelden bij Azure-systemen en heeft geen fysieke toegang tot de Azure-ruimte en kooien.

Apparaten met gegevenslagers

Microsoft gebruikt procedures voor best practices en een wiping-oplossing die compatibel is met NIST 800-88. Voor harde schijven die niet kunnen worden gewist, gebruiken we een vernietigingsproces dat het vernietigt en het herstel van gegevens onmogelijk maakt. Dit vernietigingsproces kan zijn om te desintegreren, versnipperen, verpulveriseren of verbranden. We bepalen de middelen voor verwijdering op basis van het activumtype. We bewaren records van de vernietiging.

Verwijdering van apparatuur

Na het einde van de levensduur van een systeem volgen operationele medewerkers van Microsoft strikte procedures voor gegevensverwerking en hardwareverwijdering om ervoor te zorgen dat hardware met uw gegevens niet beschikbaar wordt gesteld aan niet-vertrouwde partijen. We gebruiken een veilige wisbenadering voor harde schijven die deze ondersteunen. Voor harde schijven die niet kunnen worden gewist, gebruiken we een vernietigingsproces dat de schijf vernietigt en het herstel van gegevens onmogelijk maakt. Dit vernietigingsproces kan zijn om te desintegreren, versnipperen, verpulveriseren of verbranden. We bepalen de middelen voor verwijdering op basis van het activumtype. We bewaren records van de vernietiging. Alle Azure-services maken gebruik van goedgekeurde mediaopslag- en verwijderingsbeheerservices.

Naleving

We ontwerpen en beheren de Azure-infrastructuur om te voldoen aan een breed scala aan internationale en branchespecifieke nalevingsstandaarden, zoals ISO 27001, HIPAA, FedRAMP, SOC 1 en SOC 2. We voldoen ook aan land-/regiospecifieke standaarden, waaronder Australië IRAP, UK G-Cloud en Singapore MTCS. Strenge controles van derden, zoals die door het British Standards Institute worden uitgevoerd, verifiëren de naleving van de strenge beveiligingscontroles die deze normen verplicht stellen.

Zie de nalevingsaanbiedingen voor een volledige lijst met nalevingsstandaarden waaraan Azure voldoet.

Volgende stappen

Zie voor meer informatie over wat Microsoft doet om de Azure-infrastructuur te beveiligen:

- Beschikbaarheid van Azure-infrastructuur

- Onderdelen en grenzen van het Azure-informatiesysteem

- Azure-netwerkarchitectuur

- Azure-productienetwerk

- Beveiligingsfuncties van Azure SQL Database

- Azure-productiebewerkingen en -beheer

- Bewaking van Azure-infrastructuur

- Integriteit van Azure-infrastructuur

- Gegevensbescherming van Azure-klanten