Stap 2: Beleid voor Defender voor Cloud-apps maken

SaaS-apps spelen een belangrijke rol bij het garanderen dat uw toepassingen en resources beschikbaar en toegankelijk zijn vanaf elk apparaat met een internetverbinding. Sommige apps kunnen echter een beveiligingsrisico vormen met het potentieel om aanzienlijke schade aan uw organisatie te veroorzaken als ze niet worden gedetecteerd en beheerd. U moet inzicht hebben in de apps die in uw organisatie worden gebruikt, zodat u uw gevoelige gegevens en resources kunt beveiligen.

Microsoft Defender voor Cloud Apps houdt u controle over uitgebreide zichtbaarheid, controle en gedetailleerde besturingselementen voor uw gevoelige gegevens. Defender voor Cloud Apps beschikt over hulpprogramma's waarmee schaduw-IT kan worden ontdekt en risico's kunnen worden beoordeeld, terwijl u beleid kunt afdwingen en app-activiteiten kunt onderzoeken. Hiermee kunt u de toegang in realtime beheren en bedreigingen stoppen, zodat uw organisatie veiliger naar de cloud kan gaan.

Dit artikel bevat richtlijnen voor het volgende:

- Cloud-apps ontdekken

- Cloud-apps goedkeuren

- App-beheer voor voorwaardelijke toegang configureren

- App-connectors gebruiken

- Sessiebesturingselementen toepassen

Zie Evalueren Microsoft Defender voor Cloud Apps als u Defender voor Cloud Apps nog niet hebt ingesteld.

Cloud-apps ontdekken

Zonder inzicht in de apps die in uw organisatie worden gebruikt, kunt u niet goed beheren en bepalen hoe gebruikers de apps gebruiken en hoe de apps toegang hebben tot gevoelige gegevens en resources.

Defender voor Cloud Apps heeft een mogelijkheid met de naam Cloud Discovery waarmee uw verkeerslogboeken worden geanalyseerd op basis van de catalogus met Microsoft Defender voor Cloud Apps van meer dan 31.000 cloud-apps. De apps worden gerangschikt en beoordeeld op basis van meer dan 90 risicofactoren en bieden u doorlopend inzicht in het gebruik van cloud-apps, schaduw-IT en het risico dat wordt gesteld door onbekende en onbeheerde apps.

In het volgende diagram ziet u de onderdelen van cloud-app-detectie en de twee methoden die worden gebruikt voor het bewaken van netwerkverkeer en het detecteren van cloud-apps die in uw organisatie worden gebruikt

In dit diagram:

- Methode 1: Cloud App Discovery kan worden geïntegreerd met Microsoft Defender voor Eindpunt, waarin cloud-apps en -services worden gerapporteerd die worden geopend vanaf door IT beheerde Windows 10- en Windows 11-apparaten.

- Methode 2: Voor dekking op alle apparaten die zijn verbonden met een netwerk, verzamelt en verzendt een Defender voor Cloud Apps-logboekverzamelaar die is geïnstalleerd op firewalls en proxy's gegevens van eindpunten naar Defender voor Cloud Apps voor analyse.

Gebruik de volgende richtlijnen om gebruik te maken van de ingebouwde mogelijkheden in Defender voor Cloud Apps om apps in uw organisatie te detecteren:

Uw apps goedkeuren

Nadat u de lijst met gedetecteerde apps in uw omgeving hebt bekeken, kunt u uw omgeving beveiligen door veilige apps (goedgekeurd) goed te keuren of ongewenste apps te verbieden (niet goedgekeurd).

Zie Goedkeuren/verwijderen van een app voor meer informatie.

App-beheer voor voorwaardelijke toegang configureren om apps te beveiligen

Met beleid voor voorwaardelijke toegang kunt u besturingselementen en vereisten toewijzen aan specifieke toepassingen, acties of verificatievoorwaarden. U hebt de mogelijkheid om te definiëren welke gebruikers of gebruikersgroepen toegang hebben tot uw cloud-apps, welke cloud-apps ze kunnen openen en vanaf welke locaties en netwerken een gebruiker toegang moet hebben. Zie stap 1 van deze oplossing voor meer informatie.

In combinatie met beleidsregels voor voorwaardelijke toegang kunt u de beveiliging van uw cloud-apps verder verbeteren door toegangs- en sessiebesturingselementen toe te passen met app-beheer voor voorwaardelijke toegang. Met de mogelijkheid app-beheer voor voorwaardelijke toegang in Defender voor Cloud Apps worden gebruikers-app-toegang en -sessies in realtime bewaakt en beheerd op basis van toegangs- en sessiebeleid. Met toegangs- en sessiebeleid dat is geconfigureerd met de portal Defender voor Cloud Apps kunt u filters verder verfijnen en acties instellen die gebruikers kunnen uitvoeren.

Microsoft Defender voor Cloud Apps is systeemeigen geïntegreerd met Microsoft Entra. Wanneer u een beleid in Microsoft Entra configureert voor het gebruik van app-beheer voor voorwaardelijke toegang, wordt verkeer van cloud-apps gerouteerd via Defender voor Cloud Apps als proxy, zodat Defender voor Cloud Apps dit verkeer kunnen bewaken en sessiebeheer kunnen toepassen.

In het volgende diagram ziet u hoe verkeer van cloud-apps wordt gerouteerd via Microsoft Entra en Defender voor Cloud Apps.

In dit diagram:

- Microsoft Entra heeft een app-beheerbeleid voor voorwaardelijke toegang voor het verkeer van de opgegeven en geïntegreerde SaaS-apps. Microsoft Entra ID stuurt vervolgens (proxy's) het sessieverkeer via Defender voor Cloud Apps.

- Defender voor Cloud Apps bewaakt dit verkeer en past beleidsregels voor sessiebeheer toe.

Voorwaardelijke toegang bepaalt de vereisten waaraan moet worden voldaan voordat een gebruiker toegang heeft tot een app. App-beheer voor voorwaardelijke toegang bepaalt welke apps een gebruiker kan openen en welke acties een gebruiker kan uitvoeren tijdens een sessie nadat deze toegang heeft gekregen.

Zie voor meer informatie:

- Apps beveiligen met App-beheer voor voorwaardelijke toegang van Microsoft Defender for Cloud Apps

- Microsoft Entra-id integreren met app-beheer voor voorwaardelijke toegang

App-connectors gebruiken

App-connector de API's van app-providers gebruiken om meer zichtbaarheid en controle mogelijk te maken door Defender voor Cloud Apps via de apps die in uw organisatie worden gebruikt. Afhankelijk van de app waarmee u verbinding maakt, kunnen app-verbindingen het volgende inschakelen:

- Accountgegevens : inzicht in gebruikers, accounts, profielgegevens, statusgroepen (onderbroken, actief, uitgeschakeld) en bevoegdheden.

- Audittrail : inzicht in gebruikersactiviteiten, beheeractiviteiten en aanmeldingsactiviteiten.

- Accountbeheer : de mogelijkheid om gebruikers te onderbreken, wachtwoorden en andere mogelijkheden in te trekken.

- App-machtigingen : inzicht in uitgegeven tokens en hun machtigingen.

- App-machtigingsbeheer : mogelijkheid om tokens te verwijderen.

- Gegevensscan : scannen van ongestructureerde gegevens met behulp van twee processen , periodiek (elke 12 uur) en in realtime (geactiveerd telkens wanneer een wijziging wordt gedetecteerd).

- Gegevensbeheer : mogelijkheid om bestanden in quarantaine te plaatsen, inclusief bestanden in prullenbak en om bestanden te overschrijven.

Zie Connect-apps voor meer informatie.

Defender voor Cloud Apps biedt end-to-end-beveiliging voor verbonden apps met behulp van cloud-naar-cloud-integratie, API-connectors en realtime toegangs- en sessiebesturingselementen die gebruikmaken van besturingselementen voor voorwaardelijke app-toegang.

Sessiebesturingselementen toepassen

Met sessiebesturingselementen kunt u parameters toepassen op de manier waarop cloud-apps worden gebruikt door uw organisatie. Als uw organisatie bijvoorbeeld Salesforce gebruikt, kunt u een sessiebeleid configureren waarmee alleen geregistreerde en beheerde apparaten toegang hebben tot de Salesforce-gegevens van uw organisatie. Een eenvoudiger voorbeeld is het configureren van een beleid voor het bewaken van verkeer vanaf niet-beheerde apparaten, zodat u het risico van dit verkeer kunt analyseren voordat u strenger beleid toepast.

Defender voor Cloud Apps-documentatie bevat de volgende reeks zelfstudies om u te helpen bij het detecteren van risico's en het beveiligen van uw omgeving:

- Verdachte gebruikersactiviteit detecteren

- Riskante gebruikers onderzoeken

- Riskante OAuth-apps onderzoeken

- Gevoelige informatie detecteren en beveiligen

- Elke app in uw organisatie in realtime beveiligen

- Downloads van gevoelige informatie blokkeren

- Uw bestanden beveiligen met beheerdersquarantaine

- Stapsgewijze verificatie vereisen bij riskante actie

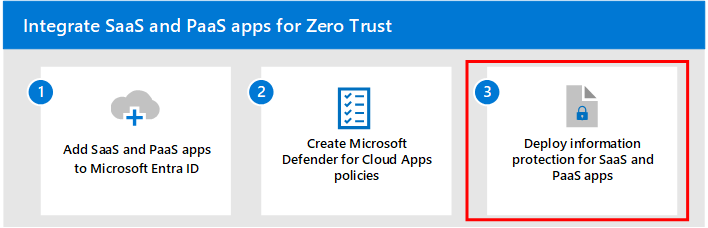

Volgende stap

Ga verder met stap 3 om informatiebeveiliging voor SaaS-apps te implementeren.