BitLocker-stationsversleuteling in Windows 11 voor OEM's

BitLocker-stationsversleuteling biedt beveiliging van offlinegegevens en besturingssystemen door ervoor te zorgen dat er niet met het station wordt geknoeid terwijl het besturingssysteem offline is. BitLocker-stationsversleuteling maakt gebruik van een TPM, discrete of firmware, die ondersteuning biedt voor de statische basis van vertrouwensmeting zoals gedefinieerd door de Trusted Computing Group.

BitLocker automatische apparaatversleuteling

BitLocker automatische apparaatversleuteling maakt gebruik van BitLocker-stationsversleutelingstechnologie om interne stations automatisch te versleutelen nadat de gebruiker de Out Of Box Experience (OOBE) heeft voltooid op apparaten die voldoen aan de hardwarevereisten.

Notitie

Automatische BitLocker-apparaatversleuteling start tijdens de Out-of-box-ervaring (OOBE). Beveiliging is echter alleen ingeschakeld (gewapend) nadat gebruikers zich aanmelden met een Microsoft-account of een Azure Active Directory-account account. Tot die tijd wordt de beveiliging opgeschort en worden gegevens niet beveiligd. BitLocker automatische apparaatversleuteling is niet ingeschakeld met lokale accounts. In dat geval kan BitLocker handmatig worden ingeschakeld via het Configuratiescherm van BitLocker.

Hardwarevereisten voor bitLocker voor automatische apparaatversleuteling

Notitie

Vanaf Windows 11 versie 24H2 heeft Microsoft minder hardwarevereisten voor Automatische apparaatversleuteling (Auto-DE) in Windows:

Auto-DE is niet meer afhankelijk van Hardware Security Test Interface (HSTI) / Modern Stand-by.

Auto-DE wordt ingeschakeld, zelfs als er niet-vertrouwde Direct Memory Access (DMA)-bussen en interfaces worden gedetecteerd.

Dit betekent dat OEM's geen DMA-interfaces hoeven toe te voegen aan de registersleutel AllowedBuses: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Deze nieuwe, gereduceerde vereisten worden automatisch doorgevoerd in HLK-tests en er is geen verdere actie vereist van OEM's.

Automatische bitLocker-apparaatversleuteling is ingeschakeld wanneer:

- Het apparaat bevat een TPM (Trusted Platform Module), TPM 1.2 of TPM 2.0.

- UEFI Secure Boot is ingeschakeld. Zie Secure Boot voor meer informatie.

- Secure Boot van het platform is ingeschakeld

- Platform is Modern Standby- of HSTI-compatibele (deze vereiste is verwijderd sinds Windows 11 24H2)

- Er zijn geen niet-toegestane DMA-interfaces (Direct Memory Access) (deze vereiste is verwijderd sinds Windows 11 24H2)

De volgende tests moeten worden uitgevoerd voordat Windows 11 automatische BitLocker-apparaatversleuteling inschakelt. Als u hardware wilt maken die deze mogelijkheid ondersteunt, moet u controleren of uw apparaat aan deze tests is geslaagd.

TPM-: het apparaat moet een TPM met PCR 7-ondersteuning bevatten. Zie System.Fundamentals.TPM20.TPM20.

- Als de aanwezigheid van uitbreidbare kaarten resulteert in OROM UEFI-stuurprogramma's die tijdens het opstarten door UEFI BIOS worden geladen, gebruikt BitLocker GEEN PCR7-binding.

- Als u een apparaat uitvoert dat niet is verbonden met PCR7 en Bitlocker is ingeschakeld, zijn er geen beveiligingsproblemen omdat BitLocker nog steeds veilig is bij het gebruik van een normaal UEFI PCR-profiel (0,2,4,11).

- Elke extra CA-hash (zelfs Windows Prod CA) vóór de definitieve bootmgr Windows Prod-CA voorkomt dat BitLocker ervoor kiest om PCR7 te gebruiken. Het maakt niet uit of de extra hash of hashes afkomstig zijn van UEFI CA (aka. Microsoft 3rd Party CA) of een andere CA.

Beveiligd opstarten: UEFI Secure Boot is ingeschakeld. Zie System.Fundamentals.Firmware.UEFISecureBoot.

vereisten voor moderne stand-by- of HSTI validatie. (verwijderd sinds Windows 11 24H2)

Aan deze vereiste wordt voldaan door een van de volgende:- Moderne stand-byvereisten worden geïmplementeerd. Deze omvatten vereisten voor UEFI Secure Boot en bescherming tegen onbevoegde DMA.

- Vanaf Windows 10, versie 1703, kan aan deze vereiste worden voldaan via HSTI-test:

- Platform Secure Boot zelftest (of aanvullende zelftests zoals geconfigureerd in het register) moet worden gerapporteerd door HSTI als geïmplementeerd en geslaagd.

- Met uitzondering van Thunderbolt moet HSTI geen niet-toegestane DMA-bussen rapporteren.

- Als Thunderbolt aanwezig is, moet HSTI melden dat Thunderbolt veilig is geconfigureerd (beveiligingsniveau moet SL1 – "Gebruikersautorisatie" of hoger zijn).

U moet 250 MB vrije ruimte hebben bovenop alles wat u nodig hebt om op te starten (en Windows te herstellen, als u WinRE op de systeempartitie plaatst). Zie Systeem- en hulpprogrammapartitiesvoor meer informatie.

Wanneer aan de bovenstaande vereisten wordt voldaan, geeft systeeminformatie aan dat het systeem ondersteuning biedt voor automatische apparaatversleuteling van BitLocker. Deze functionaliteit is beschikbaar in Windows 10, versie 1703 of later. U kunt als volgt systeemgegevens controleren.

- Klik op Starten typ Systeemgegevens

- Klik met de rechtermuisknop op Systeeminformatie App en klik op Openen als Administrator. Hiermee staat u toe dat de app wijzigingen aanbrengt aan uw apparaat door op Jate klikken. Voor sommige apparaten zijn mogelijk verhoogde machtigingen vereist om de versleutelingsinstellingen weer te geven.

- Zie in Systeemsamenvattingde Ondersteuning voor apparaatversleuteling. De waarde geeft aan of het apparaat is versleuteld of zo niet, redenen waarom het is uitgeschakeld.

Niet-toegestaan DMA-capabele bus/apparaat gedetecteerd

Deze systeeminformatiestatus in ondersteuning voor apparaatversleuteling betekent dat Windows ten minste één mogelijke externe DMA-bus of -apparaat heeft gedetecteerd die mogelijk een DMA-bedreiging blootstelt.

Neem contact op met de IHV('s) om te bepalen of dit apparaat geen externe DMA-poorten heeft om dit probleem op te lossen. Indien bevestigd door de IHD's dat de bus of het apparaat alleen interne DMA heeft, kan de OEM dit toevoegen aan de lijst met toegestane apparaten.

Als u een bus of apparaat wilt toevoegen aan de lijst met toegestane apparaten, moet u een waarde toevoegen aan een registersleutel. Hiervoor moet u eerst het eigendom van de AllowedBuses registersleutel overnemen. Volg deze stappen:

Navigeer naar de registersleutel HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses.

Klik met de rechtermuisknop op de registersleutel en selecteer machtigingen....

Klik op Geavanceerd, klik op de koppeling Wijzigen in het veld Eigenaar, voer uw gebruikersnaam in, klik op Namen controleren en klik drie keer op OK om alle machtigingsdialoogvensters te sluiten.

Klik met de rechtermuisknop op de registersleutel en selecteer Machtigingen... opnieuw.

Klik op de knop Toevoegen..., voeg uw gebruikersaccount toe, klik op Namen controleren en klik vervolgens op OK. Schakel vervolgens het selectievakje in onder Volledig beheer toestaan. Klik vervolgens op OK.

Voeg vervolgens onder de AllowedBuses sleutel tekenreeksnaam/waardeparen (REG_SZ) toe voor elke gemarkeerde DMA-bus die veilig is:

- Sleutel: apparaatvriendelijke naam /beschrijving

- Waarde: PCI\VEN_ID&DEV_ID.

Zorg ervoor dat de id's overeenkomen met de uitvoer van de HLK-test. Als u bijvoorbeeld een veilig apparaat hebt met een beschrijvende naam van Contoso PCI Express Root Port, leverancier-id 1022 en apparaat-id 157C, maakt u een registervermelding met de naam Contoso PCI Express Root Port als REG_SZ gegevenstype in: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Waar de waarde = "PCI\VEN_1022&DEV_157C"

Opmerking: deze registersleutel wordt genegeerd vanaf Windows 11 24H2.

Indeling van bitLocker-stationsversleutelingspartitie

BitLocker-stationsversleuteling maakt gebruik van een systeempartitie gescheiden van de Windows-partitie. De BitLocker-systeempartitie moet voldoen aan de volgende vereisten.

- De BitLocker-systeempartitie is geconfigureerd als de actieve partitie.

- De BitLocker-systeempartitie mag niet worden versleuteld.

- De BitLocker-systeempartitie moet ten minste 250 MB vrije ruimte hebben, boven en buiten elke ruimte die wordt gebruikt door vereiste bestanden. Deze extra systeempartitie kan worden gebruikt voor het hosten van Windows Recovery Environment (RE) en OEM-hulpprogramma's (geleverd door de OEM), zolang de partitie nog steeds voldoet aan de vereiste vrije ruimte van 250 MB.

Zie Systeem- en hulpprogrammapartitiesen harde schijven en partitiesvoor meer informatie.

BitLocker automatische apparaatversleuteling uitschakelen

OEM's kunnen ervoor kiezen om apparaatversleuteling uit te schakelen en in plaats daarvan hun eigen versleutelingstechnologie op een apparaat te implementeren. Het uitschakelen van versleuteling buiten dit scenario is verboden, aangezien dit in strijd is met de licentievereisten van Windows 11 en het principe van Windows 11-veilig standaard. Als u BitLocker automatische apparaatversleuteling wilt uitschakelen, kunt u een unattended bestand gebruiken en PreventDeviceEncryption instellen op True (Waar).

U kunt ook de HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker registersleutel bijwerken:

Waarde: PreventDeviceEncryption gelijk aan True (1).

We raden u niet aan deze registersleutel in te stellen op apparaten met de functie Intrekken."

Problemen met BitLocker HLK-tests oplossen

Aanbevolen vereisten

Triage is veel eenvoudiger wanneer u de volgende stukjes informatie over het apparaat kent die worden getest:

- TPM-specificatie (bijvoorbeeld 1.2, 2.0)

- BitLocker PCR-profiel (bijvoorbeeld 7, 11 of 0, 2, 4, 11)

- Of de machine niet-AOAC of AOAC is (bijvoorbeeld Surface-apparaten zijn AOAC-machines)

Deze informatie wordt aanbevolen, maar is niet vereist om triage uit te voeren.

BitLocker HLK-problemen hebben meestal te maken met een van de volgende problemen: onjuiste interpretatie van testresultaten of problemen met PCR7-binding.

Foutief interpreteren van testresultaten

Een HLK-test bestaat uit meerdere teststappen. Sommige teststappen kunnen mislukken zonder dat dit van invloed is op het slagen/mislukken van de algehele test. Zie hier voor meer informatie over het interpreteren van de resultatenpagina. Als sommige teststappen zijn mislukt, maar de algehele test is geslaagd (zoals aangegeven met een groene controle naast de testnaam), stopt u hier. De test is uitgevoerd en er is geen actie meer nodig voor uw kant.

Stappen voor de triage:

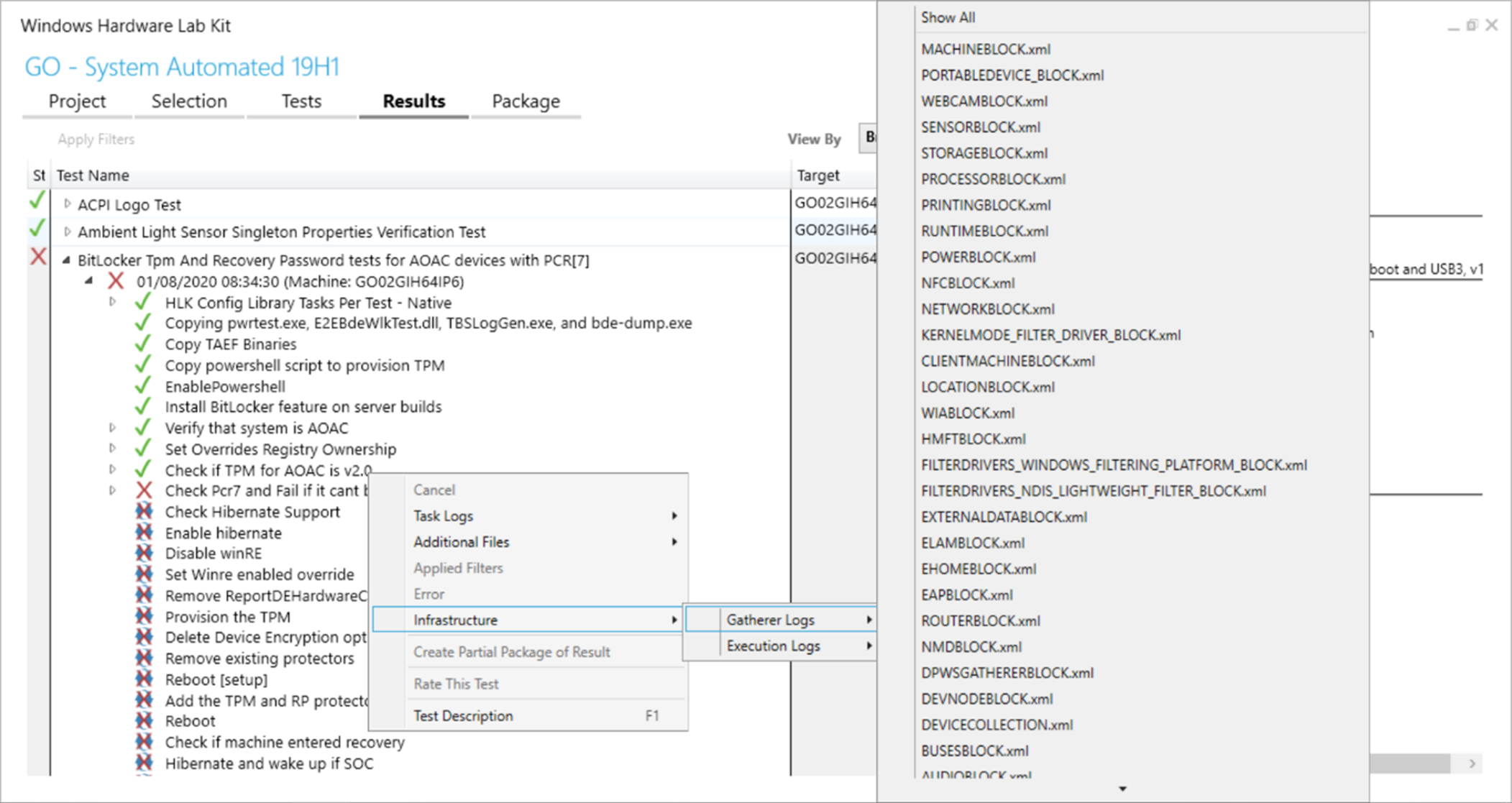

Controleer of u de juiste test uitvoert op de computer. Klik met de rechtermuisknop op elke stap van de mislukte test > Infrastructuur > Verzamellogboeken > kijk binnen RUNTIMEBLOCK.xml naar het item IsAOAC. Als IsAOAC=true is en u een niet-AOAC-test uitvoert, negeert u de fout en voert u deze test niet uit op de computer. Neem indien nodig contact op met het Microsoft-ondersteuningsteam voor een errata voor het doorgeven van de afspeellijst.

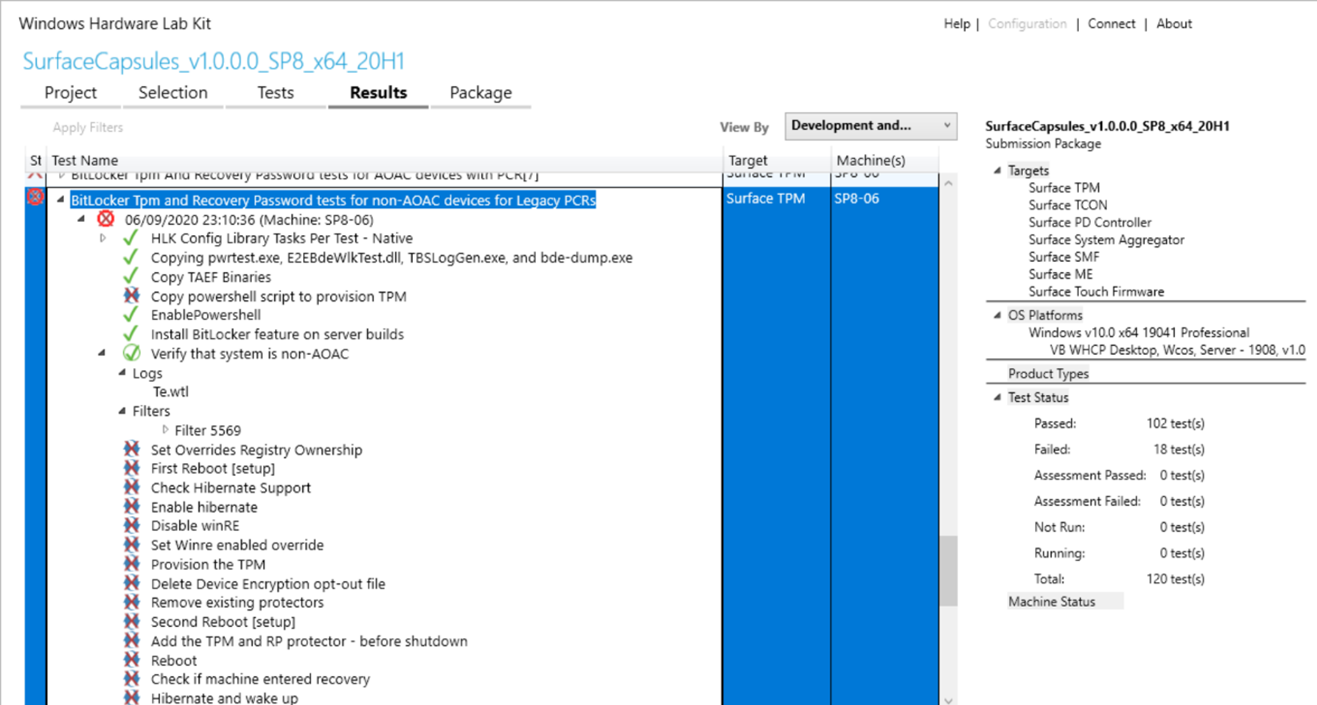

Bepaal of een filter wordt toegepast op de test. HLK kan mogelijk automatisch een filter voorstellen voor een onjuist toegewezen test. Een filter wordt weergegeven als een groen vinkje in een cirkel naast een teststap. (Sommige filters kunnen laten zien dat de volgende teststappen zijn mislukt of geannuleerd.) Bekijk de uitgebreide informatie over het filter door de teststap uit te vouwen met het speciale pictogram. Als het filter zegt dat de testfout wordt genegeerd, stopt u hier.

Problemen met PCR7

Een veelvoorkomend BitLocker-probleem dat specifiek is voor de twee PCR7-tests, is een fout bij het binden aan PCR7.

Triage stappen:

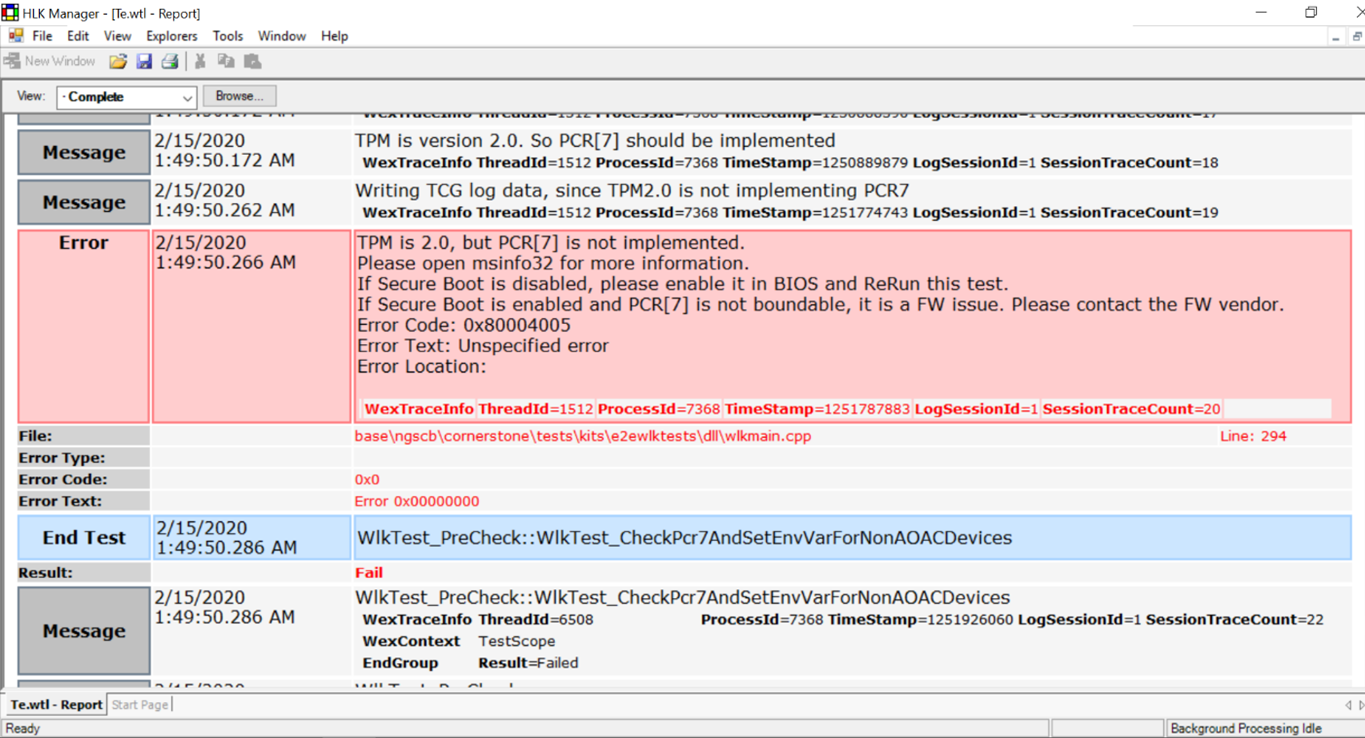

Zoek het foutbericht in de HLK-logboeken. Vouw de mislukte teststap uit en bekijk het Te.wtl-logboek. (U kunt dit logboek ook openen door met de rechtermuisknop te klikken op een teststap > taaklogboeken > Te.wtl) Ga door met het volgen van de sorteerstappen als u deze fout ziet:

Voer msinfo32 uit als beheerder en controleer de configuratie van beveiligd opstarten/PCR7. De test moet worden uitgevoerd met Beveiligd opstarten ingeschakeld. Als DE PCR7-binding niet wordt ondersteund, voert u in plaats daarvan de juiste verouderde PCR HLK-test uit. Als PCR7-binding niet mogelijk is, gaat u verder met het volgen van de sorteerstappen.

Bekijk de foutenlogboeken. Klik met de rechtermuisknop op de testtaak > Aanvullende bestanden. Meestal is het probleem met de PCR7-binding het gevolg van onjuiste metingen in PCR7.

- Gebeurtenislogboeken. Het Microsoft-BitLocker-Management-logboek bevat waardevolle foutinformatie over waarom PCR7 niet kan worden gebruikt. BitLocker HLK-test mag alleen worden uitgevoerd op een computer waarop BitLocker is geïnstalleerd. Gebeurtenislogboeken worden gecontroleerd op de machine die ze genereert.

- Gemeten opstartlogboeken. Deze zijn ook te vinden op C:\Windows\Logs\MeasuredBoot

Parseert het gemeten opstartlogboek met behulp van TBSLogGenerator.exe of gelijkwaardig. Op de HLK-controller wordt TBSLogGenerator.exe gevonden onder de map met HLK-tests waar u HLK hebt geïnstalleerd, bijvoorbeeld C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe."

- TBSLogGenerator.exe -lf <pad naar gemeten opstartlogboeken>> OutputLog.txt

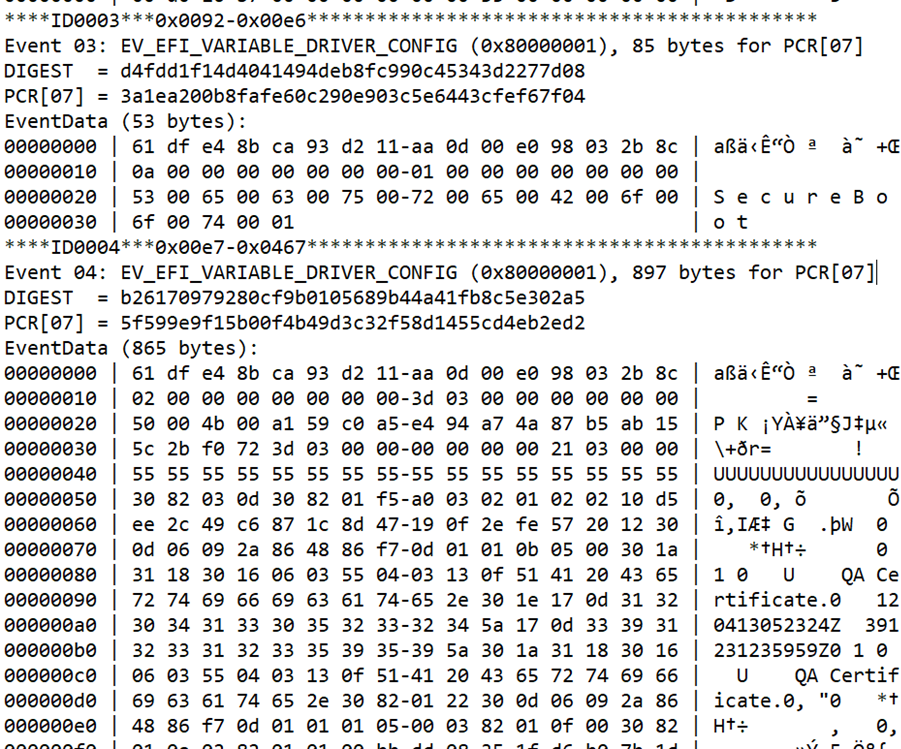

- Zoek in OutputLog.txtnaar 'PCR[07]' en bekijk de metingen, vermeld in volgorde. De eerste meting moet er ongeveer als volgt uitzien:

BitLocker verwacht bepaalde statische basis van vertrouwensmetingen statische basis van vertrouwensmetingen in PCR7, en elke variatie in deze metingen verbiedt vaak binding met PCR7. De volgende waarden moeten worden gemeten (in volgorde en zonder overbodige metingen tussen) in PCR7:

- De inhoud van de variabele SecureBoot

- De inhoud van de PK-variabele

- De inhoud van de KEK-variabele

- De inhoud van de EFI_IMAGE_SECURITY_DATABASE-variabele (DB)

- De inhoud van de EFI_IMAGE_SECURITY_DATABASE1 variabele (DBX)

- (optioneel maar gebruikelijke EV_SEPARATOR)

- Vermeldingen in de EFI_IMAGE_SECURITY_DATABASE die worden gebruikt voor het valideren van EFI-stuurprogramma's of EFI-opstarttoepassingen in het opstartpad. BitLocker verwacht hier slechts één vermelding.

Veelvoorkomende problemen met het gemeten opstartlog:

- UEFI-foutopsporingsmodus ingeschakeld

- Ontbrekende PK- of KEK-variabelen: PK/KEK-meting heeft geen gegevens (bijvoorbeeld 4 bytes van 0's)

- Niet-vertrouwde UEFI CA-ondertekenaar

Sommige gemeten opstartproblemen, zoals uitvoeren met de UEFI-foutopsporingsmodus, kunnen worden opgelost door de tester. Voor andere problemen is mogelijk een errata vereist. In dat geval moet u contact opnemen met het Microsoft-ondersteuningsteam voor hulp.

Firmware-updates toepassen op apparaten

Naast het uitvoeren van HLK-tests moeten OEM's firmware-updates testen met BitLocker ingeschakeld. Volg deze richtlijnen om te voorkomen dat apparaten onnodig herstel starten om firmware-updates toe te passen:

- BitLocker onderbreken (vereist voor apparaten die zijn gebonden aan PCR[07] alleen als de firmware-update het beleid voor beveiligd opstarten wijzigt)

- De update toepassen

- Het apparaat opnieuw opstarten

- BitLocker hervatten

Voor de firmware-update moet het apparaat Bitlocker slechts een korte tijd onderbreken, en idealiter moet het apparaat zo snel mogelijk opnieuw worden opgestart. BitLocker kan programmatisch worden onderbroken voordat u afsluit met behulp van de methode DisableKeyProtectors in WMI (Windows Management Instrumentation).