De Training van de Chief Information Security Officer (CISO)

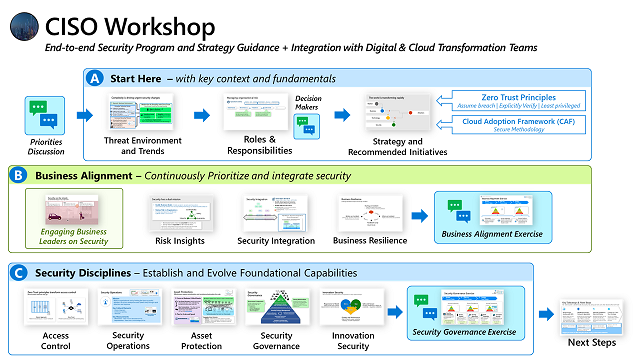

De workshop Chief Information Security Office (CISO) helpt de modernisering van beveiligingsprogramma's te versnellen met referentiestrategieën die zijn gebouwd met zero Trust-principes.

De workshop behandelt alle aspecten van een uitgebreid beveiligingsprogramma, waaronder strategische initiatieven, rollen en verantwoordelijkheden, metrische succesgegevens, volwassenheidsmodellen en meer. Video's en dia's vindt u hier.

Klanten met Microsoft Unified kunnen contact opnemen met hun Customer Success Account Manager (CSAM) om de levering van de CISO-workshop (visiesessie voor end-to-end beveiliging) aan te vragen.

Waarom zou je tijd maken om deze workshop te bekijken?

U krijgt bruikbare adviezen over het snel verhogen van de volwassenheid van uw veiligheidsprogramma, uw beveiligingshouding en uw vermogen om snel te reageren op aanvallen. Deze aanbevolen procedures, verwijzingen en andere richtlijnen zijn gebaseerd op echte lessen die zijn geleerd over onze klanten en van de interne beveiligingsteams van Microsoft.

Wie moet deze workshop bekijken?

De workshop is nuttig voor beveiligingsteams, IT-teams, leidinggevenden en cloudteams, maar is voornamelijk gericht op:

- CISO + Security Directors - de beveiligingsstrategie en programmaonderdelen moderniseren, beveiliging integreren in een grotere organisatie.

- CIO + IT-directeuren - integreer beveiliging in het technologieprogramma, de cloud en andere initiatieven.

- Enterprise + Security Architects – en andere rollen met brede strategie-/technologieverantwoordelijkheden.

Notitie

De CISO workshopvideo's zijn modulair, zodat u naar elk interessegebied kunt springen of aan het begin kunt beginnen en helemaal door kunt kijken.

Wat is er in de workshop?

Richtlijnen voor het afstemmen van beveiliging op doorlopend veranderende bedrijfsprioriteiten, technologieplatformen, bedreigingslandschap en beveiligingshulpprogramma's. De workshop omvat referentiestrategieën en -plannen, geleerde lessen en antipatroonnen/gotcha's op basis van echte projecten.

De workshopvideo's (ongeveer 4 uur in totaal) en dia's zijn georganiseerd in de volgende discussies.

- Inleiding en Overzicht van de CISO Workshop

-

deel A: belangrijke context en basisprincipes

- Trends die van invloed zijn op beveiliging vanuit de bedreigingsomgeving, technologie en bedrijfstransformaties

- Ontwikkeling van beveiligingsrollen en -verantwoordelijkheden, inclusief belangrijke best practices en trends om te controleren

- Aanbevolen strategie en strategische initiatieven om uw programma te verbeteren: de rol van Zero Trust in strategie, de (lage) kosten voor aanvallers om hulpprogramma's en wachtwoorden te kopen, leren over het verkrijgen van betrouwbare informatie en een zakelijke analyse van ransomware-aanvallen.

-

deel B - Zakelijke uitlijning

- Zakelijke leiders betrekken bij beveiliging – richtlijnen voor een gesprek in de taal van leiders om beveiliging, belangrijke metrische gegevens uit te leggen om het succes van een programma te meten en hoe u ondersteuning krijgt voor beveiligingsdoelen.

- Risk Insights – bespreekt de dubbele missie van beveiliging om risico's voor de organisatie te verminderen en bedrijfsdoelen te ondersteunen, en deelt tips over het afstemmen van beveiligingsdoelen op bedrijfsdoelen en bedrijfsrisico's, en geeft inzicht in de motivaties van aanvallers waarmee organisaties te maken hebben.

- Security Integration - richtlijnen voor het integreren van beveiligingsteams en het integreren van beveiliging in IT- en bedrijfsprocessen. Inclusief een diepgaande bespreking van het bouwen van een postuurbeheerprogramma: een operationeel team gericht op preventieve controles (die een aanvulling vormen op het secops/SOC-team) die gericht is op detectie, reactie en herstel)

- Business Resilience – bespreekt hoe bedrijfstolerantie de noordster is van het beveiligingsprogramma in alle beveiligingsdisciplines waarvoor het in balans brengen van beveiligingsinvesteringen (vóór, tijdens en na een incident) en het creëren van een sterke feedbacklus vereist is. Deze sectie bevat ook een bespreking van de impact van onevenwichtige strategieën (wat een gemeenschappelijk antipatroon is).

- Volwassenheidsmodellen het beschrijven van echte wereldtrajecten voor risico-inzichten, beveiligingsintegratie en bedrijfstolerantie, inclusief specifieke concrete acties om u te helpen naar het volgende niveau te gaan

-

deel C : beveiligingsdisciplines

- Toegangsbeheer - bespreekt hoe de Zero Trust-benadering toegangsbeheer transformeert, inclusief identiteits- en netwerktoegang in één coherente benadering en de opkomst van het model Known-Trusted-Allowed (waarmee de klassieke geverifieerde/geautoriseerde benadering wordt bijgewerkt).

- Security Operations – bespreekt belangrijke leiderschapsaspecten van een beveiligingsbewerkingsmogelijkheid, ook wel SecOps of een Soc (Security Operations Center) genoemd, waaronder kritieke succesmetrieken, belangrijke aanraakpunten met leidinggevenden en functies en de belangrijkste culturele elementen.

- Asset Protection- : bespreekt twee belangrijke imperatieven voor teams die assets beheren en beveiligen (vaak IT-bewerkingen of workloadbewerkingen in DevOps). Deze teams moeten prioriteit geven aan beveiligingswerkzaamheden op basis van bedrijfskritiek en moeten ernaar streven om de beveiliging efficiënt te schalen in de grote, groeiende en voortdurend veranderende set assets in de technische activa.

- Security Governance – bespreekt de rol van Security Governance als een brug tussen de wereld van bedrijfsdoelen en technologie en hoe deze rol verandert met de komst van cloud-, digitale en Zero Trust-transformaties. In deze sectie worden ook de belangrijkste onderdelen van beveiligingsgovernance behandeld, waaronder risico's, naleving, beveiligingsarchitectuur, houdingsbeheer, (strategische) bedreigingsinformatie en meer.

- Innovation Security - bespreking van de ontwikkeling van toepassingsbeveiliging tot een moderne benadering (inclusief DevSecOps) en belangrijke aandachtsgebieden om deze mogelijkheid te verbeteren.

- Beveiligingsbeheer volwassenheidsmodellen die praktische trajecten beschrijven voor beveiligingsarchitectuur, houdingbeheer en IT-beveiligingsonderhoud– inclusief specifieke concrete acties om u te helpen stijgen naar het volgende niveau

- Volgende stappen/ sluiten– verpakt de workshop met belangrijke snelle overwinningen en volgende stappen

Notitie

De module Architecture Design Session die in de video wordt besproken, is nog niet gepubliceerd

Notitie

De vorige versie van de CISO workshop is gearchiveerd en beschikbaar hier

Volgende stappen

Ga door met uw traject als onderdeel van het Security Adoption Framework.