Waarde ophalen uit uw gegevensconnectors

Microsoft Security Exposure Management consolideert beveiligingspostuurgegevens van al uw digitale assets, zodat u uw aanvalsoppervlak kunt toewijzen en uw beveiligingsinspanningen kunt richten op gebieden die het grootste risico lopen. De gegevens van Microsoft-producten worden automatisch opgenomen zodra ze zijn verbonden met Exposure Management en u kunt meer gegevensconnectors uit externe gegevensbronnen toevoegen.

Geïmporteerde assets en gegevenstypen

Het doel van het maken van verbinding met externe producten is om volledige zichtbaarheid te creëren voor al uw digitale assets en eventuele beveiligingscontexten die van invloed kunnen zijn op uw aanvalsoppervlak. De volgende assettypen, contextverrijking en informatie over beveiligingsproblemen worden voor dit doel opgenomen:

- Apparaten

- Cloudassets

- Kwetsbaarheden

- Informatie over assetkritiek

- Evaluatie van activarisico's

- Netwerkdetails

- Inzichten in blootstelling (bijvoorbeeld internetblootstelling)

- Gebruikers (toekomstige)

- SaaS-apps (toekomstige)

De assetinformatie en beveiligingscontext worden geïmporteerd in Exposure Management en geconsolideerd om een uitgebreid overzicht te bieden van de beveiligingspostuur voor alle digitale activa. Momenteel worden externe gegevensbronnen ondersteund, waaronder Qualys, Rapid7 InsightVM, Tenable Vulnerability Management en ServiceNow CMDB.

Gegevens die via de connectors worden opgenomen, worden genormaliseerd en opgenomen in de Exposure Graph en Device Inventory. Exposure Management maakt gebruik van de waardevolle context en inzichten die zijn verkregen om een nauwkeurigere evaluatie van uw aanvalsoppervlak te genereren en u een dieper inzicht te geven in uw blootstellingsrisico. Deze gegevens kunnen worden gebruikt in de Apparaatinventaris, in exposure graph-verkenningsprogramma's zoals de Surface-kaart voor aanvallen en geavanceerde opsporing, en in aanvalspaden die worden gedetecteerd op basis van verrijkingsgegevens die door de connectors worden opgenomen.

Uiteindelijk zullen deze gegevens bovendien dienen om beveiligingsgegevens te verbeteren die uw blootstellingsrisico meten aan een bepaald criterium, en het zal ook van invloed zijn op bredere initiatieven van de organisatie die blootstellingsrisico's in een workload of gerelateerd aan een specifiek bedreigingsgebied meten.

Voordelen van het gebruik van de externe gegevensconnectors zijn onder andere:

- Genormaliseerd in blootstellingsgrafiek

- Apparaatinventaris verbeteren

- Toewijzingsrelaties

- Nieuwe aanvalspaden onthullen

- Uitgebreide zichtbaarheid van kwetsbaarheid voor aanvallen bieden

- Activakritiek opnemen

- Context verrijken met zakelijke toepassing of operationele relatie

- Visualiseren via het hulpprogramma Aanvalstoewijzing

- Verkennen met behulp van geavanceerde opsporingsquery's via KQL

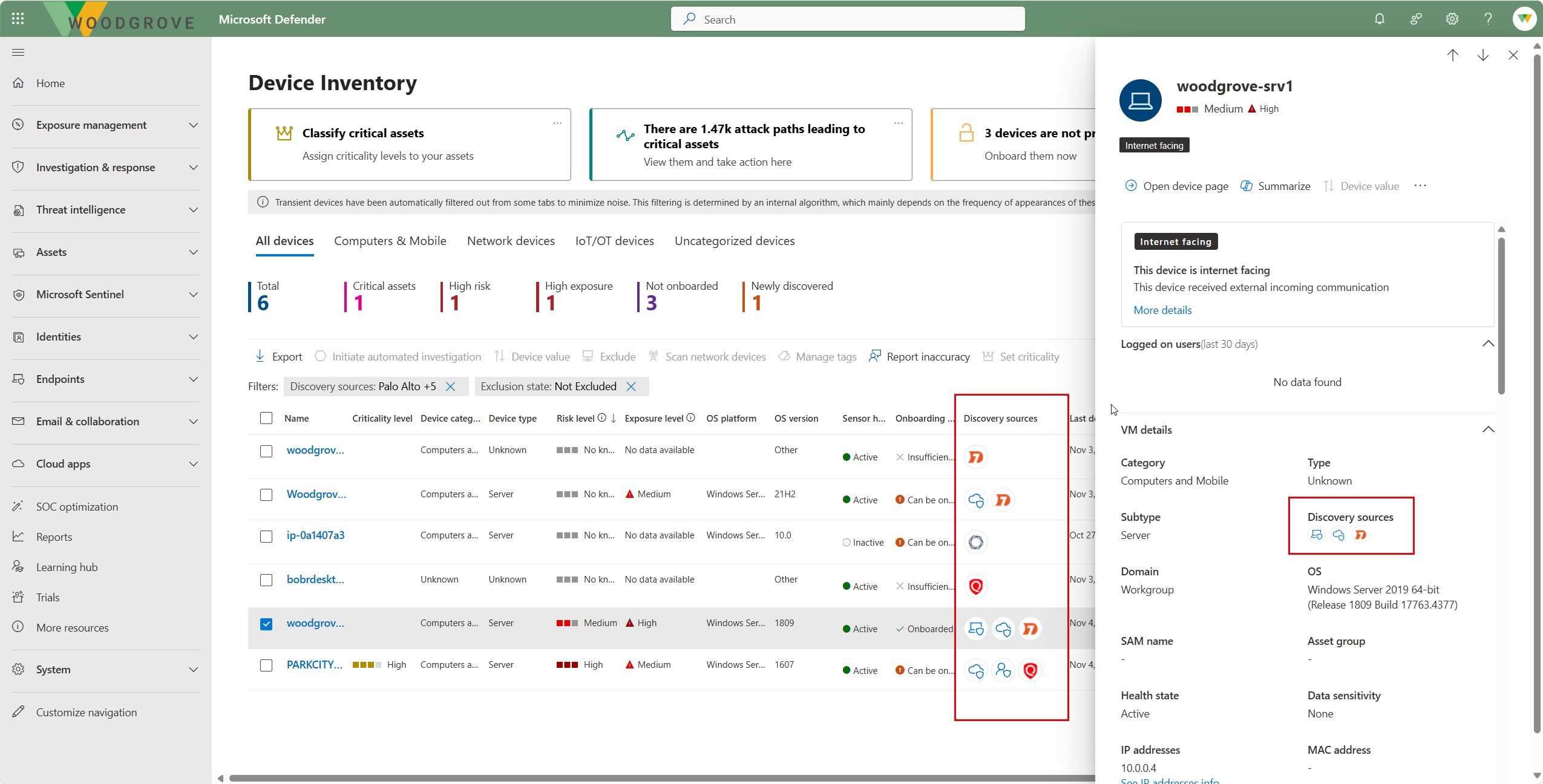

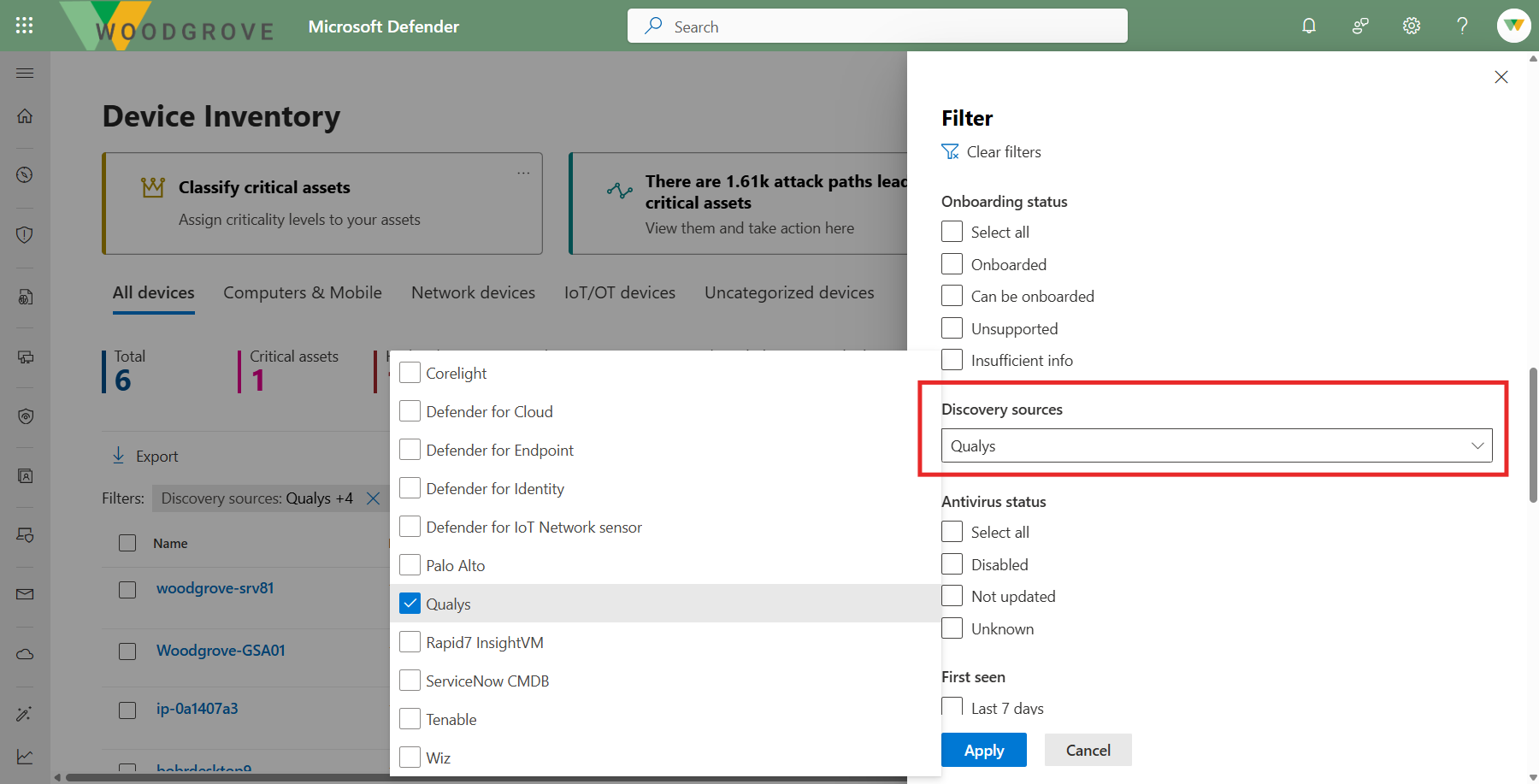

Connectorsgegevens in de apparaatinventaris

In de Apparaatinventaris ziet u de detectiebronnen voor elk apparaat. Dit zijn de producten waarvan we een rapport op dit apparaat hebben ontvangen. Dit kunnen Microsoft-beveiligingsproducten zijn, zoals MDE, MDC en MDI, en ook externe gegevensbronnen zoals Qualys of ServiceNow CMDB. U kunt filteren op een of meer detectiebronnen in de inventaris om apparaten weer te geven die specifiek door deze bronnen zijn gedetecteerd.

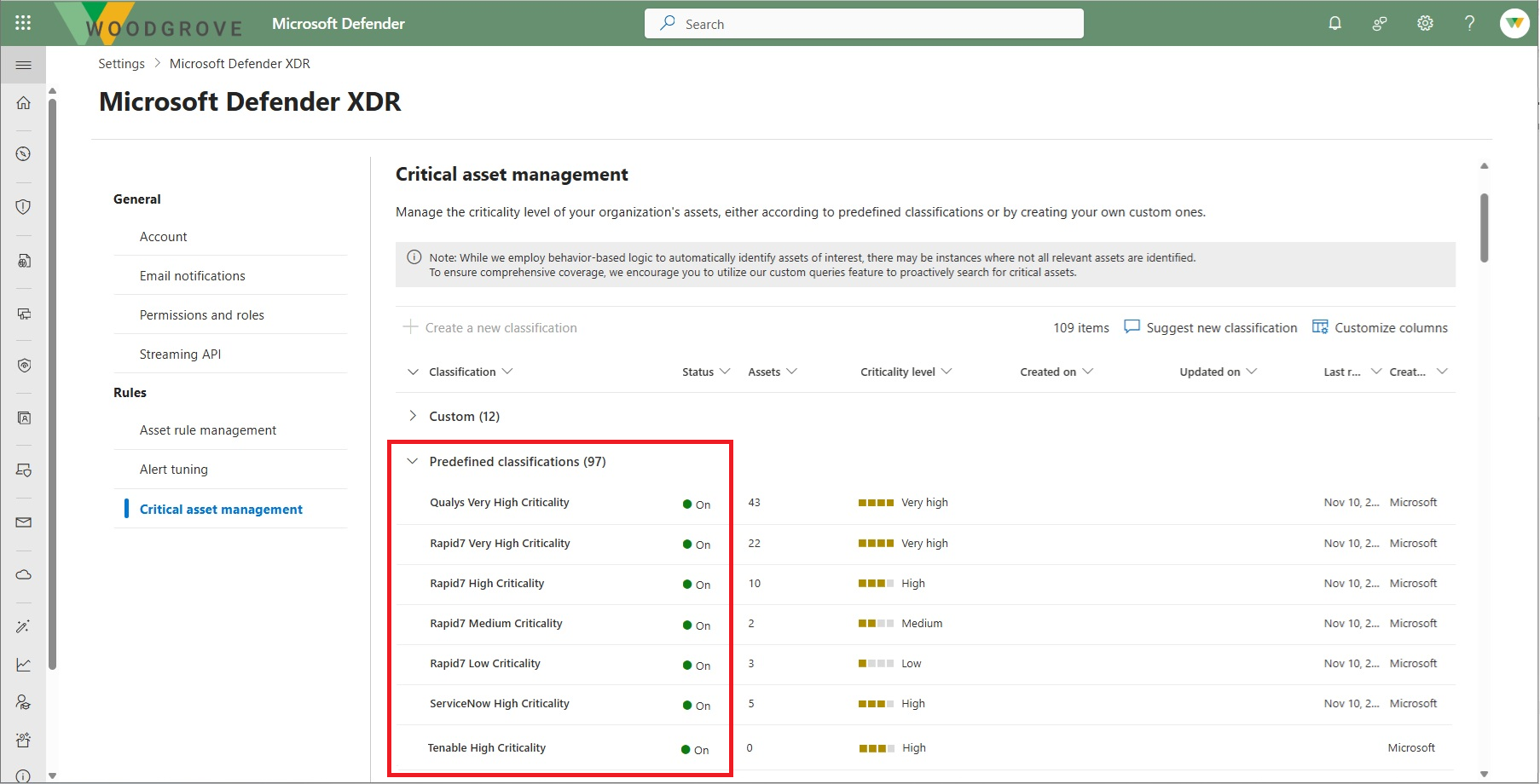

Critical Asset Management

Het identificeren van kritieke assets is essentieel om ervoor te zorgen dat de belangrijkste assets in uw organisatie worden beschermd tegen het risico van gegevensschendingen en operationele onderbrekingen.

Verrijkingsinformatie over de kritiek van assets wordt opgehaald uit de gegevensconnectors, op basis van de kritieke beoordelingen die in die externe producten zijn berekend. Terwijl deze gegevens worden opgenomen, bevat Critical Asset Management ingebouwde regels om de kritieke waarde te transformeren die is opgehaald uit het product van derden naar de waarde voor blootstellingsbeheerkritiek voor elke asset. U kunt deze classificaties bekijken en in- of uitschakelen in de Critical Asset Management-ervaring.

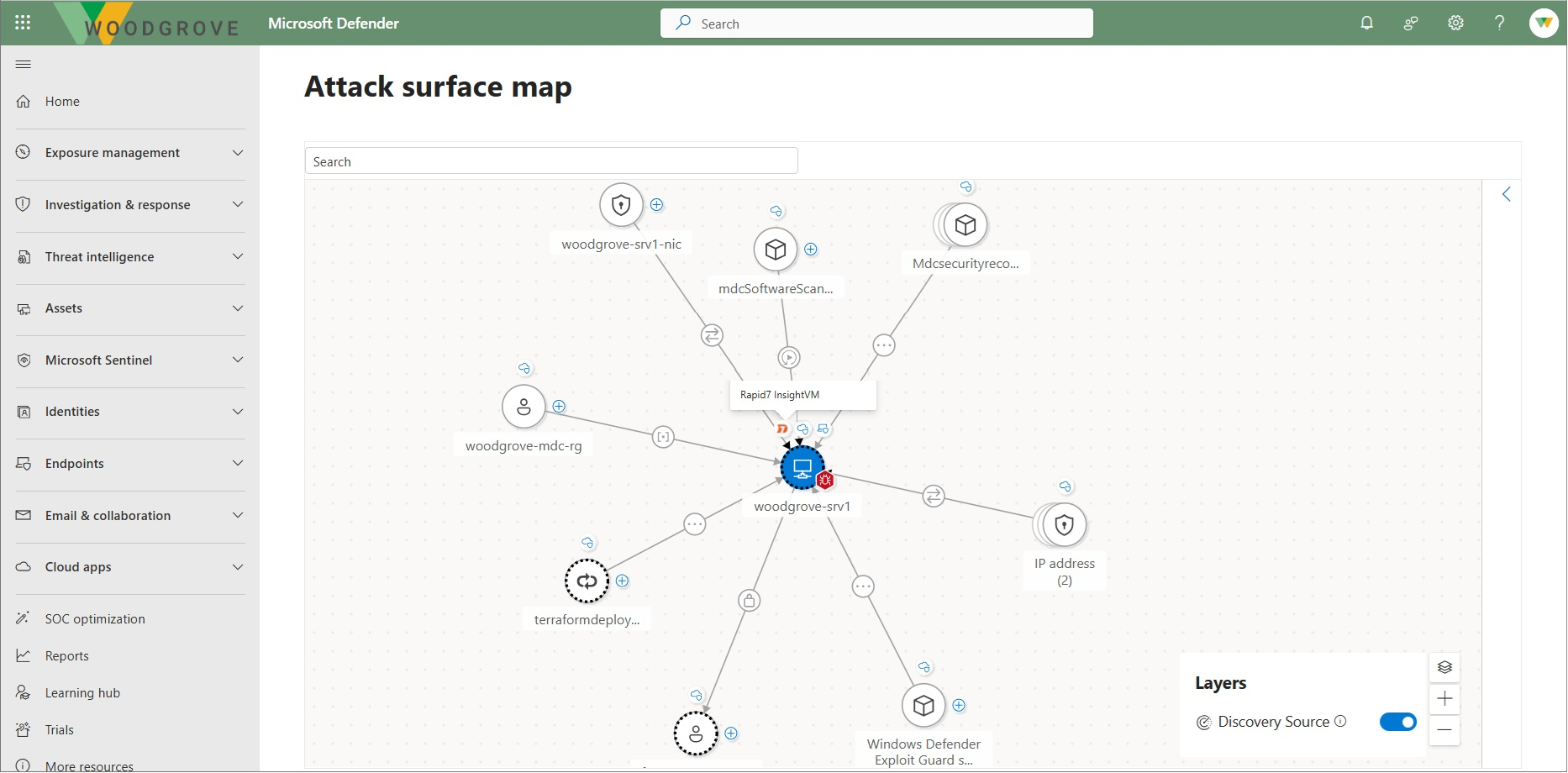

Blootstellingsgrafiek

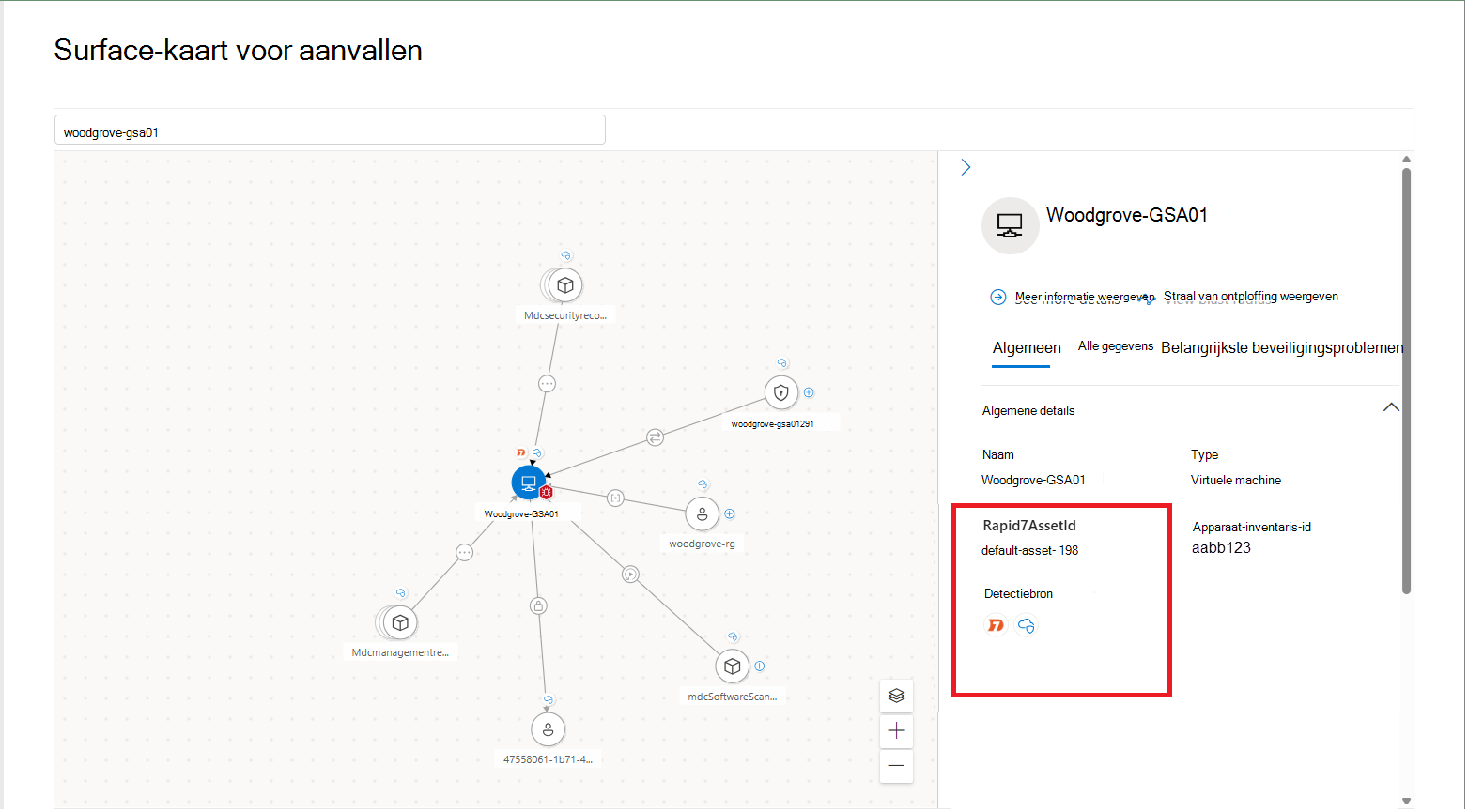

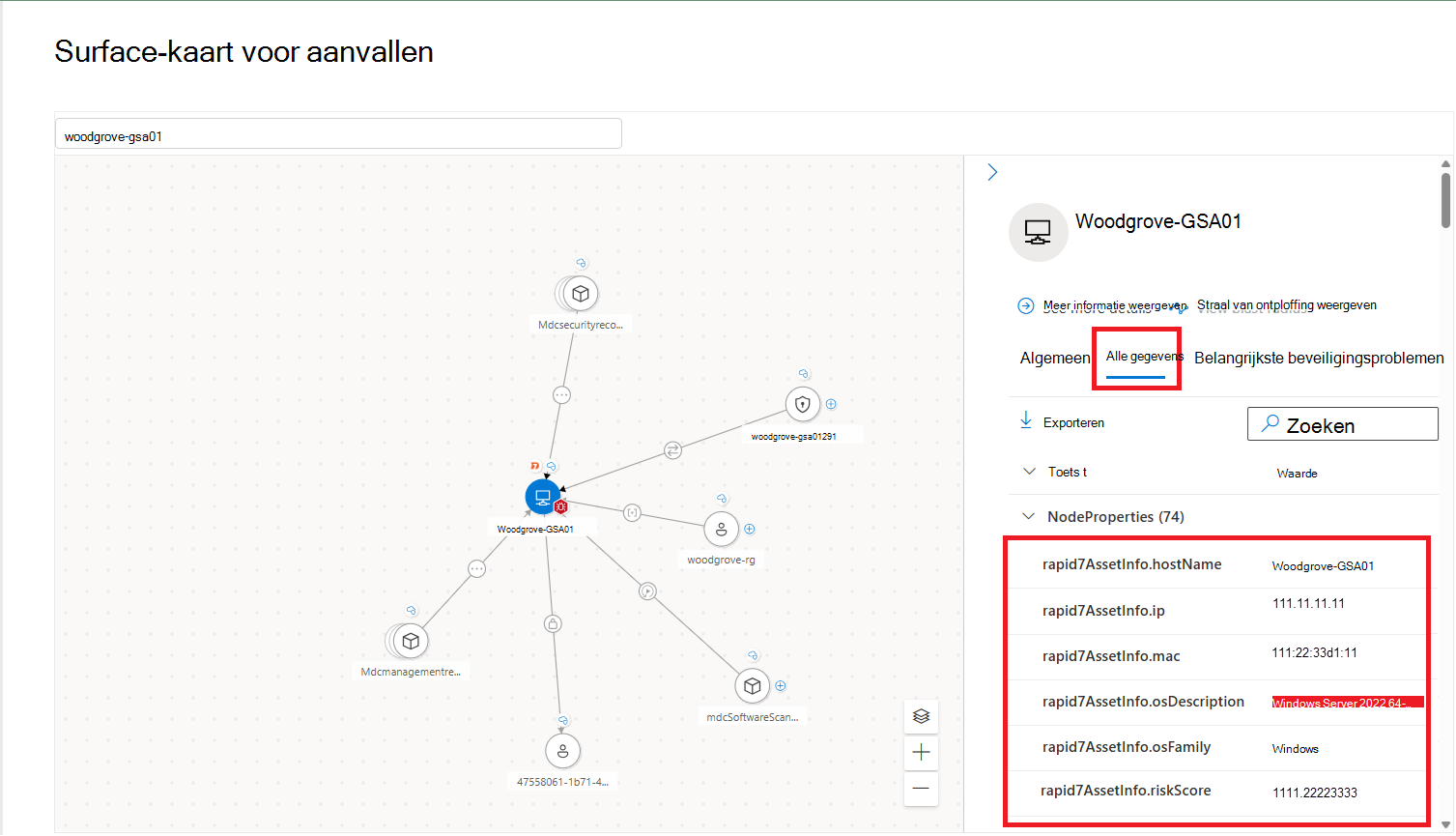

Als u uw assets en verrijkingsgegevens wilt verkennen die zijn opgehaald uit externe gegevensproducten, kunt u deze informatie ook bekijken in de Exposure Graph. In de kaart Attack Surface kunt u de knooppunten weergeven die assets vertegenwoordigen die door uw connectors zijn gedetecteerd, met ingebouwde pictogrammen die de detectiebronnen voor elke asset weergeven.

Door het zijvenster voor de asset te openen, kunt u ook de gedetailleerde gegevens bekijken die zijn opgehaald uit de connector voor elke asset.

Geavanceerde opsporing

Als u uw gedetecteerde en opgenomen gegevens uit de externe gegevensbronnen wilt verkennen, kunt u query's uitvoeren op de Exposure Graph in Geavanceerde opsporing.

Voorbeelden:

Deze query retourneert alle assets die zijn opgehaald uit ServiceNow CMDB en hun gedetailleerde metagegevens.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Met deze query worden alle assets geretourneerd die zijn opgehaald uit Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Met deze query worden alle beveiligingsproblemen (CVE's) geretourneerd die door Rapid7 zijn gerapporteerd op opgenomen assets.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.rapid7ReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Met deze query worden alle beveiligingsproblemen (CVE's) geretourneerd die door Tenable zijn gerapporteerd op opgenomen assets.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.tenableReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Opmerking

Bij het oplossen van problemen met AH-query's (Advanced Hunting) die niet werken of geen resultaten opleveren, moet u er rekening mee houden dat het veld 'reportedBy' hoofdlettergevoelig is. Geldige waarden zijn bijvoorbeeld 'rapid7', 'tenable', enzovoort.

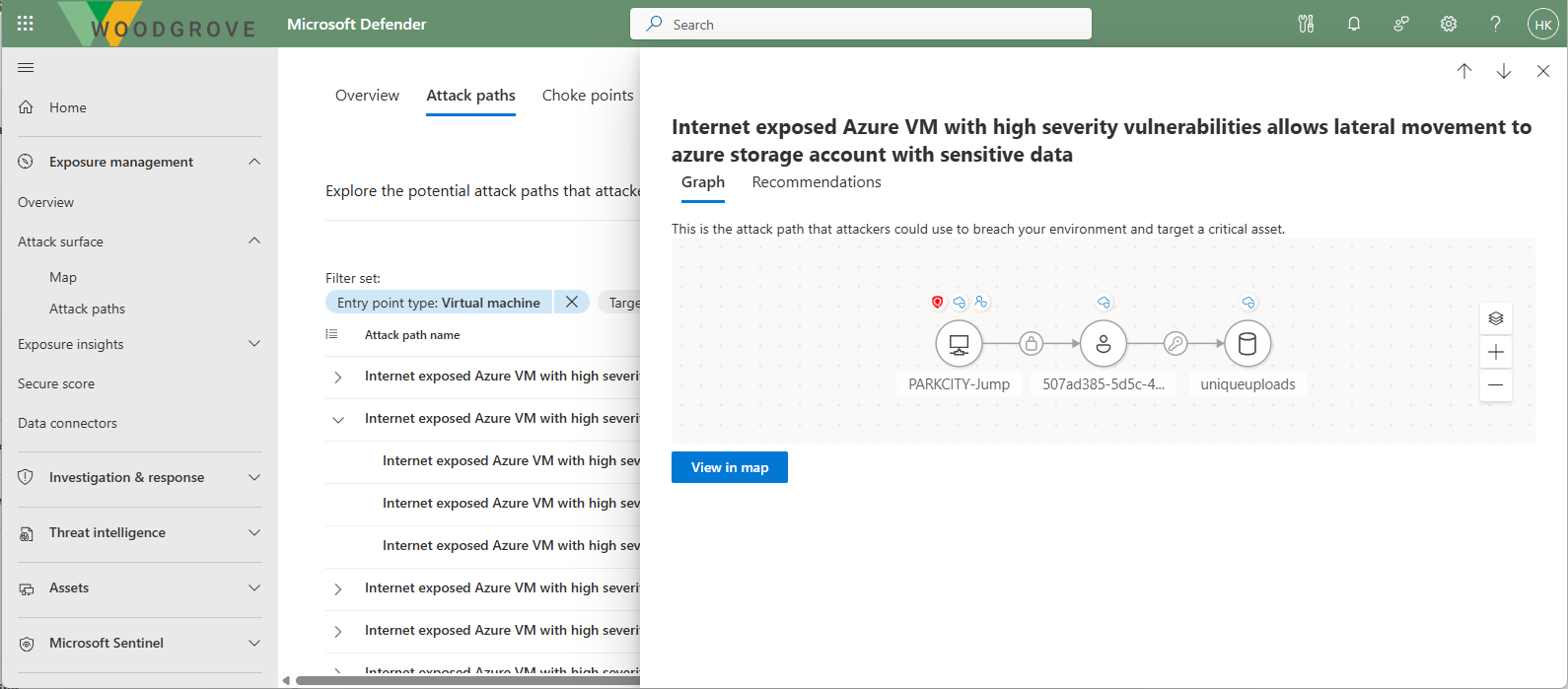

Aanvalspaden

Security Exposure Management automatisch aanvalspaden genereert op basis van de gegevens die zijn verzameld tussen assets en workloads, inclusief gegevens van externe connectors. Het simuleert aanvalsscenario's en identificeert beveiligingsproblemen en zwakke punten die een aanvaller kan misbruiken.

Terwijl u aanvalspaden in uw omgeving verkent, kunt u de detectiebronnen bekijken die hebben bijgedragen aan dit aanvalspad op basis van de grafische weergave van het pad.