Overzicht van aanvalspaden

Microsoft Security Exposure Management helpt u bij het beheren van de kwetsbaarheid en blootstellingsrisico's van uw bedrijf. Aanvalspaden combineren assets en technieken om end-to-end-paden weer te geven die aanvallers kunnen maken om van een toegangspunt van een organisatie naar kritieke assets te gaan.

Opmerking

De waarde van aanvalspaden neemt toe op basis van de gegevens die als bron worden gebruikt. Als er geen gegevens beschikbaar zijn of als de gegevens niet de omgeving van uw organisatie weerspiegelen, worden aanvalspaden mogelijk niet weergegeven. Aanvalspaden zijn mogelijk niet volledig representatief als u geen licenties hebt gedefinieerd voor workloads die zijn geïntegreerd en vertegenwoordigd in het aanvalspad of als u geen volledig gedefinieerde kritieke assets hebt.

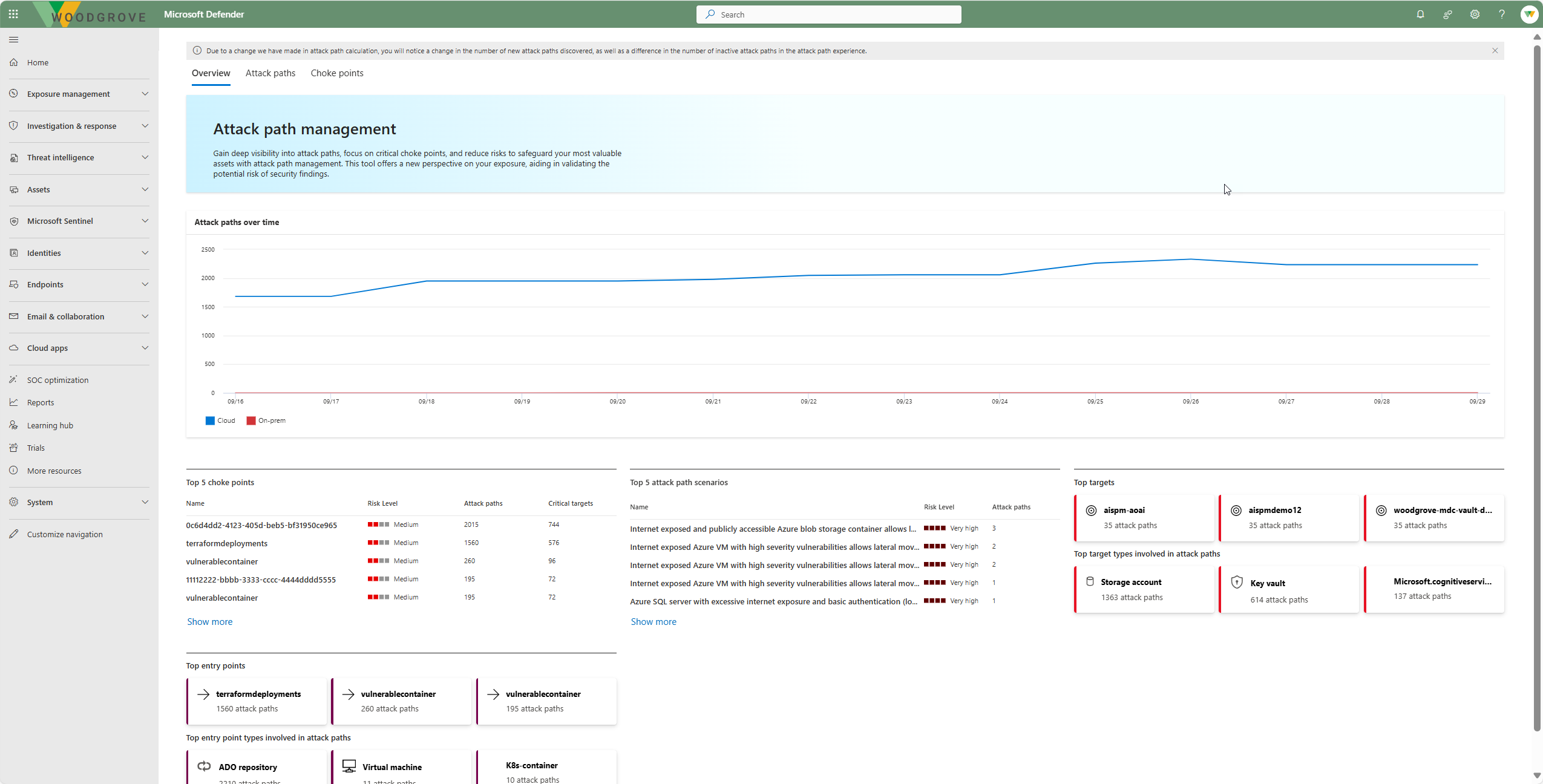

Dashboard aanvalspad

Het dashboard van het aanvalspad biedt een overzicht op hoog niveau van de aanvalspaden in uw organisatie. Het toont het aantal aanvalspaden, het aantal chokepunten en het aantal kritieke assets. U kunt deze informatie gebruiken om inzicht te krijgen in de beveiligingspostuur van uw organisatie en om prioriteit te geven aan uw beveiligingsinspanningen. Vanuit het dashboard kunt u inzoomen op de details van de aanvalspaden, verstikkingspunten en kritieke assets.

Aanvalspaden identificeren en oplossen

Hier ziet u hoe Exposure Management u helpt bij het identificeren en oplossen van aanvalspaden.

Generatie van aanvalspad: Security Exposure Management automatisch aanvalspaden genereert op basis van de gegevens die zijn verzameld tussen assets en workloads. Het simuleert aanvalsscenario's en identificeert beveiligingsproblemen en zwakke punten die een aanvaller kan misbruiken.

- Het aantal aanvalspaden dat zichtbaar is in de portal kan fluctueren vanwege de dynamische aard van IT-omgevingen. Ons systeem genereert dynamisch aanvalspaden op basis van de realtime omstandigheden van de omgeving van elke klant. Wijzigingen zoals het toevoegen of verwijderen van assets, updates van configuraties, een gebruiker die zich aanmeldt of uitschakelt vanaf een computer, een gebruiker die aan een groep is toegevoegd of verwijderd, en de implementatie van nieuwe netwerksegmentatie- of beveiligingsbeleidsregels kunnen allemaal van invloed zijn op het aantal en de typen aanvalspaden die worden geïdentificeerd.

- Deze benadering zorgt ervoor dat de beveiligingspostuur die we bieden, zowel nauwkeurig is als weerspiegelt van de nieuwste omgevingsstatus, waardoor de flexibiliteit die nodig is in de huidige IT-omgevingen, wordt toegepast.

Zichtbaarheid van aanvalspad: in de grafiekweergave voor het aanvalspad worden grafiekgegevens van de blootstelling van ondernemingen gebruikt om het aanvalspad te visualiseren om te begrijpen hoe potentiële bedreigingen zich kunnen ontvouwen.

- Als u de muisaanwijzer op elk knooppunt en connectorpictogram houdt, krijgt u aanvullende informatie over hoe het aanvalspad is opgebouwd. Bijvoorbeeld van een eerste virtuele machine met TLS/SSL-sleutels tot machtigingen voor opslagaccounts.

- De blootstellingskaart van de onderneming breidt uit hoe u aanvalspaden kunt visualiseren. Samen met andere gegevens ziet u meerdere aanvalspaden en chokepunten, knooppunten die knelpunten creëren in de grafiek of kaart waar aanvalspaden convergeren. Hiermee worden blootstellingsgegevens gevisualiseerd, zodat u kunt zien welke activa risico lopen en waar u prioriteit kunt geven aan uw focus.

Beveiligingsaanbeveling: ontvang aanbevelingen die kunnen worden uitgevoerd om mogelijke aanvalspaden te beperken.

Chokepoints: het dashboard voor het aanvalspad markeert kritieke assets waar meerdere aanvalspaden elkaar kruisen, waardoor ze worden geïdentificeerd als belangrijke beveiligingsproblemen. Door zich te richten op deze knelpunten, kunnen beveiligingsteams het risico efficiënt verminderen door assets met een hoge impact aan te pakken.

- Identificatie: bekijk een lijst met chokepunten op het dashboard van het aanvalspad.

- Groepering: Security Exposure Management groepen chokepuntknooppunten waar meerdere aanvalspaden stromen of elkaar kruisen op weg naar een kritieke asset.

- Strategische beperking: Met zichtbaarheid van chokepunten kunt u zich strategisch richten op risicobeperkingsinspanningen en meerdere aanvalspaden aanpakken door deze kritieke punten te beveiligen.

- Beveiliging: door ervoor te zorgen dat de knelpunten veilig zijn, worden uw assets beschermd tegen bedreigingen.

Straal van ontploffing: hiermee kunnen gebruikers de paden met het hoogste risico vanaf een chokepunt visueel verkennen. Het biedt een gedetailleerde visualisatie die laat zien hoe het compromitteren van een asset van invloed kan zijn op anderen, zodat beveiligingsteams de bredere gevolgen van een aanval kunnen beoordelen en beter prioriteit kunnen geven aan risicobeperkingsstrategieën.