Clustertoegang beheren

Belangrijk

Azure HDInsight op AKS is op 31 januari 2025 buiten gebruik gesteld. Meer te weten komen via deze aankondiging .

U moet uw workloads migreren naar Microsoft Fabric- of een gelijkwaardig Azure-product om plotselinge beëindiging van uw workloads te voorkomen.

Belangrijk

Deze functie is momenteel beschikbaar als preview-versie. De aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews meer juridische voorwaarden bevatten die van toepassing zijn op Azure-functies die bèta, in preview of anderszins nog niet in algemene beschikbaarheid zijn vrijgegeven. Voor meer informatie over deze specifieke preview, zie Azure HDInsight op AKS preview-informatie. Voor vragen of suggesties voor functies dient u een aanvraag in op AskHDInsight- met de details en volgt u ons voor meer updates over Azure HDInsight Community-.

Dit artikel bevat een overzicht van de mechanismen die beschikbaar zijn voor het beheren van toegang voor HDInsight in AKS-clustergroepen en -clusters. Ook wordt beschreven hoe u machtigingen toewijst aan gebruikers, groepen, door de gebruiker toegewezen beheerde identiteit en service-principals om toegang tot het gegevensvlak van het cluster mogelijk te maken.

Wanneer een gebruiker een cluster maakt, is die gebruiker gemachtigd om de bewerkingen uit te voeren met gegevens die toegankelijk zijn voor het cluster. Als u echter wilt toestaan dat andere gebruikers query's en taken op het cluster kunnen uitvoeren, is toegang tot het gegevensvlak van het cluster vereist.

Toegang tot clustergroep of cluster beheren (besturingsvlak)

De volgende ingebouwde HDInsight-rollen in AKS en Azure zijn beschikbaar voor clusterbeheer voor het beheren van de clustergroep of clusterbronnen.

| Rol | Beschrijving |

|---|---|

| Eigenaar | Verleent volledige toegang om alle resources te beheren, inclusief de mogelijkheid om rollen toe te wijzen in Azure RBAC. |

| Donateur | Verleent volledige toegang om alle resources te beheren, maar u kunt geen rollen toewijzen in Azure RBAC. |

| Lezer | Bekijk alle resources, maar u kunt geen wijzigingen aanbrengen. |

| HDInsight op AKS-clusterpoolbeheerder | Verleent volledige toegang om een clustergroep te beheren, inclusief de mogelijkheid om de clustergroep te verwijderen. |

| HDInsight op AKS-clusterbeheerder | Hiermee verleent u volledige toegang tot het beheren van een cluster, inclusief de mogelijkheid om het cluster te verwijderen. |

U kunt de blade Toegangsbeheer (IAM) gebruiken om de toegang voor de clustergroep en het besturingsvlak te beheren.

Verwijs: Een gebruiker toegang geven tot Azure-resources via de Azure-portal - Azure RBAC.

Clustertoegang beheren (gegevensvlak)

Met deze toegang kunt u de volgende acties uitvoeren:

- Clusters weergeven en taken beheren.

- Alle bewakings- en beheerbewerkingen.

- Als u automatisch schalen wilt inschakelen en het aantal knooppunten wilt bijwerken.

De toegang is beperkt voor:

- Clusterverwijdering.

Als u machtigingen wilt toewijzen aan gebruikers, groepen, door de gebruiker toegewezen beheerde identiteit en service-principals om toegang tot het gegevensvlak van het cluster mogelijk te maken, zijn de volgende opties beschikbaar:

- Azure Portal

- ARM-sjabloon

Azure Portal gebruiken

Toegang verlenen

In de volgende stappen wordt beschreven hoe u toegang verleent tot andere gebruikers, groepen, door de gebruiker toegewezen beheerde identiteit en service-principals.

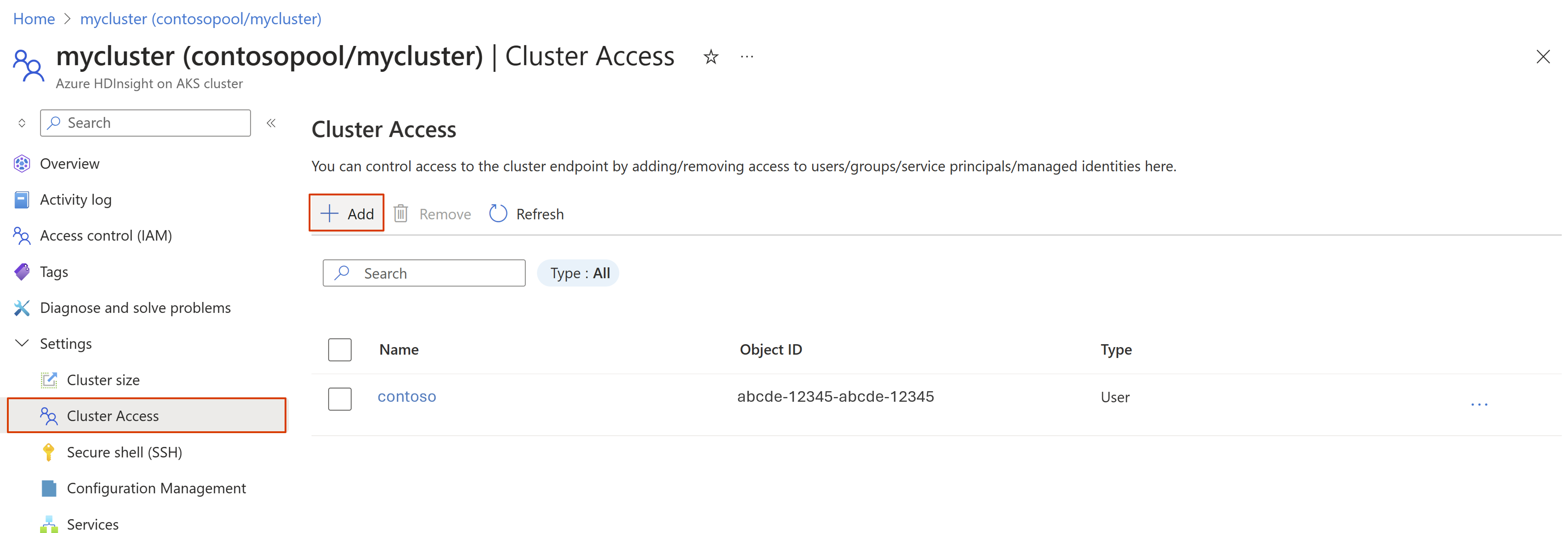

Navigeer naar de blade Clustertoegang van uw cluster in Azure Portal en klik op toevoegen.

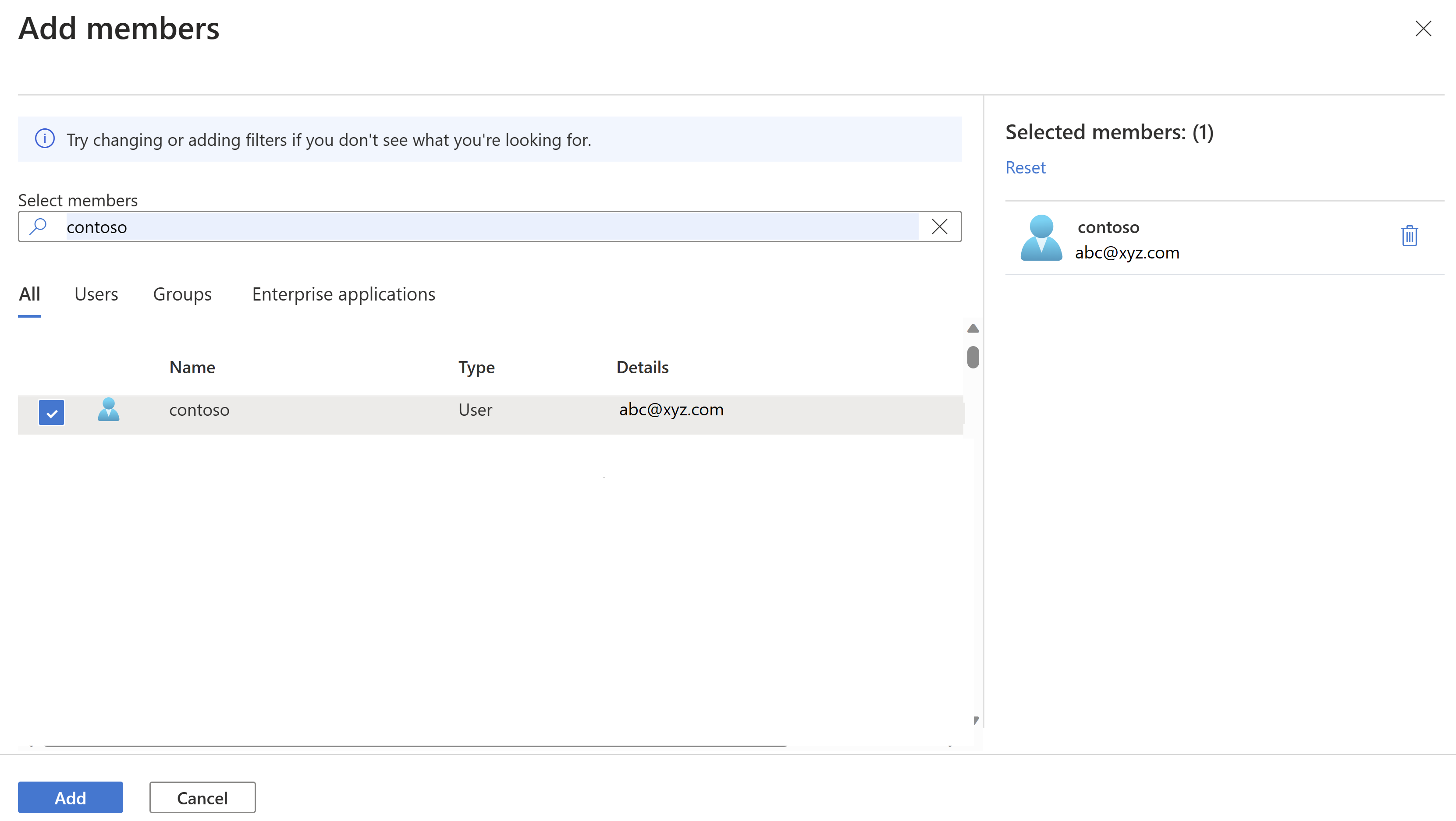

Zoek naar de door de gebruiker/groep/gebruiker toegewezen beheerde identiteit/service-principal om toegang te verlenen en klik op Toevoegen.

Toegang verwijderen

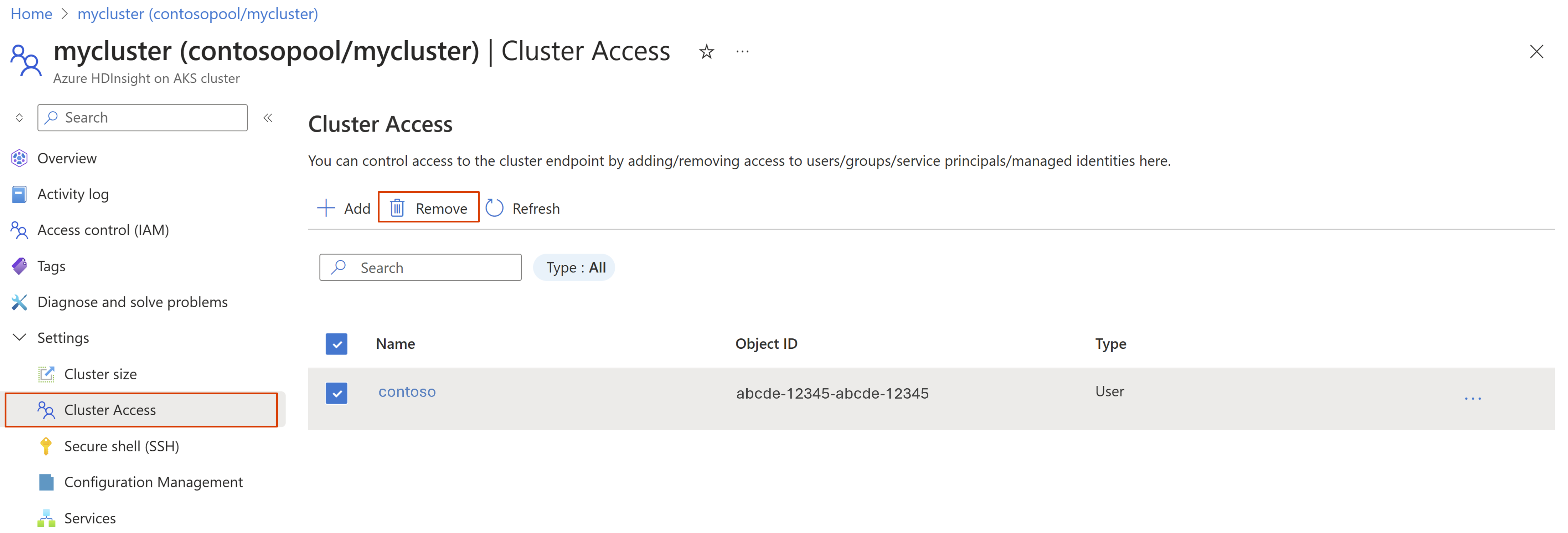

Selecteer de leden die u wilt verwijderen en klik op verwijderen.

ARM-sjabloon gebruiken

Voorwaarden

- Een operationele HDInsight op een AKS-cluster.

- ARM-sjabloon voor uw cluster.

- Bekendheid met ontwerpen en implementeren van ARM-sjablonen.

Volg de stappen om authorizationProfile object bij te werken onder clusterProfile sectie in uw ARM-clustersjabloon.

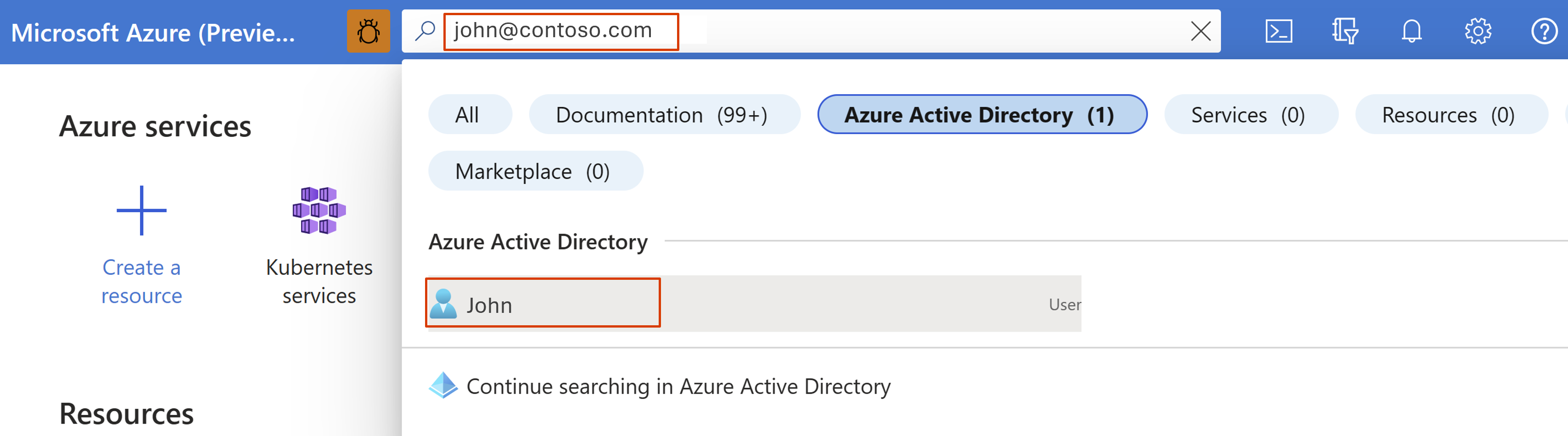

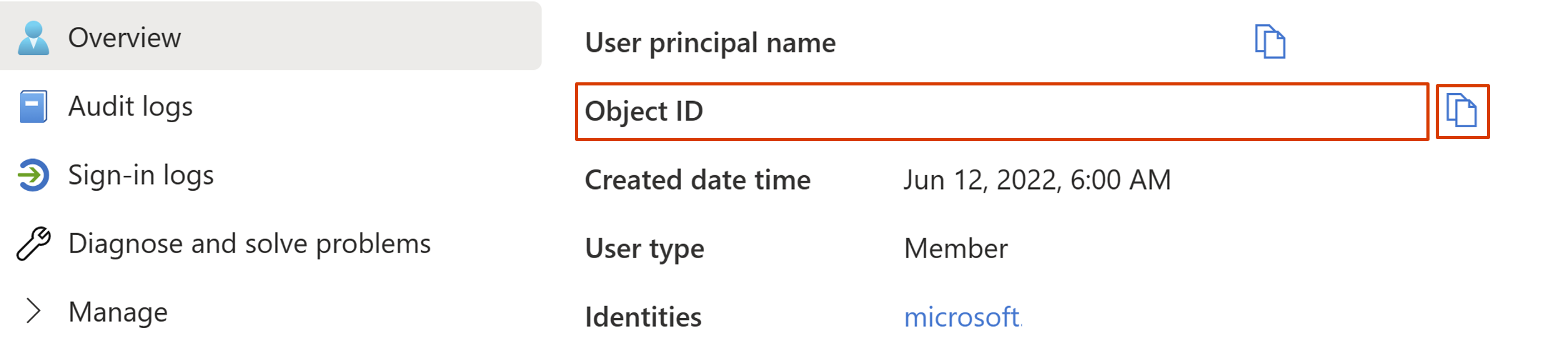

Zoek in de zoekbalk van Azure Portal naar door de gebruiker/groep/gebruiker toegewezen beheerde identiteit/service-principal.

Kopieer de Object-ID of Principal-ID.

Wijzig de sectie

authorizationProfilein uw ARM-clustersjabloon.Voeg een door de gebruiker toegewezen beheerde identiteit, service-principal-object-id of principal-id toe onder de eigenschap

userIds.Voeg de object-id van groepen toe onder de

groupIds-eigenschap."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Implementeer de bijgewerkte ARM-sjabloon om de wijzigingen in uw cluster weer te geven. Meer informatie over het implementeren van een ARM-sjabloon.