De standaardomgeving beveiligen

Elke medewerker in uw organisatie heeft toegang tot de standaard Power Platform-omgeving. Als Power Platform-beheerder moet u nadenken over manieren om die omgeving te beveiligen en tegelijkertijd toegankelijk te houden voor persoonlijke productiviteitsdoeleinden van makers. Dit artikel geeft suggesties.

Zorgvuldig beheerdersrollen toewijzen

Overweeg of uw gebruikers met beheerdersrechten de rol van Power Platform-beheerder nodig hebben. Zou de rol van omgevingsbeheerder of systeembeheerder geschikter zijn? Beperk in ieder geval de machtigere rol van Power Platform beheerder tot slechts enkele gebruikers. Meer informatie over het beheren van Power Platform-omgevingen.

Intentie communiceren

Een van de belangrijkste uitdagingen voor het Power Platform Center of Excellence-team (CoE) is te communiceren hoe de standaardomgeving gebruikt moet worden. Hier zijn enkele aanbevelingen.

De standaardomgeving hernoemen

De standaardomgeving wordt gemaakt met de naam TenantName (standaard). U kunt de naam van de omgeving wijzigen in een meer beschrijvende naam, zoals Persoonlijke productiviteitsomgeving, waarmee duidelijk de intentie wordt aangegeven.

De Power Platform-hub gebruiken

De Microsoft Power Platform-hub is een SharePoint-template voor communicatiesites. Het biedt een startpunt voor een centrale bron van informatie voor makers over het gebruik van Power Platform door uw organisatie. Met startersinhoud en paginasjablonen is het eenvoudig om makers informatie te bieden, zoals:

- Gebruiksscenario's voor persoonlijke productiviteit

- Procedures voor het bouwen van apps en stromen

- Bouwen van apps en stromen op de juiste plek

- Contact opnemen met het CoE-ondersteuningsteam

- Regels rond integratie met externe services

Voeg links toe naar andere interne bronnen die uw makers nuttig kunnen vinden.

Beperk delen met iedereen

Makers kunnen Delen hun apps met andere individuele gebruikers en beveiligingsgroepen. Standaard is delen met uw gehele organisatie, of iedereen, uitgeschakeld. Overweeg om een gecontroleerd proces met controlepunten te gebruiken rondom veelgebruikte apps om beleid en vereisten zoals deze af te dwingen:

- Beleid voor beveiligingsbeoordeling

- Bedrijfsbeoordelingsbeleid

- Vereisten voor Application Lifecycle Management (ALM)

- Vereisten voor gebruikerservaring en huisstijl

De functie Delen met iedereen is standaard uitgeschakeld in Power Platform. Wij raden u aan deze instelling uitgeschakeld te laten om overmatige blootstelling van canvas-apps aan onbedoelde gebruikers te beperken. De groep Iedereen voor uw organisatie bevat alle gebruikers die ooit zijn ingelogd op uw tenant, inclusief gasten en interne leden. Het gaat niet alleen om interne medewerkers binnen uw tenant. Bovendien kan het lidmaatschap van de groep Iedereen niet worden bewerkt of bekeken. Ga naar /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone voor meer informatie over de groep Iedereen.

Als u uw app met alle interne medewerkers of een grote groep mensen wilt delen, kunt u overwegen om uw app te delen met een bestaande beveiligingsgroep met die leden. U kunt ook een beveiligingsgroep maken en uw app met die beveiligingsgroep delen.

Wanneer Delen met iedereen is uitgeschakeld, kunnen alleen Dynamics 365-beheerders, Power Platform-beheerders en algemene beheerders een toepassing delen met iedereen in de omgeving. Als u een beheerder bent, kunt u de volgende PowerShell-opdracht uitvoeren als u delen met Iedereen wilt toestaan.

Open eerst PowerShell als beheerder en meld u aan bij uw Power Apps-account door deze opdracht uit te voeren.

Add-PowerAppsAccountVoer de cmdlet Get-TenantSettings uit om de lijst met tenantinstellingen voor uw organisatie als een object op te halen.

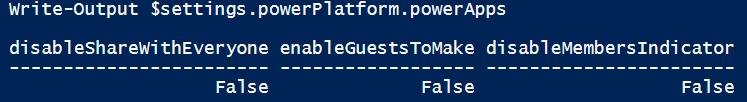

Het object

powerPlatform.PowerAppsbevat drie vlaggen:

Voer de volgende PowerShell-opdrachten uit om het instellingenobject op te halen en stel de variabele disableShareWithEveryone in op $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseVoer de

Set-TenantSettings-cmdlet uit met het instellingenobject om makers in staat te stellen hun apps met iedereen in de tenant te delen.Set-TenantSettings $settingsAls u delen met Iedereen wilt uitschakelen, volgt u dezelfde stappen, maar stelt u deze optie in op

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Beleid voor preventie van gegevensverlies vaststellen

Een andere manier om de standaardomgeving te beveiligen is om er beleid ter preventie van gegevensverlies (DLP) voor op te stellen. DLP-beleid instellen is vooral belangrijk voor de standaardomgeving, omdat alle werknemers in uw organisatie hier toegang toe hebben. Hier zijn enkele aanbevelingen om u te helpen het beleid te handhaven.

Het DLP-governancebericht aanpassen

Pas het foutbericht aan dat wordt weergegeven als een maker een app maakt die in strijd is met het DLP-beleid van uw organisatie. Verwijs de maker naar de Power Platform-hub van uw organisatie en geef het e-mailadres van uw CoE-team op.

Terwijl het CoE-team het DLP-beleid in de loop van de tijd verfijnt, kan het zijn dat u onbedoeld apps beschadigt. Zorg ervoor dat het bericht over schending van het DLP-beleid contactgegevens of een link naar meer informatie bevat om makers de weg te wijzen.

Gebruik de volgende PowerShell-cmdlets om het governancebeleidsbericht aan te passen:

| Command | Omschrijving |

|---|---|

| Set-PowerAppDlpErrorSettings | Governance-bericht instellen |

| Set-PowerAppDlpErrorSettings | Governance-bericht bijwerken |

Blokkeer nieuwe connectors in de standaardomgeving

Standaard worden alle nieuwe connectors in de groep Niet-zakelijk van uw DLP-beleid geplaatst. U kunt altijd de standaardgroep wijzigen in Zakelijk of Geblokkeerd. Voor een DLP-beleid dat wordt toegepast op de standaardomgeving, raden we u aan de groep Geblokkeerd als standaard te configureren om ervoor te zorgen dat nieuwe connectoren onbruikbaar blijven totdat ze zijn beoordeeld door een van uw beheerders.

Makers beperken tot vooraf gebouwde connectors

Beperk makers tot eenvoudige, niet-blokkeerbare connectors om toegang tot de rest te voorkomen.

Verplaats alle connectors die niet kunnen worden geblokkeerd naar de bedrijfsgegevensgroep.

Verplaats alle connectors die kunnen worden geblokkeerd naar de geblokkeerde gegevensgroep.

Aangepaste connectors beperken

Aangepaste connectors integreren een app of stroom met een service van eigen bodem. Deze services zijn bedoeld voor technische gebruikers, zoals ontwikkelaars. We raden aan om de footprint te verkleinen van API's die zijn gebouwd door de organisatie en die kunnen worden aangeroepen vanuit apps of stromen in de standaardomgeving. Om te voorkomen dat makers aangepaste connectors voor API's in de standaardomgeving kunnen maken en gebruiken, maakt u een regel om alle URL-patronen te blokkeren.

Om makers toegang te geven tot sommige API's (bijvoorbeeld een service die een lijst met bedrijfsvakanties retourneert), configureert u meerdere regels die verschillende URL-patronen classificeren in de zakelijke en niet-zakelijke gegevensgroepen. Zorg ervoor dat verbindingen altijd het HTTPS-protocol gebruiken. Meer informatie over DLP-beleid voor aangepaste connectors.

Veilige integratie met Exchange

De Office 365 Outlook-connector is een van de standaardconnectors die niet kunnen worden geblokkeerd. Hiermee kunnen makers e-mailberichten verzenden, verwijderen en beantwoorden in de mailboxen waartoe deze toegang hebben. Het risico van deze connector is tevens een van de krachtigste mogelijkheden: de optie om e-mail te verzenden. Een maker kan bijvoorbeeld een stroom maken die een e-mailing verstuurt.

De Exchange-beheerder van uw organisatie kan regels instellen op de Exchange Server om te voorkomen dat e-mails vanuit apps worden verzonden. Het is ook mogelijk om specifieke stromen of apps uit te sluiten van de ingestelde regels om uitgaande e-mails te blokkeren. U kunt deze regels combineren met een toegestane lijst van e-mailadressen zodat e-mails van apps en stromen alleen vanuit een kleine groep mailboxen worden verzonden.

Wanneer een app of stroom een e-mail verzendt via de Office 365 Outlook-connector, worden specifieke SMTP-headers ingevoegd in het bericht. U kunt gereserveerde zinnen in de koptekst gebruiken om te identificeren of een e-mail afkomstig is van een stroom of app.

De SMTP-header die is ingevoegd in een e-mail die vanuit een stroom is verzonden, ziet er als het volgende voorbeeld uit:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Header-details

De volgende tabel beschrijft de waarden die kunnen voorkomen in de header van de x-ms-mail-toepassing, afhankelijk van de gebruikte service:

| Service | Weergegeven als |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; versie <versienummer>) Microsoft-flow /1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <app-naam>) |

De volgende tabel beschrijft de waarden die kunnen voorkomen in de x-ms-mail-operation-type header, afhankelijk van de actie die wordt uitgevoerd:

| Weergegeven als | Omschrijving |

|---|---|

| Antwoord | Voor het beantwoorden van e-mails |

| Vooruit | Voor het doorsturen van e-mails |

| Verzenden | Voor het verzenden van e-mail, waaronder SendEmailWithOptions en SendApprovalEmail |

De header x-ms-mail-environment-id bevat de omgevings-id-waarde. Deze header is aanwezig, afhankelijk van het product dat u gebruikt:

- In Power Apps is het er altijd.

- In Power Automate is het er alleen in verbindingen die na juli 2020 zijn gemaakt.

- In Logic Apps is het nooit aanwezig.

Potentiële Exchange-regels voor de standaardomgeving

Hier zijn enkele e-mailacties die u misschien wilt blokkeren met Exchange-regels.

Uitgaande e-mails naar externe ontvangers blokkeren: blokkeer alle uitgaande e-mails die van Power Automate en Power Apps naar externe ontvangers zijn verzonden. Deze regel voorkomt dat makers e-mails naar partners, leveranciers of klanten sturen vanuit hun apps of stromen.

Uitgaande e-mails doorsturen blokkeren: blokkeer alle uitgaande e-mails die zijn doorgestuurd naar externe ontvangers van Power Automate en Power Apps waarvan de afzender niet in een toegestane lijst met e-mailadressen staat. Deze regel voorkomt dan makers een stroom kunnen maken die inkomende e-mails automatisch doorstuurt naar een externe ontvanger.

Uitzonderingen bij regels voor e-mailblokkering

Hier zijn enkele mogelijke uitzonderingen op de Exchange-regels voor het blokkeren van e-mail te blokkeren voor flexibiliteit:

Bepaalde apps en stromen vrijstellen: voeg een vrijstellingslijst toe aan de eerder voorgestelde regels, zodat goedgekeurde apps of stromen e-mails naar externe ontvangers kunnen verzenden.

Acceptatielijst op organisatieniveau: in dit scenario is het logisch om de oplossing naar een speciale omgeving te verplaatsen. Als meerdere stromen in de omgeving uitgaande e-mails moeten verzenden, kunt u met een algemene uitzonderingsregel uitgaande e-mails vanuit die omgeving toestaan. De toestemming van de maker en beheerder voor die omgeving moet streng worden gecontroleerd en beperkt.

Ga naar E-mail-exfiltratiecontroles voor connectors voor meer informatie over het instellen van de juiste exfiltratieregels voor gerelateerd e-mailverkeer in Power Platform.

Isolatie tussen tenants toepassen

Power Platform heeft een systeem van connectoren gebaseerd op Microsoft Entra waarmee geautoriseerde Microsoft Entra-gebruikers apps en stromen kunnen verbinden met datastores. Tenantisolatie regelt het verkeer van gegevens van door Microsoft Entra geautoriseerde gegevensbronnen van en naar hun tenant.

Tenantisolatie wordt toegepast op tenantniveau en is van invloed op alle omgevingen in de tenant, inclusief de standaardomgeving. Aangezien alle werknemers makers zijn in de standaardomgeving, is het configureren van een robuust beleid voor tenantisolatie cruciaal voor het beveiligen van de omgeving. Wij raden u aan expliciet de tenants te configureren waarmee uw werknemers verbinding kunnen maken. Alle andere tenants moeten worden gedekt door standaardregels die zowel de inkomende als de uitgaande gegevensstroom blokkeren.

Power Platform-tenantisolatie is anders dan tenantbeperking in heeL Microsoft Entra. Het heeft geen invloed op Microsoft Entra ID-gebaseerde toegang buiten Power Platform. Het werkt alleen voor connectors die Microsoft Entra ID-gebaseerde verificatie gebruiken, zoals de Office 365 Outlook- en SharePoint-connectors.

Zie ook

Binnenkomende en uitgaande toegang tussen tenants beperken (preview)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)