Beperking voor inkomend en uitgaand tussen meerdere tenants

Microsoft Power Platform beschikt over een uitgebreid ecosysteem van connectors op basis van Microsoft Entra waarmee geautoriseerde Microsoft Entra-gebruikers boeiende apps en stromen kunnen bouwen die verbindingen tot stand brengen met de bedrijfsgegevens die beschikbaar zijn via deze gegevensopslagplaatsen. Tenantisolatie maakt het gemakkelijk voor beheerders om ervoor te zorgen dat deze connectors op een veilige manier binnen de tenant kunnen worden gebruikt, terwijl het risico van gegevensonderschepping buiten de tenant wordt geminimaliseerd. Tenantisolatie stelt Power Platform-beheerders in staat om de verplaatsing van tenantgegevens van door Microsoft Entra geautoriseerde gegevensbronnen van en naar hun tenant te beheren.

Power Platform-tenantisolatie is anders dan tenantbeperking in heeL Microsoft Entra. Het heeft geen invloed op Microsoft Entra ID-gebaseerde toegang buiten Power Platform. Power Platform-tenantisolatie werkt alleen voor connectors die op Microsoft Entra ID-gebaseerde verificatie gebruiken, zoals Office 365 Outlook of SharePoint.

Waarschuwing

Er is een bekend probleem met de Azure DevOps-connector waardoor het isolatiebeleid voor tenants niet wordt afgedwongen voor verbindingen die via deze connector tot stand zijn gebracht. Als u zich zorgen maakt over een insider-aanvalsvector, raden wij u aan het gebruik van de connector of de bijbehorende acties te beperken met behulp van gegevensbeleid.

De standaardconfiguratie in Power Platform met de tenantisolatie Uit is om naadloze verbindingen tussen tenants tot stand te brengen, als de gebruiker van tenant A die de verbinding met tenant B tot stand brengt, de juiste Microsoft Entra-referenties presenteert. Als beheerders alleen een selecte groep tenants willen toestaan om verbindingen van of naar hun tenant tot stand te brengen, kunnen ze de tenantisolatie inschakelen met Aan.

Als tenantisolatie is ingesteld op Aan, zijn alle tenants beperkt. Zodra tenantisolatie is ingeschakeld, worden binnenkomende verbindingen (naar de tenant vanuit externe tenants) en uitgaande verbindingen (vanuit de tenant naar externe tenants) tussen tenants geblokkeerd door Power Platform, zelfs als de gebruiker geldige aanmeldingsgegevens presenteert aan de via Microsoft Entra beveiligde gegevensbron. U kunt regels gebruiken om uitzonderingen toe te voegen.

Beheerders kunnen een expliciete toelatingslijst specificeren van tenants die ze willen toestaan voor inkomend, uitgaand of beide, om de maatregelen voor tenantisolatie te omzeilen wanneer ze zijn geconfigureerd. Beheerders kunnen een speciaal patroon "*" gebruiken om alle tenants in een specifieke richting toe te laten wanneer tenantisolatie is ingeschakeld. Alle andere tenant verbindingen tussen tenants, behalve die op de toelatingslijst worden afgewezen door Power Platform.

Tenantisolatie kan worden geconfigureerd in het Power Platform-beheercentrum. Het heeft gevolgen voor Power Platform-canvas-apps en Power Automate-stromen. Om tenantisolatie in te stellen, moet u een tenantbeheerder zijn.

De mogelijkheid voor Power Platform-tenantisolatie is beschikbaar met twee opties: eenrichtings- of tweerichtingsbeperking.

Scenario's en impact van tenantisolatie begrijpen

Voordat u begint met het configureren van de beperkingen voor tenantisolatie, bekijkt u de volgende lijst om inzicht te krijgen in de scenario's en de impact van tenantisolatie.

- De beheerder wil tenant-isolatie inschakelen.

- De beheerder maakt zich zorgen dat bestaande apps en stromen die gebruikmaken van verbindingen tussen tenants, niet meer werken.

- De beheerder besluit tenantisolatie in te schakelen en uitzonderingsregels toe te voegen om de impact te elimineren.

- De beheerder voert de isolatierapporten voor meerdere tenants uit om te bepalen welke tenants moeten worden vrijgesteld. Meer informatie: Zelfstudie: Isolatierapporten voor meerdere tenants maken (preview)

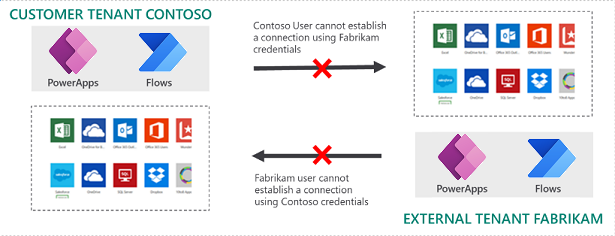

Tenantisolatie in twee richtingen (beperking van inkomende en uitgaande verbindingen)

Tweerichtingsisolatie van tenants blokkeert pogingen tot het tot stand brengen van verbinding met uw tenant van andere tenants. Bij tenantisolatie in twee richtingen worden bovendien verbindingspogingen geblokkeerd van uw tenant met andere tenants.

In dit scenario staat de tenantbeheerder tweerichtingstenantisolatie toe op de Contoso-tenant terwijl de externe Fabrikam-tenant niet is toegevoegd aan de toelatingslijst.

Gebruikers die zich hebben aangemeld bij Power Platform in de Contoso-tenant kunnen geen uitgaande, op Microsoft Entra ID-gebaseerde verbindingen tot stand brengen met gegevensbronnen in de Fabrikam-tenant ondanks dat ze de juiste Microsoft Entra-referenties hebben gepresenteerd om de verbinding tot stand te brengen. Dit is uitgaande tenantisolatie voor de Contoso-tenant.

Vergelijkbaar kunnen gebruikers die zich hebben aangemeld bij Power Platform in de Fabrikam-tenant echter nog steeds geen ingaande, op Microsoft Entra-gebaseerde verbindingen tot stand brengen met gegevensbronnen in de Contoso-tenant ondanks dat ze de juiste Microsoft Entra-referenties hebben gepresenteerd om de verbinding tot stand te brengen. Dit is ingaande tenantisolatie voor de Contoso-tenant.

| Tenant van de maker van de verbinding | Tenant voor aanmelding bij verbinding | Toegang toegestaan? |

|---|---|---|

| Contoso | Contoso | Ja |

| Contoso (tenantisolatie Aan) | Fabrikam | Nee (uitgaand) |

| Fabrikam | Contoso (tenantisolatie Aan) | Nee (inkomend) |

| Fabrikam | Fabrikam | Ja |

Notitie

Een verbindingspoging die door een gastgebruiker wordt geïnitieerd vanuit zijn host-tenant en die gericht is op gegevensbronnen binnen dezelfde host-tenant, wordt niet geëvalueerd door de isolatieregels voor tenants.

Tenantisolatie met toelatingslijsten

Tenantisolatie in één richting of inkomende isolatie blokkeert pogingen tot het tot stand brengen van verbindingen met uw tenant vanaf andere tenants.

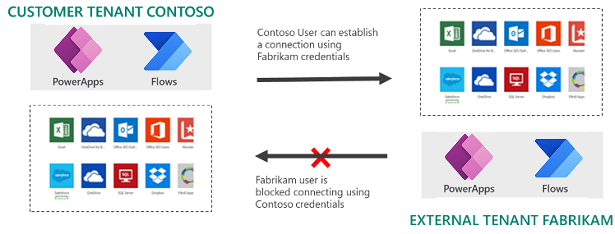

Scenario: uitgaande toelatingslijst: Fabrikam wordt toegevoegd aan de uitgaande toelatingslijst van de Contoso-tenant

In dit scenario voegt de beheerder de Fabrikam-tenant toe aan de uitgaande toelatingslijst terwijl de tenantisolatie Aan staat.

Gebruikers die zich hebben aangemeld bij Power Platform in de Contoso-tenant kunnen uitgaande, op Microsoft Entra ID-gebaseerde verbindingen tot stand brengen met gegevensbronnen in de Fabrikam-tenant als ze de juiste Microsoft Entra-referenties hebben gepresenteerd om de verbinding tot stand te brengen. Het tot stand brengen van een uitgaande verbinding met de Fabrikam-tenant is toegestaan op grond van de geconfigureerde vermelding op de toelatingslijst.

Gebruikers die zich hebben aangemeld bij Power Platform in de Fabrikam-tenant kunnen echter nog steeds geen ingaande, op Microsoft Entra ID-gebaseerde verbindingen tot stand brengen met gegevensbronnen in de Contoso-tenant ondanks dat ze de juiste Microsoft Entra-referenties hebben gepresenteerd om de verbinding tot stand te brengen. Het tot stand brengen van inkomende verbindingen vanaf de Fabrikam-tenant is nog steeds niet toegestaan, zelfs als de vermelding op de toelatingslijst is geconfigureerd en uitgaande verbindingen toestaat.

| Tenant van de maker van de verbinding | Tenant voor aanmelding bij verbinding | Toegang toegestaan? |

|---|---|---|

| Contoso | Contoso | Ja |

| Contoso (tenantisolatie Aan) Fabrikam toegevoegd aan toelatingslijst voor uitgaand verkeer |

Fabrikam | Ja |

| Fabrikam | Contoso (tenantisolatie Aan) Fabrikam toegevoegd aan toelatingslijst voor uitgaand verkeer |

Nee (inkomend) |

| Fabrikam | Fabrikam | Ja |

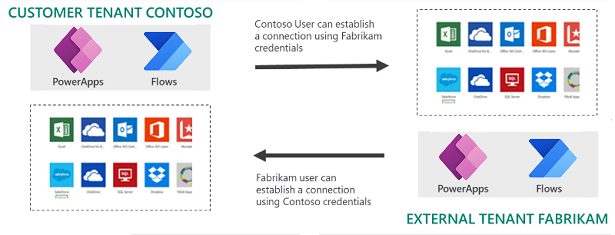

Scenario: tweerichtingstoelatingslijst: Fabrikam wordt toegevoegd aan de ingaande en uitgaande toelatingslijsten van de Contoso-tenant

In dit scenario voegt de beheerder de Fabrikam-tenant toe aan de ingaande en uitgaande toelatingslijsten terwijl de tenantisolatie Aan staat.

| Tenant van de maker van de verbinding | Tenant voor aanmelding bij verbinding | Toegang toegestaan? |

|---|---|---|

| Contoso | Contoso | Ja |

| Contoso (tenantisolatie Aan) Fabrikam toegevoegd aan beide toelatingslijsten |

Fabrikam | Ja |

| Fabrikam | Contoso (tenantisolatie Aan) Fabrikam toegevoegd aan beide toelatingslijsten |

Ja |

| Fabrikam | Fabrikam | Ja |

Tenantisolatie inschakelen en toelatingslijst configureren

Ga naar het Power Platform-beheercentrum.

Selecteer in het navigatiedeelvenster de optie Beveiliging.

Selecteer in het deelvenster Beveiliging de optie Identiteit en toegang.

Selecteer op de pagina Identiteits- en toegangsbeheer de optie Tenantisolatie.

Om tenantisolatie toe te staan, schakelt u de optie Verbindingen tussen tenants beperken in.

Om communicatie tussen tenants toe te staan, selecteert u Uitzonderingen toevoegen in het deelvenster Tenantisolatie.

Als tenantisolatie Uit is, kunt u de regels nog steeds in de uitzonderingenlijst toevoegen of bewerken. Deze uitzonderinglijsten worden echter pas afgedwongen als u de tenantisolatie inschakelt.

Selecteer in de vervolgkeuzelijst Toegestane richting de richting van de vermelding op de toelatingslijst.

Voer de waarde van de toegestane tenant in als tenantdomein of tenant-id in het veld Tenant-id. Eenmaal opgeslagen, wordt de vermelding samen met andere toegestane tenants toegevoegd aan de toelatingslijst. Als u het tenantdomein gebruikt om de vermelding op de toelatingslijst toe te voegen, berekent het Power Platform-beheercentrum automatisch de tenant-id.

U kunt "*" als speciaal teken gebruiken om aan te geven dat alle tenants in de aangewezen richting zijn toegestaan wanneer de tenantisolatie is ingeschakeld.

Selecteer Opslaan.

Notitie

U moet de rol Power Platform-beheerder hebben om het isolatiebeleid voor tenants te kunnen bekijken en instellen.

Notitie

Om ervoor te zorgen dat tenantisolatie geen aanroepen blokkeert tijdens gebruik, zet u tenantisolatie Aan, voegt u een nieuwe tenantregel toe, stelt u de Tenant-id in op "*" en stelt u de toegestane richting in op inkomend en uitgaand.

U kunt alle bewerkingen op de toelatingslijst uitvoeren, zoals toevoegen, bewerken en verwijderen terwijl tenantisolatie Aan of Uit staat. Vermeldingen op de toelatingslijst hebben wel een effect op het verbindingsgedrag wanneer tenantisolatie op Uit staat, aangezien alle verbindingen tussen tenants zijn toegestaan.

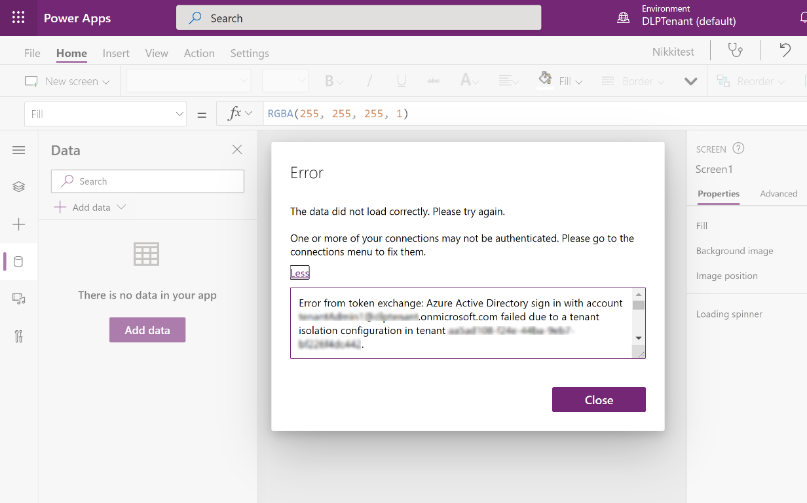

Gevolgen tijdens ontwerpfase voor apps en stromen

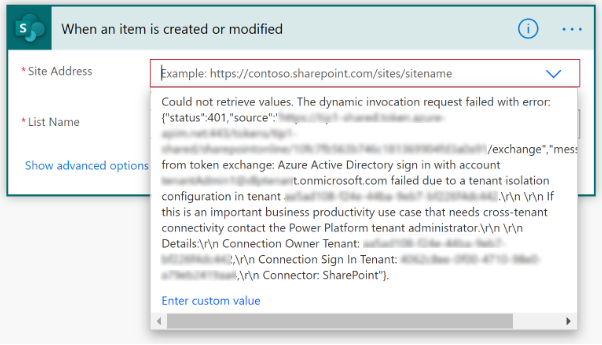

Gebruikers die een resource maken of bewerken die wordt beïnvloed door het tenantisolatiebeleid, zien een gerelateerd foutbericht. Zo zien bijvoorbeeld Power Apps-makers de volgende fout wanneer ze verbindingen tussen tenants gebruiken in een app die wordt geblokkeerd door tenantisolatiebeleid. De app voegt de verbinding niet toe.

Zo zien Power Automate-makers de volgende fout wanneer ze een stroom proberen op te slaan die werkt met verbindingen in een stroom die wordt geblokkeerd door tenantisolatiebeleid. De stroom zelf wordt opgeslagen, maar wordt gemarkeerd als 'Opgeschort' en wordt pas uitgevoerd als de maker de schending van het beleid ter voorkoming van gegevensverlies (DLP) oplost.

Gevolgen tijdens uitvoering voor apps en stromen

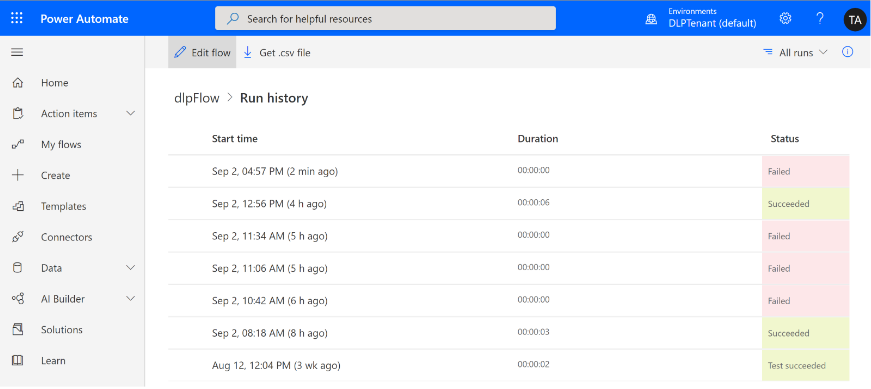

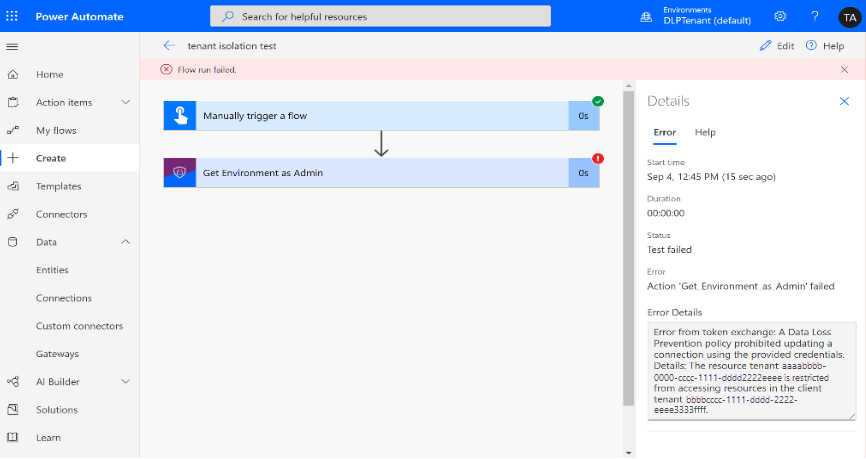

Als beheerder kunt u op elk moment besluiten het tenantisolatiebeleid voor uw tenant te wijzigen. Als apps en stromen zijn gemaakt en uitgevoerd in overeenstemming met eerder tenantisolatiebeleid, kunnen sommige hiervan negatief worden beïnvloed door eventuele beleidswijzigingen die u aanbrengt. Apps of stromen die in strijd zijn met het tenantisolatiebeleid, worden niet uitgevoerd. De uitvoeringsgeschiedenis binnen Power Automate geeft bijvoorbeeld aan dat de stroomuitvoering is mislukt. Verder worden details van de fout getoond wanneer de mislukte uitvoering wordt geselecteerd.

Voor bestaande stromen die niet goed worden uitgevoerd vanwege het nieuwste tenantisolatiebeleid, geeft de uitvoeringsgeschiedenis binnen Power Automate aan dat de stroomuitvoering is mislukt.

Details van de mislukte stroomuitvoering worden getoond wanneer de mislukte uitvoering wordt geselecteerd.

Notitie

Het duurt ongeveer een uur voordat de nieuwste wijzigingen in het tenantisolatiebeleid zijn beoordeeld op basis van actieve apps en stromen. Deze wijziging wordt niet onmiddellijk doorgevoerd.

Bekende problemen

Azure DevOps-connector gebruikt Microsoft Entra-verificatie als id-provider, maar gebruikt zijn eigen OAuth-stroom en STS voor het autoriseren en uitgeven van een token. Omdat het token dat wordt geretourneerd door de ADO-stroom op basis van de configuratie van die connector niet van Microsoft Entra ID afkomstig is, wordt het beleid voor tenantisolatie niet afgedwongen. Als beperking raden we aan andere typen gegevensbeleid te gebruiken om het gebruik van de connector of de acties ervan te beperken.