Verificatie configureren voor SAP Procurement-oplossingen

De SAP ERP-connector is ontworpen zodat meerdere mensen een toepassing tegelijkertijd kunnen gebruiken. Daarom worden de verbindingen niet gedeeld. De gebruikersreferenties worden verstrekt in de verbinding, terwijl andere details die nodig zijn om verbinding te maken met het SAP-systeem (zoals serverdetails en beveiligingsconfiguratie) worden verstrekt als onderdeel van de actie.

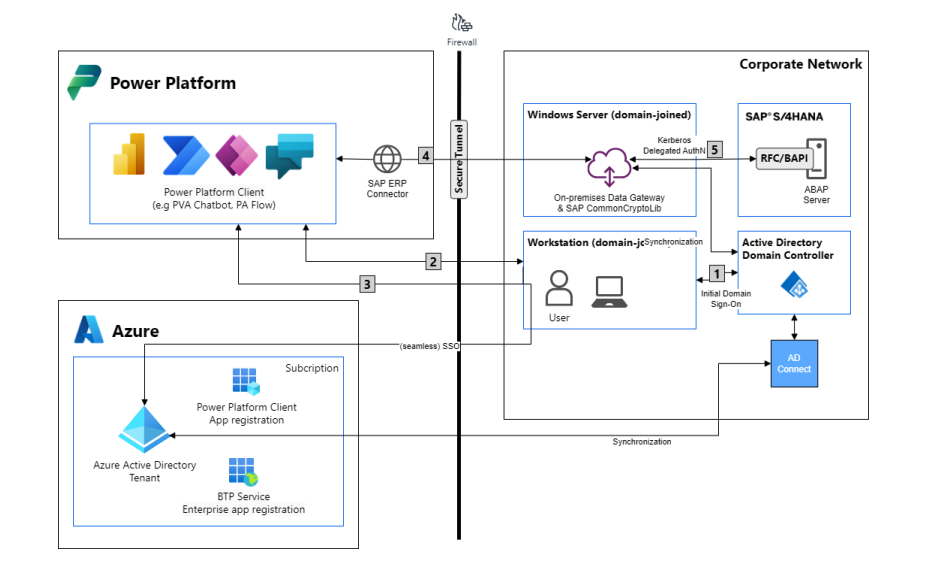

Door eenmalige aanmelding (SSO) in te schakelen, kunt u eenvoudig gegevens uit SAP vernieuwen terwijl u zich houdt aan de machtigingen op gebruikersniveau die in SAP zijn geconfigureerd. Er zijn verschillende manieren waarop u SSO kunt instellen voor gestroomlijnd identiteits- en toegangsbeheer.

De SAP ERP-connector ondersteunt de volgende verificatietypen:

| Authentication type | Hoe een gebruiker verbinding maakt | Configuratiestappen |

|---|---|---|

| SAP-verificatie | Gebruik SAP-gebruikersnaam en -wachtwoord voor toegang tot SAP-server. | Stap 4 |

| Windows-verificatie | Gebruik Windows-gebruikersnaam en -wachtwoord voor toegang tot SAP-server. | Stappen 1, 2, 3 en 4 |

| Microsoft Entra-ID-verificatie | Gebruik Microsoft Entra ID om toegang te krijgen tot de SAP-server. | Stappen 1, 2, 3 en 4 |

Opmerking

Er zijn specifieke beheerdersbevoegdheden vereist voor het instellen van SSO in Microsoft Entra ID en SAP. Zorg ervoor dat u voor elk systeem over de benodigde beheerdersrechten beschikt voordat u SSO instelt.

Meer informatie:

Stap 1: Configureren van beperkte Kerberos-delegering

Beperkte Kerberos-delegering (KCD) biedt veilige gebruikers- of servicetoegang tot bronnen die zijn toegestaan door beheerders zonder meerdere verzoeken om inloggegevens. Configureer beperkte Kerberos-delegering voor Windows- en Microsoft Entra ID-verificatie.

Voer de Windows-gatewayservice uit als een domeinaccount met Service Principal Names (SPN's) (SetSPN).

Configuratietaken:

Configureer een SPN voor het gatewayserviceaccount. Gebruik als domeinbeheerder de Setspn-tool die bij Windows wordt geleverd om delegering in te schakelen.

Communicatie-instellingen voor de gateway configureren. Schakel uitgaande Microsoft Entra ID-verbindingen in en controleer uw firewall- en poortinstellingen om communicatie te garanderen.

Configureren van standaard beperkte Kerberos-delegering. Configureer als domeinbeheerder een domeinaccount voor een service, zodat het account slechts op één domein kan worden uitgevoerd.

Lokale beleidsrechten toewijzen aan gatewayserviceaccount op gatewaycomputer.

Voeg een gatewayserviceaccount toe aan de groep voor toegang tot Windows-machtigingen, indien nodig.

Configuratieparameters voor gebruikerstoewijzing instellen op gatewaycomputer.

De gatewayserviceaccount wijzigen in een domeinaccount. In een standaardinstallatie wordt de gateway uitgevoerd als het standaard lokaal serviceaccount, NT Service\PBIEgwService. Het moet worden uitgevoerd als een domeinaccount om Kerberos-tickets voor SSO mogelijk te maken.

Meer informatie:

- Overzicht beperkte Kerberos-delegering

- Op Kerberos gebaseerde SSO configureren voor on-premises gegevensbronnen (SAP)

Stap 2: Configureer SAP ERP om het gebruik van CommonCryptoLib (sapcrypto.dll) in te schakelen

Als u SSO wilt gebruiken om toegang te krijgen tot uw SAP-server, doet u het volgende:

- Configureer uw SAP-server voor Kerberos SSO met CommonCryptoLib als SNC-bibliotheek (Secure Network Communication).

- Uw SNC-naam begint met CN.

Belangrijk

Zorg ervoor dat SAP Secure Login Client (SLC) niet wordt uitgevoerd op de computer waarop de gateway is geïnstalleerd. Via SLC worden Kerberos-tickets zodanig in de cache geplaatst dat dit invloed kan hebben op het vermogen van de gateway om Kerberos voor SSO te gebruiken. Lees SAP-notitie 2780475 (s-gebruiker vereist) voor meer informatie.

Download de 64-bits CommonCryptoLib (

sapcrypto.dll) versie 8.5.25 of later via het SAP Launchpad en kopieer deze versie naar een map op uw gatewaycomputer.In dezelfde map waarnaar u

sapcrypto.dllhebt gekopieerd, maakt u een bestand met de naamsapcrypto.ini, met de volgende inhoud:ccl/snc/enable_kerberos_in_client_role = 1Het

.ini-bestand bevat configuratie-informatie die voor CommonCryptoLib vereist is om SSO in te schakelen in het gatewayscenario. Zorg ervoor dat het pad (zoalsc:\sapcryptolib\) zowelsapcrypto.inialssapcrypto.dllbevat. Het.dll- en het.ini-bestand moeten op dezelfde locatie staan.Verleen machtigingen voor zowel de

.ini- als de.dll-bestanden aan de groep Geverifieerde gebruikers. Zowel de gatewayservice-gebruiker als de Active Directory-gebruiker die door de servicegebruiker wordt geïmiteerd, hebben machtigingen voor lezen en uitvoeren nodig voor beide bestanden.Maak een

CCL_PROFILE-systeemomgevingsvariabele en stel de waarde in op het padsapcrypto.ini.Start de gatewayservice opnieuw op.

Meer informatie: Eenmalige aanmelding van Kerberos gebruiken voor SSO in SAP BW met CommonCryptoLib

Stap 3: Schakel SAP SNC in voor Azure AD- en Windows-verificatie

De SAP ERP-connector ondersteunt Microsoft Entra ID en Windows Server AD-verificatie door Secure Network Communication (SNC) van SAP in te schakelen. SNC is een softwarelaag in de SAP-systeemarchitectuur die een interface biedt voor externe beveiligingsproducten, zodat een veilige eenmalige aanmelding voor SAP-omgevingen kan worden gerealiseerd. De volgende eigenschapsrichtlijnen helpen bij het instellen.

| Eigenschappen | Omschrijving |

|---|---|

| SNC gebruiken | Instellen op Ja als u SNC wilt inschakelen. |

| SNC-bibliotheek | De naam of het pad van de SNC-bibliotheek ten opzichte van de NCo-installatielocatie of het absolute pad. Voorbeelden zijn sapcrypto.dll of c:\sapcryptolib\sapcryptolib.dll. |

| Eenmalige aanmelding voor SNC | Geeft aan of de connector de identiteit van de service of de referenties van de eindgebruiker gebruikt. Instellen op Aan om de identiteit van de eindgebruiker te gebruiken. |

| SNC-partnernaam | De naam van de back-end SNC-server. Voorbeeld: p:CN=SAPserver. |

| Quality of Protection van SNC | De QoS (quality of service) die moet worden gebruikt voor SNC-communicatie van deze specifieke bestemming of server. De standaardwaarde wordt bepaald door het back-endsysteem. De maximale waarde wordt bepaald door het beveiligingsproduct dat voor SNC wordt gebruikt. |

De SAP SNC-naam voor de gebruiker moet gelijk zijn aan de volledig gekwalificeerde domeinnaam van Active Directory van de gebruiker. Bijvoorbeeld, p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM moet gelijk zijn aan JANEDOE@REDMOND.CORP.CONTOSO.COM.

Opmerking

Alleen Microsoft Entra ID-verificatie: het Active DirectorySAP Service Principal-account moet AES 128 of AES 256 hebben gedefinieerd in het kenmerk msDS-SupportedEncryptionType.

Stap 4: Stel SAP-server- en gebruikersaccounts in om acties toe te staan

Neem SAP Note 460089 - Minimale autorisatieprofielen voor externe RFC-programma's door voor meer informatie over de ondersteunde typen gebruikersaccounts en de minimaal vereiste autorisatie voor elk actietype, zoals externe functieaanroepen (RFC), business application programming interface (BAPI) en intermediate document (IDOC).

SAP-gebruikersaccounts hebben toegang nodig tot de RFC_Metadata-functiegroep en de respectievelijke functiemodules voor de volgende bewerkingen:

| Bewerkingen | Toegang tot functiemodules |

|---|---|

| RFC-acties |

RFC_GROUP_SEARCH en DD_LANGU_TO_ISOLA |

| Tabelactie lezen |

RFC BBP_RFC_READ_TABLE of RFC_READ_TABLE |

| Verleen strikte minimale toegang tot de SAP-server voor uw SAP-verbinding |

RFC_METADATA_GET en RFC_METADATA_GET_TIMESTAMP |

Volgende stap

De SAP Procurement-sjabloon installeren

Gerelateerde inhoud

- SAP eenmalige aanmelding

- Veilig inloggen voor SAP eenmalige aanmelding Implementatiehandleiding

- SAP Identity and Access Management (IAM) Help-portal