Communicatie-instellingen voor de on-premises gegevensgateway aanpassen

In dit artikel worden verschillende communicatie-instellingen beschreven die zijn gekoppeld aan de on-premises gegevensgateway. Deze instellingen moeten worden aangepast ter ondersteuning van gegevensbronverbindingen en uitvoerbestemmingstoegang.

Uitgaande Azure-verbindingen inschakelen

De gateway is afhankelijk van Azure Relay voor cloudconnectiviteit. De gateway brengt overeenkomstig uitgaande verbindingen tot stand met de bijbehorende Azure-regio.

Als u zich hebt geregistreerd voor een Power BI-tenant of een Office 365-tenant, wordt uw Azure-regio standaard ingesteld op de regio van die service. Anders is uw Azure-regio mogelijk de regio die het dichtst bij u in de buurt is.

Als een firewall uitgaande verbindingen blokkeert, configureert u de firewall om uitgaande verbindingen van de gateway naar de bijbehorende Azure-regio toe te staan. De firewallregels op de gatewayserver en/of proxyservers van de klant moeten worden bijgewerkt om uitgaand verkeer van de gatewayserver naar de onderstaande eindpunten toe te staan. Als uw firewall geen jokertekens ondersteunt, gebruikt u de IP-adressen van Azure IP-bereiken en servicetags. Houd er rekening mee dat ze elke maand gesynchroniseerd moeten worden gehouden.

Vereiste poorten om de gateway te laten functioneren

De gateway communiceert op de volgende uitgaande poorten: TCP 443, 5671, 5672 en van 9350 tot en met 9354. Voor de gateway zijn geen binnenkomende poorten vereist.

Voor hulp bij het instellen van uw on-premises firewall en/of proxy met FQDN's (Fully Qualified Domain Names) in plaats van ip-adressen te gebruiken die moeten worden gewijzigd, volgt u de stappen in de DNS-ondersteuning van Azure WCF Relay.

U kunt ook de IP-adressen voor uw gegevensregio in uw firewall toestaan. Gebruik de onderstaande JSON-bestanden, die wekelijks worden bijgewerkt.

U kunt ook de lijst met vereiste poorten ophalen door de test van de netwerkpoorten periodiek uit te voeren in de gateway-app.

De gateway communiceert met Azure Relay met behulp van FQDN's. Als u afdwingen dat de gateway via HTTPS communiceert, gebruikt deze uitsluitend FQDN's en communiceert deze niet met behulp van IP-adressen.

Notitie

De IP-lijst van Azure-datacenters bevat IP-adressen in CIDR-notatie (Classless Inter-Domain Routing). Een voorbeeld van deze notatie is 10.0.0.0/24, wat niet betekent van 10.0.0.0 tot en met 10.0.0.24. Meer informatie over CIDR-notatie.

In de volgende lijst worden FQDN's beschreven die door de gateway worden gebruikt. Deze eindpunten zijn vereist om de gateway te laten functioneren.

| Openbare clouddomeinnamen | Uitgaande poorten | Beschrijving |

|---|---|---|

| *.download.microsoft.com | 443 | Wordt gebruikt om het installatieprogramma te downloaden. De gateway-app gebruikt dit domein ook om de versie en de gatewayregio te controleren. |

| *.powerbi.com | 443 | Wordt gebruikt om het relevante Power BI-cluster te identificeren. |

| *.analysis.windows.net | 443 | Wordt gebruikt om het relevante Power BI-cluster te identificeren. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Wordt gebruikt voor het verifiëren van de gateway-app voor Microsoft Entra-id en OAuth2. Houd er rekening mee dat er extra URL's kunnen worden vereist als onderdeel van het aanmeldingsproces voor Microsoft Entra-id's die uniek kunnen zijn voor een tenant. |

| *.servicebus.windows.net | 5671-5672 | Wordt gebruikt voor Advanced Message Queuing Protocol (AMQP). |

| *.servicebus.windows.net | 443 en 9350-9354 | Luistert op Azure Relay via TCP. Poort 443 is vereist om Azure-toegangsbeheertokens op te halen. |

| *.msftncsi.com | 80 | Wordt gebruikt om de internetverbinding te testen als de Power BI-service de gateway niet kan bereiken. |

| *.dc.services.visualstudio.com | 443 | Wordt gebruikt door AppInsights om telemetrie te verzamelen. |

Voor GCC, GCC high en DoD worden de volgende FQDN's gebruikt door de gateway.

| Poorten | GCC | GCC Hoog | DoD |

|---|---|---|---|

| 443 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Go Go-documentatie | Ga naar documentatie |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 en 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

Voor China Cloud (Mooncake) worden de volgende FQDN's gebruikt door de gateway.

| Poorten | China Cloud (Mooncake) |

|---|---|

| 443 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 en 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Geen mooncake-equivalent, niet vereist om de gateway uit te voeren, alleen gebruikt om het netwerk te controleren tijdens foutvoorwaarden |

| 443 | Geen mooncake-equivalent, gebruikt tijdens het aanmelden bij Microsoft Entra ID. Ga voor meer informatie over Microsoft Entra ID-eindpunten naar De eindpunten in Azure controleren |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Notitie

Nadat de gateway is geïnstalleerd en geregistreerd, zijn de vereiste poorten en IP-adressen die nodig zijn voor Azure Relay, zoals beschreven voor servicebus.windows.net in de voorgaande tabel. U kunt de lijst met vereiste poorten ophalen door de test netwerkpoorten periodiek uit te voeren in de gateway-app. U kunt ook afdwingen dat de gateway communiceert via HTTPS.

Vereiste poorten voor het uitvoeren van Fabric-workloads

Wanneer een Fabric-workload (bijvoorbeeld Semantische modellen of Fabric Dataflows) een query bevat die verbinding maakt met zowel on-premises gegevensbronnen (via een on-premises gegevensgateway) als cloud-gegevensbronnen, wordt de hele query uitgevoerd op de on-premises gegevensgateway. Als u een Fabric-workloaditem wilt uitvoeren, moeten de volgende eindpunten zijn geopend, zodat de on-premises gegevensgateway directe toegang heeft tot de gegevensbronnen die voor de workload vereist zijn.

| Openbare clouddomeinnamen | Uitgaande poorten | Beschrijving |

|---|---|---|

| *.core.windows.net | 443 | Wordt gebruikt door Dataflow Gen1 om gegevens naar Azure Data Lake te schrijven. |

| *.dfs.fabric.microsoft.com | 1433 | Eindpunt dat wordt gebruikt door Dataflow Gen1 en Gen2 om verbinding te maken met OneLake. Meer informatie |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Oud eindpunt gebruikt door Dataflow Gen2 om verbinding te maken met de Fabric-staging lakehouse. Meer informatie |

| *.datawarehouse.fabric.microsoft.com | 1433 | Nieuw eindpunt dat door Dataflow Gen2 wordt gebruikt om verbinding te maken met het Fabric voorbereidings-lakehouse. Meer informatie |

| *.frontend.clouddatahub.net | 443 | Vereist voor uitvoering van Fabric Pipeline |

Notitie

*.datawarehouse.pbidedicated.windows.net wordt vervangen door *.datawarehouse.fabric.microsoft.com. Zorg er tijdens dit overgangsproces voor dat beide eindpunten zijn geopend om ervoor te zorgen dat Dataflow Gen2 wordt vernieuwd.

Wanneer andere cloudgegevensverbindingen (zowel gegevensbronnen als uitvoerbestemmingen) worden gebruikt met een on-premises gegevensbronverbinding in een workloadquery, moet u ook de benodigde eindpunten openen om ervoor te zorgen dat de on-premises gegevensgateway toegang heeft tot deze cloudgegevensbronnen.

Test netwerkpoorten

Testen of de gateway toegang heeft tot alle vereiste poorten:

Voer op de computer waarop de gateway wordt uitgevoerd' in Windows Search in en selecteer vervolgens de on-premises gegevensgateway-app .

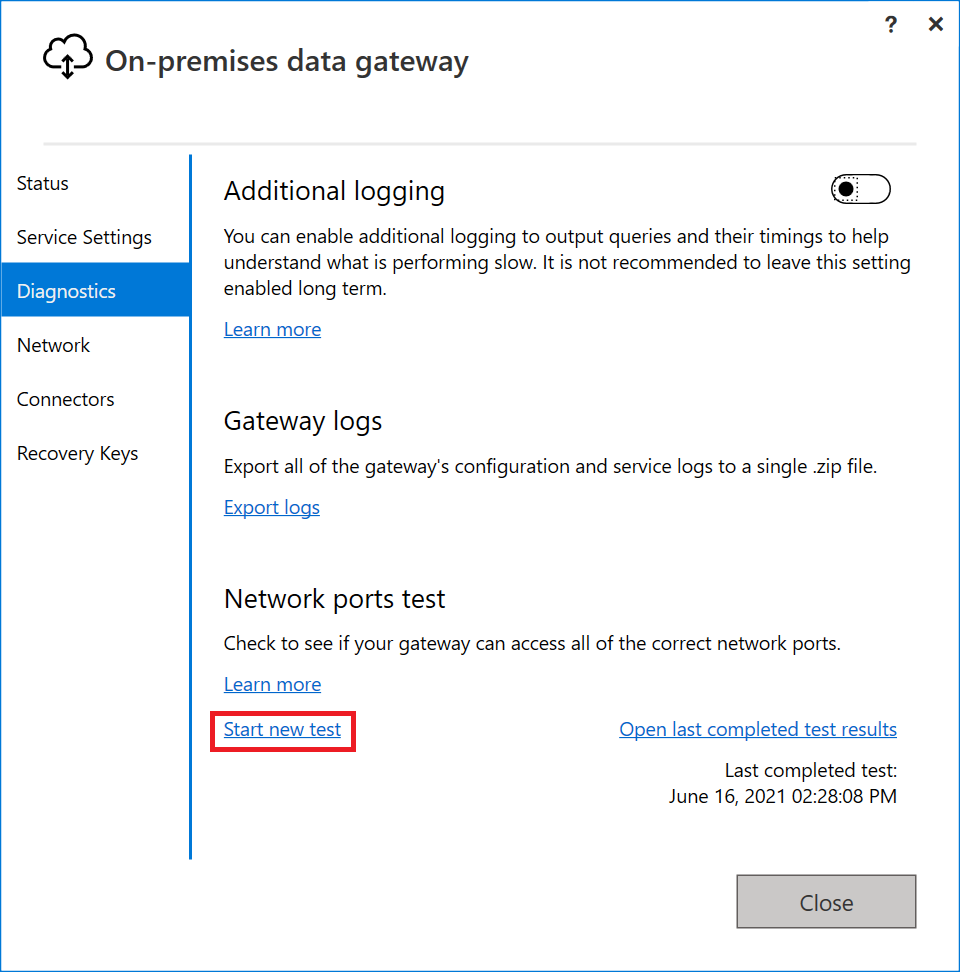

Selecteer Diagnostische gegevens. Selecteer onder Test netwerkpoorten de optie Nieuwe test starten.

Wanneer uw gateway de netwerkpoortentest uitvoert, wordt er een lijst met poorten en servers opgehaald uit Azure Relay en wordt vervolgens geprobeerd verbinding te maken met alle poorten. Wanneer de koppeling Nieuwe test starten opnieuw wordt weergegeven, is de test met netwerkpoorten voltooid.

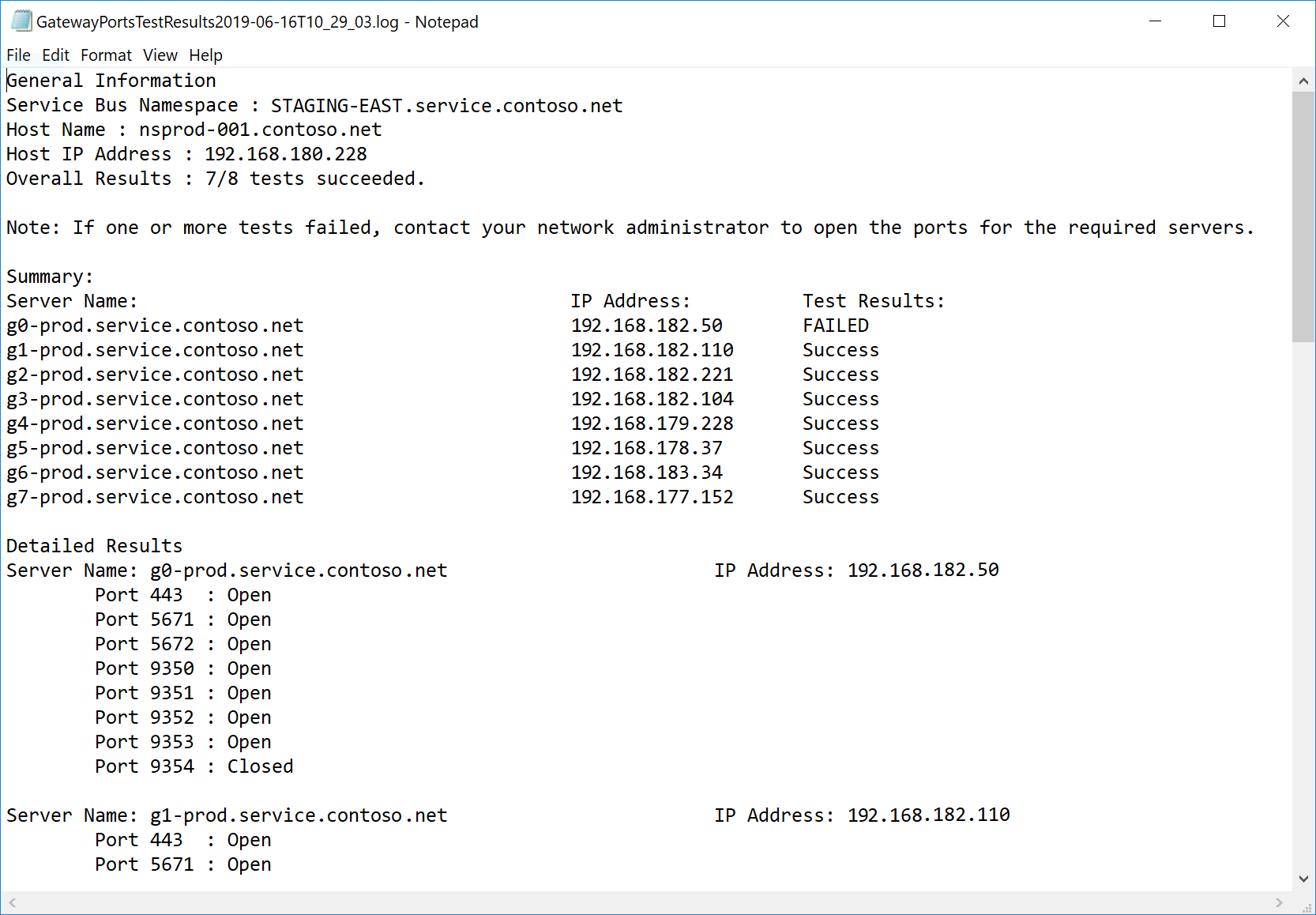

Het samenvattingsresultaat van de test is 'Voltooid (geslaagd)' of 'Voltooid (mislukt, laatste testresultaten bekijken)'. Als de test is geslaagd, is uw gateway verbonden met alle vereiste poorten. Als de test is mislukt, heeft uw netwerkomgeving mogelijk de vereiste poorten en servers geblokkeerd.

Notitie

Firewalls staan vaak af en toe verkeer toe op geblokkeerde sites. Zelfs als een test slaagt, moet u die server mogelijk nog steeds toestaan op uw firewall.

Als u de resultaten van de laatste voltooide test wilt bekijken, selecteert u de koppeling Laatst voltooide testresultaten openen . De testresultaten worden geopend in uw standaardteksteditor.

In de testresultaten worden alle servers, poorten en IP-adressen vermeld die uw gateway nodig heeft. Als in de testresultaten 'Gesloten' wordt weergegeven voor poorten, zoals wordt weergegeven in de volgende schermopname, moet u ervoor zorgen dat uw netwerkomgeving deze verbindingen niet heeft geblokkeerd. Mogelijk moet u contact opnemen met uw netwerkbeheerder om de vereiste poorten te openen.

HTTPS-communicatie afdwingen met Azure Relay

U kunt afdwingen dat de gateway met Azure Relay communiceert met behulp van HTTPS in plaats van directe TCP.

Notitie

Vanaf de release van de gateway van juni 2019 en op basis van aanbevelingen van Relay worden nieuwe installaties standaard ingesteld op HTTPS in plaats van TCP. Dit standaardgedrag is niet van toepassing op bijgewerkte installaties.

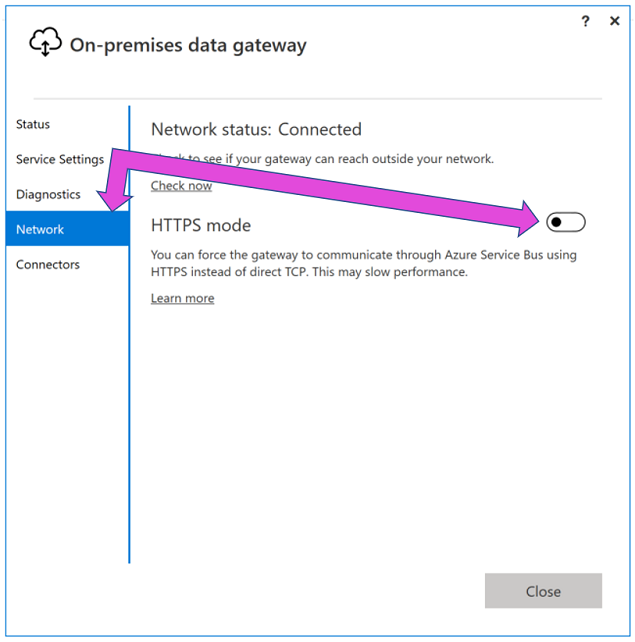

U kunt de gateway-app gebruiken om af te dwingen dat de gateway dit gedrag aanneemt. Selecteer Netwerk in de gateway-app en schakel vervolgens DE HTTPS-modus in.

Nadat u deze wijziging hebt aangebracht en vervolgens Toepassen hebt geselecteerd, wordt de Windows-gatewayservice automatisch opnieuw opgestart, zodat de wijziging van kracht kan worden. De knop Toepassen wordt alleen weergegeven wanneer u een wijziging aanbrengt.

Als u de Windows-gatewayservice opnieuw wilt starten vanuit de gateway-app, gaat u naar Een gateway opnieuw opstarten.

Notitie

Als de gateway niet kan communiceren via TCP, wordt automatisch HTTPS gebruikt. De selectie in de gateway-app weerspiegelt altijd de huidige protocolwaarde.

TLS 1.3 voor gatewayverkeer

De gateway gebruikt standaard TLS 1.3 (Transport Layer Security) om te communiceren met de Power BI-service. Om ervoor te zorgen dat al het gatewayverkeer TLS 1.3 gebruikt, moet u mogelijk de volgende registersleutels toevoegen of wijzigen op de computer waarop de gatewayservice wordt uitgevoerd.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Notitie

Als u deze registersleutels toevoegt of wijzigt, wordt de wijziging toegepast op alle .NET-toepassingen. Ga naar registerinstellingen (Transport Layer Security) voor informatie over registerwijzigingen die van invloed zijn op TLS voor andere toepassingen.

Servicetags

Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een bepaalde Azure-service. Microsoft beheert de adresvoorvoegsels die worden omvat door de servicetag en werkt de servicetag automatisch bij naarmate de adressen veranderen, waardoor de complexiteit van frequente updates voor netwerkbeveiligingsregels wordt geminimaliseerd. De gegevensgateway heeft afhankelijkheden van de volgende servicetags:

- Power BI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

De on-premises gegevensgateway maakt gebruik van Azure Relay voor bepaalde communicatie. Er zijn echter geen servicetags voor de Azure Relay-service. ServiceBus-servicetags zijn echter nog steeds vereist omdat ze nog steeds betrekking hebben op de functie servicewachtrijen en onderwerpen, ook al niet voor Azure Relay.

De AzureCloud-servicetag vertegenwoordigt alle globale IP-adressen van Azure Data Center. Omdat de Azure Relay-service is gebouwd op Basis van Azure Compute, vormen openbare IP-adressen van Azure Relay een subset van de Ip-adressen van AzureCloud. Meer informatie: Overzicht van Azure-servicetags