Gebruik beheerde identiteiten voor Azure met uw Azure Data Lake Storage

Azure Data Lake Storage biedt een gelaagd beveiligingsmodel. Met dit model kunt u het toegangsniveau tot uw opslagaccounts beveiligen en beheren dat uw toepassingen en bedrijfsomgevingen vereisen, op basis van het type en de subset van gebruikte netwerken of resources. Wanneer netwerkregels zijn geconfigureerd, hebben alleen toepassingen die gegevens aanvragen via de opgegeven set netwerken of via de opgegeven set Azure-resources toegang tot een opslagaccount. U kunt de toegang tot uw opslagaccount beperken tot aanvragen die afkomstig zijn van opgegeven IP-adressen, IP-bereiken, subnetten in een Azure Virtual Network (VNet) of resource-instanties van bepaalde Azure-services.

Beheerde identiteiten voor Azure, voorheen bekend als Managed Service Identity (MSI), helpen bij het beheer van geheimen. Microsoft Dataverse-klanten die Azure-mogelijkheden gebruiken, maken een beheerde identiteit (onderdeel van het maken van bedrijfsbeleid) die voor een of meer Dataverse-omgevingen kan worden gebruikt. Deze beheerde identiteit die wordt ingericht in uw tenant wordt vervolgens gebruikt door Dataverse om toegang te krijgen tot uw Azure Data Lake.

Met beheerde identiteiten is de toegang tot uw opslagaccount beperkt tot aanvragen die afkomstig zijn van de Dataverse-omgeving die aan uw tenant is gekoppeld. Wanneer Dataverse namens u verbinding maakt met opslag, bevat het aanvullende contextinformatie om te bewijzen dat het verzoek afkomstig is uit een veilige, vertrouwde omgeving. Hierdoor kan opslag Dataverse-toegang tot uw opslagaccount verlenen. Beheerde identiteiten worden gebruikt om de contextinformatie te ondertekenen om vertrouwen tot stand te brengen. Dit voegt beveiliging op applicatieniveau toe naast de netwerk- en infrastructuurbeveiliging die door Azure wordt geboden voor verbindingen tussen Azure-services.

Voordat u begint

- Azure CLI is vereist op uw lokale computer. Downloaden en installeren

- U hebt deze twee PowerShell-modules nodig. Als u deze niet hebt, opent u PowerShell en voert u deze opdrachten uit:

- Azure Az PowerShell-module:

Install-Module -Name Az - Azure Az.Resources PowerShell-module:

Install-Module -Name Az.Resources - Power Platform-beheer PowerShell-module:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Azure Az PowerShell-module:

- Ga naar dit gecomprimeerde mapbestand op GitHub. Selecteer vervolgens Downloaden om het te downloaden. Pak het gecomprimeerde mapbestand uit op een computer op een locatie waar u PowerShell-opdrachten kunt uitvoeren. Alle bestanden en mappen die uit een gecomprimeerde map worden geëxtraheerd, moeten op hun oorspronkelijke locatie bewaard blijven.

- We raden u aan een nieuwe opslagcontainer te maken onder dezelfde Azure-resourcegroep om deze functie te integreren.

Bedrijfsbeleid inschakelen voor het geselecteerde Azure-abonnement

Belangrijk

U moet de rol eigenaar van het abonnement Azure hebben om deze taak te voltooien. Haal uw Azure abonnements-ID op de overzichtspagina voor de resourcegroep Azure.

- Open Azure CLI met run as Beheerder en log in op uw Azure-abonnement met de opdracht:

az loginMeer informatie: log in met Azure CLI - (Optioneel) Als u meerdere Azure-abonnementen hebt, zorg er dan voor dat u

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }uitvoert om uw standaardabonnement bij te werken. - Vouw de gecomprimeerde map die u hebt gedownload als onderdeel van de Voordat u begint functie uit naar een locatie waar u PowerShell kunt uitvoeren.

- Om het ondernemingsbeleid voor het geselecteerde Azure-abonnement in te schakelen, voert u het script PowerShell ./SetupSubscriptionForPowerPlatform.ps1 uit.

- Geef de Azure-abonnements-id op.

Bedrijfsbeleid maken

Belangrijk

U moet de rol Eigenaar van de resourcegroep Azure hebben om deze taak te voltooien. Haal uw Azure abonnements-ID, locatie en resourcegroep naam op van de overzichtspagina voor de resourcegroep Azure.

Maak het bedrijfsbeleid. Voer het script PowerShell uit

./CreateIdentityEnterprisePolicy.ps1- Geef de Azure-abonnements-id op.

- Geef de naam van de Azure-resourcegroep op.

- Geef de gewenste enterprisebeleidsnaam op.

- Geef de locatie van de Azure-resourcegroep op.

Sla een kopie van de ResourceId op nadat u het beleid hebt gemaakt.

Notitie

Hieronder staan de geldige locatie-invoeren die worden ondersteund voor het maken van beleid. Selecteer de locatie die het meest geschikt voor u is.

Locaties beschikbaar voor het enterprisebeleid

Verenigde Staten EUAP

Verenigde Staten

Zuid-Afrika

VK

Australië

Zuid-Korea

Japan

India

Frankrijk

Europa

Azië

Noorwegen

Duitsland

Zwitserland

Canada

Brazilië

VAE

Singapore

Geef lezer toegang tot het bedrijfsbeleid via Azure

Dynamics 365-beheerders en Power Platform beheerders hebben toegang tot Power Platform Beheercentrum om omgevingen toe te wijzen aan het ondernemingsbeleid. Om toegang te krijgen tot het ondernemingsbeleid is lidmaatschap van de Azure Key Vault-beheerder vereist om de rol Lezer toe te kennen aan de Dynamics 365 of beheerder. Zodra de rol Lezer is toegekend, zien de Dynamics 365 of beheerders het ondernemingsbeleid op de Beheercentrum. Power Platform Power Platform Power Platform

Alleen Dynamics 365- en Power Platform-beheerders aan wie de rol van lezer is toegekend aan het bedrijfsbeleid, kunnen omgeving toevoegen aan het beleid. Andere Dynamics 365- en PowerPlatform-beheerders kunnen mogelijk het bedrijfsbeleid bekijken, maar krijgen een foutmelding wanneer ze proberen een omgeving proberen toe te voegen.

Belangrijk

U moet over de volgende machtigingen beschikken, zoals Microsoft.Authorization/roleAssignments/write gebruikerstoegang Beheerder of Eigenaar om deze taak te voltooien.

- Meld u aan bij de Azure-portal.

- Haal de Dynamics 365 Power Platform ObjectID van de beheerder op.

- Ga naar het gedeelte gebruikers .

- Open de Dynamics 365- of Power Platform-gebruiker met beheerdersrechten.

- Kopieer de ObjectID onder de overzichtspagina voor de gebruiker.

- Verkrijg de ID van het ondernemingsbeleid:

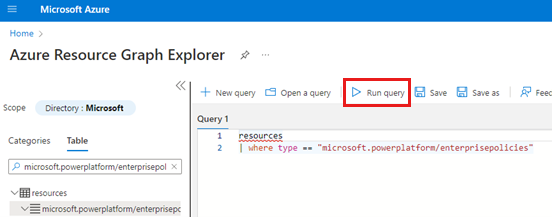

- Ga naar Azure Resource Grafiekverkenner.

- Voer deze query uit:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Scroll naar rechts op de resultatenpagina en selecteer de Zie details koppelen.

- Kopieer de ID op de pagina Details .

- Open de CLI Azure en voer de volgende opdracht uit, waarbij u de

<objId>vervangt door de ObjectID van de gebruiker en de<EP Resource Id>door de ID van het ondernemingsbeleid.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Koppel het bedrijfsbeleid aan de Dataverse-omgeving

Belangrijk

Je moet de rol Power Platform Beheerder or Dynamics 365 Beheerder hebben om deze taak te voltooien. U moet de rol Lezer voor het ondernemingsbeleid hebben om deze taak te voltooien.

- Vraag de id van de Dataverse-omgeving op.

- Meld je aan bij de Power Platform omgeving.

- Selecteer Omgevingen en open vervolgens uw omgeving.

- Kopieer in het gedeelte Details de omgeving ID.

- Om koppelen naar de Dataverse Verbinden te sturen, voer je dit PowerShell script uit:

./NewIdentity.ps1 - Geef de Dataverse-omgevings-id op.

- Geef de ResourceId op.

StatusCode = 202 geeft aan dat koppelen succesvol is aangemaakt.

- Meld je aan bij de Power Platform omgeving.

- Selecteer Omgevingen en open vervolgens de omgeving die u eerder hebt opgegeven.

- Selecteer in het gebied Recente bewerkingen de optie Volledige geschiedenis om de verbinding van de nieuwe identiteit te valideren.

Configureer netwerktoegang tot de Azure Data Lake Storage Gen2

Belangrijk

U moet de rol Azure Data Lake Storage Gen2 Owner hebben om deze taak te voltooien.

Ga naar de Azure-portal.

Open het opslagaccount dat is gekoppeld aan uw Azure Synapse Link for Dataverse-profiel.

Selecteer Netwerken in het navigatiedeelvenster aan de linkerkant. Selecteer vervolgens op het tabblad Firewalls en virtuele netwerken de volgende instellingen:

- Ingeschakeld vanaf geselecteerde virtuele netwerken en IP-adressen.

- Selecteer onder Resource-instanties de optie Toestaan dat Azure-services op de lijst met vertrouwde services toegang krijgen tot dit opslagaccount

Selecteer Opslaan.

Configureer netwerktoegang tot de Azure Synapse Workspace

Belangrijk

Je moet de rol Azure Synapse Beheerder hebben om deze taak te voltooien.

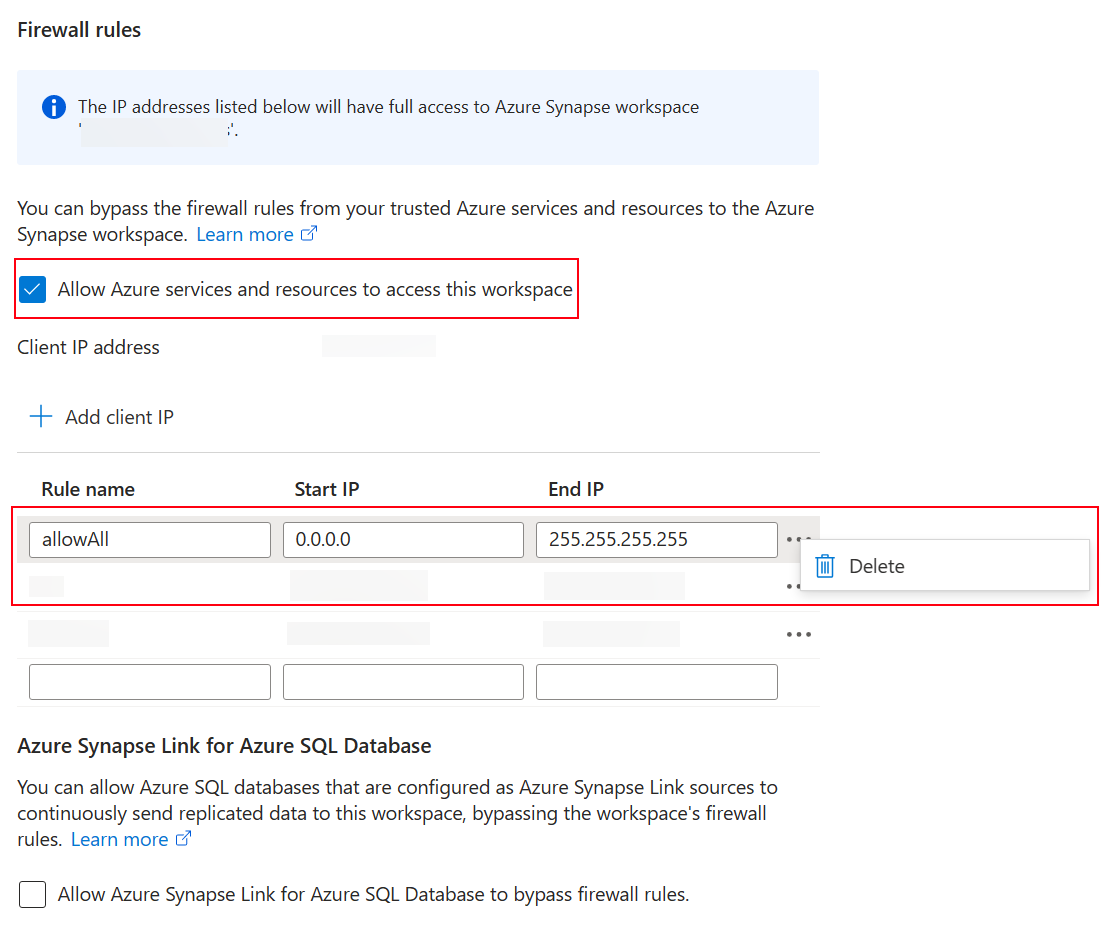

- Ga naar de Azure-portal.

- Open de Azure Synapse Workspace die is verbonden met uw Azure Synapse Link for Dataverse-profiel.

- Selecteer Netwerken in het navigatiedeelvenster aan de linkerkant.

- Selecteer Sta Azure services en resources toe om toegang te krijgen tot deze werkruimte.

- Als er IP-firewallregels zijn gemaakt voor alle IP-bereiken, verwijdert u deze om de toegang tot het openbare netwerk te beperken.

- Voeg een nieuwe IP-firewallregel toe op basis van het IP-adres van de client.

- Selecteer Opslaan wanneer Gereed. Meer informatie: Azure Synapse Analytics IP-firewallregels

Een nieuwe Azure Synapse Link for Dataverse maken met beheerde identiteit

Belangrijk

Dataverse: Zorg ervoor dat u over de beveiligingsrol Dataverse systeembeheerder beschikt. Bovendien moet voor tabellen die u wilt exporteren via Azure Synapse Link de eigenschap Wijzigingen bijhouden zijn ingeschakeld. Meer informatie: Geavanceerde opties

Azure Data Lake Storage Gen2: u moet een Azure Data Lake Storage Gen2-account hebben en toegang hebben met de rollen Eigenaar en Inzender van Blob-opslaggegevens. Uw opslagaccount moet hiërarchische naamruimte inschakelen voor zowel de initiële installatie als deltasynchronisatie. Sleuteltoegang tot het opslagaccount toestaan is alleen vereist voor de initiële installatie.

Synapse-werkruimte: u moet een Synapse-werkruimte hebben en toegang hebben met de rol Synapse-beheerder binnen de Synapse Studio. De Synapse-werkruimte moet zich in dezelfde regio bevinden als uw Azure Data Lake Storage Gen2-account. Het opslagaccount moet worden toegevoegd als een gekoppelde service in de Synapse Studio. Om een Synapse-werkruimte te maken, gaat u naar Een Synapse-werkruimte maken.

Wanneer u de koppeling maakt, krijgt Azure Synapse Link for Dataverse details over het momenteel gekoppelde bedrijfsbeleid onder de Dataverse-omgeving en slaat vervolgens de geheime URL van de identiteitsclient op om verbinding te maken met Azure.

- Meld u aan bij Power Apps en selecteer uw omgeving.

- Selecteer in het linkernavigatiedeelvenster Azure Synapse Link en selecteer vervolgens + Nieuw koppelen. Als het item zich niet in het deelvenster van het zijpaneel bevindt, selecteert u …Meer en selecteert u vervolgens het gewenste item.

- Vul de juiste velden in, afhankelijk van de gewenste instellingen. Selecteer Abonnement, Resourcegroep en Opslagaccount. Om Verbinden Dataverse aan de Synapse-werkruimte toe te voegen, selecteert u de optie Verbinden aan uw Azure Synapse werkruimte . Selecteer een Spark-pool voor Delta Lake-gegevensconversie.

- Selecteer Bedrijfsbeleid met beheerde service-identiteit selecteren en selecteer vervolgens Volgende.

- Voeg de tabellen toe die u wilt exporteren en selecteer vervolgens Opslaan.

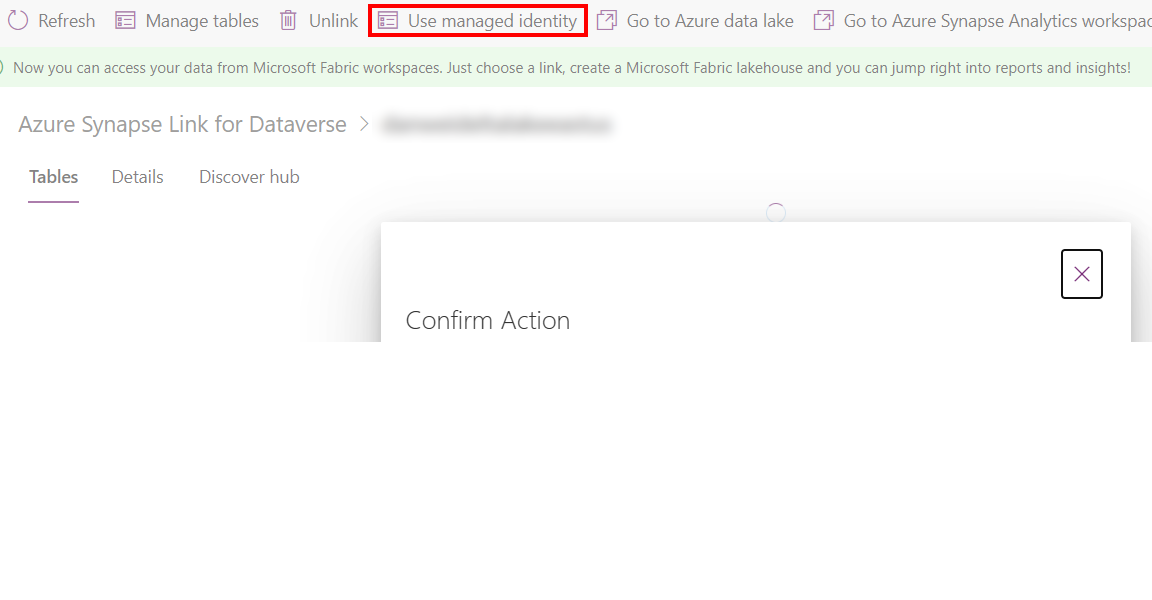

Beheerde identiteit inschakelen voor een bestaand Azure Synapse Link-profiel

Notitie

Om de opdracht gebruik beheerde identiteit beschikbaar te maken in Power Apps, moet u de bovenstaande installatie voltooien om het ondernemingsbeleid toe te voegen aan uw Dataverse omgeving. Meer informatie: Verbinden ondernemingsbeleid naar Dataverse omgeving

- Ga naar een bestaand Synapse Link-profiel van Power Apps (make.powerapps.com).

- Selecteer Beheerde identiteit gebruiken en bevestig.

Probleemoplossing

Als u 403-fouten krijgt tijdens het maken van de koppeling:

- Beheerde identiteiten hebben extra tijd nodig om tijdelijke machtigingen te verlenen tijdens de eerste synchronisatie. Geef het wat tijd en probeer de operatie later opnieuw.

- Zorg ervoor dat de gekoppelde opslag niet de bestaande Dataverse container(dataverse-environmentName-organizationUniqueName) van dezelfde omgeving heeft.

- U kunt het gekoppelde ondernemingsbeleid identificeren door het script PowerShell uit te voeren

policyArmIdmet de Azure./GetIdentityEnterprisePolicyforEnvironment.ps1abonnements-ID en de resourcegroepnaam. - U kunt het ondernemingsbeleid ontkoppelen door het script PowerShell uit te voeren

./RevertIdentity.ps1met de Dataverse ID omgeving enpolicyArmId. - U kunt het ondernemingsbeleid verwijderen door het script PowerShell .\RemoveIdentityEnterprisePolicy.ps1 uit te voeren met policyArmId.

Bekende beperking

Slechts één ondernemingsbeleid kan tegelijkertijd verbinding maken met de Dataverse-omgeving. Als u meerdere Azure Synapse Link-koppelingen moet maken terwijl de beheerde identiteit is ingeschakeld, zorg er dan voor dat alle gekoppelde Azure-resources zich onder dezelfde resourcegroep bevinden.