IP-firewallregels voor Azure Synapse Analytics

In dit artikel worden de IP-firewallregels uitgelegd en leert u hoe u deze regels configureert in Azure Synapse Analytics.

IP-firewallregels

IP-firewallregels verlenen of blokkeren toegang tot uw Azure Synapse-werkruimte op basis van het oorspronkelijke IP-adres van elke aanvraag. U kunt IP-firewallregels instellen voor uw werkruimte. De IP-firewallregels die op het niveau van de werkruimte zijn ingesteld, zijn van toepassing op alle openbare eindpunten van de werkruimte (toegewezen SQL-pools, serverloze SQL-pools, en ontwikkeling). Het maximum aantal IP-firewallregels is beperkt tot 128. Als u Toestaan dat Azure-services en de resources voor toegang tot deze server hebt ingeschakeld, telt dit als een enkele firewallregel voor de werkruimte.

IP-firewallregels maken en beheren

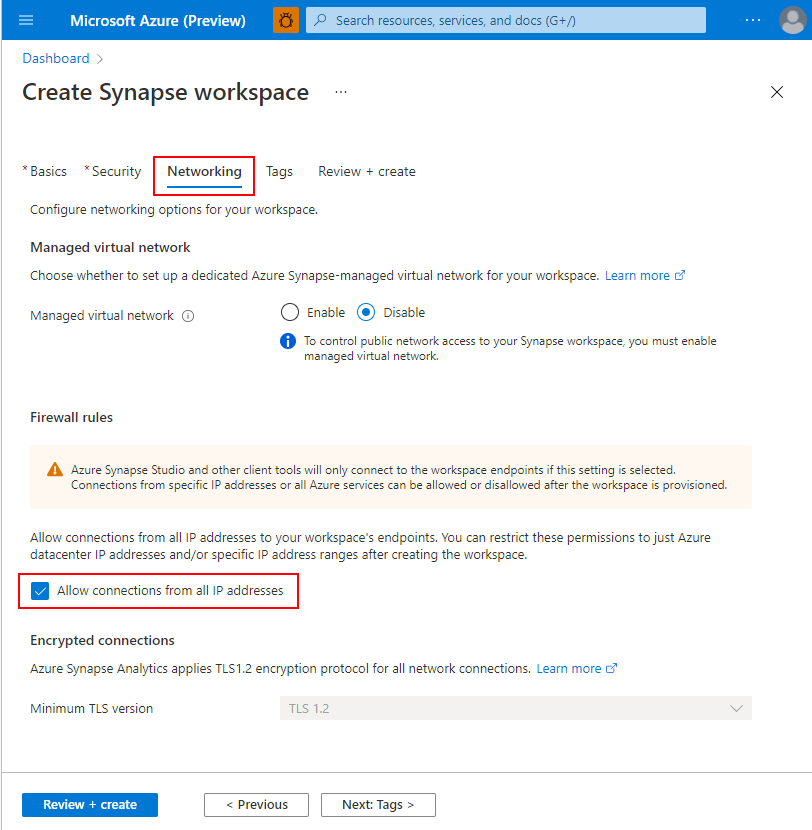

Er zijn twee manieren waarop IP-firewallregels worden toegevoegd aan een Azure Synapse-werkruimte. Als u een IP-firewall aan uw werkruimte wilt toevoegen, selecteert u Netwerken en schakelt u Verbindingen toestaan uit alle IP-adressen tijdens het maken van de werkruimte in.

Belangrijk

Deze functie is alleen beschikbaar voor Azure Synapse-werkruimten die niet zijn gekoppeld aan een beheerd virtueel netwerk.

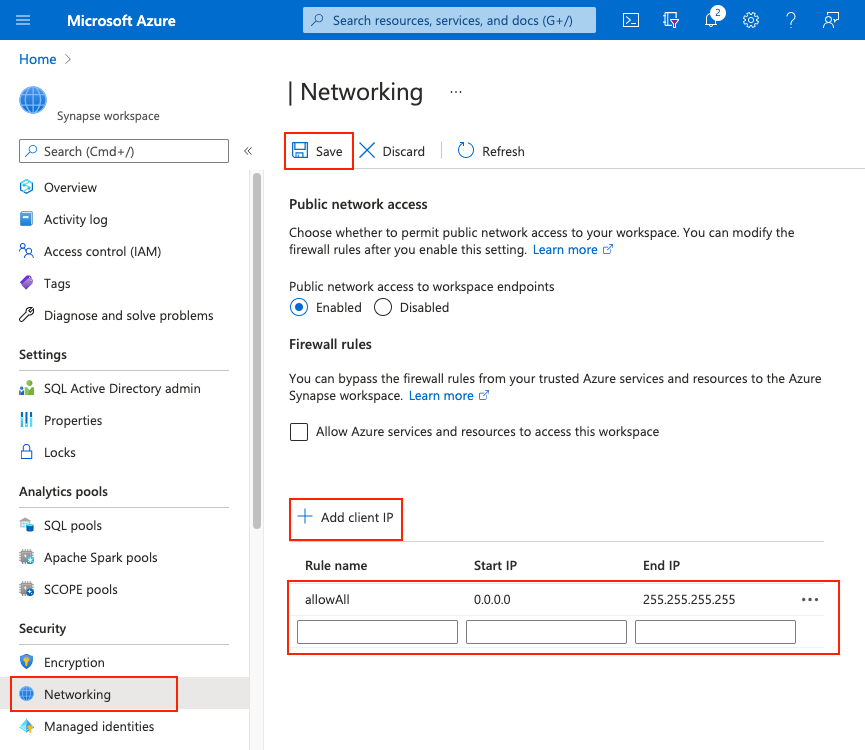

U kunt ook IP-firewallregels toevoegen aan een Synapse-werkruimte nadat de werkruimte is gemaakt. Selecteer hiervoor Firewalls onder Beveiliging in de Azure-portal. Als u een nieuwe IP-firewallregel wilt toevoegen, geeft u deze een naam, een begin-IP-adres en een eind-IP-adres. Selecteer Opslaan wanneer u klaar bent.

Notitie

De functie Openbare netwerktoegang is alleen beschikbaar voor Azure Synapse-werkruimten die zijn gekoppeld aan azure Synapse Analytics Managed Virtual Network. U kunt uw Azure Synapse-werkruimten echter nog steeds openen in het openbare netwerk, ongeacht de koppeling met het beheerde virtuele netwerk. Zie Openbare netwerktoegang voor meer informatie.

Verbinding maken met Azure Synapse vanuit uw eigen netwerk

U kunt verbinding maken met uw Synapse-werkruimte met behulp van Synapse Studio. U kunt ook SSMS (SQL Server Management Studio) gebruiken om verbinding te maken met de SQL-resources (toegewezen SQL-pools en serverloze SQL-pools) in uw werkruimte.

Zorg ervoor dat de firewall op uw netwerk en lokale computer uitgaande communicatie toestaat op TCP-poorten 80, 443 en 1443. Deze poorten worden gebruikt door Synapse Studio.

Als u verbinding wilt maken met via hulpprogramma's zoals SSMS en Power BI, moet u uitgaande communicatie toestaan op TCP-poort 1433. De 1433-poort die wordt gebruikt door SSMS (Desktop Application).

Notitie

Azure Policy werkt op een niveau boven andere Azure-services door beleidsregels toe te passen op PUT-aanvragen en GET-antwoorden van resourcetypen die worden uitgewisseld tussen Azure Resource Manager en de eigen resourceprovider (RP). Updates voor firewallinstellingen voor Synapse-werkruimten in Azure Portal worden echter uitgevoerd met POST-aanroepen, zoals de bewerking ReplaceAllIpFirewallRules.

Vanwege dit ontwerp kunnen Azure Policy-definities geen wijzigingen in netwerkinstellingen blokkeren die zijn gemaakt via POST-bewerkingen. Als gevolg hiervan kunnen wijzigingen in firewallregels via Azure Portal Azure Policy omzeilen, zelfs als er restrictief beleid is ingesteld.

De Firewall van de Azure Synapse-werkruimte beheren

Zie de Azure SQL-documentatie voor het beheren van firewalls op serverniveau voor meer informatie over het beheren van de firewall. Azure Synapse ondersteunt alleen IP-firewallregels op serverniveau. Ip-firewallregels op databaseniveau worden niet ondersteund.

Zie voor meer informatie over de methoden voor het programmatisch beheren van de firewall:

Gerelateerde inhoud

- Een Azure Synapse-werkruimte maken

- Een Azure Synapse-werkruimte maken met een Virtueel netwerk van een beheerde werkruimte

- Problemen met de connectiviteit van Azure Private Link oplossen

- Verbindingsproblemen met het Azure-privé-eindpunt oplossen