Een domein configureren voor gMSA-scenario (Group Managed Service Accounts)

Belangrijk

Dit artikel is alleen van toepassing op MIM 2016 SP2.

Microsoft Identity Manager (MIM) werkt samen met uw Active Directory-domein (AD). U moet AD al hebben geïnstalleerd en ervoor zorgen dat uw omgeving een domeincontroller bevat voor een domein dat u kunt beheren. In dit artikel wordt beschreven hoe u beheerde serviceaccounts voor groepen in dat domein instelt voor gebruik door MIM.

Overzicht

Door groep beheerde serviceaccounts elimineren de noodzaak om wachtwoorden van serviceaccounts periodiek te wijzigen. Met de release van MIM 2016 SP2 kunnen voor de volgende MIM-onderdelen gMSA-accounts zijn geconfigureerd voor gebruik tijdens het installatieproces:

- MIM-synchronisatieservice (FIMSynchronizationService)

- MIM-service (FIMService)

- Groep van miM-wachtwoordregistratie-webtoepassingen

- Groep van miM-toepassingen voor het opnieuw instellen van wachtwoorden

- PAM REST API-webtoepassingsgroep

- PAM Monitoring Service (PamMonitoringService)

- PAM-onderdeelservice (PrivilegeManagementComponentService)

De volgende MIM-onderdelen bieden geen ondersteuning voor uitvoering als gMSA-accounts:

- MIM-portal. Dit komt doordat de MIM-portal deel uitmaakt van de SharePoint-omgeving. In plaats daarvan kunt u SharePoint implementeren in de farmmodus en automatische wachtwoordwijziging configureren in SharePoint Server.

- Alle beheeragents

- Microsoft Certificate Management

- BHOLD

Meer informatie over gMSA vindt u in deze artikelen:

Maak gebruikersaccounts en groepen

Alle onderdelen van uw MIM-implementatie hebben een eigen identiteit in het domein nodig. Dit geldt onder andere voor MIM-onderdelen als Service en Sync, evenals SharePoint en SQL.

Notitie

In deze stapsgewijze instructies wordt gebruikgemaakt van voorbeeldnamen en -waarden van een bedrijf met de naam Contoso. Vervang deze door uw eigen namen en waarden. Bijvoorbeeld:

- Naam van domeincontroller - dc

- Domeinnaam: contoso

- NAAM VAN MIM-serviceserver - mimservice

- NAAM VAN MIM-synchronisatieserver - mimsync

- naam van SQL Server - sql

- Wachtwoord: Pass@word1

Meld u als domeinbeheerder (bijvoorbeeld Contoso\Administrator) aan bij de domeincontroller.

Maak de volgende gebruikersaccounts voor MIM-services. Start PowerShell en typ het volgende PowerShell-script om nieuwe AD-domeingebruikers te maken (niet alle accounts zijn verplicht, hoewel het script alleen ter informatie wordt verstrekt, is het een best practice om een toegewezen MIMAdmin-account te gebruiken voor mim- en SharePoint-installatieproces).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Maak beveiligingsgroepen op alle groepen.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminVoeg SPN's toe om Kerberos-verificatie voor serviceaccounts mogelijk te maken

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolZorg ervoor dat u de volgende DNS-records 'A' registreert voor de juiste naamomzetting (ervan uitgaande dat de websites MIM-service, MIM-portal, wachtwoord opnieuw instellen en wachtwoordregistratie op dezelfde computer worden gehost)

- mim.contoso.com: wijs het fysieke IP-adres van de MIM-service en portalserver aan

- passwordreset.contoso.com: wijs het fysieke IP-adres van de MIM-service en portalserver aan

- passwordregistration.contoso.com: wijs het fysieke IP-adres van de MIM-service en portalserver aan

Hoofdsleutel van sleuteldistributieservice maken

Zorg ervoor dat u bent aangemeld bij uw domeincontroller als beheerder om de distributieservice voor groepssleutels voor te bereiden.

Als er al een hoofdsleutel voor het domein is (gebruik Get-KdsRootKey om dit te controleren), gaat u verder met de volgende sectie.

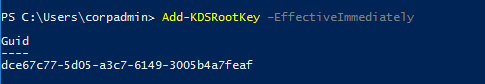

Maak indien nodig de KDS-hoofdsleutel (sleuteldistributieservices) (slechts één keer per domein). De hoofdsleutel wordt gebruikt door de KDS-service op domeincontrollers (samen met andere informatie) om wachtwoorden te genereren. Als domeinbeheerder typt u de volgende PowerShell-opdracht:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately kan een vertraging van maximaal ~10 uur vereisen, omdat deze naar alle domeincontrollers moet worden gerepliceerd. Deze vertraging was ongeveer 1 uur voor twee domeincontrollers.

Notitie

In de lab- of testomgeving kunt u replicatievertraging van 10 uur voorkomen door in plaats daarvan de volgende opdracht uit te voeren:

Add-KDSRootKey -EffectiveTime ((Get-Date). AddHours(-10))

MiM-synchronisatieserviceaccount, -groep en -service-principal maken

Zorg ervoor dat alle computeraccounts voor computers waarop MIM-software moet worden geïnstalleerd, al zijn toegevoegd aan het domein. Voer vervolgens deze stappen uit in PowerShell als domeinbeheerder.

Maak een groep MIMSync_Servers en voeg alle MIM-synchronisatieservers toe aan deze groep. Typ het volgende om een nieuwe AD-groep voor MIM-synchronisatieservers te maken. Voeg vervolgens Active Directory-computeraccounts van de MIM-synchronisatieserver toe, bijvoorbeeld contoso\MIMSync$, aan deze groep.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Maak de MIM-synchronisatieservice gMSA. Typ de volgende PowerShell.

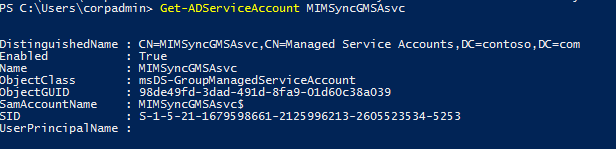

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Controleer de details van de GSMA die is gemaakt door de PowerShell-opdracht Get-ADServiceAccount uit te voeren:

Als u van plan bent om de meldingsservice voor wachtwoordwijzigingen uit te voeren, moet u service-principal name registreren door deze PowerShell-opdracht uit te voeren:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Start de MIM-synchronisatieserver opnieuw op om een Kerberos-token te vernieuwen dat is gekoppeld aan de server, omdat het groepslidmaatschap 'MIMSync_Server' is gewijzigd.

MiM Service Management Agent-serviceaccount maken

- Normaal gesproken maakt u bij de installatie van de MIM-service een nieuw account voor de MIM Service Management Agent (MIM MA-account). Met gMSA zijn er twee opties beschikbaar:

Beheerde serviceaccount voor MIM-synchronisatieservice gebruiken en geen afzonderlijk account maken

U kunt het maken van het serviceaccount van de MIM Service Management Agent overslaan. Gebruik in dit geval de gMSA-naam van de MIM-synchronisatieservice, bijvoorbeeld contoso\MIMSyncGMSAsvc$, in plaats van het MIM MA-account bij het installeren van de MIM-service. Later in de configuratie van de MIM Service Management Agent schakelt u de optie MIMSync-account gebruiken in .

Schakel Aanmelden vanuit netwerk weigeren niet in voor de MIM-synchronisatieservice gMSA, omdat voor het MIM MA-account de machtiging Netwerkaanmelding toestaan is vereist.

Een normaal serviceaccount gebruiken voor het serviceaccount van de MIM Service Management Agent

Start PowerShell als domeinbeheerder en typ het volgende om een nieuwe AD-domeingebruiker te maken:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Schakel 'Aanmelden vanuit netwerk weigeren' niet in voor het MIM MA-account, omdat hiervoor de machtiging Netwerkaanmelding toestaan is vereist.

MIM-serviceaccounts, -groepen en -service-principal maken

Blijf PowerShell gebruiken als domeinbeheerder.

Maak een groep MIMService_Servers en voeg alle MIM-serviceservers toe aan deze groep. Typ de volgende PowerShell om een nieuwe AD-groep voor MIM-serviceservers te maken en voeg het Active Directory-computeraccount van de MIM-serviceserver toe, bijvoorbeeld contoso\MIMPortal$, aan deze groep.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Maak DE MIM-service gMSA.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Registreer Service Principal Name en schakel Kerberos-delegatie in door deze PowerShell-opdracht uit te voeren:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}Voor SSPR-scenario's moet het MIM-serviceaccount kunnen communiceren met de MIM-synchronisatieservice. Daarom moet het MIM-serviceaccount lid zijn van miMSyncAdministrators of miM Sync-groepen wachtwoord opnieuw instellen en bladeren:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Start de MIM-serviceserver opnieuw op om een Kerberos-token te vernieuwen dat is gekoppeld aan de server, omdat het groepslidmaatschap 'MIMService_Servers' is gewijzigd.

Maak indien nodig andere MIM-accounts en -groepen

Als u MIM SSPR configureert en vervolgens dezelfde richtlijnen volgt zoals hierboven beschreven voor de MIM-synchronisatieservice en MIM-service, kunt u andere gMSA maken voor:

- Groep van miM-toepassingen voor het opnieuw instellen van wachtwoorden

- Groep van miM-wachtwoordregistratie-webtoepassingen

Als u MIM PAM configureert en vervolgens dezelfde richtlijnen volgt als hierboven voor de MIM-synchronisatieservice en MIM-service, kunt u andere gMSA maken voor:

- MIM PAM REST API-webtoepassingsgroep

- MIM PAM-onderdeelservice

- MIM PAM Monitoring-service

Een gMSA opgeven bij de installatie van MIM

Als algemene regel geldt dat in de meeste gevallen wanneer u een MIM-installatieprogramma gebruikt, u wilt opgeven dat u een gMSA wilt gebruiken in plaats van een gewoon account, een dollarteken toevoegen aan de gMSA-naam, bijvoorbeeld contoso\MIMSyncGMSAsvc$, en het wachtwoordveld leeg laten. Een uitzondering hierop is het hulpprogrammamiisactivate.exe dat de gMSA-naam accepteert zonder het dollarteken.