MIM 2016 installeren met SP2: MIM-service en -portal voor Microsoft Entra ID P1- of P2-klanten

Notitie

In dit scenario worden voorbeeldnamen en -waarden van een bedrijf met de naam Contoso gebruikt. Vervang deze door uw eigen. Bijvoorbeeld:

- Naam van MIM-service en portalserver - mim.contoso.com

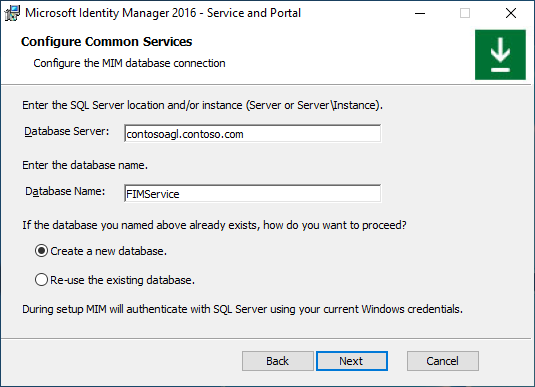

- SQL-servernaam - contosoagl.contoso.com

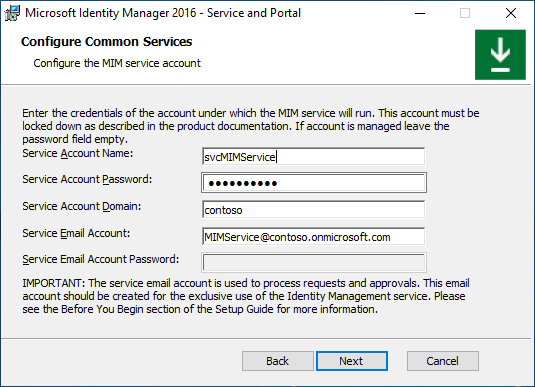

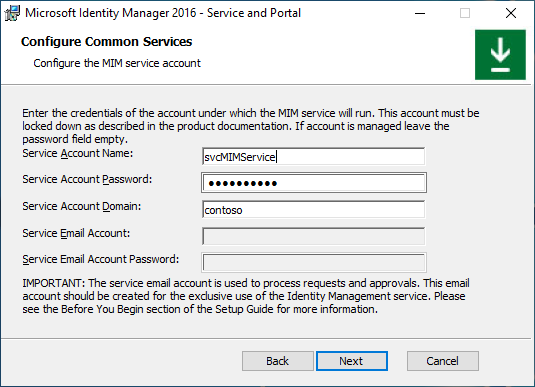

- Serviceaccountnaam - svcMIMService

- Domeinnaam - contoso

- Wachtwoord - Pass@word1

Voordat u begint

- Deze handleiding is bedoeld voor het installeren van de MIM-service in organisaties die een licentie hebben voor Microsoft Entra ID P1 of P2. Als uw organisatie geen Microsoft Entra ID P1 of P2 heeft of geen Microsoft Entra-id gebruikt, moet u in plaats daarvan installatiehandleiding voor de volumelicentieversie van MIMvolgen.

- Zorg ervoor dat u over microsoft Entra-gebruikersreferenties beschikt met voldoende machtigingen om te controleren of uw tenantabonnement Microsoft Entra ID P1 of P2 bevat en app-registraties kan maken.

- Als u van plan bent office 365-toepassingscontextverificatie te gebruiken, moet u een script uitvoeren om de MIM-servicetoepassing te registreren in Microsoft Entra-id en de MIM-servicemachtigingen verlenen voor toegang tot een MIM-servicepostvak in Office 365. Sla de scriptuitvoer op omdat u de resulterende toepassings-id en het geheim later tijdens de installatie nodig hebt.

Implementatieopties

Keuzen in de implementatie zijn afhankelijk van twee criteria:

- Of de MIM-service wordt uitgevoerd als een gewoon Windows-serviceaccount of als een door groepen beheerd serviceaccount (gMSA)

- Of de MIM-service e-mail verzendt via een Exchange Server, Office 365 of een SMTP-server

Beschikbare implementatieopties:

- Optie A: Normaal serviceaccount + Exchange Server

- Optie B: Normaal serviceaccount + basisverificatie voor Office 365

- Optie C: Regulier serviceaccount + Office 365-toepassingscontext-authenticatie

- Optie D: Standaard serviceaccount + SMTP

- Optie E: Gewoon serviceaccount + geen e-mailserver

- Optie F: Door groep beheerde serviceaccount + Exchange Server

- Optie G: door groep beheerde serviceaccount + basisverificatie voor Office 365

- Optie H: Door groepen beheerde serviceaccount + Verificatie van de context van office 365-toepassingen

- Optie I: Door groep beheerde serviceaccount + geen e-mailserver

Notitie

De SMTP-serveroptie werkt alleen met reguliere serviceaccounts en geïntegreerde Windows-verificatie en staat het gebruik van de Outlook-invoegtoepassing niet toe voor goedkeuringen.

Voorbereiden voor verificatie van office 365-toepassingscontext

Vanaf build 4.6.421.0 ondersteunt de MIM-service naast basisverificatie toepassingscontextverificatie voor Office 365-postvakken. Het einde van de ondersteuning voor basisverificatie is aangekondigd op 20 september 2019. Daarom wordt aanbevolen om toepassingscontextverificatie te gebruiken voor het verzenden van meldingen en het verzamelen van goedkeuringsreacties.

In het scenario voor toepassingscontextverificatie moet u een toepassing registreren in Microsoft Entra ID, een clientgeheim maken dat moet worden gebruikt in plaats van een wachtwoord en deze toepassing toestemming verlenen voor toegang tot het POSTVAK van de MIM-service. De MIM-service gebruikt deze toepassings-id en dit geheim voor toegang tot het postvak in Office 365. U kunt uw toepassing registreren in Microsoft Entra ID met behulp van een script (aanbevolen) of handmatig.

Toepassing registreren met het Microsoft Entra-beheercentrum

Meld u aan bij Microsoft Entra-beheercentrum met de rol Globale beheerder.

Ga naar de blade Microsoft Entra en kopieer uw tenant-id uit sectie Overzicht en sla deze op.

Ga naar sectie App-registraties en klik op knop Nieuwe registratie.

Geef uw toepassing een naam, bijvoorbeeld toegang tot de MIM-servicepostvakclienten klik op registreren.

Nadat uw toepassing is geregistreerd, kopieert u de toepassings-id (client) waarde en slaat u deze op.

Ga naar het gedeelte API-machtigingen en trek de machtiging User.Read in door op de drie puntjes naast de naam van de machtiging te klikken en vervolgens Machtiging verwijderente kiezen. Bevestig dat u deze machtiging wilt verwijderen.

Klik op de knop Een machtiging toevoegen. Schakel over naar API's die mijn organisatie gebruikt en typ Office. Selecteer Office 365 Exchange Online- en toepassingsmachtigingen type. Typ volledig en selecteer volledig_toegang_als app-. Klik op de knop Machtigingen toevoegen.

U ziet dat er machtigingen zijn toegevoegd en dat er geen beheerderstoestemming wordt verleend. Klik op de knop Beheerderstoestemming verlenen naast de knop Een machtiging toevoegen.

Ga naar certificaten en geheimen en kies ervoor om nieuw clientgeheim toe te voegen. Als u een verlooptijd voor het geheim selecteert, moet u de MIM-service dichter bij de vervaldatum configureren om een ander geheim te kunnen gebruiken. Als u niet van plan bent om applicatiegeheimen te roteren, selecteert u Nooit. Geef uw geheim een naam, bijvoorbeeld MIM-service en klik op de knop Toevoegen. U ziet de geheime waarde die wordt weergegeven in de portal. Kopieer deze waarde (geen geheime id) en sla deze op.

Nu u tenant-id, toepassings-id en toepassingsgeheim hebt die nodig zijn voor het installatieprogramma, kunt u doorgaan met de installatie van de MIM-service en de portal. Daarnaast kunt u de toegang van uw zojuist geregistreerde toepassing beperken tot het MIM-servicepostvak (full_access_as_app toegang verleent aan alle postvakken in uw organisatie). Hiervoor moet u een toepassingstoegangsbeleid maken. Volg deze handleiding om de toegang van uw toepassing alleen tot het MIM-servicepostvak te beperken. U moet een beveiligingsgroep met een distributie of e-mail maken en uw MIM-servicepostvak toevoegen aan die groep. Voer vervolgens een PowerShell-opdracht uit en geef uw Exchange Online-beheerdersreferenties op:

New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

Toepassing registreren met behulp van een PowerShell-script

Create-MIMMailboxApp.ps1 script is te vinden in Scripts.zip/Scripts/Service en Portal of in Service en Portal.zip\Service and Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scripts.

Tenzij uw MIM-servicepostvak wordt gehost in een nationale of overheidscloud, is de enige parameter die u aan het script moet doorgeven, bijvoorbeeld e-mail van de MIM-service, bijvoorbeeld MIMService@contoso.onmicrosoft.com.

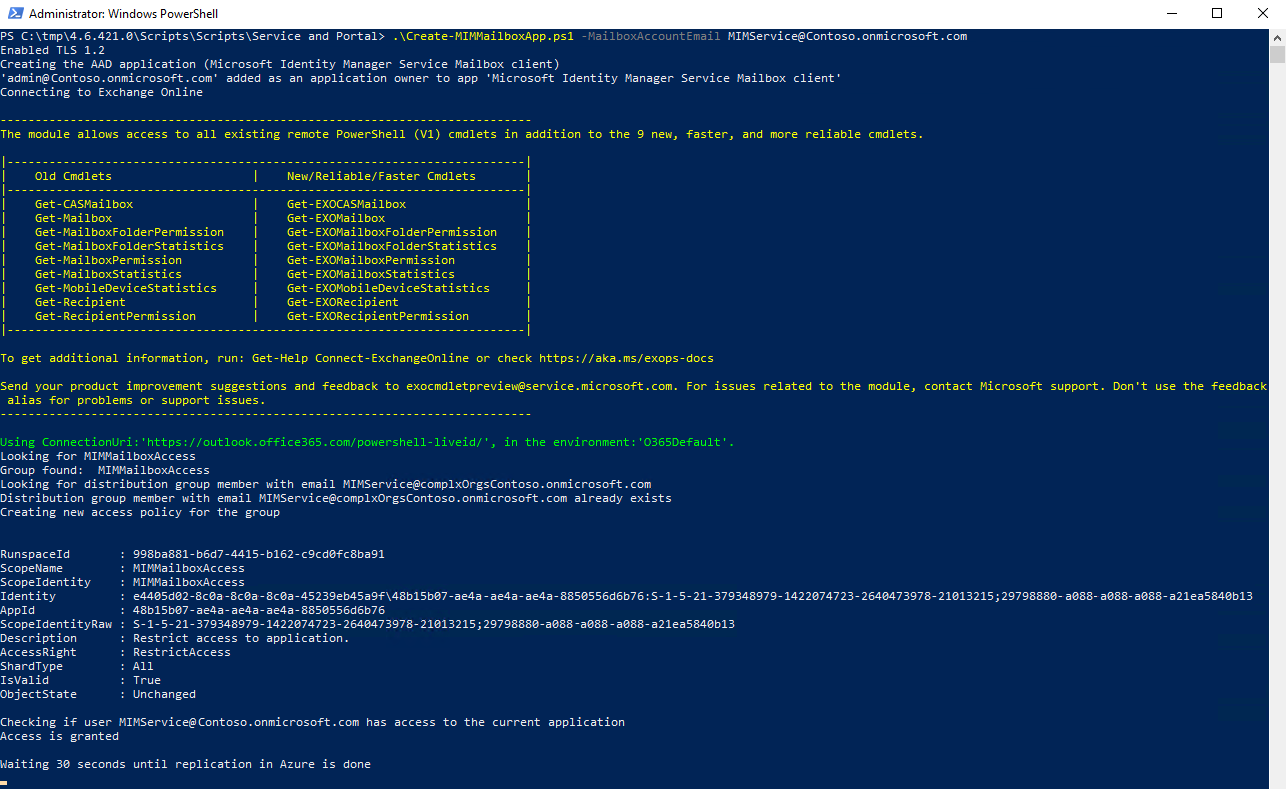

In een PowerShell-venster start u Create-MIMMailboxApp.ps1 met de parameter -MailboxAccountEmail <e-mail> en geeft u de e-mail van de MIM-service op.

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

Wanneer u om referenties wordt gevraagd, geeft u de referenties van de globale beheerder van Microsoft Entra op om een toepassing te registreren in Azure.

Zodra de toepassing is geregistreerd, wordt in een ander pop-upvenster om exchange Online-beheerdersreferenties gevraagd om een toegangsbeleid voor toepassingen te maken.

Nadat de toepassing is geregistreerd, ziet uw scriptuitvoer er als volgt uit:

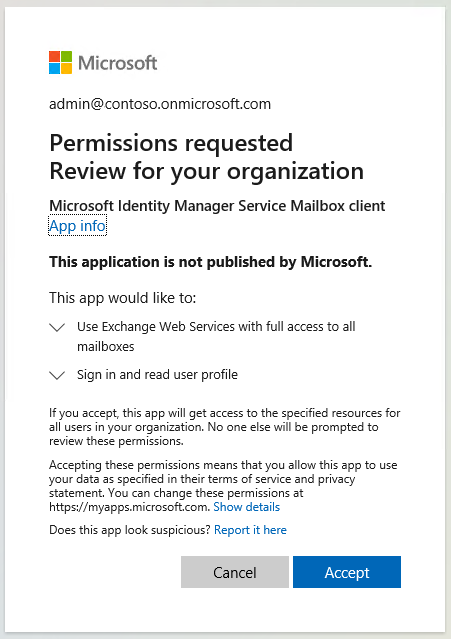

Er is een vertraging van 30 seconden nadat de toepassing is geregistreerd en er een browservenster wordt geopend om replicatieproblemen te voorkomen. Geef uw Microsoft Entra tenant-beheerdersreferenties op en accepteer een verzoek om je applicatie toegang te verlenen tot het postvak van de MIM-service. Het pop-upvenster moet er als volgt uitzien:

Nadat u op de knop Accepteren hebt geklikt, wordt u omgeleid naar het Microsoft 365-beheercentrum. U kunt het browservenster sluiten en de scriptuitvoer controleren.

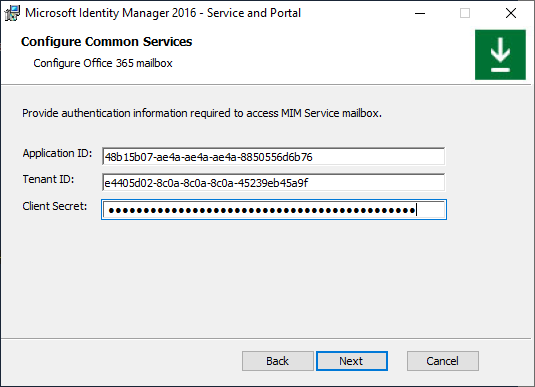

Kopieer ApplicationId-, TenantId- en ClientSecret-waarden zoals deze nodig zijn voor het installatieprogramma van de MIM-service en de portal.

MIM-service en -portal implementeren

Algemene implementatiestappen

Maak een tijdelijke map om installatielogboeken in te bewaren, bijvoorbeeld c:\miminstall.

Start de opdrachtprompt met verhoogde bevoegdheid, navigeer naar de map binaire bestanden van het MIM-service-installatieprogramma en voer het volgende uit:

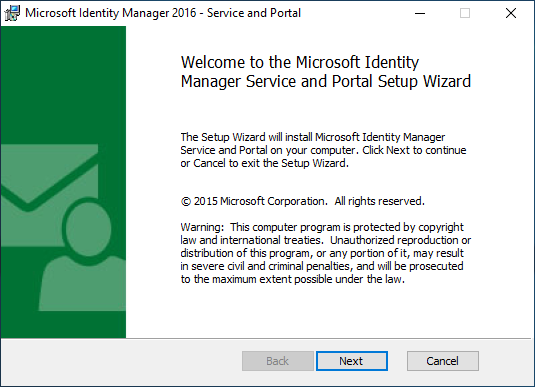

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txtKlik in het welkomstscherm op Volgende.

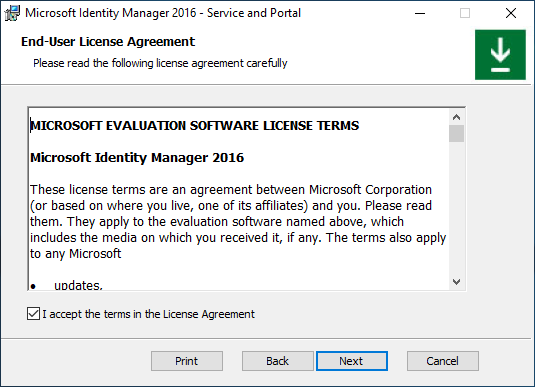

Controleer de End-User gebruiksrechtovereenkomst en klik op Volgende als u de licentievoorwaarden accepteert.

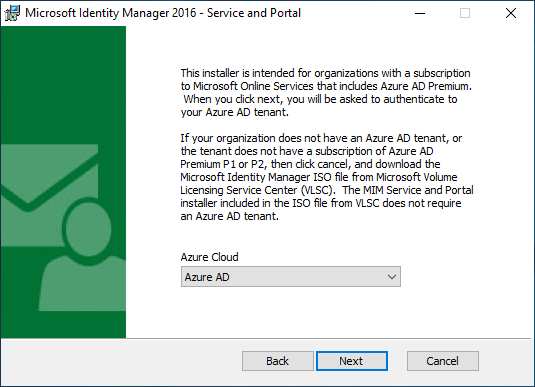

Schermafbeelding van

Nationale clouds zijn geïsoleerde exemplaren van Azure. Selecteer in welk Azure Cloud-exemplaar uw tenant wordt gehost en klik op Volgende.

schermafbeelding van azure-instantieselectie Organisaties die geen nationale cloud of overheidscloud gebruiken, moeten het globale exemplaar, Microsoft Entra-id, selecteren.

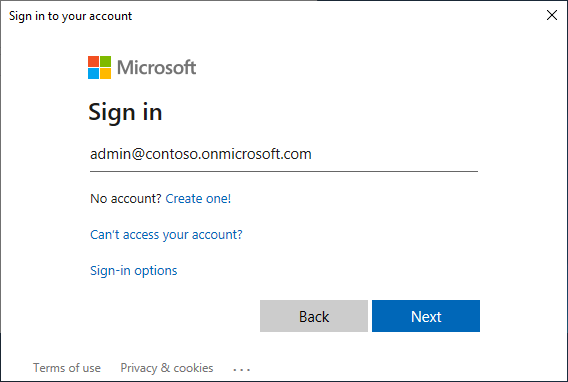

Nadat u de juiste cloud hebt geselecteerd, wordt u door het installatieprogramma gevraagd om u te verifiëren bij die tenant. Geef in het pop-upvenster microsoft Entra-gebruikersreferenties op van een gebruiker in die tenant om het niveau van uw tenantabonnement te valideren. Typ uw Microsoft Entra-gebruikersnaam en klik op Volgende.

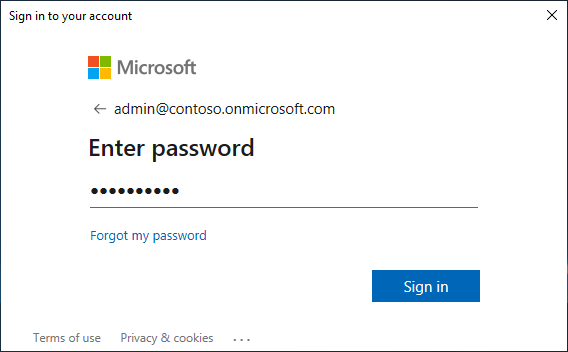

Typ uw wachtwoord en klik op Aanmelden.

Als het installatieprogramma geen abonnement kan vinden op Microsoft Entra ID P1 of een ander abonnement, dat Microsoft Entra ID P1 of P2 bevat, ziet u een pop-upfout. Controleer of de gebruikersnaam voor de juiste tenant is en bekijk het logboekbestand van het installatieprogramma voor meer informatie.

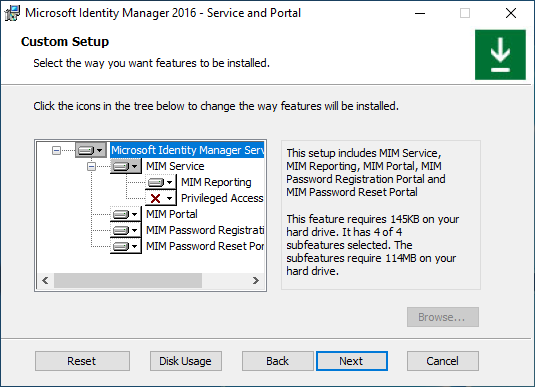

Zodra de licentiecontrole is voltooid, selecteert u de onderdelen van de MIM-service en de portal om te installeren en klikt u op Volgende.

Geef de sql-server en databasenaam op. Kies ervoor om de bestaande database opnieuw te gebruiken als u een upgrade uitvoert van eerdere MIM-versies. Als u installeert met behulp van een SQL-failovercluster of Always-On listener voor beschikbaarheidsgroepen, geeft u een cluster of een listenernaam op. Klik op Volgende.

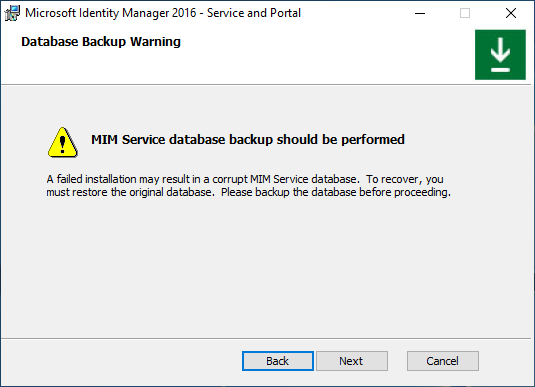

Als u MIM installeert met behulp van een bestaande database, wordt er een waarschuwing weergegeven. Klik op Volgende.

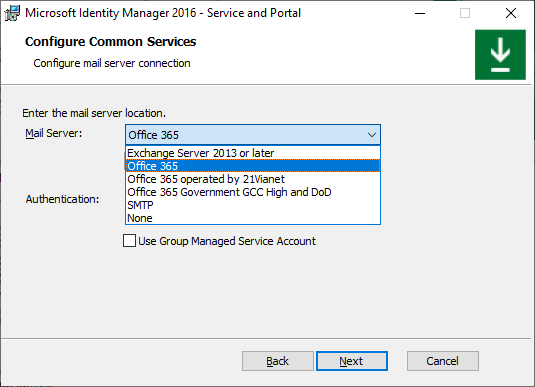

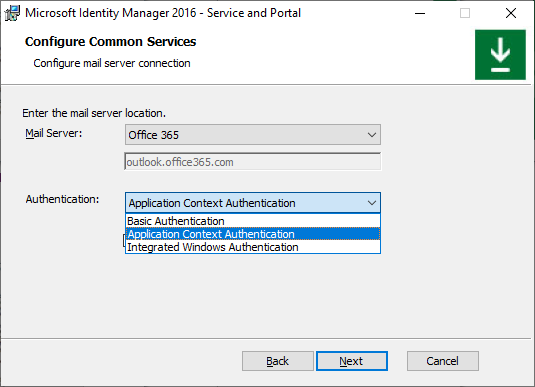

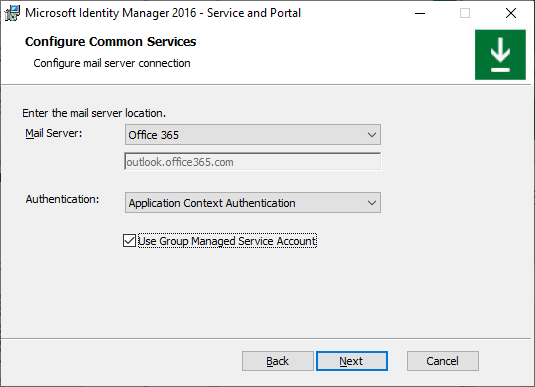

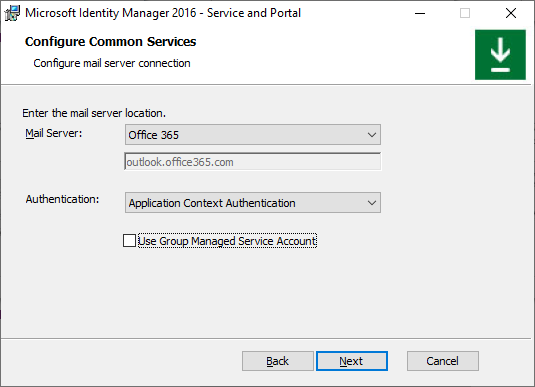

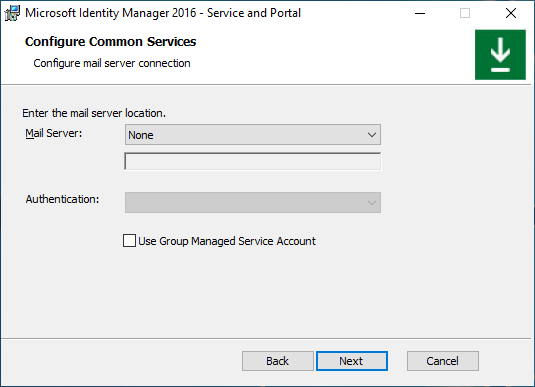

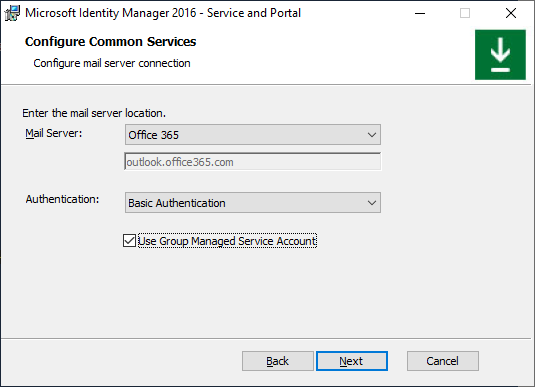

Kies een combinatie van e-mailservertype en verificatiemethode (opties A-I, zie hieronder)

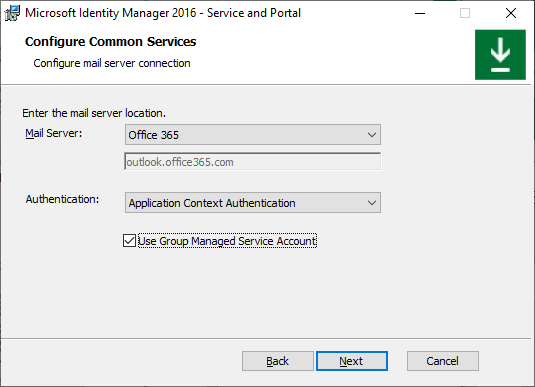

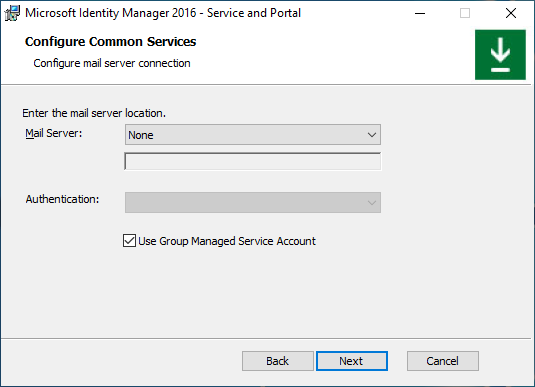

Als u de MIM-service installeert met Group-Managed-serviceaccount, schakelt u het bijbehorende selectievakje in, anders laat u dit selectievakje uitgeschakeld. Klik op Volgende.

Schermafbeelding van het selecteren van beheerde serviceaccounts voor groep

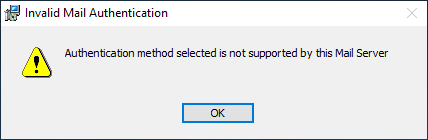

Als u een incompatibele combinatie van e-mailservertype en verificatiemethode selecteert, wordt er een pop-upfout weergegeven nadat u op Volgende hebt geklikt.

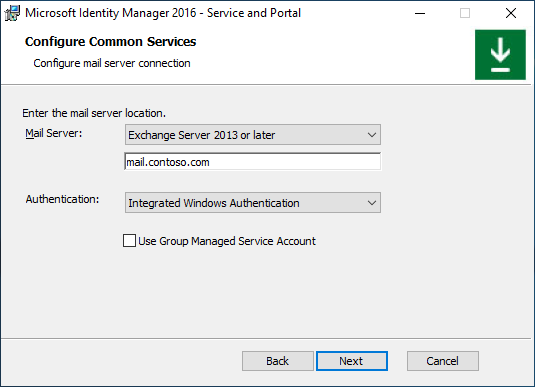

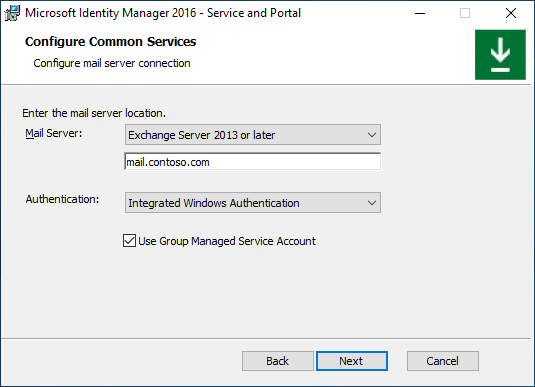

Optie A. Normaal serviceaccount + Exchange Server

Selecteer op de pagina Algemene services configureren de optie Exchange Server 2013 of hoger en Geïntegreerde Windows-verificatie. Typ de hostnaam van de Exchange-server. Laat Groep beheerd serviceaccount gebruiken selectievakje uitgeschakeld. Klik op Volgende.

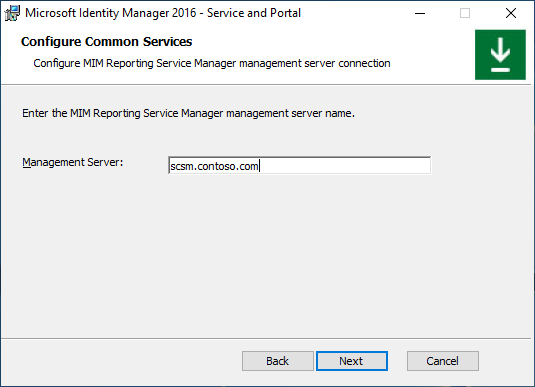

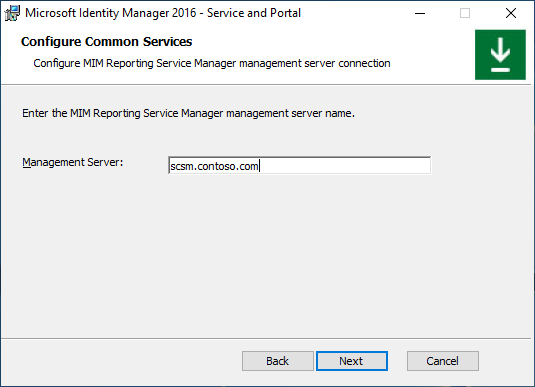

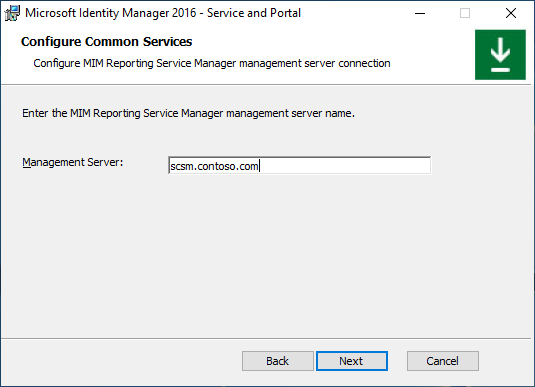

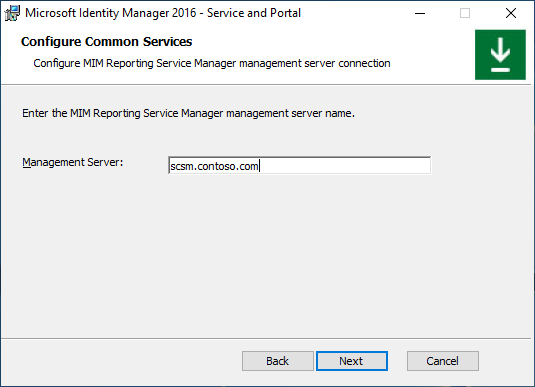

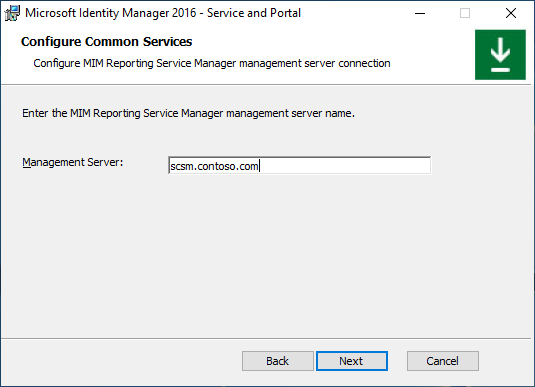

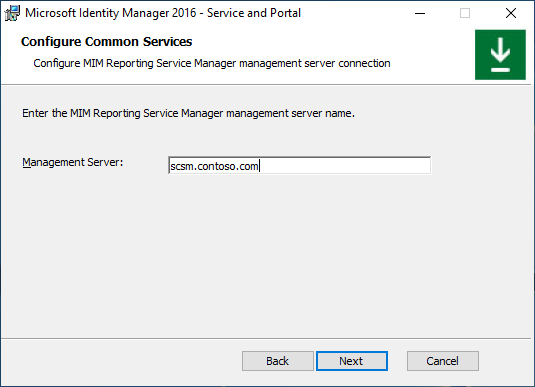

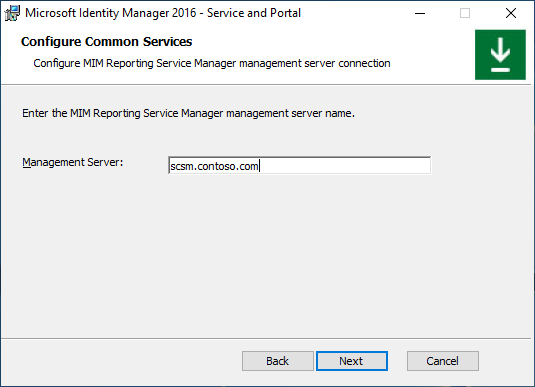

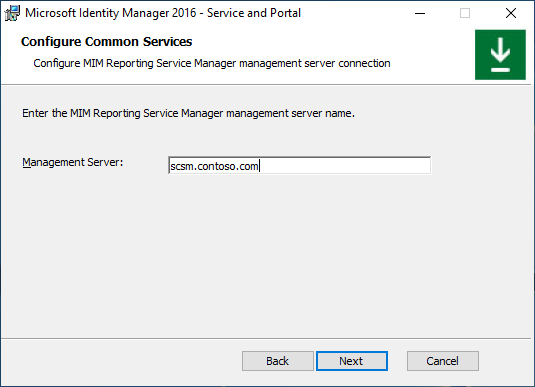

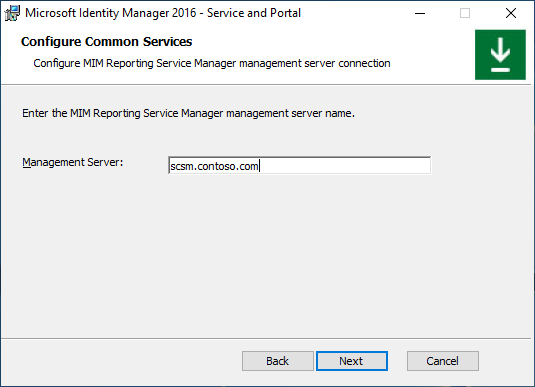

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

schermafbeelding van

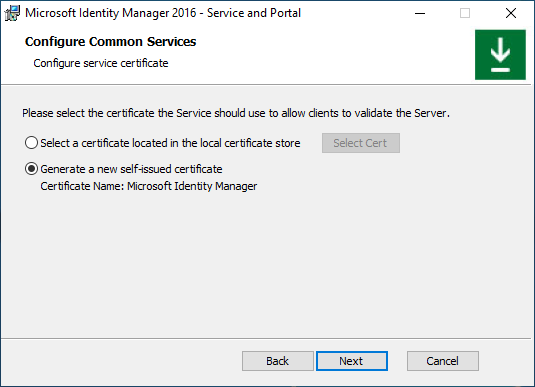

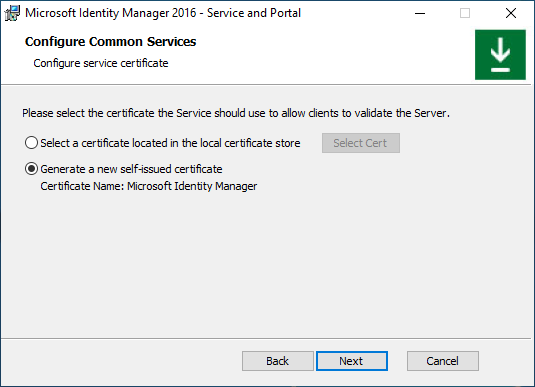

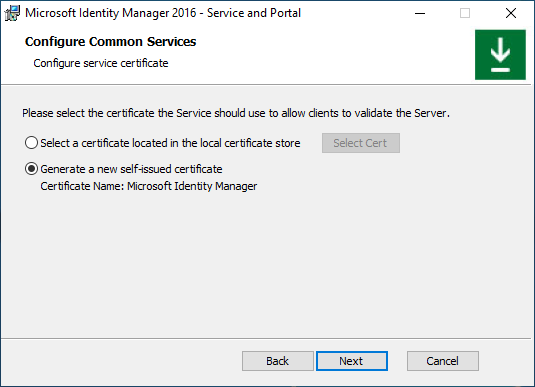

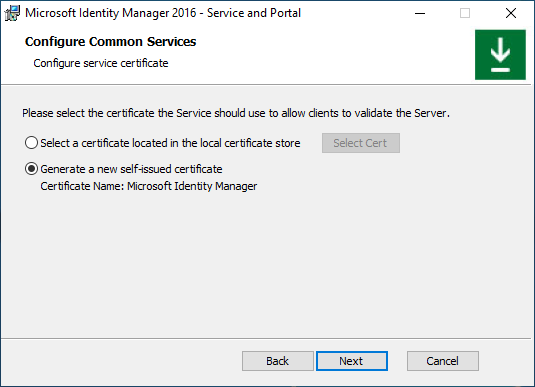

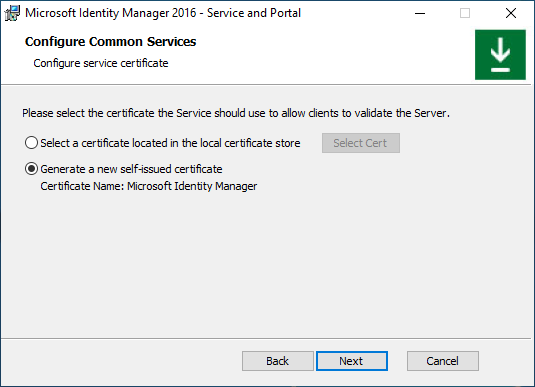

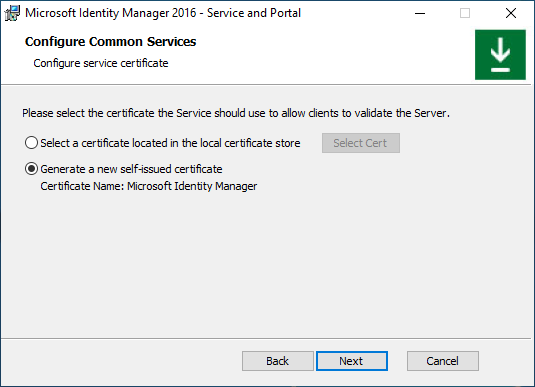

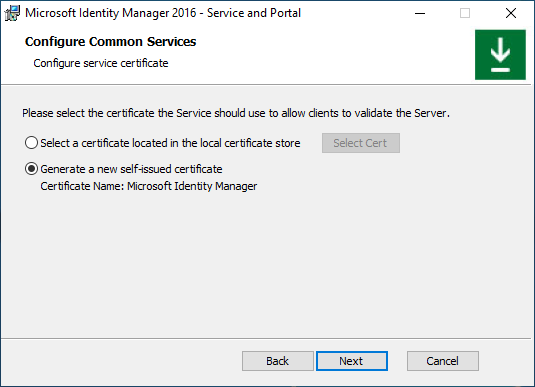

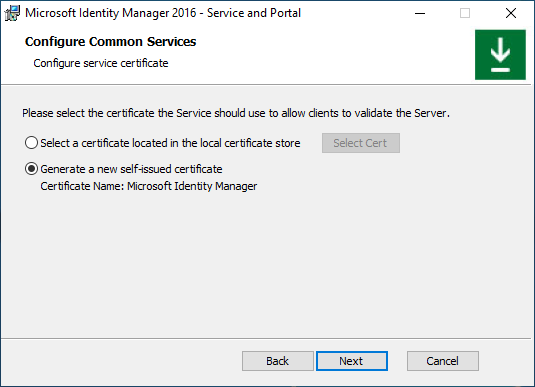

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

schermafbeelding van

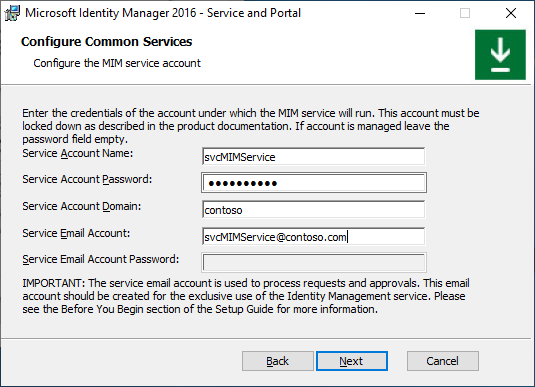

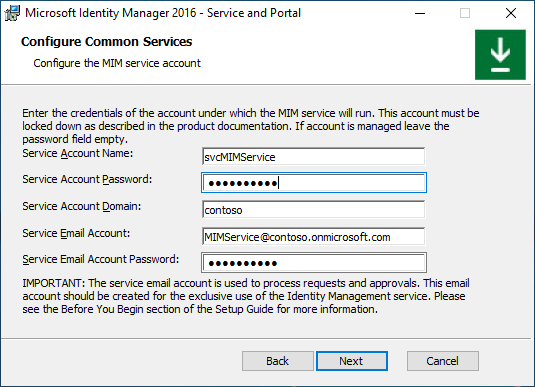

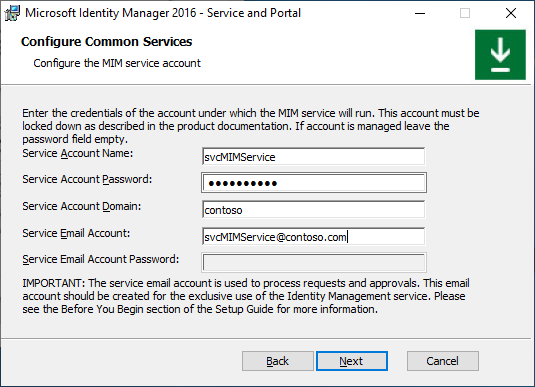

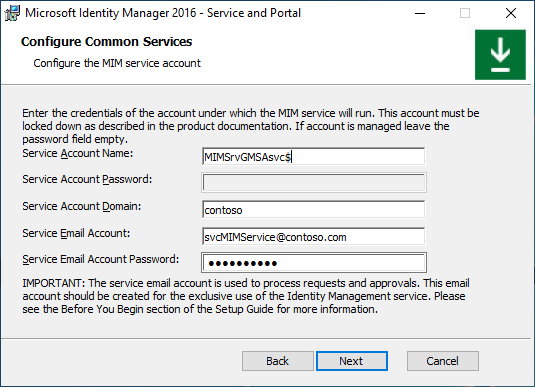

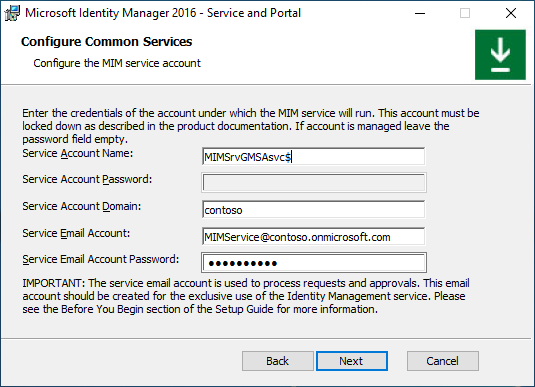

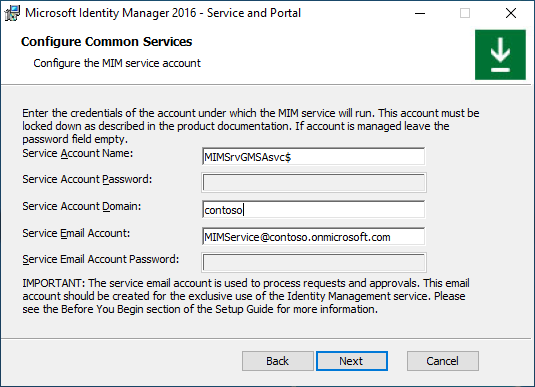

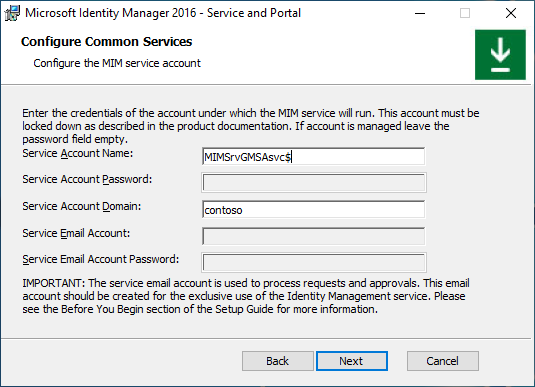

Typ de naam en het wachtwoord van het MIM-serviceaccount, de domeinnaam en het SMTP-adres van het MIM-servicepostvak. Klik op Volgende.

Optie B. Normaal serviceaccount + Basisverificatie voor Office 365

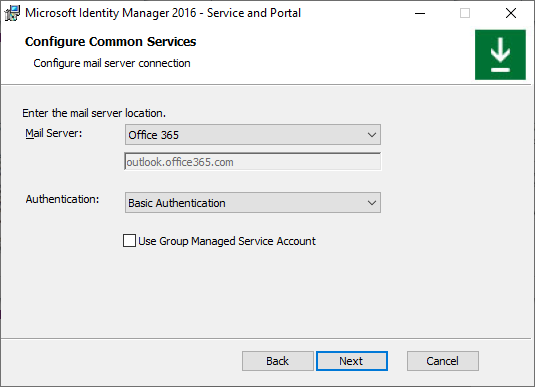

Selecteer op de pagina Algemene services configurerenOffice 365-e-mailservice en basisverificatie. Laat Groep beheerd serviceaccount gebruiken selectievakje uitgeschakeld. Klik op Volgende.

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

schermafbeelding van

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

Typ de naam en het wachtwoord van het MIM-serviceaccount, de domeinnaam, het SMTP-adres van het Office 365-postvak van de MIM-service en het Microsoft Entra-wachtwoord van het MICROSOFT-entra-postvak van de MIM-service. Klik op Volgende.

Optie C. Standaard serviceaccount + Office 365-toepassingscontextverificatie

Selecteer op de pagina Algemene services configurerenOffice 365-e-mailservice en Toepassingscontextverificatie. Laat Groep beheerd serviceaccount gebruiken selectievakje uitgeschakeld. Klik op Volgende.

schermafbeelding van

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

schermafbeelding van

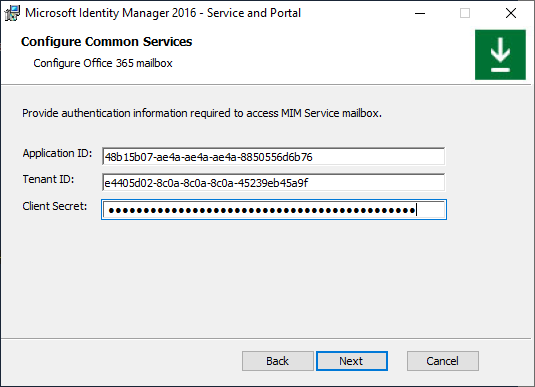

Geef de Microsoft Entra-toepassings-id, tenant-id en clientgeheim op die eerder zijn gegenereerd door een script. Klik op Volgende.

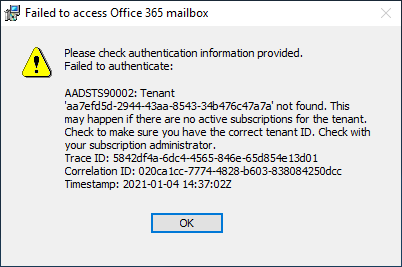

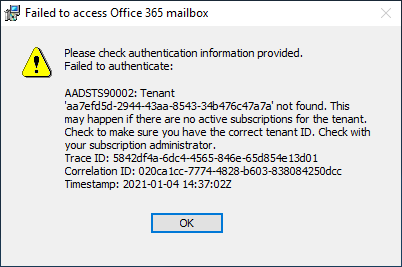

Als het installatieprogramma de toepassings-id of tenant-id niet kan valideren, wordt er een fout weergegeven:

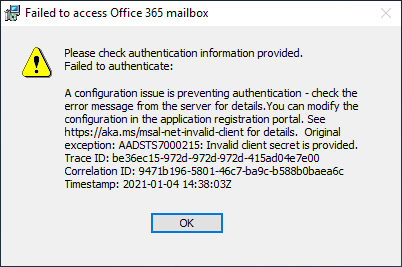

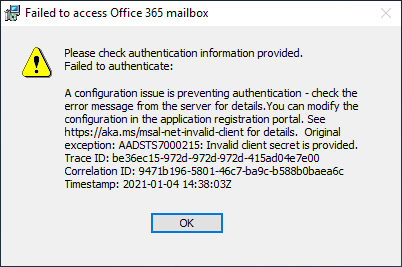

Als het installatieprogramma geen toegang heeft tot het postvak van de MIM-service, wordt er een andere fout weergegeven:

schermafbeelding van

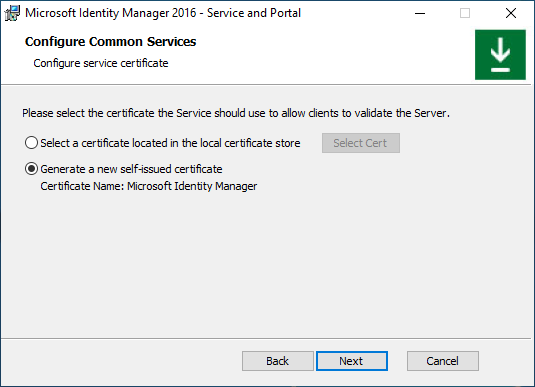

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

schermafbeelding van

Typ de naam en het wachtwoord van het MIM-serviceaccount, de domeinnaam en het SMTP-adres van het Office 365-postvak van de MIM-service. Klik op Volgende.

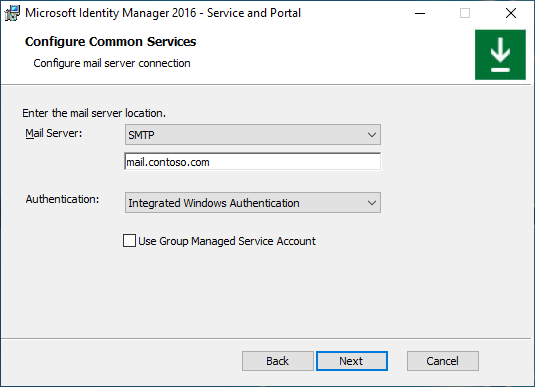

Optie D. Regulier serviceaccount + SMTP-server

Selecteer op de pagina Algemene services configureren, SMTP en Geïntegreerde Windows-verificatie. Typ de hostnaam van de SMTP-server. Laat Groep beheerd serviceaccount gebruiken selectievakje uitgeschakeld. Klik op Volgende.

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

Afbeelding van certificaatselectiescherm

Typ de naam en het wachtwoord van het MIM-serviceaccount, de domeinnaam en het SMTP-adres van de MIM-service. Klik op Volgende.

Optie E. Normaal serviceaccount + geen e-mailserver

Op de pagina Algemene services configureren selecteer je het servertype Geen. Laat Groep beheerd serviceaccount gebruiken selectievakje uitgeschakeld. Klik op Volgende.

schermafbeelding van

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

schermafbeelding

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

schermafbeelding van

Typ de naam en het wachtwoord van het MIM-serviceaccount, de domeinnaam. Klik op Volgende.

Optie F. Door groep beheerde serviceaccount + Exchange Server

Selecteer op de pagina Algemene services configurerenExchange Server 2013 of hoger en Geïntegreerde Windows-verificatie. Typ de hostnaam van de Exchange-server. Schakel de optie Groepsbeheer serviceaccount gebruiken in. Klik op Volgende.

Afbeelding van scherm voor selectie van e-mailservicetype - optie F

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

schermafbeelding van

Typ de naam van het door de MIM-servicegroep beheerde serviceaccount, de domeinnaam, het SMTP-adres en wachtwoord van het MIM-servicepostvak. Klik op Volgende.

Optie G. Door groep beheerde serviceaccount + basisverificatie van Office 365

Selecteer op de pagina Algemene services configurerenOffice 365-e-mailservice en basisverificatie. Schakel de optie gebruik een groep beheerd serviceaccount in. Klik op Volgende.

schermafbeelding van

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

schermafbeelding van

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

Afbeelding van het certificaatselectiescherm

Typ de naam van het door de MIM-servicegroep beheerde serviceaccount, de domeinnaam, het SMTP-adres van het Office 365-postvak van de MIM-service en het Microsoft Entra-wachtwoord van het MIM-serviceaccount. Klik op Volgende.

Optie H. Door groep beheerde serviceaccount + verificatie van de context van office 365-toepassingen

Op de pagina Algemene services configureren, selecteer Office 365-maildienst en Toepassingscontextverificatie. Schakel de optie Gebruik het door de groep beheerde serviceaccount in. Klik op Volgende.

Schermafbeelding van de selectie van het type e-mailservice - optie H

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

Geef de Microsoft Entra-toepassings-id, tenant-id en clientgeheim op die eerder zijn gegenereerd door een script. Klik op Volgende.

Als het installatieprogramma de toepassings-id of tenant-id niet kan valideren, wordt er een fout weergegeven:

Als het installatieprogramma geen toegang heeft tot het postvak van de MIM-service, wordt er een andere fout weergegeven:

afbeelding van

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

Schermafbeelding van

Typ de naam van het door de MIM-servicegroep beheerde serviceaccount, de domeinnaam en het SMTP-adres van het OFFICE 365-postvak van de MIM-service. Klik op Volgende.

Optie I. Door groep beheerde serviceaccount + geen e-mailserver

Selecteer op de pagina Algemene services configurerenServertype Geen. Schakel de optie Groep beheerd serviceaccount gebruiken in. Klik op Volgende.

schermafbeelding van

Als u miM-rapportageonderdeel installeert, typt u de naam van de System Center Service Manager-beheerserver en klikt u op Volgende.

schermafbeelding van

Als u het MIM-rapportageonderdeel in TLS 1.2 alleen installeert in een omgeving met System Center Service Manager 2019, kiest u een certificaat dat wordt vertrouwd door SCSM Server met de hostnaam van de MIM-server in het onderwerp van het certificaat, anders kiest u ervoor om een nieuw zelfondertekend certificaat te genereren. Klik op Volgende.

schermafbeelding van certificaatselectie

Typ de naam van het door de MIM-servicegroep beheerde serviceaccount, de domeinnaam. Klik op Volgende.

Algemene implementatiestappen. Voortzetting

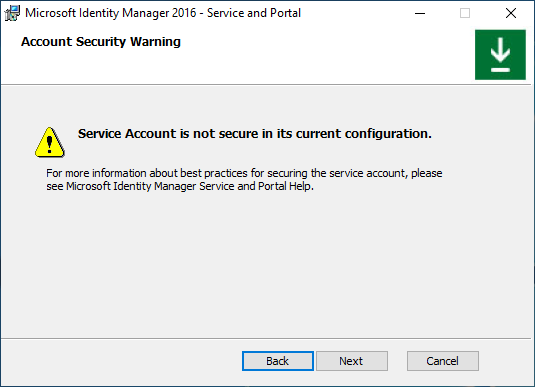

Als het MIM-serviceaccount niet is beperkt tot het weigeren van lokale aanmeldingen, wordt er een waarschuwingsbericht weergegeven. Klik op Volgende.

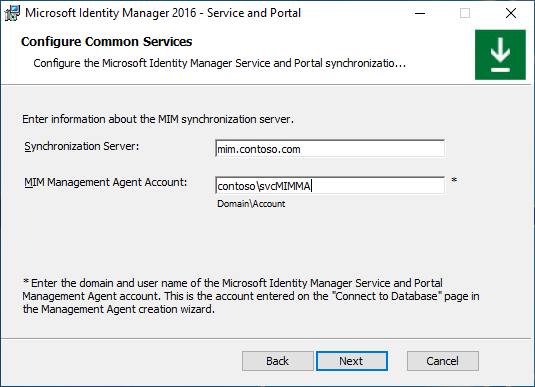

Typ de hostnaam van de MIM-synchronisatieserver. Typ de accountnaam van de MIM-beheeragent. Als u miM-synchronisatieservice installeert met Group-Managed serviceaccount, voegt u het dollarteken toe aan de accountnaam, bijvoorbeeld contoso\MIMSyncGMSAsvc$. Klik op Volgende.

schermafbeelding van

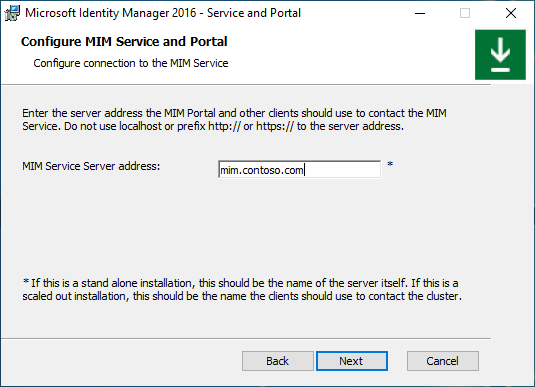

Typ de hostnaam van de MIM-serviceserver. Als een load balancer wordt gebruikt om de nettolading van de MIM-service te verdelen, geeft u de naam van het cluster op. Klik op Volgende.

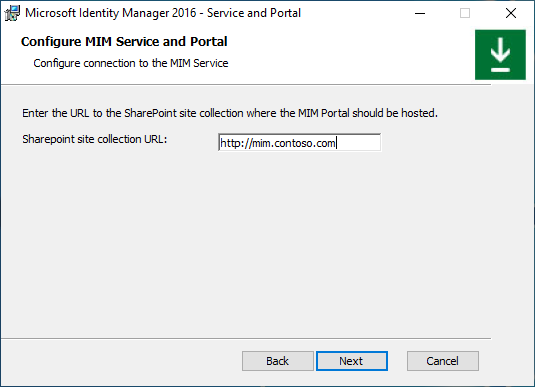

Geef de naam van de SharePoint-siteverzameling op. Zorg ervoor dat u http://localhost vervangt door een juiste waarde. Klik op Volgende.

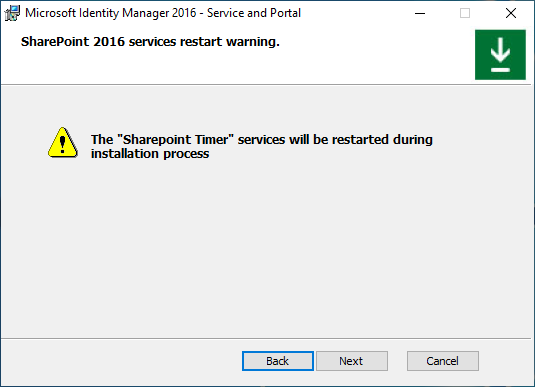

Er wordt een waarschuwing weergegeven. Klik op Volgende.

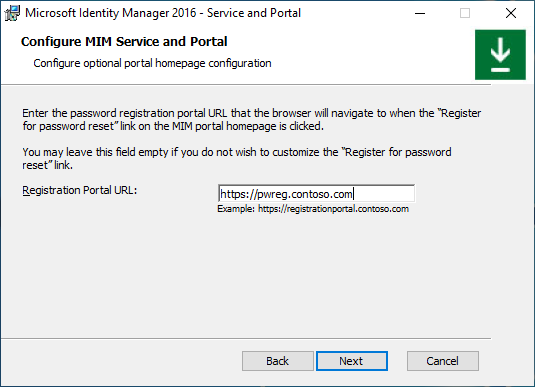

Als u Self-Service website voor wachtwoordregistratie installeert (niet nodig als u Microsoft Entra-id gebruikt voor het opnieuw instellen van wachtwoorden), geeft u een URL op waarnaar MIM-clients worden omgeleid na aanmelding. Klik op Volgende.

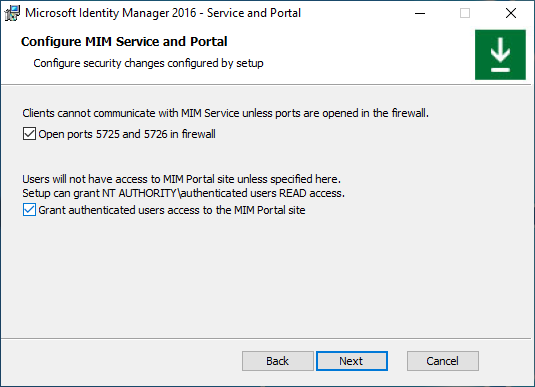

Schakel het selectievakje in om poorten 5725 en 5726 in de firewall te openen en het selectievakje om alle geverifieerde gebruikers toegang te verlenen tot de MIM-portal. Klik op Volgende.

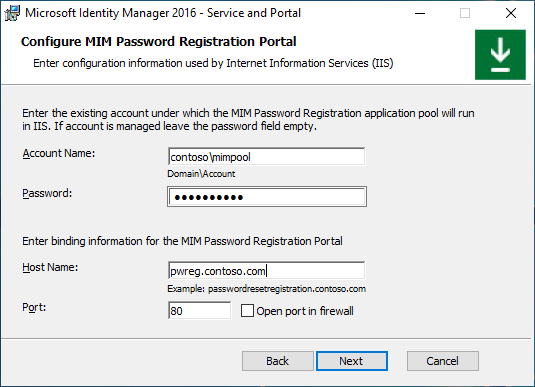

Als u Self-Service website voor wachtwoordregistratie installeert (niet nodig als u Microsoft Entra-id gebruikt voor wachtwoordherstel), stelt u de accountnaam van de groep van toepassingen en het bijbehorende wachtwoord, de hostnaam en de poort voor de website in. Schakel indien nodig de optie Poort openen in firewall in. Klik op Volgende.

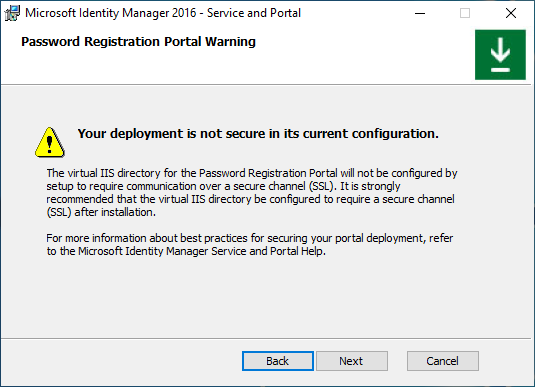

Er wordt een waarschuwing weergegeven. Lees deze en klik op Volgende.

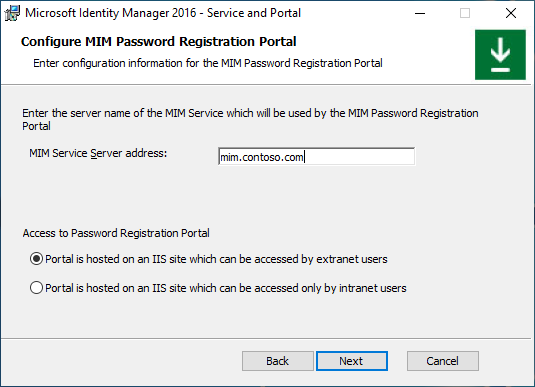

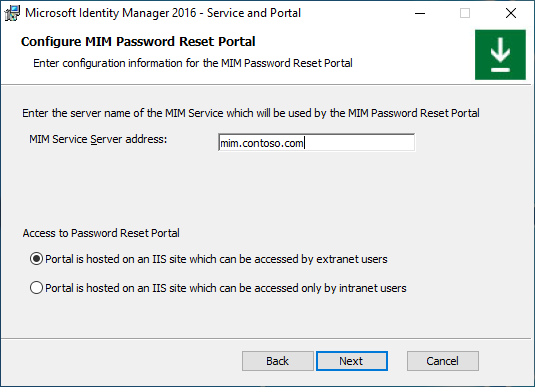

Typ in het volgende configuratiescherm van de MIM-portal voor wachtwoordregistratie het adres van de MIM-serviceserver voor de portal voor wachtwoordregistratie en selecteer of deze website toegankelijk is voor intranetgebruikers. Klik op Volgende.

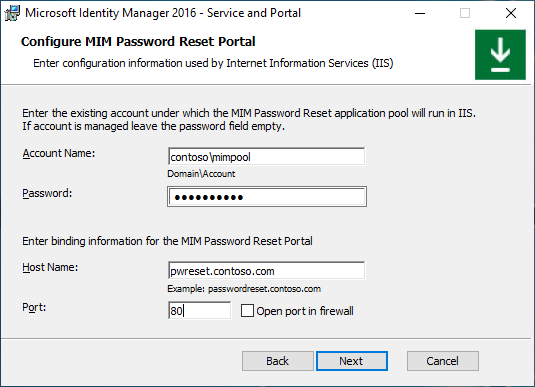

Als u Self-Service website voor wachtwoordherstel installeert, stelt u de accountnaam van de groep van toepassingen en het bijbehorende wachtwoord, de hostnaam en de poort voor de website in. Schakel indien nodig de optie Poort openen in firewall in. Klik op Volgende.

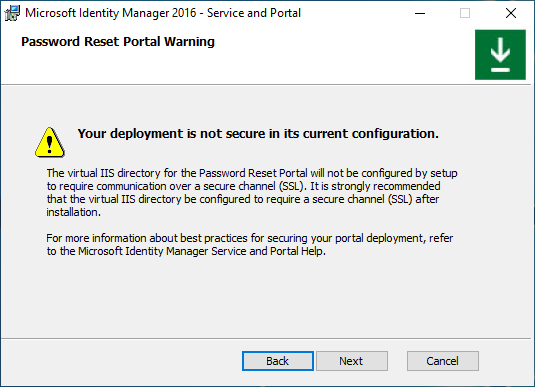

Er wordt een waarschuwing weergegeven. Lees deze en klik op Volgende.

Typ in het volgende configuratiescherm van de MIM-portal voor wachtwoordherstel het adres van de MIM-serviceserver voor de portal voor wachtwoordherstel en selecteer of deze website toegankelijk is voor intranetgebruikers. Klik op Volgende.

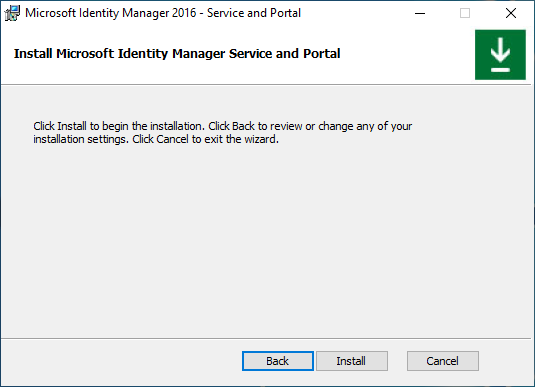

Wanneer alle pre-installatiedefinities gereed zijn, klikt u op Installeren om te beginnen met het installeren van de geselecteerde service- en portal- onderdelen.

Taken na installatie

Nadat de installatie is voltooid, controleert u of de MIM-portal actief is.

Start Internet Explorer en maak verbinding met de MIM-portal op

http://mim.contoso.com/identitymanagement. Houd er rekening mee dat er mogelijk een korte vertraging optreedt tijdens het eerste bezoek aan deze pagina.- Meld je indien nodig aan als de gebruiker die de MIM-service en -portal heeft geïnstalleerd in Internet Explorer.

Open in Internet Explorer de internetopties, ga naar het tabblad Beveiliging en voeg de site toe aan de zone Lokaal intranet als deze nog niet aanwezig is. Sluit het dialoogvenster Internetopties.

Open in Internet Explorer de Instellingen, ga naar het tabblad Compatibiliteitsweergave en schakel Intranetsites weergeven uit in de compatibiliteitsweergave selectievakje. Sluit het Compatibiliteitsweergave dialoogvenster .

Schakel niet-beheerders in om toegang te krijgen tot de MIM-portal.

- Met Internet Explorer klikt u in MIM-portalop Beheerbeleidsregels.

- Zoek naar de beheerbeleidsregel Gebruikersbeheer: Gebruikers kunnen kenmerken van hun eigenlezen.

- Selecteer deze beheerbeleidsregel en verwijder het vinkje bij Beleid is uitgeschakeld.

- Klik op OK- en klik vervolgens op Verzenden.

Notitie

Optioneel: Op dit moment kunt u MIM-invoegtoepassingen en -extensies en taalpakketten installeren.