Stap 2. Optimale netwerken voor uw Microsoft 365 voor enterprise-tenants

Microsoft 365 voor ondernemingen bevat apps voor cloudproductiviteit, zoals Teams en Exchange Online en Microsoft Intune, samen met veel identiteits- en beveiligingsservices van Microsoft Azure. Al deze cloudservices zijn afhankelijk van de beveiliging, prestaties en betrouwbaarheid van verbindingen van clientapparaten op uw on-premises netwerk of een locatie op internet.

Als u de netwerktoegang voor uw tenant wilt optimaliseren, moet u het volgende doen:

- Optimaliseer het pad tussen uw on-premises gebruikers en de dichtstbijzijnde locatie van het Microsoft Global Network.

- Optimaliseer de toegang tot het Microsoft Global Network voor uw externe gebruikers die een VPN-oplossing voor externe toegang gebruiken.

- Gebruik Netwerkinzichten om de netwerkperimeter voor uw kantoorlocaties te ontwerpen.

- Optimaliseer de toegang tot specifieke assets die worden gehost op SharePoint-sites met het Office 365 CDN.

- Configureer proxy- en netwerkrandapparaten om de verwerking voor vertrouwd microsoft 365-verkeer te omzeilen met de lijst met eindpunten en automatiseer het bijwerken van de lijst wanneer er wijzigingen worden aangebracht.

On-premises werknemers voor ondernemingen

Voor bedrijfsnetwerken moet u de eindgebruikerservaring optimaliseren door de best presterende netwerktoegang tussen clients en de dichtstbijzijnde Microsoft 365-eindpunten in te schakelen. De kwaliteit van de eindgebruikerservaring is rechtstreeks gerelateerd aan de prestaties en reactiesnelheid van de toepassing die de gebruiker gebruikt. Microsoft Teams is bijvoorbeeld afhankelijk van lage latentie, zodat telefoongesprekken van gebruikers, vergaderingen en samenwerkingen met gedeeld scherm vrij zijn van storingen.

Het primaire doel in het netwerkontwerp moet zijn om de latentie te minimaliseren door het verminderen van de retourtijd (RTT) van clientapparaten naar het Microsoft Global Network, de openbare netwerk-backbone van Microsoft die alle datacenters van Microsoft met lage latentie, hoge beschikbaarheid, toegangspunten voor cloudtoepassingen, bekend als front doors, over de hele wereld met elkaar verbindt.

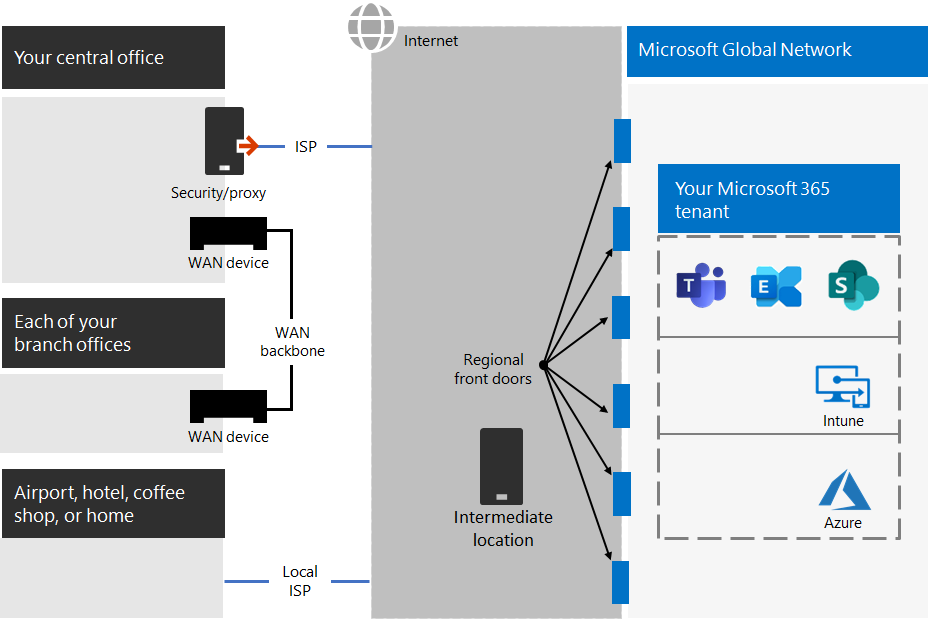

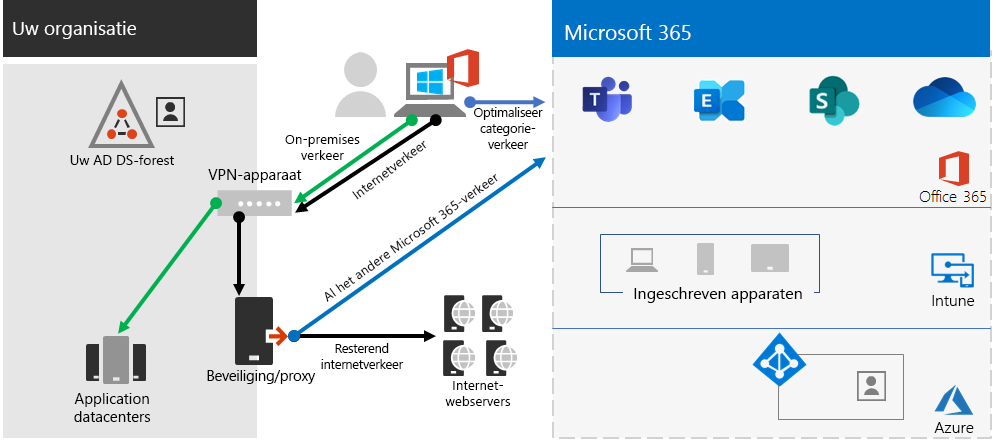

Hier volgt een voorbeeld van een traditioneel ondernemingsnetwerk.

In deze afbeelding maken filialen verbinding met een centraal kantoor via WAN-apparaten (Wide Area Network) en een WAN-backbone. Internettoegang vindt plaats via een beveiligings- of proxyapparaat aan de netwerkrand van het centrale kantoor en een internetprovider (ISP). Op internet heeft het Microsoft Global Network een reeks front-doors in regio's over de hele wereld. Organisaties kunnen ook tussenliggende locaties gebruiken voor aanvullende pakketverwerking en beveiliging voor verkeer. De Microsoft 365-tenant van een organisatie bevindt zich in het wereldwijde netwerk van Microsoft.

De problemen met deze configuratie voor Microsoft 365-cloudservices zijn:

- Voor gebruikers in filialen wordt verkeer verzonden naar niet-lokale voordeuren, waardoor de latentie toeneemt.

- Het verzenden van verkeer naar tussenliggende locaties maakt netwerk hairpins die dubbele pakketverwerking uitvoeren op vertrouwd verkeer, waardoor de latentie toeneemt.

- Netwerkrandapparaten voeren onnodige en dubbele pakketverwerking uit op vertrouwd verkeer, waardoor de latentie toeneemt.

Het optimaliseren van microsoft 365-netwerkprestaties hoeft niet ingewikkeld te zijn. U kunt de best mogelijke prestaties krijgen door een aantal belangrijke principes te volgen:

- Identificeer Microsoft 365-netwerkverkeer. Dit is vertrouwd verkeer dat is bestemd voor Microsoft-cloudservices.

- Lokale vertakking van microsoft 365-netwerkverkeer naar internet toestaan vanaf elke locatie waar gebruikers verbinding maken met Microsoft 365.

- Vermijd netwerk hairpins.

- Microsoft 365-verkeer toestaan om proxy's en pakketinspectieapparaten te omzeilen.

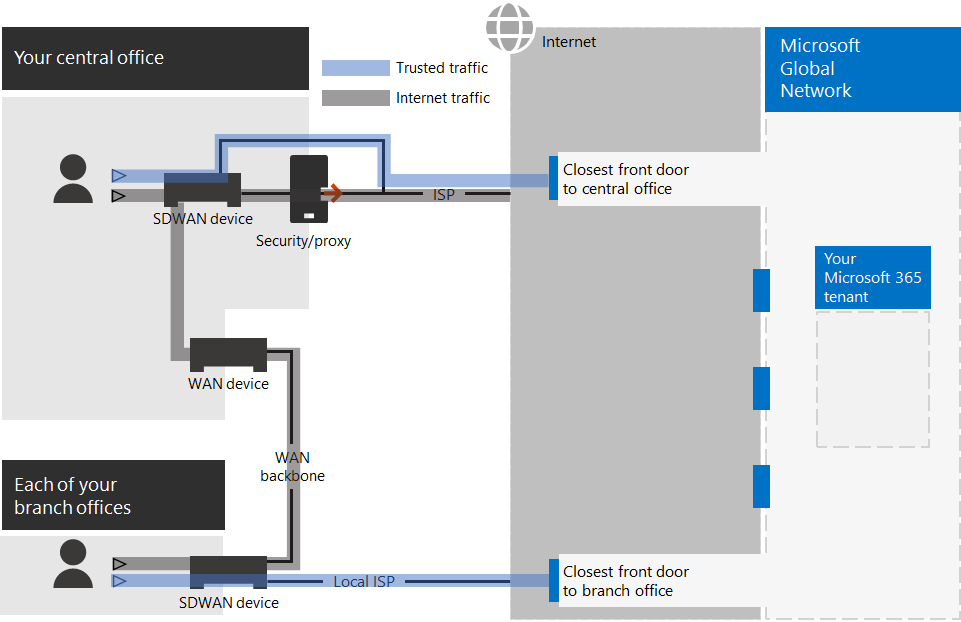

Als u deze principes implementeert, krijgt u een bedrijfsnetwerk dat is geoptimaliseerd voor Microsoft 365.

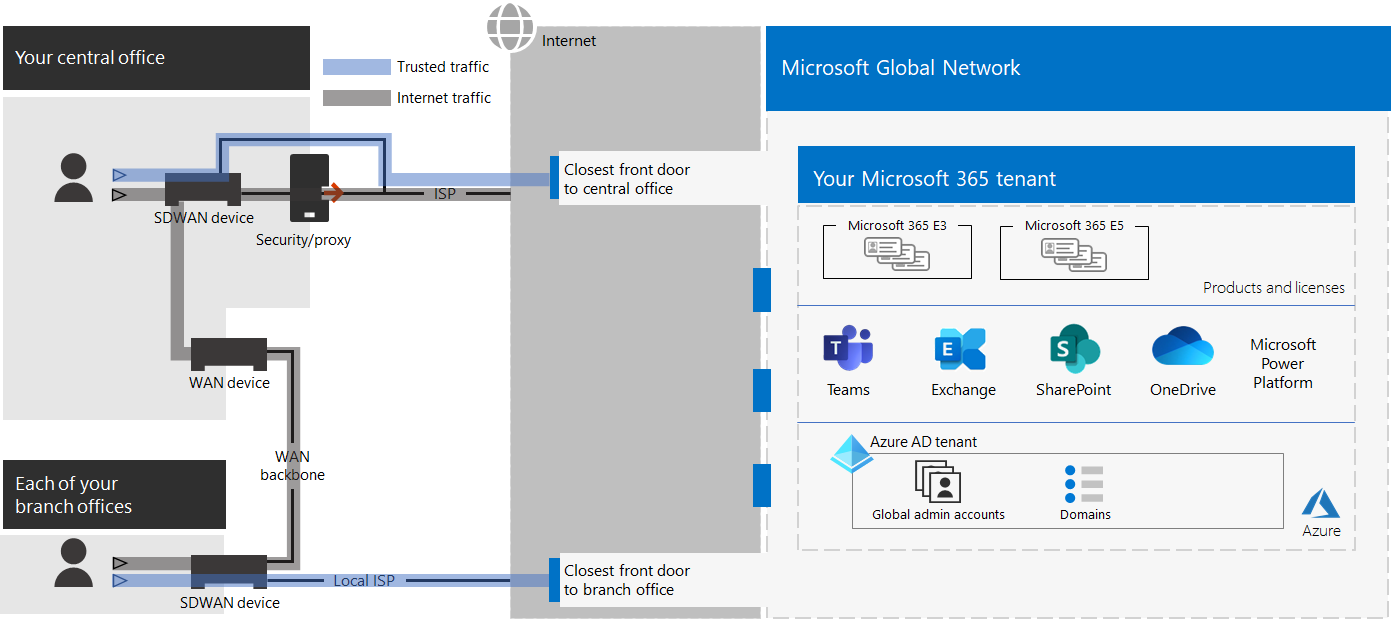

In deze afbeelding hebben filialen hun eigen internetverbinding via een softwaregedefinieerde WAN-apparaat (SDWAN), dat vertrouwd Microsoft 365-verkeer naar de regionaal dichtstbijzijnde voordeur verzendt. Op het centrale kantoor wordt het beveiligings- of proxyapparaat omzeild door vertrouwd Microsoft 365-verkeer en worden tussenliggende apparaten niet meer gebruikt.

Hier ziet u hoe de geoptimaliseerde configuratie de latentieproblemen van een traditioneel bedrijfsnetwerk oplost:

- Vertrouwd Microsoft 365-verkeer slaat de WAN-backbone over en wordt verzonden naar lokale voordeuren voor alle kantoren, waardoor de latentie afneemt.

- Netwerk hairpins die dubbele pakketverwerking uitvoeren, worden overgeslagen voor vertrouwd verkeer van Microsoft 365, waardoor de latentie afneemt.

- Netwerkrandapparaten die onnodige en dubbele pakketverwerking uitvoeren, worden overgeslagen voor vertrouwd microsoft 365-verkeer, waardoor de latentie afneemt.

Zie Overzicht van Microsoft 365-netwerkconnectiviteit voor meer informatie.

Externe werknemers

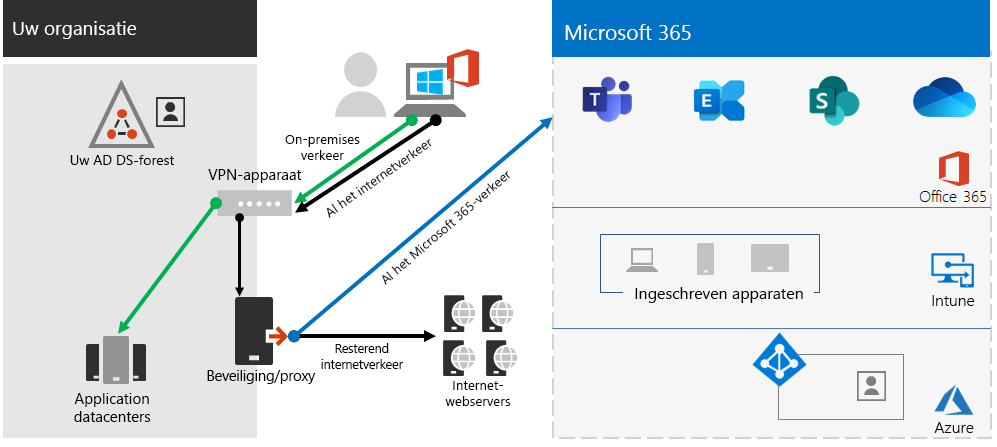

Als uw externe medewerkers een traditionele VPN-client gebruiken om extern toegang te krijgen tot uw bedrijfsnetwerk, verifieer dan dat de VPN-client split tunneling ondersteunt. Zonder split tunneling wordt al uw externe werkverkeer verzonden via de VPN-verbinding, waar het moet worden doorgestuurd naar de edge-apparaten van uw organisatie, worden verwerkt en vervolgens via internet worden verzonden. Hier volgt een voorbeeld.

In deze afbeelding moet Microsoft 365-verkeer een indirecte route door uw organisatie nemen, die kan worden doorgestuurd naar een voordeur van een Microsoft Global Network, ver weg van de fysieke locatie van de VPN-client. Met dit indirecte pad wordt een vertraging toegevoegd aan het netwerkverkeer en wordt de algehele prestatie negatief beïnvloed.

Met split tunneling kunt u uw VPN-client zo configureren dat specifieke typen verkeer niet via de VPN-verbinding naar het bedrijfsnetwerk worden verzonden.

Configureer uw split tunneling VPN-clients zodanig dat verkeer wordt uitgesloten naar de Microsoft 365-eindpuntcategorie Optimaliseren over de VPN-verbinding om toegang tot Microsoft 365-cloudresources te optimaliseren. Zie Office 365-eindpuntcategorieën en de lijsten met Categorie-eindpunten optimaliseren voor split tunneling voor meer informatie.

Dit is de resulterende verkeersstroom voor split tunneling, waarbij het grootste deel van het verkeer naar Microsoft 365-cloud-apps de VPN-verbinding omzeilt.

In deze afbeelding verzendt en ontvangt de VPN-client cruciale Microsoft 365-cloudserviceverkeer rechtstreeks via internet en naar de dichtstbijzijnde voordeur in het Microsoft Global Network.

Bekijk Office 365-connectiviteit optimaliseren voor externe gebruikers met VPN-split-tunneling voor meer informatie en richtlijnen.

Network Insights gebruiken

Netwerkinzichten zijn prestatiegegevens die worden verzameld door uw Microsoft 365-tenant waarmee u netwerkperimeter voor uw kantoorlocaties kunt ontwerpen. Elk inzicht biedt live details over de prestatiekenmerken voor een opgegeven probleem voor elke geografische locatie waar on-premises gebruikers toegang hebben tot uw tenant.

Er zijn twee netwerk-inzichten op tenantniveau die kunnen worden weergegeven voor de tenant:

- Exchange-voorbeeldverbindingen die worden beïnvloed door verbindingsproblemen

- SharePoint-voorbeeldverbindingen die worden beïnvloed door verbindingsproblemen

Dit zijn de specifieke netwerk-inzichten voor elke kantoorlocatie:

- Uitgaand netwerk met backhauled

- Betere prestaties gedetecteerd voor klanten bij u in de buurt

- Gebruik van een niet-optimale Exchange Online-service front door

- Gebruik van een niet-optimale Front Door-service van SharePoint Online

- Lage downloadsnelheid van SharePoint front door

- China gebruiker optimaal netwerk uitgaand verkeer

Zie Microsoft 365 Network Insights voor meer informatie.

SharePoint-prestaties met het Office 365 CDN

Met een cloudgebaseerde Content Delivery Network (CDN) kunt u laadtijden verkorten, bandbreedte besparen en snel reageren. Een CDN verbetert de prestaties door statische assets, zoals grafische of videobestanden, dichter bij de browsers die ze aanvragen in de cache op te slaan, waardoor downloads sneller worden gedownload en de latentie wordt verminderd. U kunt het ingebouwde Office 365 Content Delivery Network (CDN), dat deel uitmaakt van SharePoint in Microsoft 365 E3 en E5, gebruiken om statische assets te hosten voor betere prestaties voor uw SharePoint-pagina's.

Het Office 365 CDN bestaat uit meerdere CDN's waarmee u statische assets op meerdere locaties of origins kunt hosten en deze kunt bedienen vanuit wereldwijde netwerken met hoge snelheid. Afhankelijk van het soort inhoud dat u wilt hosten in het Office 365-CDN, kunt u openbare origins, privé-origins of beide toevoegen.

Wanneer het Office 365 CDN is geïmplementeerd en geconfigureerd, worden assets van openbare en privé-origins geüpload en beschikbaar gemaakt voor snelle toegang voor gebruikers die zich via internet bevinden.

Zie Het Office 365 CDN gebruiken met SharePoint Online voor meer informatie.

Geautomatiseerde vermelding van eindpunten

Als u wilt dat uw on-premises clients, edge-apparaten en cloudgebaseerde pakketanalyseservices de verwerking van vertrouwd Microsoft 365-verkeer overslaan, moet u ze configureren met de set eindpunten (IP-adresbereiken en DNS-namen) die overeenkomen met Microsoft 365-services. Deze eindpunten kunnen handmatig worden geconfigureerd in firewalls en andere randbeveiligingsapparaten, PAC-bestanden voor clientcomputers om proxy's te omzeilen of SD-WAN-apparaten in filialen. De eindpunten veranderen echter in de loop van de tijd, waardoor doorlopend handmatig onderhoud van de eindpuntlijsten op deze locaties nodig is.

Als u het vermeldings- en wijzigingsbeheer voor Microsoft 365-eindpunten in uw PAC-clientbestanden en netwerkapparaten wilt automatiseren, gebruikt u de webservice voor IP-adres en URL REST van Office 365. Met deze service kunt u microsoft 365-netwerkverkeer beter identificeren en onderscheiden, zodat u de nieuwste wijzigingen gemakkelijker kunt evalueren, configureren en op de hoogte kunt blijven.

U kunt PowerShell, Python of andere talen gebruiken om de wijzigingen in eindpunten in de loop van de tijd te bepalen en uw PAC-bestanden en edge-netwerkapparaten te configureren.

Het basisproces is:

- Gebruik het IP-adres en de URL-webservice van Office 365 en het configuratiemechanisme van uw keuze om uw PAC-bestanden en netwerkapparaten te configureren met de huidige set Microsoft 365-eindpunten.

- Voer een dagelijks terugkerend programma uit om te controleren op wijzigingen in de eindpunten of gebruik een meldingsmethode.

- Wanneer er wijzigingen worden gedetecteerd, genereert en herdistribueert u het PAC-bestand voor clientcomputers en voert u de wijzigingen aan op uw netwerkapparaten.

Zie IP-adres en URL-webservice voor Office 365 voor meer informatie.

Resultaten van stap 2

Voor uw Microsoft 365-tenant met optimale netwerken hebt u het volgende bepaald:

- Netwerkprestaties optimaliseren voor on-premises gebruikers door internetverbindingen toe te voegen aan alle filialen en netwerkhaarpins te elimineren.

- Geautomatiseerde vermelding van vertrouwde eindpunten implementeren voor uw clientgebaseerde PAC-bestanden en uw netwerkapparaten en -services, inclusief doorlopende updates (meest geschikt voor bedrijfsnetwerken).

- De toegang van externe werknemers tot on-premises resources ondersteunen.

- Network Insights gebruiken

- Het Office 365-CDN implementeren.

Hier volgt een voorbeeld van een bedrijfsorganisatie en de tenant met optimale netwerken.

In deze afbeelding heeft de tenant voor deze ondernemingsorganisatie het volgende:

- Lokale internettoegang voor elk filiaal met een SDWAN-apparaat dat vertrouwd Microsoft 365-verkeer doorstuurt naar een lokale voordeur.

- Geen netwerk hairpins.

- Centrale office-beveiligings- en proxyrandapparaten die vertrouwd microsoft 365-verkeer doorsturen naar een lokale voordeur.

Doorlopend onderhoud voor optimale netwerken

Op doorlopende basis moet u mogelijk het volgende doen:

- Werk uw Edge-apparaten en geïmplementeerde PAC-bestanden bij voor wijzigingen in eindpunten of controleer of uw geautomatiseerde proces correct werkt.

- Beheer uw assets in het Office 365 CDN.

- Werk de configuratie voor gesplitste tunneling in uw VPN-clients bij voor wijzigingen in eindpunten.

Volgende stap

Ga door met identiteit om uw on-premises accounts en groepen te synchroniseren en beveiligde aanmeldingen van gebruikers af te dwingen.