VPN split tunneling implementeren voor Microsoft 365

Opmerking

Dit artikel maakt deel uit van een set artikelen over Microsoft 365-optimalisatie voor externe gebruikers.

- Zie Overzicht: VPN split tunneling voor Microsoft 365 voor een overzicht van het gebruik van VPN split tunneling om Microsoft 365-connectiviteit te optimaliseren voor externe gebruikers.

- Zie Algemene scenario's voor gesplitste VPN-tunneling voor Microsoft 365 voor een gedetailleerde lijst met scenario's voor gesplitste VPN-tunneling.

- Zie Teams-mediaverkeer beveiligen voor vpn-gesplitste tunneling voor hulp bij het beveiligen van Teams-mediaverkeer voor het beveiligen van Teams-mediaverkeer in vpn-split tunneling.

- Zie Speciale overwegingen voor Stream- en livegebeurtenissen in VPN-omgevingen voor informatie over het configureren van Stream- en livegebeurtenissen in VPN-omgevingen.

- Zie Microsoft 365 performance optimization for China users (Optimalisatie van Microsoft 365-prestaties voor Gebruikers in China) voor meer informatie over het optimaliseren van microsoft 365-tenantprestaties voor gebruikers in China.

De aanbevolen strategie van Microsoft voor het optimaliseren van de connectiviteit van externe werknemers is gericht op het snel beperken van problemen en het leveren van hoge prestaties met een paar eenvoudige stappen. Met deze stappen wordt de verouderde VPN-benadering aangepast voor een aantal gedefinieerde eindpunten die knelpunten van VPN-servers omzeilen. Een gelijkwaardig of zelfs superieur beveiligingsmodel kan op verschillende lagen worden toegepast om de noodzaak om al het verkeer bij het uitgaand verkeer van het bedrijfsnetwerk te beveiligen, te verwijderen. In de meeste gevallen kan dit effectief binnen enkele uren worden bereikt en is het vervolgens schaalbaar voor andere workloads, naarmate de vereisten en de tijd dit toestaan.

VPN split tunneling implementeren

In dit artikel vindt u de eenvoudige stappen die nodig zijn voor het migreren van uw VPN-clientarchitectuur van een geforceerde VPN-tunnel naar een geforceerde VPN-tunnel met een paar vertrouwde uitzonderingen, vpn-gesplitst tunnelmodel #2 in Veelvoorkomende scenario's voor vpn-split tunneling voor Microsoft 365.

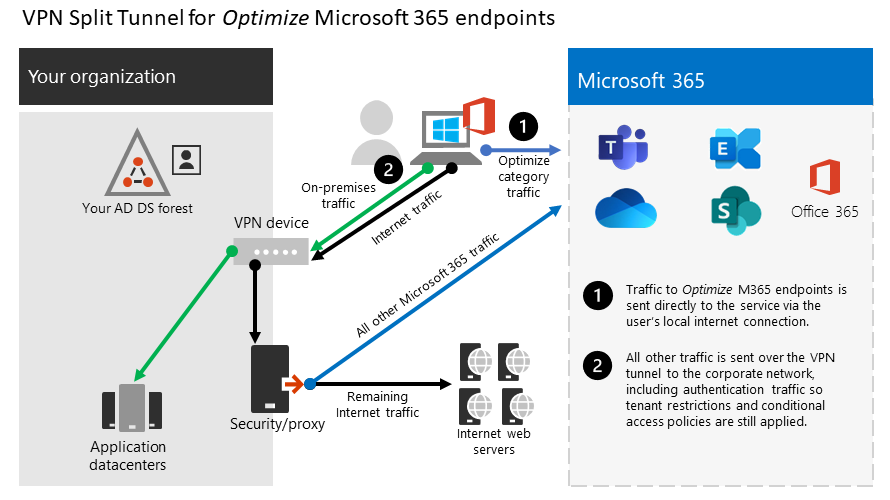

In het onderstaande diagram ziet u hoe de aanbevolen vpn-oplossing voor gesplitste tunnel werkt:

1. Identificeer de eindpunten die u wilt optimaliseren

In het artikel Microsoft 365-URL's en IP-adresbereiken identificeert Microsoft duidelijk de belangrijkste eindpunten die u nodig hebt om te optimaliseren en categoriseert ze als Optimaliseren. Er zijn momenteel slechts vier URL's en 20 IP-subnetten die moeten worden geoptimaliseerd. Deze kleine groep eindpunten is goed voor ongeveer 70% - 80% van het volume van het verkeer naar de Microsoft 365-service, inclusief de latentiegevoelige eindpunten, zoals die voor Teams-media. In wezen is dit het verkeer waar we speciaal voor moeten zorgen en is ook het verkeer dat een ongelooflijke druk zal uitoefenen op traditionele netwerkpaden en VPN-infrastructuur.

URL's in deze categorie hebben de volgende kenmerken:

- Worden door Microsoft beheerde eindpunten gehost op microsoft-infrastructuur

- IP-adressen hebben opgegeven

- Lage wijzigingssnelheid en naar verwachting klein blijven in aantal (momenteel 20 IP-subnetten)

- Bandbreedte en/of latentiegevoelig zijn

- De vereiste beveiligingselementen kunnen worden geleverd in de service in plaats van inline op het netwerk

- Ongeveer 70-80% van het volume van het verkeer naar de Microsoft 365-service

Zie Microsoft 365-eindpunten beheren voor meer informatie over Microsoft 365-eindpunten en hoe deze worden gecategoriseerd en beheerd.

URL's optimaliseren

De huidige URL's optimaliseren vindt u in de onderstaande tabel. In de meeste gevallen hoeft u alleen URL-eindpunten te gebruiken in een PAC-browserbestand waarin de eindpunten zijn geconfigureerd om direct te worden verzonden, in plaats van naar de proxy.

| URL's optimaliseren | Poort/protocol | Doel |

|---|---|---|

| https://outlook.office365.com | TCP 443 | Dit is een van de primaire URL's die Outlook gebruikt om verbinding te maken met de Exchange Online server en heeft een hoog bandbreedtegebruik en aantal verbindingen. Lage netwerklatentie is vereist voor onlinefuncties, waaronder: direct zoeken, andere postvakagenda's, gratis/bezet opzoeken, regels en waarschuwingen beheren, Exchange online archief, e-mailberichten die het postvak uitgaan. |

| https://outlook.office.com | TCP 443 | Deze URL wordt gebruikt voor Outlook Online Web Access om verbinding te maken met Exchange Online server en is gevoelig voor netwerklatentie. Connectiviteit is met name vereist voor het uploaden en downloaden van grote bestanden met SharePoint Online. |

https:/<tenant>.sharepoint.com |

TCP 443 | Dit is de primaire URL voor SharePoint Online en heeft een hoge bandbreedte. |

https://<tenant>-my.sharepoint.com |

TCP 443 | Dit is de primaire URL voor OneDrive voor Bedrijven en heeft een hoog bandbreedtegebruik en mogelijk een hoog aantal verbindingen van het hulpprogramma OneDrive voor Bedrijven Sync. |

| Teams Media-IP's (geen URL) | UDP 3478, 3479, 3480 en 3481 | Relay Discovery-toewijzing en realtimeverkeer. Dit zijn de eindpunten die worden gebruikt voor Skype voor Bedrijven en Microsoft Teams Media-verkeer (gesprekken, vergaderingen, enzovoort). De meeste eindpunten worden verstrekt wanneer de Microsoft Teams-client een aanroep tot stand brengt (en zijn opgenomen in de vereiste IP-adressen die voor de service worden vermeld). Het gebruik van het UDP-protocol is vereist voor een optimale mediakwaliteit. |

In de bovenstaande voorbeelden moet de tenant worden vervangen door uw Microsoft 365-tenantnaam. Contoso.onmicrosoft.com gebruikt bijvoorbeeldcontoso.sharepoint.com en contoso-my.sharepoint.com.

IP-adresbereiken optimaliseren

Op het moment van schrijven zijn de IP-adresbereiken waarmee deze eindpunten overeenkomen als volgt. Het is zeer raadzaam om een script zoals dit voorbeeld te gebruiken, de Microsoft 365 IP- en URL-webservice of de URL/IP-pagina om te controleren op updates bij het toepassen van de configuratie en een beleid in te voeren om dit regelmatig te doen. Als u gebruikmaakt van continue toegangsevaluatie, raadpleegt u Ip-adresvariatie voor continue toegangsevaluatie. Routering geoptimaliseerde IP-adressen via een vertrouwd IP- of VPN-adres is mogelijk vereist om te voorkomen dat blokken met betrekking tot insufficient_claims of directe CONTROLE van IP-afdwinging in bepaalde scenario's zijn mislukt.

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. De toegang tot deze eindpunten optimaliseren via het VPN

Nu we deze kritieke eindpunten hebben geïdentificeerd, moeten we ze wegleiden van de VPN-tunnel en toestaan dat ze de lokale internetverbinding van de gebruiker gebruiken om rechtstreeks verbinding te maken met de service. De manier waarop dit wordt bereikt, is afhankelijk van het VPN-product en het computerplatform dat wordt gebruikt, maar de meeste VPN-oplossingen bieden een eenvoudige configuratie van beleid om deze logica toe te passen. Zie HOWTO-handleidingen voor algemene VPN-platforms voor informatie over vpn-platformspecifieke split tunnel-richtlijnen.

Als u de oplossing handmatig wilt testen, kunt u het volgende PowerShell-voorbeeld uitvoeren om de oplossing op routetabelniveau te emuleren. In dit voorbeeld wordt een route toegevoegd voor elk van de IP-subnetten van Teams Media in de routetabel. U kunt de mediaprestaties van Teams voor en na testen en het verschil in routes voor de opgegeven eindpunten bekijken.

Voorbeeld: Ip-subnetten van Teams Media toevoegen aan de routetabel

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

In het bovenstaande script is $intIndex de index van de interface die is verbonden met internet (zoek door get-netadapter uit te voeren in PowerShell; zoek naar de waarde van ifIndex) en $gateway de standaardgateway van die interface is (door ipconfig uit te voeren in een opdrachtprompt of (Get-NetIPConfiguration | Foreach IPv4DefaultGateway). NextHop in PowerShell).

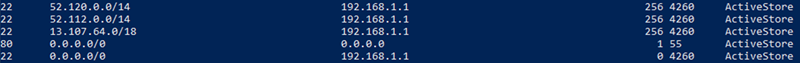

Zodra u de routes hebt toegevoegd, kunt u controleren of de routetabel juist is door routeafdruk uit te voeren in een opdrachtprompt of PowerShell. De uitvoer moet de routes bevatten die u hebt toegevoegd, met de interface-index (in dit voorbeeld 22 ) en de gateway voor die interface (192.168.1.1 in dit voorbeeld):

Als u routes wilt toevoegen voor alle huidige IP-adresbereiken in de categorie Optimaliseren, kunt u de volgende scriptvariatie gebruiken om een query uit te voeren op de Microsoft 365-IP- en URL-webservice voor de huidige set IP-subnetten optimaliseren en deze toe te voegen aan de routetabel.

Voorbeeld: Alle Optimize-subnetten toevoegen aan de routetabel

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Als u per ongeluk routes met onjuiste parameters hebt toegevoegd of gewoon uw wijzigingen wilt herstellen, kunt u de routes verwijderen die u zojuist hebt toegevoegd met de volgende opdracht:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

De VPN-client moet zo worden geconfigureerd dat verkeer naar de OPTIMIZE-IP-adressen op deze manier wordt gerouteerd. Hierdoor kan het verkeer lokale Microsoft-resources gebruiken, zoals Microsoft 365 Service Front Doors , zoals de Azure Front Door die Microsoft 365-services en connectiviteitseindpunten zo dicht mogelijk bij uw gebruikers levert. Hierdoor kunnen we hoge prestatieniveaus leveren aan gebruikers, waar ze zich ook ter wereld bevinden en profiteren we optimaal van het wereldwijde netwerk van Microsoft, dat waarschijnlijk binnen een paar milliseconden van het directe uitgaand verkeer van uw gebruikers is.

HOWTO-handleidingen voor algemene VPN-platforms

Deze sectie bevat koppelingen naar gedetailleerde handleidingen voor het implementeren van split tunneling voor Microsoft 365-verkeer van de meest voorkomende partners in deze ruimte. Zodra deze beschikbaar zijn, voegen we aanvullende handleidingen toe.

- Windows 10 VPN-client: Microsoft 365-verkeer optimaliseren voor externe werknemers met de systeemeigen Windows 10 VPN-client

- Cisco Anyconnect: Anyconnect Split Tunnel optimaliseren voor Office365

- Palo Alto GlobalProtect: Microsoft 365-verkeer optimaliseren via VPN Split Tunnel Exclude Access Route

- F5 Networks BIG-IP APM: Microsoft 365-verkeer optimaliseren op externe toegang via VPN's bij gebruik van BIG-IP APM

- Citrix Gateway: Citrix Gateway VPN split tunnel optimaliseren voor Office365

- Pulse Secure: VPN-tunneling: split tunneling configureren om Microsoft 365-toepassingen uit te sluiten

- Check Point VPN: Split Tunnel configureren voor Microsoft 365 en andere SaaS-toepassingen

Verwante artikelen

Overzicht: VPN split tunneling voor Microsoft 365

Veelvoorkomende scenario's voor vpn-split tunneling voor Microsoft 365

Teams-mediaverkeer beveiligen voor gesplitste VPN-tunneling

Speciale overwegingen voor Stream- en livegebeurtenissen in VPN-omgevingen

Microsoft 365-prestatieoptimalisatie voor China-gebruikers

Microsoft 365-netwerkconnectiviteitsprincipes

Microsoft 365-netwerkverbindingen evalueren

Microsoft 365 netwerk en prestaties afstemmen

Uitvoeren op VPN: hoe Microsoft zijn externe werknemers verbonden houdt