Stap 2. Verbeterde gegevensbescherming toepassen

Niveau 1 is de minimale configuratie voor gegevensbeveiliging voor een mobiel bedrijfsapparaat. Deze configuratie vervangt de behoefte aan basisbeleid voor Exchange Online apparaattoegang door een pincode te vereisen voor toegang tot werk- of schoolgegevens, het versleutelen van de werk- of schoolaccountgegevens en het bieden van de mogelijkheid om de school- of werkgegevens selectief te wissen. In tegenstelling tot Exchange Online apparaattoegangsbeleid zijn de onderstaande instellingen voor app-beveiligingsbeleid echter van toepassing op alle apps die in het beleid zijn geselecteerd, waardoor de toegang tot gegevens wordt beveiligd buiten scenario's voor mobiele berichten.

Het beleid in niveau 1 dwingt een redelijk toegangsniveau af, terwijl de impact op gebruikers wordt geminimaliseerd en de standaardinstellingen voor gegevensbescherming en toegang worden gespiegeld bij het maken van een app-beveiligingsbeleid binnen Microsoft Intune.

Aanbevolen instellingen voor app-beveiliging

Gebruik de volgende aanbevolen instellingen voor app-beveiliging bij het maken en toepassen van Intune app-beveiliging voor verbeterde gegevensbeveiliging op niveau 2.

Niveau 2 enterprise verbeterde gegevensbescherming

Niveau 2 is de configuratie voor gegevensbeveiliging die wordt aanbevolen als standaard voor apparaten waarop gebruikers toegang hebben tot meer gevoelige informatie. Deze apparaten zijn tegenwoordig een natuurlijk doel in ondernemingen. Deze aanbevelingen gaan niet uit van een groot aantal hoogopgeleide beveiligingsprofessionals en moeten daarom toegankelijk zijn voor de meeste bedrijfsorganisaties. Deze configuratie breidt de configuratie in niveau 1 uit door scenario's voor gegevensoverdracht te beperken en een minimale versie van het besturingssysteem te vereisen.

Belangrijk

De beleidsinstellingen die worden afgedwongen in niveau 2 bevatten alle beleidsinstellingen die worden aanbevolen voor niveau 1. Op niveau 2 worden echter alleen de instellingen vermeld die zijn toegevoegd of gewijzigd om meer besturingselementen en een geavanceerdere configuratie dan niveau 1 te implementeren. Hoewel deze instellingen een iets grotere impact kunnen hebben op gebruikers of toepassingen, wordt hiermee een niveau van gegevensbescherming afgedwongen dat beter in overeenstemming is met de risico's waarmee gebruikers toegang hebben tot gevoelige informatie op mobiele apparaten.

Gegevensbescherming

| Instelling | Beschrijving van instelling | Waarde | Platform | Opmerkingen |

|---|---|---|---|---|

| Gegevensoverdracht | Een back-up maken van organisatiegegevens naar... | Blokkeren | iOS/iPadOS, Android | |

| Gegevensoverdracht | Organisatiegegevens verzenden naar andere apps | Door beleid beheerde apps | iOS/iPadOS, Android | Met iOS/iPadOS kunnen beheerders deze waarde configureren als 'Door beleid beheerde apps', 'Door beleid beheerde apps met delen van het besturingssysteem' of 'Door beleid beheerde apps met open-in-/sharefiltering'. Door beleid beheerde apps met delen van het besturingssysteem zijn beschikbaar wanneer het apparaat ook is ingeschreven bij Intune. Met deze instelling kunt u gegevens overdragen naar andere door beleid beheerde apps en bestandsoverdrachten naar andere apps die worden beheerd door Intune. Door beleid beheerde apps met Open-In/Share-filtering filtert de dialoogvensters Openen in/delen van het besturingssysteem om alleen door beleid beheerde apps weer te geven. Zie Beveiligingsbeleidsinstellingen voor iOS-apps voor meer informatie. |

| Gegevensoverdracht | Gegevens verzenden of naar | Geen bestemmingen | Windows | |

| Gegevensoverdracht | Gegevens ontvangen van | Geen bronnen | Windows | |

| Gegevensoverdracht | Apps selecteren die u wilt uitsluiten | Standaard/skype; app-instellingen; calshow; itms; itmss; itms-apps; itms-apps; itms-services; | iOS/iPadOS | |

| Gegevensoverdracht | Kopieën van organisatiegegevens opslaan | Blokkeren | iOS/iPadOS, Android | |

| Gegevensoverdracht | Gebruikers toestaan kopieën op te slaan naar geselecteerde services | OneDrive voor Bedrijven, SharePoint Online, Fotobibliotheek | iOS/iPadOS, Android | |

| Gegevensoverdracht | Telecommunicatiegegevens overdragen naar | Elke kiezer-app | iOS/iPadOS, Android | |

| Gegevensoverdracht | Knippen, kopiëren en plakken tussen apps beperken | Door beleid beheerde apps met plakken in | iOS/iPadOS, Android | |

| Gegevensoverdracht | Knippen, kopiëren en plakken toestaan voor | Geen doel of bron | Windows | |

| Gegevensoverdracht | Schermopname en Google-assistent | Blokkeren | Android | |

| Functionaliteit | Overdracht van webinhoud met andere apps beperken | Microsoft Edge | iOS/iPadOS, Android | |

| Functionaliteit | Meldingen van organisatiegegevens | Organisatiegegevens blokkeren | iOS/iPadOS, Android | Zie Beveiligingsbeleidsinstellingen voor iOS-apps en Beveiligingsbeleidsinstellingen voor Android-apps voor een lijst met apps die deze instelling ondersteunen. |

Voorwaardelijk starten

| Instelling | Beschrijving van instelling | Waarde/actie | Platform | Opmerkingen |

|---|---|---|---|---|

| App-voorwaarden | Uitgeschakeld account | N.b./toegang blokkeren | iOS/iPadOS, Android, Windows | |

| Apparaatvoorwaarden | Minimale versie van het besturingssysteem |

Indeling: Major.Minor.Build Voorbeeld: 14.8 / Toegang blokkeren |

iOS/iPadOS | Microsoft raadt aan om de minimale primaire iOS-versie te configureren zodat deze overeenkomt met de ondersteunde iOS-versies voor Microsoft-apps. Microsoft-apps ondersteunen een N-1-benadering waarbij N de huidige primaire versie van iOS is. Voor secundaire en buildversiewaarden raadt Microsoft aan ervoor te zorgen dat apparaten up-to-date zijn met de respectieve beveiligingsupdates. Zie Apple-beveiligingsupdates voor de nieuwste aanbevelingen van Apple |

| Apparaatvoorwaarden | Minimale versie van het besturingssysteem |

Indeling: Major.Minor Voorbeeld: 9.0 /Toegang blokkeren |

Android | Microsoft raadt aan de minimale primaire Android-versie te configureren zodat deze overeenkomt met de ondersteunde Android-versies voor Microsoft-apps. OEM's en apparaten die voldoen aan de aanbevolen vereisten voor Android Enterprise, moeten ondersteuning bieden voor de huidige verzendrelease + upgrade van één letter. Momenteel raadt Android 9.0 en hoger aan voor kenniswerkers. Zie Aanbevolen vereisten voor Android Enterprise voor de meest recente aanbevelingen van Android |

| Apparaatvoorwaarden | Minimale versie van het besturingssysteem |

Indeling: Build Voorbeeld: 10.0.22621.2506 / Toegang blokkeren |

Windows | Microsoft raadt aan om de minimale Windows-build zo te configureren dat deze overeenkomt met de ondersteunde Windows-versies voor Microsoft-apps. Momenteel raadt Microsoft het volgende aan:

|

| Apparaatvoorwaarden | Minimale patchversie |

Indeling: JJJJ-MM-DD Voorbeeld: 2020-01-01 / Toegang blokkeren |

Android | Android-apparaten kunnen maandelijkse beveiligingspatches ontvangen, maar de release is afhankelijk van OEM's en/of providers. Organisaties moeten ervoor zorgen dat geïmplementeerde Android-apparaten beveiligingsupdates ontvangen voordat ze deze instelling implementeren. Zie Android-beveiligingsbulletins voor de nieuwste patchversies. |

| Apparaatvoorwaarden | Vereist SafetyNet-evaluatietype | Door hardware ondersteunde sleutel | Android | Hardware-ondersteunde attestation verbetert de bestaande Google Play Integrity-servicecontrole door een nieuw evaluatietype toe te passen met de naam Hardware Backed, waardoor een krachtigere basisdetectie wordt geboden als reactie op nieuwere typen rooting-hulpprogramma's en methoden die niet altijd betrouwbaar kunnen worden gedetecteerd door een oplossing die alleen software gebruikt. Zoals de naam al aangeeft, maakt hardware-ondersteunde attestation gebruik van een hardware-onderdeel, dat wordt geleverd met apparaten die zijn geïnstalleerd met Android 8.1 en hoger. Apparaten die zijn geüpgraded van een oudere versie van Android naar Android 8.1 hebben waarschijnlijk niet de hardwareonderdelen die nodig zijn voor attestation met hardware-ondersteuning. Hoewel deze instelling breed moet worden ondersteund vanaf apparaten die zijn geleverd met Android 8.1, raadt Microsoft ten zeerste aan om apparaten afzonderlijk te testen voordat deze beleidsinstelling algemeen wordt ingeschakeld. |

| Apparaatvoorwaarden | Apparaatvergrendeling vereisen | Gemiddelde/geblokkeerde toegang | Android | Deze instelling zorgt ervoor dat Android-apparaten een apparaatwachtwoord hebben dat voldoet aan de minimale wachtwoordvereisten. |

| Apparaatvoorwaarden | Samsung Knox-apparaatverklaring | Toegang blokkeren | Android | Microsoft raadt aan de instelling Samsung Knox-apparaatattest te configureren op Toegang blokkeren om ervoor te zorgen dat de toegang van het gebruikersaccount wordt geblokkeerd als het apparaat niet voldoet aan de Knox-hardwareverificatie van de apparaatstatus van Samsung. Met deze instelling controleert u of alle Intune MAM-clientreacties op de Intune service zijn verzonden vanaf een goed functionerend apparaat. Deze instelling is van toepassing op alle doelapparaten. Als u deze instelling alleen wilt toepassen op Samsung-apparaten, kunt u toewijzingsfilters voor beheerde apps gebruiken. Zie Filters gebruiken bij het toewijzen van uw apps, beleid en profielen in Microsoft Intune voor meer informatie over toewijzingsfilters. |

| App-voorwaarden | Offline respijtperiode | 30 / Gegevens wissen (dagen) | iOS/iPadOS, Android, Windows |

Opmerking

Instellingen voor voorwaardelijk starten van Windows worden gelabeld als Statuscontroles.

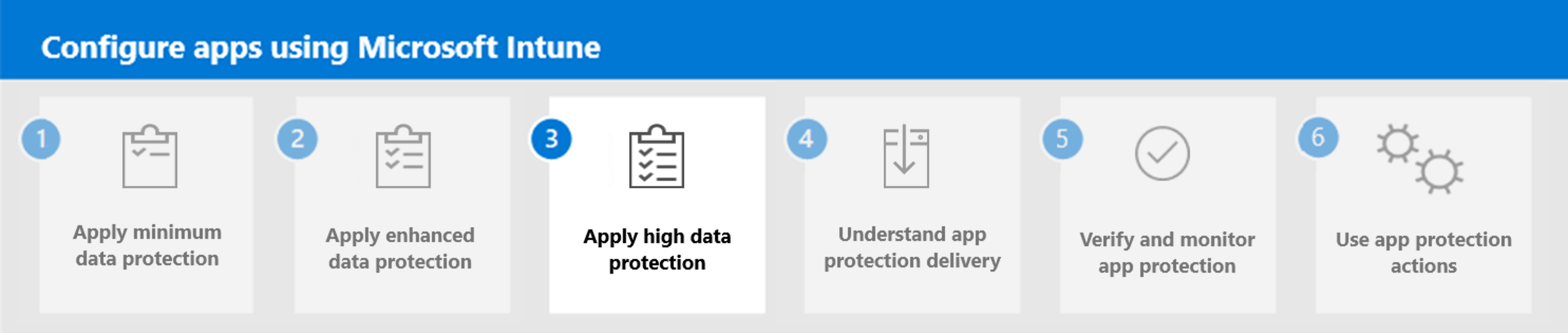

Volgende stap

Ga verder met stap 3 om een hoge gegevensbeveiliging toe te passen in Microsoft Intune.