Stap 3. Hoge gegevensbescherming toepassen

Aanbevolen instellingen voor app-beveiliging

Gebruik de volgende aanbevolen instellingen voor app-beveiliging bij het maken en toepassen van Intune app-beveiliging voor hoge gegevensbeveiliging op bedrijfsniveau 3.

Hoge gegevensbescherming voor ondernemingen op niveau 3

Niveau 3 is de configuratie voor gegevensbeveiliging die wordt aanbevolen als standaard voor organisaties met grote en geavanceerde beveiligingsorganisaties, of voor specifieke gebruikers en groepen die uniek worden getroffen door kwaadwillenden. Dergelijke organisaties zijn doorgaans het doelwit van goed gefinancierde en geavanceerde aanvallers en verdienen als zodanig de aanvullende beperkingen en controles die worden beschreven. Deze configuratie breidt de configuratie in niveau 2 uit door aanvullende scenario's voor gegevensoverdracht te beperken, de complexiteit van de pincodeconfiguratie te vergroten en detectie van mobiele bedreigingen toe te voegen.

Belangrijk

De beleidsinstellingen die worden afgedwongen in niveau 3 bevatten alle beleidsinstellingen die worden aanbevolen voor niveau 2, maar bevatten alleen de instellingen hieronder die zijn toegevoegd of gewijzigd om meer besturingselementen en een geavanceerdere configuratie dan niveau 2 te implementeren. Deze beleidsinstellingen kunnen een potentieel aanzienlijke impact hebben op gebruikers of toepassingen, waardoor een beveiligingsniveau wordt afgedwongen dat in verhouding staat tot de risico's van doelorganisaties.

Gegevensbescherming

| Instelling | Beschrijving van instelling | Waarde | Platform | Opmerkingen |

|---|---|---|---|---|

| Gegevensoverdracht | Telecommunicatiegegevens overdragen naar | Elke door beleid beheerde kiezer-app | Android | Beheerders kunnen deze instelling ook configureren voor het gebruik van een kiezer-app die geen ondersteuning biedt voor app-beveiligingsbeleid door Een specifieke kiezer-app te selecteren en de waarden Kiezer-app-pakket-id en Kiezer-appnaam op te geven. |

| Gegevensoverdracht | Telecommunicatiegegevens overdragen naar | Een specifieke kiezer-app | iOS/iPadOS | |

| Gegevensoverdracht | URL-schema voor kiezer-app | replace_with_dialer_app_url_scheme | iOS/iPadOS | Op iOS/iPadOS moet deze waarde worden vervangen door het URL-schema voor de aangepaste kiezer-app die wordt gebruikt. Als het URL-schema niet bekend is, neemt u contact op met de app-ontwikkelaar voor meer informatie. Zie Een aangepast URL-schema definiëren voor uw app voor meer informatie over URL-schema's. |

| Gegevensoverdracht | Gegevens ontvangen van andere apps | Door beleid beheerde apps | iOS/iPadOS, Android | |

| Gegevensoverdracht | Gegevens openen in organisatiedocumenten | Blokkeren | iOS/iPadOS, Android | |

| Gegevensoverdracht | Gebruikers toestaan gegevens te openen vanuit geselecteerde services | OneDrive voor Bedrijven, SharePoint, Camera, Fotobibliotheek | iOS/iPadOS, Android | Zie Beveiligingsbeleidsinstellingen voor Android-apps en beveiligingsbeleidsinstellingen voor iOS-apps voor gerelateerde informatie. |

| Gegevensoverdracht | Toetsenborden van derden | Blokkeren | iOS/iPadOS | Op iOS/iPadOS blokkeert dit de werking van alle toetsenborden van derden in de app. |

| Gegevensoverdracht | Goedgekeurde toetsenborden | Vereisen | Android | |

| Gegevensoverdracht | Toetsenborden selecteren om goed te keuren | toetsenborden toevoegen/verwijderen | Android | Met Android moeten toetsenborden worden geselecteerd om te kunnen worden gebruikt op basis van uw geïmplementeerde Android-apparaten. |

| Functionaliteit | Organisatiegegevens afdrukken | Blokkeren | iOS/iPadOS, Android, Windows |

Toegangsvereisten

| Instelling | Waarde | Platform |

|---|---|---|

| Eenvoudige pincode | Blokkeren | iOS/iPadOS, Android |

| Minimale lengte van pincode selecteren | 6 | iOS/iPadOS, Android |

| Pincode opnieuw instellen na een aantal dagen | Ja | iOS/iPadOS, Android |

| Aantal dagen | 365 | iOS/iPadOS, Android |

| Klasse 3 Biometrie (Android 9.0+) | Vereisen | Android |

| Biometrische gegevens overschrijven met pincode na biometrische updates | Vereisen | Android |

Voorwaardelijk starten

| Instelling | Beschrijving van instelling | Waarde/actie | Platform | Opmerkingen |

|---|---|---|---|---|

| Apparaatvoorwaarden | Apparaatvergrendeling vereisen | Hoge/blokkerende toegang | Android | Deze instelling zorgt ervoor dat Android-apparaten een apparaatwachtwoord hebben dat voldoet aan de minimale wachtwoordvereisten. |

| Apparaatvoorwaarden | Maximaal toegestaan bedreigingsniveau voor apparaten | Beveiligd/toegang blokkeren | Windows | |

| Apparaatvoorwaarden | Gekraakte/geroote apparaten | N.b./gegevens wissen | iOS/iPadOS, Android | |

| Apparaatvoorwaarden | Maximaal toegestaan bedreigingsniveau | Beveiligd/toegang blokkeren | iOS/iPadOS, Android | Niet-ingeschreven apparaten kunnen worden geïnspecteerd op bedreigingen met mobile threat defense. Zie Mobile Threat Defense voor niet-ingeschreven apparaten voor meer informatie. Als het apparaat is ingeschreven, kan deze instelling worden overgeslagen ten gunste van de implementatie van Mobile Threat Defense voor ingeschreven apparaten. Zie Mobile Threat Defense voor ingeschreven apparaten voor meer informatie. |

| Apparaatvoorwaarden | Maximale versie van het besturingssysteem |

Indeling: Major.Minor Voorbeeld: 11.0 / Toegang blokkeren |

Android | Microsoft raadt aan om de maximale primaire Android-versie te configureren om ervoor te zorgen dat bètaversies of niet-ondersteunde versies van het besturingssysteem niet worden gebruikt. Zie Aanbevolen vereisten voor Android Enterprise voor de meest recente aanbevelingen van Android |

| Apparaatvoorwaarden | Maximale versie van het besturingssysteem |

Indeling: Major.Minor.Build Voorbeeld: 15.0 / Toegang blokkeren |

iOS/iPadOS | Microsoft raadt aan de maximale primaire versie van iOS/iPadOS te configureren om ervoor te zorgen dat bètaversies of niet-ondersteunde versies van het besturingssysteem niet worden gebruikt. Zie Apple-beveiligingsupdates voor de nieuwste aanbevelingen van Apple |

| Apparaatvoorwaarden | Maximale versie van het besturingssysteem |

Indeling: Major.Minor Voorbeeld: 22631. / Toegang blokkeren |

Windows | Microsoft raadt aan om de maximale primaire versie van Windows te configureren om ervoor te zorgen dat bètaversies of niet-ondersteunde versies van het besturingssysteem niet worden gebruikt. |

| Apparaatvoorwaarden | Samsung Knox-apparaatverklaring | Gegevens wissen | Android | Microsoft raadt aan om de instelling Samsung Knox-apparaatverklaring te configureren op Gegevens wissen om ervoor te zorgen dat de organisatiegegevens worden verwijderd als het apparaat niet voldoet aan de Knox-hardwareverificatie van de apparaatstatus van Samsung. Met deze instelling controleert u of alle Intune MAM-clientreacties op de Intune service zijn verzonden vanaf een goed functionerend apparaat. Deze instelling is van toepassing op alle doelapparaten. Als u deze instelling alleen wilt toepassen op Samsung-apparaten, kunt u toewijzingsfilters voor beheerde apps gebruiken. Zie Filters gebruiken bij het toewijzen van uw apps, beleid en profielen in Microsoft Intune voor meer informatie over toewijzingsfilters. |

| App-voorwaarden | Offline respijtperiode | 30 / Toegang blokkeren (dagen) | iOS/iPadOS, Android, Windows |

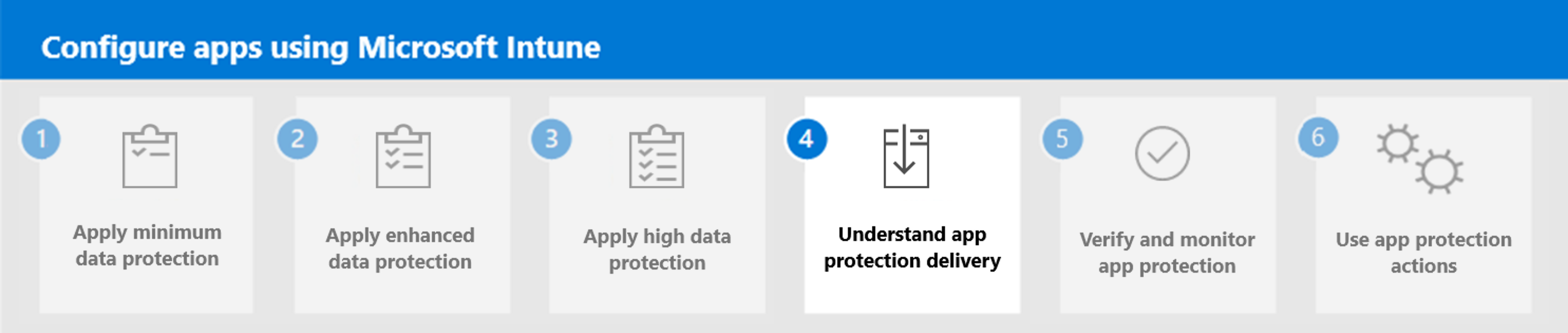

Volgende stap

Ga verder met stap 4 om inzicht te hebben in de levering van app-beveiliging in Microsoft Intune.