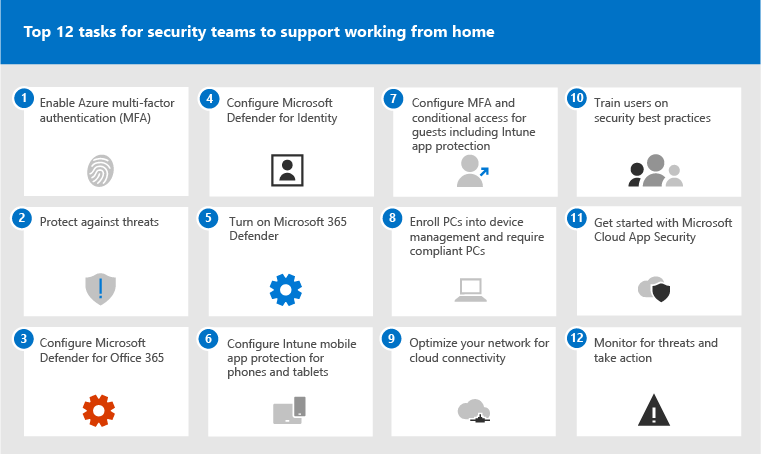

De 12 belangrijkste taken voor beveiligingsteams ter ondersteuning van thuiswerken

Als u net als Microsoft bent en plotseling merkt dat u een voornamelijk thuispersoneel ondersteunt, willen we u helpen ervoor te zorgen dat uw organisatie zo veilig mogelijk werkt. In dit artikel wordt prioriteit gegeven aan taken om beveiligingsteams te helpen zo snel mogelijk de belangrijkste beveiligingsmogelijkheden te implementeren.

Als u een kleine of middelgrote organisatie bent die gebruikmaakt van een van de bedrijfsplannen van Microsoft, raadpleegt u in plaats daarvan deze resources:

- De aanbevolen procedures voor het beveiligen van Microsoft 365 voor Bedrijven-abonnementen

- Microsoft 365 voor Campagnes (bevat een aanbevolen beveiligingsconfiguratie voor Microsoft 365 Business)

Voor klanten die onze enterprise-abonnementen gebruiken, raadt Microsoft u aan de taken uit te voeren die worden vermeld in de volgende tabel die van toepassing zijn op uw serviceplan. In plaats van een Microsoft 365 Enterprise-abonnement aan te schaffen, moet u rekening houden met de volgende items als u abonnementen combineert:

- Microsoft 365 E3 omvat Enterprise Mobility + Security (EMS) E3 en Microsoft Entra ID P1

- Microsoft 365 E5 omvat EMS E5 en Microsoft Entra ID P2

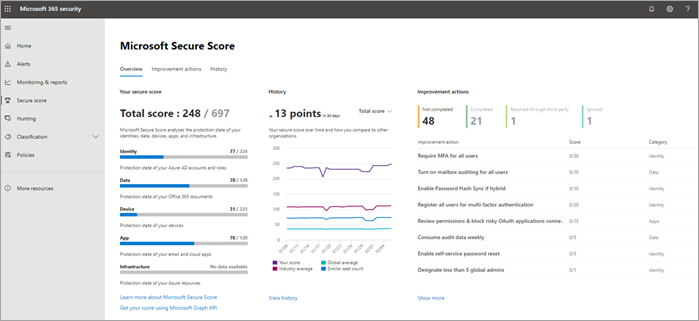

Controleer voordat u begint uw Microsoft 365-beveiligingsscore in de Microsoft Defender-portal. Vanuit een gecentraliseerd dashboard kunt u de beveiliging van uw Microsoft 365-identiteiten, -gegevens, -apps, -apparaten en -infrastructuur bewaken en verbeteren. U krijgt punten voor het configureren van aanbevolen beveiligingsfuncties, het uitvoeren van beveiligingstaken (zoals het weergeven van rapporten) of het aanpakken van aanbevelingen met een toepassing of software van derden. De aanbevolen taken in dit artikel verhogen uw score.

1: schakel Microsoft Entra meervoudige verificatie (MFA) in

Het beste wat u kunt doen om de beveiliging voor werknemers die thuis werken te verbeteren, is MFA inschakelen. Als u nog geen processen hebt ingesteld, behandelt u deze voorwaarde als een noodtest en zorgt u ervoor dat u ondersteuningsmedewerkers hebt die klaarstaan om werknemers te helpen die vastlopen. Omdat u waarschijnlijk geen hardwarebeveiligingsapparaten kunt distribueren, gebruikt u Windows Hello biometrische gegevens en smartphoneverificatie-apps zoals Microsoft Authenticator.

Normaal gesproken raadt Microsoft u aan gebruikers 14 dagen de tijd te geven om hun apparaat te registreren voor meervoudige verificatie voordat MFA wordt vereist. Als uw personeel echter plotseling thuis werkt, kunt u MFA als beveiligingsprioriteit vereisen en voorbereid zijn om gebruikers te helpen die dit nodig hebben.

Het toepassen van dit beleid duurt slechts enkele minuten, maar wees voorbereid om uw gebruikers de komende dagen te ondersteunen.

| Abonnement | Aanbeveling |

|---|---|

| Microsoft 365-abonnementen (zonder Microsoft Entra ID P1 of P2) | Schakel standaardinstellingen voor beveiliging in Microsoft Entra ID in. Standaardinstellingen voor beveiliging in Microsoft Entra ID omvatten MFA voor gebruikers en beheerders. |

| Microsoft 365 E3 (met Microsoft Entra ID P1) | Gebruik algemeen beleid voor voorwaardelijke toegang om het volgende beleid te configureren: |

| Microsoft 365 E5 (met Microsoft Entra ID P2) | Profiteer van de functie in Microsoft Entra ID en begin met het implementeren van de aanbevolen set voorwaardelijke toegang en gerelateerde beleidsregels van Microsoft, zoals:

|

2: Beschermen tegen bedreigingen

Alle Microsoft 365-abonnementen met cloudpostvakken bevatten Exchange Online Protection (EOP)-functies, waaronder:

Standaardinstellingen voor deze EOP-functies worden automatisch toegewezen aan alle geadresseerden via standaardbeleid. Maar als u het EOP-beveiligingsniveau wilt verhogen naar de aanbevolen standaard- of strikte beveiligingsinstellingen van Microsoft op basis van waarnemingen in de datacenters, schakelt u het vooraf ingestelde standaardbeveiligingsbeleid (voor de meeste gebruikers) en/of het vooraf ingestelde beveiligingsbeleid strikt (voor beheerders en andere gebruikers met een hoog risico) in en wijst u deze toe. Naarmate er nieuwe beveiligingsmogelijkheden worden toegevoegd en het beveiligingslandschap verandert, worden de EOP-instellingen in vooraf ingesteld beveiligingsbeleid automatisch bijgewerkt naar onze aanbevolen instellingen.

De verschillen tussen Standard en Strict worden hier samengevat in de tabel. De uitgebreide instellingen voor standard- en strikte EOP-instellingen worden beschreven in de tabellen hier.

3: Microsoft Defender voor Office 365 configureren

Microsoft Defender voor Office 365 (opgenomen in Microsoft 365 E5 en Office 365 E5) biedt aanvullende beveiligingsmaatregelen:

- Beveiliging van veilige bijlagen en veilige koppelingen: beschermt uw organisatie in realtime tegen onbekende bedreigingen door gebruik te maken van intelligente systemen die bestanden, bijlagen en koppelingen controleren op schadelijke inhoud. Deze geautomatiseerde systemen omvatten een robuust detonatieplatform, heuristiek en machine learning-modellen.

- Veilige bijlagen voor SharePoint, OneDrive en Microsoft Teams: beschermt uw organisatie wanneer gebruikers samenwerken en bestanden delen door schadelijke bestanden in teamsites en documentbibliotheken te identificeren en te blokkeren.

- Imitatiebeveiliging in antiphishingbeleid: past machine learning-modellen en geavanceerde algoritmen voor imitatiedetectie toe om phishingaanvallen te voorkomen.

- Prioriteitsaccountbeveiliging: Prioriteitsaccounts is een tag die u toepast op een geselecteerd aantal hoogwaardige gebruikersaccounts. Vervolgens kunt u de tag Prioriteit gebruiken als filter in waarschuwingen, rapporten en onderzoeken. In Defender voor Office 365 Abonnement 2 (opgenomen in Microsoft 365 E5) biedt prioriteitsaccountbeveiliging extra heuristieken voor prioriteitsaccounts die zijn afgestemd op leidinggevenden van het bedrijf (gewone werknemers profiteren niet van deze gespecialiseerde beveiliging).

Zie Defender voor Office 365 voor een overzicht van Defender voor Office 365, inclusief een overzicht van de plannen.

Het vooraf ingestelde beveiligingsbeleid voor ingebouwde beveiliging biedt standaard beveiliging tegen veilige koppelingen en veilige bijlagen voor alle geadresseerden, maar u kunt uitzonderingen opgeven.

Als u net als in de vorige sectie het Defender voor Office 365 beveiligingsniveau wilt verhogen naar de aanbevolen standaard- of strikte beveiligingsinstellingen van Microsoft op basis van waarnemingen in de datacenters, schakelt u het vooraf ingestelde standaardbeveiligingsbeleid (voor de meeste gebruikers) en/of het vooraf ingestelde beveiligingsbeleid strikt (voor beheerders en andere gebruikers met een hoog risico) in en wijst u deze toe. Wanneer er nieuwe beveiligingsmogelijkheden worden toegevoegd en het beveiligingslandschap verandert, worden de Defender voor Office 365-instellingen in vooraf ingesteld beveiligingsbeleid automatisch bijgewerkt naar de aanbevolen instellingen.

De gebruikers die u selecteert voor Defender voor Office 365 beveiliging in vooraf ingesteld beveiligingsbeleid, krijgen de aanbevolen standaard- of strikte beveiligingsinstellingen van Microsoft voor veilige bijlagen en veilige koppelingen. U moet ook vermeldingen en optionele uitzonderingen toevoegen voor beveiliging tegen gebruikersimitatie en domeinimitatie.

De verschillen tussen Defender voor Office 365 beveiligingsinstellingen in Standard en Strict worden hier samengevat in de tabel. De uitgebreide instellingen voor de beveiligingsinstellingen Standard en Strict Defender voor Office 365 worden beschreven in de tabellen hier.

U kunt Veilige bijlagen in- en uitschakelen voor SharePoint, OneDrive en Microsoft Teams, onafhankelijk van vooraf ingesteld beveiligingsbeleid (dit is standaard ingeschakeld). Zie Veilige bijlagen inschakelen voor SharePoint, OneDrive en Microsoft Teams om dit te controleren.

Nadat u gebruikers hebt geïdentificeerd als prioriteitsaccounts, krijgen ze prioriteitsaccountbeveiliging als deze is ingeschakeld (dit is standaard ingeschakeld). Zie Prioriteitsaccountbeveiliging configureren en controleren in Microsoft Defender voor Office 365 om dit te controleren.

4: Microsoft Defender for Identity configureren

Microsoft Defender for Identity is een cloudbeveiligingsoplossing die gebruikmaakt van on-premises Active Directory signalen om geavanceerde bedreigingen, gecompromitteerde identiteiten en schadelijke acties van binnen uw organisatie te identificeren, te detecteren en te onderzoeken. Richt u vervolgens op dit item, omdat het uw on-premises en cloudinfrastructuur beschermt, geen afhankelijkheden of vereisten heeft en direct voordeel kan bieden.

- Zie quickstarts voor Microsoft Defender for Identity om de installatie snel te starten

- Video bekijken: Inleiding tot Microsoft Defender for Identity

- Bekijk de drie fasen van Microsoft Defender for Identity implementatie

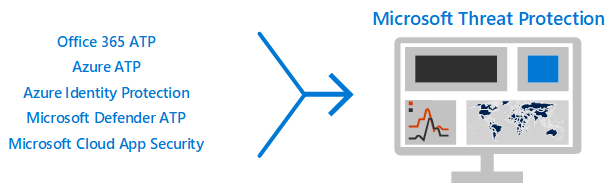

5: Schakel Microsoft Defender XDR in

Nu u Microsoft Defender voor Office 365 en Microsoft Defender for Identity hebt geconfigureerd, kunt u de gecombineerde signalen van deze mogelijkheden in één dashboard bekijken. Microsoft Defender XDR brengt waarschuwingen, incidenten, geautomatiseerd onderzoek en respons en geavanceerde opsporing van workloads samen (Microsoft Defender for Identity, Defender voor Office 365, Microsoft Defender voor Eindpunt en Microsoft Defender for Cloud Apps) in één deelvenster in de Microsoft Defender-portal.

Nadat u een of meer van uw Defender voor Office 365-services hebt geconfigureerd, schakelt u MTP in. Nieuwe functies worden voortdurend toegevoegd aan MTP; u kunt zich aanmelden om preview-functies te ontvangen.

6: Intune beveiliging van mobiele apps configureren voor telefoons en tablets

met Microsoft Intune Mobile Application Management (MAM) kunt u de gegevens van uw organisatie op telefoons en tablets beheren en beveiligen zonder deze apparaten te beheren. Dit werkt als volgt:

- U maakt een app-beveiligingsbeleid (APP) dat bepaalt welke apps op een apparaat worden beheerd en welk gedrag is toegestaan (zoals voorkomen dat gegevens van een beheerde app worden gekopieerd naar een niet-beheerde app). U maakt één beleid voor elk platform (iOS, Android).

- Nadat u het app-beveiligingsbeleid hebt gemaakt, dwingt u dit af door een regel voor voorwaardelijke toegang te maken in Microsoft Entra ID om goedgekeurde apps en APP-gegevensbeveiliging te vereisen.

App-beveiligingsbeleid bevat veel instellingen. Gelukkig hoeft u niet elke instelling te leren en de opties af te wegen. Microsoft maakt het eenvoudig om een configuratie van instellingen toe te passen door uitgangspunten aan te bevelen. Het gegevensbeveiligingsframework met app-beveiligingsbeleid bevat drie niveaus waaruit u kunt kiezen.

Nog beter is dat Microsoft dit app-beveiligingsframework coördineert met een set voorwaardelijke toegang en gerelateerd beleid dat alle organisaties als uitgangspunt gebruiken. Als u MFA hebt geïmplementeerd met behulp van de richtlijnen in dit artikel, bent u halverwege.

Als u de beveiliging van mobiele apps wilt configureren, gebruikt u de richtlijnen in Algemeen beleid voor identiteits- en apparaattoegang:

- Gebruik de richtlijnen app-gegevensbeveiligingsbeleid toepassen om beleidsregels te maken voor iOS en Android. Niveau 2 (verbeterde gegevensbeveiliging) wordt aanbevolen voor basisbeveiliging.

- Maak een regel voor voorwaardelijke toegang om goedgekeurde apps en APP-beveiliging vereisen.

7: MFA en voorwaardelijke toegang voor gasten configureren, inclusief Intune beveiliging van mobiele apps

Laten we er vervolgens voor zorgen dat u kunt blijven samenwerken en met gasten kunt werken. Als u het Microsoft 365 E3-plan gebruikt en U MFA hebt geïmplementeerd voor alle gebruikers, bent u ingesteld.

Als u het Microsoft 365 E5-abonnement gebruikt en u profiteert van Azure Identity Protection voor MFA op basis van risico's, moet u een aantal aanpassingen aanbrengen (omdat Microsoft Entra ID Protection niet geldt voor gasten):

- Maak een nieuwe regel voor voorwaardelijke toegang om MFA altijd te vereisen voor gasten en externe gebruikers.

- Werk de regel voor voorwaardelijke toegang op basis van risico's voor MFA bij om gasten en externe gebruikers uit te sluiten.

Gebruik de richtlijnen in Het algemene beleid bijwerken om gast- en externe toegang toe te staan en te beveiligen om te begrijpen hoe gasttoegang werkt met Microsoft Entra ID en om het betrokken beleid bij te werken.

De Intune beveiligingsbeleid voor mobiele apps dat u hebt gemaakt, samen met de regel voor voorwaardelijke toegang om goedgekeurde apps en APP-beveiliging te vereisen, van toepassing zijn op gastaccounts en helpen de gegevens van uw organisatie te beschermen.

Opmerking

Als u pc's al hebt ingeschreven bij apparaatbeheer om compatibele pc's te vereisen, moet u ook gastaccounts uitsluiten van de regel voor voorwaardelijke toegang die apparaatcompatibiliteit afdwingt.

8: Pc's inschrijven bij apparaatbeheer en compatibele pc's vereisen

Er zijn verschillende methoden om de apparaten van uw werknemers in te schrijven. Elke methode is afhankelijk van het eigendom van het apparaat (persoonlijk of zakelijk), het apparaattype (iOS, Windows, Android) en de beheervereisten (opnieuw instellen, affiniteit, vergrendeling). Dit onderzoek kan enige tijd in beslag nemen. Zie Apparaten inschrijven in Microsoft Intune.

De snelste manier om aan de slag te gaan, is automatische inschrijving instellen voor Windows 10 apparaten.

U kunt ook gebruikmaken van deze zelfstudies:

- Autopilot gebruiken om Windows-apparaten in te schrijven in Intune

- De apple-functies voor apparaatinschrijving in Apple Business Manager (ABM) gebruiken om iOS-/iPadOS-apparaten in te schrijven in Intune

Nadat u apparaten hebt ingeschreven, gebruikt u de richtlijnen in Algemeen beleid voor identiteits- en apparaattoegang om dit beleid te maken:

- Nalevingsbeleid voor apparaten definiëren: De aanbevolen instellingen voor Windows 10 omvatten het vereisen van antivirusbeveiliging. Als u Microsoft 365 E5 hebt, gebruikt u Microsoft Defender voor Eindpunt om de status van apparaten van werknemers te controleren. Zorg ervoor dat het nalevingsbeleid voor andere besturingssystemen antivirus- en eindpuntbeveiligingssoftware bevat.

- Compatibele pc's vereisen: dit is de regel voor voorwaardelijke toegang in Microsoft Entra ID die het nalevingsbeleid voor apparaten afdwingt.

Slechts één organisatie kan een apparaat beheren, dus sluit gastaccounts uit van de regel voor voorwaardelijke toegang in Microsoft Entra ID. Als u gast- en externe gebruikers niet uitsluit van beleidsregels waarvoor apparaatnaleving is vereist, worden deze gebruikers geblokkeerd door dit beleid. Zie Het algemene beleid bijwerken om gast- en externe toegang toe te staan en te beveiligen voor meer informatie.

9: Uw netwerk optimaliseren voor cloudconnectiviteit

Als u snel het grootste deel van uw werknemers in staat stelt om thuis te werken, kan deze plotselinge verandering van connectiviteitspatronen een aanzienlijke invloed hebben op de bedrijfsnetwerkinfrastructuur. Veel netwerken zijn geschaald en ontworpen voordat cloudservices werden geïmplementeerd. In veel gevallen zijn netwerken tolerant ten opzichte van externe werknemers, maar zijn ze niet ontworpen om op afstand te worden gebruikt door alle gebruikers tegelijk.

Netwerkelementen komen plotseling onder enorme druk te staan door de belasting van het hele bedrijf dat ze gebruikt. Bijvoorbeeld:

- VPN-concentrators.

- Centrale netwerkuitgangsapparatuur (zoals proxy's en apparaten ter preventie van gegevensverlies).

- Centrale internetbandbreedte.

- Backhaul MPLS circuits

- NAT-mogelijkheid.

Het eindresultaat is slechte prestaties en productiviteit in combinatie met een slechte ervaring voor gebruikers die zich aanpassen aan thuiswerken.

Sommige van de beveiligingen die traditioneel werden geboden door verkeer terug te leiden via een bedrijfsnetwerk, worden nu geleverd door de cloud-apps waartoe uw gebruikers toegang hebben. Als u deze stap in dit artikel hebt bereikt, hebt u een set geavanceerde cloudbeveiligingsbesturingselementen geïmplementeerd voor Microsoft 365-services en -gegevens. Als deze besturingselementen zijn ingesteld, kunt u mogelijk het verkeer van externe gebruikers rechtstreeks naar Office 365 routeren. Als u nog steeds een VPN-koppeling nodig hebt voor toegang tot andere toepassingen, kunt u uw prestaties en gebruikerservaring aanzienlijk verbeteren door split tunneling te implementeren. Zodra u overeenstemming hebt bereikt in uw organisatie, kan deze optimalisatie binnen een dag worden uitgevoerd door een goed gecoördineerd netwerkteam.

Zie voor meer informatie:

- Overzicht: Connectiviteit optimaliseren voor externe gebruikers met vpn-split tunneling

- VPN split tunneling implementeren voor Office 365

Recente blogartikelen over dit onderwerp:

- Het verkeer voor externe medewerkers snel optimaliseren & de belasting van uw infrastructuur te verminderen

- Alternatieve manieren voor beveiligingsprofessionals en IT om moderne beveiligingscontroles te realiseren in de unieke scenario's voor werken op afstand

10: Gebruikers trainen

Het trainen van gebruikers kan uw gebruikers en beveiligingsteam veel tijd en frustratie besparen. Slimme gebruikers openen minder snel bijlagen of klikken op koppelingen in twijfelachtige e-mailberichten en ze vermijden eerder verdachte websites.

Het Harvard Kennedy School Cybersecurity Campaign Handbook biedt uitstekende richtlijnen voor het tot stand brengen van een sterke cultuur van beveiligingsbewustzijn binnen uw organisatie, inclusief het trainen van gebruikers om phishingaanvallen te identificeren.

Microsoft 365 biedt de volgende bronnen om gebruikers in uw organisatie te informeren:

| Concept | Middelen |

|---|---|

| Microsoft 365 |

Aanpasbare leertrajecten Deze resources kunnen u helpen bij het samenstellen van trainingen voor eindgebruikers in uw organisatie |

| Microsoft 365-beveiliging |

Leermodule: Uw organisatie beveiligen met ingebouwde, intelligente beveiliging van Microsoft 365 In deze module kunt u beschrijven hoe microsoft 365-beveiligingsfuncties samenwerken en de voordelen van deze beveiligingsfuncties verwoorden. |

| Meervoudige verificatie |

Verificatie in twee stappen: wat is de extra verificatiepagina? Dit artikel helpt eindgebruikers inzicht te krijgen in wat meervoudige verificatie is en waarom deze wordt gebruikt in uw organisatie. |

Naast deze richtlijnen raadt Microsoft uw gebruikers aan de acties te ondernemen die worden beschreven in dit artikel: Uw account en apparaten beschermen tegen hackers en malware. Deze acties omvatten:

- Sterke wachtwoorden gebruiken

- Apparaten beveiligen

- Beveiligingsfuncties inschakelen op Windows 10- en Mac-pc's (voor niet-beheerde apparaten)

Microsoft raadt gebruikers ook aan hun persoonlijke e-mailaccounts te beveiligen door de acties uit te voeren die in de volgende artikelen worden aanbevolen:

11: Aan de slag met Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps biedt uitgebreide zichtbaarheid, controle over gegevensreizen en geavanceerde analyses om cyberdreigingen in al uw cloudservices te identificeren en te bestrijden. Zodra u aan de slag bent met Defender for Cloud Apps, wordt beleid voor anomaliedetectie automatisch ingeschakeld. Maar Defender for Cloud Apps heeft een eerste leerperiode van zeven dagen waarin niet alle waarschuwingen voor anomaliedetectie worden weergegeven.

Ga nu aan de slag met Defender for Cloud Apps. Later kunt u geavanceerdere bewaking en besturingselementen instellen.

- Quickstart: Aan de slag met Defender for Cloud Apps

- Krijg onmiddellijke gedragsanalyse en anomaliedetectie

- Meer informatie over Microsoft Defender for Cloud Apps

- Nieuwe functies en mogelijkheden bekijken

- Zie de basisinstallatie-instructies

12: Bewaken op bedreigingen en actie ondernemen

Microsoft 365 bevat verschillende manieren om de status te bewaken en de juiste acties te ondernemen. Het beste beginpunt is de Microsoft Defender portal, waar u de Microsoft Secure Score van uw organisatie en eventuele waarschuwingen of entiteiten kunt bekijken die uw aandacht vereisen.

Volgende stappen

Gefeliciteerd! U hebt snel enkele van de belangrijkste beveiligingsbeschermingen geïmplementeerd en uw organisatie is veel veiliger. U kunt nu nog verder gaan met mogelijkheden voor bedreigingsbeveiliging (waaronder Microsoft Defender voor Eindpunt), mogelijkheden voor gegevensclassificatie en -beveiliging en het beveiligen van beheeraccounts. Zie Microsoft 365 Security for Business Decision Makers (BDM's) voor een uitgebreidere, methodische set beveiligingsaanbeveling voor Microsoft 365.

Ga ook naar de nieuwe documentatie over Defender for Cloud in Security van Microsoft.