Incidenten onderzoeken in de Microsoft Defender-portal

De Microsoft Defender-portal bevat gecorreleerde waarschuwingen, assets, onderzoeken en bewijsmateriaal van al uw assets in een incident om u een uitgebreid overzicht te geven van de volledige breedte van een aanval.

Binnen een incident analyseert u de waarschuwingen, begrijpt u wat ze betekenen en verzamelt u het bewijs zodat u een effectief herstelplan kunt maken.

Eerste onderzoek

Voordat u in de details duikt, bekijkt u de eigenschappen en het hele aanvalsverhaal van het incident.

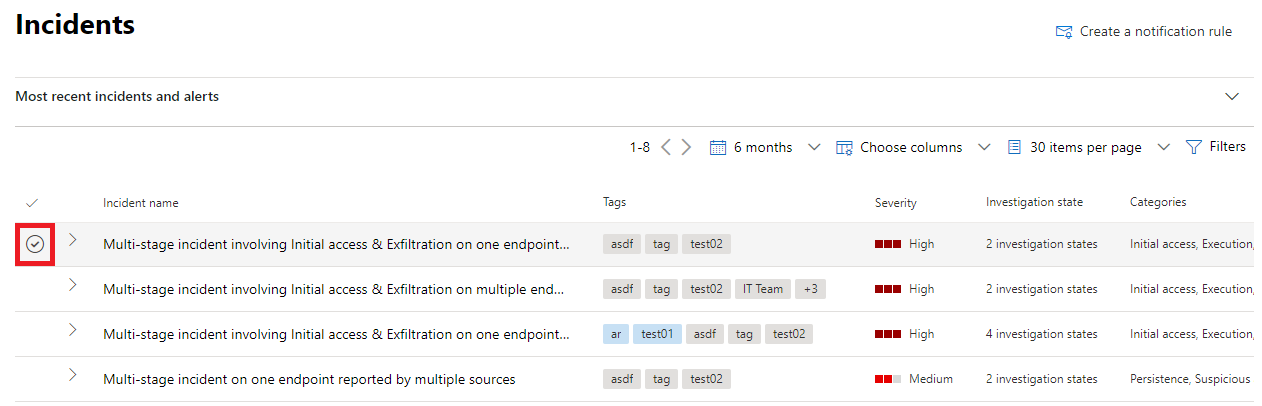

U kunt beginnen door het incident te selecteren in de kolom met het vinkje. Hier is een voorbeeld.

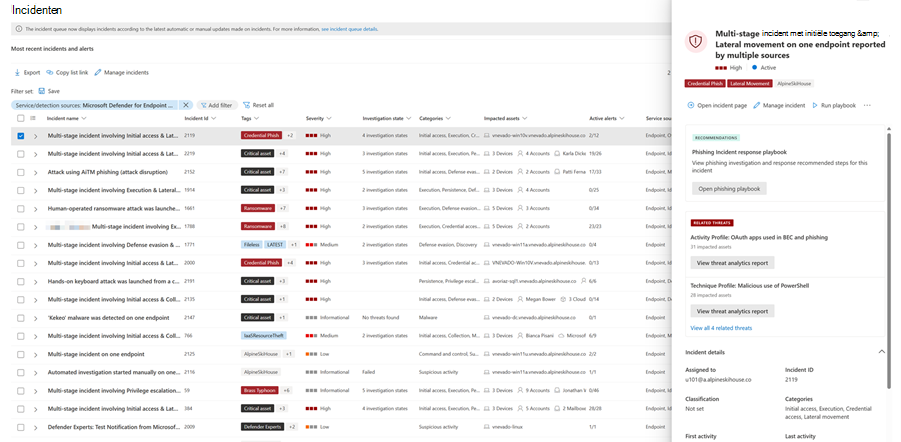

Wanneer u dit doet, wordt er een overzichtsvenster geopend met belangrijke informatie over het incident, zoals de details van het incident, aanbevolen acties en gerelateerde bedreigingen. Hier is een voorbeeld.

Hier kunt u De incidentpagina openen selecteren. Hiermee opent u de hoofdpagina voor het incident, waar u de volledige informatie over het aanvalsverhaal en tabbladen voor waarschuwingen, apparaten, gebruikers, onderzoeken en bewijs vindt. U kunt ook de hoofdpagina voor een incident openen door de naam van het incident te selecteren in de incidentwachtrij.

Opmerking

Gebruikers met ingerichte toegang tot Microsoft Security Copilot zien het copilot-deelvenster aan de rechterkant van het scherm wanneer ze een incident openen. Copilot biedt realtime inzichten en aanbevelingen om u te helpen incidenten te onderzoeken en erop te reageren. Zie Microsoft Copilot in Microsoft Defender voor meer informatie.

Aanvalsverhaal

Met aanvalsverhalen kunt u aanvallen snel bekijken, onderzoeken en herstellen terwijl u het volledige verhaal van de aanval op hetzelfde tabblad weergeeft. U kunt ook de entiteitsdetails bekijken en herstelacties uitvoeren, zoals het verwijderen van een bestand of het isoleren van een apparaat zonder contextverlies.

Het aanvalsverhaal wordt kort beschreven in de volgende video.

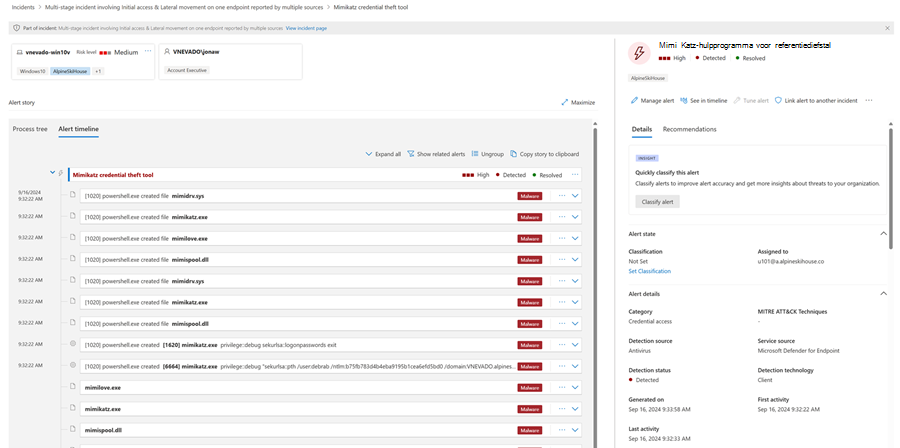

In het aanvalsverhaal vindt u de waarschuwingspagina en de incidentgrafiek.

De pagina incidentwaarschuwing bevat de volgende secties:

Waarschuwingsverhaal, waaronder:

- Wat is er gebeurd

- Uitgevoerde acties

- Gerelateerde gebeurtenissen

Waarschuwingseigenschappen in het rechterdeelvenster (status, details, beschrijving en andere)

Houd er rekening mee dat niet elke waarschuwing alle vermelde subsecties in de sectie Waarschuwingsverhaal bevat.

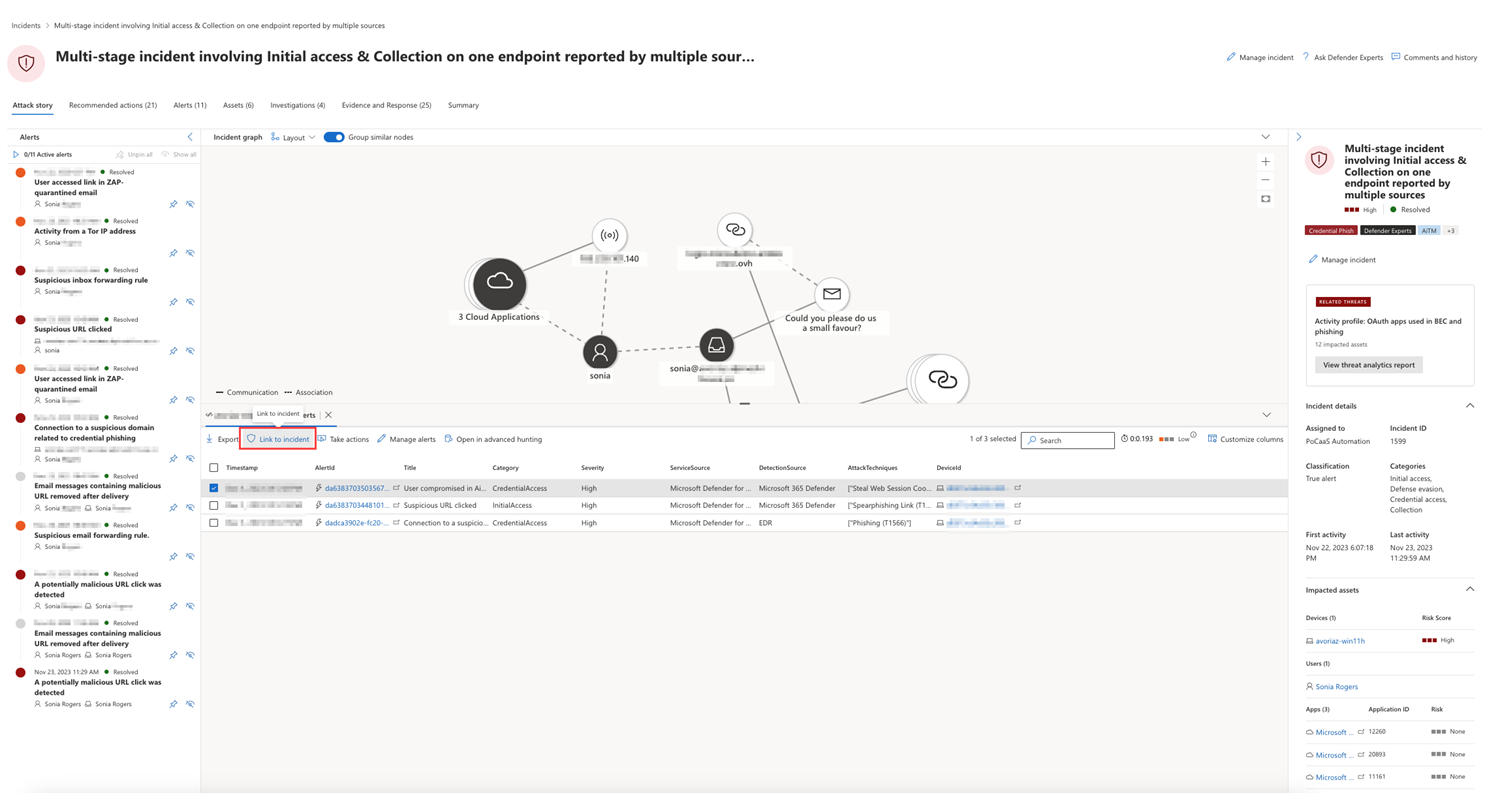

In de grafiek ziet u het volledige bereik van de aanval, hoe de aanval zich in de loop van de tijd heeft verspreid, waar deze is gestart en hoe ver de aanvaller is gegaan. Het verbindt de verschillende verdachte entiteiten die deel uitmaken van de aanval met hun gerelateerde assets, zoals gebruikers, apparaten en postvakken.

Vanuit de grafiek kunt u het volgende doen:

Speel de waarschuwingen en de knooppunten in de grafiek af zoals ze zich in de loop van de tijd hebben voorgedaan om de chronologie van de aanval te begrijpen.

Open een entiteitsvenster, zodat u de details van de entiteit kunt bekijken en herstelacties kunt uitvoeren, zoals het verwijderen van een bestand of het isoleren van een apparaat.

Markeer de waarschuwingen op basis van de entiteit waaraan ze zijn gerelateerd.

Zoek naar entiteitsgegevens van een apparaat, bestand, IP-adres, URL, gebruiker, e-mail, postvak of cloudresource.

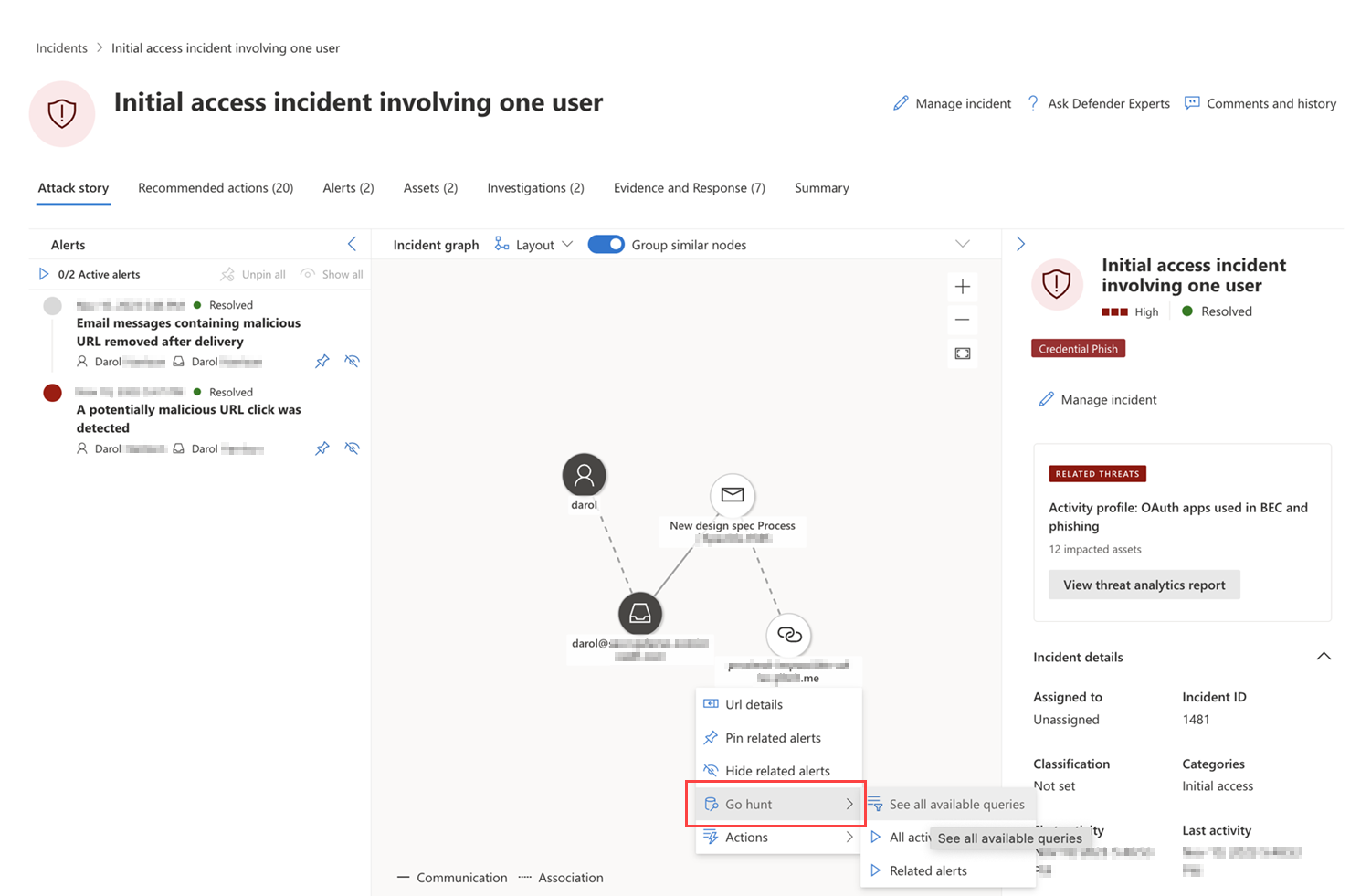

Beginnen met opsporen

De actie Go Hunt maakt gebruik van de geavanceerde opsporingsfunctie om relevante informatie over een entiteit te vinden. De Go Hunt-query controleert relevante schematabellen op gebeurtenissen of waarschuwingen met betrekking tot de specifieke entiteit die u onderzoekt. U kunt een van de opties selecteren om relevante informatie over de entiteit te vinden:

- Alle beschikbare query's bekijken: de optie retourneert alle beschikbare query's voor het entiteitstype dat u onderzoekt.

- Alle activiteit: de query retourneert alle activiteiten die zijn gekoppeld aan een entiteit, zodat u een uitgebreide weergave krijgt van de context van het incident.

- Gerelateerde waarschuwingen: de query zoekt en retourneert alle beveiligingswaarschuwingen met betrekking tot een specifieke entiteit, zodat u geen informatie mist.

De resulterende logboeken of waarschuwingen kunnen worden gekoppeld aan een incident door een resultaat te selecteren en vervolgens Koppelen aan incident te selecteren.

Als het incident of de gerelateerde waarschuwingen het resultaat zijn van een analyseregel die u hebt ingesteld, kunt u ook Query uitvoeren selecteren om andere gerelateerde resultaten te zien.

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

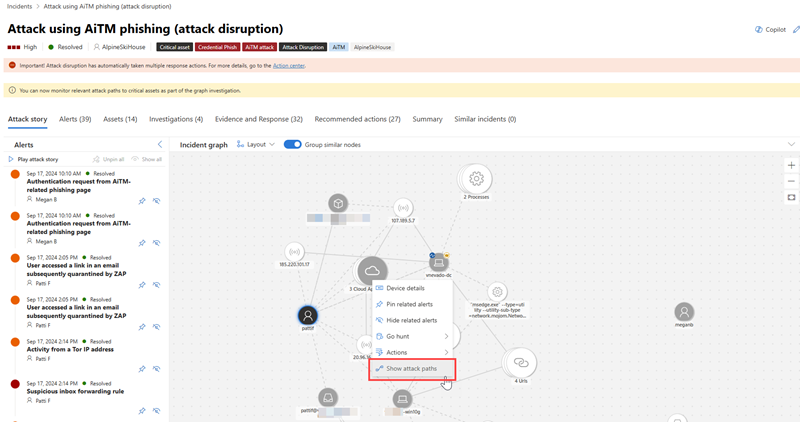

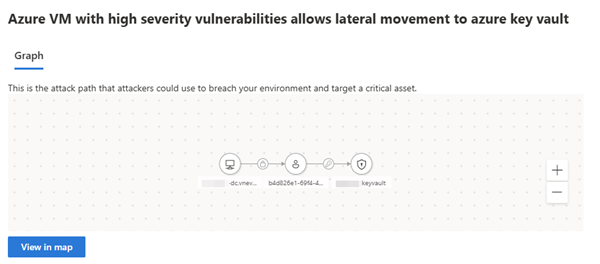

Aanvalspaden

De incidentgrafiek bevat ook informatie over aanvalspaden. Met deze paden kunnen beveiligingsanalisten identificeren op welke andere entiteiten een aanvaller zich waarschijnlijk zal richten. Als u een aanvalspad wilt weergeven, klikt u op een entiteit in de incidentgrafiek en selecteert u Aanvalspaden weergeven. Aanvalspaden zijn beschikbaar voor entiteiten met de kritieke assettag .

Wanneer u Aanvalspaden weergeven selecteert, wordt er een zijvenster geopend met een lijst met aanvalspaden voor de geselecteerde entiteit. De aanvalspaden worden weergegeven in een tabelindeling, met de naam van het aanvalspad, het toegangspunt, het type toegangspunt, het doeltype, het doeltype en de doelkritiek.

Als u een aanvalspad selecteert in de lijst, wordt de grafiek van het aanvalspad weergegeven, waarin het aanvalspad van het toegangspunt naar het doel wordt weergegeven. Als u Kaart weergeven selecteert, wordt een nieuw venster geopend om het aanvalspad volledig weer te geven.

Opmerking

Als u de details van een aanvalspad wilt weergeven, moet u beschikken over leestoegangsmachtigingen in de Microsoft Defender-portal en de licentie voor Microsoft Security Exposure Management.

Als u details van het aanvalspad wilt weergeven met Microsoft Sentinel in het geïntegreerde platform voor beveiligingsbewerkingen, is een rol Sentinel Lezer vereist. Als u nieuwe aanvalspaden wilt maken, is de rol Beveiligingsbeheerder vereist.

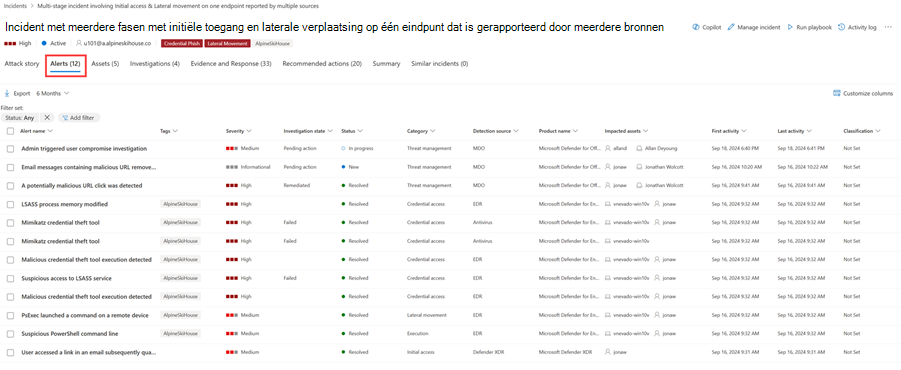

Waarschuwingen

Op het tabblad Waarschuwingen kunt u de waarschuwingswachtrij bekijken voor waarschuwingen die betrekking hebben op het incident en andere informatie hierover, zoals:

- Ernst van de waarschuwingen.

- De entiteiten die betrokken waren bij de waarschuwing.

- De bron van de waarschuwingen (Microsoft Defender for Identity, Microsoft Defender voor Eindpunt, Microsoft Defender voor Office 365, Defender for Cloud Appsen de invoegtoepassing app-beheer).

- De reden waarom ze aan elkaar zijn gekoppeld.

Hier is een voorbeeld.

Standaard worden de waarschuwingen chronologisch geordend, zodat u kunt zien hoe de aanval zich in de loop van de tijd heeft afgespeeld. Wanneer u een waarschuwing binnen een incident selecteert, geeft Microsoft Defender XDR de waarschuwingsgegevens weer die specifiek zijn voor de context van het algehele incident.

U kunt de gebeurtenissen van de waarschuwing zien, welke andere geactiveerde waarschuwingen de huidige waarschuwing hebben veroorzaakt, en alle betrokken entiteiten en activiteiten die bij de aanval betrokken zijn, inclusief apparaten, bestanden, gebruikers, cloud-apps en postvakken.

Hier is een voorbeeld.

Meer informatie over het gebruik van de waarschuwingswachtrij en waarschuwingspagina's in Waarschuwingen onderzoeken.

Opmerking

Als u toegang hebt ingericht tot Microsoft Purview Beheer van insider-risico's, kunt u waarschuwingen voor intern risicobeheer bekijken en beheren en zoeken naar gebeurtenissen voor intern risicobeheer in de Microsoft Defender portal. Zie Bedreigingen voor intern risico onderzoeken in de Microsoft Defender-portal voor meer informatie.

Activa

Bekijk en beheer eenvoudig al uw assets op één plek met het nieuwe tabblad Assets . Deze geïntegreerde weergave bevat apparaten, gebruikers, postvakken en apps.

Op het tabblad Assets wordt het totale aantal assets naast de naam weergegeven. Een lijst met verschillende categorieën met het aantal assets binnen die categorie wordt weergegeven wanneer u het tabblad Activa selecteert.

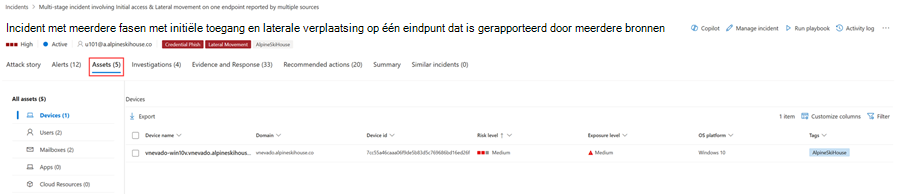

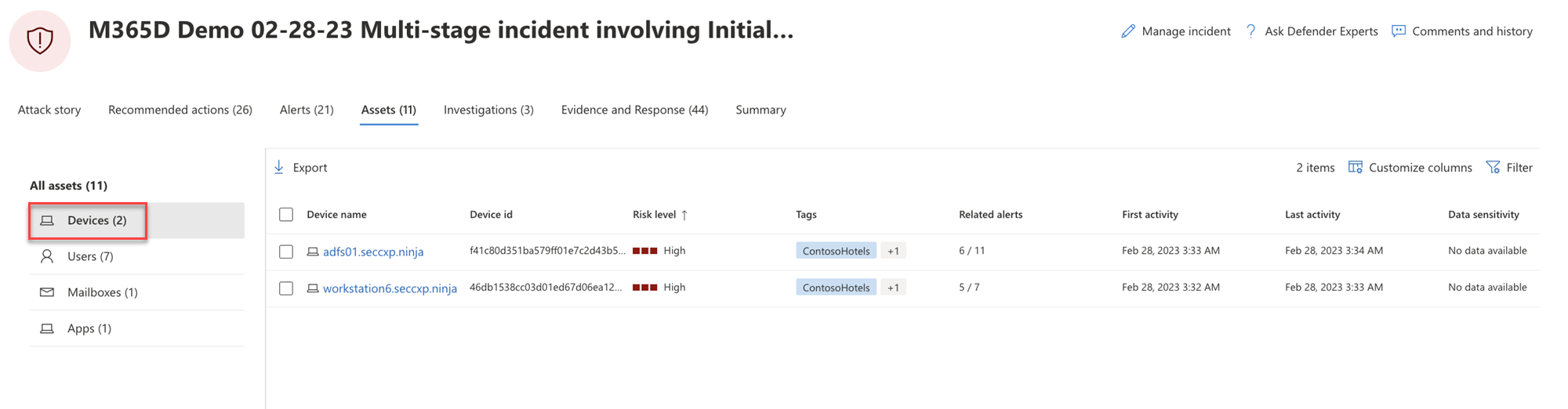

Apparaten

In de weergave Apparaten worden alle apparaten weergegeven die betrekking hebben op het incident. Hier is een voorbeeld.

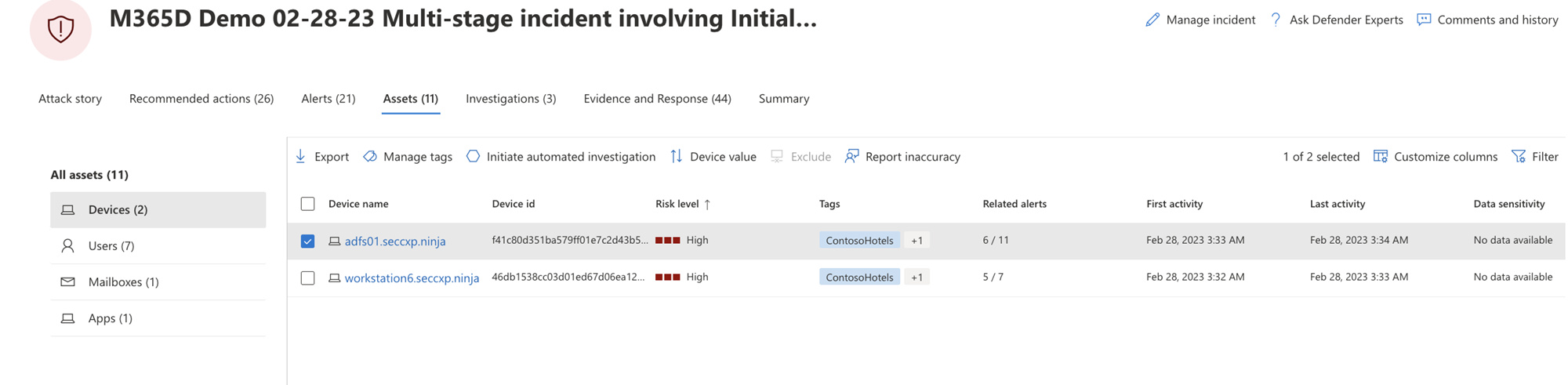

Als u een apparaat in de lijst selecteert, wordt een balk geopend waarmee u het geselecteerde apparaat kunt beheren. U kunt snel tags exporteren, beheren, geautomatiseerd onderzoek initiëren en meer.

U kunt het vinkje voor een apparaat selecteren om details van het apparaat, adreslijstgegevens, actieve waarschuwingen en aangemelde gebruikers weer te geven. Selecteer de naam van het apparaat om apparaatdetails weer te geven in de Defender voor Eindpunt-apparaatinventaris. Hier is een voorbeeld.

Op de apparaatpagina kunt u aanvullende informatie over het apparaat verzamelen, zoals alle waarschuwingen, een tijdlijn en beveiligingsaanbeveling. U kunt bijvoorbeeld op het tabblad Tijdlijn door de tijdlijn van het apparaat schuiven en alle gebeurtenissen en gedragingen die op de machine zijn waargenomen in chronologische volgorde bekijken, afgewisseld met de gegenereerde waarschuwingen.

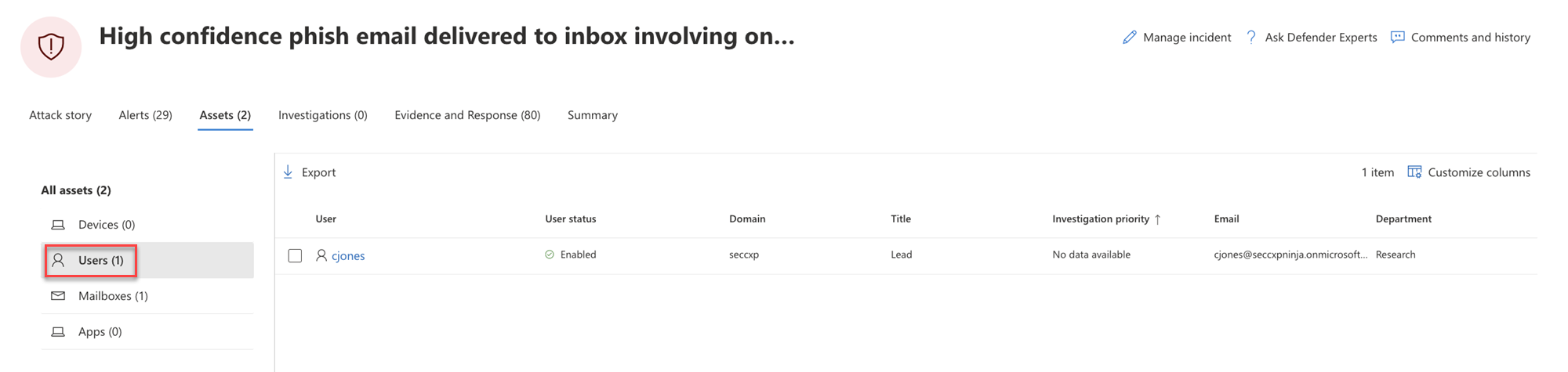

Gebruikers

De weergave Gebruikers bevat alle gebruikers die zijn geïdentificeerd als onderdeel van of gerelateerd aan het incident. Hier is een voorbeeld.

U kunt het vinkje voor een gebruiker selecteren om details te zien van de bedreiging, blootstelling en contactgegevens van het gebruikersaccount. Selecteer de gebruikersnaam om aanvullende gebruikersaccountgegevens weer te geven.

Meer informatie over het weergeven van aanvullende gebruikersgegevens en het beheren van de gebruikers van een incident in gebruikers onderzoeken.

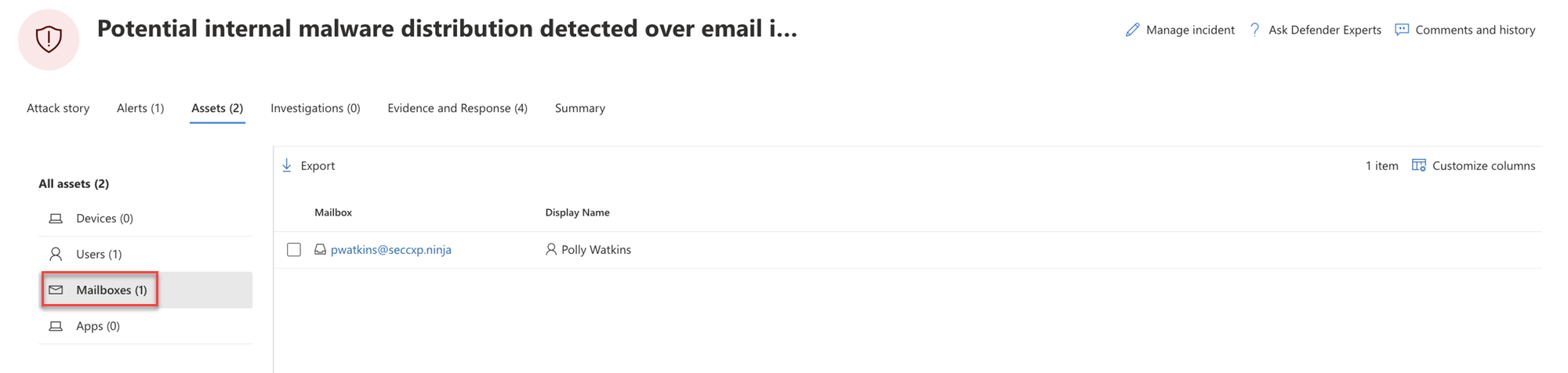

Postvakken

De weergave Postvakken bevat alle postvakken die zijn geïdentificeerd als onderdeel van of gerelateerd aan het incident. Hier is een voorbeeld.

U kunt het vinkje voor een postvak selecteren om een lijst met actieve waarschuwingen weer te geven. Selecteer de naam van het postvak om aanvullende postvakgegevens weer te geven op de pagina Explorer voor Defender voor Office 365.

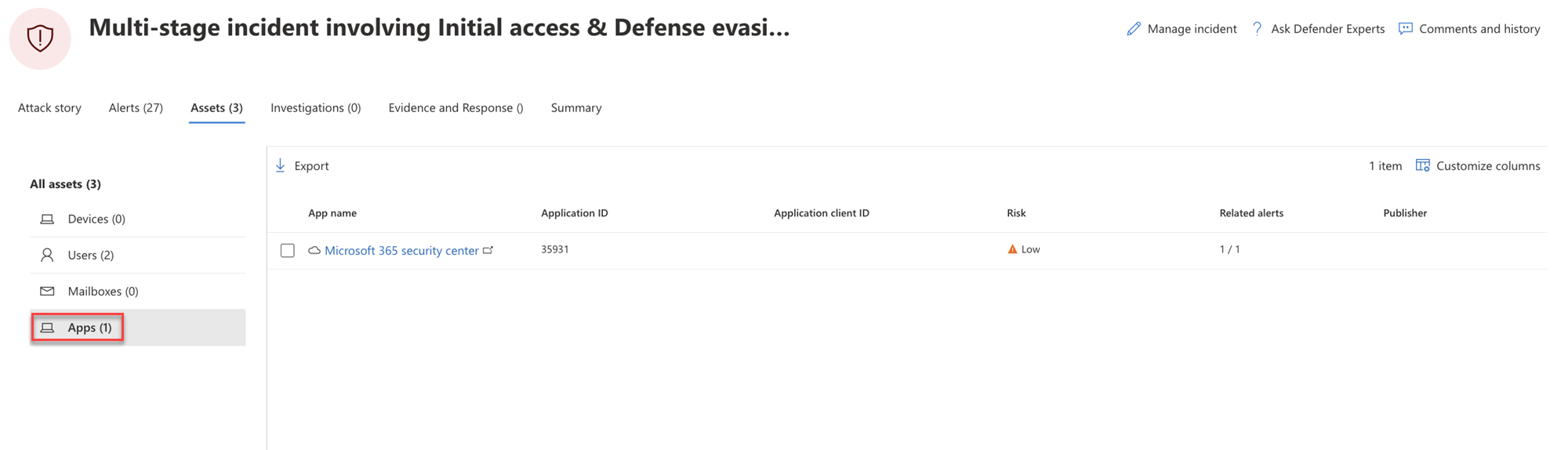

Apps

In de weergave Apps worden alle apps vermeld die deel uitmaken van of gerelateerd zijn aan het incident. Hier is een voorbeeld.

U kunt het vinkje voor een app selecteren om een lijst met actieve waarschuwingen weer te geven. Selecteer de app-naam voor meer informatie op de pagina Explorer voor Defender for Cloud Apps.

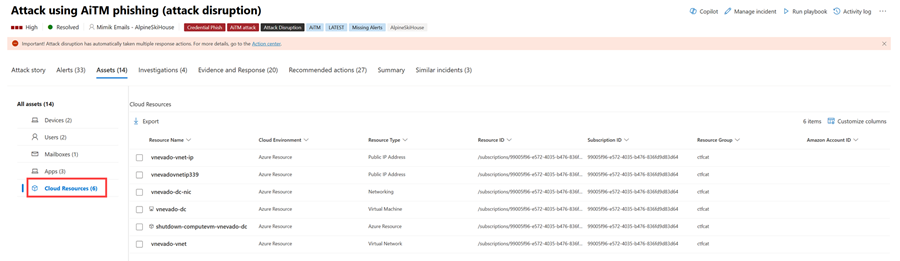

Cloudresources

De weergave Cloudresources bevat alle cloudresources die zijn geïdentificeerd als onderdeel van of gerelateerd aan het incident. Hier is een voorbeeld.

U kunt het vinkje voor een cloudresource selecteren om de details van de resource en een lijst met actieve waarschuwingen te bekijken. Selecteer De pagina Cloudresource openen voor meer informatie en om de volledige details ervan te bekijken in Microsoft Defender voor Cloud.

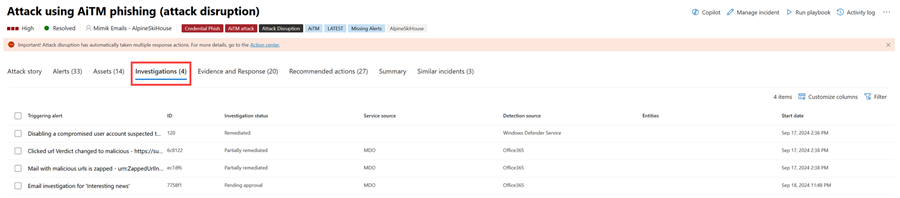

Onderzoeken

Het tabblad Onderzoeken bevat alle geautomatiseerde onderzoeken die worden geactiveerd door waarschuwingen in dit incident. Geautomatiseerde onderzoeken voeren herstelacties uit of wachten op goedkeuring door analisten van acties, afhankelijk van hoe u uw geautomatiseerde onderzoeken hebt geconfigureerd voor uitvoering in Defender voor Eindpunt en Defender voor Office 365.

Selecteer een onderzoek om naar de detailpagina te gaan voor volledige informatie over de onderzoeks- en herstelstatus. Als er acties in behandeling zijn voor goedkeuring als onderdeel van het onderzoek, worden deze weergegeven op het tabblad Acties in behandeling . Actie ondernemen als onderdeel van incidentherstel.

Er is ook een grafiektabblad Onderzoek met het volgende:

- De verbinding van waarschuwingen met de betrokken assets in uw organisatie.

- Welke entiteiten zijn gerelateerd aan welke waarschuwingen en hoe ze deel uitmaken van het verhaal van de aanval.

- De waarschuwingen voor het incident.

De onderzoeksgrafiek helpt u snel inzicht te krijgen in het volledige bereik van de aanval door de verschillende verdachte entiteiten die deel uitmaken van de aanval te verbinden met hun gerelateerde assets, zoals gebruikers, apparaten en postvakken.

Zie Geautomatiseerd onderzoek en respons in Microsoft Defender XDR voor meer informatie.

Bewijs en antwoord

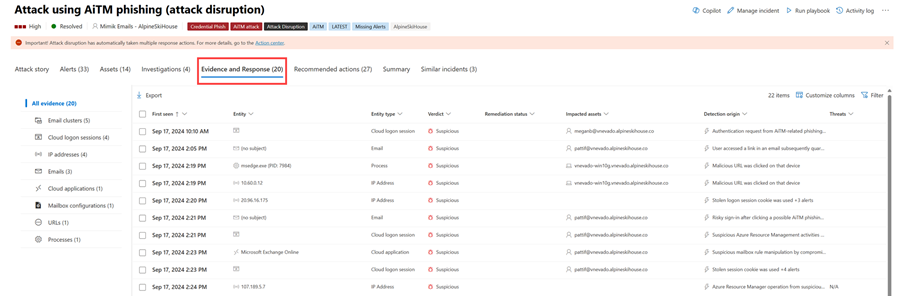

Op het tabblad Bewijs en antwoord ziet u alle ondersteunde gebeurtenissen en verdachte entiteiten in de waarschuwingen in het incident. Hier is een voorbeeld.

Microsoft Defender XDR onderzoekt automatisch de ondersteunde gebeurtenissen en verdachte entiteiten van de incidenten in de waarschuwingen, waarbij u informatie krijgt over de belangrijke e-mailberichten, bestanden, processen, services, IP-adressen en meer. Hiermee kunt u potentiële bedreigingen in het incident snel detecteren en blokkeren.

Elk van de geanalyseerde entiteiten wordt gemarkeerd met een beoordeling (Schadelijk, Verdacht, Schoon) en een herstelstatus. Dit helpt u inzicht te krijgt in de herstelstatus van het hele incident en welke volgende stappen kunnen worden ondernomen.

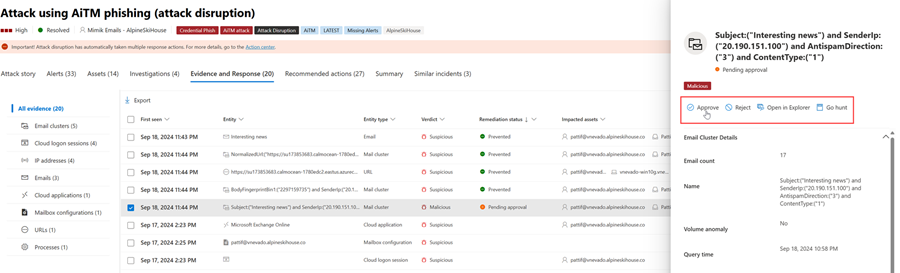

Herstelacties goedkeuren of afwijzen

Voor incidenten met de herstelstatus Goedkeuring in behandeling, kunt u een herstelactie goedkeuren of weigeren, openen in Verkenner of Ga zoeken vanuit het tabblad Bewijs en antwoord. Hier volgt een voorbeeld.

Samenvatting

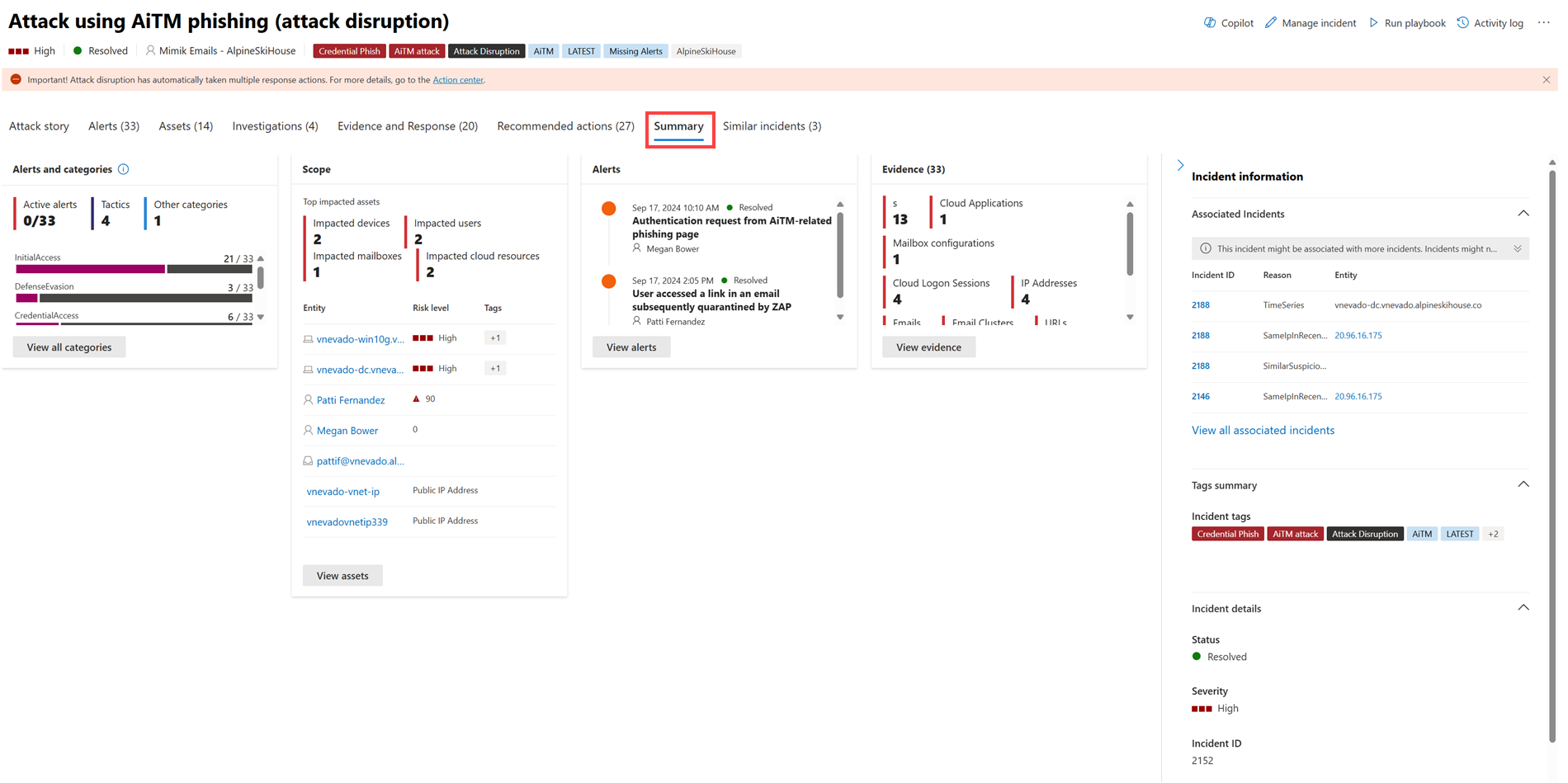

Gebruik de pagina Samenvatting om het relatieve belang van het incident te beoordelen en snel toegang te krijgen tot de bijbehorende waarschuwingen en betrokken entiteiten. Op de pagina Samenvatting ziet u een momentopname van de belangrijkste dingen die u over het incident kunt zien.

De informatie wordt in deze secties ingedeeld.

| Afdeling | Beschrijving |

|---|---|

| Waarschuwingen en categorieën | Een visuele en numerieke weergave van de voortgang van de aanval op de kill chain. Net als bij andere Microsoft-beveiligingsproducten is Microsoft Defender XDR afgestemd op het MITRE ATT&CK-framework™. De tijdlijn voor waarschuwingen toont de chronologische volgorde waarin de waarschuwingen zijn opgetreden en voor elk daarvan hun status en naam. |

| Bereik | Geeft het aantal betrokken apparaten, gebruikers en postvakken weer en geeft een lijst weer van de entiteiten in volgorde van risiconiveau en onderzoeksprioriteit. |

| Waarschuwingen | Geeft de waarschuwingen weer die betrokken zijn bij het incident. |

| Bewijs | Geeft het aantal entiteiten weer dat wordt beïnvloed door het incident. |

| Incidentgegevens | Geeft de eigenschappen van het incident weer, zoals tags, status en ernst. |

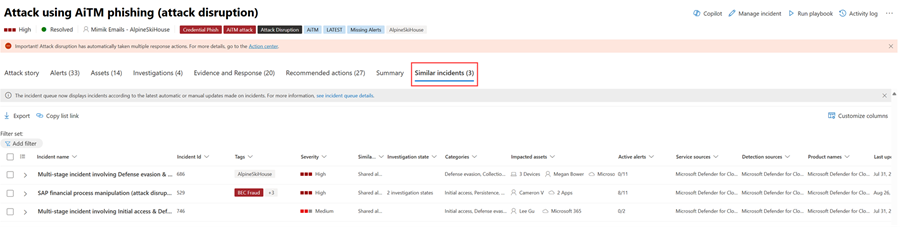

Vergelijkbare incidenten

Sommige incidenten kunnen vergelijkbare incidenten bevatten die worden vermeld op de pagina Vergelijkbare incidenten . In deze sectie ziet u incidenten met vergelijkbare waarschuwingen, entiteiten en andere eigenschappen. Dit kan u helpen het bereik van de aanval te begrijpen en andere incidenten te identificeren die mogelijk gerelateerd zijn. Hier is een voorbeeld.

Tip

Defender Boxed, een reeks kaarten met de beveiligingssuccessen, verbeteringen en reactieacties van uw organisatie in de afgelopen zes maanden/jaar, wordt gedurende een beperkte periode weergegeven in januari en juli van elk jaar. Meer informatie over hoe u uw Defender Boxed-markeringen kunt delen.

Volgende stappen

Indien nodig:

Zie ook

Tip

Wil je meer weten? Neem contact op met de Microsoft Beveiliging-community in onze Tech Community: Microsoft Defender XDR Tech Community.