Confidential computing in Azure

Microsoft Cloud for Sovereignty stelt klanten in staat hun gegevens en resources te configureren en te beschermen op een manier die hen helpt te voldoen aan hun specifieke vereisten op het gebied van regelgeving, beveiliging en soevereiniteit. Dit proces zorgt ervoor dat klantgegevens niet toegankelijk zijn voor partijen buiten de controle van de klant, zelfs niet voor cloudproviders, beheerders of gebruikers. Wanneer u Confidential computing in Azure (ACC) combineert met Microsoft Cloud for Sovereignty, bieden deze controle over de toegang tot klantworkloads.

Confidential computing is een industriële term die is gedefinieerd door het Confidential Computing Consortium (CCC), een stichting die zich toelegt op het definiëren en versnellen van de adoptie van confidential computing. CCC definieert confidential computing als de bescherming van gegevens in gebruik door berekeningen uit te voeren in een op hardware gebaseerde Trusted Execution Environment (TEE).

Een TEE is een omgeving die de uitvoering van alleen geautoriseerde code afdwingt. Elke code buiten die omgeving kan geen gegevens in de TEE lezen of ermee knoeien. Het dreigingsmodel voor confidential computing heeft tot doel de mogelijkheid van een cloudprovideroperator en andere partijen in het domein van de tenant om toegang te krijgen tot code en gegevens terwijl deze worden uitgevoerd, te verwijderen of te verminderen.

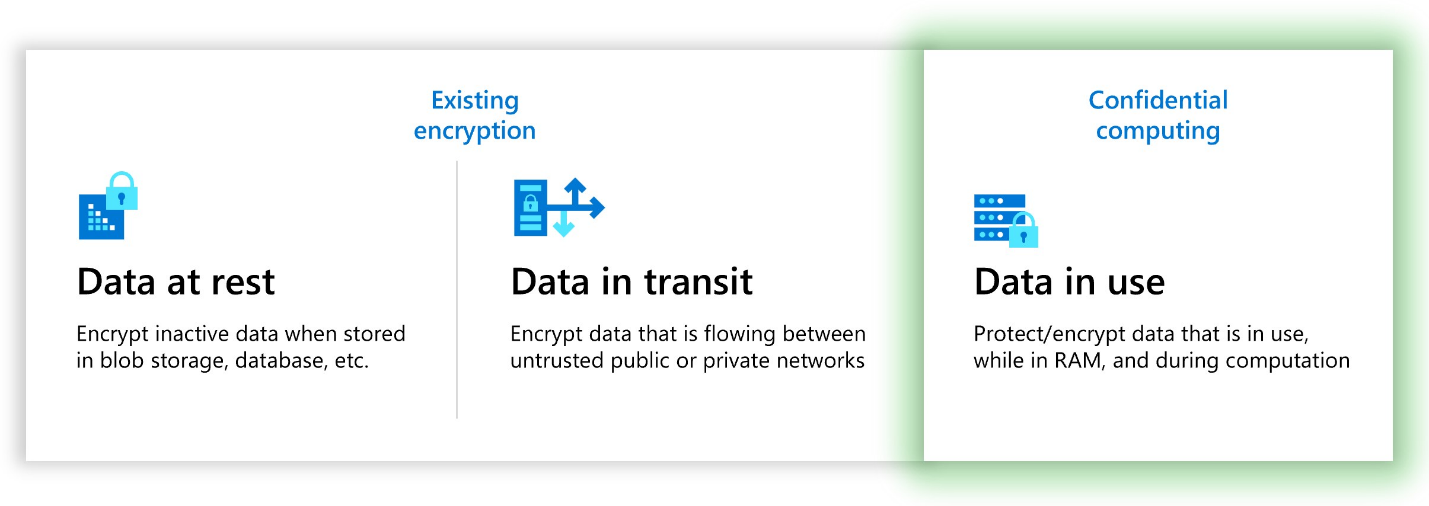

Wanneer confidential computing wordt gebruikt in combinatie met gegevensversleuteling in rust en onderweg, wordt de grootste barrière geslecht op het gebied van versleuteling, namelijk versleuteling tijdens gebruik. Hiermee worden gevoelige of sterk gereguleerde gegevenssets en toepassingsworkloads in een veilig openbaar cloudplatform beschermd. Confidential computing gaat verder dan generieke gegevensbescherming. TEE's helpen ook bij het beschermen van bedrijfseigen bedrijfslogica, analysefuncties, Machine Learning-algoritmen of volledige toepassingen.

ACC vermindert de behoefte aan vertrouwen tussen verschillende aspecten van de computercloudinfrastructuur. Confidential computing in Azure minimaliseert het vertrouwen in zowel systeemprocessen, zoals de kernel van het hostbesturingssysteem en de hypervisor, als menselijke operators, waaronder de VM-beheerder en de hostbeheerder. In combinatie met bestaande oplossingen, die gegevens in rust beschermen, zoals Microsoft-gegevensversleuteling en gegevens onderweg, zoals TLS of IPsec, worden gegevens nu beschermd terwijl ze in gebruik zijn, omdat het geheugen zelf gecodeerd blijft, dat wil zeggen: volledige bescherming gedurende de hele levenscyclus van de gegevens.

Met de beschermingsmechanismen en nalevingshandhaving van Microsoft Cloud for Sovereignty biedt ACC verbeterde bescherming van soevereine, gevoelige of sterk gereguleerde gegevens en workloads binnen de schaalbaarheid, flexibiliteit, beschikbaarheid en krachtige services van het Azure Public Cloud-platform. Zie Producten voor confidential computing in Azure voor meer informatie over de voordelen van confidential computing in Azure.

Soevereiniteit wordt ondersteund in Azure Confidential Computing

Gegevenssoevereiniteit zorgt ervoor dat klanten op unieke wijze controle hebben over klantresources, zoals VM's, en dat anderen geen toegang hebben tot deze resources. ACC helpt klanten gegevenssoevereiniteit te bereiken door de vertrouwelijkheid van de gehele vertrouwensbasis te bieden, van hardware tot toepassing. Confidential Virtual Machines (CVM's) van de serie Azure DCasv5 en DCadsv5 zijn hardware-geïsoleerde VM's die gegevens in het geheugen beschermen tegen andere VM's, hypervisor en hostbeheercode. Zelfs Azure-technici met beheerderstoegang tot de VM-host hebben geen toegang tot klantgegevens in het geheugen. Deze serie biedt ook versleuteling vooraf van besturingssysteemschijven vóór VM-inrichting met verschillende sleutelbeheeroplossingen.

De soevereiniteit wordt op elk niveau verbeterd door het bieden van confidential computing-omgevingen voor:

- Microsoft Azure-attest, een externe attestservice die de betrouwbaarheid van meerdere TEE's valideert en de integriteit verifieert van de binaire bestanden die in de TEE's worden uitgevoerd. Deze validatie van de fundamentele vertrouwensbasis is essentieel om de soevereiniteit van de gegevens te waarborgen.

- Vertrouwde start biedt verbeterde beveiligingsfuncties (veilig opstarten, een virtuele vertrouwde platformmodule en monitoring van de opstartintegriteit) die bescherming bieden tegen opstartkits, rootkits en malware op kernelniveau.

- Vertrouwd hardware-identiteitsbeheer, een service die het cachebeheer van certificaten beheert voor alle TEE's die zich in Azure bevinden en TCB-informatie (Trusted Computing Base ) biedt om een minimale baseline voor attestoplossingen af te dwingen.

Veel klanten gebruiken de Azure Kubernetes Service (AKS) om hun containergebaseerde toepassingen en opslag- en netwerkonderdelen te beheren. Om te helpen voldoen aan de soevereiniteits-, vertrouwelijkheids- en beveiligingsvereisten kunnen klanten enclave-bewuste containers van Azure App gebruiken die op AKS worden uitgevoerd. Confidential computing-knooppunten op AKS gebruiken Intel SGX om geïsoleerde enclave-omgevingen te creëren in de knooppunten tussen elke containertoepassing. Azure geeft ook een preview van ondersteuning voor vertrouwelijke VM-knooppuntenpools op AKS met AMD SEV-SNP VM-onderdelen. AKS maak als eerste vertrouwelijke VM's mogelijk met AMD SEV-SNP-knooppuntenpools in Kubernetes, waardoor diepgaande bescherming wordt toegevoegd aan het versterkte beveiligingsprofiel van Azure.

Beheer van vertrouwelijke geheimen

Beheerde HSM voor Azure Key Vault (AKV) is een volledig beheerde, maximaal beschikbare, single-tenant, met standaarden compatibele cloudservice waarmee cryptografische sleutels van toepassingen worden beveiligd met behulp van gevalideerde Hardware Security Modules (HSM) van FIPS 140-2 niveau 3. AKV mHSM gebruikt dezelfde API's als Azure Key Vault Standard en Premium en kan worden geïntegreerd met de meeste Azure-services om serviceversleuteling met door de klant beheerde sleutels mogelijk te maken. Hardwarebescherming zorgt ervoor dat alleen de klant toegang heeft tot de encryptiesleutels. Zelfs Azure-technici hebben er geen toegang toe.

Secure Key Release (SKR) is een functionaliteit van beheerde HSM voor Azure Key Vault (AKV) en Premium-aanbieding die meer toegangscontrole biedt. Veilige sleutelvrijgave maakt de vrijgave mogelijk van een door HSM beveiligde sleutel van AKV naar een gecertificeerde Trusted Execution Environment (TEE), zoals een veilige enclave, op VM gebaseerde TEE's, enzovoort. SKR voegt een extra beschermingslaag toe aan uw gegevensdecoderings-/encryptiesleutels waarbij u zich kunt richten op een toepassing + TEE-runtime-omgeving met bekende configuratie om toegang te krijgen tot het sleutelmateriaal. Het SKR-beleid dat is gedefinieerd op het moment dat de exporteerbare sleutel wordt gemaakt, regelt de toegang tot deze sleutels.

Vertrouwelijke analyseservices

Klanten uit de openbare sector en de gereguleerde sector van Azure hebben dringend behoefte aan geavanceerde analysemogelijkheden waarmee ze kunnen voldoen aan hun soevereiniteits-, privacy- en beveiligingsvereisten. Microsoft Cloud for Sovereignty helpt deze klanten om services te gebruiken zoals:

- Met de service Altijd versleuteld met veilige enclaves in Azure SQL kunnen klanten SQL-query's rechtstreeks in een TEE uitvoeren, om ervoor te zorgen dat gevoelige gegevens worden beschermd tegen malware en onbevoegde gebruikers met veel bevoegdheden.

- Azure Databricks met Confidential Computing VM kan klanten helpen hun analyses, machine learning-taken en andere workloads zo uit te voeren dat de privacy gewaarborgd blijft.

- De snelle groei van het Internet of Things (IoT) brengt nieuwe soevereiniteitsrisico's met zich mee, omdat IoT Edge-apparaten buiten de geografische controle van de klant vallen en slechte partijen er fysiek toegang toe kunnen hebben, waardoor deze apparaten een verhoogd risico lopen op inbreuk. Vertrouwelijke IoT Edge voegt vertrouwen en integriteit toe door de toegang te beschermen tot gegevens die zijn vastgelegd door en opgeslagen in een IoT-apparaat, waardoor het risico op manipulatie of inbreuk wordt verminderd.

- Klanten worden aangemoedigd om Microsoft Azure Confidential Ledger (ACL) te gebruiken om gevoelige gegevensrecords te beheren. ACL wordt uitsluitend uitgevoerd op door hardware ondersteunde, beveiligde enclaves in een zwaar bewaakte en geïsoleerde runtime-omgeving, waarin gevoelige gegevensrecords worden beschermd en onveranderlijk worden gemaakt.

Confidential computing in Microsoft Cloud for Sovereignty gebruiken

Klanten van Microsoft Cloud for Sovereignty kunnen de Sovereign-landingszone gebruiken om het gebruik van functies voor confidential computing van Microsoft te stroomlijnen binnen een compatibele en soevereine omgeving.

Zie voor richtlijnen om aan de slag te gaan met het gebruik van ACC in de Sovereign-landingszone (SLZ) SLZ op GitHub.