Enclave-compatibele containers met Intel SGX

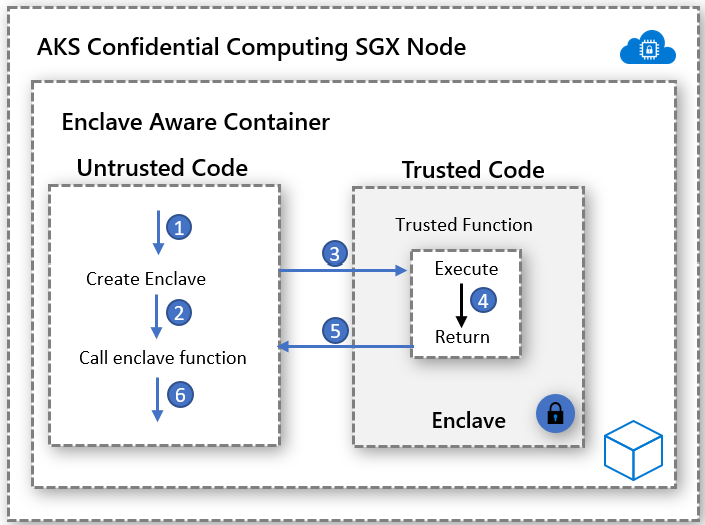

Een enclave is een beveiligde geheugenregio die vertrouwelijkheid biedt voor het uitvoeren van gegevens en code. Het is een instantie van een TEE (Trusted Execution Environment) die wordt beveiligd door hardware. De ondersteuning van confidential computing-VM's op AKS maakt gebruik van Intel Software Guard Extensions (SGX) om geïsoleerde enclaveomgevingen te maken in de knooppunten tussen elke containertoepassing.

Net als virtuele Intel SGX-machines hebben containertoepassingen die zijn ontwikkeld om in enclaves te worden uitgevoerd, twee onderdelen:

- Een niet-vertrouwd onderdeel (de host genaamd) en

- Een vertrouwd onderdeel (de enclave genaamd).

Met de toepassingsarchitectuur van enclave-compatibele containers hebt u de meeste controle over de implementatie en blijft de code-footprint in de enclave laag. Het minimaliseren van de code die in de enclave wordt uitgevoerd, vermindert de voor aanvallen kwetsbare oppervlakken.

Enablers

Open Enclave-SDK

Open Enclave SDK is een hardwareagnostische opensource-bibliotheek voor het ontwikkelen van C-, C++-toepassingen die gebruikmaken van op hardware gebaseerde vertrouwde uitvoeringsomgevingen. De huidige implementatie biedt ondersteuning voor Intel SGX en preview-ondersteuning voor OP-TEE OS in Arm TrustZone.

Ga hier aan de slag met de op Open Enclave gebaseerde containertoepassing

Intel SGX SDK

Intel onderhoudt de Software Development Kit voor het bouwen van SGX-toepassingen voor werkbelastingen van Linux- en Windows-containers. Windows-containers worden momenteel niet ondersteund door Confidential Computing-knooppunten van AKS.

Ga hier aan de slag met toepassingen op basis van Intel SGX

Confidential Consortium Framework (CCF)

Confidential Consortium Framework (CCF) is een open-sourceframework voor het bouwen van een nieuwe categorie veilige, maximaal beschikbare en goed presterende toepassingen die gericht zijn op rekenkracht en gegevens van meerdere partijen. CCF kan grootschalige, vertrouwelijke netwerken inschakelen die voldoen aan de belangrijkste bedrijfsvereisten. Dit biedt een manier om de productie te versnellen en de implementatie van blockchain op basis van een consortium en rekentechnologie van meerdere partijen te versnellen.

Ga hier aan de slag met Confidential Computing van Azure en CCF

ONNX Runtime voor vertrouwelijke deductie

Met open source, op enclaves gebaseerde ONNX Runtime wordt een beveiligd kanaal tussen de client en de deductieservice tot stand gebracht. Dit garandeert dat noch de aanvraag noch het antwoord de beveiligde enclave kan verlaten.

Met deze oplossing kunt u gebruikmaken van bestaande, met Machine Learning (ML) getrainde modellen en deze vertrouwelijk uitvoeren terwijl u een vertrouwensrelatie tussen de client en de server tot stand brengt door middel van bevestigingen en verificaties.

Ga hier aan de slag met ML-model lift-and-shift naar ONNX Runtime

Ego

De opensource EGo SDK biedt ondersteuning voor de Programmeertaal Go naar enclaves. EGo bouwt voort op de Open Enclave SDK. Het is erop gericht om vertrouwelijke microservices eenvoudig te bouwen. Volg deze stapsgewijze handleiding voor het implementeren van een EGo-service op AKS.

Voorbeeld-implementaties op basis van containers

Azure-samples voor enclave-compatibele containers in AKS

AKS-cluster implementeren met Intel SGX Confidential VM-knooppunten

Intel SGX Confidential Virtual Machine in AzureConfidential Containers