Binnenkomend verkeer beveiligen

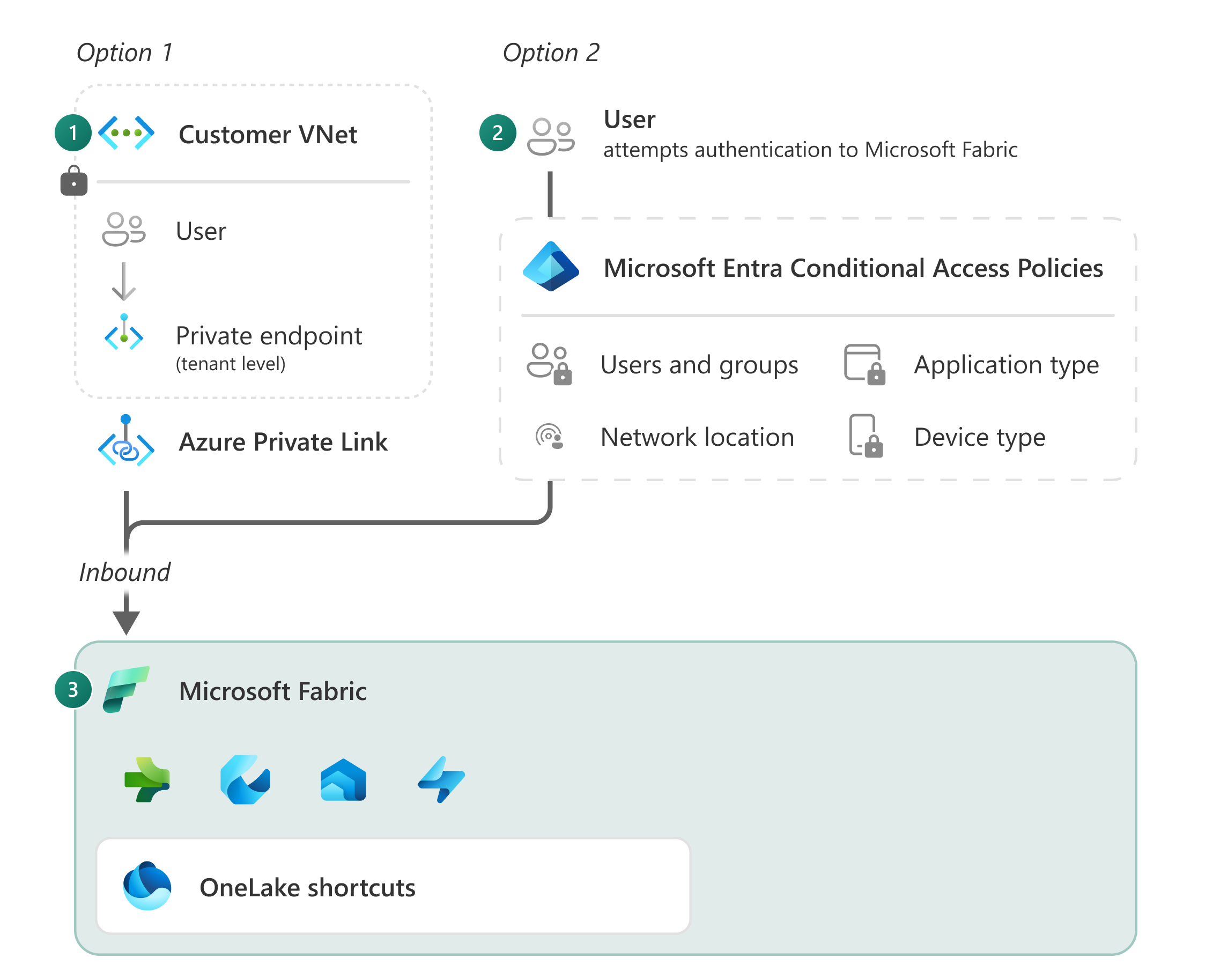

Binnenkomend verkeer komt van internet naar Fabric. In dit artikel worden de verschillen uitgelegd tussen de twee manieren om inkomend verkeer in Microsoft Fabric, privékoppelingen en voorwaardelijke toegang van Entra te beveiligen. Gebruik dit artikel om te bepalen welke methode het beste is voor uw organisatie.

Privékoppelingen (optie 1, klant-Vnet) - Fabric maakt gebruik van een privé-IP-adres uit uw virtuele netwerk. Met het eindpunt kunnen gebruikers in uw netwerk communiceren met Fabric via het privé-IP-adres via privékoppelingen.

Voorwaardelijke toegang voor Entra - (optie 2, gebruiker): wanneer een gebruiker de toegang verifieert, wordt bepaald op basis van een set beleidsregels die mogelijk IP-adres, locatie en beheerde apparaten bevatten.

Zodra het verkeer in Fabric wordt ingevoerd, wordt het geverifieerd door Microsoft Entra-id. Dit is dezelfde verificatiemethode die wordt gebruikt door Microsoft 365, OneDrive en Dynamics 365. Met Microsoft Entra ID-verificatie kunnen gebruikers veilig verbinding maken met cloudtoepassingen vanaf elk apparaat en elk netwerk, ongeacht of ze thuis, op afstand of op hun kantoor zijn.

Het Fabric-back-endplatform wordt beveiligd door een virtueel netwerk en is niet rechtstreeks toegankelijk vanaf het openbare internet dan via beveiligde eindpunten. Als u wilt weten hoe verkeer wordt beveiligd in Fabric, bekijkt u het architectuurdiagram van Fabric.

Fabric communiceert standaard tussen ervaringen met behulp van het interne Microsoft-backbonenetwerk. Wanneer een Power BI-rapport gegevens uit OneLake laadt, worden de gegevens via het interne Microsoft-netwerk verzonden. Deze configuratie verschilt van het instellen van meerdere PaaS-services (Platform as a Service) om via een particulier netwerk verbinding met elkaar te maken. Inkomende communicatie tussen clients, zoals uw browser of SQL Server Management Studio (SSMS) en Fabric, maakt gebruik van het TLS 1.2-protocol en onderhandelt indien mogelijk over TLS 1.3.

De standaardbeveiligingsinstellingen van Fabric zijn onder andere:

Microsoft Entra-id die wordt gebruikt om elke aanvraag te verifiëren.

Na een geslaagde verificatie worden aanvragen doorgestuurd naar de juiste back-endservice via beveiligde door Microsoft beheerde eindpunten.

Intern verkeer tussen ervaringen in Fabric wordt gerouteerd via de Microsoft-backbone.

Verkeer tussen clients en Fabric wordt versleuteld met ten minste het TLS-protocol (Transport Layer Security) 1.2.

Voorwaardelijke toegang voor Entra

Elke interactie met Fabric wordt geverifieerd met Microsoft Entra ID. Microsoft Entra-id is gebaseerd op het Zero Trust-beveiligingsmodel . Hierbij wordt ervan uitgegaan dat u niet volledig bent beveiligd binnen de netwerkperimeter van uw organisatie. In plaats van naar uw netwerk te kijken als een beveiligingsgrens, kijkt Zero Trust naar identiteit als primaire perimeter voor beveiliging.

Als u de toegang op het moment van verificatie wilt bepalen, kunt u beleid voor voorwaardelijke toegang definiëren en afdwingen op basis van de identiteit van uw gebruikers, apparaatcontext, locatie, netwerk en toepassingsgevoeligheid. U kunt bijvoorbeeld meervoudige verificatie, apparaatnaleving of goedgekeurde apps vereisen voor toegang tot uw gegevens en resources in Fabric. U kunt ook de toegang blokkeren of beperken vanaf riskante locaties, apparaten of netwerken.

Met beleid voor voorwaardelijke toegang kunt u uw gegevens en toepassingen beschermen zonder de productiviteit en ervaring van de gebruiker in gevaar te brengen. Hier volgen enkele voorbeelden van toegangsbeperkingen die u kunt afdwingen met behulp van voorwaardelijke toegang.

Definieer een lijst met IP-adressen voor binnenkomende connectiviteit met Fabric.

Meervoudige verificatie (MFA) gebruiken.

Beperk verkeer op basis van parameters zoals land van herkomst of apparaattype.

Fabric biedt geen ondersteuning voor andere verificatiemethoden, zoals accountsleutels of SQL-verificatie, die afhankelijk zijn van gebruikersnamen en wachtwoorden.

Voorwaardelijke toegang configureren

Als u voorwaardelijke toegang in Fabric wilt configureren, moet u verschillende Fabric-gerelateerde Azure-services selecteren, zoals Power BI, Azure Data Explorer, Azure SQL Database en Azure Storage.

Notitie

Voorwaardelijke toegang kan voor sommige klanten te breed worden beschouwd, omdat elk beleid wordt toegepast op Fabric en de bijbehorende Azure-services.

Licenties

Voor voorwaardelijke toegang zijn Microsoft Entra ID P1-licenties vereist. Deze licenties zijn vaak al beschikbaar in uw organisatie omdat ze worden gedeeld met andere Microsoft-producten, zoals Microsoft 365. Zie Licentievereisten om de juiste licentie voor uw vereisten te vinden.

Vertrouwde toegang

Fabric hoeft zich niet in uw privénetwerk te bevinden, zelfs niet wanneer u uw gegevens in een netwerk hebt opgeslagen. Met PaaS-services is het gebruikelijk om de berekening in hetzelfde privénetwerk als het opslagaccount te plaatsen. Met Fabric is dit echter niet nodig. Als u vertrouwde toegang tot Fabric wilt inschakelen, kunt u functies zoals on-premises gegevensgateways, toegang tot vertrouwde werkruimten en beheerde privé-eindpunten gebruiken. Zie Beveiliging in Microsoft Fabric voor meer informatie.

Privékoppelingen

Met privé-eindpunten krijgt uw service een privé-IP-adres van uw virtuele netwerk toegewezen. Met het eindpunt kunnen andere resources in het netwerk communiceren met de service via het privé-IP-adres.

Als u privékoppelingen gebruikt, maakt een tunnel van de service naar een van uw subnetten een privékanaal. Communicatie van externe apparaten gaat van hun IP-adres naar een privé-eindpunt in dat subnet, via de tunnel en naar de service.

Na het implementeren van privékoppelingen wordt Fabric niet meer geopend via het openbare internet. Voor toegang tot Fabric moeten alle gebruikers verbinding maken via het privénetwerk. Het privénetwerk is vereist voor alle communicatie met Fabric, waaronder het weergeven van een Power BI-rapport in de browser en het gebruik van SQL Server Management Studio (SSMS) om verbinding te maken met een SQL-verbindingsreeks zoals <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

On-premises netwerken

Als u on-premises netwerken gebruikt, kunt u deze uitbreiden naar het Virtuele Azure-netwerk (VNet) met behulp van een ExpressRoute-circuit of een site-naar-site-VPN om toegang te krijgen tot Fabric met behulp van privéverbindingen.

Bandbreedte

Met privékoppelingen gaat al het verkeer naar Fabric via het privé-eindpunt, wat potentiële bandbreedteproblemen veroorzaakt. Gebruikers kunnen niet langer globale gedistribueerde niet-gegevensgerelateerde resources laden, zoals installatiekopieën .css en .html bestanden die door Fabric worden gebruikt, vanuit hun regio. Deze resources worden geladen vanaf de locatie van het privé-eindpunt. Voor Australische gebruikers met een privé-eindpunt in de VS gaat het verkeer bijvoorbeeld eerst naar de VS. Dit verhoogt de laadtijden en kan de prestaties verminderen.

Kosten

De kosten van privékoppelingen en de toename van de ExpressRoute-bandbreedte om privéconnectiviteit vanuit uw netwerk mogelijk te maken, kunnen kosten toevoegen aan uw organisatie.

Overwegingen en beperkingen

Met privékoppelingen sluit u Fabric af op het openbare internet. Als gevolg hiervan zijn er veel overwegingen en beperkingen waarmee u rekening moet houden.