Microsoft Entra SSO-integratie met New Relic

In dit artikel leert u hoe u New Relic integreert met Microsoft Entra ID. Wanneer u New Relic integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot New Relic.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij New Relic.

- Beheer uw accounts op één centrale locatie: Azure Portal.

Voorwaarden

In het scenario dat in dit artikel wordt beschreven, wordt ervan uitgegaan dat u al beschikt over de volgende vereisten:

- Een Microsoft Entra-gebruikersaccount met een actief abonnement. Als u er nog geen hebt, kunt u Gratis een account maken.

- Een van de volgende rollen:

- Een New Relic-organisatie op het New Relic One-account/gebruikersmodel en op de Pro- of Enterprise-editie. Zie New Relic-vereistenvoor meer informatie.

Notitie

Deze integratie is ook beschikbaar voor gebruik vanuit de Microsoft Entra US Government Cloud-omgeving. U vindt deze toepassing in de Microsoft Entra US Government Cloud Application Gallery en configureert deze op dezelfde manier als vanuit de openbare cloud.

Beschrijving van scenario

In dit artikel configureert en test u de Single Sign-On van Microsoft Entra in een testomgeving.

New Relic ondersteunt Single Sign-On (SSO) die wordt geïnitieerd door de serviceprovider of de identiteitaanbieder.

New Relic biedt ondersteuning voor geautomatiseerde gebruikersprovisioning.

New Relic toevoegen vanuit de galerie

Als u de integratie van New Relic in Microsoft Entra ID wilt configureren, moet u New Relic (By Organization) vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassingsbeheerder.

- Blader naar Identity>Applications>Enterprise-toepassingen>Nieuwe toepassing.

- Typ New Relic (By Organization) in het zoekvak op de pagina Bladeren in Microsoft Entra Gallery.

- Selecteer New Relic (By Organization) in de resultaten en selecteer vervolgens Maken. Wacht enkele seconden terwijl de app wordt toegevoegd aan uw tenant.

Als alternatief kunt u ook de wizard Enterprise App Configurationgebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Configureer en test Microsoft Entra SSO voor New Relic

Configureer en test Microsoft Entra SSO met New Relic door een testgebruiker genaamd B.Simonte gebruiken. Single sign-on werkt pas als u een gekoppelde relatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in New Relic.

Microsoft Entra SSO configureren en testen met New Relic:

-

Eenmalige aanmelding van Microsoft Entra configureren zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken om eenmalige aanmelding van Microsoft Entra met B.Simon te testen.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen gebruik te maken van eenmalige aanmelding van Microsoft Entra.

-

Stel de SSO van New Relic in om de instellingen voor eenmalige aanmelding aan de New Relic-zijde te configureren.

- Maak een New Relic-testgebruiker aan, zodat er een tegenhanger is voor B.Simon in New Relic, gekoppeld aan de Microsoft Entra-gebruiker.

- SSO testen om te controleren of de configuratie werkt.

Microsoft Entra SSO configureren

Volg deze stappen om Microsoft Entra SSO in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als tenminste een cloudtoepassingsbeheerder.

Blader naar de integratiepagina van Identity>Applications>Enterprise-toepassingen>New Relic by Organization toepassing. Ga naar de sectie Beheren. Kies vervolgens eenmalige aanmelding.

Selecteer op de pagina Een methode voor eenmalige aanmelding selecterenSAML-.

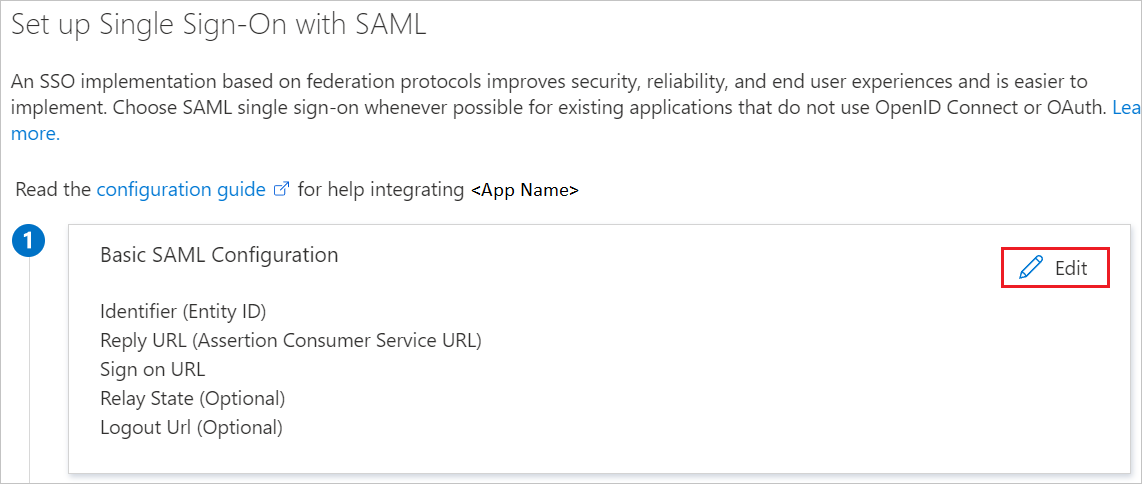

Selecteer op de pagina Single Sign-On instellen met SAML het potloodpictogram voor Standaard SAML-configuratie om de instellingen te bewerken.

Vul in de sectie Standaard SAML-configuratie waarden in voor id- en antwoord-URL.

- Haal deze waarden op uit de gebruikersinterface van het New Relic-verificatiedomein. Daarvandaan:

- Als u meer dan één verificatiedomein hebt, kiest u het domein voor Microsoft Entra SSO. De meeste bedrijven hebben slechts één verificatiedomein met de naam Default. Als er slechts één verificatiedomein is, hoeft u niets te selecteren.

- In de sectie Authentication bevat Assertion Consumer URL de waarde die moet worden gebruikt voor antwoord-URL.

- In de sectie Verificatie bevat Onze entiteits-id de waarde die moet worden gebruikt voor id-.

- Haal deze waarden op uit de gebruikersinterface van het New Relic-verificatiedomein. Daarvandaan:

Controleer in de sectie Gebruikerskenmerken & Claims of unieke gebruikers-id is toegewezen aan een veld dat het e-mailadres bevat dat wordt gebruikt bij New Relic.

- Het standaardveld user.userprincipalname werkt voor u als de waarden gelijk zijn aan de e-mailadressen van New Relic.

- Het veld user.mail werkt mogelijk beter voor u als user.userprincipalname niet het e-mailadres van New Relic is.

In de sectie SAML-handtekeningcertificaat kopieert u de App Federation Metadata URL en slaat u de waarde op voor later gebruik.

In de sectie Instellen van New Relic per Organisatie kopieer de aanmeldings-URL en bewaar de waarde voor later gebruik.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

- Blader naar Identity>Gebruikers>Alle gebruikers.

- Selecteer Nieuwe gebruiker>Maak nieuwe gebruikerbovenaan het scherm.

- Voer in de eigenschappen User de volgende stappen uit:

- Voer in het veld weergavenaam

B.Simonin. - Voer in het veld User Principal Name de username@companydomain.extensionin. Bijvoorbeeld

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Beoordelen enmaken.

- Voer in het veld weergavenaam

- Selecteer maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door toegang te verlenen tot New Relic.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassingsbeheerder.

- Blader naar Identity>Toepassingen>Enterprise-toepassingen>New Relic.

- Selecteer op de overzichtspagina van de app Gebruikers en groepen.

- Selecteer Gebruiker/groep toevoegenen selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toevoegen.

- Selecteer in het dialoogvenster Gebruikers en groepenB.Simon in de lijst Gebruikers en klik vervolgens op de knop Selecteer onder aan het scherm.

- Als u verwacht dat een rol wordt toegewezen aan de gebruikers, kunt u deze selecteren in de Selecteer een rol vervolgkeuzelijst. Als er geen rol is ingesteld voor deze app, wordt de rol Standaardtoegang geselecteerd.

- Klik in het dialoogvenster Toewijzing toevoegen op de knop Toewijzen.

New Relic SSO configureren

Volg deze stappen om SSO bij New Relic te configureren.

Log in bij New Relic.

Ga naar de gebruikersinterface van het verificatiedomein.

Kies het verificatiedomein waarmee u Microsoft Entra SSO wilt verbinden (als u meer dan één verificatiedomein heeft). De meeste bedrijven hebben slechts één verificatiedomein met de naam Default. Als er slechts één verificatiedomein is, hoeft u niets te selecteren.

Selecteer in de sectie VerificatieConfigureren.

Voer voor bron van SAML-metagegevensde waarde in die u eerder hebt opgeslagen uit het veld Microsoft Entra ID App Federation Metadata Url.

Voer voor doel-URL voor Single Sign-On (SSO)de waarde in die u eerder hebt opgeslagen uit het veld Microsoft Entra ID-aanmeldings-URL .

Nadat u hebt gecontroleerd of de instellingen er goed uitzien aan zowel de Microsoft Entra ID- als de New Relic-zijde, selecteert u Opslaan. Als beide zijden niet goed zijn geconfigureerd, kunnen uw gebruikers zich niet aanmelden bij New Relic.

Een New Relic-testgebruiker maken

In deze sectie maakt u een gebruiker met de naam B.Simon in New Relic.

Log in bij New Relic.

Ga naar de gebruikersbeheer UI.

Selecteer Gebruiker toevoegen.

Voer voor NaamB.Simonin.

Voer voor e-mailde waarde in die wordt verzonden door Microsoft Entra SSO.

Kies een gebruiker Type en een gebruiker Groep voor de gebruiker. Voor een testgebruiker zijn Basic-gebruiker voor Type en User for Group redelijke keuzes.

Als u de gebruiker wilt opslaan, selecteert u Gebruiker toevoegen.

Notitie

New Relic biedt ook ondersteuning voor automatische inrichting van gebruikers. Hier vindt u meer informatie over het configureren van automatische inrichting van gebruikers.

SSO testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Initiatie door SP:

Klik op Deze toepassing testen. U wordt omgeleid naar de aanmeldings-URL van New Relic, waar u het inlogproces kunt starten.

Ga rechtstreeks naar de aanmeldings-URL van New Relic en initieer de aanmeldingsstroom daar.

IDP gestart:

- Klik op Probeer deze toepassing. U wordt automatisch aangemeld bij New Relic waarvoor u Single Sign-On hebt ingesteld.

U kunt Microsoft Mijn apps ook gebruiken om de toepassing in elke modus te testen. Wanneer u in Mijn apps op de tegel New Relic klikt en deze is geconfigureerd in de SP-modus, wordt u omgeleid naar de aanmeldingspagina van de toepassing voor het initiëren van de aanmeldingsstroom. Als deze is geconfigureerd in de IDP-modus, wordt u automatisch aangemeld bij het exemplaar van New Relic waarvoor u eenmalige aanmelding hebt ingesteld. Zie Inleiding tot mijn appsvoor meer informatie over mijn apps.

Verwante inhoud

Als u klaar bent, kunt u controleren of uw gebruikers zijn toegevoegd in New Relic door naar de Gebruikersbeheer-UI te gaan en te zien of ze er zijn.

Vervolgens wilt u uw gebruikers waarschijnlijk toewijzen aan specifieke New Relic-accounts of -rollen. Zie Concepten voor gebruikersbeheervoor meer informatie hierover.

In de gebruikersinterface van het verificatiedomein van New Relic kunt u andere instellingen configureren, zoals sessiebeheer, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.