Wat zijn de standaardgebruikersmachtigingen in Microsoft Entra ID?

In Microsoft Entra-id krijgen alle gebruikers een set standaardmachtigingen. De toegang van een gebruiker bestaat uit het type gebruiker, de roltoewijzingen, en eigendom van afzonderlijke objecten.

Dit artikel beschrijft deze standaardmachtigingen en bevat een vergelijking van de standaardinstellingen voor lid- en gastgebruikers. De standaardgebruikersmachtigingen kunnen alleen worden gewijzigd in gebruikersinstellingen in Microsoft Entra-id.

Lid- en gastgebruikers

De set standaardmachtigingen is afhankelijk van of de gebruiker een systeemeigen lid is van de tenant (lidgebruiker) of wordt overgebracht uit een andere directory, zoals een B2B-samenwerkingsgast (business-to-business) (gastgebruiker). Zie Wat is Microsoft Entra B2B-samenwerking? voor meer informatie over het toevoegen van gastgebruikers. Dit zijn de mogelijkheden van de standaardmachtigingen:

Lidgebruikers kunnen toepassingen registreren, hun eigen profielfoto en mobiele telefoonnummer beheren, hun eigen wachtwoord wijzigen en B2B-gasten uitnodigen. Deze gebruikers kunnen bovendien (op een paar uitzonderingen na) alle directorygegevens lezen.

Gastgebruikers hebben beperkte directorymachtigingen. Ze kunnen hun eigen profiel beheren, hun eigen wachtwoord wijzigen en informatie opvragen over andere gebruikers, groepen en apps. Ze kunnen echter niet alle directorygegevens lezen.

Gastgebruikers kunnen bijvoorbeeld de lijst met alle gebruikers, groepen en andere directoryobjecten niet weergeven. Gasten kunnen worden toegevoegd aan beheerdersrollen, waarmee aan hen volledige lees- en schrijftoegang wordt verleend. Gasten kunnen ook andere gasten uitnodigen.

Standaardmachtigingen voor leden en gasten vergelijken

| Gebied | Gebruikersmachtigingen voor leden | Standaardmachtigingen voor gastgebruikers | Beperkte machtigingen voor gastgebruikers |

|---|---|---|---|

| Gebruikers en contactpersonen |

|

|

|

| Groepen |

|

|

|

| Toepassingen |

|

|

|

| Apparaten |

|

Geen machtigingen | Geen machtigingen |

| Organisatie |

|

|

|

| Rollen en bereiken |

|

Geen machtigingen | Geen machtigingen |

| Abonnementen |

|

Geen machtigingen | Geen machtigingen |

| Beleid |

|

Geen machtigingen | Geen machtigingen |

| Gebruiksvoorwaarden | Lees de gebruiksvoorwaarden die een gebruiker heeft geaccepteerd. | Lees de gebruiksvoorwaarden die een gebruiker heeft geaccepteerd. | Lees de gebruiksvoorwaarden die een gebruiker heeft geaccepteerd. |

Standaardmachtigingen voor lidgebruikers beperken

Het is mogelijk om beperkingen toe te voegen aan de standaardmachtigingen van gebruikers.

U kunt standaardmachtigingen voor lidgebruikers op de volgende manieren beperken:

Let op

Het gebruik van de switch Toegang tot de Microsoft Entra-beheerportal beperken is GEEN beveiligingsmaatregel. Zie de volgende tabel voor meer informatie over de functionaliteit.

| Machtiging | Uitleg van de instelling |

|---|---|

| Toepassingen registreren | Als u deze optie op Nee instelt, kunnen gebruikers geen toepassingen registreren. Vervolgens kunt u de mogelijkheid aan specifieke personen toewijzen door ze toe te voegen aan de rol van toepassingsontwikkelaar. |

| Gebruikers toestaan om hun werk- of schoolaccount te verbinden met LinkedIn | Als u deze optie op Nee instelt, kunnen gebruikers hun werk- of schoolaccount niet verbinden met hun LinkedIn-account. Zie LinkedIn-accountverbindingen voor het delen van gegevens en toestemming voor meer informatie. |

| Beveiligingsgroepen maken | Als u deze optie op Nee instelt, kunnen gebruikers geen beveiligingsgroepen maken. Deze gebruikers die ten minste de rol Gebruikersbeheerders hebben toegewezen, kunnen nog steeds beveiligingsgroepen maken. Zie Microsoft Entra-cmdlets voor het configureren van groepsinstellingen voor meer informatie. |

| Microsoft 365-groepen maken | Als u deze optie op Nee instelt, kunnen gebruikers geen Microsoft 365-groepen maken. Als u deze optie op Sommige instelt, kan een selectie van gebruikers Microsoft 365-groepen maken. Iedereen die ten minste de rol Gebruikersbeheerder heeft toegewezen, kan nog steeds Microsoft 365-groepen maken. Zie Microsoft Entra-cmdlets voor het configureren van groepsinstellingen voor meer informatie. |

| Toegang tot de Microsoft Entra-beheerportal beperken |

Wat doet deze schakeloptie? Hiermee kunnen niet-beheerders niet door de Microsoft Entra-beheerportal bladeren. Ja beperkt niet-beheerders om door de Microsoft Entra-beheerportal te bladeren. Niet-beheerders die eigenaar zijn van groepen of toepassingen, kunnen de Azure-portal niet gebruiken om hun eigen resources te beheren.

Wat doet deze schakeloptie niet?

Wanneer moet ik deze schakeloptie gebruiken?

Wanneer moet ik deze schakeloptie niet gebruiken?

Hoe kan ik alleen specifieke niet-beheerders de mogelijkheid verlenen om de Microsoft Entra-beheerportal te gebruiken?

Toegang tot de Microsoft Entra-beheerportal beperken |

| Niet-beheerders beperken tot het maken van tenants | Gebruikers kunnen tenants maken in de Microsoft Entra-id en de Microsoft Entra-beheerportal onder Tenant beheren. Het maken van een tenant wordt vastgelegd in het auditlogboek als categorie DirectoryManagement en activiteit Maken van bedrijf. Iedereen die een tenant maakt, wordt de globale beheerder van die tenant. De zojuist gemaakte tenant neemt geen instellingen of configuraties over.

Wat doet deze schakeloptie?

Hoe kan ik alleen specifieke niet-beheerders de mogelijkheid verlenen om nieuwe tenants te maken? |

| Voorkomen dat gebruikers de BitLocker-sleutel(s) voor hun apparaten herstellen | Deze instelling vindt u in het Microsoft Entra-beheercentrum in de apparaatinstellingen. Als u deze optie instelt op Ja , kunnen gebruikers geen BitLocker-sleutel(en) zelf herstellen voor hun apparaten. Gebruikers moeten contact opnemen met de helpdesk van hun organisatie om hun BitLocker-sleutels op te halen. Als u deze optie instelt op Geen kunnen gebruikers hun BitLocker-sleutels herstellen. |

| Andere gebruikers lezen | Deze instelling is alleen beschikbaar in Microsoft Graph en PowerShell. Als u deze vlag instelt om te $false voorkomen dat alle niet-beheerders gebruikersgegevens uit de directory lezen. Deze vlag voorkomt mogelijk dat gebruikersgegevens worden gelezen in andere Microsoft-services zoals Microsoft Teams.Deze instelling is bedoeld voor speciale omstandigheden. We raden u daarom niet aan de optie in te stellen op |

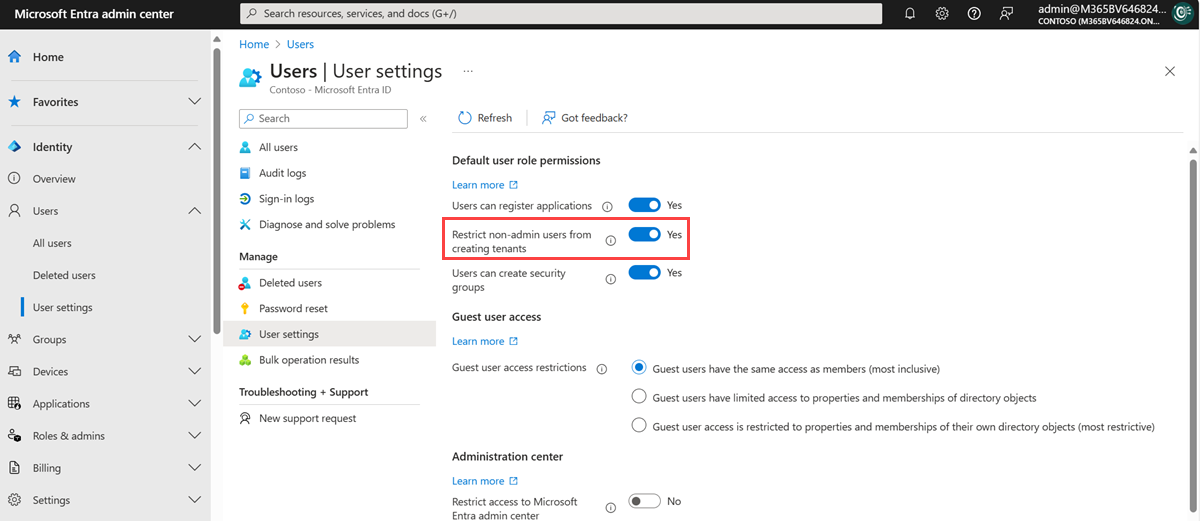

De optie Beperkte niet-beheerders van het maken van tenants wordt weergegeven in de volgende schermopname.

Standaardmachtigingen voor lidgebruikers beperken

U kunt standaardmachtigingen voor lidgebruikers op de volgende manieren beperken.

Notitie

De instelling Toegangsbeperkingen voor gastgebruikers heeft de instelling De machtigingen van gastgebruikers zijn beperkt vervangen. Zie Machtigingen voor gasttoegang beperken in Microsoft Entra ID voor hulp bij het gebruik van deze functie.

| Machtiging | Uitleg van de instelling |

|---|---|

| Toegangsbeperkingen voor gastgebruikers | Als u deze optie instelt op Gastgebruikers hebben dezelfde toegang als leden, verleent u standaard alle gebruikersmachtigingen voor leden aan gastgebruikers. Als u deze optie instelt op De toegang van gastgebruikers is beperkt tot de eigenschappen en lidmaatschappen van hun eigen directoryobjecten wordt de toegang van gasten beperkt tot alleen hun eigen gebruikersprofiel. Toegang tot andere gebruikers is niet meer toegestaan, zelfs niet wanneer ze zoeken op user principal name, object-id of weergavenaam. Toegang tot groepsinformatie, inclusief groepslidmaatschappen, is ook niet meer toegestaan. Deze instelling voorkomt geen toegang tot gekoppelde groepen in sommige Microsoft 365-services, zoals Microsoft Teams. Zie Microsoft Teams-gasttoegang voor meer informatie. Gastgebruikers kunnen nog steeds worden toegevoegd aan beheerdersrollen, ongeacht deze machtigingsinstelling. |

| Gasten kunnen uitnodigen | Als u deze optie instelt op Ja, kunnen gasten andere gasten uitnodigen. Zie Instellingen voor externe samenwerking configureren voor meer informatie. |

Eigendom van objecten

Eigenaarsmachtigingen toepassingsregistratie

Wanneer een gebruiker een toepassing registreert, wordt deze automatisch toegevoegd als een eigenaar voor de toepassing. Als eigenaar kan de gebruiker de metagegevens van de toepassing beheren, zoals de naam en de machtigingen waarom de app verzoekt. De gebruiker kan ook de tenantspecifieke configuratie van de toepassing beheren, zoals de configuratie van eenmalige aanmelding (SSO) en gebruikerstoewijzingen.

Een eigenaar kan ook andere eigenaren toevoegen of verwijderen. In tegenstelling tot die gebruikers die ten minste de rol Toepassingsbeheerder hebben toegewezen, kunnen eigenaren alleen de toepassingen beheren die ze bezitten.

Eigenaarsmachtigingen voor ondernemingstoepassingen

Wanneer een gebruiker een nieuwe bedrijfstoepassing toevoegt, wordt de eigenaar automatisch toegevoegd als eigenaar. Als eigenaar kan de gebruiker ook de tenantspecifieke configuratie van de toepassing beheren, zoals de configuratie van eenmalige aanmelding (SSO), inrichting en gebruikerstoewijzingen.

Een eigenaar kan ook andere eigenaren toevoegen of verwijderen. In tegenstelling tot die gebruikers die ten minste de rol Toepassingsbeheerder hebben toegewezen, kunnen eigenaren alleen de toepassingen beheren die ze bezitten.

Machtigingen groepseigenaar

Wanneer een gebruiker een groep maakt, wordt deze automatisch toegevoegd als een eigenaar voor die groep. Als eigenaar kan de gebruiker de eigenschappen van de groep beheren (zoals de naam) en het groepslidmaatschap beheren.

Een eigenaar kan ook andere eigenaren toevoegen of verwijderen. In tegenstelling tot die gebruikers die ten minste de rol Groepsbeheerder hebben toegewezen, kunnen eigenaren alleen de groepen beheren die ze bezitten en kunnen ze alleen groepsleden toevoegen of verwijderen als het lidmaatschapstype van de groep is toegewezen.

Zie Eigenaren beheren voor een groep voor informatie over het toewijzen van een groepseigenaar.

Als u Privileged Access Management (PIM) wilt gebruiken om een groep in aanmerking te laten komen voor een roltoewijzing, raadpleegt u Microsoft Entra-groepen gebruiken om roltoewijzingen te beheren.

Eigendomsmachtigingen

In de volgende tabellen worden de specifieke machtigingen in Microsoft Entra-id beschreven die lidgebruikers hebben van objecten die ze bezitten. Gebruikers hebben deze machtigingen alleen voor objecten waarvan ze eigenaar zijn.

Eigen toepassingsregistraties

Gebruikers kunnen de volgende acties uitvoeren voor toepassingsregistraties waarvan ze eigenaar zijn:

| Actie | Beschrijving |

|---|---|

| microsoft.directory/applications/audience/update | Werk de applications.audience eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/applications/authentication/update | Werk de applications.authentication eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/applications/basic/update | Basiseigenschappen bijwerken voor toepassingen in Microsoft Entra-id. |

| microsoft.directory/applications/credentials/update | Werk de applications.credentials eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/applications/delete | Toepassingen verwijderen in Microsoft Entra-id. |

| microsoft.directory/applications/owners/update | Werk de applications.owners eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/applications/permissions/update | Werk de applications.permissions eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/applications/policies/update | Werk de applications.policies eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/applications/restore | Toepassingen herstellen in Microsoft Entra-id. |

Eigen bedrijfstoepassingen

Gebruikers kunnen de volgende acties uitvoeren voor bedrijfstoepassingen waarvan ze eigenaar zijn. Een bedrijfstoepassing bestaat uit een service-principal, een of meer toepassingsbeleidsregels en soms een toepassingsobject in dezelfde tenant als de service-principal.

| Actie | Beschrijving |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Lees alle eigenschappen (inclusief bevoegde eigenschappen) in auditlogboeken in Microsoft Entra-id. |

| microsoft.directory/policies/basic/update | Basiseigenschappen bijwerken voor beleidsregels in Microsoft Entra-id. |

| microsoft.directory/policies/delete | Beleid verwijderen in Microsoft Entra-id. |

| microsoft.directory/policies/owners/update | Werk de policies.owners eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Werk de servicePrincipals.appRoleAssignedTo eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Werk de users.appRoleAssignments eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/audience/update | Werk de servicePrincipals.audience eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/authentication/update | Werk de servicePrincipals.authentication eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/basic/update | Basiseigenschappen voor service-principals bijwerken in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/credentials/update | Werk de servicePrincipals.credentials eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/delete | Verwijder service-principals in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/owners/update | Werk de servicePrincipals.owners eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/permissions/update | Werk de servicePrincipals.permissions eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/policies/update | Werk de servicePrincipals.policies eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/signInReports/allProperties/read | Lees alle eigenschappen (inclusief bevoegde eigenschappen) in aanmeldingsrapporten in Microsoft Entra-id. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | Geheimen en referenties voor toepassingsinrichting beheren |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | Synchronisatietaken voor het inrichten van toepassingen starten, opnieuw starten en onderbreken |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Synchronisatietaken en schema's voor het inrichten van toepassingen maken en beheren |

| microsoft.directory/servicePrincipals/synchronization/standard/read | De inrichtingsinstellingen lezen die aan uw service-principal zijn gekoppeld |

Eigen apparaten

Gebruikers kunnen de volgende acties uitvoeren op apparaten waarvan ze eigenaar zijn:

| Actie | Beschrijving |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Lees de devices.bitLockerRecoveryKeys eigenschap in Microsoft Entra ID. |

| microsoft.directory/devices/disable | Schakel apparaten uit in Microsoft Entra ID. |

Eigen groepen

Gebruikers kunnen de volgende acties uitvoeren op groepen waarvan ze eigenaar zijn.

Notitie

Eigenaren van dynamische lidmaatschapsgroepen moeten de rol Groepsbeheerder, Intune-beheerder of Gebruikersbeheerder hebben om regels voor dynamische lidmaatschapsgroepen te bewerken. Zie Een dynamische lidmaatschapsgroep maken of bijwerken in Microsoft Entra-id voor meer informatie.

| Actie | Beschrijving |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Werk de groups.appRoleAssignments eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/groups/basic/update | Basiseigenschappen voor groepen bijwerken in Microsoft Entra-id. |

| microsoft.directory/groups/delete | Groepen verwijderen in Microsoft Entra-id. |

| microsoft.directory/groups/members/update | Werk de groups.members eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/groups/owners/update | Werk de groups.owners eigenschap bij in Microsoft Entra-id. |

| microsoft.directory/groups/restore | Groepen herstellen in Microsoft Entra-id. |

| microsoft.directory/groups/settings/update | Werk de groups.settings eigenschap bij in Microsoft Entra-id. |

Volgende stappen

Zie Machtigingen voor gasttoegang beperken in Microsoft Entra ID voor meer informatie over de instelling toegangsbeperkingen voor gastgebruikers.

Zie Een gebruiker toewijzen aan beheerdersrollen in Microsoft Entra-id voor meer informatie over het toewijzen van Microsoft Entra-beheerdersrollen.

Zie Inzicht krijgen in toegang tot resources in Azure voor meer informatie over hoe de toegang tot resources wordt beheerd in Microsoft Azure.