Microsoft Entra-rollen toewijzen in verschillende bereiken

In Microsoft Entra-id worden rollen doorgaans toegewezen om van toepassing te zijn op de hele tenant. U kunt echter ook Microsoft Entra-rollen toewijzen voor verschillende resources, zoals beheereenheden of toepassingsregistraties. U kunt bijvoorbeeld een rol Helpdeskbeheerder toewijzen die alleen van toepassing is op een bepaalde beheereenheid en niet op de hele tenant. De resources waarop een roltoewijzing van toepassing is, worden ook wel het bereik genoemd. In dit artikel wordt beschreven hoe u Microsoft Entra-rollen toewijst aan tenants, beheereenheden en toepassingsregistratiebereiken. Zie Overzicht van op rollen gebaseerd toegangsbeheer (RBAC) in Microsoft Entra ID voor meer informatie over het bereik.

Vereisten

- Beheerder van bevoorrechte rol.

- Microsoft Graph PowerShell SDK geïnstalleerd bij gebruik van PowerShell.

- Beheerderstoestemming bij het gebruik van Graph Explorer voor Microsoft Graph API.

Raadpleeg Vereisten voor het gebruik van PowerShell of Graph Explorer voor meer informatie.

Speciale rollen toewijzen voor de tenant

In deze sectie wordt beschreven hoe u rollen toewijst aan het tenantbereik.

Microsoft Entra-beheercentrum

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

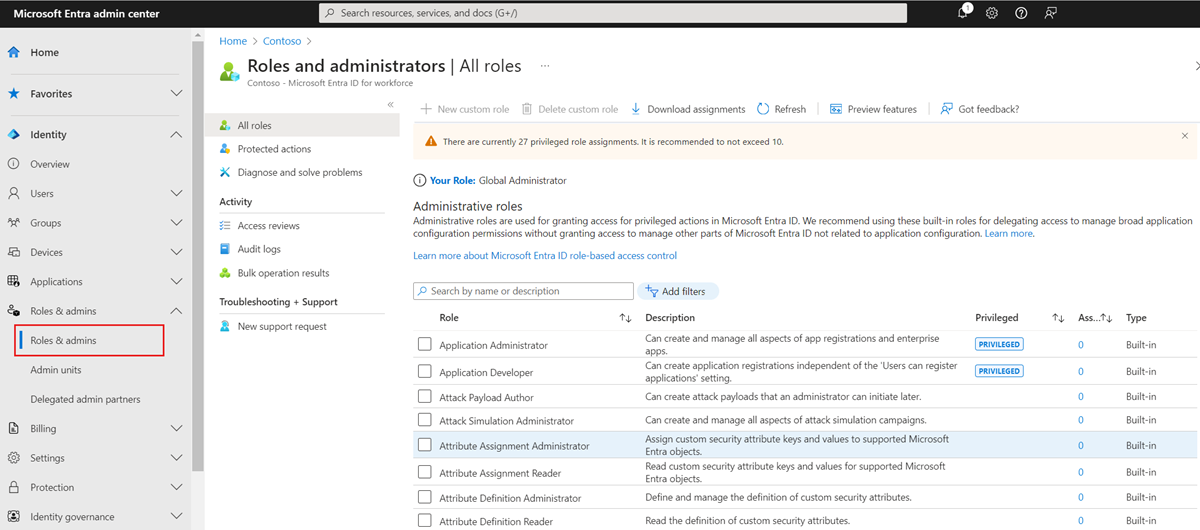

Blader naar identiteitsrollen>en beheerdersrollen>en beheerders.

Selecteer een rol om de bijbehorende toewijzingen weer te geven. Als u de gewenste rol wilt vinden, kunt u Filters toevoegen gebruiken om de rollen te filteren.

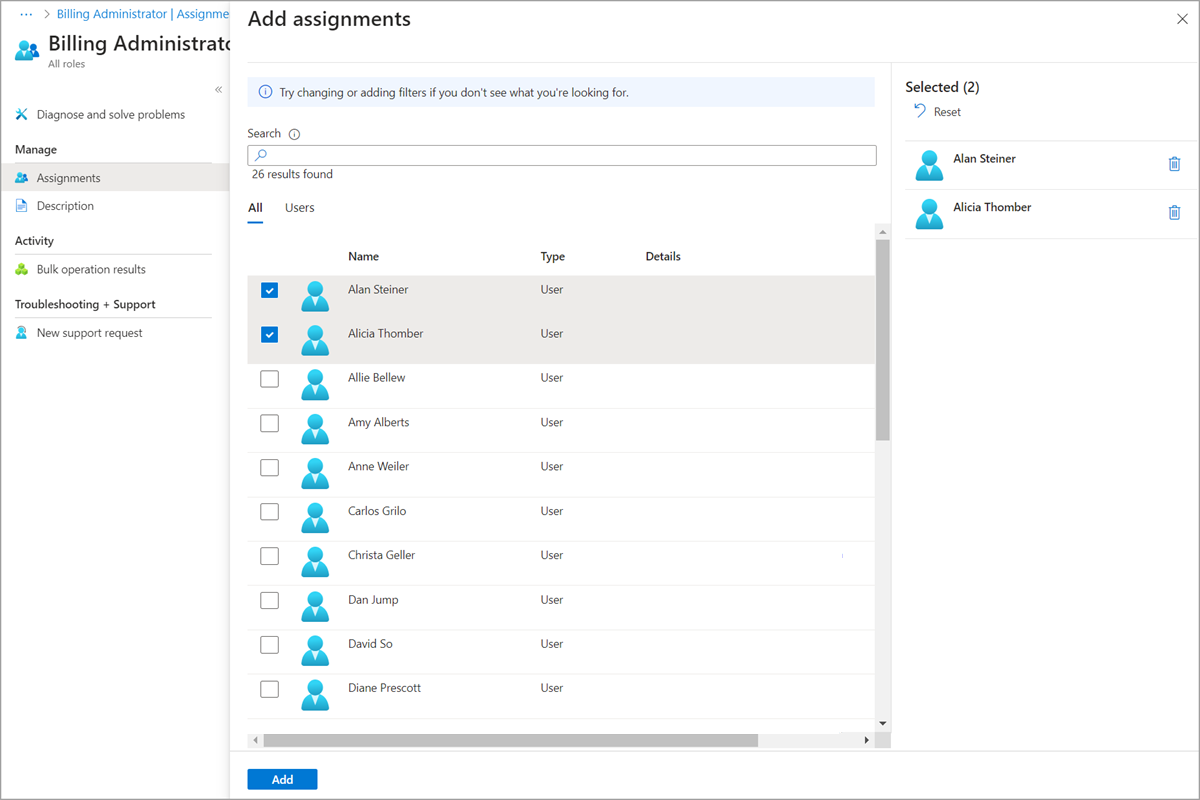

Selecteer Toewijzingen toevoegen en selecteer vervolgens de gebruikers aan wie u deze rol wilt toewijzen.

Selecteer Toevoegen om de rol toe te wijzen.

Powershell

Volg deze stappen om Microsoft Entra-rollen toe te wijzen met behulp van PowerShell.

Open een PowerShell-venster. Gebruik indien nodig Install-Module om Microsoft Graph PowerShell te installeren. Raadpleeg Vereisten voor het gebruik van PowerShell of Graph Explorer voor meer informatie.

Install-Module Microsoft.Graph -Scope CurrentUserGebruik Connect-MgGraph in een PowerShell-venster om u aan te melden bij uw tenant.

Connect-MgGraph -Scopes "RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Gebruik Get-MgUser om de gebruiker op te halen.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Gebruik Get-MgRoleManagementDirectoryRoleDefinition om de rol op te halen die u wilt toewijzen.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Billing Administrator'"Stel de tenant in als bereik van de roltoewijzing.

$directoryScope = '/'Gebruik New-MgRoleManagementDirectoryRoleAssignment om de rol toe te wijzen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Volg deze instructies om een rol toe te wijzen met behulp van de Microsoft Graph API in Graph Explorer.

Meld u aan bij Graph Explorer.

Gebruik de API List users om de gebruiker op te halen.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Gebruik de API List unifiedRoleDefinitions om de rol op te halen die u wilt toewijzen.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Billing Administrator'Gebruik de API Create unifiedRoleAssignment om de rol toe te wijzen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/" }

Specifieke rollen toewijzen aan een beheereenheid

In deze sectie wordt beschreven hoe u rollen toewijst aan een beheereenheidbereik.

Microsoft Entra-beheercentrum

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

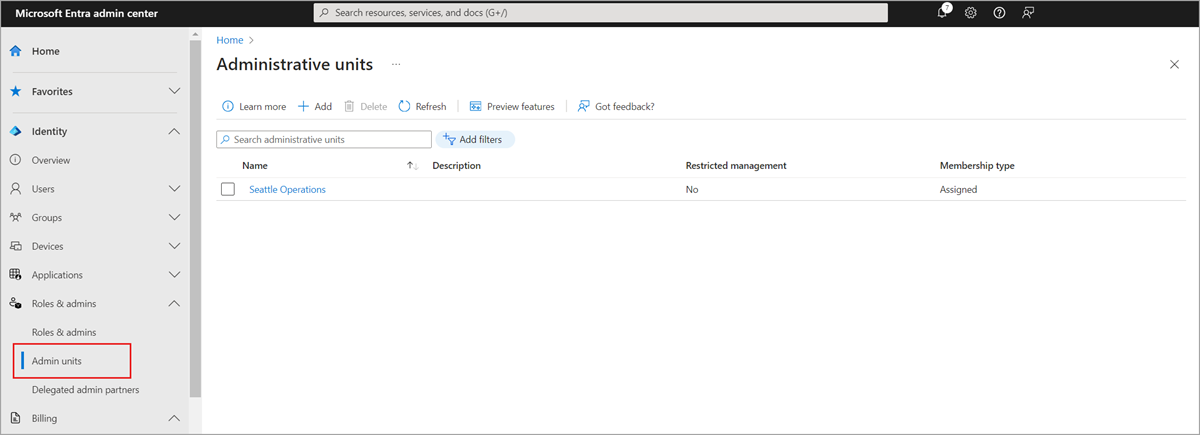

Blader naar beheereenheden voor identiteitsrollen>en beheerders>.

Selecteer een beheereenheid.

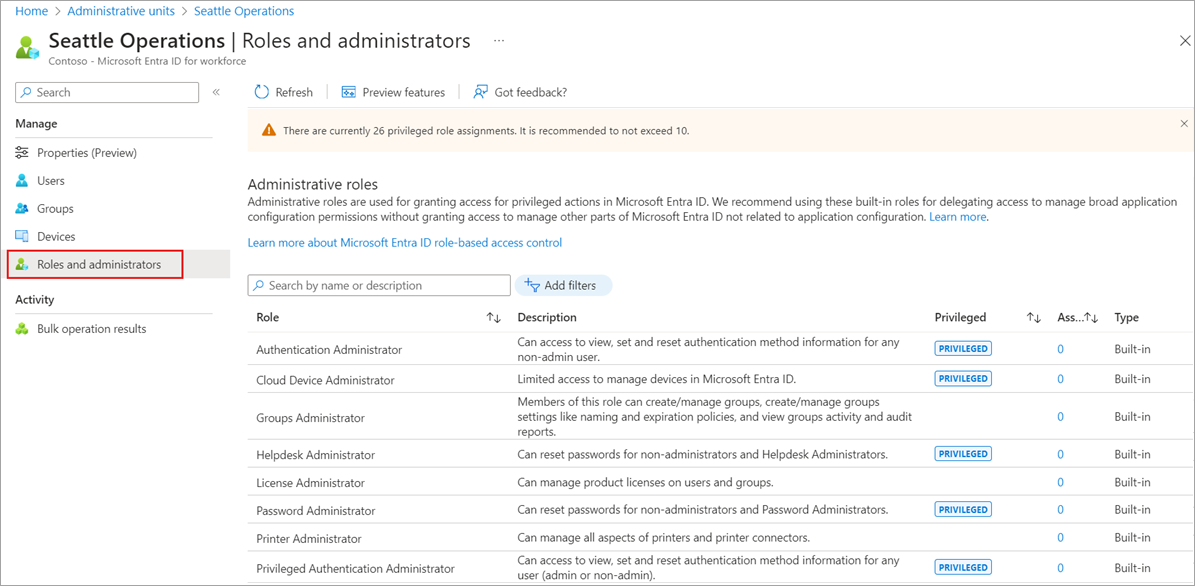

Selecteer Rollen en beheerders in het linkernavigatiemenu om de lijst weer te geven met alle rollen die via een beheereenheid kunnen worden toegewezen.

Selecteer de gewenste rol.

Selecteer Toewijzingen toevoegen en selecteer vervolgens de gebruikers of groep waaraan u deze rol wilt toewijzen.

Selecteer Toevoegen om de rol toe te wijzen die speciaal bedoeld is voor de beheereenheid.

Notitie

U ziet hier niet de volledige lijst met ingebouwde of aangepaste rollen van Microsoft Entra. Dit is normaal. We geven de rollen weer die machtigingen hebben met betrekking tot de objecten die worden ondersteund in de beheereenheid. Zie Beheereenheden in Microsoft Entra-id voor een lijst met objecten die worden ondersteund in een beheereenheid.

Powershell

Volg deze stappen om Microsoft Entra-rollen toe te wijzen aan het beheereenheidbereik met behulp van PowerShell.

Open een PowerShell-venster. Gebruik indien nodig Install-Module om Microsoft Graph PowerShell te installeren. Raadpleeg Vereisten voor het gebruik van PowerShell of Graph Explorer voor meer informatie.

Install-Module Microsoft.Graph -Scope CurrentUserGebruik Connect-MgGraph in een PowerShell-venster om u aan te melden bij uw tenant.

Connect-MgGraph -Scopes "Directory.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Gebruik Get-MgUser om de gebruiker op te halen.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Gebruik Get-MgRoleManagementDirectoryRoleDefinition om de rol op te halen die u wilt toewijzen.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'User Administrator'"Gebruik Get-MgDirectoryAdministrativeUnit om de beheereenheid op te halen waarvoor u de roltoewijzing wilt toewijzen.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Seattle Admin Unit'" $directoryScope = '/administrativeUnits/' + $adminUnit.IdGebruik New-MgRoleManagementDirectoryRoleAssignment om de rol toe te wijzen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Volg deze instructies om een rol toe te wijzen aan het beheereenheidbereik met behulp van de Microsoft Graph API in Graph Explorer.

Meld u aan bij Graph Explorer.

Gebruik de API List users om de gebruiker op te halen.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Gebruik de API List unifiedRoleDefinitions om de rol op te halen die u wilt toewijzen.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'User Administrator'Gebruik de API List administrativeUnits om de beheereenheid op te halen waarvoor de roltoewijzing bestemd is.

GET https://graph.microsoft.com/v1.0/directory/administrativeUnits?$filter=displayName eq 'Seattle Admin Unit'Gebruik de API Create unifiedRoleAssignment om de rol toe te wijzen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/administrativeUnits/<provide objectId of the admin unit obtained above>" }

Notitie

Hier wordt directoryScopeId opgegeven als /administrativeUnits/foo, in plaats van /foo. Dit is normaal. Het bereik /administrativeUnits/foo betekent dat de principal de leden van de beheereenheid kan beheren (op basis van de rol die is toegewezen), niet de beheereenheid zelf. Het bereik van /foo betekent dat de principal dat Microsoft Entra-object zelf kan beheren. In de volgende sectie ziet u dat het bereik /foo is omdat een rol die bestemd is voor een app-registratie de bevoegdheid verleent om het object zelf te beheren.

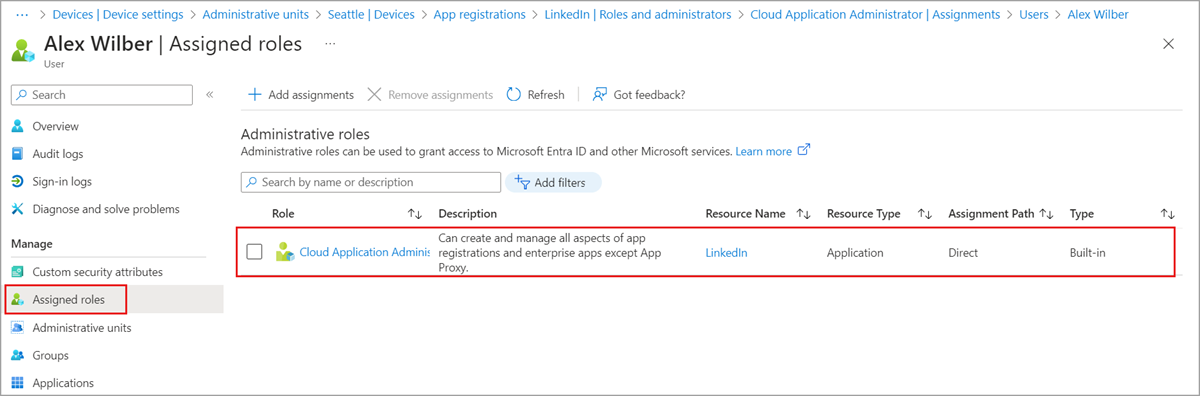

Specifieke rollen toewijzen aan een app-registratie

In deze sectie wordt beschreven hoe u rollen toewijst aan een toepassingsregistratiebereik.

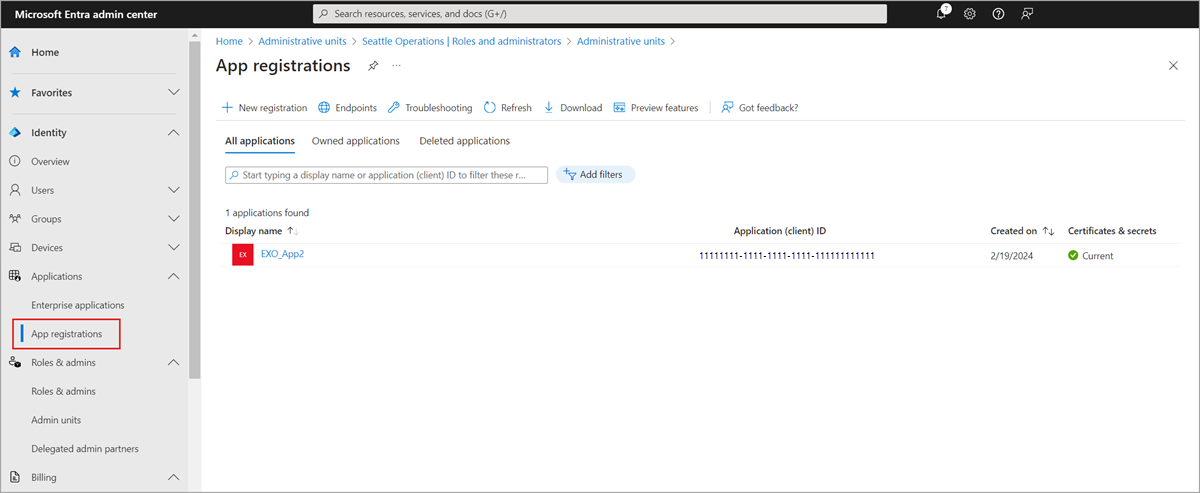

Microsoft Entra-beheercentrum

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal beheerder van bevoorrechte rollen.

Blader naar identiteitstoepassingen>> App-registraties.

Selecteer een toepassing. U kunt het zoekvak gebruiken om de gewenste app te zoeken.

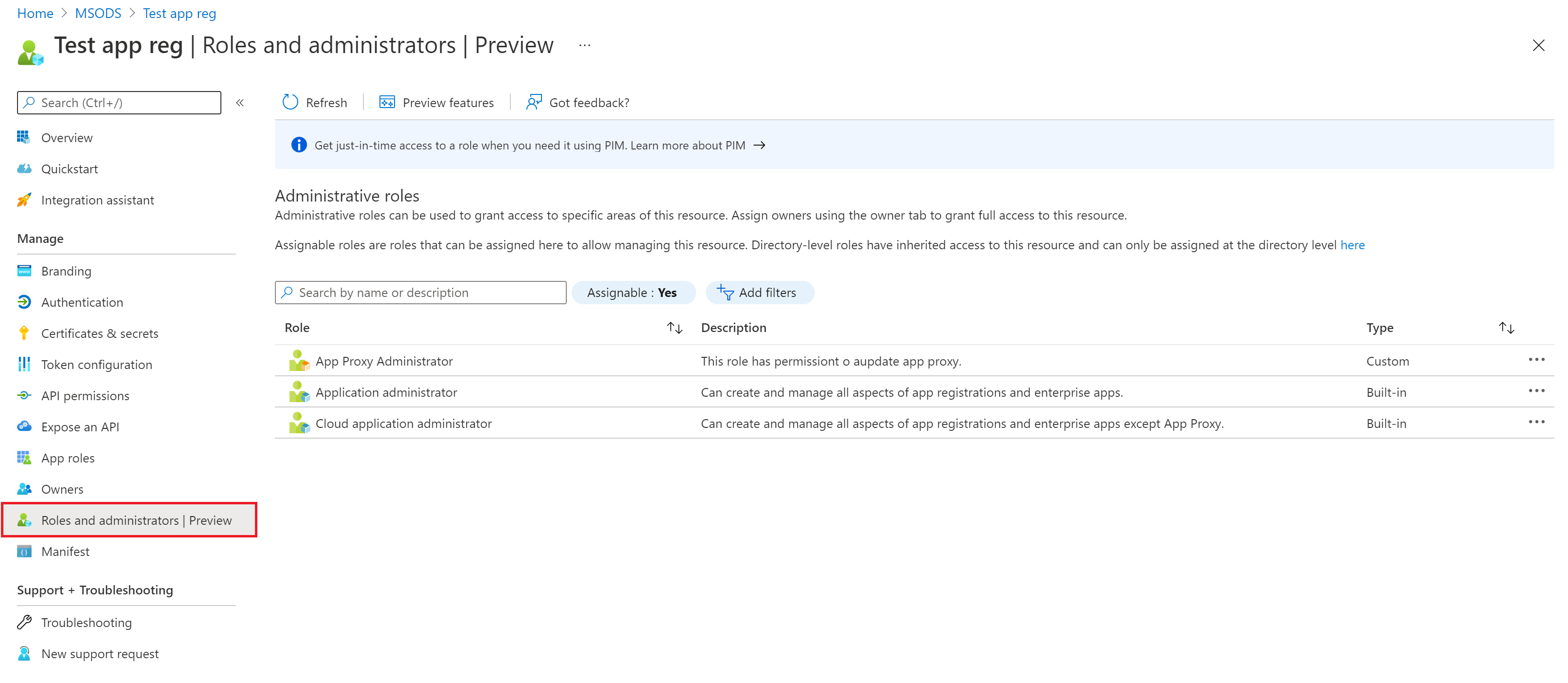

Selecteer Rollen en beheerders in het linkernavigatiemenu om de lijst weer te geven met alle rollen die beschikbaar zijn voor de app-registratie.

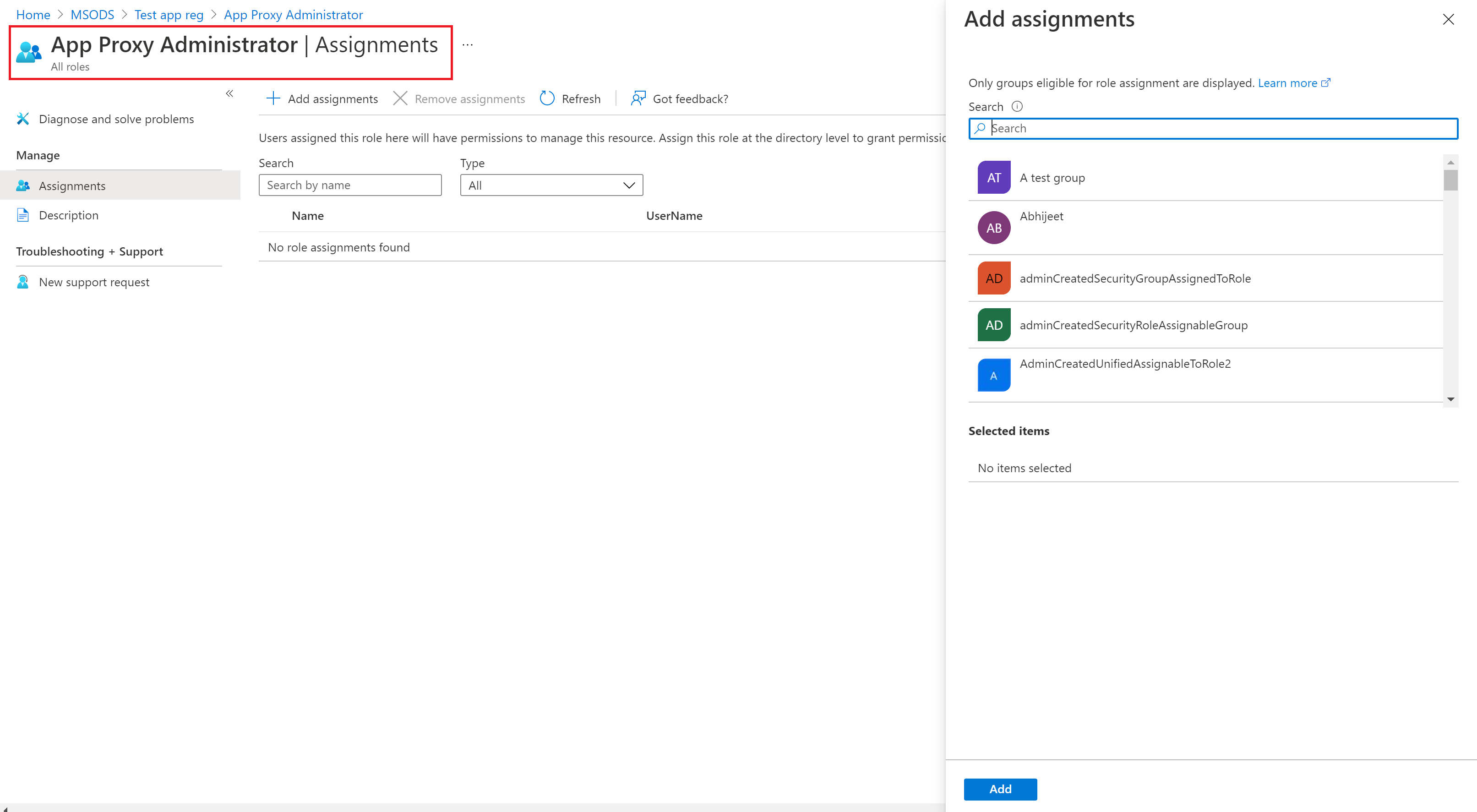

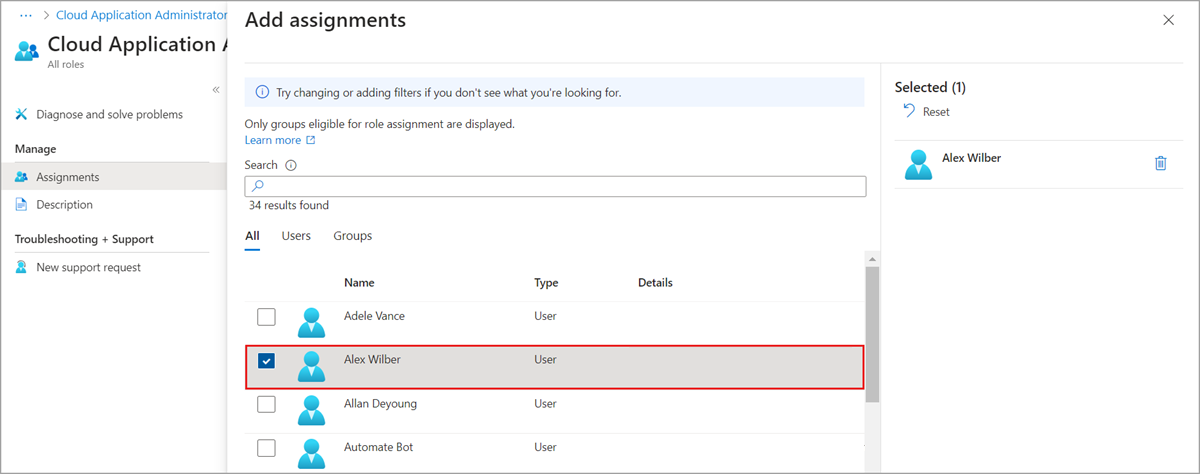

Selecteer de gewenste rol.

Selecteer Toewijzingen toevoegen en selecteer vervolgens de gebruikers of groep waaraan u deze rol wilt toewijzen.

Selecteer Toevoegen om de rol toe te wijzen die speciaal bedoeld is voor de app-registratie.

Notitie

U ziet hier niet de volledige lijst met ingebouwde of aangepaste rollen van Microsoft Entra. Dit is normaal. We laten de rollen zien die machtigingen hebben met betrekking tot het alleen beheren van app-registraties.

Powershell

Volg deze stappen om Microsoft Entra-rollen toe te wijzen aan het toepassingsbereik met behulp van PowerShell.

Open een PowerShell-venster. Gebruik indien nodig Install-Module om Microsoft Graph PowerShell te installeren. Raadpleeg Vereisten voor het gebruik van PowerShell of Graph Explorer voor meer informatie.

Install-Module Microsoft.Graph -Scope CurrentUserGebruik Connect-MgGraph in een PowerShell-venster om u aan te melden bij uw tenant.

Connect-MgGraph -Scopes "Application.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Gebruik Get-MgUser om de gebruiker op te halen.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Gebruik Get-MgRoleManagementDirectoryRoleDefinition om de rol op te halen die u wilt toewijzen.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'Application Administrator'"Gebruik Get-MgApplication om de app-registratie op te halen waarvoor u de roltoewijzing wilt toewijzen.

$appRegistration = Get-MgApplication -Filter "displayName eq 'f/128 Filter Photos'" $directoryScope = '/' + $appRegistration.IdGebruik New-MgRoleManagementDirectoryRoleAssignment om de rol toe te wijzen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Volg deze instructies om een rol toe te wijzen aan het toepassingsbereik met behulp van de Microsoft Graph API in Graph Explorer.

Meld u aan bij Graph Explorer.

Gebruik de API List users om de gebruiker op te halen.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Gebruik de API List unifiedRoleDefinitions om de rol op te halen die u wilt toewijzen.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Application Administrator'Gebruik de API List applications om de beheereenheid op te halen waarvoor u de roltoewijzing wilt toewijzen.

GET https://graph.microsoft.com/v1.0/applications?$filter=displayName eq 'f/128 Filter Photos'Gebruik de API Create unifiedRoleAssignment om de rol toe te wijzen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/<provide objectId of the app registration obtained above>" }

Notitie

Hier wordt directoryScopeId opgegeven als /foo, anders dan in de bovenstaande sectie. Dit is normaal. Het bereik van /foo betekent dat de principal dat Microsoft Entra-object kan beheren. Het bereik /administrativeUnits/foo betekent dat de principal de leden van de beheereenheid kan beheren (op basis van de rol die is toegewezen), niet de beheereenheid zelf.