Zelfstudie: Datawiza configureren om meervoudige verificatie en eenmalige aanmelding van Microsoft Entra in te schakelen bij Oracle PeopleSoft

In deze zelfstudie leert u hoe u eenmalige aanmelding (SSO) van Microsoft Entra en Microsoft Entra-meervoudige verificatie inschakelt voor een Oracle PeopleSoft-toepassing met behulp van Datawiza Access Proxy (DAP).

Meer informatie: Datawiza Access Proxy

Voordelen van het integreren van toepassingen met Microsoft Entra ID met behulp van DAP:

- Gebruik proactieve beveiliging met Zero Trust : een beveiligingsmodel dat zich aanpast aan moderne omgevingen en hybride werkplek omarmt, terwijl het mensen, apparaten, apps en gegevens beschermt

- Eenmalige aanmelding van Microsoft Entra : veilige en naadloze toegang voor gebruikers en apps, vanaf elke locatie, met behulp van een apparaat

- Hoe het werkt: Meervoudige verificatie van Microsoft Entra: gebruikers worden gevraagd tijdens het aanmelden voor vormen van identificatie, zoals een code op hun mobiele telefoon of een vingerafdrukscan

- Wat is voorwaardelijke toegang? - beleidsregels zijn als-dan-instructies, als een gebruiker toegang wil krijgen tot een resource, dan moeten ze een actie voltooien

- Eenvoudige verificatie en autorisatie in Microsoft Entra ID met no-code Datawiza - gebruik webtoepassingen zoals: Oracle JDE, Oracle E-Business Suite, Oracle Sibel en home-grown apps

- De Datawiza Cloud Management Console (DCMC) gebruiken : toegang tot toepassingen beheren in openbare clouds en on-premises

Beschrijving van scenario

Dit scenario is gericht op integratie van Oracle PeopleSoft-toepassingen met behulp van HTTP-autorisatieheaders om de toegang tot beveiligde inhoud te beheren.

In oudere toepassingen is een directe integratie met Microsoft Entra SSO vanwege het ontbreken van moderne protocolondersteuning moeilijk. Datawiza Access Proxy (DAP) overbrugt de kloof tussen de verouderde toepassing en het moderne id-besturingsvlak, via protocolovergang. DAP verlaagt de overhead van integratie, bespaart technische tijd en verbetert de beveiliging van toepassingen.

Scenario-architectuur

De scenario-oplossing heeft de volgende onderdelen:

- Microsoft Entra ID - service voor identiteits- en toegangsbeheer waarmee gebruikers zich kunnen aanmelden en toegang kunnen krijgen tot externe en interne resources

- Datawiza Access Proxy (DAP) - reverse-proxy op basis van containers waarmee OpenID Connect (OIDC), OAuth of Security Assertion Markup Language (SAML) wordt geïmplementeerd voor aanmeldingsstroom van gebruikers. De identiteit wordt transparant doorgegeven aan toepassingen via HTTP-headers.

- Datawiza Cloud Management Console (DCMC) - beheerders beheren DAP met UI en RESTful-API's om DAP- en toegangsbeheerbeleid te configureren

- Oracle PeopleSoft-toepassing : verouderde toepassing die moet worden beveiligd door Microsoft Entra-id en DAP

Meer informatie: Datawiza- en Microsoft Entra-verificatiearchitectuur

Vereisten

Zorg dat aan de volgende vereisten wordt voldaan.

- Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen.

- Een Microsoft Entra-tenant die is gekoppeld aan het Azure-abonnement

- Docker en Docker Compose

- Ga naar docs.docker.com om Docker te downloaden en Docker Compose te installeren

- Gebruikersidentiteiten die zijn gesynchroniseerd vanuit een on-premises adreslijst naar Microsoft Entra-id of die zijn gemaakt in Microsoft Entra-id en zijn teruggegaan naar een on-premises directory

- Een account met Microsoft Entra-id en de rol Toepassingsbeheerder

- Zie ingebouwde Microsoft Entra-rollen, alle rollen

- Een Oracle PeopleSoft-omgeving

- (Optioneel) Een SSL-webcertificaat voor het publiceren van services via HTTPS. U kunt standaard met Datawiza zelfondertekende certificaten gebruiken voor testen.

Aan de slag met DAP

Oracle PeopleSoft integreren met Microsoft Entra ID:

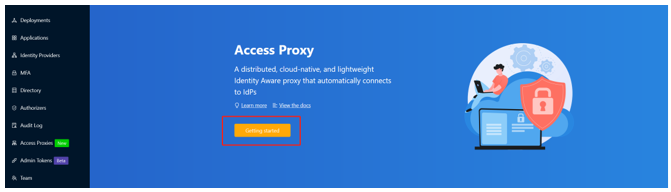

Meld u aan bij DCMC (Datawiza Cloud Management Console).

De welkomstpagina wordt weergegeven.

Selecteer de oranje knop Aan de slag.

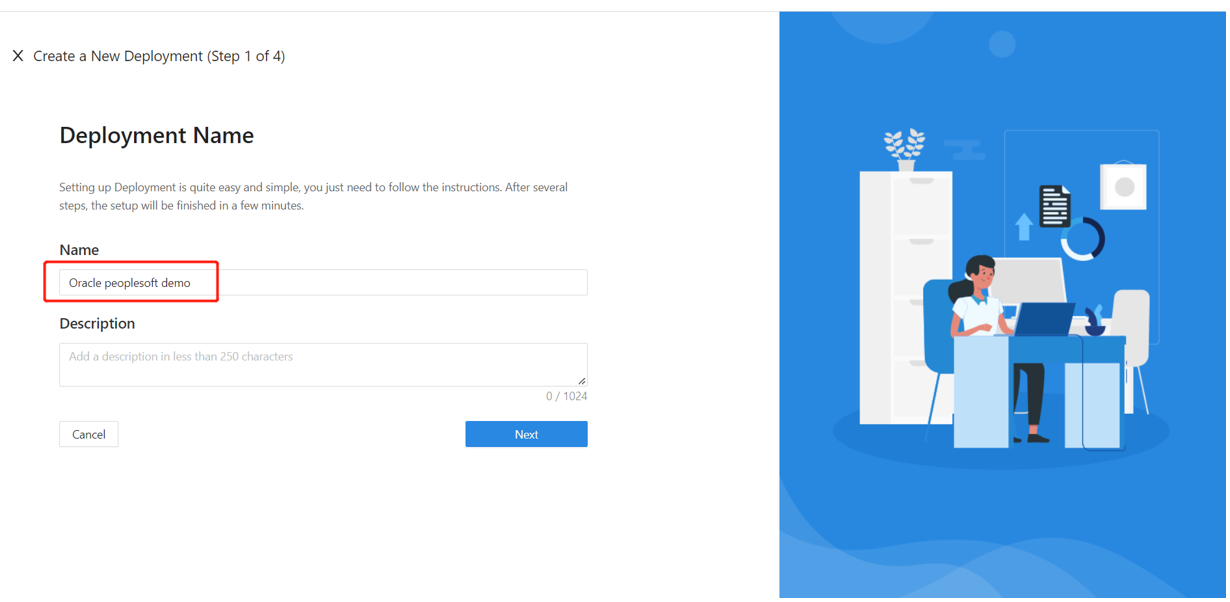

Voer in de velden Naam en Beschrijving gegevens in.

Selecteer Volgende.

Het dialoogvenster Toepassing toevoegen wordt weergegeven.

Voor Platform selecteert u Web.

Voer voor App-naam een unieke toepassingsnaam in.

Gebruik . Om te testen kunt u localhost-DNS gebruiken. Als u DAP niet achter een load balancer implementeert, gebruikt u de poort openbaar domein.

Selecteer voor Listen Port de poort waarop DAP luistert.

Selecteer voor Upstream-servers de URL en poort van de Oracle PeopleSoft-implementatie die moet worden beveiligd.

Selecteer Volgende.

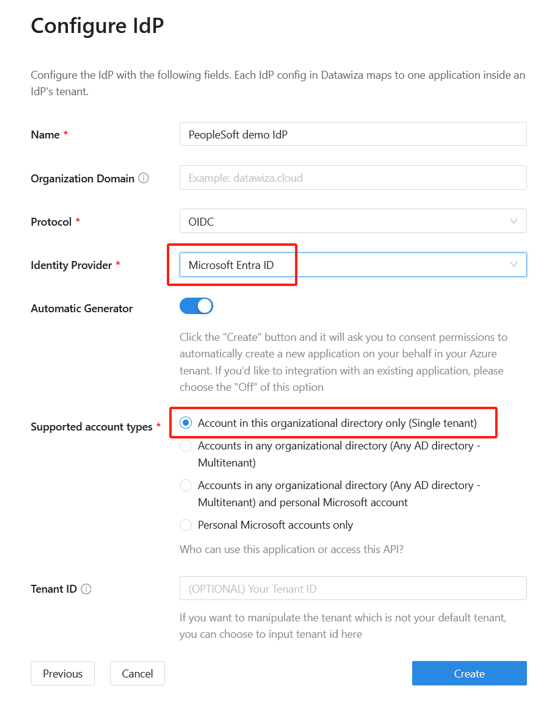

Voer in het dialoogvenster IdP configureren informatie in.

Notitie

DCMC heeft integratie met één klik om de Configuratie van Microsoft Entra te voltooien. DCMC roept de Microsoft Graph API aan om namens u een toepassingsregistratie te maken in uw Microsoft Entra-tenant. Meer informatie op docs.datawiza.com in Integratie met One Click met Microsoft Entra ID

- Selecteer Maken.

- De DAP-implementatiepagina wordt weergegeven.

- Noteer het Docker Compose-implementatiebestand. Het bestand bevat de DAP-installatiekopie, de inrichtingssleutel en het inrichtingsgeheim, waarmee de meest recente configuratie en beleidsregels van DCMC worden opgehaald.

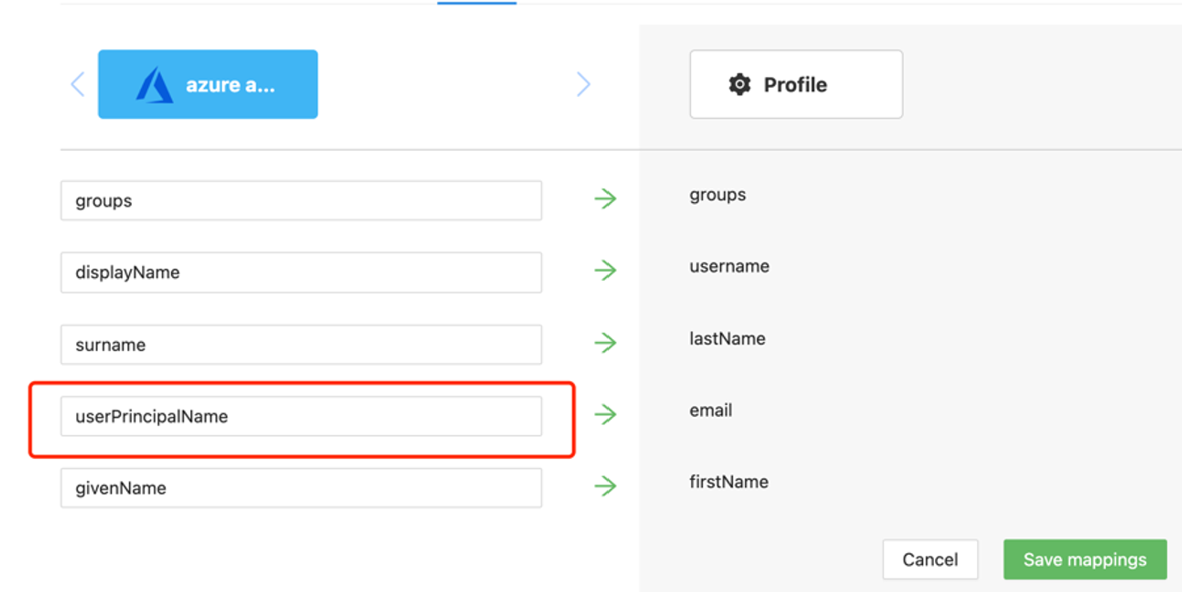

SSO- en HTTP-headers

DAP haalt gebruikerskenmerken van de id-provider (IdP) op en geeft deze door aan de upstream-toepassing met een header of cookie.

De Oracle PeopleSoft-toepassing moet de gebruiker herkennen. Met behulp van een naam geeft de toepassing DAP de opdracht om de waarden van de IdP door te geven aan de toepassing via de HTTP-header.

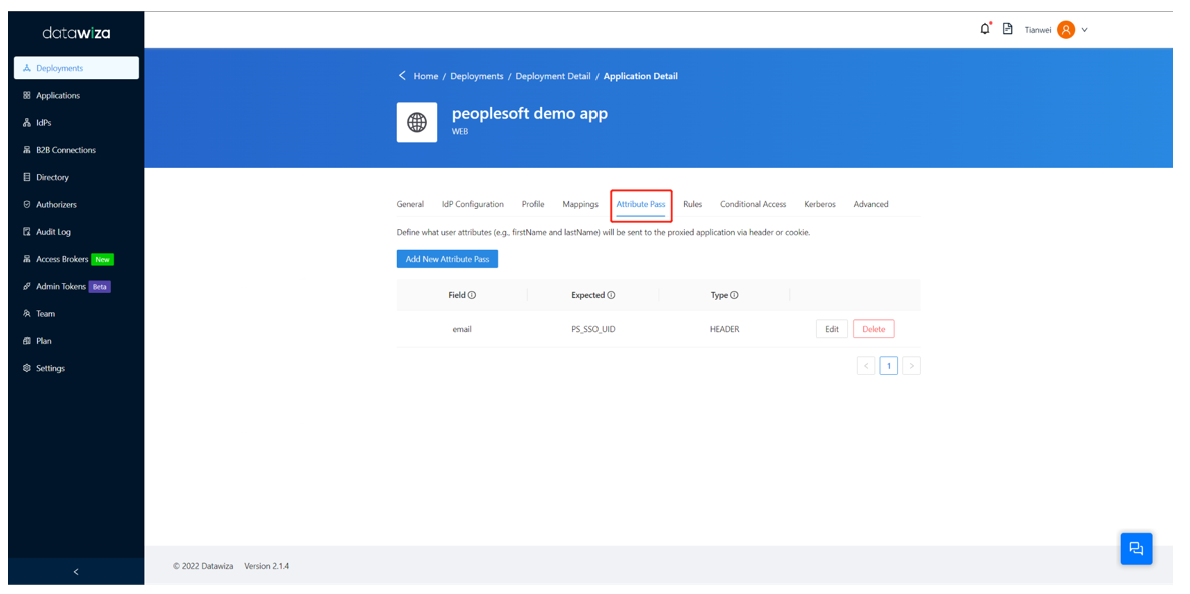

Selecteer toepassingen in Oracle PeopleSoft in het linkernavigatievenster.

Selecteer het subtabblad Kenmerken doorgeven.

Voor Veld selecteert u e-mail.

Selecteer PS_SSO_UID voor Verwacht.

Selecteer Koptekst voor Type.

Notitie

Deze configuratie maakt gebruik van microsoft Entra user principal name als de aanmeldingsnaam voor Oracle PeopleSoft. Als u een andere gebruikersidentiteit wilt gebruiken, ga dan naar het tabblad Toewijzingen.

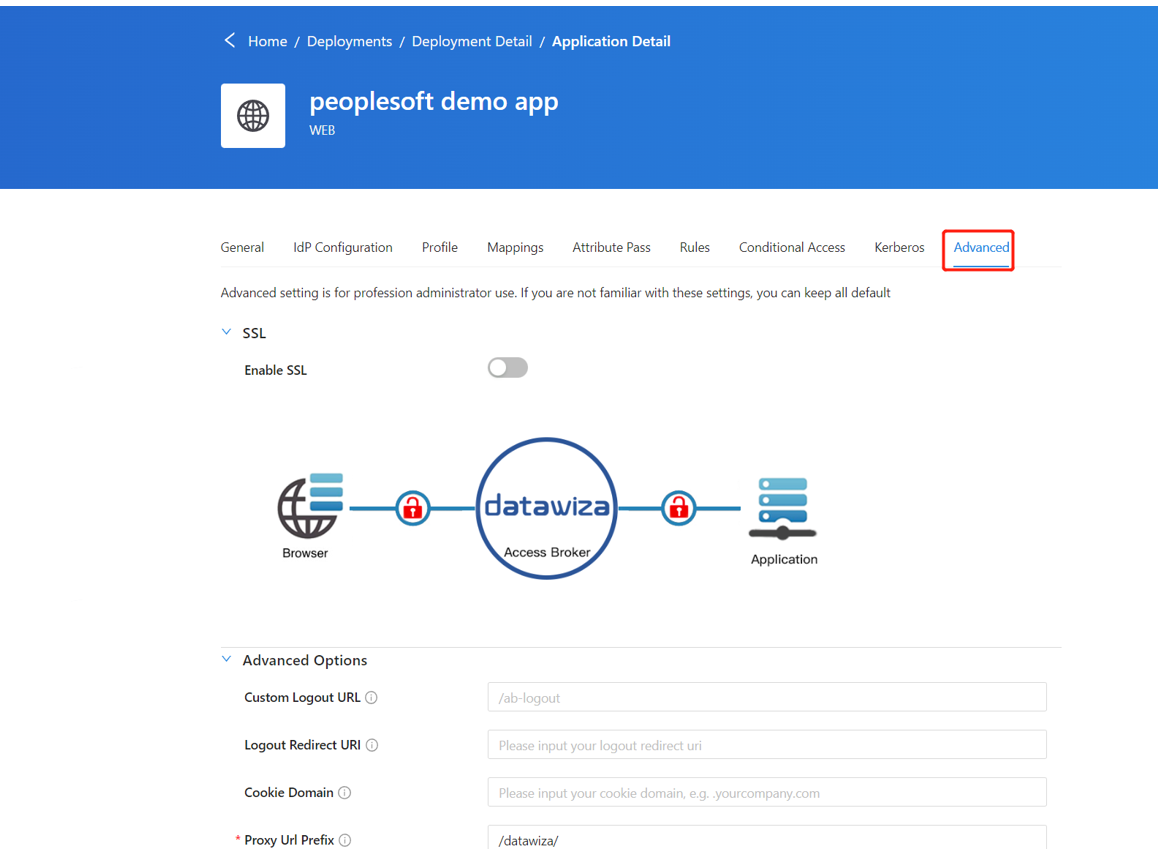

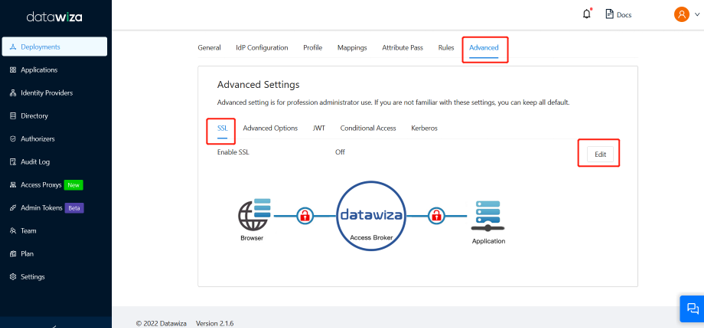

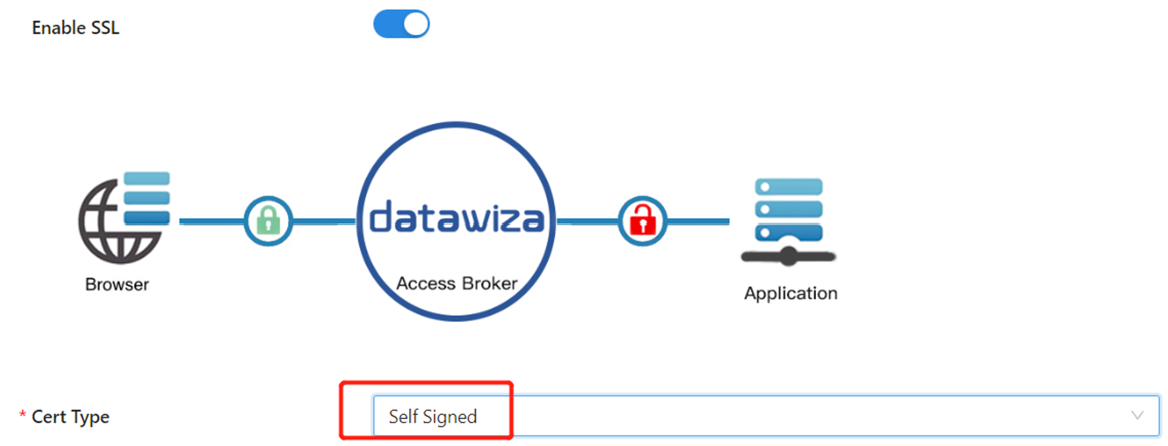

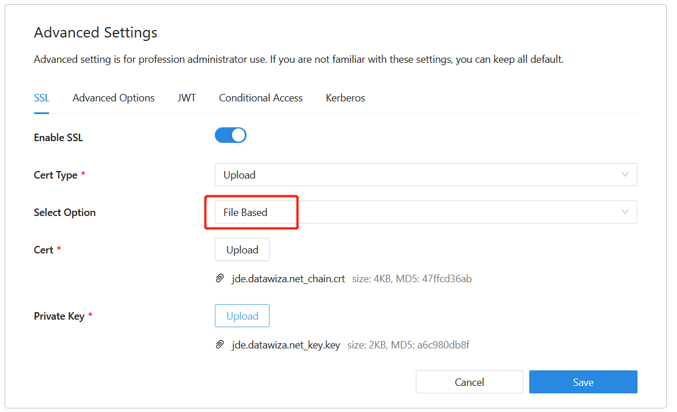

SSL-configuratie

Klik op het tabblad Geavanceerd.

Selecteer SSL inschakelen.

Selecteer een type in de vervolgkeuzelijst Certificaattype.

Voor het testen van de configuratie is er een zelfondertekend certificaat.

Notitie

U kunt een certificaat uploaden vanuit een bestand.

Selecteer Opslaan.

Meervoudige verificatie van Microsoft Entra inschakelen

Als u meer beveiliging wilt bieden voor aanmeldingen, kunt u meervoudige verificatie van Microsoft Entra afdwingen.

Meer informatie: Zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Meervoudige Verificatie van Microsoft Entra

- Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar het tabblad Eigenschappen van identiteitsoverzicht>>.

- Selecteer onder Standaardinstellingen voor beveiliging de optie Standaardinstellingen voor beveiliging beheren.

- Schakel in het deelvenster Standaardinstellingen voor beveiliging de vervolgkeuzelijst in om Ingeschakeld te selecteren.

- Selecteer Opslaan.

Eenmalige aanmelding inschakelen in de Oracle PeopleSoft-console

Eenmalige aanmelding inschakelen in de Oracle PeopleSoft-omgeving:

Meld u aan bij de PeopleSoft-console

http://{your-peoplesoft-fqdn}:8000/psp/ps/?cmd=startmet beheerdersreferenties, bijvoorbeeld PS/PS.Voeg een standaardgebruiker voor openbare toegang toe aan PeopleSoft.

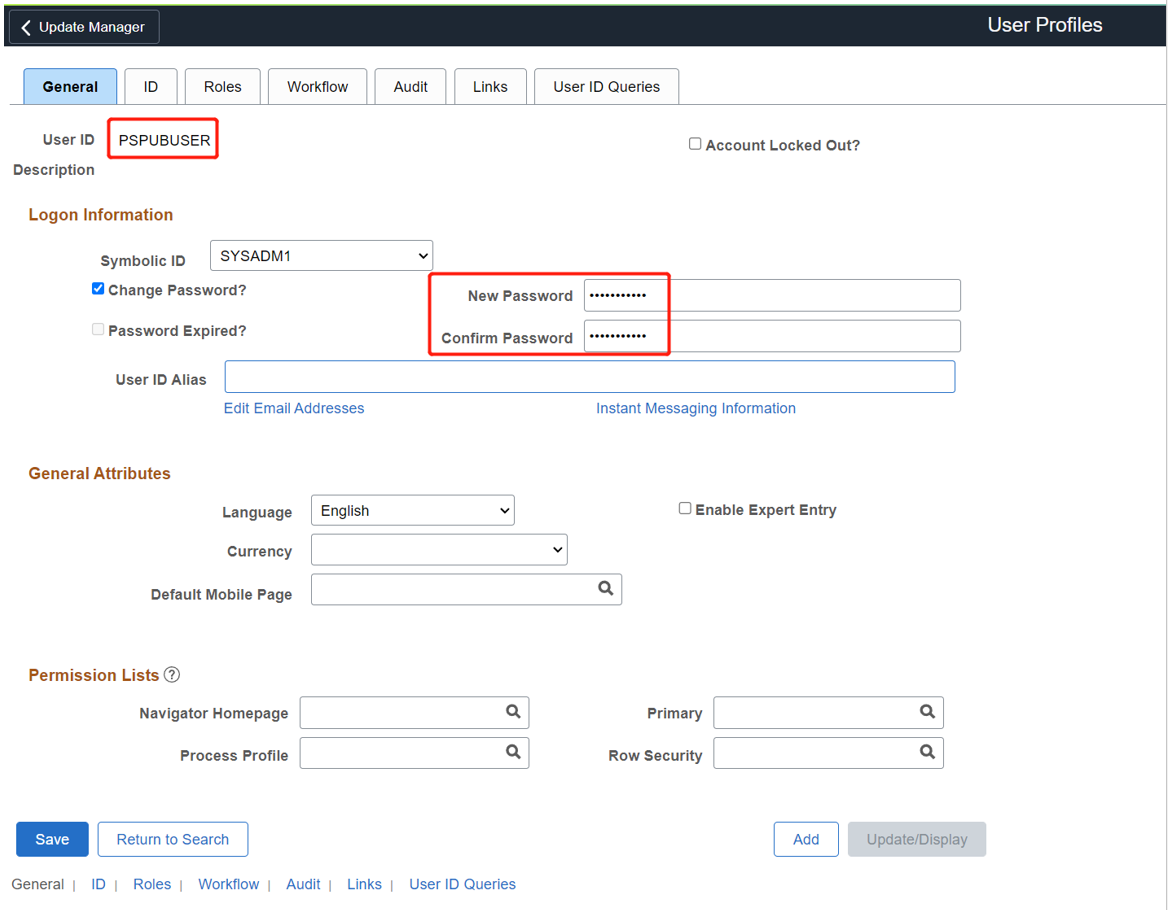

Ga in het hoofdmenu naar PeopleTools Security User Profiles User Profiles >> Add a New Value.>>

Selecteer Een nieuwe waarde toevoegen.

Maak gebruiker PSPUBUSER.

Voer het wachtwoord in.

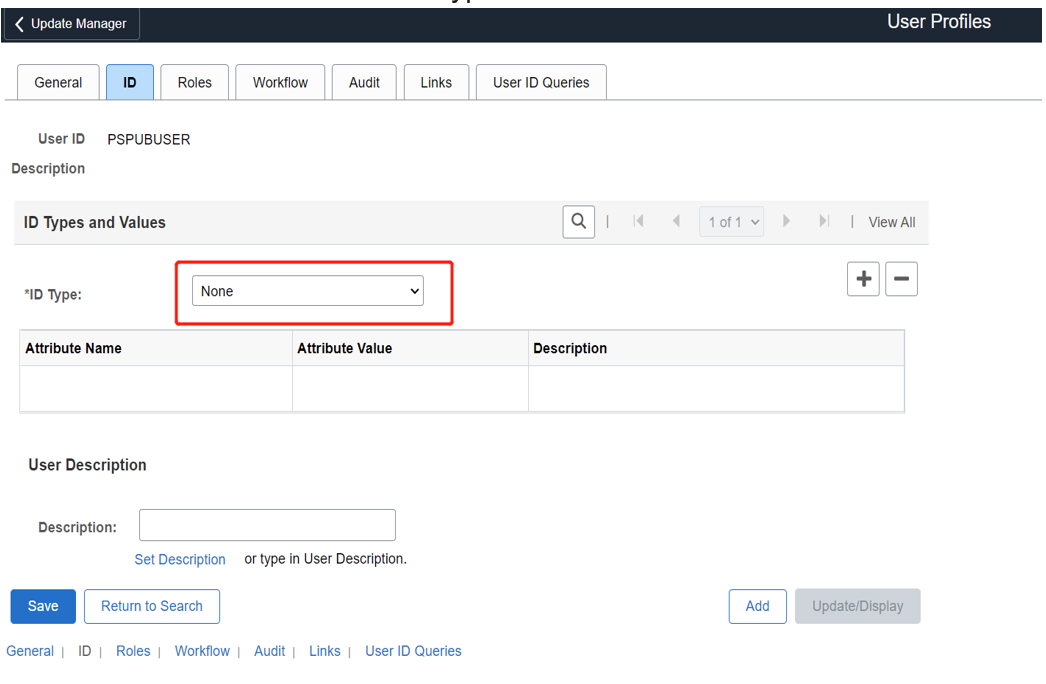

Selecteer het tabblad Id .

Selecteer Geen voor id-type.

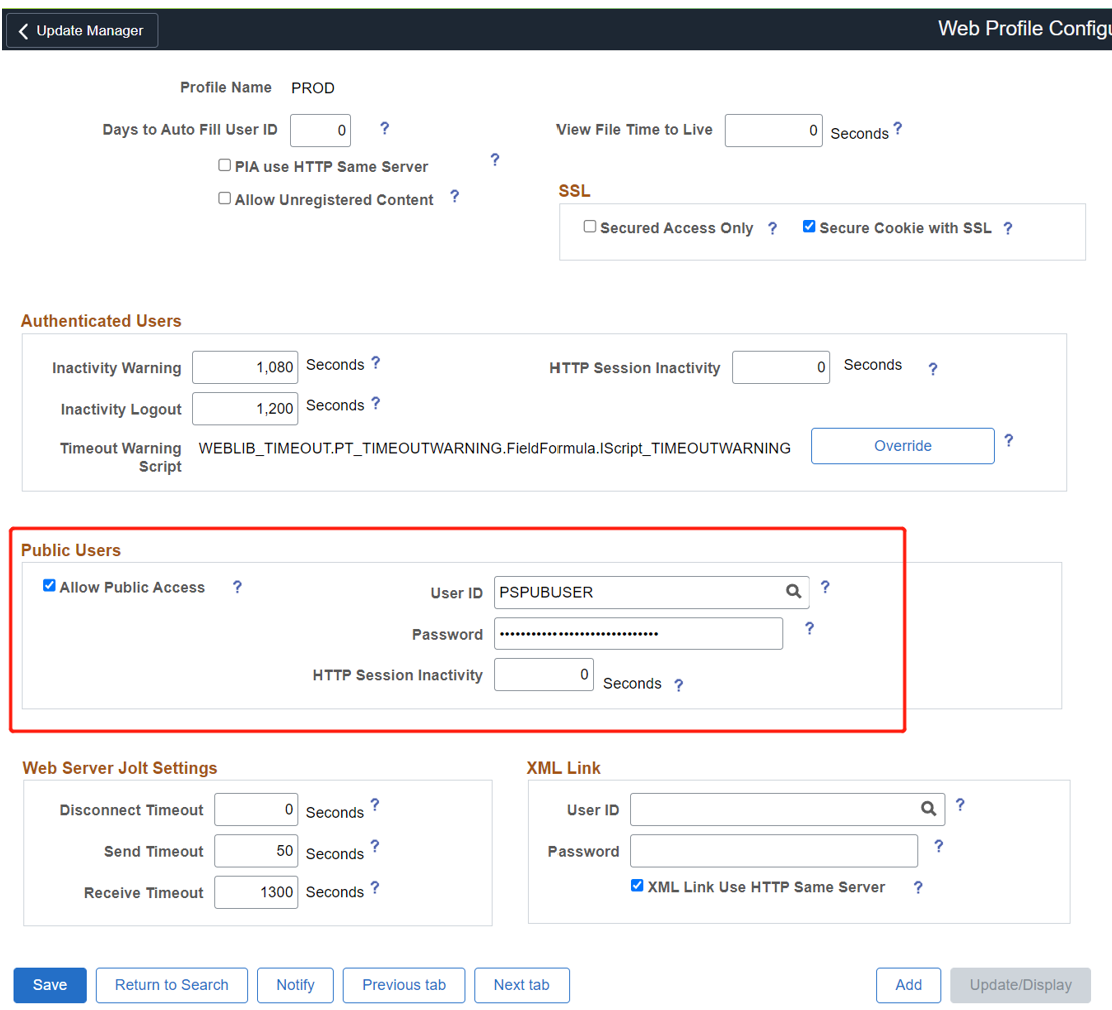

Navigeer naar PeopleTools > Web Profile Web Profile > Search >> PROD > Security.

Selecteer onder Openbare gebruikers het vak Openbare toegang toestaan.

Voer voor gebruikers-id PSPUBUSER in.

Voer het wachtwoord in.

Selecteer Opslaan.

Als u eenmalige aanmelding wilt inschakelen, gaat u naar PeopleTools > Security > Security Objects > Signon PeopleCode.

Selecteer de pagina Sign on PeopleCode .

Schakel OAMSSO_AUTHENTICATION in.

Selecteer Opslaan.

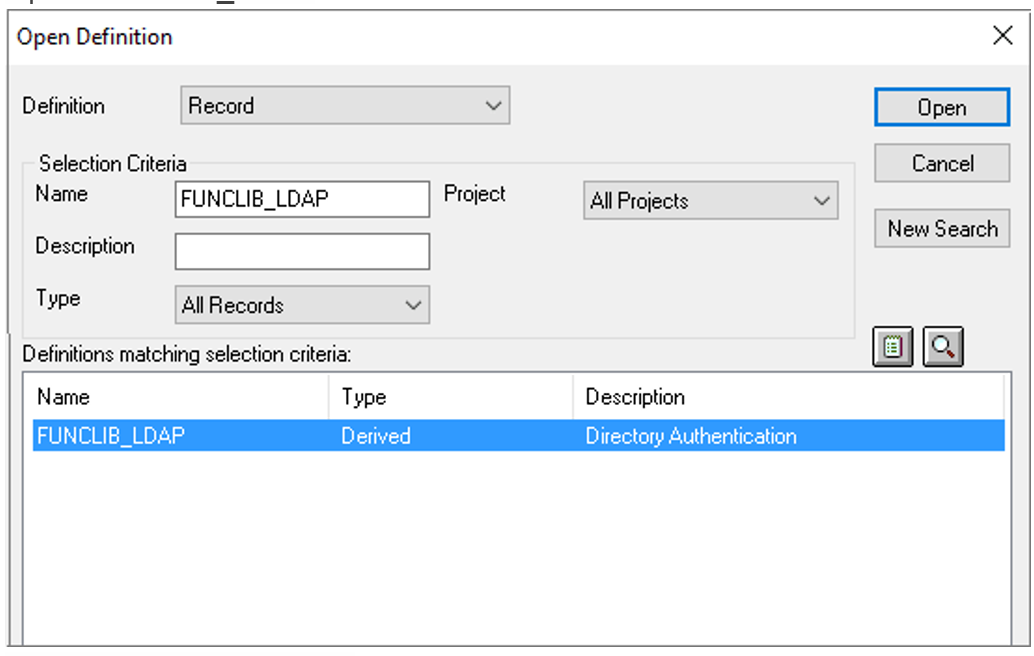

Als u PeopleCode wilt configureren met de ontwerpfunctie van de PeopleTools-toepassing, gaat u naar File Open Definition: Record > Name: >.>

FUNCLIB_LDAPOpen FUNCLIB_LDAP.

Selecteer de record.

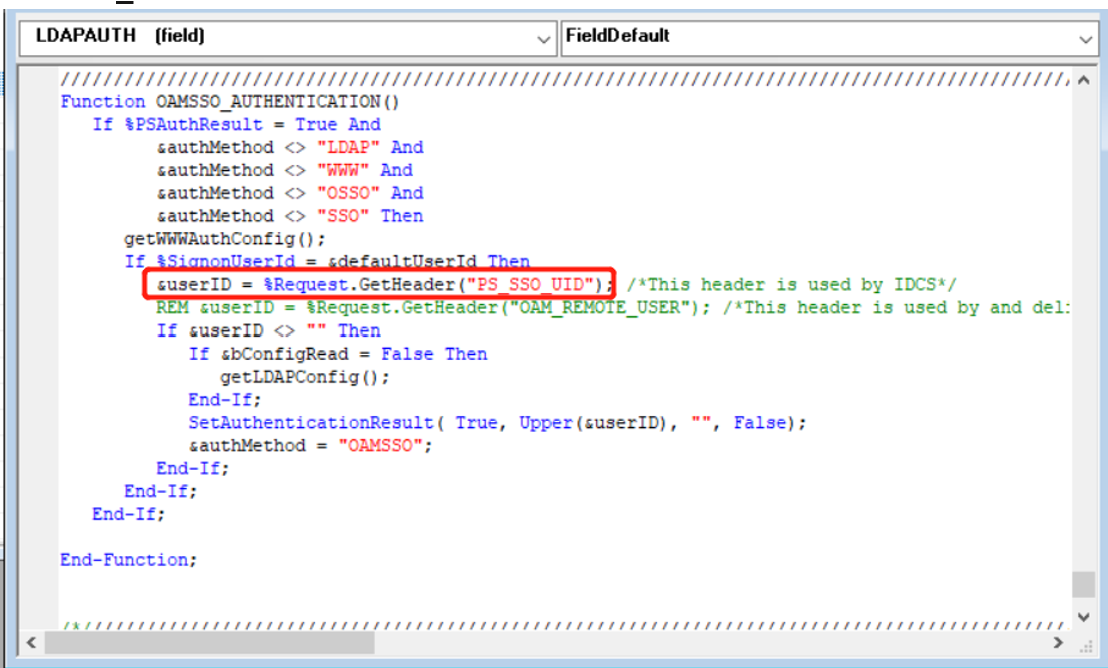

Selecteer LDAPAUTH > View PeopleCode.

Zoek de

getWWWAuthConfig()functieChange &defaultUserId = ""; to &defaultUserId = PSPUBUSER.Controleer of de gebruikerskoptekst voor

PS_SSO_UIDfunctie isOAMSSO_AUTHENTICATION.Sla de definitie van de record op.

Een Oracle PeopleSoft-toepassing testen

Als u een Oracle PeopleSoft-toepassing wilt testen, valideert u toepassingsheaders, beleid en algemene tests. Gebruik indien nodig header- en beleidssimulatie om headervelden en beleidsuitvoering te valideren.

Als u wilt controleren of toegang tot Oracle PeopleSoft-toepassingen correct wordt uitgevoerd, wordt er een prompt weergegeven om een Microsoft Entra-account te gebruiken voor aanmelding. Referenties worden gecontroleerd en Oracle PeopleSoft wordt weergegeven.

Volgende stappen

- Video: Eenmalige aanmelding en MFA inschakelen voor Oracle JD Edwards met Microsoft Entra ID via Datawiza

- Zelfstudie: Beveiligde hybride toegang configureren met Microsoft Entra ID en Datawiza

- Zelfstudie: Azure AD B2C configureren met Datawiza om beveiligde hybride toegang te bieden

- Ga naar docs.datawiza.com voor datawiza-gebruikershandleidingen