Beleid voor levensduur van adaptieve sessies configureren

Waarschuwing

Als u de functie voor configureerbare levensduur van tokens gebruikt (momenteel beschikbaar in openbare preview), wordt het maken van twee verschillende beleidsregels voor dezelfde combinatie van gebruiker of app niet ondersteund: een met deze functie en een andere met een functie voor de configureerbare levensduur van tokens. Microsoft heeft de functie voor configureerbare levensduur van tokens voor vernieuwen en de levensduur van sessietokens op 30 januari 2021 buiten gebruik gesteld en vervangen door de functie voor beheer van voorwaardelijke toegang voor verificatiesessies.

Voordat u 'Aanmeldingsfrequentie' inschakelt, moet u ervoor zorgen dat andere instellingen voor nieuwe verificatie zijn uitgeschakeld in uw tenant. Als 'MFA onthouden op vertrouwde apparaten' is ingeschakeld, moet u dit uitschakelen voordat u 'Aanmeldingsfrequentie' gebruikt. Als u deze twee instellingen samen gebruikt, kan dit ertoe leiden dat gebruikers onverwacht een prompt krijgen te zien. Voor meer informatie over herauthenticatieprompts en de levensduur van sessies raadpleegt u het artikel's voor het optimaliseren van verificatieprompts en het begrijpen van de levensduur van de sessie voor meervoudige verificatie van Microsoft Entra.

Beleidsimplementatie

Om ervoor te zorgen dat uw beleid werkt zoals verwacht, is de aanbevolen best practice om het te testen voordat het in productie wordt geïmplementeerd. Gebruik idealiter een testtenant om te controleren of uw nieuwe beleid werkt zoals bedoeld. Zie het artikel Een implementatie van voorwaardelijke toegang plannen voor meer informatie.

Beleid 1: Beheer van aanmeldingsfrequentie

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

Selecteer Nieuw beleid.

Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

Kies alle vereiste voorwaarden voor de omgeving van de klant, inclusief de doelcloud-apps.

Notitie

Voor de beste gebruikerservaring wordt het aanbevolen om voor belangrijke Microsoft Office-apps, zoals Exchange Online en SharePoint Online, dezelfde verificatiepromptfrequentie in te stellen.

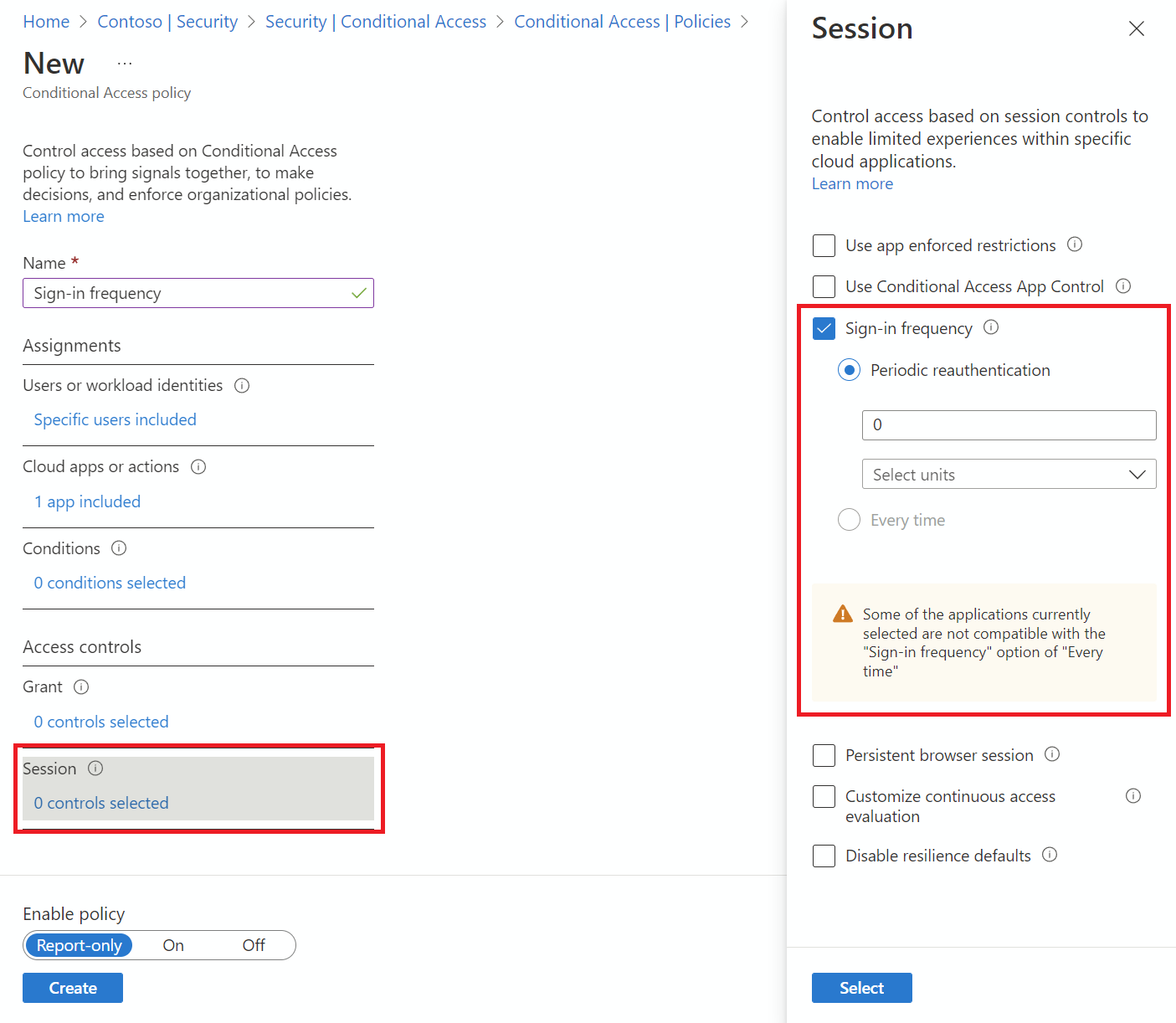

Onder Toegangsbeheer>Sessie.

- Selecteer Aanmeldingsfrequentie.

- Kies Periodieke verificatie en voer een waarde in van uren of dagen of selecteer Elke keer.

- Selecteer Aanmeldingsfrequentie.

Sla het beleid op.

Beleid 2: Permanente browsersessie

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

Selecteer Nieuw beleid.

Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

Kies alle vereiste voorwaarden.

Notitie

Voor deze controle moet u "Alle cloud-apps" als voorwaarde kiezen. Persistentie van browsersessies wordt beheerd door het verificatiesessietoken. Alle tabbladen in een browsersessie delen één sessietoken en moeten daarom allemaal de persistentiestatus delen.

Onder Toegangsbeheer>Sessie.

Selecteer Permanente browsersessie.

Notitie

Permanente configuratie van browsersessies in voorwaardelijke toegang van Microsoft Entra overschrijft de instelling Aangemeld blijven in het huisstijlvenster van het bedrijf voor dezelfde gebruiker als u beide beleidsregels hebt geconfigureerd.

Selecteer een waarde in de vervolgkeuzelijst.

Sla het beleid op.

Beleid 3: Beheer van aanmeldingsfrequentie elke keer riskante gebruiker

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer onder Doelresources>OpnemenAlle resources (voorheen 'Alle cloud-apps').

- Stel bij Voorwaarden>GebruikersrisicoConfigureren in op Ja.

- Selecteer onder Niveaus van gebruikersrisico's configureren die nodig zijn om beleid af te dwingen de optie Hoog. Deze richtlijnen zijn gebaseerd op Microsoft-aanbevelingen en kunnen voor elke organisatie verschillen

- Selecteer Gereed.

- Selecteer bijToegangsbeheer>Verlenen de optie Toegang verlenen.

- Selecteer Verificatiesterkte vereisen en selecteer vervolgens de ingebouwde meervoudige verificatiesterkte in de lijst.

- Selecteer Wachtwoordwijziging vereisen.

- Selecteer Selecteren.

- Onder Sessie.

- Selecteer Aanmeldingsfrequentie.

- Zorg ervoor dat elke keer wordt geselecteerd.

- Selecteer Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om het beleid te kunnen inschakelen.

Nadat beheerders de instellingen hebben bevestigd met de modus Alleen rapporteren, kunnen ze de wisselknop Beleid inschakelen van Alleen rapporteren wijzigen in Aan.

Validatie

Gebruik het hulpprogramma What If om een aanmelding van de gebruiker naar de doeltoepassing en andere voorwaarden te simuleren op basis van hoe u uw beleid hebt geconfigureerd. De besturingselementen voor verificatiesessiebeheer worden weergegeven in de resultaten van het hulpprogramma.

Prompttolerantie

We factor vijf minuten scheeftrekken wanneer elke keer dat in het beleid wordt geselecteerd, zodat we gebruikers niet vaker dan één keer om de vijf minuten vragen. Als de gebruiker MFA in de afgelopen 5 minuten heeft voltooid en een ander beleid voor voorwaardelijke toegang bereikt waarvoor opnieuw verificatie is vereist, wordt de gebruiker niet gevraagd. Het overvragen van gebruikers om opnieuw te verifiëren kan van invloed zijn op hun productiviteit en het risico verhogen dat gebruikers MFA-aanvragen goedkeuren die ze niet hebben gestart. Gebruik 'Aanmeldingsfrequentie - elke keer' alleen voor specifieke zakelijke behoeften.

Bekende problemen

- Als u de aanmeldingsfrequentie voor mobiele apparaten configureert: Verificatie na elk interval voor aanmeldingsfrequentie kan traag zijn, het kan gemiddeld 30 seconden duren. Het kan ook in verschillende apps tegelijk gebeuren.

- Op iOS-apparaten: als een app certificaten configureert als de eerste verificatiefactor en de app zowel de aanmeldingsfrequentie als het Intune Mobile Application Management-beleid heeft toegepast, kunnen eindgebruikers zich niet aanmelden bij de app wanneer het beleid wordt geactiveerd.

Volgende stappen

- Zie het artikel Een implementatie van voorwaardelijke toegang plannen als u klaar bent om beleid voor voorwaardelijke toegang te configureren voor uw omgeving.