Hardware-OATH-tokens beheren in Microsoft Entra ID (preview)

In dit onderwerp wordt beschreven hoe u hardware-eedtokens beheert in Microsoft Entra ID, waaronder Microsoft Graph-API's die u kunt gebruiken om hardware-OATH-tokens te uploaden, activeren en toewijzen.

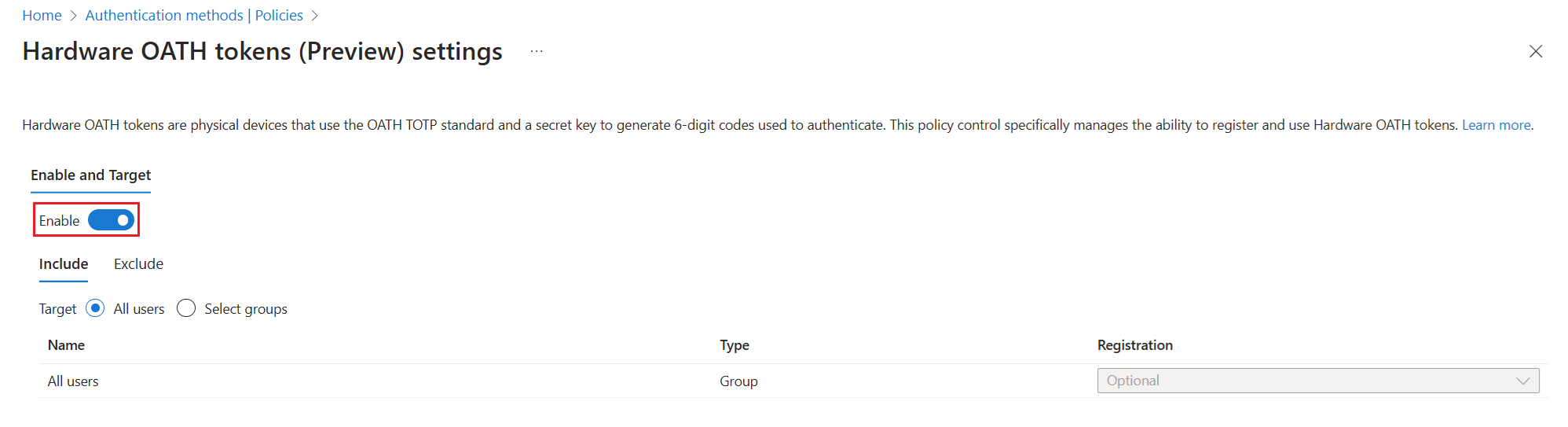

Hardware-OATH-tokens inschakelen in het beleid voor verificatiemethoden

U kunt hardware-OATH-tokens weergeven en inschakelen in het beleid voor verificatiemethoden met behulp van Microsoft Graph API's of het Microsoft Entra-beheercentrum.

De beleidsstatus van hardware-OATH-tokens weergeven met behulp van de API's:

GET https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathHardware-OATH-tokensbeleid inschakelen met behulp van de API's.

PATCH https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathVoeg in de hoofdtekst van de aanvraag het volgende toe:

{ "state": "enabled" }

Hardware-OATH-tokens inschakelen in het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

Blader naar >beveiligingsverificatiemethoden>Hardware OATH-tokens (preview).

Selecteer inschakelen, kies welke groepen gebruikers u wilt opnemen in het beleid en selecteer Opslaan.

U wordt aangeraden te migreren naar het beleid voor verificatiemethoden om hardware-OATH-tokens te beheren. Als u OATH-tokens inschakelt in het verouderde MFA-beleid, bladert u als verificatiebeleidsbeheerder naar het beleid in het Microsoft Entra-beheercentrum: >Aanvullende multifactor-verificatie-instellingen in de cloud. Schakel het selectievakje voor verificatiecode uit vanuit een mobiele app of hardwaretoken.

Scenario: De beheerder maakt, toewijst en activeert een hardware-OATH-token

In dit scenario wordt beschreven hoe u een hardware-OATH-token maakt, toewijst en activeert als beheerder, inclusief de benodigde API-aanroepen en verificatiestappen.

Notitie

Het kan tot 20 minuten duren voordat het beleid wordt doorgegeven. Wacht een uur voordat het beleid kan worden bijgewerkt voordat gebruikers zich kunnen aanmelden met hun hardware-OATH-token en het kunnen zien in hun beveiligingsgegevens.

Laten we eens kijken naar een voorbeeld waarin een verificatiebeleidsbeheerder een token maakt en dit toewijst aan een gebruiker. U kunt toewijzing toestaan zonder activering.

Voor de hoofdtekst van de POST in dit voorbeeld vindt u het serialNumber van uw apparaat en wordt de secretKey aan u geleverd.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Het antwoord bevat de token-id en de gebruikers-id waaraan het token is toegewezen:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": {

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"displayName": "Test User"

}

}

Hier ziet u hoe de verificatiebeleidsbeheerder het token kan activeren. Vervang de verificatiecode in de aanvraagbody door de code van uw hardware-OATH-token.

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods/3dee0e53-f50f-43ef-85c0-b44689f2d66d/activate

{

"verificationCode" : "903809"

}

Als u wilt controleren of het token is geactiveerd, meldt u zich als testgebruiker aan bij beveiligingsgegevens . Als u wordt gevraagd om een aanmeldingsaanvraag van Microsoft Authenticator goed te keuren, selecteert u Een verificatiecode gebruiken.

U kunt GET to list tokens:

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

In dit voorbeeld wordt één token gemaakt:

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

Voeg in de hoofdtekst van de aanvraag het volgende toe:

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

Het antwoord bevat de token-id.

#### Response

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": null

}

Beheerders van verificatiebeleid of een eindgebruiker kunnen een token intrekken:

DELETE https://graph.microsoft.com/beta/users/66aa66aa-bb77-cc88-dd99-00ee00ee00ee/authentication/hardwareoathmethods/6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0

In dit voorbeeld ziet u hoe u een token verwijdert met token-id 3dee0e53-f50f-43ef-85c0-b44689f2d66d:

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/3dee0e53-f50f-43ef-85c0-b44689f2d66d

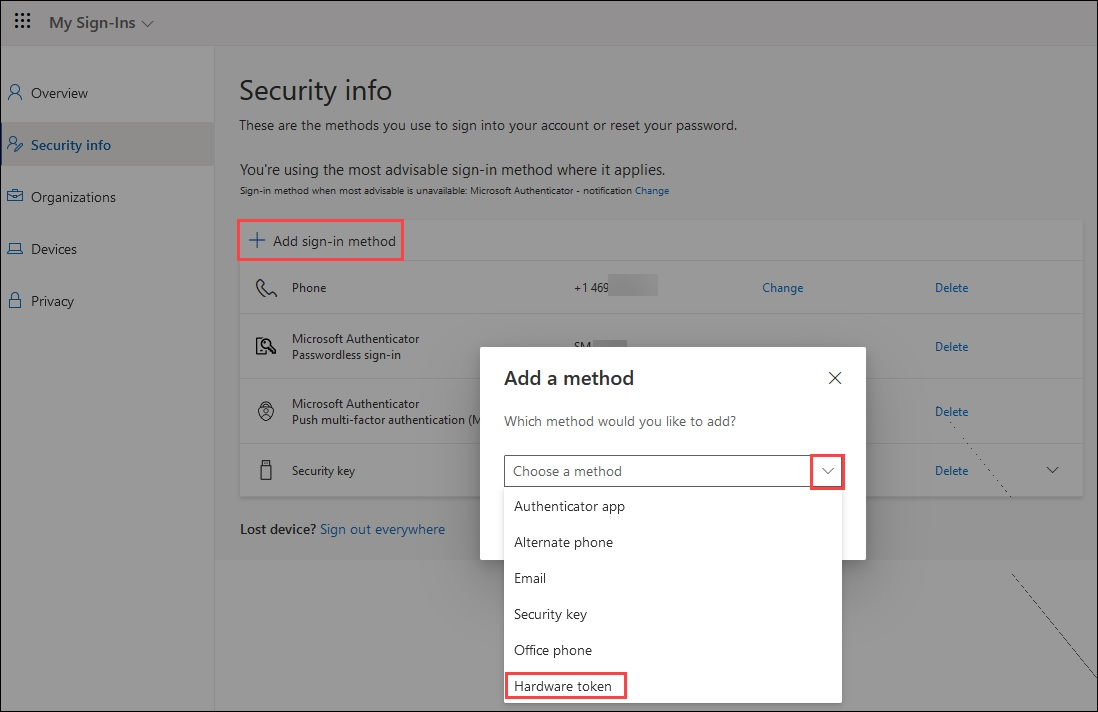

Scenario: Beheerder maakt en wijst een hardware-OATH-token toe dat een gebruiker activeert

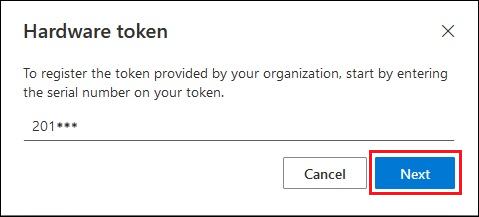

In dit scenario maakt en wijst een beheerder van verificatiebeleid een token toe en kan een gebruiker dit activeren op de pagina Beveiligingsgegevens of met behulp van Microsoft Graph Explorer. Wanneer u een token toewijst, kunt u stappen delen om de gebruiker aan te melden bij Beveiligingsgegevens om het token te activeren. Ze kunnen de aanmeldingsmethode> Ze moeten het serienummer van het hardwaretoken opgeven, dat zich meestal op de achterkant van het apparaat bevindt.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Het antwoord bevat een id-waarde voor elk token. Een verificatiebeheerder kan het token toewijzen aan een gebruiker:

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods

{

"device":

{

"id": "6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0"

}

}

Hier volgen de stappen die een gebruiker kan volgen om hun hardware-OATH-token zelf te activeren in beveiligingsgegevens:

Meld u aan bij beveiligingsgegevens.

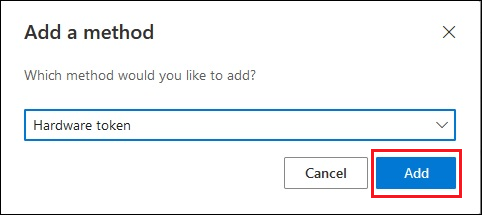

Selecteer Aanmeldingsmethode toevoegen en kies Hardwaretoken.

Nadat u hardwaretokenhebt geselecteerd, selecteert u toevoegen.

Controleer de achterkant van het apparaat op het serienummer, voer het in en selecteer Volgende.

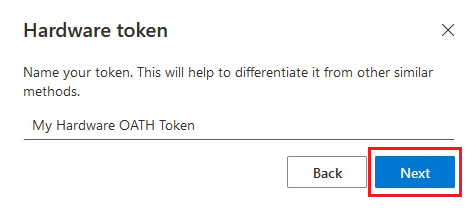

Maak een beschrijvende naam om u te helpen bij het kiezen van deze methode om meervoudige verificatie te voltooien en selecteer Volgende.

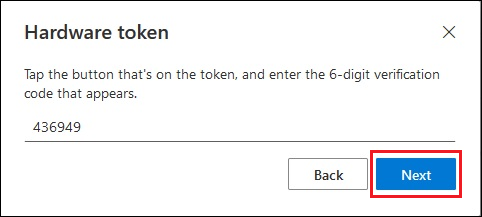

Geef de willekeurige verificatiecode op die wordt weergegeven wanneer u op de knop op het apparaat tikt. Voor een token dat de code elke 30 seconden vernieuwt, moet u de code invoeren en binnen één minuut Volgende selecteren. Voor een token dat elke 60 seconden wordt vernieuwd, hebt u twee minuten.

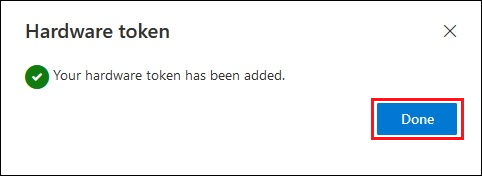

Wanneer u ziet dat het OATH-token van de hardware is toegevoegd, selecteert u Gereed.

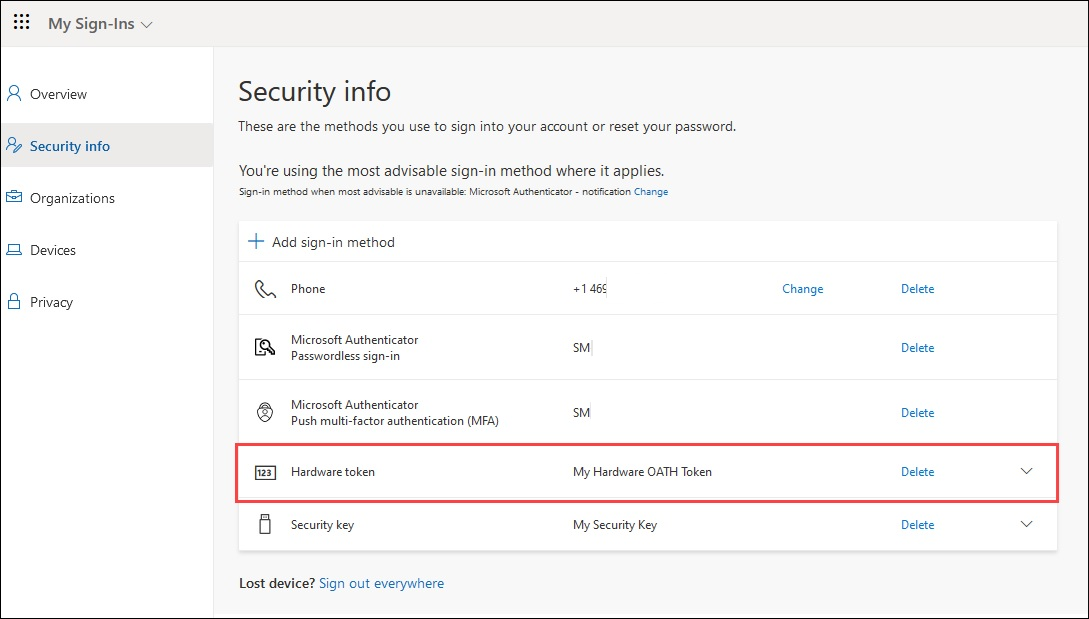

Het hardware-OATH-token wordt weergegeven in de lijst met uw beschikbare verificatiemethoden.

Hier volgen stappen die gebruikers kunnen volgen om hun hardware-OATH-token zelf te activeren met behulp van Graph Explorer.

Open Microsoft Graph Explorer, meld u aan en geef toestemming voor de vereiste machtigingen.

Zorg ervoor dat u over de vereiste machtigingen beschikt. Als een gebruiker de selfservice-API-bewerkingen kan uitvoeren, is beheerderstoestemming vereist voor

Directory.Read.All,User.Read.AllenUser.ReadWrite.All.Haal een lijst op met hardware-OATH-tokens die zijn toegewezen aan uw account, maar die nog niet zijn geactiveerd.

GET https://graph.microsoft.com/beta/me/authentication/hardwareOathMethodsKopieer de id van het tokenapparaat en voeg deze toe aan het einde van de URL gevolgd door /activate. U moet de verificatiecode invoeren in de aanvraagbody en de POST-aanroep verzenden voordat de code wordt gewijzigd.

POST https://graph.microsoft.com/beta/me/authentication/hardwareOathMethods/b65fd538-b75e-4c88-bd08-682c9ce98eca/activateAanvraagtekst:

{ "verificationCode": "988659" }

Scenario: Beheerder maakt meerdere hardware-OATH-tokens bulksgewijs die gebruikers zelf toewijzen en activeren

In dit scenario maakt een verificatiebeheerder tokens zonder toewijzing en kunnen gebruikers de tokens zelf toewijzen en activeren. U kunt nieuwe tokens bulksgewijs uploaden naar de tenant. Gebruikers kunnen zich aanmelden bij beveiligingsgegevens om hun token te activeren. Ze kunnen de aanmeldingsmethode> Ze moeten het serienummer van het hardwaretoken opgeven, dat zich meestal op de achterkant van het apparaat bevindt.

Voor meer zekerheid dat het token alleen wordt geactiveerd door een specifieke gebruiker, kunt u het token toewijzen aan de gebruiker en het apparaat naar hen verzenden voor zelfactivering.

PATCH https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"@context":"#$delta",

"value": [

{

"@contentId": "1",

"serialNumber": "GALT11420108",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

},

{

"@contentId": "2",

"serialNumber": "GALT11420112",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "2234567abcdef2234567abcdef",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

]

}

Problemen met hardware-OATH-token oplossen

In deze sectie wordt algemene informatie behandeld

Gebruiker heeft twee tokens met hetzelfde serienummer

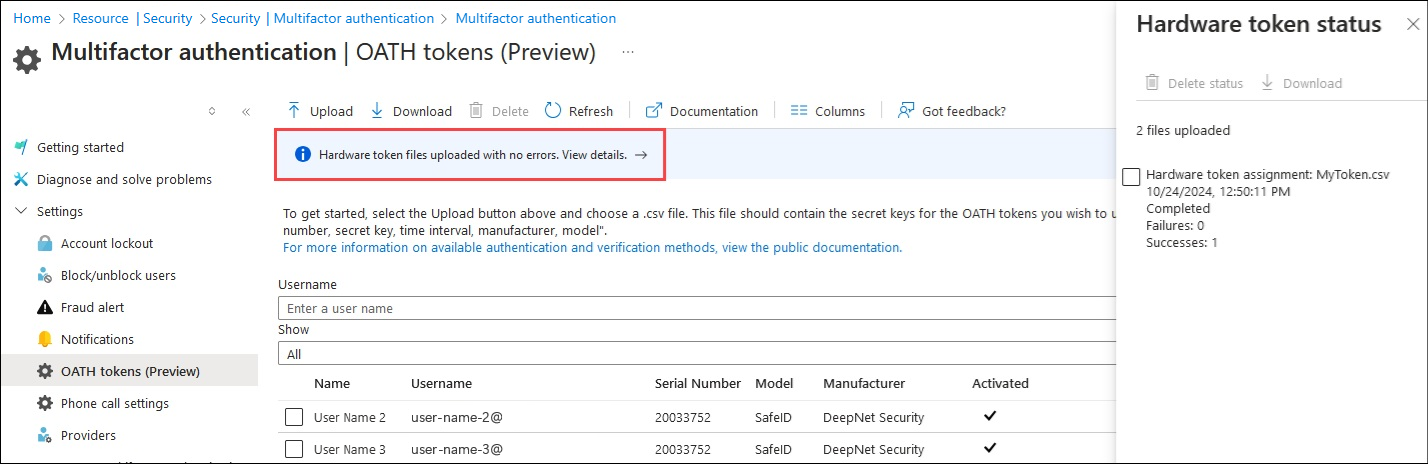

Een gebruiker kan twee exemplaren van hetzelfde hardware-OATH-token hebben dat is geregistreerd als verificatiemethoden. Dit gebeurt als het verouderde token niet wordt verwijderd uit OATH-tokens (preview) in het Microsoft Entra-beheercentrum nadat het is geüpload met Behulp van Microsoft Graph.

Als dit gebeurt, worden beide exemplaren van het token vermeld als geregistreerd voor de gebruiker:

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods

Beide exemplaren van het token worden ook vermeld in OATH-tokens (preview) in het Microsoft Entra-beheercentrum:

Het verouderde token identificeren en verwijderen.

Vermeld alle hardware-OATH-tokens voor de gebruiker.

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethodsZoek de id van beide tokens en kopieer het serialNumber van het dubbele token.

Identificeer het verouderde token. Er wordt slechts één token geretourneerd in het antwoord van de volgende opdracht. Dit token is gemaakt met behulp van Microsoft Graph.

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices?$filter=serialNumber eq '20033752'Verwijder de verouderde tokentoewijzing van de gebruiker. Nu u de id van het nieuwe token kent, kunt u de id van het verouderde token uit de lijst identificeren die wordt geretourneerd in stap 1. Maak de URL met behulp van de verouderde token-id.

DELETE https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods/{legacyHardwareOathMethodId}Verwijder het verouderde token met behulp van de id van het verouderde token in deze aanroep.

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/{legacyHardwareOathMethodId}

Gerelateerde inhoud

Meer informatie over OATH-tokens.