MFA- en SSPR-beleidsinstellingen migreren naar de policy voor verificatiemethoden voor Microsoft Entra ID

U kunt verouderde beleidsinstellingen van Microsoft Entra ID migreren die afzonderlijk meervoudige verificatie (MFA) en selfservice voor wachtwoordherstel (SSPR) beheren naar geïntegreerd beheer met het beleid voor verificatiemethoden.

U kunt de migratiehandleiding voor verificatiemethoden (preview) in het Microsoft Entra-beheercentrum gebruiken om de migratie te automatiseren. De handleiding bevat een wizard voor het controleren van uw huidige beleidsinstellingen voor MFA en SSPR. Vervolgens worden deze instellingen samengevoegd in het beleid voor verificatiemethoden, waar ze eenvoudiger samen kunnen worden beheerd.

U kunt beleidsinstellingen ook handmatig migreren volgens uw eigen planning. Het migratieproces is volledig omkeerbaar. U kunt beleid voor MFA en SSPR voor de hele tenant blijven gebruiken terwijl u verificatiemethoden nauwkeuriger configureert voor gebruikers en groepen in het beleid voor verificatiemethoden.

Zie Verificatiemethoden voor Microsoft Entra-id beheren voor meer informatie over hoe deze beleidsregels samenwerken tijdens de migratie.

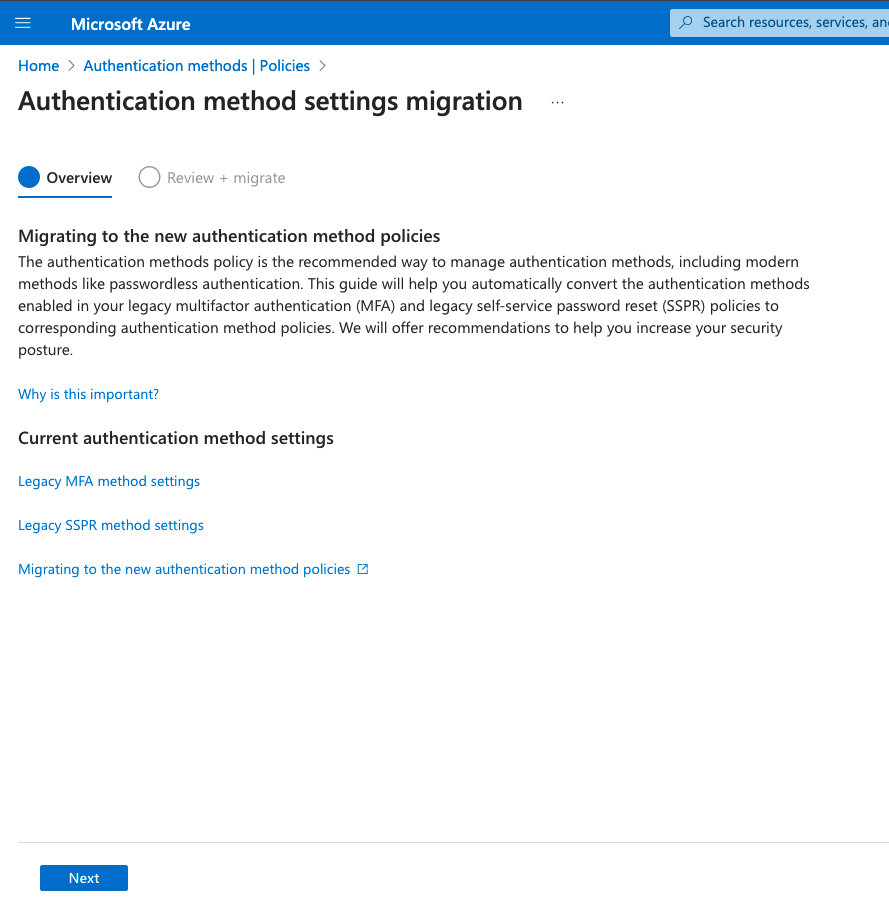

Handleiding voor geautomatiseerde migratie

Met de handleiding voor geautomatiseerde migratie kunt u in slechts een paar klikken migreren waar u verificatiemethoden beheert. Het kan worden geopend vanuit het Microsoft Entra-beheercentrum door te bladeren naar> het beleid voor beveiligingsverificatiemethoden.>

Op de eerste pagina van de wizard wordt uitgelegd wat het is en hoe deze werkt. Het bevat ook koppelingen naar elk van de verouderde beleidsregels voor uw referentie.

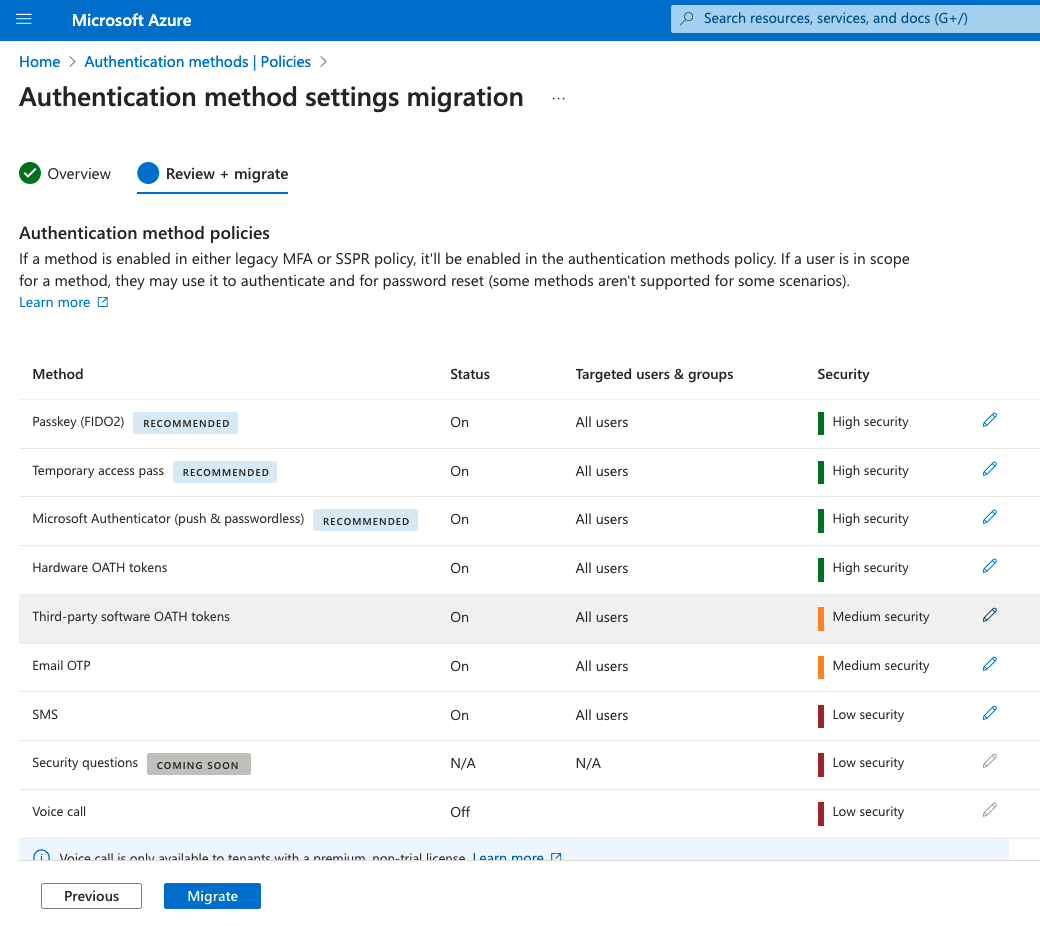

De wizard configureert vervolgens het verificatiemethodebeleid op basis van wat uw organisatie momenteel heeft ingeschakeld in het verouderde MFA- en SSPR-beleid. Als een methode is ingeschakeld in een van beide verouderde beleidsregels, wordt aanbevolen deze ook in te schakelen in het beleid voor verificatiemethoden. Met deze configuratie kunnen gebruikers zich blijven aanmelden en hun wachtwoord opnieuw instellen met behulp van dezelfde methode die ze eerder hebben gebruikt.

Daarnaast raden we u aan de nieuwste moderne, veilige methoden zoals wachtwoordsleutels, tijdelijke toegangspas en Microsoft Authenticator in te schakelen om de beveiligingspostuur van uw organisatie te verbeteren. Als u de aanbevolen configuratie wilt bewerken, selecteert u het potloodpictogram naast elke methode.

Zodra u tevreden bent met de configuratie, selecteert u Migreren en bevestigt u de migratie. Het beleid voor verificatiemethoden wordt bijgewerkt zodat deze overeenkomt met de configuratie die is opgegeven in de wizard. Verificatiemethoden in het verouderde MFA- en SSPR-beleid worden grijs weergegeven en zijn niet meer van toepassing.

De migratiestatus wordt bijgewerkt naar migratie voltooid. U kunt deze status op elk gewenst moment weer in uitvoering wijzigen om indien nodig methoden opnieuw in te schakelen in het verouderde beleid.

Handmatige migratie

Begin met het controleren van uw bestaande beleidsinstellingen voor elke verificatiemethode die beschikbaar is voor gebruikers. Als u tijdens de migratie terugdraait, wilt u mogelijk een record van de instellingen voor de verificatiemethode van elk van deze beleidsregels:

- MFA-beleid

- SSPR-beleid (indien gebruikt)

- Beleid voor verificatiemethoden (indien gebruikt)

Als u geen SSPR gebruikt en nog geen beleid voor verificatiemethoden gebruikt, hoeft u alleen instellingen op te halen uit het MFA-beleid.

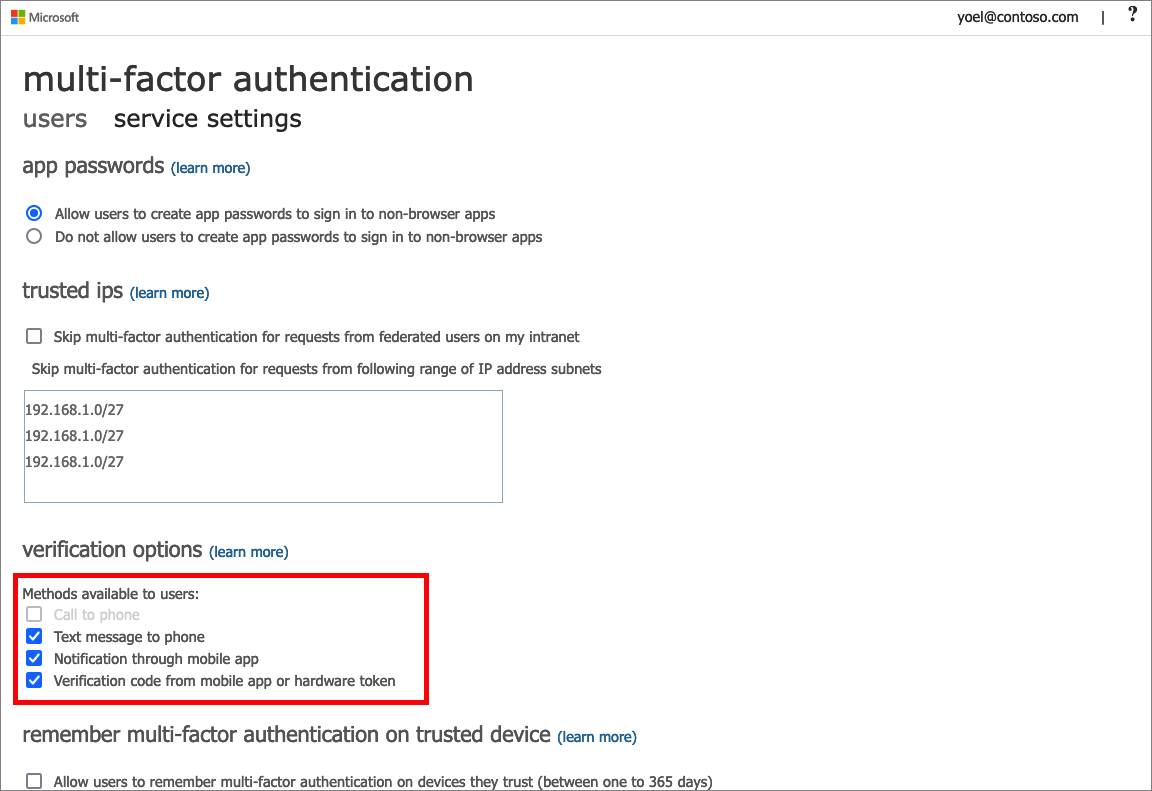

Het verouderde MFA-beleid controleren

Begin met het documenteren van welke methoden beschikbaar zijn in het verouderde MFA-beleid.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

- Blader naar Identity>Users>Alle gebruikers>MFA-service-instellingen per gebruiker> om de instellingen weer te geven.

Deze instellingen zijn tenantbreed, dus er is geen gebruikers- of groepsgegevens nodig.

Noteer voor elke methode of deze al dan niet is ingeschakeld voor de tenant. De volgende tabel bevat methoden die beschikbaar zijn in het verouderde MFA-beleid en de bijbehorende methoden in het beleid voor verificatiemethoden.

| Beleid voor meervoudige verificatie | Policy voor verificatiemethode |

|---|---|

| Bellen naar telefoon | Spraakoproepen |

| Sms-bericht naar telefoon | Sms |

| Melding via mobiele app | Microsoft Authenticator |

| Verificatiecode van mobiele app of hardwaretoken | OATH-tokens van derden Hardware-OATH-tokens Microsoft Authenticator |

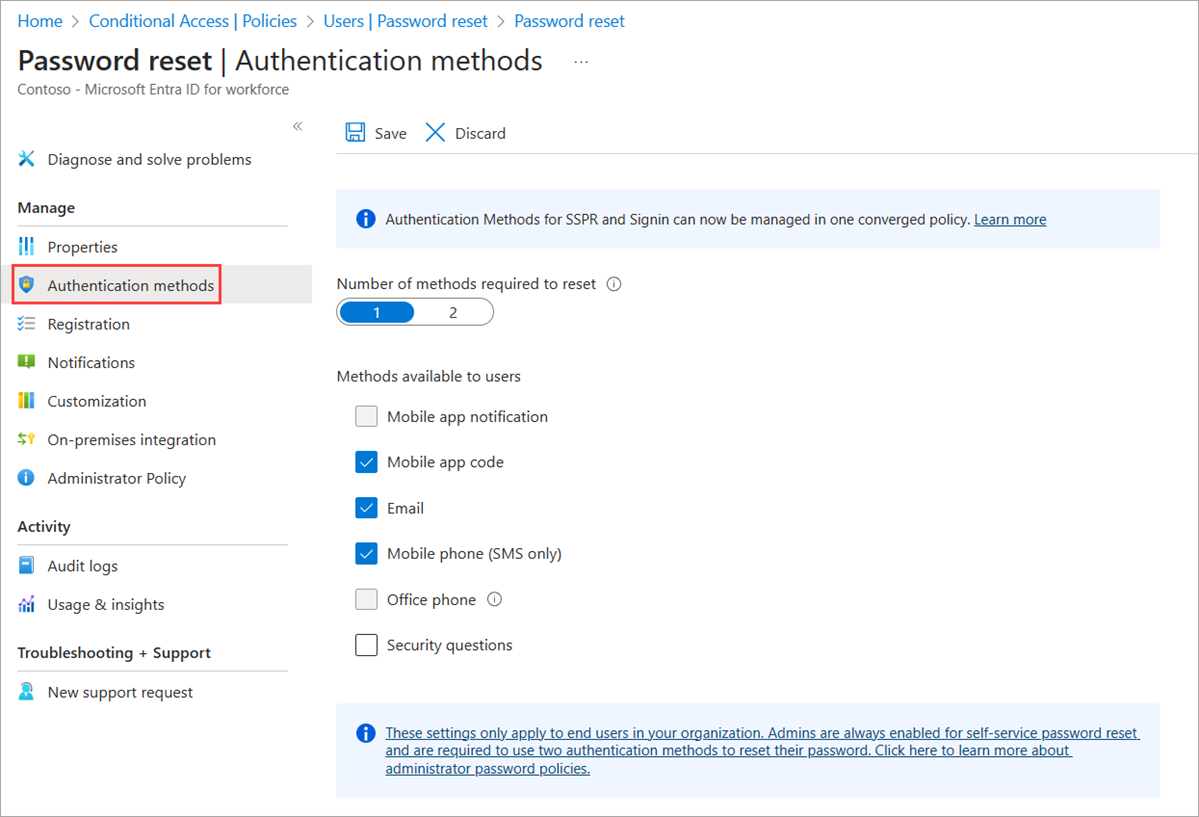

Het verouderde SSPR-beleid controleren

Als u de authenticatiemethoden wilt bekijken die beschikbaar zijn in het verouderde SSPR-beleid, gaat u naar Identity>Users>All users>Password reset>Authentication methods. De volgende tabel bevat de beschikbare methoden in het verouderde SSPR-beleid en de bijbehorende methoden in het verificatiemethodebeleid.

Noteer welke gebruikers binnen het bereik van SSPR vallen (alle gebruikers, één specifieke groep of geen gebruikers) en de verificatiemethoden die ze kunnen gebruiken. Hoewel er nog geen beveiligingsvragen beschikbaar zijn om te beheren in het beleid voor verificatiemethoden, moet u deze later vastleggen wanneer dat het geval is. U kunt deze informatie vinden door naar Identity>Users>All users>Password reset>Propertieste gaan.

| SSPR-verificatiemethoden | Policy voor verificatiemethode |

|---|---|

| Meldingen via mobiele app | Microsoft Authenticator |

| Code via mobiele app | Microsoft Authenticator Software-OATH-tokens |

| E-mailen | E-mail OTP |

| Telefoon (mobiel) | Spraakoproepen Sms |

| Telefoon (werk) | Spraakoproepen |

| Beveiligingsvragen | Nog niet beschikbaar; vragen kopiëren voor later gebruik |

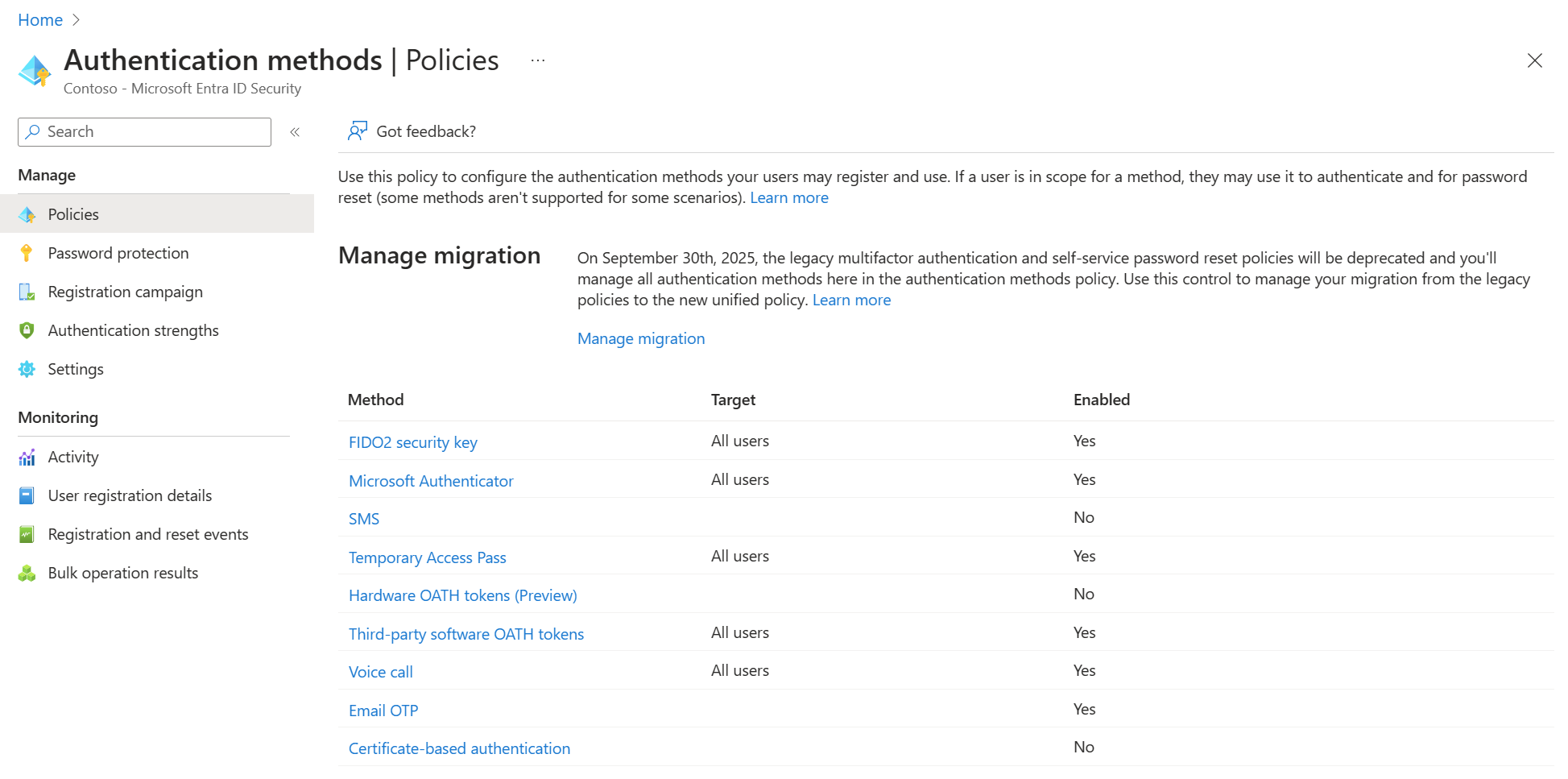

Beleid voor verificatiemethoden

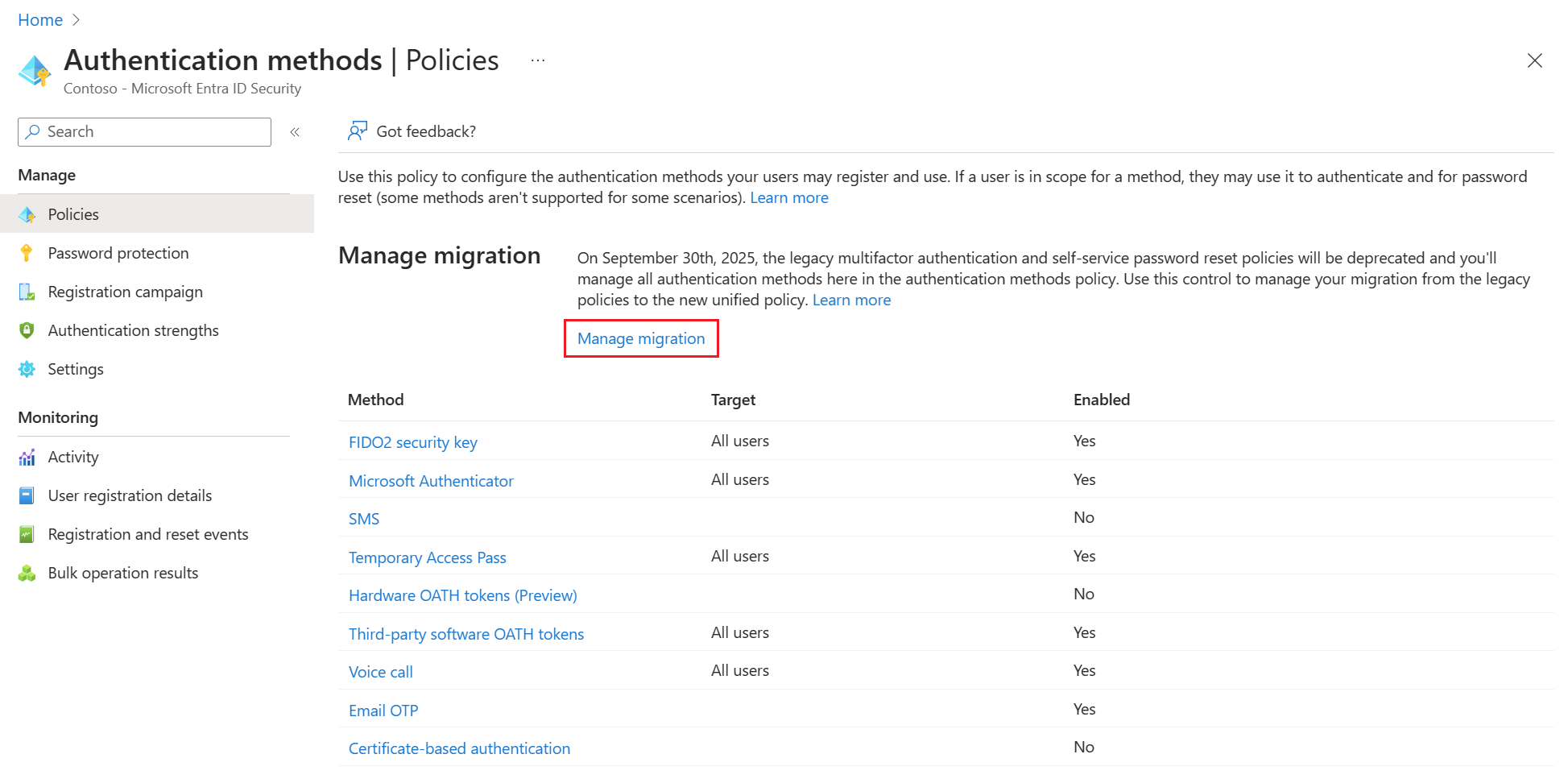

Als u instellingen in het beleid voor verificatiemethoden wilt controleren, meldt u zich aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder en bladert u naar het beleid>> Een nieuwe tenant heeft standaard alle methoden Uitgeschakeld , waardoor migratie eenvoudiger wordt omdat verouderde beleidsinstellingen niet hoeven te worden samengevoegd met bestaande instellingen.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

- Bladeren naar beveiligingsverificatiemethoden>>

Het beleid voor verificatiemethoden heeft andere methoden die niet beschikbaar zijn in het verouderde beleid, zoals FIDO2-beveiligingssleutel, tijdelijke toegangspas en verificatie op basis van Microsoft Entra-certificaten. Deze methoden vallen niet binnen het bereik van de migratie en u hoeft er geen wijzigingen in aan te brengen als u ze al hebt geconfigureerd.

Als u andere methoden hebt ingeschakeld in het beleid voor verificatiemethoden, schrijft u de gebruikers en groepen op die deze methoden wel of niet kunnen gebruiken. Noteer de configuratieparameters die bepalen hoe de methode kan worden gebruikt. U kunt Microsoft Authenticator bijvoorbeeld configureren om locatie in pushmeldingen op te geven. Maak een record van welke gebruikers en groepen zijn ingeschakeld voor vergelijkbare configuratieparameters die aan elke methode zijn gekoppeld.

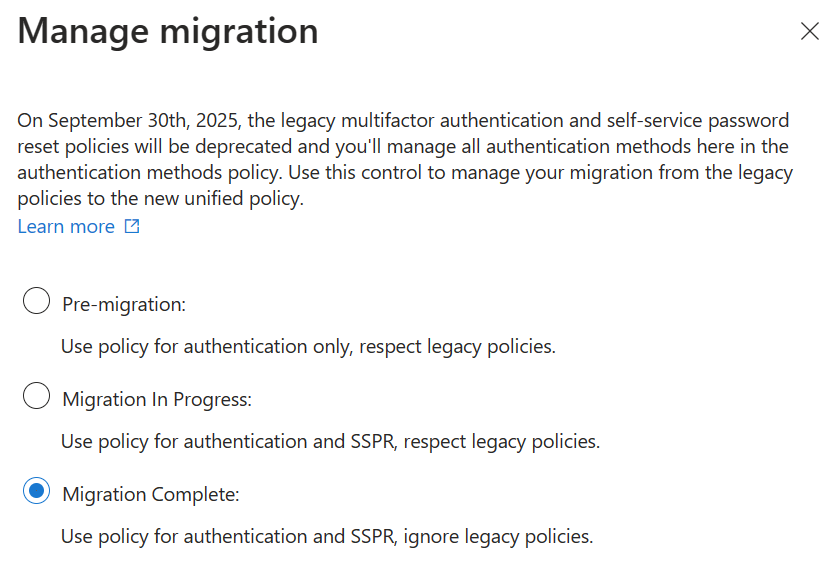

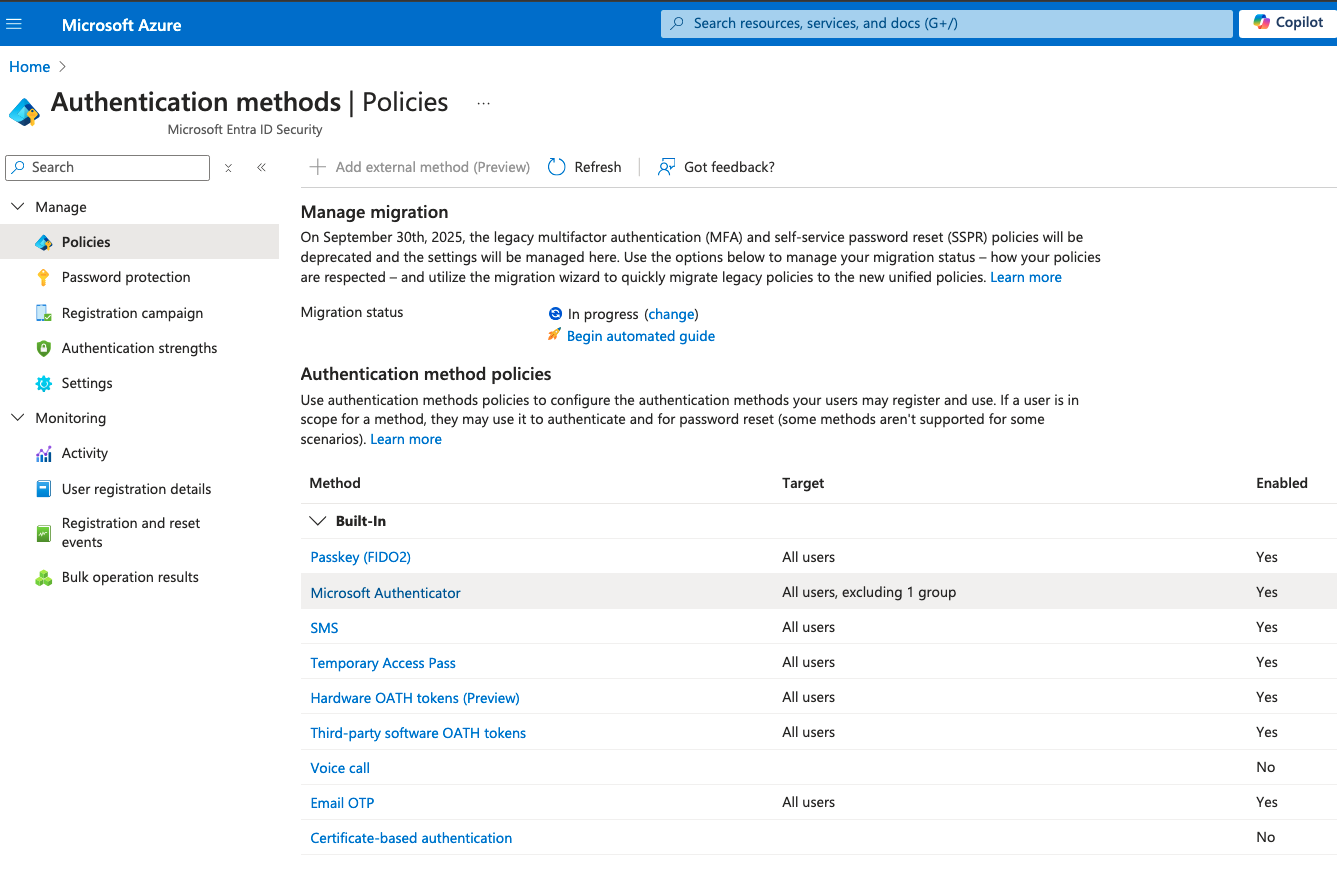

De migratie starten

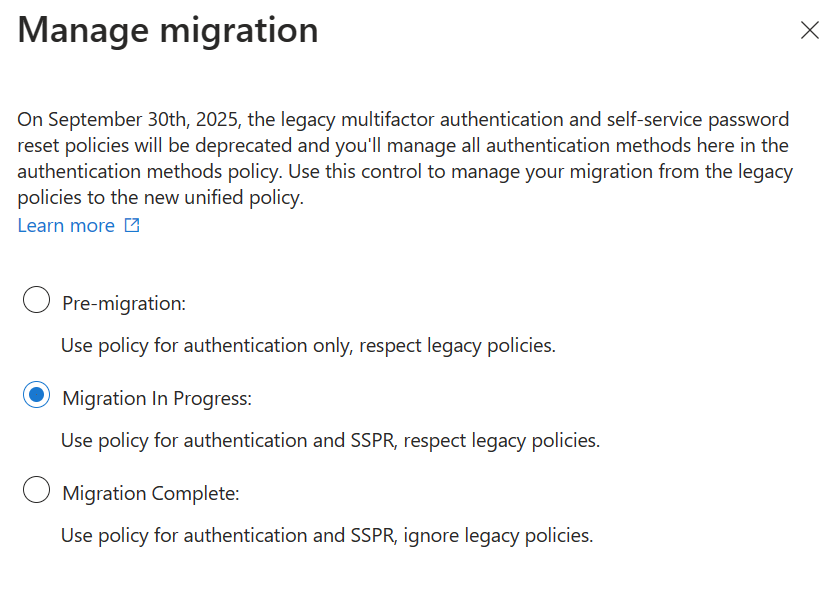

Nadat u beschikbare verificatiemethoden hebt vastgelegd van het beleid dat u momenteel gebruikt, kunt u de migratie starten. Open het beleid voor verificatiemethoden, selecteer Migratie beheren en selecteer Migratie wordt uitgevoerd.

U stelt deze optie in voordat u wijzigingen aanbrengt tijdens het toepassen van uw nieuwe beleid op zowel aanmeldings- als wachtwoordherstelscenario's.

De volgende stap is het bijwerken van het beleid voor verificatiemethoden zodat het overeenkomt met uw controle. U wilt elke methode één voor één bekijken. Als uw tenant alleen gebruikmaakt van het verouderde MFA-beleid en geen SSPR gebruikt, is de update eenvoudig. U kunt elke methode voor alle gebruikers inschakelen en exact overeenkomen met uw bestaande beleid.

Als uw tenant zowel MFA als SSPR gebruikt, moet u rekening houden met elke methode:

- Als de methode is ingeschakeld in beide verouderde beleidsregels, schakelt u deze in voor alle gebruikers in het beleid voor verificatiemethoden.

- Als de methode is uitgeschakeld in beide verouderde beleidsregels, laat u deze uitgeschakeld voor alle gebruikers in het beleid voor verificatiemethoden.

- Als de methode slechts in één beleid is ingeschakeld, moet u beslissen of deze in alle situaties wel of niet beschikbaar moet zijn.

Waar het beleid overeenkomt, kunt u eenvoudig uw huidige status aanpassen. Als er sprake is van een onjuiste overeenkomst, moet u beslissen of u de methode helemaal wilt in- of uitschakelen. Stel dat meldingen via een mobiele app zijn ingeschakeld om pushmeldingen voor MFA toe te staan. In het verouderde SSPR-beleid is de meldingsmethode voor mobiele apps niet ingeschakeld. In dat geval staat het verouderde beleid pushmeldingen toe voor MFA, maar niet voor SSPR.

In het beleid voor verificatiemethoden moet u vervolgens kiezen of u Microsoft Authenticator wilt inschakelen voor zowel SSPR als MFA of uitschakelen (we raden u aan Microsoft Authenticator in te schakelen).

Houd er rekening mee dat u in het beleid voor verificatiemethoden de mogelijkheid hebt om methoden in te schakelen voor groepen gebruikers, naast alle gebruikers, en u kunt ook groepen gebruikers uitsluiten van het gebruik van een bepaalde methode. Dit betekent dat u veel flexibiliteit hebt om te bepalen welke gebruikers welke methoden kunnen gebruiken. U kunt bijvoorbeeld Microsoft Authenticator inschakelen voor alle gebruikers en sms- en spraakoproep beperken tot 1 groep van 20 gebruikers die deze methoden nodig hebben.

Wanneer u elke methode bijwerkt in het beleid voor verificatiemethoden, hebben sommige methoden configureerbare parameters waarmee u kunt bepalen hoe die methode kan worden gebruikt. Als u spraakoproepen bijvoorbeeld inschakelt als verificatiemethode, kunt u ervoor kiezen om alleen kantoortelefoons en mobiele telefoons toe te staan, of alleen mobiel. Doorloop het proces om elke verificatiemethode vanuit uw audit te configureren.

U hoeft niet overeen te komen met uw bestaande policy. Het is een geweldige gelegenheid om uw ingeschakelde methoden te bekijken en een nieuwe policy te kiezen dat de beveiliging en bruikbaarheid voor uw tenant maximaliseert. Houd er rekening mee dat het uitschakelen van methoden voor gebruikers die ze al gebruiken, mogelijk vereist dat deze gebruikers nieuwe verificatiemethoden registreren en voorkomen dat ze eerder geregistreerde methoden gebruiken.

In de volgende secties worden specifieke migratierichtlijnen voor elke methode beschreven.

Eenmalige wachtwoordcode per e-mail verzenden

Er zijn twee besturingselementen voor eenmalige wachtwoordcode voor e-mail:

In de sectie Inschakelen en doel: Tenantleden kunnen e-mail-OTP inschakelen voor gebruik in wachtwoordherstel met specifieke groepen opgenomen of uitgesloten (of ingeschakeld voor alle lidgebruikers).

In de sectie Configureren van: Een afzonderlijke Externe gebruikers toestaan e-mail OTP te gebruiken, maakt het gebruik van e-mail OTP mogelijk voor aanmeldings- door B2B-gebruikers. De E-mail OTP-verificatiemethode kan niet worden uitgeschakeld als deze instelling is ingeschakeld.

Microsoft Authenticator

Als Meldingen via een mobiele app is ingeschakeld in het verouderde MFA-beleid, schakelt u Microsoft Authenticator in voor alle gebruikers in het beleid voor verificatiemethoden. Stel de verificatiemodus in op Any om pushmeldingen of verificatie zonder wachtwoord toe te staan.

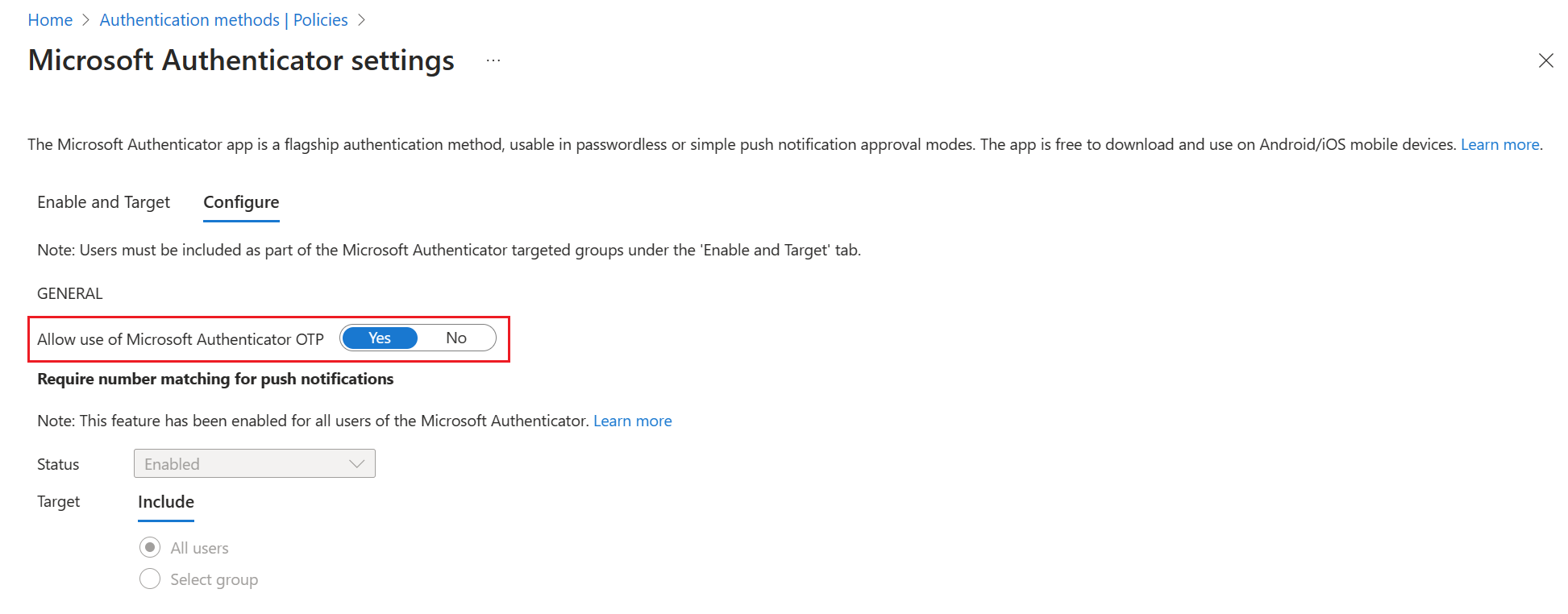

Als verificatiecode van mobiele app of hardwaretoken is ingeschakeld in het verouderde MFA-beleid, stelt u Het gebruik van Microsoft Authenticator OTP in op Ja.

Notitie

Als gebruikers Microsoft Authenticator alleen registreren voor OTP-codes met behulp van de wizard Ik wil een andere verificatie-app gebruiken, is het nodig om het beleid Third-party software OATH-tokens inschakelen in te schakelen.

SMS- en spraakoproepen

Het verouderde MFA-beleid heeft afzonderlijke besturingselementen voor sms- en telefoongesprekken. Maar er is ook een besturingselement voor mobiele telefoons waarmee mobiele telefoons kunnen worden gebruikt voor sms- en spraakoproepen. En een ander besturingselement voor Office-telefoon maakt een kantoortelefoon alleen mogelijk voor spraakoproep.

Het beleid voor verificatiemethoden bevat besturingselementen voor sms- en spraakoproepen die overeenkomen met het verouderde MFA-beleid. Als uw tenant gebruikmaakt van SSPR en mobiele telefoon , moet u sms - en spraakoproepen inschakelen in het beleid voor verificatiemethoden. Als uw tenant gebruikmaakt van SSPR en Office-telefoon is ingeschakeld, moet u spraakoproepen inschakelen in het beleid voor verificatiemethoden en ervoor zorgen dat de optie Office-telefoon is ingeschakeld.

Notitie

De optie Gebruiken voor aanmelden is standaard ingeschakeld voor sms-instellingen. Met deze optie kunt u sms-aanmelding inschakelen. Als sms-aanmelding is ingeschakeld voor gebruikers, worden ze uitgesloten van synchronisatie tussen tenants. Als u synchronisatie tussen tenants gebruikt of geen sms-aanmelding wilt inschakelen, schakelt u SMS-aanmelding uit voor doelgebruikers.

OATH-tokens

De OATH-tokenbesturingselementen in het verouderde MFA- en SSPR-beleid zijn enkele besturingselementen die het gebruik van drie verschillende soorten OATH-tokens mogelijk maakten: de Microsoft Authenticator-app, software-OATH TOTP-codegenerator-apps van derden en hardware-OATH-tokens.

Het beleid voor verificatiemethoden heeft gedetailleerde controle met afzonderlijke besturingselementen voor elk type OATH-token. Het gebruik van OTP van Microsoft Authenticator wordt bepaald door het besturingselement Microsoft Authenticator OTP toestaan in de sectie Microsoft Authenticator van het beleid. Apps van derden worden beheerd door de sectie software-OATH-tokens van derden van het beleid. Hardware-OATH-tokens worden beheerd door de sectie Hardware OATH-tokens van het beleid.

Beveiligingsvragen

Er is binnenkort een controle over beveiligingsvragen beschikbaar. Als u beveiligingsvragen gebruikt en deze niet wilt uitschakelen, moet u ervoor zorgen dat ze zijn ingeschakeld in het verouderde SSPR-beleid totdat het nieuwe besturingselement beschikbaar is. U kunt de migratie voltooien zoals beschreven in de volgende sectie, waarbij beveiligingsvragen zijn ingeschakeld.

De migratie voltooien

Nadat u het beleid voor verificatiemethoden hebt bijgewerkt, doorloopt u het verouderde MFA- en SSPR-beleid en verwijdert u elke verificatiemethode één voor één. Test en valideer de wijzigingen voor elke methode.

Wanneer u vaststelt dat MFA en SSPR werken zoals verwacht en u het verouderde MFA- en SSPR-beleid niet meer nodig hebt, kunt u het migratieproces wijzigen in Migratie voltooid. In deze modus volgt Microsoft Entra alleen het beleid voor verificatiemethoden. Er kunnen geen wijzigingen worden aangebracht in het verouderde beleid als Migratie voltooid is ingesteld, met uitzondering van beveiligingsvragen in het SSPR-beleid. Als u om een of andere reden terug wilt gaan naar het verouderde beleid, kunt u de migratiestatus op elk gewenst moment weer verplaatsen naar De migratie die wordt uitgevoerd .