Procedure: Risico onderzoeken

Microsoft Entra ID Protection biedt organisaties rapportage die ze kunnen gebruiken om identiteitsrisico's in hun omgeving te onderzoeken. Deze rapporten omvatten riskante gebruikers, riskante aanmeldingen, riskante workloadidentiteiten en risicodetecties. Onderzoek van gebeurtenissen is essentieel om zwakke punten in uw beveiligingsstrategie beter te doorgronden en te identificeren. Al deze rapporten maken het downloaden van gebeurtenissen in . CSV-indeling of integratie met andere beveiligingsoplossingen, zoals een speciaal SIEM-hulpprogramma (Security Information and Event Management) voor verdere analyse. Organisaties kunnen ook profiteren van Microsoft Defender- en Microsoft Graph API-integraties om gegevens samen te voegen met andere bronnen.

In de rapporten navigeren

De risicorapporten vindt u in het Microsoft Entra-beheercentrum onder Protection>Identity Protection. U kunt rechtstreeks naar de rapporten navigeren of een overzicht bekijken van belangrijke inzichten in de dashboardweergave en van daaruit naar de bijbehorende rapporten navigeren.

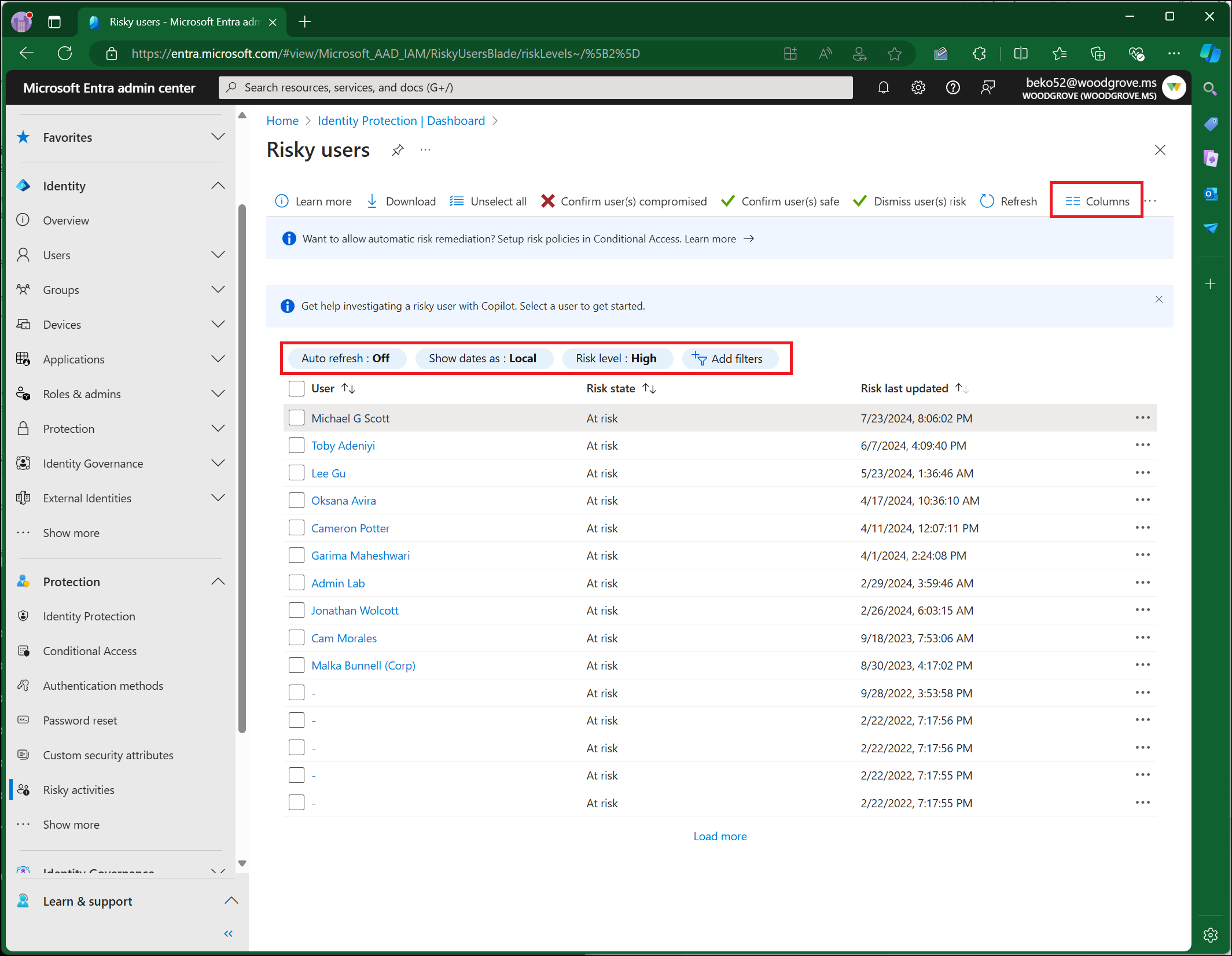

Elk rapport begint met een lijst met alle detecties voor de periode die boven aan het rapport wordt weergegeven. Beheerders kunnen optioneel kolommen filteren en verwijderen op basis van hun voorkeur. Beheerders kunnen de gegevens downloaden in . CSV of . JSON-indeling voor verdere verwerking.

Wanneer beheerders een of meer vermeldingen selecteren, worden de risico's boven aan het rapport weergegeven of gesloten. Als u een afzonderlijke risico-gebeurtenis selecteert, wordt een deelvenster geopend met meer informatie om u te helpen bij onderzoeken.

Rapport over riskante gebruikers

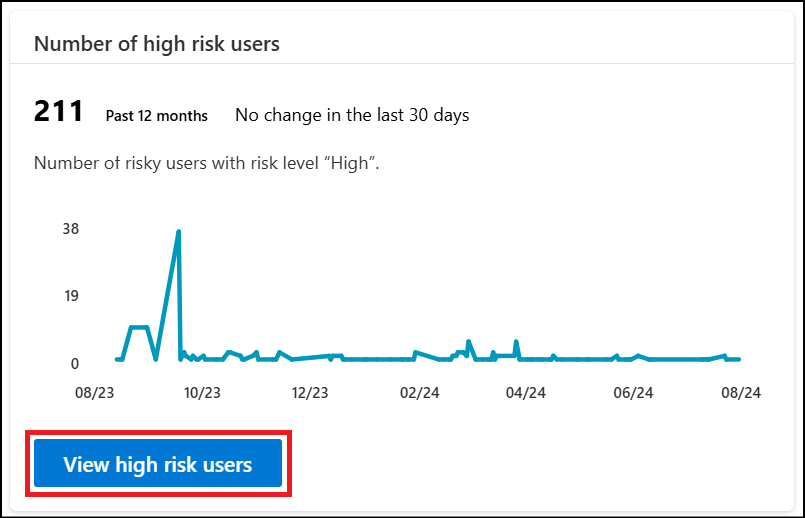

Het rapport riskante gebruikers omvat alle gebruikers van wie de accounts momenteel zijn of als risico lopen op inbreuk. Riskante gebruikers moeten worden onderzocht en hersteld om onbevoegde toegang tot resources te voorkomen. We raden u aan om te beginnen met gebruikers met een hoog risico vanwege het hoge vertrouwen van inbreuk. Meer informatie over wat de niveaus betekenen

Waarom loopt een gebruiker risico?

Een gebruiker wordt een riskante gebruiker wanneer:

- Ze hebben een of meer riskante aanmeldingen.

- Ze hebben een of meer risico's gedetecteerd op hun account, zoals gelekte referenties.

Hoe kan ik riskante gebruikers onderzoeken?

Als u riskante gebruikers wilt bekijken en onderzoeken, gaat u naar het rapport Riskante gebruikers en gebruikt u de filters om de resultaten te beheren. Er is een optie boven aan de pagina om andere kolommen toe te voegen, zoals risiconiveau, status en risicodetails.

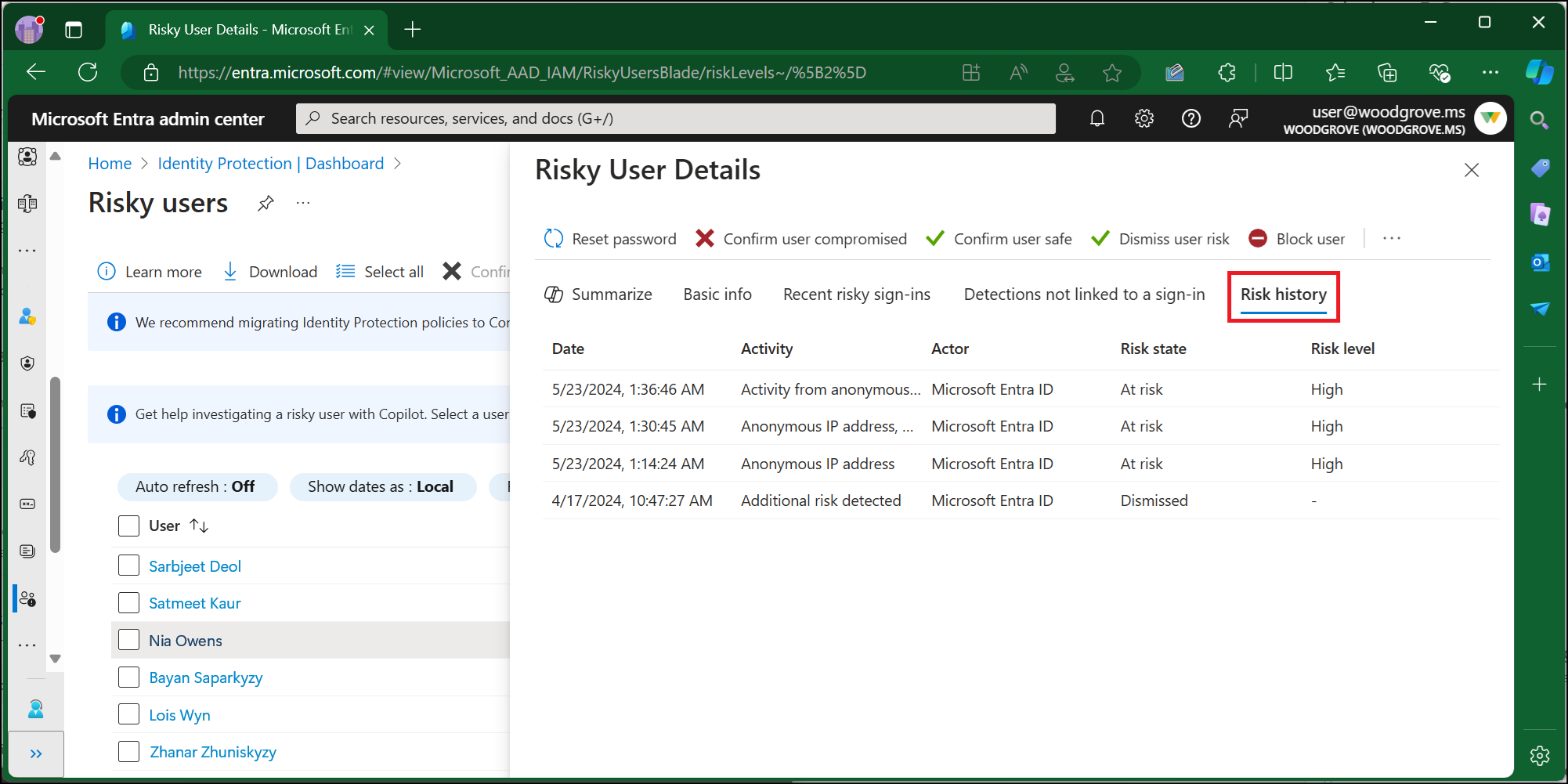

Wanneer beheerders een afzonderlijke gebruiker selecteren, wordt het deelvenster Riskante gebruikersdetails weergegeven. Riskante gebruikersgegevens bevatten informatie zoals: gebruikers-id, kantoorlocatie, recente riskante aanmelding, detecties die niet zijn gekoppeld aan een teken en risicogeschiedenis. Op het tabblad Risicogeschiedenis ziet u de gebeurtenissen die hebben geleid tot een wijziging van het gebruikersrisico in de afgelopen 90 dagen. Deze lijst bevat risicodetecties die het risico van de gebruiker hebben verhoogd. Het kan ook acties voor het herstel van gebruikers of beheerders bevatten die het risico van de gebruiker hebben verlaagd; Een gebruiker die bijvoorbeeld het wachtwoord opnieuw instelt of een beheerder die het risico negeert.

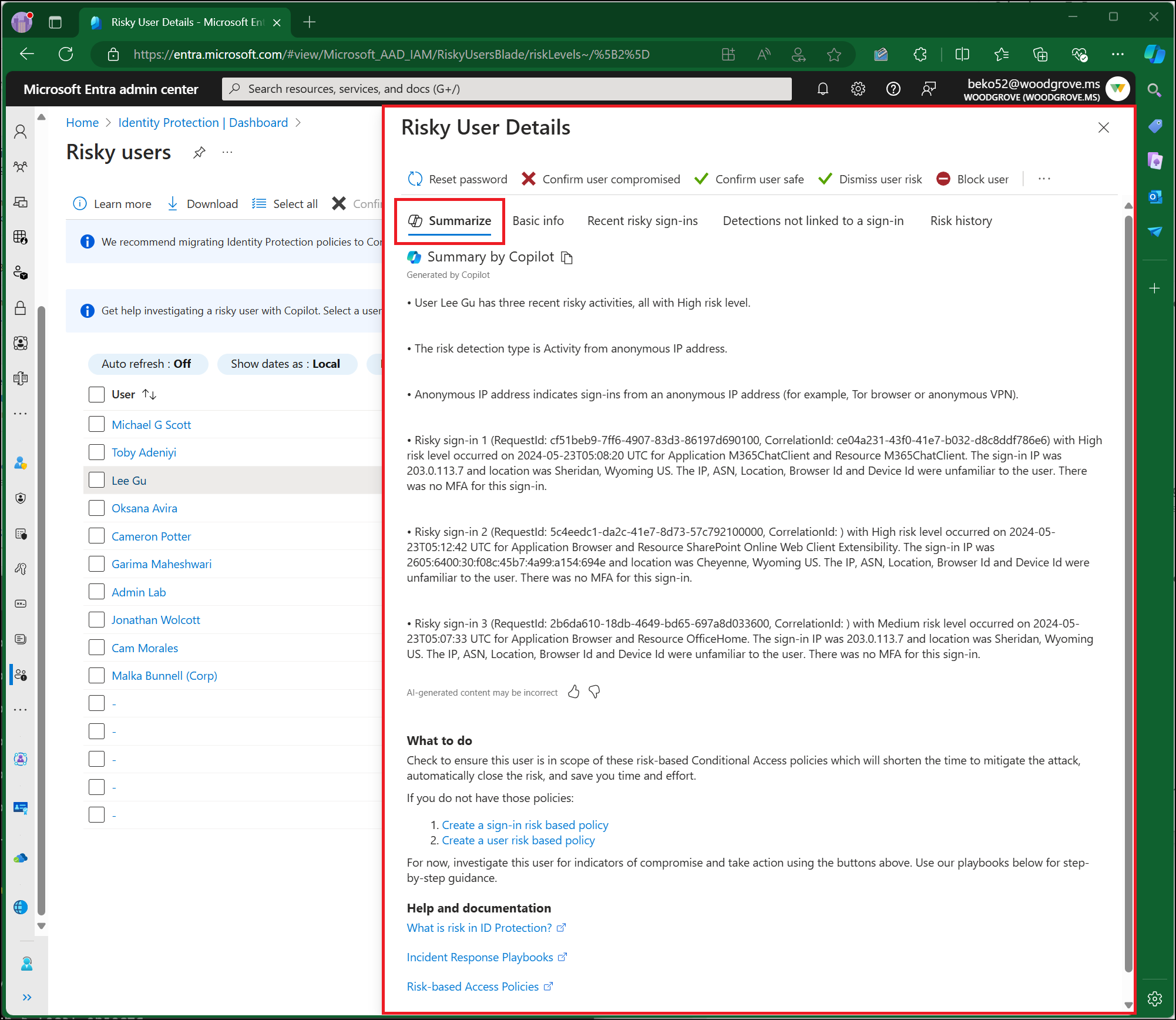

Als u Copilot for Security hebt, hebt u toegang tot een samenvatting in natuurlijke taal , waaronder: waarom het gebruikersrisiconiveau is verhoogd, richtlijnen voor het beperken en reageren, en koppelingen naar andere nuttige items of documentatie.

Met de informatie van het rapport Riskante gebruikers kunnen beheerders het volgende bekijken:

- Gebruikersrisico dat is hersteld, gesloten of nog steeds in gevaar is en onderzoek nodig heeft

- Details van detecties

- Riskante aanmeldingen die zijn gekoppeld aan een bepaalde gebruiker

- Risicogeschiedenis

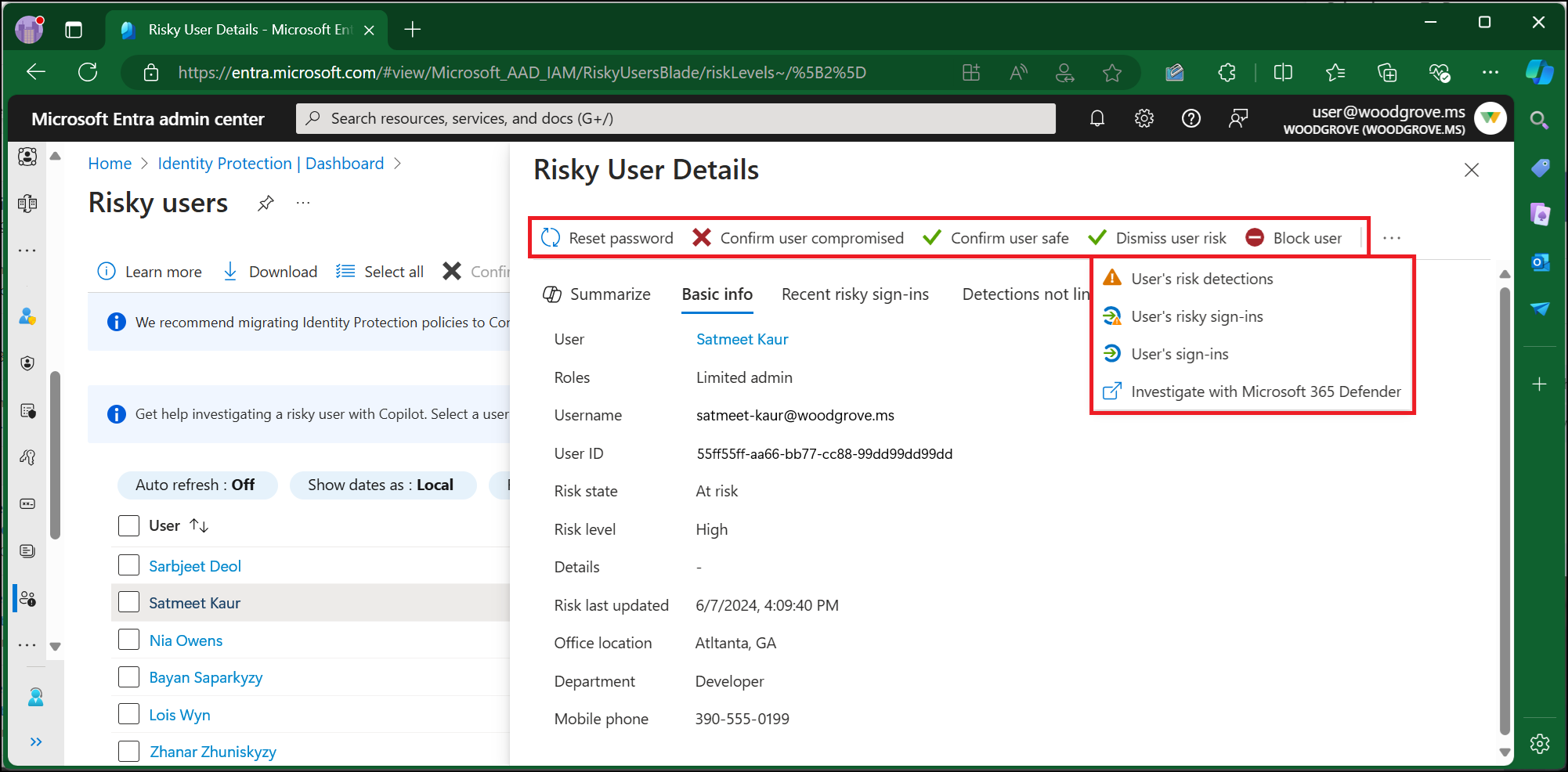

Het ondernemen van actie op gebruikersniveau is van toepassing op alle detecties die momenteel aan die gebruiker zijn gekoppeld. Beheerders kunnen actie ondernemen op gebruikers en ervoor kiezen om:

- Wachtwoord opnieuw instellen: met deze actie worden de huidige sessies van de gebruiker ingetrokken.

- Bevestig dat de gebruiker is gecompromitteerd . Deze actie wordt uitgevoerd op een terecht positief. Id Protection stelt het gebruikersrisico in op hoog en voegt een nieuwe detectie toe, beheerder heeft bevestigd dat de gebruiker is aangetast. De gebruiker wordt als riskant beschouwd totdat herstelstappen worden uitgevoerd.

- Bevestig dat de gebruiker veilig is. Deze actie wordt uitgevoerd op een fout-positief. Als u dit doet, worden risico's en detecties voor deze gebruiker verwijderd en in de leermodus geplaatst om de gebruikseigenschappen opnieuw te leren. U kunt deze optie gebruiken om fout-positieven te markeren.

- Gebruikersrisico negeren: deze actie wordt uitgevoerd op een goedaardig positief gebruikersrisico. Dit gebruikersrisico dat we hebben gedetecteerd, is echt, maar niet schadelijk, zoals die van een bekende penetratietest. Vergelijkbare gebruikers moeten in de toekomst nog steeds worden geëvalueerd op risico's.

- Gebruiker blokkeren: met deze actie voorkomt u dat een gebruiker zich aanmeldt als een aanvaller toegang heeft tot het wachtwoord of de mogelijkheid heeft om MFA uit te voeren.

- Onderzoeken met Microsoft 365 Defender : met deze actie worden beheerders naar de Microsoft Defender-portal verplaatst, zodat een beheerder verder kan onderzoeken.

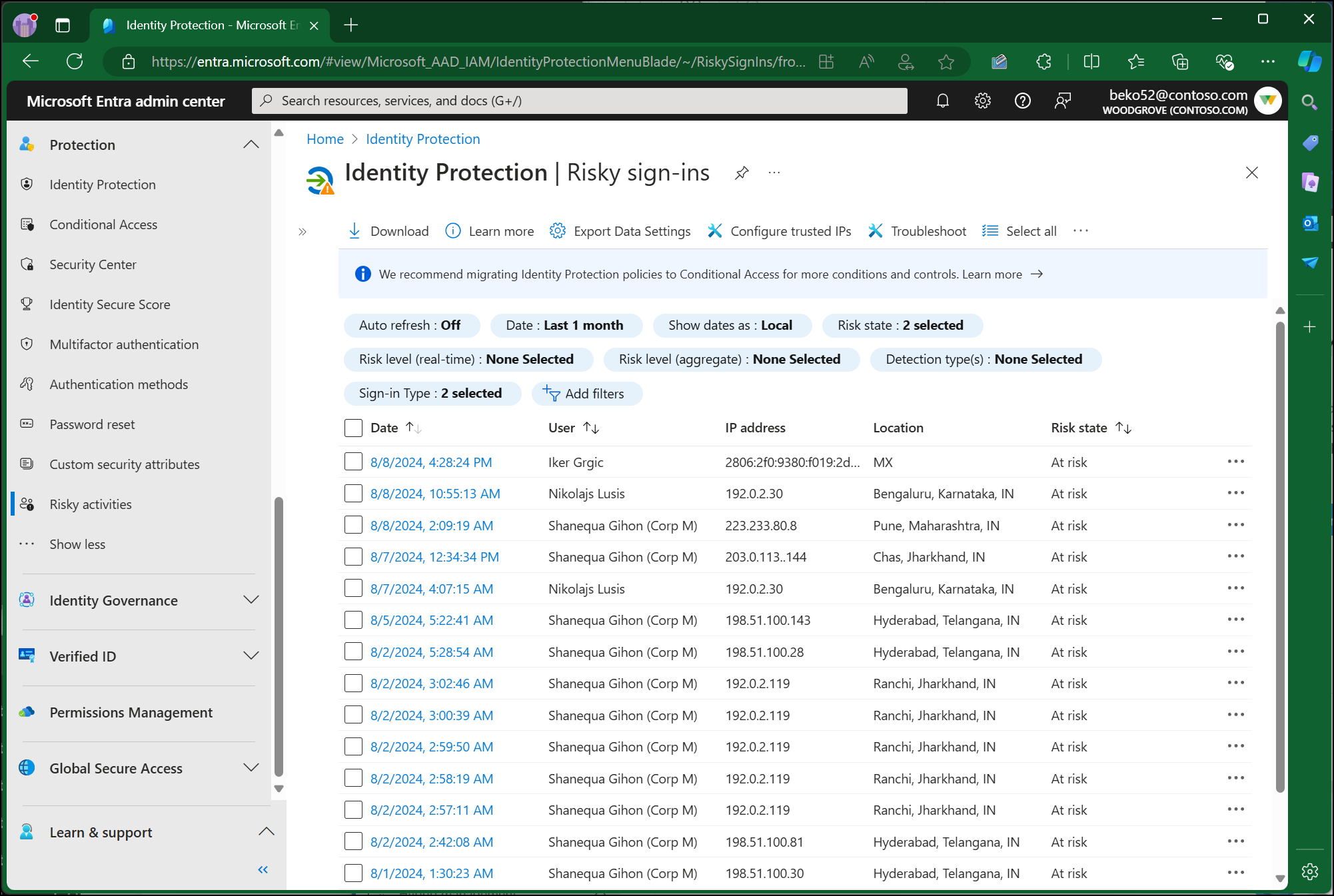

Rapport voor riskante aanmeldingen

Het rapport met riskante aanmeldingen bevat te filteren gegevens voor de afgelopen 30 dagen (één maand). Id Protection evalueert risico's voor alle verificatiestromen, ongeacht of het interactief of niet interactief is. In het rapport Riskante aanmeldingen worden interactieve en niet-interactieve aanmeldingen weergegeven. Als u deze weergave wilt wijzigen, gebruikt u het filter 'aanmeldingstype'.

Met de informatie van het rapport Riskante aanmeldingen kunnen beheerders het volgende bekijken:

- Aanmeldingen die risico lopen, bevestigd gecompromitteerd, bevestigd veilig, genegeerd of hersteld.

- Realtime- en aggregatierisiconiveaus die zijn gekoppeld aan aanmeldingspogingen.

- Geactiveerde detectietypen

- Toegepast beleid voor voorwaardelijke toegang

- MFA-details

- Apparaatgegevens

- Aanvraaggegevens

- Informatie-locatie

Beheerders kunnen actie ondernemen op riskante aanmeldingsgebeurtenissen en ervoor kiezen om:

- Bevestig dat aanmelding is gecompromitteerd . Deze actie bevestigt dat de aanmelding een terecht positief is. De aanmelding wordt als riskant beschouwd totdat er herstelstappen worden uitgevoerd.

- Bevestig dat aanmelden veilig is. Met deze actie wordt bevestigd dat de aanmelding een fout-positief is. Soortgelijke aanmeldingen moeten in de toekomst niet als riskant worden beschouwd.

- Aanmeldingsrisico sluiten: deze actie wordt gebruikt voor een goedaardig terecht positief. Dit aanmeldingsrisico dat we hebben gedetecteerd, is echt, maar niet schadelijk, zoals die van een bekende penetratietest of bekende activiteit die is gegenereerd door een goedgekeurde toepassing. Soortgelijke aanmeldingen moeten in de toekomst nog steeds worden geëvalueerd voor risico's.

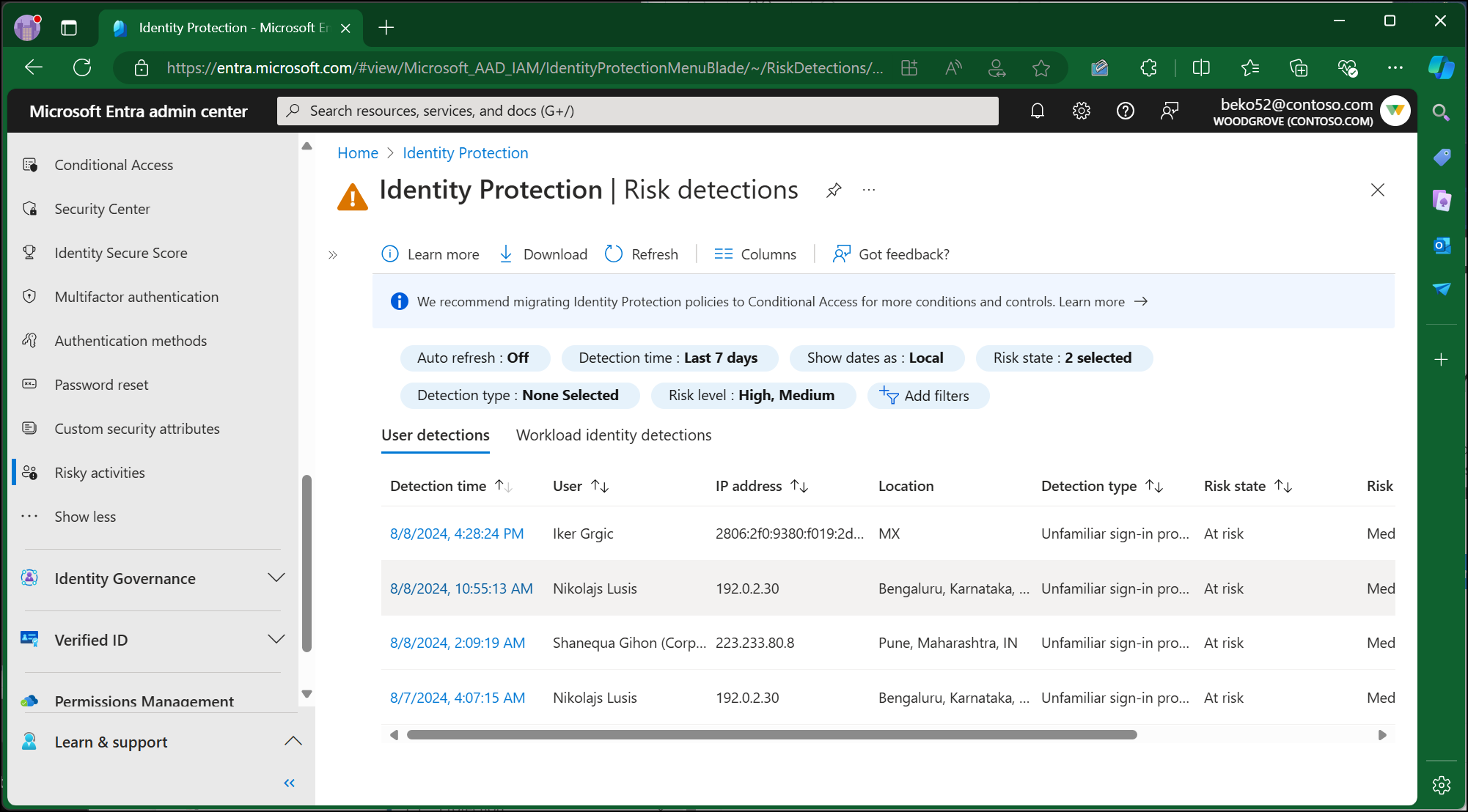

Rapport risicodetecties

Het rapport Risicodetecties bevat filterbare gegevens tot de afgelopen 90 dagen (drie maanden).

Met de informatie van het rapport Risicodetecties kunnen beheerders het volgende vinden:

- Informatie over elke risicodetectie

- Aanvalstype op basis van MITRE ATT&CK-framework

- Andere risico's die tegelijkertijd zijn geactiveerd

- Locatie van de aanmeldingspoging

- Een koppeling naar meer details van Microsoft Defender voor Cloud-apps.

Beheerders kunnen er vervolgens voor kiezen om terug te keren naar het risico- of aanmeldingsrapport van de gebruiker om actie te ondernemen op basis van verzamelde gegevens.

Notitie

Ons systeem kan detecteren dat de risicogebeurtenis die heeft bijgedragen aan de score voor gebruikersrisico's een fout-positief is of dat het gebruikersrisico is hersteld met beleidshandhaving, zoals het voltooien van een MFA-prompt of het wijzigen van een beveiligd wachtwoord. Daarom zal ons systeem de risicostatus negeren en een risicodetail van 'AI bevestigd aanmeldingsveilig' wordt weergegeven en draagt het niet langer bij aan het risico van de gebruiker.

Eerste sortering

Bij het starten van de eerste sortering raden we de volgende acties aan:

- Bekijk het dashboard id-beveiliging om het aantal aanvallen, het aantal gebruikers met een hoog risico en andere belangrijke metrische gegevens te visualiseren op basis van detecties in uw omgeving.

- Bekijk de werkmap Impactanalyse om inzicht te krijgen in de scenario's waarin risico's duidelijk zijn in uw omgeving en op risico's gebaseerd toegangsbeleid moet worden ingeschakeld om gebruikers en aanmeldingen met een hoog risico te beheren.

- Voeg bedrijfs-VPN's en IP-adresbereiken toe aan benoemde locaties om fout-positieven te verminderen.

- Overweeg om een bekende reizigersdatabase te maken voor bijgewerkte organisatie reisrapportage en deze te gebruiken om kruisverwijzingsactiviteiten uit te voeren.

- Bekijk de logboeken om vergelijkbare activiteiten met dezelfde kenmerken te identificeren. Deze activiteit kan een indicatie zijn van meer gecompromitteerde accounts.

- Als er algemene kenmerken zijn, zoals IP-adres, geografie, succes/mislukking, enzovoort, kunt u overwegen deze te blokkeren met een beleid voor voorwaardelijke toegang.

- Controleer welke resources kunnen worden aangetast, inclusief mogelijke gegevensdownloads of administratieve wijzigingen.

- Beleid voor zelfherstel inschakelen via voorwaardelijke toegang

- Controleer of de gebruiker andere riskante activiteiten heeft uitgevoerd, zoals het downloaden van een groot aantal bestanden vanaf een nieuwe locatie. Dit gedrag is een sterke indicatie van een mogelijke inbreuk.

Als u vermoedt dat een aanvaller de gebruiker kan imiteren, moet u vereisen dat de gebruiker het wachtwoord opnieuw instelt en MFA uitvoert of de gebruiker blokkeert en alle vernieuwings- en toegangstokens intrekt.

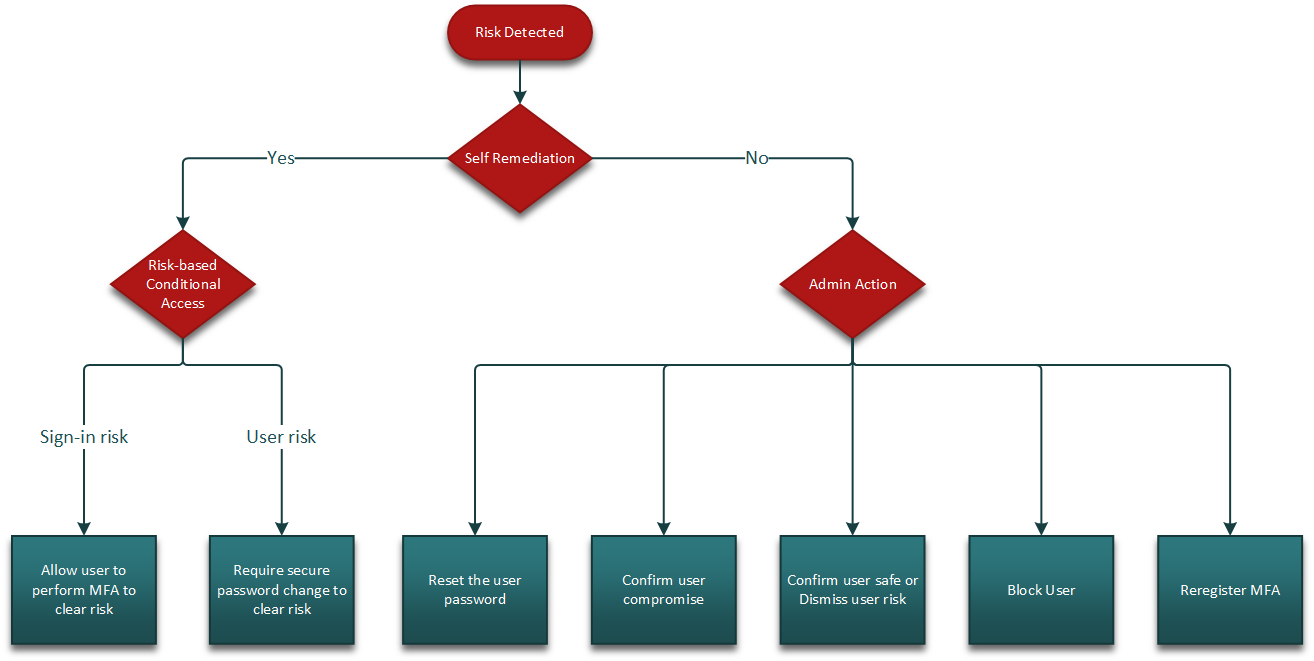

Onderzoek- en risicoherstelframework

Organisaties kunnen het volgende framework gebruiken om hun onderzoek naar verdachte activiteiten te starten. De aanbevolen eerste stap is zelfherstel, als dit een optie is. Zelfherstel kan plaatsvinden via selfservice voor wachtwoordherstel of via herstelstroom van beleid voor voorwaardelijke toegang op basis van risico's.

Als zelfherstel geen optie is, moet een beheerder het risico oplossen. Herstel wordt uitgevoerd door het intrekken van een wachtwoordherstel, waarbij de gebruiker zich opnieuw moet registreren voor MFA, de gebruiker blokkeert of gebruikerssessies afroept, afhankelijk van het scenario. In het volgende stroomdiagram ziet u de aanbevolen stroom zodra een risico is gedetecteerd:

Zodra het risico is opgenomen, kan er meer onderzoek nodig zijn om het risico te markeren als veilig, gecompromitteerd of om het te negeren. Om zeker tot de conclusie te komen, kan het nodig zijn om: een gesprek voeren met de gebruiker in kwestie, de aanmeldingslogboeken bekijken, de auditlogboeken controleren of logboeken voor queryrisico's uitvoeren in Log Analytics. In de volgende sectie worden aanbevolen acties beschreven tijdens deze fase van het onderzoek:

- Controleer de logboeken en controleer of de activiteit normaal is voor de opgegeven gebruiker.

- Bekijk de eerdere activiteiten van de gebruiker, inclusief de volgende eigenschappen om te zien of ze normaal zijn voor de opgegeven gebruiker.

- Toepassing

- Apparaat: is het apparaat geregistreerd of compatibel?

- Locatie: reist de gebruiker naar een andere locatie of heeft de gebruiker vanaf meerdere locaties toegang tot apparaten?

- IP-adres

- Tekenreeks van de gebruikersagent

- Als u toegang hebt tot andere beveiligingshulpprogramma's, zoals Microsoft Sentinel, controleert u de bijbehorende waarschuwingen die kunnen duiden op een groter probleem.

- Organisaties met toegang tot Microsoft 365 Defender kunnen een gebeurtenis voor gebruikersrisico's volgen via andere gerelateerde waarschuwingen, incidenten en de MITRE ATT&CK-keten.

- Als u wilt navigeren vanuit het rapport Riskante gebruikers, selecteert u de gebruiker in het rapport Riskante gebruikers en selecteert u het beletselteken (...) op de werkbalk en kiest u Onderzoeken met Microsoft 365 Defender.

- Bekijk de eerdere activiteiten van de gebruiker, inclusief de volgende eigenschappen om te zien of ze normaal zijn voor de opgegeven gebruiker.

- Neem contact op met de gebruiker om te bevestigen of ze de aanmelding herkennen; Houd echter rekening met methoden zoals e-mail of Teams.

- Bevestig de informatie die u hebt, zoals:

- Tijdstempel

- Toepassing

- Apparaat

- Locatie

- IP-adres

- Bevestig de informatie die u hebt, zoals:

- Afhankelijk van de resultaten van het onderzoek markeert u de gebruiker of meldt u zich aan als bevestigd gecompromitteerd, bevestigd veilig of sluit u het risico.

- Stel beleid voor voorwaardelijke toegang op basis van risico's in om vergelijkbare aanvallen te voorkomen of om hiaten in dekking op te lossen.

Specifieke detecties onderzoeken

Bedreigingsinformatie van Microsoft Entra

Als u een risicodetectie van Microsoft Entra Threat Intelligence wilt onderzoeken, volgt u deze stappen op basis van de informatie in het veld Aanvullende informatie van het deelvenster Details van risicodetectie:

- Aanmelden is afkomstig van een verdacht IP-adres:

- Controleer of voor het IP-adres verdacht gedrag in uw omgeving te zien is.

- Wordt met het IP-adres een groot aantal fouten voor een gebruiker of set gebruikers in uw map gegenereerd?

- Is het verkeer van het IP-adres afkomstig van een onverwacht protocol of onverwachte toepassing, bijvoorbeeld verouderde Exchange-protocollen?

- Als het IP-adres overeenkomt met een cloudserviceprovider, moet u nagaan of er geen legitieme ondernemingstoepassingen worden uitgevoerd vanaf hetzelfde IP-adres.

- Dit account was het slachtoffer van een wachtwoordspray-aanval:

- Controleer of er geen andere gebruikers in uw map doelwit zijn geworden van dezelfde aanval.

- Hebben andere gebruikers aanmeldingen met vergelijkbare atypische patronen als in de gedetecteerde aanmelding binnen hetzelfde tijdsbestek? Aanvallen met wachtwoordspray kunnen ongebruikelijke patronen vertonen in:

- Tekenreeks van de gebruikersagent

- Toepassing

- Protocol

- Bereiken van IP-adressen/ASN's

- Tijd en frequentie van aanmeldingen

- Deze detectie is geactiveerd door een realtime-regel:

- Controleer of er geen andere gebruikers in uw map doelwit zijn geworden van dezelfde aanval. Deze informatie vindt u met behulp van het TI_RI_#####-nummer dat is toegewezen aan de regel.

- Realtimeregels beschermen tegen nieuwe aanvallen die worden geïdentificeerd door bedreigingsinformatie van Microsoft. Als meerdere gebruikers in uw directory doelen waren van dezelfde aanval, onderzoekt u ongebruikelijke patronen in andere kenmerken van de aanmelding.

Atypische reisdetecties onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen.

- Als een gebruiker bekend is dat het IP-adres binnen het bereik van zijn taken wordt gebruikt:

- Aanbevolen actie: bevestig aanmelden als veilig.

- Als u kunt bevestigen dat de gebruiker onlangs naar de bestemming is gereisd die wordt vermeld in de waarschuwing:

- Aanbevolen actie: bevestig aanmelden als veilig.

- Als u kunt bevestigen dat het IP-adresbereik afkomstig is van een goedgekeurd VPN.

- Aanbevolen actie: Bevestig aanmelden als veilig en voeg het IP-adresbereik van vpn toe aan benoemde locaties in Microsoft Entra ID en Microsoft Defender voor Cloud Apps.

Afwijkende token- en tokenverlenerdetecties onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker met behulp van een combinatie van risicowaarschuwingen, locatie, toepassing, IP-adres, gebruikersagent of andere kenmerken die onverwacht zijn voor de gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of uit te voeren.

- Aanbevolen actie: stel beleid voor voorwaardelijke toegang op basis van risico's in om wachtwoordherstel te vereisen, MFA uit te voeren of toegang te blokkeren voor alle aanmeldingen met een hoog risico.

- Als u kunt bevestigen dat de locatie, toepassing, IP-adres, gebruikersagent of andere kenmerken voor de gebruiker worden verwacht en er geen andere indicaties van inbreuk zijn:

- Aanbevolen actie: de gebruiker toestaan om zichzelf te herstellen met een beleid voor voorwaardelijke toegang op basis van risico's of dat een beheerder zich als veilig laat aanmelden.

- Zie de blogpost Tokentactieken: How to prevent, detect, and respond token theft the Token detection, and respond token theft the Token theft investigation playbook.

Verdachte browserdetecties onderzoeken

- De browser wordt niet vaak gebruikt door de gebruiker of activiteit in de browser, komt niet overeen met het gedrag van de gebruikers.

- Aanbevolen actie: bevestig de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren.

- Aanbevolen actie: stel beleid voor voorwaardelijke toegang op basis van risico's in om wachtwoordherstel te vereisen, MFA uit te voeren of toegang te blokkeren voor alle aanmeldingen met een hoog risico.

Detectie van schadelijke IP-adressen onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker:

- Aanbevolen actie: bevestig de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

- Aanbevolen actie: stel beleid voor voorwaardelijke toegang op basis van risico's in om wachtwoordherstel te vereisen of MFA uit te voeren voor alle aanmeldingen met een hoog risico.

- Als een gebruiker bekend is dat het IP-adres binnen het bereik van zijn taken wordt gebruikt:

- Aanbevolen actie: bevestig aanmelden als veilig.

Detecties van wachtwoordspray onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

- Als een gebruiker bekend is dat het IP-adres binnen het bereik van zijn taken wordt gebruikt:

- Aanbevolen actie: Bevestig aanmelden veilig.

- Als u kunt bevestigen dat het account niet is gecompromitteerd en geen beveiligings- of wachtwoordsprayindicatoren voor het account ziet.

- Aanbevolen actie: de gebruiker toestaan om zichzelf te herstellen met een beleid voor voorwaardelijke toegang op basis van risico's of dat een beheerder zich als veilig laat aanmelden.

Zie het artikel Wachtwoordsprayonderzoek voor verder onderzoek naar risicodetecties voor wachtwoordspray.

Detecties van gelekte referenties onderzoeken

- Als deze detectie een gelekte referentie voor een gebruiker heeft geïdentificeerd:

- Aanbevolen actie: bevestig de gebruiker als gecompromitteerd en roep een wachtwoordherstel aan als deze nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

Volgende stappen

- Gebruikers herstellen en deblokkeren

- Policies available to mitigate risks (Beschikbare beleidsregels om risico's te beperken)

- Beleid voor aanmelding en gebruikersrisico's inschakelen