Een Privileged Identity Management-implementatie plannen

Privileged Identity Management (PIM) biedt een op tijd gebaseerde en op goedkeuring gebaseerde rolactivering om de risico's van overmatige, onnodige of misbruikte toegangsmachtigingen voor belangrijke resources te beperken. Deze resources omvatten resources in Microsoft Entra ID, Azure en andere Microsoft Online Services, zoals Microsoft 365 of Microsoft Intune.

MET PIM kunt u een specifieke set acties op een bepaald bereik toestaan. Belangrijke functies omvatten onder meer:

Just-In-Time bevoegde toegang bieden tot resources

Geschiktheid toewijzen voor lidmaatschap of eigendom van PIM voor groepen

Tijdsgebonden toegang bieden aan resources met behulp van begin- en einddatums

Goedkeuring vereisen om bevoorrechte rollen te activeren

Meervoudige verificatie afdwingen om een rol te activeren

Beleid voor voorwaardelijke toegang afdwingen om een rol te activeren (openbare preview)

Gebruikmaken van redenen om te begrijpen waarom gebruikers activeren

Meldingen ontvangen wanneer bevoorrechte rollen zijn geactiveerd

Toegangsbeoordelingen uitvoeren om te controleren of gebruikers rollen nog steeds nodig hebben

Controlegeschiedenis downloaden voor interne of externe controle

Om optimaal gebruik te maken van dit implementatieplan, is het belangrijk dat u een volledig overzicht krijgt van Wat is Privileged Identity Management.

PIM begrijpen

De PIM-concepten in deze sectie helpen u inzicht te hebben in de vereisten voor bevoorrechte identiteiten van uw organisatie.

Wat kunt u beheren in PIM

Vandaag kunt u PIM gebruiken met:

Microsoft Entra-rollen – ook wel directoryrollen genoemd, bevatten Microsoft Entra-rollen ingebouwde en aangepaste rollen voor het beheren van Microsoft Entra-id en andere Microsoft 365-onlineservices.

Azure-rollen : de RBAC-rollen (op rollen gebaseerd toegangsbeheer) in Azure die toegang verlenen tot beheergroepen, abonnementen, resourcegroepen en resources.

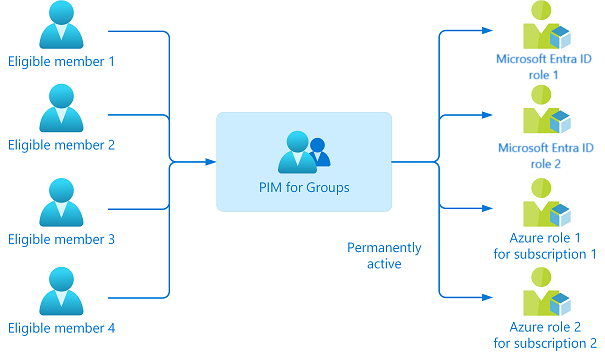

PIM voor groepen : om Just-In-Time-toegang tot de rol lid en eigenaar van een Microsoft Entra-beveiligingsgroep in te stellen. PIM voor groepen biedt u niet alleen een alternatieve manier om PIM in te stellen voor Microsoft Entra-rollen en Azure-rollen, maar u kunt OOK PIM instellen voor andere machtigingen in Microsoft onlineservices zoals Intune, Azure Key Vaults en Azure Information Protection. Als de groep is geconfigureerd voor het inrichten van apps, activeert de activering van groepslidmaatschap het inrichten van groepslidmaatschap (en het gebruikersaccount, als deze niet is ingericht) voor de toepassing met behulp van het SCIM-protocol (System for Cross-Domain Identity Management).

U kunt het volgende toewijzen aan deze rollen of groepen:

Gebruikers: om Just-In-Time-toegang te krijgen tot Microsoft Entra-rollen, Azure-rollen en PIM voor groepen.

Groepen: iedereen in een groep om Just-In-Time-toegang te krijgen tot Microsoft Entra-rollen en Azure-rollen. Voor Microsoft Entra-rollen moet de groep een zojuist gemaakte cloudgroep zijn die is gemarkeerd als toewijsbaar aan een rol terwijl voor Azure-rollen de groep elke Microsoft Entra-beveiligingsgroep kan zijn. Het wordt afgeraden om een groep toe te wijzen/te nesten aan een PIM voor groepen.

Notitie

U kunt geen service-principals toewijzen die in aanmerking komen voor Microsoft Entra-rollen, Azure-rollen en PIM voor groepen, maar u kunt een beperkte actieve toewijzing aan alle drie verlenen.

Principe van de minste bevoegdheden

U wijst gebruikers de rol toe met de minste bevoegdheden die nodig zijn om hun taken uit te voeren. Met deze procedure wordt het aantal globale beheerders tot het minimum beperkt en worden er specifieke beheerdersrollen gebruikt voor bepaalde scenario's.

Notitie

Microsoft heeft weinig globale beheerders. Meer informatie over hoe Microsoft Privileged Identity Management gebruikt.

Type toewijzingen

Er zijn twee typen toewijzingen: in aanmerking komend en actief. Als een gebruiker in aanmerking komt voor een rol, kan deze de rol activeren wanneer ze bevoorrechte taken moeten uitvoeren.

U kunt ook een begin- en eindtijd instellen voor elk type toewijzing. Deze toevoeging biedt u vier mogelijke typen opdrachten:

Permanent in aanmerking komend

Permanent actief

Tijdsgebonden in aanmerking komende, met opgegeven begin- en einddatums voor toewijzing

Tijdgebonden actief, met opgegeven begin- en einddatums voor toewijzing

Als de rol verloopt, kunt u deze toewijzingen uitbreiden of verlengen .

Het is raadzaam om nul permanent actieve toewijzingen te bewaren voor andere rollen dan uw accounts voor toegang tot noodgevallen.

Microsoft raadt aan dat organisaties twee accounts voor alleen-cloudtoegang voor noodgevallen hebben toegewezen aan de rol Globale beheerder . Deze accounts hebben hoge bevoegdheden en worden niet toegewezen aan specifieke personen. De accounts zijn beperkt tot scenario's met nood- of onderbrekingsglas, waarbij normale accounts niet kunnen worden gebruikt of dat alle andere beheerders per ongeluk zijn vergrendeld. Deze accounts moeten worden gemaakt op basis van de aanbevelingen voor toegangsaccounts voor noodgevallen.

Het project plannen

Wanneer technologieprojecten mislukken, komt dit meestal door niet-overeenkomende verwachtingen op impact, resultaten en verantwoordelijkheden. Om deze valkuilen te voorkomen, moet u ervoor zorgen dat u de juiste belanghebbenden en de rol van belanghebbenden in het project goed begrijpt.

Een testfase plannen

Zorg ervoor dat u in elke fase van uw implementatie evalueert of de resultaten naar verwachting zijn. Zie de best practices voor een testfase.

Begin met een kleine set gebruikers (pilotgroep) en controleer of de PIM zich gedraagt zoals verwacht.

Controleer of alle configuratie die u hebt ingesteld voor de rollen of PIM voor groepen correct werkt.

Rol deze pas in productie nadat deze grondig is getest.

Communicatie plannen

Communicatie is essentieel voor het succes van elke nieuwe service. Communiceer proactief met uw gebruikers hoe hun ervaring verandert, wanneer deze verandert en hoe ze ondersteuning kunnen krijgen als ze problemen ondervinden.

Stel tijd in met uw interne IT-ondersteuning om ze door de PIM-werkstroom te leiden. Geef ze de juiste documentatie en uw contactgegevens op.

Testen en terugdraaien plannen

Notitie

Voor Microsoft Entra-rollen testen en implementeren organisaties vaak eerst globale beheerders, terwijl ze voor Azure-resources meestal PIM één Azure-abonnement tegelijk testen.

Testen plannen

Testgebruikers maken om te controleren of PIM-instellingen werken zoals verwacht voordat u echte gebruikers beïnvloedt en mogelijk de toegang tot apps en resources verstoren. Bouw een testplan om een vergelijking te maken tussen de verwachte resultaten en de werkelijke resultaten.

In de volgende tabel ziet u een voorbeeld van een testcase:

| Role | Verwacht gedrag tijdens activering | Werkelijke resultaten |

|---|---|---|

| Globale beheerder |

Zorg ervoor dat u voor zowel De Microsoft Entra-id als de Azure-resourcerol gebruikers hebt die deze rollen overnemen. Houd bovendien rekening met de volgende rollen wanneer u PIM test in uw gefaseerde omgeving:

| Rollen | Microsoft Entra-rollen | Azure-resourcerollen | PIM voor groepen |

|---|---|---|---|

| Lid van een groep | x | ||

| Leden van een rol | x | x | |

| IT-service-eigenaar | x | x | |

| Abonnements- of resource-eigenaar | x | x | |

| PIM voor groepseigenaar | x |

Terugdraaien plannen

Als PIM niet naar wens werkt in de productieomgeving, kunt u de roltoewijzing wijzigen van in aanmerking komend voor actief opnieuw. Selecteer voor elke rol die u hebt geconfigureerd het beletselteken (...) voor alle gebruikers met het toewijzingstype als in aanmerking komen. Vervolgens kunt u de optie Actief maken selecteren om terug te gaan en de roltoewijzing actief te maken.

PIM plannen en implementeren voor Microsoft Entra-rollen

Volg deze taken om PIM voor te bereiden op het beheren van Microsoft Entra-rollen.

Bevoorrechte rollen detecteren en beperken

Maak een lijst met bevoorrechte rollen in uw organisatie. Controleer de toegewezen gebruikers, identificeer beheerders die de rol niet meer nodig hebben en verwijder ze uit hun toewijzingen.

U kunt toegangsbeoordelingen van Microsoft Entra-rollen gebruiken om de detectie, beoordeling en goedkeuring of verwijdering van toewijzingen te automatiseren.

Bepalen welke rollen moeten worden beheerd door PIM

Prioriteit geven aan het beveiligen van Microsoft Entra-rollen met de meeste machtigingen. Het is ook belangrijk om na te gaan welke gegevens en machtigingen het gevoeligst zijn voor uw organisatie.

Zorg er eerst voor dat alle rollen globale beheerder en beveiligingsbeheerder worden beheerd met PIM, omdat ze de gebruikers zijn die het meeste kwaad kunnen doen wanneer er inbreuk wordt gemaakt. Overweeg vervolgens meer rollen die moeten worden beheerd die kwetsbaar kunnen zijn voor aanvallen.

U kunt het label Privileged gebruiken om rollen met hoge bevoegdheden te identificeren die u met PIM kunt beheren. Geprivilegieerd label is aanwezig op rollen en beheerders in het Microsoft Entra-beheercentrum. Zie het artikel ingebouwde rollen van Microsoft Entra voor meer informatie.

PIM-instellingen configureren voor Microsoft Entra-rollen

Ontwerp en configureer uw PIM-instellingen voor elke bevoorrechte Microsoft Entra-rol die uw organisatie gebruikt.

In de volgende tabel ziet u voorbeeldinstellingen:

| Role | MFA vereisen | Voorwaardelijke toegang vereisen | Melding | Incidentticket | Goedkeuring vereisen | Fiatteur | Activeringsduur | Perm-beheerder |

|---|---|---|---|---|---|---|---|---|

| Globale beheerder | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Andere globale beheerder | Eén uur | Accounts voor noodtoegang |

| Exchange-beheerder | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Geen | Twee uur | Geen |

| Helpdesk-beheerder | ❌ | ❌ | ❌ | ✔️ | ❌ | Geen | Acht uur | Geen |

Microsoft Entra-rollen toewijzen en activeren

Voor Microsoft Entra-rollen in PIM kan alleen een gebruiker met de rol Beheerder voor bevoorrechte rollen of globale beheerder toewijzingen voor andere beheerders beheren. Globale beheerders, beveiligingsbeheerders, globale lezers en beveiligingslezers kunnen ook toewijzingen bekijken aan Microsoft Entra-rollen in PIM.

Volg de instructies in elk van de volgende stappen:

Wanneer de rol bijna verloopt, gebruikt u PIM om de rollen uit te breiden of te vernieuwen. Voor beide door de gebruiker geïnitieerde acties is een goedkeuring vereist van een globale beheerder of beheerder van bevoorrechte rollen.

Wanneer deze belangrijke gebeurtenissen plaatsvinden in Microsoft Entra-rollen, verzendt PIM e-mailmeldingen en wekelijkse samenvattingsmails naar beheerders met bevoegdheden, afhankelijk van de rol, gebeurtenis en meldingsinstellingen. Deze e-mailberichten bevatten mogelijk ook koppelingen naar relevante taken, zoals het activeren of vernieuwen van een rol.

Notitie

U kunt deze PIM-taken ook uitvoeren met behulp van de Microsoft Graph-API's voor Microsoft Entra-rollen.

PIM-activeringsaanvragen goedkeuren of weigeren

Een gedelegeerde fiatteur ontvangt een e-mailmelding wanneer een aanvraag in behandeling is voor goedkeuring. Volg deze stappen om aanvragen voor het activeren van een Azure-resourcerol goed te keuren of te weigeren.

Controlegeschiedenis voor Microsoft Entra-rollen weergeven

Bekijk de controlegeschiedenis voor alle roltoewijzingen en activeringen binnen de afgelopen 30 dagen voor Microsoft Entra-rollen. U hebt toegang tot de auditlogboeken als u een globale beheerder of beheerder bent van een bevoorrechte rol.

U wordt aangeraden ten minste één beheerder wekelijks alle controlegebeurtenissen te laten doorlezen en uw controlegebeurtenissen maandelijks te exporteren.

Beveiligingswaarschuwingen voor Microsoft Entra-rollen

Beveiligingswaarschuwingen configureren voor Microsoft Entra-rollen om een waarschuwing te activeren in het geval van verdachte en onveilige activiteiten.

PIM plannen en implementeren voor Azure-resourcerollen

Volg deze taken om PIM voor te bereiden op het beheren van Azure-resourcerollen.

Bevoorrechte rollen detecteren en beperken

Minimaliseer toewijzingen van eigenaar- en gebruikerstoegangsbeheerders die zijn gekoppeld aan elk abonnement of elke resource en verwijder onnodige toewijzingen.

Als globale beheerder kunt u de toegang verhogen om alle Azure-abonnementen te beheren. Vervolgens kunt u elke eigenaar van het abonnement vinden en ermee werken om onnodige toewijzingen binnen hun abonnementen te verwijderen.

Gebruik toegangsbeoordelingen voor Azure-resources om onnodige roltoewijzingen te controleren en te verwijderen.

Bepalen welke rollen moeten worden beheerd door PIM

Wanneer u besluit welke roltoewijzingen moeten worden beheerd met PIM voor Azure-resources, moet u eerst de beheergroepen, abonnementen, resourcegroepen en resources identificeren die het belangrijkst zijn voor uw organisatie. Overweeg het gebruik van beheergroepen om al hun resources binnen hun organisatie te organiseren.

U wordt aangeraden alle rollen Abonnementseigenaar en Gebruikerstoegangsbeheerder te beheren met PIM.

Werk samen met abonnementseigenaren om resources te documenteren die worden beheerd door elk abonnement en het risiconiveau van elke resource te classificeren als er inbreuk is op het risiconiveau. Prioriteit geven aan het beheren van resources met PIM op basis van risiconiveau. Dit omvat ook aangepaste resources die zijn gekoppeld aan het abonnement.

We raden u ook aan om met abonnements- of resource-eigenaren van kritieke services te werken om PIM-werkstroom in te stellen voor alle rollen binnen gevoelige abonnementen of resources.

Voor abonnementen of resources die niet zo kritiek zijn, hoeft u PIM niet in te stellen voor alle rollen. U moet echter nog steeds de rollen Eigenaar en Beheerder van gebruikerstoegang beveiligen met PIM.

PIM-instellingen configureren voor Azure-resourcerollen

Ontwerp en configureer instellingen voor de Azure-resourcerollen die u hebt gepland om te beveiligen met PIM.

In de volgende tabel ziet u voorbeeldinstellingen:

| Role | MFA vereisen | Melding | Voorwaardelijke toegang vereisen | Goedkeuring vereisen | Fiatteur | Activeringsduur | Actieve beheerder | Actieve verlooptijd | In aanmerking komende vervaldatum |

|---|---|---|---|---|---|---|---|---|---|

| Eigenaar van kritieke abonnementen | ✔️ | ✔️ | ✔️ | ✔️ | Andere eigenaren van het abonnement | Eén uur | Geen | n.v.t. | Drie maanden |

| Beheerder van gebruikerstoegang van minder kritieke abonnementen | ✔️ | ✔️ | ✔️ | ❌ | Geen | Eén uur | Geen | n.v.t. | Drie maanden |

Azure-resourcerol toewijzen en activeren

Voor Azure-resourcerollen in PIM kan alleen een eigenaar of beheerder van gebruikerstoegang toewijzingen voor andere beheerders beheren. Gebruikers die bevoorrechte rolbeheerders, beveiligingsbeheerders of beveiligingslezers zijn, hebben niet standaard toegang om toewijzingen aan Azure-resourcerollen weer te geven.

Volg de instructies via de onderstaande links:

1.Geef in aanmerking komende toewijzingen

2.Toestaan dat in aanmerking komende gebruikers hun Azure-rollen just-in-time activeren

Wanneer bevoorrechte roltoewijzing bijna verloopt, gebruikt u PIM om de rollen uit te breiden of te vernieuwen. Voor beide door de gebruiker geïnitieerde acties is een goedkeuring van de resource-eigenaar of beheerder van gebruikerstoegang vereist.

Wanneer deze belangrijke gebeurtenissen plaatsvinden in Azure-resourcerollen, stuurt PIM e-mailmeldingen naar Eigenaren en Gebruikerstoegangsbeheerders. Deze e-mailberichten bevatten mogelijk ook koppelingen naar relevante taken, zoals het activeren of vernieuwen van een rol.

Notitie

U kunt deze PIM-taken ook uitvoeren met behulp van de Microsoft Azure Resource Manager-API's voor Azure-resourcerollen.

PIM-activeringsaanvragen goedkeuren of weigeren

Activeringsaanvragen voor microsoft Entra-rol goedkeuren of weigeren: een gedelegeerde fiatteur ontvangt een e-mailmelding wanneer een aanvraag in behandeling is voor goedkeuring.

Controlegeschiedenis voor Azure-resourcerollen weergeven

Bekijk de controlegeschiedenis voor alle toewijzingen en activeringen binnen de afgelopen 30 dagen voor Azure-resourcerollen.

Beveiligingswaarschuwingen voor Azure-resourcerollen

Configureer beveiligingswaarschuwingen voor de Azure-resourcerollen die een waarschuwing activeren in het geval van verdachte en onveilige activiteiten.

PIM voor PIM voor groepen plannen en implementeren

Volg deze taken om PIM voor te bereiden op het beheren van PIM voor groepen.

PIM voor groepen ontdekken

Iemand kan vijf of zes in aanmerking komende toewijzingen voor Microsoft Entra-rollen via PIM hebben. Ze moeten elke rol afzonderlijk activeren, waardoor de productiviteit kan worden verminderd. Nog erger, ze kunnen ook tientallen of honderden Azure-resources aan zich toegewezen hebben, waardoor het probleem wordt verergerd.

In dit geval moet u PIM voor groepen gebruiken. Maak een PIM voor groepen en ververleent deze permanente actieve toegang tot meerdere rollen.

Zie Privileged Identity Management (PIM) voor groepen (preview).<

Als u een door Microsoft Entra toewijsbare groep als PIM for Groups wilt beheren, moet u deze onder beheer brengen in PIM.

PIM-instellingen configureren voor PIM voor groepen

Stel instellingen op en configureer deze voor de PIM voor groepen die u wilt beveiligen met PIM.

In de volgende tabel ziet u voorbeeldinstellingen:

| Role | MFA vereisen | Melding | Voorwaardelijke toegang vereisen | Goedkeuring vereisen | Fiatteur | Activeringsduur | Actieve beheerder | Actieve verlooptijd | In aanmerking komende vervaldatum |

|---|---|---|---|---|---|---|---|---|---|

| Eigenaar | ✔️ | ✔️ | ✔️ | ✔️ | Andere eigenaren van de resource | Eén uur | Geen | n.v.t. | Drie maanden |

| Lid | ✔️ | ✔️ | ✔️ | ❌ | Geen | Vijf uur | Geen | n.v.t. | Drie maanden |

Geschiktheid toewijzen voor PIM voor groepen

U kunt geschiktheid toewijzen aan leden of eigenaren van PIM voor groepen. Met slechts één activering hebben ze toegang tot alle gekoppelde resources.

Notitie

U kunt de groep op dezelfde manier toewijzen aan een of meer Microsoft Entra ID- en Azure-resourcerollen als aan gebruikers. Er kunnen maximaal 500 rollentoewijzingsgroepen worden gemaakt in één Microsoft Entra-organisatie (tenant).

Wanneer de groepstoewijzing bijna verloopt, gebruikt u PIM om de groepstoewijzing uit te breiden of te vernieuwen. Voor deze bewerking is goedkeuring van groepseigenaar vereist.

PIM-activeringsaanvraag goedkeuren of weigeren

Configureer PIM voor leden en eigenaren van groepen om goedkeuring te vereisen voor activering en kies gebruikers of groepen uit uw Microsoft Entra-organisatie als gedelegeerde goedkeurders. U wordt aangeraden voor elke groep twee of meer goedkeurders te selecteren om de workload voor de beheerder van bevoorrechte rollen te verminderen.

Activeringsaanvragen voor pim voor groepen goedkeuren of weigeren. Gedelegeerde goedkeurders ontvangen e-mailmeldingen wanneer een aanvraag wacht op goedkeuring.

Controlegeschiedenis voor PIM voor groepen weergeven

Bekijk de controlegeschiedenis voor alle toewijzingen en activeringen binnen de afgelopen 30 dagen voor PIM voor groepen.

Volgende stappen

Als er PIM-gerelateerde problemen zijn, raadpleeg Problemen met PIM oplossen.