Bevoorrechte rollen en machtigingen in Microsoft Entra-id (preview)

Belangrijk

Het label voor bevoorrechte rollen en machtigingen bevindt zich momenteel in PREVIEW. Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Microsoft Entra-id heeft rollen en machtigingen die zijn geïdentificeerd als bevoegd. Deze rollen en machtigingen kunnen worden gebruikt voor het delegeren van het beheer van directory-resources aan andere gebruikers, het wijzigen van referenties, verificatie- of autorisatiebeleid of toegang tot beperkte gegevens. Bevoorrechte roltoewijzingen kunnen leiden tot uitbreiding van bevoegdheden als deze niet op een veilige en beoogde manier worden gebruikt. In dit artikel worden bevoorrechte rollen en machtigingen en aanbevolen procedures beschreven voor het gebruik.

Welke rollen en machtigingen zijn bevoegd?

Zie ingebouwde rollen en machtigingen van Microsoft Entra voor een lijst met bevoorrechte rollen en machtigingen. U kunt ook het Microsoft Entra-beheercentrum, Microsoft Graph PowerShell of Microsoft Graph API gebruiken om rollen, machtigingen en roltoewijzingen te identificeren die zijn geïdentificeerd als bevoegd.

Zoek in het Microsoft Entra-beheercentrum naar het label PRIVILEGED .

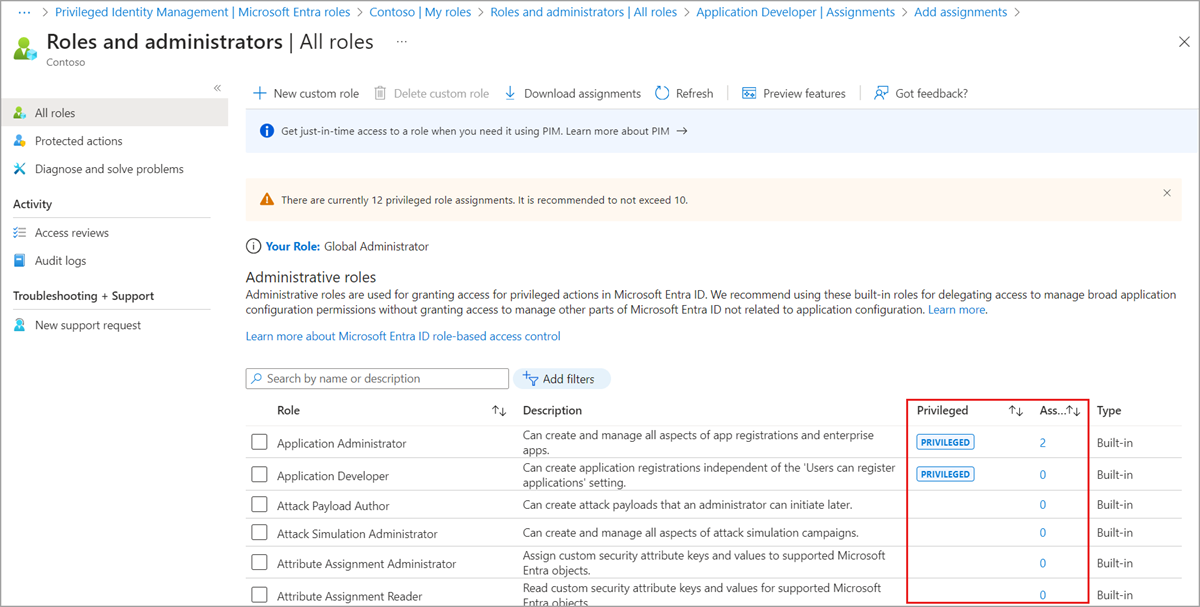

Op de pagina Rollen en beheerders worden bevoorrechte rollen geïdentificeerd in de kolom Privileged . In de kolom Toewijzingen wordt het aantal roltoewijzingen vermeld. U kunt ook bevoorrechte rollen filteren.

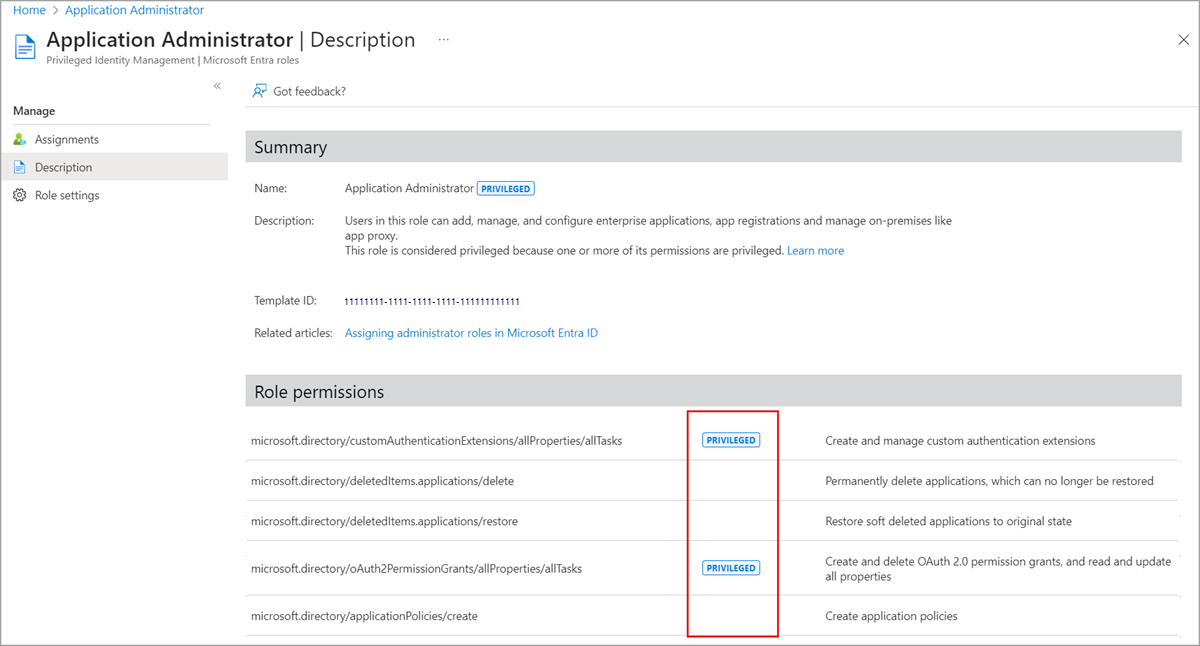

Wanneer u de machtigingen voor een bevoorrechte rol bekijkt, kunt u zien welke machtigingen bevoegd zijn. Als u de machtigingen als standaardgebruiker bekijkt, kunt u niet zien welke machtigingen bevoegd zijn.

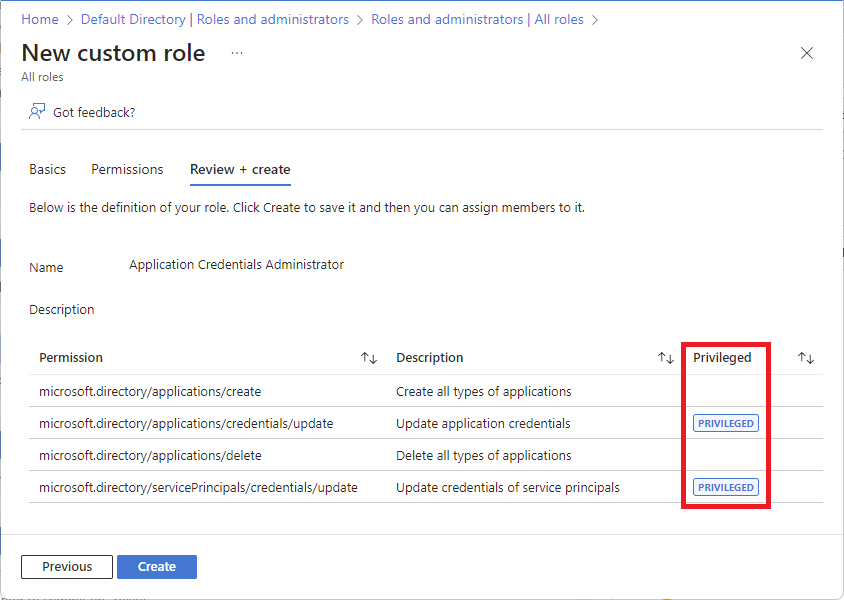

Wanneer u een aangepaste rol maakt, kunt u zien welke machtigingen bevoegd zijn en wordt de aangepaste rol gelabeld als bevoegd.

Aanbevolen procedures voor het gebruik van bevoorrechte rollen

Hier volgen enkele aanbevolen procedures voor het gebruik van bevoorrechte rollen.

- Principe van minimale bevoegdheid toepassen

- Privileged Identity Management gebruiken om Just-In-Time-toegang te verlenen

- Meervoudige verificatie inschakelen voor al uw beheerdersaccounts

- Terugkerende toegangsbeoordelingen configureren om overbodige machtigingen gedurende een bepaalde periode in te trekken

- Het aantal globale beheerders beperken tot minder dan 5

- Het aantal bevoorrechte roltoewijzingen beperken tot minder dan 10

Zie Best practices voor Microsoft Entra-rollen voor meer informatie.

Bevoegde machtigingen versus beveiligde acties

Bevoegde machtigingen en beveiligde acties zijn beveiligingsgerelateerde mogelijkheden die verschillende doeleinden hebben. Met machtigingen met het label PRIVILEGED kunt u machtigingen identificeren die kunnen leiden tot uitbreiding van bevoegdheden als ze niet op een veilige en beoogde manier worden gebruikt. Beveiligde acties zijn rolmachtigingen waaraan beleid voor voorwaardelijke toegang is toegewezen voor extra beveiliging, zoals meervoudige verificatie. Vereisten voor voorwaardelijke toegang worden afgedwongen wanneer een gebruiker de beveiligde actie uitvoert. Beveiligde acties zijn momenteel beschikbaar als preview-versie. Zie Wat zijn beveiligde acties in Microsoft Entra ID? voor meer informatie.

| Mogelijkheid | Machtiging met bevoegdheden | Beveiligde actie |

|---|---|---|

| Machtigingen identificeren die op een veilige manier moeten worden gebruikt | ✅ | |

| Extra beveiliging vereisen om een actie uit te voeren | ✅ |

Terminologie

Als u inzicht wilt in bevoorrechte rollen en machtigingen in Microsoft Entra ID, kunt u een aantal van de volgende terminologie kennen.

| Term | Definitie |

|---|---|

| action | Een activiteit die een beveiligingsprincipaal kan uitvoeren op een objecttype. Soms ook wel een bewerking genoemd. |

| toestemming | Een definitie die de activiteit aangeeft die een beveiligingsprincipaal kan uitvoeren op een objecttype. Een machtiging bevat een of meer acties. |

| machtiging met bevoegdheden | In Microsoft Entra-id kunnen machtigingen worden gebruikt voor het delegeren van het beheer van directory-resources aan andere gebruikers, het wijzigen van referenties, verificatie- of autorisatiebeleid of toegang tot beperkte gegevens. |

| bevoorrechte rol | Een ingebouwde of aangepaste rol met een of meer bevoegde machtigingen. |

| bevoorrechte roltoewijzing | Een roltoewijzing die gebruikmaakt van een bevoorrechte rol. |

| uitbreiding van bevoegdheden | Wanneer een beveiligingsprincipaal meer machtigingen krijgt dan de toegewezen rol die in eerste instantie is opgegeven door een andere rol te imiteren. |

| beveiligde actie | Machtigingen waarvoor voorwaardelijke toegang is toegepast voor extra beveiliging. |

Rolmachtigingen begrijpen

Het schema voor machtigingen volgt losjes de REST-indeling van Microsoft Graph:

<namespace>/<entity>/<propertySet>/<action>

Voorbeeld:

microsoft.directory/applications/credentials/update

| Machtigingselement | Beschrijving |

|---|---|

| naamruimte | Product dat of service die de taak beschikbaar maakt en wordt voorafgegaan door microsoft. Voor alle taken in Microsoft Entra ID wordt bijvoorbeeld de microsoft.directory naamruimte gebruikt. |

| entity | Logische functie of component die door de service beschikbaar wordt gemaakt in Microsoft Graph. Microsoft Entra ID maakt bijvoorbeeld gebruikers en groepen beschikbaar, OneNote maakt notities beschikbaar en Exchange maakt postvakken en agenda's beschikbaar. Er is een speciaal allEntities-trefwoord voor het opgeven van alle entiteiten in een naamruimte. Dit wordt vaak gebruikt in rollen die toegang verlenen tot een heel product. |

| propertySet | Specifieke eigenschappen of aspecten van de entiteit waarvoor toegang wordt verleend. Verleent bijvoorbeeld microsoft.directory/applications/authentication/read de mogelijkheid om de antwoord-URL, afmeldings-URL en impliciete stroomeigenschap voor het toepassingsobject in Microsoft Entra-id te lezen.

|

| action | De bewerking die wordt verleend, meestal maken, lezen, bijwerken of verwijderen (CRUD). Er is een speciaal allTasks-trefwoord voor het opgeven van alle bovenstaande mogelijkheden (maken, lezen, bijwerken en verwijderen). |

Verificatierollen vergelijken

In de volgende tabel worden de mogelijkheden van verificatiegerelateerde rollen vergeleken.

| Rol | Verificatiemethoden van de gebruiker beheren | MFA per gebruiker beheren | MFA-instellingen beheren | Verificatiemethodebeleid beheren | Wachtwoordbeveiligingsbeleid beheren | Gevoelige eigenschappen bijwerken | Gebruikers verwijderen en herstellen |

|---|---|---|---|---|---|---|---|

| Verificatiebeheerder | Ja voor sommige gebruikers | Ja voor sommige gebruikers | Ja | No | Nee | Ja voor sommige gebruikers | Ja voor sommige gebruikers |

| Beheerder van bevoegde verificatie | Ja voor alle gebruikers | Ja voor alle gebruikers | Nee | Nee | Nee | Ja voor alle gebruikers | Ja voor alle gebruikers |

| Beheerder van verificatiebeleid | Nr. | Ja | Ja | Ja | Ja | No | Nee |

| Gebruikersbeheerder | Nee | Nee | Nee | Nee | Nee | Ja voor sommige gebruikers | Ja voor sommige gebruikers |

Wie kan wachtwoorden opnieuw instellen

In de volgende tabel worden in de kolommen de rollen vermeld die wachtwoorden opnieuw kunnen instellen en vernieuwingstokens ongeldig kunnen maken. De rijen bevatten de rollen waarvoor het wachtwoord opnieuw kan worden ingesteld. Een wachtwoordbeheerder kan bijvoorbeeld het wachtwoord voor adreslijstlezers, gastnodigers, wachtwoordbeheerder en gebruikers zonder beheerdersrol opnieuw instellen. Als aan een gebruiker een andere rol is toegewezen, kan de wachtwoordbeheerder het wachtwoord niet opnieuw instellen.

De volgende tabel is voor rollen die zijn toegewezen in het bereik van een tenant. Voor rollen die zijn toegewezen in het bereik van een beheereenheid, gelden verdere beperkingen.

| Rol waarvoor het wachtwoord opnieuw kan worden ingesteld | Wachtwoordbeheerder | Helpdesk-beheerder | Verificatiebeheerder | Gebruikersbeheerder | Bevoorrechte verificatiebeheerder | Globale beheerder |

|---|---|---|---|---|---|---|

| Verificatiebeheerder | ✅ | ✅ | ✅ | |||

| Lezers van mappen | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Globale beheerder | ✅ | ✅* | ||||

| Groepsbeheerder | ✅ | ✅ | ✅ | |||

| Afzender van gastuitnodigingen | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Helpdesk-beheerder | ✅ | ✅ | ✅ | ✅ | ||

| Berichtencentrum-lezer | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Wachtwoordbeheerder | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Bevoorrechte verificatiebeheerder | ✅ | ✅ | ||||

| Beheerder voor bevoorrechte rollen | ✅ | ✅ | ||||

| Rapportenlezer | ✅ | ✅ | ✅ | ✅ | ✅ | |

| User (geen beheerdersrol) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| User (geen beheerdersrol, maar lid of eigenaar van een roltoewijsbare groep) |

✅ | ✅ | ||||

| Gebruiker met een rol die is gericht op een beheereenheid met beperkte beheerrechten | ✅ | ✅ | ||||

| Gebruikersbeheerder | ✅ | ✅ | ✅ | |||

| Success Manager van gebruikerservaring | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Lezer van gebruiksoverzichtsrapporten | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Alle andere ingebouwde en aangepaste rollen | ✅ | ✅ |

Belangrijk

De ondersteuningsrol Partner Tier2 kan wachtwoorden opnieuw instellen en vernieuwingstokens ongeldig maken voor alle niet-beheerders en beheerders (inclusief globale beheerders). De ondersteuningsrol Partner Tier1 kan wachtwoorden opnieuw instellen en vernieuwingstokens alleen ongeldig maken voor niet-beheerders. Deze rollen mogen niet worden gebruikt omdat ze zijn afgeschaft.

De mogelijkheid om een wachtwoord opnieuw in te stellen, omvat de mogelijkheid om de volgende gevoelige eigenschappen bij te werken die vereist zijn voor selfservice voor wachtwoordherstel:

- businessPhones

- mobilePhone

- otherMails

Wie kan gevoelige acties uitvoeren

Sommige beheerders kunnen de volgende gevoelige acties uitvoeren voor sommige gebruikers. Alle gebruikers kunnen de gevoelige eigenschappen lezen.

| Gevoelige actie | Naam van gevoelige eigenschap |

|---|---|

| Gebruikers uitschakelen of inschakelen | accountEnabled |

| Zakelijke telefoon bijwerken | businessPhones |

| Mobiele telefoon bijwerken | mobilePhone |

| On-premises onveranderbare id bijwerken | onPremisesImmutableId |

| Andere e-mailberichten bijwerken | otherMails |

| Wachtwoordprofiel bijwerken | passwordProfile |

| Principal-naam van gebruiker bijwerken | userPrincipalName |

| Gebruikers verwijderen of herstellen | Niet van toepassing |

In de volgende tabel bevatten de kolommen de rollen die gevoelige acties kunnen uitvoeren. De rijen bevatten de rollen waarop de gevoelige actie kan worden uitgevoerd.

De volgende tabel is voor rollen die zijn toegewezen in het bereik van een tenant. Voor rollen die zijn toegewezen in het bereik van een beheereenheid, gelden verdere beperkingen.

| Rol waarop gevoelige actie kan worden uitgevoerd | Verificatiebeheerder | Gebruikersbeheerder | Bevoorrechte verificatiebeheerder | Globale beheerder |

|---|---|---|---|---|

| Verificatiebeheerder | ✅ | ✅ | ✅ | |

| Lezers van mappen | ✅ | ✅ | ✅ | ✅ |

| Globale beheerder | ✅ | ✅ | ||

| Groepsbeheerder | ✅ | ✅ | ✅ | |

| Afzender van gastuitnodigingen | ✅ | ✅ | ✅ | ✅ |

| Helpdesk-beheerder | ✅ | ✅ | ✅ | |

| Berichtencentrum-lezer | ✅ | ✅ | ✅ | ✅ |

| Wachtwoordbeheerder | ✅ | ✅ | ✅ | ✅ |

| Bevoorrechte verificatiebeheerder | ✅ | ✅ | ||

| Beheerder voor bevoorrechte rollen | ✅ | ✅ | ||

| Rapportenlezer | ✅ | ✅ | ✅ | ✅ |

| User (geen beheerdersrol) |

✅ | ✅ | ✅ | ✅ |

| User (geen beheerdersrol, maar lid of eigenaar van een roltoewijsbare groep) |

✅ | ✅ | ||

| Gebruiker met een rol die is gericht op een beheereenheid met beperkte beheerrechten | ✅ | ✅ | ||

| Gebruikersbeheerder | ✅ | ✅ | ✅ | |

| Success Manager van gebruikerservaring | ✅ | ✅ | ✅ | ✅ |

| Lezer van gebruiksoverzichtsrapporten | ✅ | ✅ | ✅ | ✅ |

| Alle andere ingebouwde en aangepaste rollen | ✅ | ✅ |