Bekende beperkingen voor globale beveiligde toegang

Global Secure Access is de eenduidige term die wordt gebruikt voor zowel Microsoft Entra Internet Access als Microsoft Entra Private Access.

In dit artikel worden de bekende problemen en beperkingen beschreven die kunnen optreden bij het gebruik van globale beveiligde toegang.

Algemene beperkingen voor Secure Access-clients

De Global Secure Access-client is beschikbaar op meerdere platforms. Selecteer elk tabblad voor meer informatie over de bekende beperkingen voor elk platform.

Bekende beperkingen voor de Global Secure Access-client voor Windows zijn:

Secure Domain Name System (DNS)

De Global Secure Access-client biedt momenteel geen ondersteuning voor beveiligde DNS in de verschillende versies, zoals DNS via HTTPS (DoH), DNS via TLS (DoT) of DNS-beveiligingsextensies (DNSSEC). Als u de client zo wilt configureren dat deze netwerkverkeer kan verkrijgen, moet u beveiligde DNS uitschakelen. Zie Beveiligde DNS uitgeschakeld in browsersom DNS in de browser uit te schakelen.

DNS via TCP

DNS maakt gebruik van poort 53 UDP voor naamomzetting. Sommige browsers hebben hun eigen DNS-client die ook poort 53 TCP ondersteunt. Momenteel biedt de Global Secure Access-client geen ondersteuning voor DNS-poort 53 TCP. Als beperking schakelt u de DNS-client van de browser uit door de volgende registerwaarden in te stellen:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Chroom

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

Voeg ook browse-chrome://flagstoe en schakelAsync DNS resolveruit.

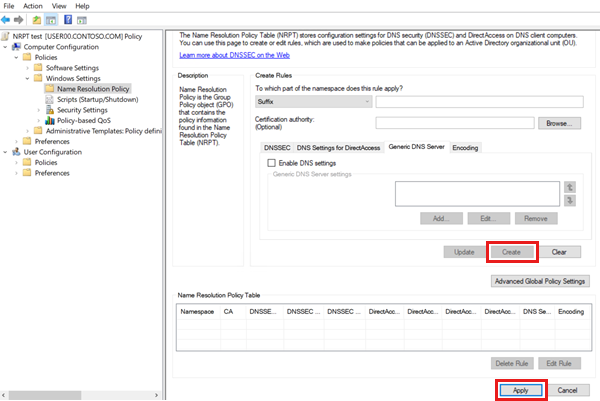

Regels voor naamomzettingsbeleidstabellen in groepsbeleid worden niet ondersteund

De Global Secure Access-client voor Windows biedt geen ondersteuning voor NRPT-regels (Name Resolution Policy Table) in Groepsbeleid. Ter ondersteuning van privé-DNS configureert de client lokale NRPT-regels op het apparaat. Met deze regels worden relevante DNS-query's omgeleid naar de privé-DNS. Als NRPT-regels zijn geconfigureerd in groepsbeleid, overschrijven ze lokale NRPT-regels die zijn geconfigureerd door de client en privé-DNS werken niet.

Daarnaast hebben NRPT-regels die zijn geconfigureerd en verwijderd in oudere versies van Windows een lege lijst met NRPT-regels in het registry.pol-bestand gemaakt. Als dit groepsbeleidsobject (GPO) op het apparaat wordt toegepast, overschrijft de lege lijst de lokale NRPT-regels en privé-DNS niet.

Als beperking:

- Als de registersleutel

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfigaanwezig is op het apparaat van de eindgebruiker, configureert u een groepsbeleidsobject om NRPT-regels toe te passen. - Ga als volgt te werk om te bepalen welke GPO's zijn geconfigureerd met NRPT-regels:

- Voer

gpresult /h GPReport.htmluit op het apparaat van de eindgebruiker en zoek naar een NRPT-configuratie. - Voer het volgende script uit waarmee de paden van alle

registry.polbestanden insysvolmet NRPT-regels worden gedetecteerd.

- Voer

Notitie

Vergeet niet de sysvolPath variabele te wijzigen om te voldoen aan de configuratie van uw netwerk.

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- Bewerk elk van de groepsbeleidsobjecten in de vorige sectie:

- Als de SECTIE NRPT leeg is, maakt u een nieuwe fictieve regel, werkt u het beleid bij, verwijdert u de fictieve regel en werkt u het beleid opnieuw bij. Met deze stappen verwijdert u de

DnsPolicyConfiguit hetregistry.pol-bestand (dat is gemaakt in een oudere versie van Windows). - Als de NRPT-sectie niet leeg is en regels bevat, controleert u of u deze regels nog steeds nodig hebt. Als u de regels niet nodig hebt, verwijdert u deze. Als u hebt de regels nodig hebt en het groepsbeleidsobject toepast op een apparaat met een Global Secure Access-client, werkt de optie privé-DNS niet.

- Als de SECTIE NRPT leeg is, maakt u een nieuwe fictieve regel, werkt u het beleid bij, verwijdert u de fictieve regel en werkt u het beleid opnieuw bij. Met deze stappen verwijdert u de

Terugval van verbinding

Als er een verbindingsfout is opgetreden bij de cloudservice, valt de client terug op een directe internetverbinding of blokkeert de verbinding, op basis van de beveiliging waarde van de overeenkomende regel in het doorstuurprofiel.

Geolocatie

Voor netwerkverkeer dat wordt getunneld naar de cloudservice, detecteert de toepassingsserver (website) het bron-IP-adres van de verbinding als het IP-adres van de rand (en niet als het IP-adres van het gebruikersapparaat). Dit scenario kan van invloed zijn op services die afhankelijk zijn van geolocatie.

Fooi

Voor Microsoft 365 en Microsoft Entra om het werkelijke bron-IP-adres van het apparaat te detecteren, kunt u overwegen bron-IP-herstelin te schakelen.

Ondersteuning voor virtualisatie

U kunt de Global Secure Access-client niet installeren op een apparaat waarop virtuele machines worden gehost. U kunt de Global Secure Access-client echter installeren op een virtuele machine, zolang de client niet op de hostcomputer is geïnstalleerd. Om dezelfde reden krijgt een Windows-subsysteem voor Linux (WSL) geen verkeer van een client die op de hostcomputer is geïnstalleerd.

Hyper-V ondersteuning:

- Externe virtuele switch: de Global Secure Access Windows-client biedt momenteel geen ondersteuning voor hostmachines met een Hyper-V externe virtuele switch. De client kan echter op de virtuele machines worden geïnstalleerd om verkeer naar Global Secure Access te tunnelen.

- Interne virtuele switch: De Global Secure Access Windows-client kan worden geïnstalleerd op host- en gastmachines. De client tunnels alleen het netwerkverkeer van de computer waarop deze is geïnstalleerd. Met andere woorden, een client die op een hostcomputer is geïnstalleerd, tunnelt het netwerkverkeer van de gastmachines niet.

De Global Secure Access Windows-client ondersteunt Azure Virtual Machines en Azure Virtual Desktop (AVD).

Notitie

De Global Secure Access Windows-client biedt geen ondersteuning voor AVD-meerdere sessies.

Proxy

Als een proxy is geconfigureerd op toepassingsniveau (zoals een browser) of op besturingssysteemniveau, configureert u een PAC-bestand (Proxy Auto Configuration) om alle FQDN's en IP-adressen uit te sluiten die u verwacht dat de client tunnelt.

Als u wilt voorkomen dat HTTP-aanvragen voor specifieke FQDN's/IP's worden getunneld naar de proxy, voegt u de FQDN's/IP's als uitzonderingen toe aan het PAC-bestand. (Deze FQDN's/IP's bevinden zich in het doorstuurprofiel van Global Secure Access voor tunneling. Bijvoorbeeld:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

Als een directe internetverbinding niet mogelijk is, configureert u de client om via een proxy verbinding te maken met de Global Secure Access-service. Stel bijvoorbeeld de grpc_proxy systeemvariabele in zodat deze overeenkomt met de waarde van de proxy, zoals http://proxy:8080.

Als u de configuratiewijzigingen wilt toepassen, start u de Windows-services van de Global Secure Access-client opnieuw op.

Pakketinjectie

De client tunnels alleen verkeer dat wordt verzonden met behulp van sockets. Het tunnelverkeer dat is geïnjecteerd in de netwerkstack met behulp van een stuurprogramma (bijvoorbeeld een deel van het verkeer dat wordt gegenereerd door Network Mapper (Nmap)). Geïnjecteerde pakketten gaan rechtstreeks naar het netwerk.

Meerdere sessies

De Global Secure Access-client biedt geen ondersteuning voor gelijktijdige sessies op dezelfde computer. Deze beperking is van toepassing op RDP-servers (Remote Desktop Protocol) en VDI-oplossingen (Virtual Desktop Infrastructure), zoals Azure Virtual Desktop (AVD) die zijn geconfigureerd voor meerdere sessies.

Arm64

De Global Secure Access-client biedt geen ondersteuning voor Arm64-architectuur.

QUIC wordt niet ondersteund voor internettoegang

Omdat QUIC nog niet wordt ondersteund voor internettoegang, kan verkeer naar poorten 80 UDP en 443 UDP niet worden getunneld.

Fooi

QUIC wordt momenteel ondersteund in Privétoegang en Microsoft 365-workloads.

Beheerders kunnen HET QUIC-protocol uitschakelen dat clients activeren om terug te vallen op HTTPS via TCP, wat volledig wordt ondersteund in Internettoegang. Zie QUIC niet wordt ondersteund voor internettoegangvoor meer informatie.

WSL 2-connectiviteit

Wanneer de Global Secure Access-client voor Windows is ingeschakeld op de hostcomputer, worden uitgaande verbindingen van de Windows Subsystem for Linux (WSL) 2-omgeving mogelijk geblokkeerd. Als u dit probleem wilt verhelpen, maakt u een .wslconfig-bestand waarmee dnsTunneling wordt ingesteld op onwaar. Op deze manier wordt al het verkeer van de WSL Global Secure Access omzeild en gaat het rechtstreeks naar het netwerk. Zie Configuratie van geavanceerde instellingen in WSLvoor meer informatie.

Beperkingen voor externe netwerken

Bekende beperkingen voor externe netwerken zijn:

- Het maximum aantal externe netwerken per tenant is 10. Het maximum aantal apparaatkoppelingen per extern netwerk is vier.

- Microsoft-verkeer wordt geopend via externe netwerkconnectiviteit zonder de Global Secure Access-client. Het beleid voor voorwaardelijke toegang wordt echter niet afgedwongen. Met andere woorden, beleidsregels voor voorwaardelijke toegang voor het wereldwijde Secure Access Microsoft-verkeer worden alleen afgedwongen wanneer een gebruiker de Global Secure Access-client heeft.

- U moet de Global Secure Access-client voor Microsoft Entra Private Access gebruiken. Externe netwerkconnectiviteit ondersteunt alleen Microsoft Entra Internet Access.

- Op dit moment kunnen externe netwerken alleen worden toegewezen aan het microsoft-profiel voor het doorsturen van verkeer.

Beperkingen voor toegangsbeheer

Bekende beperkingen voor toegangsbeheer zijn:

- Evaluatie van continue toegang (CAE) wordt momenteel niet ondersteund voor Universele voorwaardelijke toegang voor Microsoft-verkeer.

- Het toepassen van beleid voor voorwaardelijke toegang op privétoegangsverkeer wordt momenteel niet ondersteund. Als u dit gedrag wilt modelleren, kunt u beleid voor voorwaardelijke toegang toepassen op toepassingsniveau voor snelle toegang en globale Secure Access-apps. Zie Voorwaardelijke toegang toepassen op privétoegang-appsvoor meer informatie.

- Microsoft-verkeer kan worden geopend via externe netwerkconnectiviteit zonder de Global Secure Access Client; het beleid voor voorwaardelijke toegang wordt echter niet afgedwongen. Met andere woorden, beleidsregels voor voorwaardelijke toegang voor het wereldwijde Secure Access Microsoft-verkeer worden alleen afgedwongen wanneer een gebruiker de global Secure Access-client heeft.

- Het afdwingen van de netwerkcontrole van gegevensvlakken (preview) met continue toegangsevaluatie wordt ondersteund voor SharePoint Online en Exchange Online.

- Het inschakelen van voorwaardelijke toegangssignalen voor globale beveiligde toegang maakt signalering mogelijk voor zowel het verificatievlak (Microsoft Entra ID) als het signaleren van gegevensvlakken (preview). Het is momenteel niet mogelijk om deze instellingen afzonderlijk in te schakelen.

- Compatibele netwerkcontrole wordt momenteel niet ondersteund voor Private Access-toepassingen.

- Wanneer bron-IP-herstel is ingeschakeld, kunt u alleen het bron-IP-adres zien. Het IP-adres van de Global Secure Access-service is niet zichtbaar. Als u het IP-adres van de Global Secure Access-service wilt zien, schakelt u bron-IP-herstel uit.

- Momenteel Microsoft-resources beleid voor voorwaardelijke toegang op basis van IP-locaties evalueren, omdat het oorspronkelijke bron-IP-adres niet bekend is bij niet-Microsoft-resources die worden beveiligd door continue toegangsevaluatie (CAE).

- Als u cae's strikte locatie afdwingt, worden gebruikers geblokkeerd ondanks dat ze zich in een vertrouwd IP-bereik bevinden. Als u deze voorwaarde wilt oplossen, voert u een van de volgende aanbevelingen uit:

- Als u beleid voor voorwaardelijke toegang op basis van IP-locaties hebt dat is gericht op niet-Microsoft-resources, moet u geen strikte locatie afdwingen inschakelen.

- Zorg ervoor dat bron-IP-herstel het verkeer ondersteunt. Zo niet, verzend het relevante verkeer niet via Global Secure Access.

- Op dit moment is het maken van verbinding via de Global Secure Access-client vereist om privétoegangsverkeer te verkrijgen.

- De mogelijkheden voor gegevensvlakbeveiliging zijn beschikbaar als preview-versie (verificatievlakbeveiliging is algemeen beschikbaar).

- Als u Universele tenantbeperkingen hebt ingeschakeld en u toegang hebt tot het Microsoft Entra-beheercentrum voor een tenant op de acceptatielijst, ziet u mogelijk de foutmelding 'Toegang geweigerd'. Als u deze fout wilt corrigeren, voegt u de volgende functievlag toe aan het Microsoft Entra-beheercentrum:

?feature.msaljs=true&exp.msaljsexp=true- U werkt bijvoorbeeld voor Contoso. Fabrikam, een partnertenant, staat op de acceptatielijst. Mogelijk ziet u het foutbericht voor het Microsoft Entra-beheercentrum van de Fabrikam-tenant.

- Als u het foutbericht 'Toegang geweigerd' hebt ontvangen voor de URL

https://entra.microsoft.com/, voegt u de functievlag als volgt toe:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Als u het foutbericht 'Toegang geweigerd' hebt ontvangen voor de URL

- Alleen de Global Secure Access-client voor Windows, vanaf versie 1.8.239.0, is op de hoogte van Universal CAE. Op andere platforms maakt de Global Secure Access-client gebruik van reguliere toegangstokens.

- Microsoft Entra ID-problemen met kortstondige tokens voor Global Secure Access. De levensduur van een universeel CAE-toegangstoken is tussen 60 en 90 minuten, met ondersteuning voor bijna realtime intrekking.

- Het duurt ongeveer twee tot vijf minuten voordat het Microsoft Entra ID-signaal de Global Secure Access-client bereikt en de gebruiker vraagt om opnieuw te verifiëren.

- Gebruikers hebben een respijtperiode van twee minuten nadat ze een CAE-gebeurtenis hebben ontvangen om de verificatie te voltooien. Na twee minuten worden bestaande netwerkstromen via Global Secure Access onderbroken totdat de gebruiker zich heeft aangemeld bij de Global Secure Access-client.

Beperkingen voor het doorsturen van verkeer

Bekende beperkingen voor profielen voor het doorsturen van verkeer zijn onder andere:

- Afzonderlijke services worden doorlopend toegevoegd aan het Microsoft-verkeersprofiel. Momenteel worden Microsoft Entra ID, Microsoft Graph, Exchange Online en SharePoint Online ondersteund als onderdeel van het Microsoft-verkeersprofiel

- Op dit moment kan privétoegang alleen worden verkregen met de Global Secure Access-client. Privétoegangsverkeer kan niet worden verkregen via externe netwerken.

- Tunneling van verkeer naar privétoegangsbestemmingen per IP-adres wordt alleen ondersteund voor IP-bereiken buiten het lokale subnet van het apparaat van de eindgebruiker.

- U moet DNS via HTTPS (Secure DNS) uitschakelen om netwerkverkeer te tunnelen op basis van de regels van de FQDN's (Fully Qualified Domain Names) in het profiel voor het doorsturen van verkeer.

Beperkingen voor privétoegang

Bekende beperkingen voor privétoegang zijn onder andere:

- Vermijd overlappende app-segmenten tussen Quick Access- en Global Secure Access-apps.

- Vermijd overlappende app-segmenten tussen Snelle toegang en toegang per app.

- Tunneling van verkeer naar privétoegangsbestemmingen per IP-adres wordt alleen ondersteund voor IP-bereiken buiten het lokale subnet van het apparaat van de eindgebruiker.

- Op dit moment kan privétoegang alleen worden verkregen met de Global Secure Access-client. Externe netwerken kunnen niet worden toegewezen aan het profiel voor het doorsturen van privétoegangsverkeer.

Beperkingen voor internettoegang

Bekende beperkingen voor internettoegang zijn onder andere:

- Op dit moment kan een beheerder maximaal 100 beleidsregels voor het filteren van webinhoud en maximaal 1000 regels maken op basis van maximaal 8.000 FQDN's. Beheerders kunnen ook maximaal 256 beveiligingsprofielen maken.

- Het platform gaat uit van standaardpoorten voor HTTP/S-verkeer (poorten 80 en 443).

- De Global Secure Access-client biedt geen ondersteuning voor IPv6. De client tunnels alleen IPv4-verkeer. IPv6-verkeer wordt niet verkregen door de client en wordt daarom rechtstreeks overgebracht naar het netwerk. Om ervoor te zorgen dat al het verkeer wordt doorgestuurd naar Global Secure Access, stelt u de eigenschappen van de netwerkadapter in op IPv4-voorkeurs-.

- UDP wordt nog niet ondersteund op dit platform.

- Gebruikersvriendelijke meldingen van eindgebruikers zijn in ontwikkeling.

- Externe netwerkconnectiviteit voor internettoegang is in ontwikkeling.

- Tls-inspectie (Transport Layer Security) is in ontwikkeling.

- Filteren op basis van URL-pad en URL-categorisatie voor HTTP- en HTTPS-verkeer zijn in ontwikkeling.