Beleid voor voorwaardelijke toegang toepassen op privétoegang-apps

Het toepassen van beleid voor voorwaardelijke toegang op uw Microsoft Entra-privétoegang-apps is een krachtige manier om beveiligingsbeleid af te dwingen voor uw interne, persoonlijke resources. U kunt beleid voor voorwaardelijke toegang toepassen op uw snelle toegangs- en privétoegang-apps vanuit globale beveiligde toegang.

In dit artikel wordt beschreven hoe u beleid voor voorwaardelijke toegang toepast op uw apps Snelle toegang en Persoonlijke toegang.

Vereisten

- Beheerders die werken met globale beveiligde toegangsfuncties , moeten een of meer van de volgende roltoewijzingen hebben, afhankelijk van de taken die ze uitvoeren.

- U moet Snelle toegang of persoonlijke toegang hebben geconfigureerd.

- Voor het product is licentie vereist. Zie de licentiesectie van Wat is wereldwijde beveiligde toegang. Indien nodig kunt u licenties kopen of proeflicenties krijgen.

Bekende beperkingen

- Op dit moment is het maken van verbinding via de Global Secure Access-client vereist om privétoegangsverkeer te verkrijgen.

Voorwaardelijke toegang en globale beveiligde toegang

U kunt een beleid voor voorwaardelijke toegang maken voor uw snelle toegangs- of privétoegang-apps vanuit globale beveiligde toegang. Als u het proces start vanuit Global Secure Access, wordt de geselecteerde app automatisch toegevoegd als doelresource voor het beleid. U hoeft alleen de beleidsinstellingen te configureren.

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

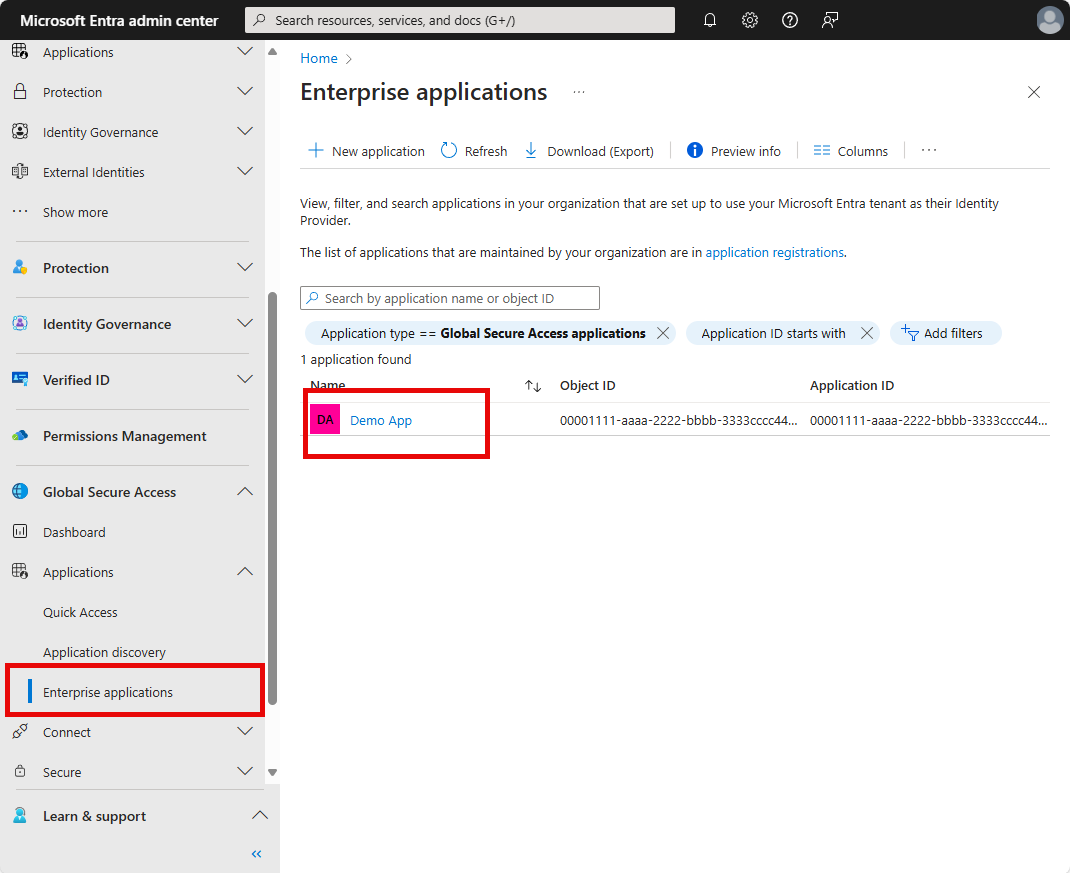

Blader naar Bedrijfstoepassingen>voor globale Secure Access-toepassingen.>

Selecteer een toepassing in de lijst.

Selecteer Voorwaardelijke toegang in het zijmenu. Alle bestaande beleidsregels voor voorwaardelijke toegang worden weergegeven in een lijst.

Selecteer Nieuw beleid. De geselecteerde app wordt weergegeven in de details van de doelbronnen .

Configureer de voorwaarden, toegangsbeheer en wijs indien nodig gebruikers en groepen toe.

U kunt ook beleid voor voorwaardelijke toegang toepassen op een groep toepassingen op basis van aangepaste kenmerken. Ga voor meer informatie naar Filteren voor toepassingen in beleid voor voorwaardelijke toegang.

Voorbeeld van toewijzingen en besturingselementen voor toegang

Pas de volgende beleidsdetails aan om een beleid voor voorwaardelijke toegang te maken waarvoor meervoudige verificatie, apparaatcompatibiliteit of een hybride apparaat van Microsoft Entra is vereist voor uw Quick Access-toepassing. De gebruikerstoewijzingen zorgen ervoor dat de accounts voor noodgevallen of break-glass-accounts van uw organisatie worden uitgesloten van het beleid.

- Selecteer onder Toewijzingen gebruikers:

- Selecteer onder Opnemen de optie Alle gebruikers.

- Onder Uitsluiten selecteert u Gebruikers en groepen en kiest u de noodtoegangs- of 'break glass'-accounts van uw organisatie.

- Onder Toegangsbeheer>verlenen:

- Selecteer Meervoudige verificatie vereisen, Vereisen dat het apparaat als compatibel wordt gemarkeerd en Vereisen dat het hybride apparaat van Microsoft Entra is gekoppeld

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

Nadat beheerders de beleidsinstellingen hebben bevestigd met de modus Alleen-rapport, kan een beheerder de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- Accounts voor noodtoegang of break-glass om vergrendeling te voorkomen vanwege onjuiste configuratie van beleid. In het onwaarschijnlijke scenario zijn alle beheerders vergrendeld, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden en stappen uit te voeren om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra Connect-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gebonden aan een bepaalde gebruiker. Ze worden normaal gebruikt door back-end services die programmatische toegang tot toepassingen mogelijk maken, maar worden ook gebruikt om in te loggen op systemen voor administratieve doeleinden. Oproepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workload-identiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten.