Universele tenantbeperkingen

Universele tenantbeperkingen verbeteren de functionaliteit van tenantbeperking v2 met behulp van Global Secure Access om al het verkeer te labelen, ongeacht het besturingssysteem, de browser of de vormfactor van het apparaat. Het biedt ondersteuning voor zowel client- als externe netwerkconnectiviteit. Beheerders hoeven geen proxyserverconfiguraties of complexe netwerkconfiguraties meer te beheren en kunnen TRv2 toepassen op elk platform met de global Secure Access-client of via de functie Externe netwerken.

Indien ingeschakeld, voegt Global Secure Access beleidsinformatie over tenantbeperkingen v2 toe aan het netwerkverkeer van het verificatievlak, waaronder Microsoft Entra ID-verkeer en Microsoft Graph. Als gevolg hiervan mogen gebruikers die apparaten en netwerken binnen uw organisatie gebruiken, uitsluitend geautoriseerde externe tenants gebruiken. Dit helpt om gegevensexfiltratie te voorkomen voor elke toepassing die is geïntegreerd met eenmalige aanmelding bij uw Microsoft Entra ID-tenant.

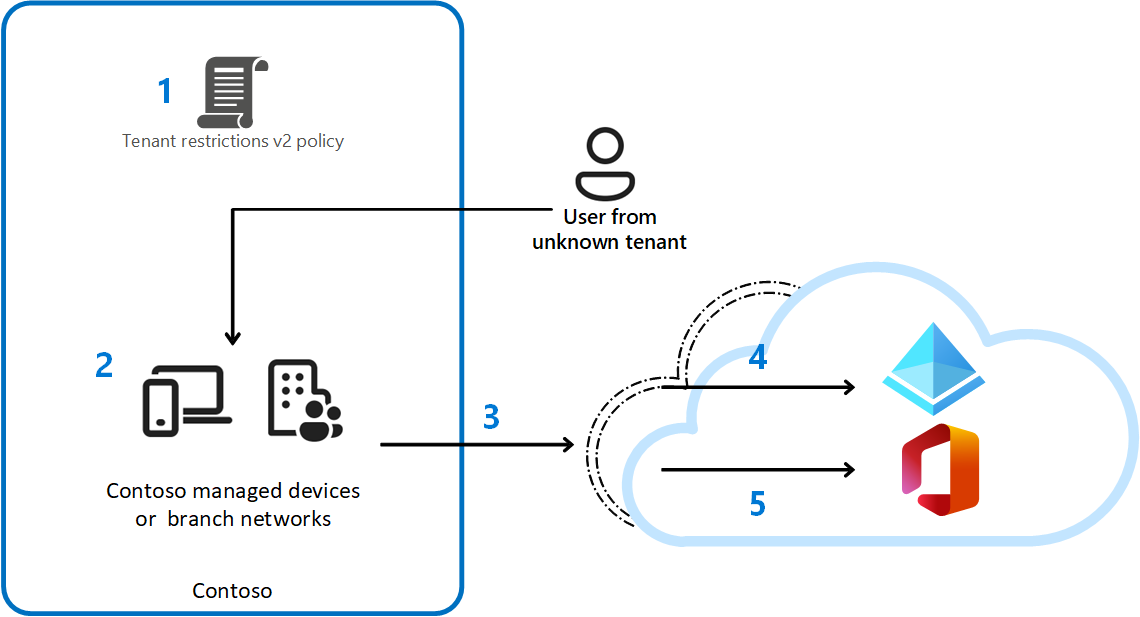

In de volgende tabel worden de stappen beschreven die op elk punt in het vorige diagram zijn uitgevoerd.

| Stap | Omschrijving |

|---|---|

| 1 | Contoso configureert een beleid voor **tenantbeperkingen v2 ** in hun instellingen voor toegang tot meerdere tenants om alle externe accounts en externe apps te blokkeren. Contoso dwingt het beleid af met behulp van universele tenantbeperkingen van Global Secure Access. |

| 2 | Een gebruiker met een door Contoso beheerd apparaat probeert toegang te krijgen tot een geïntegreerde Microsoft Entra-app met een niet-opgegeven externe identiteit. |

| 3 | Beveiliging van het authenticatievlak: Met behulp van Microsoft Entra ID blokkeert het beleid van Contoso niet-opgegeven externe accounts van toegang tot externe tenants. Als een Microsoft Graph-token wordt verkregen met behulp van een ander apparaat en binnen de levensduur in uw omgeving wordt gebracht, kan dit token niet opnieuw worden afgespeeld vanaf uw apparaten met de Global Secure Access-client of via uw externe netwerken |

| 4 | gegevensvlakbeveiliging: Als een Microsoft Graph-token wordt verkregen met behulp van een ander apparaat en binnen de levensduur in uw omgeving wordt gebracht, kan dit token niet opnieuw worden afgespeeld vanaf uw apparaten met de Global Secure Access-client of via uw externe netwerken. |

Universele tenantbeperkingen helpen gegevensexfiltratie in browsers, apparaten en netwerken op de volgende manieren te voorkomen:

- Hiermee kunnen Microsoft Entra ID-, Microsoft-accounts en Microsoft-toepassingen de bijbehorende tenantbeperkingen v2-beleid opzoeken en afdwingen. Deze zoekopdracht maakt consistente beleidstoepassing mogelijk.

- Werkt met alle geïntegreerde apps van Microsoft Entra op het authenticatieniveau bij het aanmelden

- Beschermt Microsoft Graph

Afdwingingspunten voor universele tenantbeperkingen

Verificatievlak (Entra-id)

Het afdwingen van de authenticatielaag vindt plaats tijdens de authenticatie van Entra-ID of Microsoft-account. Wanneer de gebruiker is verbonden met de global Secure Access-client of via de connectiviteit van het externe netwerk, wordt het beleid tenantbeperkingen v2 gecontroleerd om te bepalen of verificatie moet worden toegestaan. Als de gebruiker zich aanmeldt bij de tenant van de organisatie, wordt het beleid voor tenantbeperkingen niet toegepast. Als de gebruiker zich aanmeldt bij een andere tenant, wordt het beleid afgedwongen. Elke toepassing die is geïntegreerd met Entra ID of microsoft-account gebruikt voor verificatie ondersteunt Universele tenantbeperkingen op het verificatievlak.

Gegevensvlak (Microsoft Graph)

Handhaving van het gegevensvlak wordt momenteel ondersteund voor Microsoft Graph. Beveiliging van gegevensvlakken zorgt ervoor dat geïmporteerde verificatieartefacten (bijvoorbeeld een toegangstoken dat is verkregen op een ander apparaat, het omzeilen van afdwinging van verificatievlakken die zijn gedefinieerd in uw tenantbeperkingen v2-beleid) niet opnieuw kunnen worden afgespeeld vanaf de apparaten van uw organisatie om gegevens te exfiltreren.

Vereisten

- Beheerders die werken met globale beveiligde toegangsfuncties , moeten een of meer van de volgende roltoewijzingen hebben, afhankelijk van de taken die ze uitvoeren.

- De Global Secure Access Administrator rol om de functies voor globale beveiligde toegang te beheren.

- Voor het product is licentie vereist. Zie de licentiesectie van Wat is wereldwijde beveiligde toegang. Indien nodig kunt u licenties kopen of proeflicenties krijgen.

- Microsoft-verkeersprofiel moet zijn ingeschakeld en FQDN's/IP-adressen van services waarvoor universele tenantbeperkingen gelden, zijn ingesteld op de tunnelmodus.

- Global Secure Access-clients zijn geïmplementeerd of externe netwerkverbindingen zijn geconfigureerd.

Tenantbeperkingen v2-beleid configureren

Voordat een organisatie universele tenantbeperkingen kan gebruiken, moeten ze zowel de standaardtenantbeperkingen als tenantbeperkingen voor specifieke partners configureren.

Zie het artikel Tenantbeperkingen instellen v2 voor meer informatie over het configureren van dit beleid.

Global Secure Access signaling inschakelen voor tenantbeperkingen

Zodra u het tenantbeperkingsbeleid v2 hebt gemaakt, kunt u Global Secure Access gebruiken om tags toe te passen op tenantbeperkingen v2. Een beheerder met zowel de rol Globale beveiligingstoegangsbeheerder als beveiligingsbeheerder moet de volgende stappen uitvoeren om afdwinging met globale beveiligde toegang mogelijk te maken.

- Meld u aan bij het Microsoft Entra-beheercentrum als globale beheerder voor beveiligde toegang.

- Navigeer naar Globale Veilige Toegang>Instellingen>Sessiebeheer>Universele Tenantbeperkingen.

- Selecteer de wisselknop om Tenantbeperkingen in te schakelen voor Entra ID (met alle cloud-apps).

Universele Huurdersbeperkingen proberen

Tenantbeperkingen worden niet afgedwongen wanneer een gebruiker (of een gastgebruiker) toegang probeert te krijgen tot resources in de tenant waarin het beleid is geconfigureerd. Tenantbeperkingen v2-beleid worden alleen verwerkt wanneer een identiteit van een andere tenant probeert zich aan te aanmelden en/of toegang heeft tot resources. Als u bijvoorbeeld een tenantbeperkingen v2-beleid in de tenant contoso.com configureert om alle organisaties behalve fabrikam.com te blokkeren, wordt het beleid volgens deze tabel toegepast.

| Gebruiker | Typ | Tenant | TRv2-beleid verwerkt? | Geverifieerde toegang toegestaan? | Anonieme toegang toegestaan? |

|---|---|---|---|---|---|

alice@contoso.com |

Lid | contoso.com | Nee(dezelfde tenant) | Ja | Nee |

alice@fabrikam.com |

Lid | fabrikam.com | Ja | Ja (tenant toegestaan door beleid) | Nee |

bob@northwinds.com |

Lid | northwinds.com | Ja | Nee (tenant niet toegestaan volgens beleid) | Nee |

alice@contoso.com |

Lid | contoso.com | Nee(dezelfde tenant) | Ja | Nee |

bob_northwinds.com#EXT#@contoso.com |

Gast | contoso.com | Nee (gastgebruiker) | Ja | Nee |

De beveiliging van het verificatievlak valideren

- Zorg ervoor dat Universal Tenant Restrictions signalisering is uitgeschakeld in Global Secure Access-instellingen.

- Gebruik uw browser om te navigeren naar

https://myapps.microsoft.com/en u aan te melden met de identiteit van een andere tenant dan die van u die niet is toegestaan in een tenantbeperkingen v2-beleid. Mogelijk moet u een privébrowservenster gebruiken en/of u afmelden bij uw primaire account om deze stap uit te voeren.- Als uw tenant bijvoorbeeld Contoso is, meldt u zich aan als fabrikam-gebruiker in de Fabrikam-tenant.

- De Fabrikam-gebruiker moet toegang hebben tot de MyApps-portal, omdat tenantbeperkingen worden uitgeschakeld in Global Secure Access.

- Schakel universele tenantbeperkingen in het Microsoft Entra-beheercentrum -> Global Secure Access -> Session Management -> Universal Tenant Restrictions in.

- Meld u af bij de MyApps-portal en start uw browser opnieuw.

- Als eindgebruiker, met de Global Secure Access-client actief, krijg je toegang tot

https://myapps.microsoft.com/met dezelfde identiteit (Fabrikam-gebruiker in de Fabrikam-tenant).- De Fabrikam-gebruiker moet worden geblokkeerd voor verificatie bij MyApps met het foutbericht: Toegang wordt geblokkeerd, de IT-afdeling van Contoso heeft beperkt waartoe organisaties toegang hebben. Neem contact op met de IT-afdeling van Contoso om toegang te krijgen.

De beveiliging van het gegevensvlak valideren

- Zorg ervoor dat de signalering van universele tenantbeperkingen is uitgeschakeld in de globale beveiligingstoegangsinstellingen.

- Gebruik uw browser om naar Graph Explorer (

https://aka.ms/ge) te navigeren en u aan te melden met de identiteit van een andere tenant dan die van u die niet is toegestaan in een tenantbeperkingen v2-beleid. Mogelijk moet u een privébrowservenster gebruiken en/of u afmelden bij uw primaire account om deze stap uit te voeren.- Als uw tenant bijvoorbeeld Contoso is, meldt u zich aan als fabrikam-gebruiker in de Fabrikam-tenant.

- De Fabrikam-gebruiker moet toegang hebben tot SharePoint, omdat tenantbeperkingen v2-signalering is uitgeschakeld in Global Secure Access.

- U kunt eventueel in dezelfde browser waarin Graph Explorer is geopend, Developer Tools openen of op F12 op het toetsenbord drukken. Begin met het vastleggen van de netwerklogboeken. U ziet dat HTTP-aanvragen de status

200retourneren terwijl u door SharePoint navigeert wanneer alles werkt zoals verwacht. - Zorg ervoor dat de optie Logboek behouden is ingeschakeld voordat u doorgaat.

- Houd het browservenster geopend met de logboeken.

- Schakel Universal Tenant Restrictions in in het Microsoft Entra-beheercentrum -> Global Secure Access -> Session Management -> Universal Tenant Restrictions.

- Als fabrikam-gebruiker worden in de browser met Graph Explorer binnen enkele minuten nieuwe logboeken weergegeven. Bovendien kan de browser zichzelf vernieuwen op basis van de aanvraag en reacties die plaatsvinden in de back-end. Als de browser na een paar minuten niet automatisch wordt vernieuwd, vernieuwt u de pagina.

- De Fabrikam-gebruiker ziet dat de toegang nu wordt geblokkeerd met het bericht: Toegang is geblokkeerd, de IT-afdeling van Contoso heeft beperkt waartoe organisaties toegang hebben. Neem contact op met de IT-afdeling van Contoso om toegang te krijgen.

- Zoek in de logboeken naar een status van

302. Deze rij toont universele beperkingen voor tenants die worden toegepast op het verkeer.- Controleer in hetzelfde antwoord de headers op de volgende informatie die aangeeft dat universele tenantbeperkingen zijn toegepast:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficient_claims"

- Controleer in hetzelfde antwoord de headers op de volgende informatie die aangeeft dat universele tenantbeperkingen zijn toegepast:

Bekende beperkingen

- Als u Universele tenantbeperkingen hebt ingeschakeld en u toegang hebt tot het Microsoft Entra-beheercentrum voor een tenant op de acceptatielijst, ziet u mogelijk de foutmelding 'Toegang geweigerd'. Als u deze fout wilt corrigeren, voegt u de volgende functievlag toe aan het Microsoft Entra-beheercentrum:

?feature.msaljs=true&exp.msaljsexp=true- U werkt bijvoorbeeld voor Contoso. Fabrikam, een partnertenant, staat op de acceptatielijst. Mogelijk ziet u het foutbericht voor het Microsoft Entra-beheercentrum van de Fabrikam-tenant.

- Als u het foutbericht 'Toegang geweigerd' hebt ontvangen voor de URL

https://entra.microsoft.com/, voegt u de functievlag als volgt toe:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Als u het foutbericht 'Toegang geweigerd' hebt ontvangen voor de URL

Deze functie heeft een of meer bekende beperkingen. Zie Bekende beperkingen voor globale beveiligde toegangvoor meer gedetailleerde informatie over de bekende problemen en beperkingen van deze functie.