Azure Monitor instellen in externe tenants (preview)

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

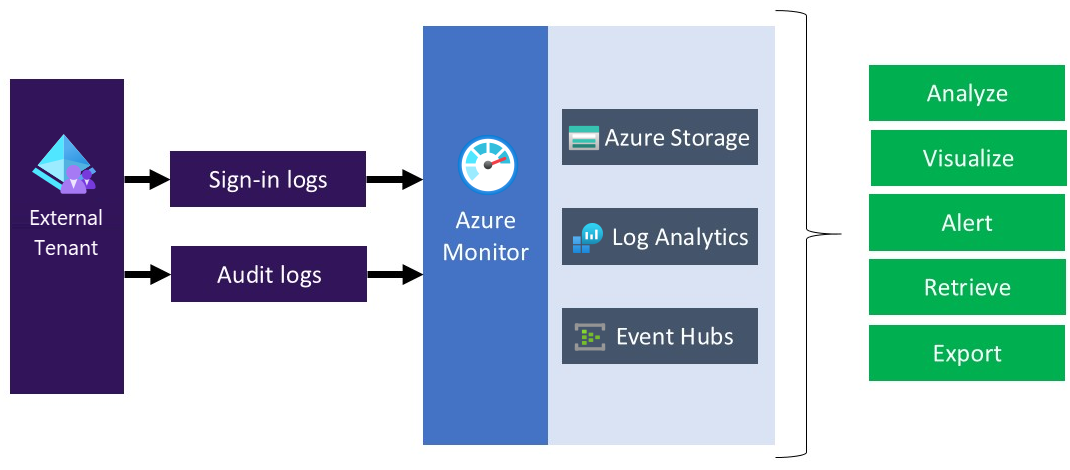

Azure Monitor is een uitgebreide oplossing voor het verzamelen, analyseren en reageren op bewakingsgegevens uit uw cloud- en on-premises omgevingen. De diagnostische instellingen voor de bewaakte resource geven op welke gegevens moeten worden verzonden en waar ze moeten worden verzonden. Voor Microsoft Entra zijn de doelopties Azure Storage, Log Analytics en Azure Event Hubs.

Houd er rekening mee dat externe tenantlogboeken persoonlijke gegevens bevatten wanneer u van plan bent om externe tenantlogboeken over te dragen naar verschillende bewakingsoplossingen of opslagplaatsen. Wanneer u dergelijke gegevens verwerkt, moet u ervoor zorgen dat u de juiste beveiligingsmaatregelen voor de persoonsgegevens gebruikt. Dit omvat bescherming tegen onbevoegde of onrechtmatige verwerking, met behulp van passende technische of organisatorische maatregelen.

Implementatieoverzicht

De externe tenant maakt gebruik van Microsoft Entra-bewaking. In tegenstelling tot Microsoft Entra-tenants kan er geen abonnement aan een externe tenant zijn gekoppeld. We moeten dus extra stappen uitvoeren om de integratie tussen externe tenant en Log Analytics mogelijk te maken. Dit is waar we de logboeken verzenden. Als u diagnostische instellingen wilt inschakelen in de tenant van het personeel binnen uw externe tenant, gebruikt u Azure Lighthouse om een resource te delegeren, zodat uw externe tenant (de serviceprovider) een personeelstenant (de klant) kan beheren.

Tip

Azure Lighthouse wordt gewoonlijk gebruikt voor het beheren van resources voor meerdere klanten. Het kan echter ook worden gebruikt om het beheer tussen tenants binnen een onderneming met meerdere Microsoft Entra-tenants zelf te vereenvoudigen. In ons geval gebruiken we deze om het beheer van één resourcegroep te delegeren.

Door de stappen in dit artikel te volgen, maakt u een nieuwe resourcegroep met de naam ExtIDMonitor in uw personeelstenant en krijgt u toegang tot dezelfde resourcegroep met de Log Analytics-werkruimte in uw externe tenant. U kunt de logboeken ook overdragen van externe tenant naar uw Log Analytics-werkruimte.

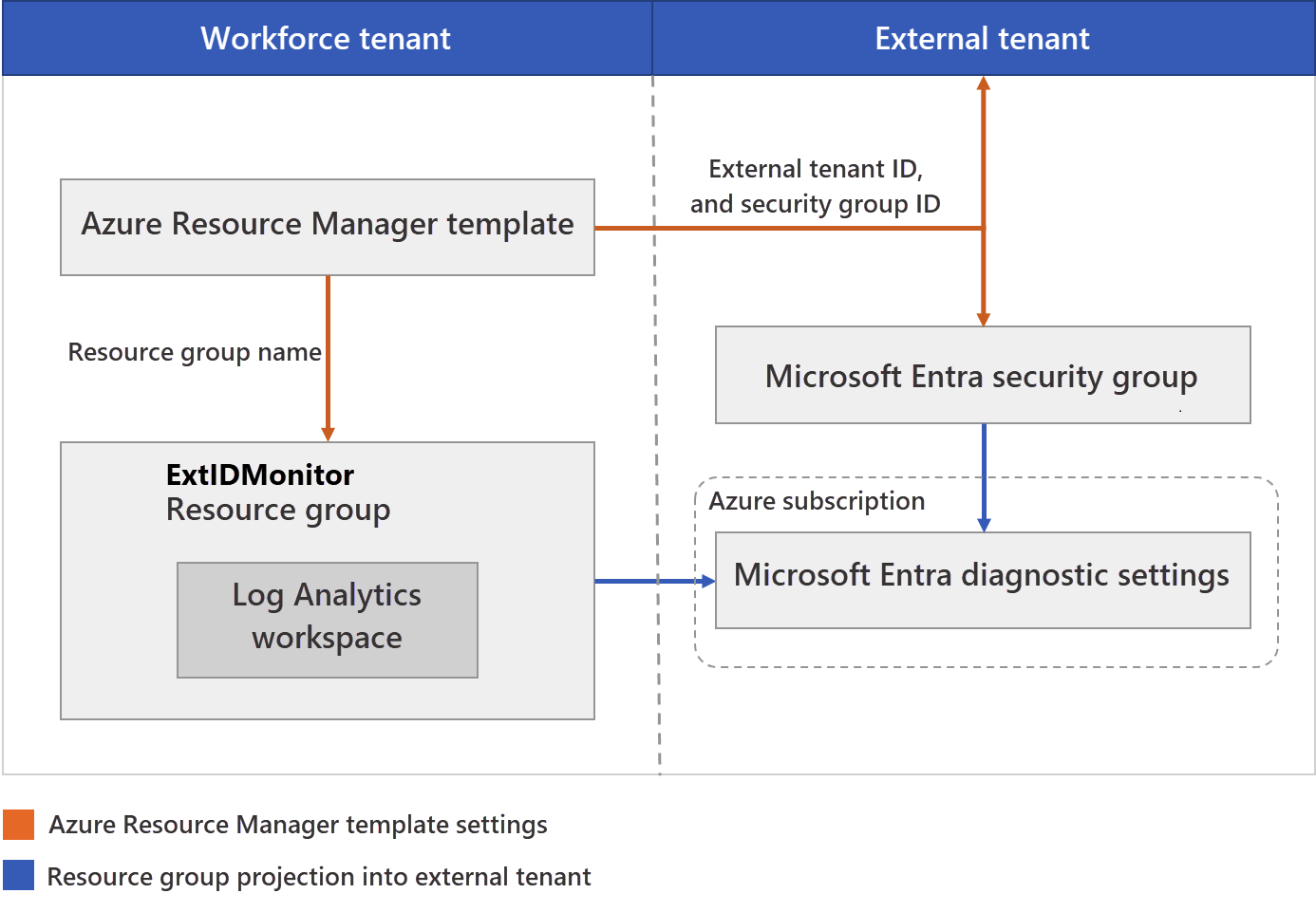

Tijdens deze implementatie machtigt u een gebruiker of groep in uw externe tenantmap om het Exemplaar van de Log Analytics-werkruimte te configureren in de tenant die uw Azure-abonnement bevat. Als u de autorisatie wilt maken, implementeert u een Azure Resource Manager-sjabloon in het abonnement dat de Log Analytics-werkruimte bevat.

In het volgende diagram ziet u de onderdelen die u configureert in uw personeelstenant en externe tenants.

Tijdens deze implementatie configureert u uw externe tenant waar logboeken worden gegenereerd. U configureert ook uw externe tenant waar de Log Analytics-werkruimte wordt gehost. Aan de externe tenantaccounts die worden gebruikt (zoals uw beheerdersaccount) moet de rol Globale beheerder voor de externe tenant worden toegewezen. Aan het account dat u gebruikt om de implementatie in de externe tenant uit te voeren, moet de rol Eigenaar in het Microsoft Entra-abonnement worden toegewezen. Het is ook belangrijk om ervoor te zorgen dat u bent aangemeld bij de juiste map tijdens het voltooien van elke stap zoals beschreven.

Kortom, u gebruikt Azure Lighthouse om een gebruiker of groep in uw externe tenant toe te staan om een resourcegroep te beheren in een abonnement dat is gekoppeld aan een andere tenant (de personeelstenant). Nadat deze autorisatie is voltooid, kunnen het abonnement en de Log Analytics-werkruimte als doel worden geselecteerd in de diagnostische instellingen in de externe tenant.

Vereisten

- Een Azure-abonnement. Als u nog geen abonnement hebt, maakt u een gratis account voordat u begint.

- Een Microsoft Entra-account met de rol Eigenaar in het Microsoft Entra-abonnement.

- Een account in de externe tenant waaraan de rol globale beheerder is toegewezen.

Overzicht van configuratie

Als u de configuratiestappen in dit artikel wilt volgen, raden we u aan twee afzonderlijke browservensters of tabbladen te openen: één voor de personeelstenant en een voor de externe tenant. Met deze installatie kunt u naar behoefte schakelen tussen de twee tenants.

Stap 1: Tenantconfiguratie van personeelsbestand - resourcegroep en werkruimte voor logboeken maken

Een brongroep maken

Maak of kies eerst een resourcegroep die de doel-Log Analytics-werkruimte bevat die gegevens van een externe tenant ontvangt. U geeft de naam van de resourcegroep op wanneer u de Azure Resource Manager-sjabloon implementeert.

- Meld u aan bij het Azure-portaal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw personeelstenant in het menu Mappen en abonnementen .

- U kunt Een nieuwe resourcegroep maken of een bestaande resourcegroep kiezen. In dit voorbeeld wordt een resourcegroep met de naam ExtIDMonitor gebruikt.

Een Log Analytics-werkruimte maken

Een Log Analytics-werkruimte is een unieke omgeving voor logboekgegevens van Azure Monitor. U gebruikt deze Log Analytics-werkruimte om gegevens van een externe tenant te verzamelen en deze vervolgens te visualiseren met query's.

- Meld u aan bij het Azure-portaal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw personeelstenant in het menu Mappen en abonnementen .

- Maak een Log Analytics-werkruimte. In dit voorbeeld wordt een Log Analytics-werkruimte met de naam ExtIDLogAnalytics gebruikt in een resourcegroep met de naam ExtIDMonitor.

microsoft.insights toevoegen als resourceprovider

In deze stap kiest u uw externe tenant als serviceprovider. U definieert ook de autorisaties die u nodig hebt om de juiste ingebouwde rollen toe te wijzen aan groepen in uw Microsoft Entra-tenant. Alle resourceproviders en de registratiestatus voor uw abonnement weergeven:

- Meld u aan bij het Azure-portaal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw personeelstenant in het menu Mappen en abonnementen .

- Zoek in het menu Azure Portal naar Abonnementen.

- Selecteer het abonnement dat u wilt bekijken.

- Selecteer onder Instellingen in het menu links de optie Resourceproviders.

- Selecteer de resourceprovider microsoft.insights en selecteer Registreren.

Stap 2: configuratie van externe tenant: externe tenant-id ophalen en een groep maken voor bewaking van externe id's

Uw externe tenant-id ophalen

Haal eerst de tenant-id van uw externe tenant op. U hebt deze id nodig om de externe tenant te configureren voor het verzenden van logboeken naar de Log Analytics-werkruimte in de personeelstenant.

- Meld u aan bij het Microsoft Entra-beheercentrum.

- Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram

Instellingen in het bovenste menu en schakelt u over naar uw externe tenant vanuit het menu Mappen en abonnementen.

Instellingen in het bovenste menu en schakelt u over naar uw externe tenant vanuit het menu Mappen en abonnementen. - Selecteer Tenantoverzicht en selecteer Overzicht.

- Leg de Tenant-id vast.

Een groep maken voor externe id-bewaking

Maak nu een groep of gebruiker waaraan u toestemming wilt geven voor de resourcegroep die u eerder in de map met uw abonnement hebt gemaakt.

Om het beheer eenvoudiger te maken, raden we u aan microsoft Entra-gebruikersgroepen voor elke rol te gebruiken, zodat u afzonderlijke gebruikers aan de groep kunt toevoegen of verwijderen in plaats van machtigingen rechtstreeks aan die gebruiker toe te wijzen. In deze stappen voegen we een beveiligingsgroep toe.

- Meld u aan bij het Microsoft Entra-beheercentrum.

- Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram

Instellingen in het bovenste menu en schakelt u over naar uw externe tenant vanuit het menu Mappen en abonnementen.

Instellingen in het bovenste menu en schakelt u over naar uw externe tenant vanuit het menu Mappen en abonnementen. - Selecteer Groepen en selecteer vervolgens een groep. Als u geen bestaande groep hebt, maakt u een groep Beveiliging en voegt u leden toe. Volg de procedure Een basisgroep maken en leden toevoegen met behulp van een personeelstenant voor meer informatie.

- Selecteer Overzicht en noteer de object-id van de groep.

Stap 3: Tenantconfiguratie workforce - Azure Lighthouse configureren

Een Azure Resource Manager-sjabloon maken

Voor het maken van de aangepaste autorisatie en delegatie in Azure Lighthouse gebruiken we een Azure Resource Manager-sjabloon. Met deze sjabloon verleent u de externe tenant toegang tot de Microsoft Entra-resourcegroep die u eerder hebt gemaakt, bijvoorbeeld ExtIDMonitor. Implementeer de sjabloon vanuit de GitHub-sample met behulp van de knop Implementeren in Azure. Hiermee wordt Azure Portal geopend, waar u de sjabloon rechtstreeks in de portal kunt configureren en implementeren. Zorg ervoor dat u bent aangemeld bij uw Microsoft Entra-personeelstenant (niet de externe tenant) voor deze stappen.

Meld u aan bij het Azure-portaal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw personeelstenant in het menu Mappen en abonnementen .

Gebruik de knop Implementeren in Azure om Azure Portal te openen en de sjabloon rechtstreeks in de portal te implementeren. Zie Een Azure Resource Manager-sjabloon maken voor meer informatie.

Geef op de pagina Aangepaste implementatie de volgende informatie op:

Veld Definitie Abonnement Selecteer de map die het Azure-abonnement bevat waarin de ExtIDMonitor-resourcegroep is gemaakt. Regio Selecteer de regio waarin de resource wordt geïmplementeerd. Naam van MSP-aanbieding Een naam die deze definitie beschrijft. Bijvoorbeeld ExtIDMonitor. Dit is de naam die wordt weergegeven in Azure Lighthouse. De naam van de MSP-aanbieding moet uniek zijn in uw personeelstenant. Als u meerdere externe tenants wilt bewaken, gebruikt u verschillende namen. Beschrijving van MSP-aanbieding Korte beschrijving van uw aanbieding. Schakel bijvoorbeeld Azure Monitor in de externe tenant in. Beheerd door tenant-id De tenant-id van uw externe tenant (ook wel de map-id genoemd). Autorisaties Geef een JSON-matrix met objecten op die de personeelstenant principalIdenprincipalIdDisplayNameAzureroleDefinitionIdbevatten. DitprincipalIdis de object-id van de groep of gebruiker die toegang heeft tot resources in dit Azure-abonnement. Geef voor deze procedure de object-id van de groep op die u eerder in de externe tenant hebt vastgelegd. Gebruik voor deroleDefinitionIdde waarde van de ingebouwde rol voor de rol Inzender,b24988ac-6180-42a0-ab88-20f7382dd24c.Rg-naam De naam van de resourcegroep die u eerder in uw personeelstenant maakt. Bijvoorbeeld ExtIDMonitor. In het volgende voorbeeld ziet u een autorisatiematrix met één beveiligingsgroep.

[ { "principalId": "<Replace with group's OBJECT ID>", "principalIdDisplayName": "external tenant administrators", "roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c" } ]

Nadat u de sjabloon hebt geïmplementeerd, kan het enkele minuten duren (gewoonlijk niet meer dan vijf) voordat de resourceprojectie is voltooid. U kunt de implementatie in uw =workforce-tenant controleren en de details van de resourceprojectie ophalen. Zie Serviceproviders weergeven en beheren voor meer informatie.

Stap 4: Externe tenantconfiguratie : selecteer uw abonnement

Nadat u de sjabloon hebt geïmplementeerd en enkele minuten hebt gewacht totdat de resourceprojectie is voltooid, volgt u deze stappen om uw abonnement te koppelen aan uw externe tenant.

Notitie

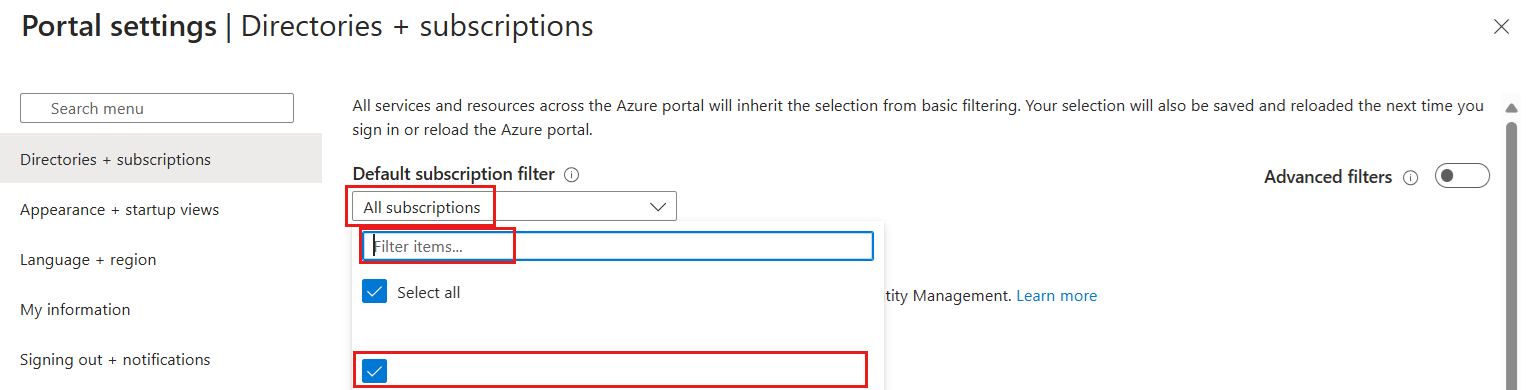

In de portalinstellingen | Pagina Mappen en abonnementen , zorg ervoor dat uw tenants voor externe en werknemers zijn geselecteerd onder Huidige + gedelegeerde mappen.

Selecteer uw abonnement

- Meld u af bij Azure Portal en meld u weer aan met uw externe tenantbeheeraccount. Dit account moet lid zijn van de beveiligingsgroep die u eerder hebt opgegeven. Als u zich afmeldt en weer aanmeldt, kunnen uw sessiereferenties in de volgende stap worden vernieuwd.

- Selecteer het pictogram Instellingen op de werkbalk van de portal.

- In de portalinstellingen | De pagina Directory's en abonnementen zoekt in de directorynaamlijst uw personeelstenantmap die het Azure-abonnement en de ExtIDMonitor-resourcegroep bevat die u hebt gemaakt en selecteer vervolgens Switch.

- Controleer of u de juiste map hebt geselecteerd en of uw Azure-abonnement wordt vermeld en is geselecteerd in het Standaardabonnementsfilter.

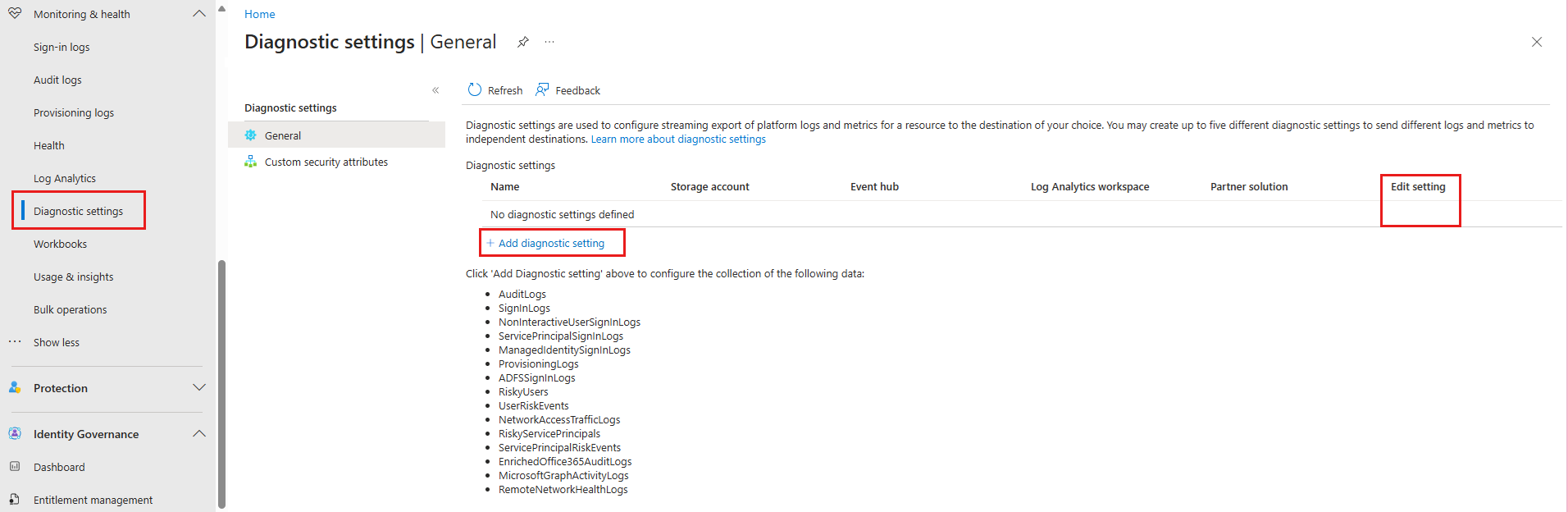

Diagnostische instellingen configureren

Op basis van de diagnostische instellingen wordt gedefinieerd waarnaar logboeken en metrische gegevens voor een resource moeten worden verzonden. Mogelijke bestemmingen zijn:

- Azure Storage-account

- Event Hubs-oplossingen

- Log Analytics-werkruimte

In dit voorbeeld gebruiken we de Log Analytics-werkruimte om een dashboard te maken. Volg de stappen voor het configureren van bewakingsinstellingen voor de activiteitenlogboeken van de externe tenant:

Meld u aan bij het Microsoft Entra-beheercentrum.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram

Instellingen in het bovenste menu en schakelt u over naar uw externe tenant vanuit het menu Mappen en abonnementen. Dit account moet lid zijn van de beveiligingsgroep die u eerder hebt opgegeven.

Instellingen in het bovenste menu en schakelt u over naar uw externe tenant vanuit het menu Mappen en abonnementen. Dit account moet lid zijn van de beveiligingsgroep die u eerder hebt opgegeven.Blader naar diagnostische instellingen door naar Identiteitsbewaking>en -status te navigeren.

Als er bestaande instellingen voor de resource zijn, ziet u een lijst met instellingen die al zijn geconfigureerd. Selecteer Diagnostische instelling toevoegen om een nieuwe instelling toe te voegen, of selecteer Instellingen bewerken om een bestaande instelling te bewerken. Elke instelling mag niet meer dan één van de doeltypen hebben.

Geef uw instelling een naam als deze nog geen naam heeft.

Selecteer AuditLogs en SignInLogs.

Selecteer Verzenden naar Log Analytics-werkruimte en doe het volgende:

- Selecteer onder Abonnement uw abonnement.

- Selecteer onder Log Analytics Workspace de naam van de werkruimte die u eerder hebt gemaakt, zoals ExtIDLogAnalytics.

Selecteer Opslaan.

Notitie

Na verzending van een gebeurtenis kan het tot 15 minuten duren voordat deze wordt weergegeven in een Log Analytics-werkruimte. Terwijl u wacht, kan het handig zijn om bepaalde acties uit te voeren om logboeken te genereren. U kunt bijvoorbeeld de handleiding Aan de slag volgen om enkele configuraties te maken en een gebruiker te registreren.

Stap 5: Tenantconfiguratie van personeelsbestand : uw gegevens visualiseren

U kunt nu uw Log Analytics-werkruimte configureren om uw gegevens te visualiseren en waarschuwingen in te stellen. U kunt deze configuraties maken in zowel uw werkruimte als externe tenant.

Een query maken

Met logboekquery's kunt u de waarde van de gegevens die in Azure Monitor-logboeken worden verzameld, volledig benutten. Met een krachtige querytaal kunt u gegevens uit meerdere tabellen samenvoegen, grote gegevenssets aggregeren en complexe bewerkingen uitvoeren met minimale code. Vrijwel elke vraag kan worden beantwoord en geanalyseerd zolang de ondersteunende gegevens zijn verzameld en u begrijpt hoe u de juiste query maakt. Zie Aan de slag met logboekquery's in Azure Monitor voor meer informatie.

Meld u aan bij het Azure-portaal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw personeelstenant in het menu Mappen en abonnementen .

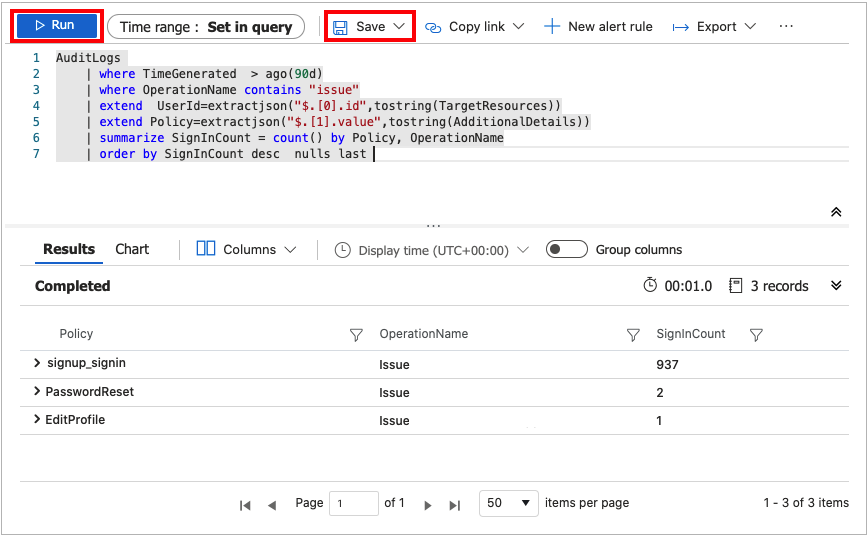

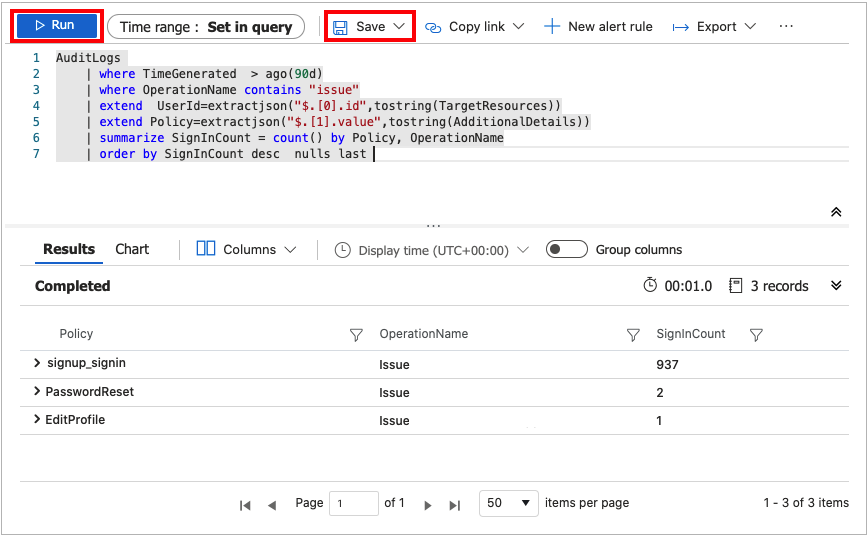

Selecteer in het venster Log Analytics-werkruimte de optie Logboeken

Plak in de queryeditor de volgende Kusto-querytaal-query. Met deze query krijgt u het beleidsgebruik per bewerking in de afgelopen x dagen. De standaardduur is ingesteld op 90 dagen (90d). Zoals u ziet, is de query alleen gericht op de bewerking waarvoor een token/code is uitgegeven door beleid.

AuditLogs | where TimeGenerated > ago(90d) | where OperationName contains "issue" | extend UserId=extractjson("$.[0].id",tostring(TargetResources)) | extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails)) | summarize SignInCount = count() by Policy, OperationName | order by SignInCount desc nulls lastSelecteer Uitvoeren. De queryresultaten worden onderaan het scherm weergegeven.

Als u de query wilt opslaan voor later gebruik, selecteert u Opslaan.

Vul de volgende gegevens in:

- Naam: voer de naam van uw query in.

- Opslaan als: selecteer

query. - Categorie: selecteer

Log.

Selecteer Opslaan.

U kunt uw query ook wijzigen zodat de gegevens worden gevisualiseerd. Dit doet u met behulp van de operator render.

AuditLogs

| where TimeGenerated > ago(90d)

| where OperationName contains "issue"

| extend UserId=extractjson("$.[0].id",tostring(TargetResources))

| extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails))

| summarize SignInCount = count() by Policy

| order by SignInCount desc nulls last

| render piechart

De gegevensretentieperiode wijzigen

Azure Monitor-logboeken zijn ontworpen voor schaling en ondersteunen het verzamelen, indexeren en opslaan van enorme hoeveelheden gegevens per dag vanuit elke bron in uw onderneming of die is geïmplementeerd in Azure. Logboeken worden standaard 30 dagen bewaard, maar de retentieduur kan worden verhoogd tot maximaal twee jaar. Ontdek hoe u gebruik en kosten van Azure Monitor-logboeken beheert. Nadat u de prijscategorie hebt geselecteerd, kunt u De gegevensretentieperiode wijzigen.

Bewakingsgegevensverzameling uitschakelen

Als u het verzamelen van logboeken naar uw Log Analytics-werkruimte wilt stoppen, verwijdert u de diagnostische instellingen die u hebt gemaakt. Er worden nog steeds kosten in rekening gebracht voor het bewaren van logboekgegevens die u al in uw werkruimte hebt verzameld. Als u de bewakingsgegevens die u hebt verzameld niet meer nodig hebt, kunt u uw Log Analytics-werkruimte en de resourcegroep die u hebt gemaakt voor Azure Monitor verwijderen. Als u de Log Analytics-werkruimte verwijdert, worden alle gegevens in de werkruimte verwijderd en voorkomt u dat er extra kosten voor gegevensretentie in rekening worden gebracht.

Log Analytics-werkruimte en -resourcegroep verwijderen

- Meld u aan bij het Azure-portaal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw personeelstenant in het menu Mappen en abonnementen .

- Kies de resourcegroep die de Log Analytics-werkruimte bevat. In dit voorbeeld wordt een resourcegroep met de naam ExtIDMonitor en een Log Analytics-werkruimte met de naam ExtIDLogAnalytics gebruikt.

- Verwijder de Log Analytics-werkruimte.

- Selecteer de knop Verwijderen om de resourcegroep te verwijderen.